1.本公开总体上涉及用于管理数字不记名资产的硬件附件,并且更具体地,涉及用于存储与卡上包括的地址相对应的凭证的实物的防篡改卡,其中这些凭证还与填充在拥有对该卡的访问权限的用户的钱包中的多个其他地址相对应。

背景技术:

2.去中心化计算系统用于产生资产如数字货币,或者更一般地说,可能包括硬币、商业通证等的数字资产通常位于复杂的多参与者在线生态系统中。与实物货币和商品一样,一些数字资产可以表现出类似的属性,其包括具有相关价值、竞争性和可替代性(或在一些情况下,如erc721商业通证,不可替代性)。通常,去中心化计算平台可以允许参与者之间进行投资和资产所有权转移。尽管目前许多人在使用此类平台,但由于系统的复杂性以及缺乏成熟、精心设计的用户界面来抽象出这种复杂性,因此进入门槛相对较高。具体地,当前货币(本文使用的术语通常指数字不记名资产,如加密货币、实用商业通证(utility tokens)等)管理系统本质上是相对技术性的,并且它们的故障模式阻止了许多不太成熟的原本希望访问去中心化计算平台的用户。

3.现有货币管理系统的示例包括具有集成逻辑的供电硬件设备,例如用于存储支持用户加密货币帐户的私密密钥的移动电话或类似usb密钥的设备。这种方案通常被称为硬件钱包,它通常在各种去中心化计算平台上存储账户的私人和公共(或其他或地址)加密密钥,通常也被称为钱包(但没有“硬件”限定词)。使用这些钱包,平台的用户在数字不记名资产(例如,交换资产所有权或资产数量)中进行交易(例如,发送、接收、贷款、借入、受担保权益约束、释放担保权益)。用户经常例如在rfid备份卡或物理纸上备份他们的私密密钥,这提供了易失性故障点。其他备份例如在线备份或其他冗余措施,增加了恶意参入者获得私密密钥访问权限的攻击面。如果恶意用户获得了支持加密货币帐户的私密密钥的访问权限,则该恶意用户可以在没有用户追索权的情况下清算该帐户的全部内容。因此,关于这些私密密钥的安全性和备份存在复杂的考虑和权衡。不成熟的用户在应对这些挑战时面临困难,并且因此通常选择不参与加密当前平台。

技术实现要素:

4.以下是本技术的一些方面的非详尽列表。在以下公开中描述了这些和其他方面。

5.一些方面包括一种具有信用卡外形的金属卡。该卡具有防篡改贴片,该防篡改贴片至少具有两个物理层,其中一个层被另一个层部分地隐藏。顶部的、被暴露的层包括光码(例如,qr码),该光码对与非对称加密算法的公共(例如,公-私)密钥对的公钥相对应的地址进行编码。贴片的顶层可以包括通往底层的窗口。通过该窗口,来自底层的密钥对/卡的唯一标识符被暴露。顶层可以包括对应的唯一标识符,该标识符被显示以允许用户验证顶层的唯一标识符与底层的被暴露部分的唯一标识符匹配。唯一标识符可以与卡的发行商的命名空间内的序列号相对应。在一些实施例中,由发行商在服务器端使用的附加的唯一标

识符(如密钥值对的密钥),以便将卡上包括的信息组件或信息组合与数据库中的其他信息相关联,该信息组件或信息组合可以被加密地散列。贴片的下层还包括被顶层隐藏的内容。贴片的顶层被配置有防篡改粘合基板,将其从基板所粘附的表面提起以产生防篡改效果,通过视觉检查,用户可以确定顶层是否已经被提起以至少暴露该表面的对应部分。在一些方面,所粘附的表面的一部分包括下层的隐藏部分。在一些方面,所粘附的表面的一部分包括金属卡的基本上围绕下层的正面。隐藏部分已经其上打印了另一个光码,该光码对密文进行编码,该密文的明文是密钥对的私密密钥。密文通过使用加密密钥的对称加密协议进行加密。金属卡可以包括加密密钥,其可以被标记(例如,被雕刻)在金属卡上。在一些方面,加密密钥以防篡改的方式例如通过防篡改粘合基板被隐藏。金属卡可以包括对应的唯一标识符,该唯一标识符可以被标记(例如,被雕刻)在金属卡上,标识符被显示以允许用户验证该卡的唯一标识符与贴片的两个物理层的唯一标识符匹配。在一些方面,公钥确定性地解析为各种去中心化计算平台上的钱包地址集合,给定私钥的话可以从中提取资金,顶层显示与至少一个钱包地址相对应的至少一个光码。

6.一些方面包括一种包括实物卡的装置,该实物卡具有与卡的面相对应的第一尺寸的表面区域;贴片,包括多个层,该多个层包括:具有小于第一尺寸的第二尺寸的表面区域的第一粘合层,第一粘合层粘附到卡的面上的对应区域;第一打印层,具有近似第二尺寸的表面区域,第一打印层设置在第一粘合层上方并且包括其上设置有至少一些私人信息的隐藏信息部分;第二粘合层,具有小于第一尺寸且大于第二尺寸的第三尺寸的表面区域,其中,第二粘合层设置在第一打印层上方,覆盖第一打印层的隐藏信息部分,在至少三侧上延伸超过第一打印层,以及贴附到卡的面上的对应表面区域;以及第二打印层,具有近似第三尺寸的表面区域,其中,第二打印层设置在第二粘合层上方并且包括设置有至少一些公共信息的公开信息部分;其中,在多个层中,设置在第一打印层上方的层中的至少一个包括用于指示篡改的装置。

7.一些方面包括一种具有与卡的面相对应的第一尺寸的表面区域的实物卡,该实物卡包括第一唯一标识符和码;防篡改掩蔽件,固定到卡的面并隐藏码;以及防篡改贴片,固定到卡的面,该防篡改贴片包括:底部组件,固定到卡的面,该底部组件包括第二唯一标识符和私人访问信息;以及防篡改顶部组件,包括:第一部分,隐藏私人访问信息,并且包括公共访问信息和第三唯一标识符;第二部分,包围底部组件并固定到卡的面;以及第三部分,在第三部分内底部组件的第二唯一标识符是可见的,而私人访问信息的密文被隐藏,其中,唯一标识符的值的对应关系指示私人访问信息与公共访问信息之间的对应关系。

8.一些方面包括一种多组件贴片,包括:第一组件,该第一组件包括:第一粘合层;第一打印层,设置在第一粘合层上方并且包括:隐藏信息部分,在第一打印层的打印期间在该隐藏信息部分上设置有至少一些私人信息;以及第一公共信息部分,在第一打印层的打印期间在该第一公共信息部分上设置有标识符;以及第二组件,第二组件包括:第二粘合层,设置在第一打印层上方并且覆盖第一打印层的隐藏信息部分,以及延伸超过第一打印层的周边的至少一部分;以及第二打印层,设置在第二粘合层上方并且包括第二公共信息部分,在第二过程期间在该第二公共信息部分上至少设置有标识符,其中第二组件包括至少一层中的防篡改特征以及与第一打印层的第一公共信息部分对齐的窗口部分。

9.一些方面包括与卡一起工作以提供多个功能的计算基础设施。一些方面在服务器

端在存储器中唯一地关联唯一标识符(或其散列)和对称加密密钥(或其散列)的一部分(例如,前四位数)。在一些方面,服务器公开了api,通过该api可以验证这些卡。一些方面包括接收密钥的一部分、唯一标识符或两者,作为来自用户设备的对api的请求。在一些方面,服务器基于本地数据执行第一验证。在一些方面,服务器基于去中心化计算平台数据执行第二验证。服务器可以产生报告验证值的响应。例如,对api请求的响应可以包括指示是否与该卡上的集合匹配的值(例如,在两者都提交的情况下返回二进制确定,如果密钥的部分被提交,则返回序列号,或者如果唯一标识符被提交,则返回密钥的部分)。在一些情况下,服务器可以将验证结果写入区块链或卡的本地数据库,并初始化计数。在每次经由api接收到卡的验证请求时,可以递增卡的验证的计数。在一些方面,对于新的货币卡,该计数指示用户是第一次验证该卡的用户,作为结果,即使替换了加密密钥上的防篡改粘合基板,也不能将该卡视为新卡。

10.一些方面包括操作,该操作包括:通过计算机系统,基于与私人加密密钥相对应的信息来确定性地产生公共加密密钥,公共加密密钥和私人加密密钥是非对称加密加密密钥对(easymmetric encryption cryptographic key pair)的成员;通过计算机系统,基于公共加密密钥来确定性地产生地址集合,地址集合中的至少多个地址中的每一个与不同的去中心化计算平台的不同用户账户相对应;通过计算机系统,从地址集合中选择要在实物卡上描绘的主地址,该实物卡还描绘可从中访问私人加密密钥的信息;通过计算机系统,确定性地产生记录标识符,该记录标识符对应于实物卡并且基于实物卡上常驻的除了私钥或公钥之外的信息;通过计算机系统,在数据库内,存储与记录标识符相关联的记录,该记录包括地址集合或可从其导出地址集合的信息;通过计算机系统,从用户计算设备接收对附加地址的请求,该请求唯一地标识记录标识符;以及通过计算机系统,向用户设备发送包括与主地址不同的地址的集合中的一个或多个地址的响应。

11.一些方面包括一种被配置为验证制品的真实性的系统,该系统包括:第一计算机系统,针对制品的一个或多个组件产生确定性数据,其中,制品包括:设置在第一组件上的第一唯一标识符和码、设置在第二组件上的第二唯一标识符和私人访问信息、设置在第三组件上的第三唯一标识符和公共访问信息、以及设置在第二组件上的私人访问信息用防篡改掩蔽件进行隐藏;以及第二计算机系统,被配置为:获得与制品相对应的信息子集,该信息子集不提供对与私人访问信息相对应的私钥的访问;在数据库中,存储基于信息子集的制品的记录;接收包括记录标识符的验证请求,该记录标识符基于制品的码的值和从唯一标识符或公共访问信息中的一个或多个中选择的另一个值;基于记录标识符,从数据库中请求对应的记录;响应于获得制品的记录,更新与该记录相关联的请求计数;以及响应于验证请求,发送请求计数的指示。

12.一些方面包括一种用于在用户移动设备上执行的本机应用。本机应用可以与移动设备的图像传感器接口连接以扫描光码。在一些方面,光码是货币卡的顶层qr码,该qr码基于对应的公钥对加密货币地址进行编码。在一些方面,对应的公钥解析为各种区块链网络上的各种钱包地址。在一些方面,本机应用通过qr码查询服务器的api以查询一个或多个附加钱包地址。在一些方面,本机应用显示指示钱包余额的ui,该钱包余额对应于与货币卡相关联的一个或多个地址。

13.一些方面包括一种本机应用,该本机应用被配置为:扫描设置在实物卡上的主地

址;在未获得与实物卡相对应的私人加密密钥或公用加密密钥的情况下,产生请求;以及响应于接收到响应,将不同于主地址的地址的集合中的一个或多个地址与对应于实物卡的钱包账户相关联;其中,本机应用还被配置为执行一个或多个操作以:产生用户界面,该用户界面显示实物卡和一个或多个其他已扫描实物卡的表示;以及在针对相应已扫描实物卡接收的多个地址中,确定与每个已扫描实物卡相关联的余额;或者接收对给定扫描实物货币卡的表示的选择;以及产生用户界面,该用户界面显示与给定扫描卡相关联的相应地址的余额。

14.一些方面包括一种存储有指令的有形的非暂时性机器可读介质,该指令在被数据处理装置执行时使该数据处理装置执行包括上述过程的操作。

15.一些方面包括一种系统,该系统包括:一个或多个处理器;以及存储器,存储指令,该指令当被处理器执行时使处理器实现上述过程的操作。

附图说明

16.当参考以下附图阅读本技术时,将更好地理解本技术的上述方面和其他方面,其中相同的标记表示相似或相同的元件:

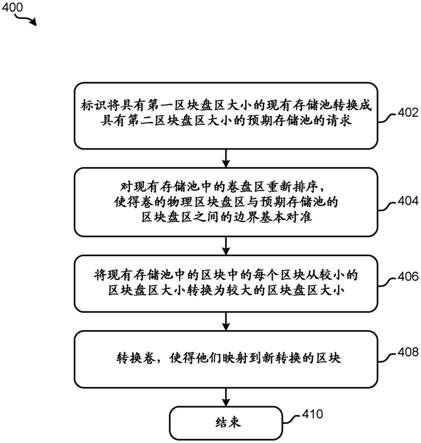

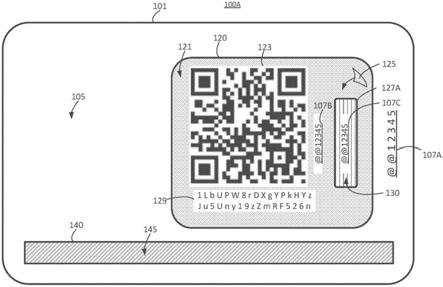

17.图1a和图1b示出了根据一些实施例的包括示例防篡改特征和示例真实性验证特征的货币卡的示例。

18.图2示出了根据一些实施例的包括加密密码短语的验证码组件和对应的防篡改掩蔽件的货币卡的示例。

19.图3a示出了根据一些实施例的包括多组件贴片的防篡改顶部组件的货币卡的示例。

20.图3b示出了根据一些实施例的货币卡的示例,其示出了在去除多组件贴片的防篡改顶部组件以暴露多组件贴片的底部组件之后的防篡改效果。

21.图4示出了根据一些实施例的包括多组件贴片的被暴露底部组件和加密密码短语的货币卡的示例。

22.图5a、图5b和图5c示出了根据至少一些实施例的用于实物货币卡的示例多层贴片构造和应用。

23.图6a和图6b示出了根据一些实施例的多组件贴片的示例。

24.图6c、图6d、图6e和图6f示出了根据一些实施例的多组件贴片的组件的示例。

25.图7示出了根据一些实施例的可以在其中实现货币卡的示例计算环境。

26.图8示出了根据本技术的实施例的示例计算系统。

27.尽管本技术易于具有各种修改和替代形式,但其特定实施例在附图中以示例的方式示出并且将在本文中详细描述。附图可能未按比例绘制。然而,应当理解,附图及其详细描述并非旨在将本技术限制于所公开的特定形式,相反,旨在涵盖落入由所附权利要求限定的本技术的精神和范围内的所有修改、等同形式和替代形式。

具体实施方式

28.为了减轻本文所述的问题,发明人必须进行以下两者:发明解决方案,并且在一些情况下同样重要的是,认识到去中心化计算平台和数字不记名资产领域的被其他人忽略

(或尚未预见)的问题。实际上,本发明人期望强调,如果工业趋势如本发明人预期的那样继续下去,应认识到那些新生的并将在未来变得更加明显的问题的难度。此外,因为解决了多个问题,应当理解,一些实施例是特定于问题的,并且并非所有实施例都解决了本文所述的传统系统的每个问题或提供了本文所述的每个益处。也就是说,下面描述了解决这些问题的各种排列的改进。

29.在一些实施例中,实物货币卡(在一些情况下没有任何板载电源或计算能力)被配置为维护数字不记名资产的访问信息。访问信息的示例可以包括具有对应公钥的私密、私人密钥,如非对称加密算法中的加密密钥对,或其表示(如其密文)。访问信息还可以包括一个或多个其他加密密钥,其可用于对密钥对的密钥的表示(如对称加密算法的对称密钥)进行解密。在一些示例实施例中,访问信息包括:加密散列地址,例如可用于接收数字不记名资产的加密散列地址,如账户地址;私钥的加密表示,例如具有加密散列地址从其导出的对应公钥的私钥;以加密密钥,通过该加密密钥,私钥被加密以产生其加密表示。本文还讨论了其他变型。

30.实物卡的各种实施例被设计为提供比用于维护访问信息的电子方法更具有鲁棒性的机制(这并不意味着放弃电子特征或任何其他主题)。电子方法的示例可以包括但不限于(这并不意味着本文中的其他列表是限制性的)基于usb或无线接口以及电子存储密钥的电子设备。如果无法访问私钥,则电子设备的故障(例如,通过浪涌、emp攻击、电迁移等)可能导致资金无法恢复。打印的(广泛用于指光学可读标记的术语,并且它不限于墨水的应用,以及还可以包括蚀刻的或雕刻的)文本已经使用了400多年并且具有鲁棒性。然而,打印的文本仅与其上所驻有的介质一样耐用,并且即使在用户保留此类书面记录时,也经常容易褪色或意外丢失。

31.实物卡的一些实施例包括具有信用卡外形的金属卡,尽管可以使用其他外形。因此,一些实施例包括约86mm(约3又3/8英寸)x54mm(约2又1/8英寸)的矩形实物卡,例如85.60mm

×

53.98mm,并且其可以具有半径约为2.88mm至3.48mm的圆角,以便符合iso/iec7810id-1标准(除了其他表示范围之外,所描述的尺寸可以在正负10%或正负20%的范围内变化)。其他示例外形可以是信用卡外形的比例或部分(例如,一半、横向或纵向)。在一些实施例中,对于技术不太成熟的用户来说,实物卡例如具有与上述尺寸类似的尺寸的卡,比电子方法简单。用户体验在物理上是直观并且熟悉的。此外,实物卡不太可能被意外丢弃或丢失。在一些情况下,卡的厚度在0.1mm与2mm之间,如在0.2mm与1mm之间。

32.在一些实施例中,实物卡具有防篡改贴片(或一对贴片),该防篡改贴片具有至少两个物理表面(例如,单个贴片的顶表面和底表面,或一对重叠的贴片的顶表面),其中一个表面被另一个表面而部分地隐藏。每个表面可以具有不同但相关的码,如人类可读码或光码(例如,qr码、条形码等,在一些情况下,具有奇偶校验位、里德所罗门(reed-solomon)纠错、turbo码、汉明码(hamming codes)等形式的编码信息的冗余,在一些实施方式中具有足够的冗余来恢复编码信息的损坏位或字节)。当卡处于未访问状态时(即,在与私钥相对应的访问信息已经被呈现为用户可见或用户以其他方式可访问之前),顶表面可以被暴露并且可以包括光码(例如,qr码),该光码对非对称加密算法的公-私(public-private)密钥对的公钥或公钥的表示进行编码。例如,在一些实施例中,光码可以对应于加密散列地址,该加密散列地址对应于公钥。加密散列地址可以从公钥产生(例如,经由去中心化计算平台如

基于区块链的计算平台的协议,用于产生可在平台上操作的加密散列地址)并且在未访问状态下可见,使得(例如,在加密散列地址所对应的平台上常驻的或跟踪的)数字不记名资产如加密货币、商业通证或其他资产可以转移到该地址。在未访问状态下,其上描绘光码的底表面的至少部分(例如,全部、或超过20%、超过50%、或超过90%)被顶表面隐藏(例如,混淆、不可见、不可读、或以其他方式无法访问)。混淆的光码可以是与非隐藏光码不同的光码。在一些情况下,顶表面上的光码(本文中也被称为多组件贴片的顶部组件)对密钥对(例如,唯一与一个或多个去中心化计算系统上的钱包地址相对应的公钥,该一个或多个去中心化计算系统可以通过基于区块链的协议来实现)的公钥的表示(例如,以明文或密文形式)进行编码。在一些情况下,隐藏表面上的光码对与公钥相对应的私钥的表示(例如,以明文或密文形式)进行编码,该公钥例如来自通过非对称加密技术的以下类别之一产生的密钥对:迪菲-赫尔曼(diffie-hellman);数字签名标准;埃尔加马尔(elgamal);椭圆曲线技术;rsa、基于晶格的密码学等。

33.在一些实施例中,当卡处于未访问状态时,用户可以基于被暴露的顶部组件的公共访问信息将数字不记名资产如加密货币添加到帐户,而无需查看或以其他方式访问隐藏的底部组件的私人访问信息。此后,当用户希望访问(例如,转移到接受者钱包或地址)这些数字不记名资产时,可以去除被暴露的顶部组件以揭示隐藏的底部组件,该隐藏的底部组件包括私人访问信息(或其一部分)可用于转移这些数字资产。根据本文公开的各种实施例,用户体验相对于先前的实施方式被极大简化,多组件贴片的顶部组件被物理地剥离以揭示包括秘密的多组件贴片的底部组件。并且,凭借防篡改贴片配置的公开实施例,通过用肉眼视觉检查,保密性的损失在物理上明显的。此外,用户无需记住密钥恢复密码短语的集合,如通过电子方法经常使用的密码。

34.在防篡改贴片和实物卡的各种配置中,可以减轻安全问题。例如,多组件贴片的顶部组件可以包括通向底层的孔、沟道或其他类型的窗口,例如多组件贴片的底部组件。通过该窗口,在检查时可以看见设置在底层上的访问信息卡组合的唯一标识符。对应的唯一标识符也可以设置在顶部组件上并且在检查时可见,该标识符被显示以允许用户验证对应于顶部组件的唯一标识符与底部组件的被暴露部分的唯一标识符匹配,从而确保公共访问信息与设置在相应组件上的私人访问信息相匹配。多组件贴片的底部组件还包括被顶部组件隐藏的内容。多组件贴片的顶部组件可以被配置有一个或多个防篡改特征,例如一个或多个防篡改层和用于促进防篡改特征的激活的粘合物。例如,将顶部组件从它所粘附的表面提起可以促进特征中的防篡改效果,通过视觉检查,用户可以确定顶部组件是否已被提起以至少暴露该底层表面的对应部分。在一些实施例中,基于它所粘附的表面来选择性地促进特征的防篡改效果。在一些实施例中,顶部组件所粘附的表面的第一部分包括实物卡的正面部分并且基本上围绕底部组件。在一些实施例中,顶部组件所粘附的表面的第二部分包括底部组件的隐藏部分。在一些实施例中,粘合物以第一强度粘附到隐藏部分并且以第二强度粘附到实物卡,该第一强度小于该第二强度。在一些实施例中,第一强度不激活顶部组件的任何防篡改特征。在一些实施例中,第一强度足够大以激活顶部组件的第一一个(或多个)防篡改特征,但足够弱以不激活顶部组件的第二一个(或多个)防篡改特征。换言之,在一些实施例中,第一强度可以选择性地激活至少一个第一防篡改特征而不是至少一个其他防篡改特征。在一些实施例中,第一强度足够弱以基本上防止粘合物残留。在一些实施例

中,第二强度足够大以激活顶部组件的至少一个第一防篡改特征。在一些实施例中,第二强度足够大以激活在第一强度下未激活的至少一个其他防篡改特征。在一些实施例中,第二强度足够大以基本上使粘合物残留物保持粘附到实物卡上。

35.在一些实施例中,隐藏部分具有其上打印的另一个对密文进行编码的光码,其明文是密钥对的私密密钥。在一些实施例中,通过使用加密密钥用对称加密协议对明文进行加密来产生密文。因此,例如,加密密钥类似密码短语(passphrase),通过它可以对密文中的私人访问信息进行解密以获得明文形式的私人访问信息。实物卡可以包括加密密钥,其可以被标记(例如,被雕刻)在实物卡上。在一些实施例中,例如在底部组件包括明文私人访问信息的密文的实施例中,唯一标识符(例如,与可见地设置在顶部组件上并且经由该顶部组件的窗口可见地设置在底部组件上的相同唯一标识符相对应)可以类似地被标记(例如,被雕刻)在实物卡上,从而确保(密文形式的)私人访问信息与设置在可用于对密文进行解密以产生明文私人访问信息的实物卡上的加密密钥(例如,类似密码短语)匹配。唯一标识符可以与卡的发行商的命名空间内的序列号相对应。在一些实施例中,加密密钥以防篡改方式例如通过隐藏对加密密钥进行雕刻的防篡改掩蔽件(例如,如可以具有多层的贴片)被隐藏。在一些实施例中,防篡改掩蔽件可以包括被刮掉的层或者被剥离的一个或多个层,用于通过防篡改效果来揭示实物卡上的底层加密密钥,从而向用户指示加密密钥是否已经被另一方访问。在一些实施例中,加密密钥可用于通过对应的对称解密协议对密文进行解密以揭示密钥对的私密密钥的明文。因此,在一些示例实施例中,用户必须激活与贴片的防篡改顶部组件的一部分相对应的至少一个防篡改特征以揭示密文,并且激活与防篡改掩蔽件的一部分相对应的至少一个防篡改特征以揭示加密密钥,以便确定明文形式的私人访问信息(例如,私密密钥)。

36.此外,在一些实施例中,实物货币卡产品对供应链攻击具有鲁棒性。在一些实施例中,防篡改贴片,例如具有包括公共访问信息的顶部组件和包括被顶部组件隐藏的私人访问信息的底部组件的防篡改多组件贴片的制造商,可以从来不访问私钥的明文,因为其加密表示作为私人访问信息提供给制造商。换言之,仅访问私钥的密文表示不足以获得(例如,访问)明文形式的私钥。此外,贴片的制造商不需要拥有与贴片相对应的实物卡坯,更不用说标记有对称加密密钥的实物卡坯,需要该对称加密密钥对底部组件上包括的私钥的密文进行解密。因此,贴片的制造商不能确定与公共访问信息(或者甚至当加密散列地址作为公共访问信息被提供时的公钥)相对应的私人访问信息。类似地,卡坯制造商不需要拥有贴片,并且因此可以被防止以恶意方式使用任何加密密钥。在一些实施例中,可以通过由卡发行商(或者甚至在将贴片应用于卡坯之后的另一方)而不是卡坯制造商执行的最终雕刻步骤来增加安全性。因此,例如,在一些实施例中,即使贴片制造商和卡坯制造商两者之间的串通(collusion)也可能不足以恶意地获得对由卡发行商产生的私密密钥的访问权限。此外,私钥、私钥的密文和加密密钥可以分开维护和丢弃,在一些情况下分阶段维护和丢弃,以防止暴露恶意方可以用来推断私人访问信息(例如,明文私人密钥)的数据组合。

37.在一些实施例中,实物卡可以包括对应的唯一标识符,该唯一标识符可以被标记(例如,被雕刻)在金属卡上,标识符被显示以允许用户验证该卡的唯一标识符与多组件贴片的两个组件的唯一标识符匹配。此外,卡的发行商(或其他方)可以使用标识符以将贴片与对应的卡匹配,在一些实施例中,这可以匹配确定性信息。例如,在一些实施例中,公钥确

定性地解析为钱包地址的集合,钱包地址中的每一个可以对应于不同的去中心化计算平台,在给定对应私钥的情况下可以从该中心化计算平台提取资金。一旦发行商导出该地址集合,就可以丢弃公钥(除了私钥和加密密钥之外),并且与设置在多组件贴片的组件上的光码相对应的钱包地址可以与该集合中的其他钱包地址相关联。

38.在一些实施例中,实物卡可以具有设置其上的信息,用户可以通过该信息来验证该卡的真实性或设置在其上的其他信息。例如,在一些实施例中,发行商(或其他实体)可以维护数据库并提供接口,通过该接口,获得实物卡的用户可以通过经由数据库确认加密密钥的一部分(例如,用于对私钥进行加密的对称密钥)与对应于该卡或多组件贴片的唯一标识符匹配来验证该卡的真实性。如上所述,在一些实施例中,唯一标识符可以在多组件贴片的至少两个组件上可见,并且还在实物卡上可见,从而降低了伪造卡制造者提供具有较弱鲁棒性的安全特征(或被配置为将数字不记名资产转移转移到恶意方控制的加密散列地址)的卡的风险。在一些实施例中,验证不依赖于整个加密密钥,而是依赖于其一部分来保存剩余部分作为防篡改的附加形式,该剩余部分保持不变,直到期望访问数字不记名资产时才改变。

39.实物卡的实施例可以既具有鲁棒性又负担得起,使得用户可以通过将不同的数字不记名资产或其数量分配给不同的一次性卡来进行预算,并且在提取至少一些资金时,可以将剩余部分迁移到新的加密散列地址或者与新的实物卡相对应的加密散列地址(例如,钱包)的集合中的不同加密散列地址。在一些实施例中,实物卡由金属制成或包括金属背衬、或金属插入物、或卡的金属面、或其他阻止攻击的材料,通过这些材料扫描设备用于尝试对以其他方式被防篡改材料隐藏的信息进行成像。在一些实施例中,如本文所描述的设置在实物卡上的一个或多个贴片包括金属薄片、插入物、或类似地阻止此类攻击的其他材料。

40.一些实施例包括计算基础设施,其被配置为支持与维护数字不记名资产的访问信息的实物卡的使用有关的一个或多个特征。一些实施例包括服务器系统,该服务器系统在服务器端在存储器中唯一地关联唯一标识符(或其散列)和密码短语的一部分,该密码例如加密密钥,例如对称加密密钥或其散列(例如,前四个值)。在一些实施例中,服务器系统公开了api,通过该api可以验证已发行的实物卡。例如,经由在线界面或经由移动设备上的本机应用,用户可以通过api请求查询服务器以验证该卡的真实性以及另一方之前是否已经检查过卡的验证(例如,这可能指示该卡已经被盗用)。值得注意的是,用户可以在将数字不记名资产转移到该卡之前执行这种检查。在一些实施例中,具有api的服务器系统被配置为接收包括诸如密码短语的一部分、唯一标识符或两者的信息的请求,作为来自用户设备的对api的请求。在一些实施例中,服务器基于本地数据来执行第一验证。在一些实施例中,服务器基于去中心化计算平台数据执行第二验证(例如,在一些实施例中,服务器可以将计数发布到该去中心化计算平台的不可变数据存储,该计数指示在实物卡上执行的验证)。例如,服务器可以执行验证以确定与卡相关联的加密散列地址是否先前已经被使用(并且用户可以可选地基于在不激活防篡改特征的情况下可见的公共访问信息来执行该验证)。

41.服务器系统的实施例可以产生对报告验证值的api请求的响应。例如,对api请求的响应可以包括指示请求中提供的信息是否与对应于有效的已发行卡的组合匹配的值(例如,在密码短语的一部分和唯一标识符两者都被提交的情况下返回二进制确定,如果密码

短语的该部分被提交,则返回唯一标识符,或者如果唯一标识号被提交,则返回密码短语的该部分)。在一些情况下,服务器可以将在实物卡上执行的验证的结果写入去中心化计算平台的不可变数据存储(例如,区块链)或本地数据库,并且初始化验证计数或将对应实物卡的验证计数进行递增。例如,实物卡的现有的(例如,初始化的)验证计数可以在每次接收到涉及经由api接收到的卡的后续验证请求时递增。在一些实施例中,对于请求验证时的新实物卡,初始化计数并返回指示初始化的值(例如,0次验证、验证#1、已验证的新卡、已初始化等)以指示用户是第一次验证该卡的用户,并且作为结果,即使替换了密码短语上的防篡改掩蔽件,该卡也不能在以后视为新卡。例如,如果卡的计数已经被初始化,则针对后续验证请求返回的值(例如,1次验证、验证#2、先前已验证的卡等)指示已经针对该卡执行了一个或多个先前验证。

42.一些实施例包括可以在用户的移动设备上执行的本机应用。本机应用可以与移动设备的图像传感器接口连接以检测和扫描光码。已扫描的光码可以是对应于实物卡的qr码(例如,qr码可以设置在粘附到该卡的贴片上),该qr码对基于对应的公钥的地址(例如,用于转移数字不记名资产的所有权的地址,该数字不记名资产记录在去中心化计算平台如基于区块链的去中心化计算平台上,并且数字不记名资产可以是商业通证或加密货币)进行编码。在一些实施例中,对应的公钥解析为各种区块链网络上的各种钱包地址。本机应用可以被配置为通过qr码查询实物卡的发行商的服务器的api以请求一个或多个附加钱包地址。每个钱包地址可以具有关联的余额,如去中心化计算平台的区块链中的交易记录所指示。在一些实施例中,本机应用显示指示钱包余额的用户界面,该钱包余额对应于与货币卡相关联的一个或多个地址。本机应用可以类似地被配置为扫描与私人访问信息相对应的光码,例如对私钥或私钥的密文进行编码的qr码。在一些实施例中,国家应用确定所扫描的qr码是否对应于私人访问信息,并且当检测到扫描私人访问信息时,本机应用呈现一界面,用户可以通过该界面从私人访问信息所对应的地址转移资金。在一些实施例中,界面提供字段,该字段用于从用户或设备扫描获得与例如当qr码对私钥(访问信息)的密文表示进行编码时的加密的私人访问信息相对应的密码短语。密码短语可以是对称加密密钥,该对称加密密钥可用于对密文进行解密以获得明文形式的私钥,从而当私钥可用于例如通过数字签名和去中心化计算平台的验证协议来证明账户的所有权时,能够从账户转移数字不记名资产。

43.图1a和图1b示出了根据一些实施例的包括示例防篡改特征和示例真实性验证特征的货币卡的示例。参考图1a和图1b描述的示例货币卡可以是实物货币卡并且包括本文所描述的技术中的各种技术。例如,示例货币卡可以包括一个或多个防篡改特征,通过该防篡改特征,卡的用户可以在检查该卡时验证该卡的私人访问信息尚未被泄露给另一方。

44.图1a示出了根据各种实施例的被配置为管理数字不记名资产的账户访问信息的实物货币卡的示例100a。与所示出的示例卡101一样,实物卡可以具有符合或类似于iso/iec 7810id-1标准的尺寸。因此,一些实施例考虑了约86mm(约3又3/8英寸)x54mm(约2又1/8英寸)的矩形实物卡,例如85.60mm

×

53.98mm,并且其可以具有半径约为2.88mm至3.48mm的圆角,并且其可以具有约0.70mm至0.86mm的厚度,如0.76mm。

45.卡101可以包括卡坯105,该卡坯105具有与上述类似的尺寸并且可以全部或部分地由诸如金属或塑料的材料构成。例如,该卡可以是完全金属的、完全塑料的、或其组合。在

一些实施例中,卡坯105包括厚度至少为该卡厚度的1/3的至少一层金属,例如0.20mm至0.25mm的金属层,其可以是卡的正面。在其他实施例中,卡坯105可以完全是金属结构。在一些实施例中,卡坯105具有允许激光雕刻该卡坯的正面的结构。例如,如图所示,唯一标识符107a可以被激光雕刻到卡坯105的卡如正面。其他信息也可以被激光雕刻到卡坯105的面中,该其他信息例如密码短语,如加密密钥(未示出),通过该密码产生与该卡相对应的一个或多个密文,并且该密文可以在雕刻之后被掩蔽件140隐藏。

46.用于卡坯105的金属的示例可以包括密度为4.506g/cm3的钛或密度为2.7g/cm3的铝中的一种或多种。其他示例金属可以是合金,例如铝合金,例如密度约为2.7g/cm3的6061铝或密度约为2.81g/cm3的7075铝。钢(例如,不锈钢304、409、630等)和钛(例如,ti6al4v、ti6-4等)以及其他金属合金也适用。

47.在一些实施例中,用于卡坯105的金属或合金基于贴片120的一种或多种属性来选择,或者贴片的属性基于用于卡坯的金属或合金来选择。例如,在一些实施例中,金属的选择是相同的,或不同的,以便混淆设置在贴片上的私人访问信息以防止扫描或其他成像攻击。例如,贴片(在私人访问信息上方)的层可以包括嵌入其中的反射金属,并且该金属可以基于该卡的材料来选择,反之亦然。类似地,贴片(在私人访问信息下方)的层可以包括嵌入其中的与顶层不同或相同类型的反射金属。当卡101受到非破坏性攻击(例如,扫描)时,包括嵌入其中的金属以及针对卡坯105选择的金属的贴片的一层或多层可以显著混淆私人访问信息。换言之,卡坯105(在下面被更详细地讨论)和贴片的配置可以使得用户(恶意的或以其他方式操作的)必须激活该卡的一个或多个防篡改特征以获得私人访问信息,这从而向其他用户指示该私人访问信息不再是私人的。

48.在一些实施例中,贴片120的不同层可以具有不同的尺寸,例如,第一层或层的第一集合可以具有第一尺寸(例如,大小)的长度、宽度、半径等,它们在被应用时(例如,当被应用于实物货币卡的面时)与具有相似尺寸或大小的第一区域相对应。在一些实施例中,第二层或层的第二集合可以具有第二尺寸(例如,大小)的长度、宽度、半径等,它们在被应用时(例如,当被应用于实物货币卡的面时)与具有相似尺寸或大小的第二区域相对应。第二层或层的第二集合的尺寸可以被配置为使得它们延伸超过层的第一集合的尺寸,例如超过层的第一集合的周边的至少一部分,例如60%至90%、或甚至100%,以封装(encapsulate)(例如,包封(envelope)、覆盖、隐藏、包围或以其他方式隐藏)层的第一集合的区域(例如,具有与私人访问信息相对应的尺寸)。在一些实施例中,窗口部分形成在第二层或层的第二集合中,通过该第二层或层的第二集合,可以经由该窗口(例如,无论是通过窗口切口、切口窗口切口还是通过透明窗口或透明窗口切口)看见信息。在一些实施例中,该信息与层的第一集合中的第一层(例如,在具有与公共访问信息相对应的尺寸的区域内)的一部分上设置的公共访问信息相对应。然而,在一些实施例中,第一层或层的第一集合可以包括标签状扩展,其包括被配置为延伸超过第二层或层的第二集合的周界而没有对第二层或层的第二集合进行任何物理开窗的公共访问信息。不同的层可以包括不同的材料,如不同的膜或设置的材料,无论是涂层还是粘合物,并且不同层的厚度(或正交于表面的深度)可以基于膜或设置的涂层或粘合物的厚度而变化。

49.在一些实施例中,具有与贴片120的尺寸近似的尺寸的色板可以被激光雕刻到卡101的正面中。例如,色板可以被激光雕刻在卡的金属面或卡的塑料面中,或在要应用贴片

120的位置处以其他方式(例如,通过其他方式应用色板,通过材料选择,或以其他方式)施加到卡的面。色板区域可以具有大于非色板区域的均方根表面粗糙度以促进粘合物的粘附,例如粘合层或设置的粘合胶。例如,由表面光度仪在色板区域内测量的表面粗糙度可以比具有较光滑饰面的其他部分高50%。由于卡101的正面可以基本上对应于色板的尺寸(例如,正面可以完全地或基本上被配置如色板),因此色板的上述配置不应被解释为限于特定区域或尺寸(例如,大小)。例如,卡坯105可以被制造为具有粗切饰面,被阳极化处理,或以其他方式化学被蚀刻以包括粗糙饰面(如哑光饰面)而不是抛光饰面。换言之,不需要将样片状表面定位到应用贴片的位置。色板可以是浅深度的图案(或表面类型,如哑光饰面,无论是被激光雕刻、被化学蚀刻、被涂覆还是以其他方式被制造以包括除了抛光表面之外的表面类型或图案),用于促进粘合物(例如,背衬贴片120的粘合层)对光滑表面的粘附。例如,可以将具有背衬贴片的粘合层的贴片120施加到卡坯105,并且贴片的粘合物可以牢固地接触色板。在一些实施例中,色板的图案相对于面的深度小于0.05mm,并且深度可以是约0.005mm至0.010mm。

50.如上所述,信息可以被雕刻在卡坯105的表面上。信息的示例可以包括唯一标识符107a、加密密钥(例如,被掩蔽件140覆盖)和本文所述的其他信息。例如,唯一标识符107a可以被雕刻或压印到小于0.20mm的深度,如0.02mm至0.15mm,或在一些实施例中约0.07mm至0.08mm。在一些实施例中,加密密钥的雕刻深度可以比唯一标识符浅,但可以是更大的正面,选择该深度以提供可读性但降低一些扫描或其他篡改的适用性(例如,如将掩蔽件140压入蚀刻以确定密钥)。在一些实施例中,加密密钥蚀刻的深度约为0.02mm至0.04mm,尽管其他实施例可以使用与唯一标识符107a相同的深度。接下来,掩蔽件140可以封装(例如,包封、覆盖、隐藏、封装或以其他方式隐藏)设置在卡的表面上的加密密钥。

51.在一些实施例中,实物卡101包括粘附到可以被雕刻的卡坯105(例如,以包括唯一标识符107a和本文描述的其他信息)的具有至少两个物理组件层的防篡改贴片120,并且每个组件层可以包括一个或多个层。例如,防篡改贴片120可以包括两个组件层或组件,并且每个组件可以具有一个或多个层。在一些实施例中,至少一个组件如底部组件被顶部组件部分地隐藏。例如,底部组件可以包括打印在其上的私人访问信息,其被顶部组件隐藏。至少顶部组件可以包括一个或多个防篡改特征,使得通过视觉检查,用户可以容易地确定私人访问信息是否已经被访问(例如,被泄露)或是否是安全的(例如,尚未被泄露)。例如,当组件从它以阈值强度粘附的表面如卡坯105的色板区域上提起(例如,以便查看隐藏信息)时,防篡改图案可以出现在组件的至少一部分内。

52.如图所示,贴片120被施加到卡坯105的面(例如,正面)。如上所述,在一些实施例中,贴片120可以应用在卡坯105的正面上的色板的位置中。色板可以促进贴片120的粘合物与卡101的正面的材料(例如,如上所述的金属、塑料、复合材料等)的粘附。贴片120的实施例可以包括一个或多个防篡改特征,其中至少一个可以在粘附到卡101的正面的贴片120的一部分从该卡的正面提起时被激活。例如,贴片120可以包括组件121,当该组件121从它所粘附的表面(例如,卡的正面)提起125时,在该组件121内出现防篡改图案,并且色板的配置可以经由强力粘附到色板的粘合物来促进防篡改图案的出现。在一些实施例中,防篡改图案被配置为使得贴片120的外观在组件121从卡坯105提起125之后不能恢复到原来的外观。在一些实施例中,组件121可以被配置为使得至少一个层(例如,上层)保持相对完整,其中

由于当该组件从卡坯105提起125时该组件的下层中的粘合物促进的底层破坏,防篡改图案被揭示。在一些实施例中,组件121可以被配置为使得:当组件从卡坯105提起125时,穿过组件的横截面的多个层在组件的至少一些部分中被破坏。在一些实施例中,将上述方面进行结合,例如,组件121的第一部分在提起125时可能容易撕裂,而另一部分可能不容易撕裂但在提起125时揭示防篡改图案。

53.在一些实施例中,如上所述,组件121被配置为当组件的对应部分从它以足够强度粘附的表面提起125时揭示防篡改图案。例如,在一些实施例中,组件121的至少一些部分所粘附的表面(例如,色板、卡坯105的材料、或其组合)通过促进足够强度的粘附导致揭示防篡改图案来揭示图案。注意,这并不一定意味着组件121难以从卡坯105提起,而是意味着组件难以在没有进行防篡改的情况下去除。例如,在组件121中使用的粘合物可以是有色的(例如,银色)并且从被提起组件上拉开,从而揭示图案。贴片120的组件121的若干非限制性示例可以包括以下概述的一个或多个特征:

54.示例组件可以包括一个或多个层,例如一个层、两个层、三个层、四个层或更多个层。组件的至少一个层例如底层可以包括粘合物,该粘合物可用于粘附到至少一个表面,如卡坯的表面。在一些实施例中,粘合物可以是在制造过程中施加到贴片卷的粘合层,并且后续层被添加到其上以构成多层组件。在一些实施例中,可以将粘合物施加到层中,然后将其施加到贴片卷上,并且将其他层添加其中以构成多层组件。在任何一种情况下,至少一个层如组件的底层可以包括粘合物,使得组件可以附接到表面。在一些实施例中,可以将粘合物施加到组件所附接的表面,例如实物货币卡的面,并且一个或多个层或组件通过设置在该表面上的粘合物粘附到其上。粘合物的示例可以包括胶水,如油基胶水或其他合适的胶水,其示例可以包括有机(例如油)、水或其他溶剂基,其与对应的粘合物混合以产生粘合物应用解决方案。例如,对于给定应用,聚合物(无论是合成的还是天然的)或树脂粘合物可以溶解在对应的溶剂基中。在一些实施例中,粘合层包括防篡改结构,该结构可以形成在粘合层中,或通过覆盖膜在层中形成。在一些实施例中,粘合层是粘合物膜,其可以已经选择性地施加图案以对与粘合物接触的组件的表面或膜层产生不同的接合强度。

55.在一些实施例中,层是聚合物膜,例如聚丙烯(pp)或聚酯(pet)膜,如取向膜,其可以双轴取向。膜的取向可以与该取向成比例地使起始膜变薄,这也可以被称为拉伸比。例如,为了在第一方向(例如纵向)上以5∶1的拉伸比得到1密耳(其中,1密耳=1/1000英寸,或0.0254mm)的成品膜,5密耳的聚合物膜可以在第一方向上按比例拉伸(例如,拉伸到约起始长度的5倍)。对于双轴取向膜,为了得到具有5∶1拉伸比的1密耳成品膜,可以在第一方向和第二方向上按比例拉伸25密耳膜(例如,纵向和横向均拉伸约起始长度和宽度的5倍)。因此,例如,在一些情况下,层可以是双轴取向的聚丙烯(bopp)膜或双轴取向的聚酯(bopet)膜,其宽度可以大于100英寸,或大于300英寸,并且在长度上长许多倍,例如至少是其上制造贴片的卷的长度。在一些情况下,一个层可以是pet层或bopet层,而另一层可以是pp层或bopp层。因此,当层被描述为pet层例如由pet膜形成的层时,除非另有说明,应当理解该层可以由pet膜(例如,其可以是未拉伸的或在相对于基础pet膜在一个维度上拉伸的)或bopet膜(例如,其相对于基础pet膜在两个维度上拉伸的)形成;以及当层被描述为pp层时,例如由pp膜(例如,其可以是未拉伸的或相对于基础pp膜在一个维度上拉伸的)或bopp膜(例如,其相对于基础pp膜在两个维度上拉伸的),除非另有说明。此外,在一些实施例中,pp

膜或pet膜可以用聚乙烯(pe)或其他可适用的膜代替。

56.在一些实施例中,膜被金属化。在一些实施例中,使用多层膜,其中一些可以是不同的膜(例如,一个层是pp膜而另一个层是pet膜)以获得一个组件中的不同特征或属性。例如,pp膜或pet膜可以被真空金属化(例如,如气相沉积)或嵌入金属薄片。在一些实施例中,可以使用真空金属化工艺来增加对湿气侵入的抵抗力。在一些实施例中,香料或其他化合物可以设置在膜中(例如,通过真空工艺),例如在pp膜内,由此在用作顶层时刮擦该膜至少释放(或暴露)一些香料或化合物以增加对气味的感知。在一些实施例中,膜的厚度范围为0.3密耳至1.5密耳,但也可以使用其他厚度。在一些实施例中,对于相同的厚度,pet膜的柔韧性低于pp膜,并且作为结果,pet膜在打印中可以提供比pp膜更大的稳定性。因此,在一些实施例中,在打印信息(例如,如本文所描述的光码、文本、图形等)之前,至少一个pet膜用于的至少一个层如组件的下层中的组件,在该下层上,打印有该信息并且在打印该信息之后随后施加另一膜(例如,pp或pet)层。因此,例如,粘合层(其可以具有粘合结构,以便用于显示图案)可以形成或施加到其上打印有信息的下pet层,并且后续上层可以被施加以保护下pet层(例如,保护打印在下层上的信息)。例如,在一些实施例中,组件的上层可以是pet层,或者在一些实施例中,组件的上层可以是pp层。

57.在贴片120是多组件贴片的一些实施例中,包括私人访问信息的底部组件可以包括下pet层(例如,用于打印和耐用性)和上pet层(例如,用于耐用性),并且包括公共访问信息的顶部组件可以包括下pet层(例如,用于打印和耐用性)和上pp层(例如,用于浸渍香料,或者用于增强耐湿性或抗扫描性的金属)。因此,如本文所概述,膜和技术的各种组合可以在不同层中使用以获得多组件贴片的不同组件的不同组件配置。例如,可以考虑膜的耐湿气、耐氧气、耐紫外线、耐热和其他耐环境性能,以提供组件中的层的期望配置。此外,例如,膜或材料层的强度和耐久性,无论是凭借膜或层(例如,pp、或pet、或pe或其他化合物并且无论是沿单个方向拉伸还是双轴拉伸)的材料还是构造,可以考虑提供期望的配置,例如无论是给定层应该干净地剥离、破裂还是以其他方式与粘合物相互作用以提供防篡改。pet膜例如bopet膜的示例有益属性可以包括尺寸稳定性、厚度均匀性和透明度;以及pp膜例如bopp膜的示例有益属性可以包括透明性和防潮性。

58.除了上述示例之外,与用于多组件贴片的组件及其层的公开一致的示例膜和技术可以包括一个或多个上层膜或基板(例如,pet型膜和基板如铬聚酯或聚对苯二甲酸乙二醇酯聚酯、pp型膜和基板、乙烯基膜和基板、陶瓷膜和基板、或其他膜或基板,它们可以可选地嵌入铬或金属(例如,被金属化),其降低用于确定隐藏部分的信息的某些扫描或或成像技术,以及嵌入香料,通过该香料用户可以确定真实性)和具有粘合图案部分(其可以是施加底层的粘合层、或施加到底层的粘合物、或底层固有的或在底层或粘合层中无论是通过激光、切割还是其他可适用工艺促进的)如菱形、六边形或方形棋盘状图案的下层膜或基板(例如,上述膜或基板之一、或粘合物膜或基板)。在各种实施例中,底层的粘合物图案部分使得当基板的基板面涂部分被剥离时,保留下面的图案部分。接下来,贴片120不能重新密封或重新使用到原始外观,因此如果用户尝试确定贴片120的隐藏层上的信息,则明显被篡改。

59.在一些实施例中,组件包括pp、pet或乙烯基膜或基板的破坏层,其容易撕毁和撕裂(例如,基板固有的或通过制造工艺,例如经由基板中的穿孔或切口促进撕裂),并且一旦

粘合到表面上,在不能将其整体去除的意义上就是可破坏的。例如,与破坏层结合使用的强粘合物可以导致基板容易碎裂材料,并且意味着难以去除该层(例如,在后面不留下碎片的情况下从色板部分去除,但是在不从一些其他表面如底部组件的表面撕裂的情况下它可以容易地去除)。接下来,贴片120的这种顶部组件不能被重新密封或重新使用到原始外观,因此如果用户尝试确定贴片120的隐藏的底部组件上的信息或被以其他方式被顶部组件隐藏的信息,则明显被篡改。在一些实施例中,粘合层包括类似的属性,例如在该层中被提起的图案,并且图案中的一些与底层一起剥离,而另一些图案保持粘附到应用了组件的表面。在一些实施例中,组件包括一个层pp、pet或乙烯基膜或基板,其包含一定浓度的光折射元素,用于增加伪造、扫描或复制该组件的难度。在一些实施例中,组件包括具有阻止伪造或复制的棱柱效应和图案的箔膜或基板(其可以是金属化膜或箔),如全息箔或膜。

60.在一些实施例中,组件包括一个或多个层的一个或多个相对透明的部分,使得粘合物或粘合物残留物,其可以是有色的并且被配置为当从表面提起该组件时揭示图案,粘合物粘附组件以揭示图案。透明或相对透明的部分使用户能够通过材料辨别至少一些信息(例如,底层信息),例如通过视觉识别,如在1英尺至3英尺处可见的图案或在1英尺至2英尺处可读的8pt至12pt字体的底层文本。例如,粘合层的残留物或用于层的粘合物可以导致:在组件的一个或多个其他层的透明部分内,高度可见的形状图案(例如,棋盘状图案)当组件从它所粘附的表面提起时被留在后面(例如,以足够的强度,如粘附到卡的材料,但可以粘附到一些其他表面,如底部组件的表面,在该部分内的图案可以不被揭示——在一些情况下,这可以容易传达出顶部组件由于包括图案的一些部分而不是其他部分被提起)。这种粘合物可以是有色的,使得形状是可见的。如上所述,一些相对透明的部分(例如,在那些区域内没有打印或打印最少)与这种粘合物结合使用,使得形状(或图案,或在其他实施例中,在一个或多个层如底层中撕裂)在组件从表面提起时在组件上至少部分地可见。在一些实施例中,不与随组件提起的形状(或图案,或在其他实施例中,一个层或多个层中的撕裂)相对应的部分保留在组件所粘附的表面上,使得在组件和应用它的表面两者上去除组件是明显的篡改。在一些实施例中,当从表面提起组件时,粘合物或组件的层在组件中或在组件所粘附的表面上被拉伸(例如,在图案或形状中)、撕裂或至少部分地可见地被改变(例如,被破坏),使得将在从表面提回的组件(或其部分)中可见的防篡改特征与表面上可见的对应防篡改特征匹配的尝试(例如,在尝试重新定位和重新铺设或将组件(或其部分)粘附回表面)在可见检查时不会将组件恢复到原始状态。例如,可以存在间隙或其他可见的防篡改特征(与未更改状态下的统一外观相比),其泄漏在进行篡改之后替换组件的尝试。因此,在一些实施例中,贴片120的组件不能被重新密封或重新使用到原始外观,因此如果用户尝试确定被该组件隐藏的信息,如私人访问信息,则明显被篡改。

61.此外,在一些实施例中,除了至少一个防篡改特征之外,贴片120的组件还可以包括eurion星座图案,或被配置为使成像软件在数字图像中检测贴片120的组件的存在的其他图案。在一些实施例中,在贴片是多组件贴片120的情况下,一个或多个组件(具有或不具有防篡改特征)可以包括eurion星座图案,或被配置为使成像软件检测贴片的组件的其他图案的存在。这种软件可以阻止用户复制贴片120或其组件。例如,当产生贴片120时,eurion星座图案或其他图案可以与其他信息一起打印在组件121上。类似地,除了顶部组件121之外,eurion星座图案或其他图案可以打印在多组件贴片120的另一组件上,如不延迟

底部组件130(其也可以是第二底层贴片)。

62.可以单独或组合使用上述配置中的一种或多种来构造贴片120。在一些实施例中,如上所述,贴片120可以是多组件贴片,并且可以单独使用或组合使用上述配置中的一种或多种来构造多组件贴片的给定组件。不同的组件可以单独构造(例如,作为单独的贴片),并且在应用之前合并在一起或按顺序应用以形成多组件贴片120。备选地,在一些实施例中,可以通过构造第一底层底部组件并在其上构造第二覆盖顶部组件来形成多组件120贴片。不管具体的构造方法如何,实施例可以针对组件中的不同组件使用不同的配置来构造多组件贴片。因此,一般而言,如本文所提及的,与另一组件相比,给定组件可以具有相对分立的功能(例如,包括一些组件特定信息和一个或多个选自防篡改特征、减轻扫描攻击的特征或防止复制的特征的特征,具体取决于功能)。

63.在一些实施例中,设置在卡坯上的至少一些信息例如与私人访问信息相对应的信息,可以被屏蔽140。掩蔽件140如贴片120的组件121,可以包括一个或多个防篡改特征。例如,掩蔽件140可以具有与组件121具有相似配置的一个或多个层。在一些实施例中,掩蔽件140是具有可用于封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)卡坯105的区域的尺寸(如长度和宽度)的贴片,在该区域上设置有与私人访问信息相对应的信息,该区域如其内可用于访问私人访问信息的加密密钥或密码短语被雕刻或以其他方式设置在卡坯上的区域。例如,掩蔽件140的实施例可以包括具有类似结构的层,通过该结构,防篡改图案出现在掩蔽件的组件145内,以提供隐藏雕刻在卡坯105上的加密密钥的防篡改掩蔽件。在一些实施例中,例如通过具有顶部组件的多组件掩蔽件,当提起该顶部组件时图案被揭示,掩蔽件140可以包括两个防篡改特征,并且包括通向底部组件的窗口,该底部组件具有刮擦表面,通过刮擦表面,隐藏的加密密钥可以被揭示,并且顶部组件可以以一些重叠(例如,顶部组件的第一部分例如在该窗口周围,与底部组件重叠,并且第二部分粘附到卡坯105)围绕底部组件。在一些实施例中,掩蔽件140包括具有刮擦表面层的组件145,通过该刮擦表面层可以揭示隐藏的加密密钥。例如,组件145可以包括多个层,如粘合层、底层、以及设置在底层上的刮擦层或刮擦材料。在一些情况下,粘合物和底层可以是透明的,使得刮擦材料的去除揭示隐藏在掩蔽件140下的信息。在一些实施例中,掩蔽件的组件145除了刮擦顶层之外还包括破坏性的防篡改特征,用于防止通过刮掉材料而绕过揭示隐藏的信息。例如,掩蔽件140的组件145的一个层或多个层可以被穿孔或切割以在被提起时促进撕裂。

64.如上所述,在一些实施例中,防篡改贴片120包括至少两个物理组件,其中一个物理组件被另一个物理组件部分地隐藏。顶部的、被暴露的组件121可以包括光码(例如,qr码)部分123。在一些实施例中,光码部分123包括打印在该部分内的光码,该光码对与非对称加密算法的公-私密钥对的公钥相对应的地址进行编码。在一些实施例中,打印在该部分内的光码可以对公钥进行编码(例如,代替对应地址或除了对应地址之外)。在任何一种情况下,在光码部分123内打印可以发生在贴片120的组件121例如用户可见的顶部组件上。在一些实施例中,贴片120的被暴露顶部组件121可以包括字母数字部分129。字母数字部分123可以包括打印在其上的信息,该信息与由光码部分123内的光码编码的信息相对应。例如,打印在光码部分123内的qr码可以是打印在字母数字部分129内的字母数字串的编码版本。在一些实施例中,两者都可以是与公-私密钥对中的公钥相对应的地址。备选地,在一些实施例中,光码部分129可以是编码的公钥,而字母数字部分123是明文形式的地址,或者光

码部分129可以是编码的地址,而字母数字部分123是明文形式的公钥。

65.顶部的被暴露的组件121还可以包括唯一标识符部分107b。贴片120的顶部组件的唯一标识符可以打印在唯一标识符部分107b内。顶部的被暴露的组件还可以包括窗口部分127a,通过该窗口部分可以看见多组件贴片120的底部组件130的一部分,而与贴片120的底部组件的一个或多个其他部分相对应的其他信息保持被隐藏。唯一标识符可以与实体货币卡发行商的命名空间内的序列号相对应,使得卡发行商可以确保确保在不同组件上具有不同信息的多组件贴片120的组件的匹配、以及与其上蚀刻有不同信息的卡胚105匹配。例如,在从顶部组件的窗口部分127a可见的部分内,唯一标识符107a可以蚀刻在卡坯105上,打印107b在顶部组件121上,以及打印107c底部组件130上。因此,对于完成的卡101,顶部组件121的集合可以包括可见的公共访问信息,而底部组件130可以包括隐藏的私人访问信息,它们的组合当与唯一标识符匹配时可用于接收并访问基于底部组件130的私人访问信息的账户的数字不记名资产(经由去除包括一个或多个防篡改特征的顶部组件121的实施例来泄露该数字不记名资产是明显的)。在一些实施例中,作为附加的安全层,除了组件之外,该集合例如通过其上蚀刻有加密密钥或密码的卡坯105还可以包括关于卡101的信息,该加密密钥或密码短语可用于从底部组件130上的密文私人访问信息获得明文私人访问信息,并且其可以通过唯一标识符与对应组件匹配。

66.在一些实施例中,顶部的被暴露的层的窗口部分127a与贴片120的下层的唯一标识符部分130对齐,使得唯一标识符在窗口内可见。在贴片120的组装中,顶部的被暴露的层基板121可以与下层对齐,并且基于打印在下层的唯一标识符部分130内的唯一标识符,打印在顶部的被暴露的层上的信息与打印在下层上的信息匹配。因此,例如,打印在下层上的唯一标识符可以与打印在贴片120的顶部的被暴露的层上的唯一标识符相对应,凭借窗口127a,该对应关系可由用户通过打印的唯一id的匹配来视觉验证。接下来,贴片120可以应用到卡坯105上,该卡坯105可以用唯一标识符进行蚀刻,从而指示蚀刻在卡坯105上的信息与打印在贴片120的两层上的信息相对应。

67.如上所述,打印在光码部分123内的qr码可以是打印在字母数字部分129内的字母数字串的编码版本,例如,两者可以是对应于公钥的地址,或者在一些情况下,可以是公钥。在一些实施例中,可以使用公-私密钥对的公钥来产生地址。在一些实施例中,卡发行商可以通过服务器基于公钥产生用于不同的去中心化计算平台的多个地址,如与去中心化计算平台集合相对应的地址集合,对应该地址集合,对应的地址可用于接收与相应去中心化计算平台相关联的数字不记名资产。在一些实施例中,例如在贴片的组件121的光码部分123内,一个地址可以打印在贴片120上,并且可以通过基于qr码的光学读取的信息来查询服务器(例如,卡发行商的),从而可以检索基于公钥的其他地址或公钥(例如,在不访问由组件121隐藏的私人访问信息的情况下)。在一些实施例中,一个或多个地址打印在组件121上。在一些实施例中,公钥打印在组件121上。在一些实施例中,公钥连同地址一起打印在组件121上。在一些实施例中,公钥例如在掩蔽件如掩蔽件140下蚀刻在卡上,使得如果组件121被丢弃,则用户可以在必要时检索公钥。此外,在一些实施例中,私人访问信息如编码的私钥或私钥可以由组件121封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)。例如,在各种实施例中,私人访问信息可以被包括在多组件贴片120的底部组件130的一部分上,该部分被贴片的包括公共访问信息的上部的、顶部组件121隐藏。然而,在一些实施例中,私人访

问信息(例如,包括在由顶部组件121隐藏的底部组件130上的私人访问信息)可以备选地雕刻在卡坯105的一部分上并被贴片120的一个或多个组件(例如,至少一个具有防篡改特征的组件121)隐藏。在一些实施例中,卡坯105雕刻有与底部组件130重复的私人访问信息(例如,通过光码或通过字母数字文本),该底部组件在一些实施例中可以提供在贴片底部组件被破坏(例如,由于磨损、潮湿、火灾或其他环境暴露)的情况下获得私人访问信息的手段。贴片的组件的用于防止扫描或以其他方式确定打印在贴片120的组件上(例如,底部组件130上)的私人访问信息的其他非侵入性方法一个或多个特征还可以减轻确定具有低于阈值的深度的卡坯105中的雕刻或蚀刻的尝试。备选地,在一些实施例中,雕刻或蚀刻可以填充有类似密度、反射率或两者的材料,使得扫描或其他非侵入性方法不能确定设置在卡坯105上的信息(类似的预防措施也可以是用于设置在卡坯上的其他信息,如在掩蔽件140下雕刻或蚀刻的信息)。

68.如上所述,例如卡101的部分123或部分129内的地址可以在去中心化计算平台内用于接收去中心化计算平台的数字不记名资产的转移,例如去中心化计算平台的用户在对应平台上提交交易所产生的转移。示例交易,例如从用户通过基于公钥产生的地址,对于该公钥该用户还持有对应的私钥,可以将资产如资金转移到指定的地址(例如,与卡101相对应的地址)。在一些实施例中,根据给定去中心化计算平台指定的地址协议(或格式),基于公-私密钥对的公钥,为给定去中心化计算平台产生地址。例如:给定密钥对的私人(私密)密钥和对应的公钥,可以例如通过以下方式产生给定平台(例如,以下示例中的比特币区块链)的地址:获得用密钥产生的对应公钥(例如,33个字节、1个字节0x02(y坐标为偶数)、对应于x坐标的32个字节),对公钥进行散列(例如,sha256加密散列函数),对sha-256的结果进行散列(例如,通过ripemd-160加密散列函数进行截断),在ripemd-160散列的前面添加版本字节(例如,0x00表示比特币区块链上的比特币,或其他版本字节,因为一些区块链可能支持数字不记名资产的不同版本或不同地址的变体),对现在扩展的截断的散列(例如,sha-256散列)的结果进行散列,对结果(例如,后续的sha-256散列)进行散列,获得第二次散列结果的第一个x(例如,4)字节校验和,以及在之前扩展的ripemd-160散列的末尾添加4个校验和字节以生成地址(例如,25字节的二进制比特币地址)。在一些实施例中,可以通过base58check编码将25字节的二进制地址转换为字节串例如base58字节串以产生字母数字比特币地址。这里,可以基于公钥确定性地验证结果地址,在“technical background of version 1 bitcoin addresses”中概述了版本1比特币地址的具体示例,该文在本技术的提交日期获得并通过引用并入本文从https://en.bitcoin.it/wiki/technical_background_of_version_1_bitcoin_addresses,其副本被包括在随申请提交的信息公开声明中。

69.其他平台可以使用类似的步骤,但以不同的顺序、不同的版本字节或其他变化例如散列顺序、截断等,但可以基于给定平台的密钥对的公钥来类似地确定。例如,一些去中心化计算平台可具有不同的地址协议,这些协议具有不同的校验和、不同的截断(例如,第一值或最后值)、不同的前缀、不同的单向散列函数等。在一些实施例中,由发行商的服务器或计算系统产生地址集合包括:通过基于keccak-256散列确定性地产生该地址集合中的一个或多个第一地址来基于公钥形成一个或多个地址,该keccak-256散列基于公共加密密钥;地址集合中的基于sha-256散列的ripemd-160散列的第二地址,该sha-256散列基于公

共加密密钥,该第二地址也基于校验和,该校验和基于ripemd-160散列,并且该第二地址具有基于第一字典的base58编码;以及地址集合中的具有base58编码和校验和的第三地址,该base58编码和校验和都基于公共加密密钥,该第三地址的base58编码基于不同于第一字典的第二字典。

70.卡发行商的服务器可以存储基于与不同平台的已发行卡的给定公钥相对应的一个或多个地址的集合,使得拥有已发行卡的用户可以查询该服务以检索多个平台的地址基于公钥将资产转移到相应的地址(并且以后通过访问卡的私人访问信息获得对应的私人密钥来访问这些数字不记名资产,例如原始的所持有的数字不记名资产的转移)。

71.在一些实施例中,当用户希望访问那些数字资产时,用户可以通过提起125并剥离组件121来访问被组件121隐藏的私人访问信息。剥离组件121揭示隐藏在其下的信息,例如与打印在组件121上的公共访问信息相对应的私人访问信息(例如,在光码部分123或字母数字部分129内或来自基于公钥产生的地址集合中的另一地址)。例如,私人访问信息可以打印在底部组件130上,并且一旦顶部组件121被去除就可见。在一些实施例中,用户还可以剥离、刮擦或以其他方式与掩蔽件140相互作用以揭示加密密钥,通过该加密密钥可以对密文私人访问信息进行解密以获得诸如私钥的明文私人访问信息。与前述实现相比,用户体验得到了极大的简化,贴片的组件121被物理地剥落(或剥离)以揭示秘密。并且,凭借组件121的防篡改特征的公开实施例,通过用肉眼视觉检查,保密性的损失在物理上是明显的。此外,用户无需记住密钥恢复密码短语的集合,如通过电子方法经常使用的密码。

72.图1b示出了根据各种实施例的被配置为管理数字不记名资产的账户访问信息的实物货币卡的示例100b。实物货币卡的示例100b的实施例可以包括与图1a中的示例不同的窗口127b和掩蔽件140配置。各种示例可以进行组合,例如参考图1b描述的掩蔽件与图1a描述的窗口进行组合,反之亦然。

73.如图1b所示,示例窗口127b是组件121的切口部分,其延伸到贴片120的组件121的边缘。换言之,与图1a中所示的示例窗口127a相比,图1b的示例窗口127b没有被组件121完全地包围。因此,底部组件130可以具有不被顶部组件121重叠的边缘或周边部分,而顶部组件121在另一边缘或周边部分上方延伸。也可以使用其他示例窗口配置,或者在一些情况下,底部组件130可以延伸超过顶部组件121的边界例如标签,其可以对应于唯一标识符部分107c,在该唯一标识符部分107c上,唯一标识符被打印并在检查卡101时可见。

74.图1b中还示出,示例掩蔽件140包括第一部分140a和第二部分140b。在一些实施例中,第一部分140a对应于验证码(例如,底层加密密钥或密码短语的第一部分),通过该验证码,可以在不揭示第二部分140b(例如,底层加密密钥或密码短语的剩余部分)的情况下验证卡101。在一些实施例中,掩蔽件140的组件145被标记以指示不同部分。例如,组件145可以被可见地穿孔并且可选地包括打印的信息,该打印的信息指示可以去除第一部分140a以揭示加密密钥的验证码部分而不去除第二部分140b从而泄露加密密钥的剩余第二部分。在另一示例中,组件的刮掉表面可以被打印以指示不同的部分并且包括打印的信息,该打印的信息指示对应于第一部分140a的材料可以被刮掉以揭示验证码,但第二部分140b在用户期望获得私人访问信息之前不需要被刮掉。

75.图2示出了根据一些实施例的包括加密密码短语的验证码组件和对应的防篡改掩蔽件的货币卡的示例200。与图1b(或图1a)的示例相比,图2示出了掩蔽件140的一部分的去

除。

76.掩蔽件140的组件145可以是防篡改的,使得掩蔽件的一部分140a的去除(无论是通过提起还是刮擦组件的表面)在视觉检查时是明显的。如图所示,掩蔽件的第一部分140a已经被去除以揭示隐藏信息,而掩蔽件的第二部分140b保持完整。如上所述,掩蔽件的第一部分140a已经可以通过多种方法去除,例如通过刮擦与第一部分140a相对应的组件145的表面以显示其下的信息、通过从与第一部分140a相对应的卡坯105的表面上提起组件145(或者其一个或多个层)以揭示其下方的信息(在这种情况下,组件的该部分中的图案或残留物或撕裂可能是明显的)、或通过其他方式:当底层信息247的一部分被揭示时,激活与第一部分140a相对应的组件145的防篡改特征。被掩蔽件的第一部分140a隐藏的底层信息部分247可以是可用于验证货币卡101的真实性的验证码。例如,验证码可以是加密密钥或密码短语的对应的第一部分,通过该对应的第一部分,可以对被贴片120的组件121隐藏的密文形式的私人访问信息进行解密,以获得明文形式的私人访问信息。备选地,验证码可以与加密密钥或密码短语分开(例如,第一部分140a隐藏不与加密密钥或密码短语的第一部分相对应的验证码),该加密密钥或密码短语如基于与卡相对应的信息(例如,唯一标识符、光码或其他可见信息)的加密散列(例如,截断为期望数量的字符)或可以验证该卡101的pin)。

77.在一些实施例中,实体货币卡的发行商维护数据库,该数据库将贴片120的组件(例如,121、130)的唯一标识符和雕刻的卡坯与验证码关联。在一些实施例中,该条目可以是散列如加密散列,例如与验证码连接的唯一标识符的sha-256散列,或可以是维护唯一标识符与验证码之间的对应关系的其他信息。在一些实施例中,实物货币卡的发行商可以发布一种算法,通过该算法可以用验证码来验证已发行的实物货币卡。接下来,例如,用户可以使用应用以通过输入验证码和其他信息来验证实物货币卡,该其他信息例如卡的唯一标识符和公共访问信息(例如,公钥、由打印在光码部分123内的光码编码的地址、或打印在贴片的组件121的包括公共访问信息的字母数字文本部分129内的字母数字文本)。在一些实施例中,该应用可以向服务器例如卡发行商的服务器或去中心化计算平台提交请求以验证该卡,例如通过请求执行去中心化计算平台上的指定的智能合约。示例智能合约可以是可执行码的一部分,如脚本。脚本所在的去中心化计算平台的计算节点(例如,在区块链的块内不可变或类似区块链的不可变数据存储)可以在指定地址如加密散列地址处访问脚本,并且响应于请求(例如,指定地址并包括输入信息如验证码和唯一标识符的请求)执行脚本,并返回结果。在一些实施例中,节点是去中心化计算平台的对等节点并且在存储器中存储记录交易的分布式账本的至少一部分,在该部分中,数字不记名资产如加密代币已经转移到去中心化计算平台上的与公-私加密密钥对的公钥相对应的账户中,其中去中心化计算平台可用于响应于证明拥有私人加密密钥的一方而将加密商业通证转移出该帐户。分布式账本还可以通过功能或交易(例如,sstore、sload等)存储其他信息,例如可用于基于密钥值对来验证卡的信息。在一些实施例中,通过将结果发布到去中心化计算平台的不可变数据存储来返回结果,如交易。在一些情况下,用户可以为验证实物货币卡的处理支付gas(例如,处理费),从而最大限度地减少对在购买之后进行验证的卡发行商的依赖。在一些实施例中,卡发行商可以将验证结果或验证信息发布到不可变数据存储,使得用户可以通过任何一种方法进行验证。

78.在一些实施例中,被掩蔽件140隐藏的底层信息247是加密密钥,如对称加密密钥,其可以用于对贴片120的至少一些信息进行解密。例如,贴片120的底部组件130或在被贴片的至少一个组件121隐藏的卡坯中雕刻的底部组件130可以包括与私钥相对应的密文,该加密密钥可用于进行解密以获得私钥的明文。在一些实施例中,加密密钥的子集用作验证码,例如可以具有12-24个值的加密密钥的前4个值。在一些实施例中,加密密钥的前4个值还可以确定性地验证该卡上的至少一些隐藏信息,使得如果用户选择,则他们可以向发行商验证该卡101并且还通过显示该部分来确定性地验证隐藏信息的一部分(可选地在不揭示全部隐藏信息的情况下,尽管用户可以选择通过获得私钥的明文、计算公钥以及计算地址集合来确定性地完全验证该卡的每个方面)。在这里,对于这样的用例,用户仍然可以通过防篡改功能保证他们是唯一拥有私人访问信息的实体。

79.如上所述,掩蔽件140的组件145可以是防篡改的,例如通过本文公开的一种或多种防篡改手段,如具有一个或多个防篡改特征的一个层或多个层,如将层以背粘合的方式粘附到卡坯105的层,这在该层被提起时揭示图案、刮掉表面层等。因此,例如,通过隐藏信息247的验证部分对卡的先前用户验证可以通过去除掩蔽件的隐藏验证码信息的部分140a而变得明显。

80.在一些实施例中,用户还可以使用一种或其他验证措施,例如通过检查实物卡101的与产品相关联的特征。例如,组件121可以具有材料顶层,在该材料上或内嵌入了气味(其可以经由在表面处进行刮擦来促进)。用户可以轻轻刮擦组件121的表面并检测气味以验证真实性。在另一示例中,用户可以检查组件121中的一个或多个金属薄片标志、全息图、或其他图像或嵌入材料。

81.图3a示出了根据一些实施例的包括多组件贴片120的防篡改顶部组件121的货币卡的示例300a。与图2(或图1a或图1b)的示例相比,图3a示出了防篡改组件121的被提起325部分。

82.如图所示,当粘附到卡坯105的表面的防篡改组件121的对应部分被提起325时,残留物如粘合层或具有施加的粘合物的层的防篡改图案321可以保持粘附到卡坯105的表面。例如,在卡的表面上明显的防篡改图案321可以是组件121的粘合层或下层中形成的图案的相应部分,该组件121被配置为保持粘附到该卡的表面。示例可以包括在视觉检查时明显的剩余粘合物或剩余粘合物图案层,该剩余粘合物可以形成图案。

83.此外,防篡改图案323在组件121中可以是明显的,如组件121的粘合层或下层中形成的图案的相应部分,该组件121被配置为当组件121从卡坯105的表面提起325时保持粘附到组件121(例如,被组件121保留)。因此,在一些实施例中,在组件121上可见的防篡改图案323可以与在卡坯121的表面上可见的防篡改图案321相反。例如,如果图案是六边形的蜂窝状图案,则残留图案321可以是多个六边形并且保留图案323可以是围绕六边形的多个边界,反之亦然。备选地,对于棋盘状的正方形图案,残留图案321可以是多个偏移的正方形(例如,对应于棋盘的红色方块,如果黑色方块被去除),并且保留图案323可以是多个相反偏移的正方形(例如,对应于棋盘的被去除的黑色方块)。其他图案或设计,无论是随机产生的或具有特定结构,或进行撕裂均同样适用;由作为残留物321保留在卡坯105的表面上的第一部分和在提起时被组件121保保留323的相反的第二部分产生防篡改方面。在一些实施例中,图案的残留部分321可能在卡坯105的表面上变形,或者图案的保留部分323可能由于

组件121的提起325而在组件121的被提起部分上变形。在一些实施例中,设置在卡坯105表面中的色板促进了从组件121物理剥离防篡改图案321的保留在卡坯的表面上的部分。

84.如上所述,贴片120的组件121可以封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)至少一些私人访问信息,无论该私人访问信息是否设置在卡坯105的表面上、多组件贴片的底部组件130上、或两者上。因此,组件121的防篡改特征,如粘合物、粘合层或粘附到卡坯表面的层的分叉,使得组件121的一些部分被物理剥离(例如,并且保留在卡坯105的表面上),而另一部分被组件121物理地保留,可见地显示在卡坯105的表面和组件121两者上进行篡改的证据。此外,因为组件121的一些部分被物理去除,所以恶意方不能将组件121恢复到原始外观。作为结果,用户可以视觉检查卡101以确定先前是否已经访问私人访问信息。

85.图3b示出了根据一些实施例的货币卡101的示例300b,其示出了在去除多组件贴片120的防篡改顶部组件以暴露多组件贴片的底部组件130之后的防篡改效果。与图3a(或图1a、图1b或图2)的示例相比,图3b示出了在去除隐藏私人访问信息的防篡改组件(例如,图3a中的组件121)之后的实物货币卡101。

86.如图所示,当先前粘附到卡坯的表面的防篡改组件(例如,图3a中的组件121)已经被去除时,残留物如粘合层或具有施加的粘合物的层的防篡改图案321可以保持粘附到卡坯105的表面。例如,在卡的表面上明显的防篡改图案321可以与卡坯105的表面上的防篡改组件所粘附的区域相对应,该图案与组件的粘合层或下层中形成的图案的一部分相对应并被配置为保持粘附到卡的表面。示例可以包括在视觉检查时明显的剩余粘合物或剩余粘合物图案层,该剩余粘合物可以形成图案。

87.如上所述,防篡改组件(例如,图3a中的组件121)可以封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)至少一些私人访问信息,无论该私人访问信息是否设置在卡坯105的表面上、多组件贴片的底部组件130上、或两者上。在这里,示出了多组件贴片的底部组件130。在一些实施例中,打印在底部组件130上的一些或全部信息可以设置在卡坯105的表面上,例如在对应于所示底部组件130的区域内。一些实施例可以包括除了底部组件130之外或代替底部组件130的信息(例如,使得如果底部组件130被破坏或不可读,则可以使用设置在卡坯105的表面中的私人访问信息来访问转移到与卡101相关联的地址的数字不记名资产。

88.如图所示,当多组件贴片的顶部组件从卡101中去除时,多组件贴片的底部组件130被揭示。与顶部组件一样,底部组件130可以是贴片330。在一些实施例中,底部组件130形成为贴片330,并且在定位顶部组件之前施加到卡坯105的表面(例如,在色板的中心内或在具有色板的指定区域内)。具有防篡改特征的顶部组件(例如,图3a中的组件121)也可以形成为贴片(例如,图3a中的贴片120),其定位在贴片330上方,并且被应用使得它至少隐藏贴片330上的一些信息并且还粘附到卡坯105表面的至少一些部分(例如,围绕或至少部分地围绕贴片330的区域)。接下来,当防篡改顶部组件被去除时,当顶部组件被去除时,围绕组件的区域内的防篡改图案321被揭示。因此,例如,底部组件130可以是贴片330并且顶部组件也可以是贴片,它们分别形成并按顺序被应用以形成多组件贴片。在一些实施例中,底部组件130可以是贴片330并且顶部组件也可以是贴片,它们分别形成并在将其应用到卡的表面之前合并以形成单个多组件贴片。在一些实施例中,可以形成底部组件130,并且顶部

组件形成在底部组件上方,以在将其应用到卡的表面之前形成单个多组件贴片。不管具体过程如何,底部组件130可以包括被顶部组件隐藏的私人访问信息。

89.在一些实施例中,底部组件130具有可见的其他信息的至少一部分,而顶部组件被定位为隐藏私人访问信息。在一些实施例中,底部组件130具有材料上层或涂层,与货币卡的周围部分(例如,卡的表面,其可以包括色板)相比,顶部组件的粘合物较不牢固地粘附到该材料上层或涂层。在一些实施例中,顶部组件包括对应于周围部分而不是中心被隐藏部分的不同粘合物。在一些实施例中,底部组件130具有施加的涂层如uv保护涂层或密封剂,该涂层可以是膜层或其他涂层,使得与周围区域相比,顶部组件较不牢固地粘附到其表面,在该周围区域内防篡改图案321被促进并且粘合强度比足以促进防篡改使得顶部组件的去除在去除之后不会显著混淆私人访问信息的粘合强度阈值小。在一些实施例中,底部组件130导致防篡改出现在顶部组件的对应的被提起部分中,但在底部组件上没有大量残留物(或易于去除它们)。例如,顶部组件的去除可以导致残留物(或粘合层的一部分)保留在卡的围绕底部组件130的部分上,但不在底部组件本身上,但可以在足以导致被提起的顶部组件中的图案失真的阈值强度内粘附。

90.在一些实施例中,顶部组件包括两种不同的粘合物,与底部组件130的区域相对应的中心粘合物不同于与货币卡周围部分相对应的周围粘合物。在一些实施例中,防篡改图案不是在粘合层或与粘合物相邻的层的中心区域内而是在与货币卡的周围部分相对应的周围区域内被促进(例如,被应用)。在一些实施例中,顶部组件包括:第一膜层,与粘合物相邻,并对应于中心区域但不是周围区域;以及后续层,与第一层重叠并具有对应于周围区域的尺寸;第二层,具有防篡改特征使得防篡改图案321在周围区域中被促进,但与底部组件130的区域相对应的第一层可以被去除(与顶部组件一起或在顶部组件之后)而不留下残留物。在一些实施例中,该第一层具有刮擦涂层,通过该刮擦涂层,私人访问信息可以被揭示,或者在一些实施例中,该第一层可以是底部组件的顶层。

91.在一些实施例中,顶部组件的去除在底部组件130与周围的防篡改部分321之间留下间隙350。在一些实施例中,防篡改部分321对应于货币卡上的色板蚀刻,其可以在促进顶部组件的粘附的外部色板与促进底部组件130的粘附的内部色板之间具有对应的间隙350。

92.如图所示,设置在底部组件130上的私人访问信息(或设置在卡坯的表面的对应区域中的信息)基本上被顶部组件隐藏(例如,除了与底部的唯一标识符部分107c相对应的窗口或切口之外),并且在去除顶部组件时被揭示。在一些实施例中,被顶层组件隐藏的信息包括私人访问信息。例如,如图所示,底部组件130的隐藏部分可以包括另一光码部分333和字母数字部分337,它们可以对应于私钥,通过该私钥可以访问基于公-私密钥对中的对应公钥的账号。例如,设置在光码部分333内的光码如qr码可以对可以在字母数字文本部分337内的字母数字文本中被复制的私钥进行编码。备选地,为了提高安全性(例如通过强制恶意方访问被掩蔽件140的防篡改组件145隐藏的附加信息,以及参考图7更详细地讨论的其他目的),光码和字母数字文本,不是直接对应于私钥,而是可以对应于私钥的密文,其明文是密钥对的私钥,通过该密钥可以访问关联账户。为了产生密文,可以使用被掩蔽件140的至少部分140b(以及在验证码是加密密钥的第一部分的情况下的可选部分140a)隐藏的信息247(例如,加密密钥,如密码短语)通过对称加密协议对私钥的明文进行加密。在一些实施例中,加密密钥可用于通过对应的对称解密协议对密文进行解密以揭示密钥对的私钥

的明文。因此,在一些示例实施例中,用户必须去除防篡改顶部组件以揭示密文并且去除或刮掉掩蔽件140以揭示加密密钥以便确定私钥的明文。

93.图4示出了根据一些实施例的包括多组件贴片的被暴露底部组件和加密密码短语的货币卡的示例400。与图3b(或图1a、图1b、图2或图3a)的示例相比,图4示出了在去除隐藏密文形式的私人访问信息的防篡改组件(例如,图3a中的组件121)以及去除(例如,通过剥离或刮掉表面)隐藏加密密钥(如密码短语)的掩蔽件(例如,图3b中的组件145)之后的实物货币卡101,通过该加密密钥可以从密文获得明文形式的私人访问信息。

94.如图所示,被掩蔽件隐藏的信息可以是对称加密协议的加密密钥444,该加密密钥444用于对密钥对的私人访问信息(例如,私钥)进行加密以产生打印在底部组件130的字母数字密文部分337内的密文。光码如qr码可以是打印在底部组件的光码部分333内的密文的编码。示例对称加密协议包括但不限于aes-128、aes-192、aes-256等。在一些实施例中,使用对应于去中心化计算平台的协议。例如,比特币改进协议(例如,bip38)或其他协议可以指定一个或多个协议,通过这些协议可以用加密密钥或密码短语来保护私钥。在一些实施例中,协议的加密函数将明文私钥(例如,给定格式的)和加密密钥或密码短语(例如,给定格式的)作为输入,通过它们私钥的密文被产生(或受协议保护)并(例如,唯一地)对应于给定协议中的密文。在一些实施例中,加密密钥或密码短语的一部分可以是校验和,如验证码,通过它用户可以验证密文。协议的解密功能可以将密文私钥(例如,给定格式的)和对应的加密密钥或密码短语作为输入,它们可以通过扫描光码以及键入或光学字符识别或分离加密密钥或密码短语的光码来输入。接下来,协议的解密功能输出支持与货币卡相对应的账户的明文私钥。

95.图5a、图5b和图5c示出了根据本文描述的各种实施例的形成多组件贴片和货币卡的示例序列。

96.图5a示出了根据至少一些实施例的多组件贴片的顶部组件520和底部组件530的对齐。底部组件530包括被顶部组件520封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)的第一信息部分。底部组件530包括通过顶部组件520的窗口可见的第二信息部分。因此,例如,底部组件530和顶部组件520可以对齐以产生多组件贴片。在一些实施例中,作为对齐的结果,底部组件530包括被顶部组件520隐藏的部分(例如,包括私人访问信息的部分)以及当顶部组件502对齐时可见的另一部分(例如,包括设置在底部组件上的唯一标识符或其他非隐藏信息的部分)。例如,顶部组件520可以放置(或形成)在贴片卷上的底部组件530上方(例如,之上)的位置中,或者它们可以按顺序单独应用到货币卡(例如,底部组件530,然后是顶部组件520)。

97.图5b示出了根据至少一些实施例的多组件贴片505。如图所示,多层贴片505的顶部组件的窗口部分暴露底部组件的第二信息部分。第二信息可以是打印在多层贴片的顶部组件和底部组件上的唯一标识符以用于检查。例如,用户可以检查唯一标识符以验证顶部组件与底部组件之间的匹配。

98.图5c示出了根据至少一些实施例的应用于货币卡510的多组件贴片505。在一些实施例中,施加贴片505的货币卡510的一部分包括用于促进粘附的色板。在一些实施例中,货币卡510包括设置在其上的唯一标识符,该唯一标识符与贴片505的唯一标识符相对应。例如,唯一标识符可以经由顶部组件的窗口在贴片的底部组件上可见,并且顶部组件也可以

包括唯一标识符。因此,贴片505的组件与卡510的匹配以确保打印在贴片505的不同组件上的信息和设置在卡510上(例如,在掩蔽件540下)的信息是共同操作的。

99.图6a和图6b示出了根据一些实施例的多组件贴片120的示例。在图6a和图6b的每一个中,切口被示出为穿过多组件贴片120以示出不同组件的示例配置。

100.图6a示出了具有顶部组件121和底部组件130的示例多组件贴片120。如图所示,沿着切口,顶部组件121包括光码部分123、唯一标识符部分107b和窗口127a。在窗口127a内,底部组件130的一部分可见。可见部分可以对应于底部组件130的唯一标识符部分107c,使得可以视觉检查多组件贴片120以确定在光码部分中其上打印有不同信息的不同组件121、130是否彼此相对应。

101.如图所示,底部组件130可以对应于多组件贴片120的第一层l1。在底部组件130上,信息可以打印其上,例如第一打印信息p1。第一打印信息可以包括沿着切口的光码部分333和唯一标识符部分107c。私人访问信息如公-私密钥对的私钥或其密文,可以被编码为打印在底部组件的光码部分333内的光码。类似地,唯一标识符可以打印在唯一标识符部分107c内,并且唯一标识符部分107c可以与底部组件的区域相对应,该区域与顶部组件121的窗口127a对齐。

102.如图所示,顶部组件121可以对应于多组件贴片120的第二层l2。在顶部组件121上,信息可以打印其上,例如第二打印信息p2。第二打印信息可以包括沿着切口的光码部分123和唯一标识符部分107b。公共访问信息,如公钥(其对应于上述私钥)或基于公钥的地址并且以去中心化计算平台的格式,可以被编码为打印在顶部组件的光码部分123内的光码。类似地,唯一标识符可以打印在唯一标识符部分107b内。在顶部组件121内,例如通过从顶部组件去除该区域(例如,冲压或切除该部分)可以形成窗口127a。如图所示,窗口127a与底部组件130的其中打印有唯一标识符的区域(例如,唯一标识符部分107c)对齐,使得唯一标识符通过多组件贴片120中的窗口127a可见。值得注意的是,至少一些其他信息如打印在底部组件130上的私人访问信息,被顶部组件121封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)。因此,如图所示,顶部组件121可以具有沿至少三个方向(在所示实施例中示出为四个方向)延伸超过底部组件130边缘的边缘,但是当顶部组件121被如此配置并定位以与底部组件130一起形成多组件贴片120时,打印在底部组件130上的至少一些信息如唯一标识符保持可见。换言之,顶部组件121可以延伸超过底部组件的周边的至少一部分例如沿着底部组件130的周边的60-90%,以隐藏设置在顶部组件上的至少一些信息,并确保用户必须提起顶部组件121以确定设置在底部组件130上的一些或全部隐藏信息。因此,例如,虽然示出了矩形组件,但可以使用其他形状并且组件可以具有不同的形状(例如,第一个可以是圆形而另一个可以是矩形)。

103.图6b示出了具有顶部组件121和底部组件130的示例多组件贴片120。如图所示,沿着切口,顶部组件121包括光码部分123、唯一标识符部分107b和窗口127b。在窗口127b内,底部组件130的一部分可见。可见部分可以对应于底部组件130的唯一标识符部分107c,使得可以视觉检查多组件贴片120以确定在光码部分中其上打印有不同信息的不同组件121、130是否彼此相对应。

104.如图所示,底部组件130可以对应于多组件贴片120的第一层l1。在底部组件130上,信息可以打印其上,例如第一打印信息p1。第一打印信息可以包括沿着切口的光码部分

333和唯一标识符部分107c。私人访问信息如公-私密钥对的私钥或其密文,可以被编码为打印在底部组件的光码部分333内的光码。类似地,唯一标识符可以打印在唯一标识符部分107c内,并且唯一标识符部分107c可以与底部组件的区域相对应,该区域与顶部组件121的窗口127b对齐。

105.如图所示,顶部组件121可以对应于多组件贴片120的第一层l1。在顶部组件121上,信息可以打印其上,例如第二打印信息p2。第二打印信息可以包括沿着切口的光码部分123和唯一标识符部分107b。公共访问信息,如公钥(其对应于上述私钥)或基于公钥的地址并且以去中心化计算平台的格式,可以被编码为打印在顶部组件的光码部分123内的光码。类似地,唯一标识符可以打印在唯一标识符部分107b内。在顶部组件121内,例如通过从顶部组件去除该区域(例如,冲压或切除该部分)可以形成窗口127b。如图所示,窗口127b与底部组件130的其中打印有唯一标识符的区域(例如,唯一标识符部分107c)对齐,使得唯一标识符通过多组件贴片120中的窗口127b可见。值得注意的是,至少一些其他信息如打印在底部组件130上的私人访问信息,被顶部组件121隐藏。因此,如图所示,顶部组件121可以具有沿至少三个方向(在所示实施例中示出为四个方向,但是底部组件130的部分边缘暴露在窗口127b内)延伸超过底部组件130边缘的边缘,但是当顶部组件121被如此配置并定位以与底部组件130一起形成多组件贴片120时,打印在底部组件130上的至少一些信息如唯一标识符保持可见。换言之,顶部组件121可以延伸超过底部组件的周边的至少一部分例如沿着底部组件130的周边的60-90%,以隐藏设置在顶部组件上的至少一些信息,并确保用户必须提起顶部组件121以确定设置在底部组件130上的一些或全部隐藏信息。因此,例如,虽然示出了矩形组件,但可以使用其他形状并且组件可以具有不同的形状(例如,第一个可以是圆形而另一个可以是矩形)。

106.此外,可以看出,顶部组件121设置(或定位)在底部组件130上方(例如,垂直于层l1下方的应用的表面),以便重叠和隐藏设置在底部组件130上的一些信息333,而一些其他信息107c保持可见。换言之,顶部组件121可以封装(例如,包封、覆盖、隐藏、包围或以其他方式隐藏)打印在底部组件130上的信息333。值得注意的是,由于顶部组件121沿至少一些部分延伸超过底部组件130的周边,因此上方不一定意味着物理上的上方,由于顶部组件121的延伸超过底部组件130的周边的那些部分不需要在在物理上位于底部组件121的一个层或多个层上方(例如,在除了其中顶部组件121与底部组件130重叠的区域之外的区域中)。因此,如本文所提及的,上方可以指层的一些部分的施加顺序或位置顺序,但不需要应用到层的所有部分,例如,层l2在物理上位于层l1上方,其中层l2与层l1重叠,并且层l2设置在层l1上方,但是层l2的延伸超过层l1的周边的现存部分不需要在物理上位于层l1上方。例如,层l2的延伸超过层l1的周边的现存部分可以粘附到具有与对应于层l1的高度相同的表面(尽管不是必需的,因为例如对应于层l1的表面区域可以相对于与层l2的现存部分相对应的表面区域沉头,或与层l2的现存部分相对应的表面区域可以凸起)。

107.图6c、图6d、图6e和图6f示出了根据一些实施例的多组件贴片的组件的示例。如前所述,组件可以包括多个层(例如,多层组件),这些图示出了形成具有多层的组件的各种示例。

108.图6c示出了示例多层组件,例如具有多个层的底部组件630。在一些实施例中,底部组件630形成为贴片601,该贴片601随后与另一组件贴片如顶部组件匹配以形成多组件

贴片。示出了穿过各个层的通过组件630的切口。

109.示例组件630可以包括粘合层a,其包括粘合物605。在所示示例中,粘合物605可以形成为层或以其他方式施加到相邻层pl。

110.示例组件630可以包括:打印层pl如pet或pp层610,其上打印有信息620。在一些实施例中,pet膜或bopet膜层610用于打印层。打印层pl的打印p可以使用任何适用的打印工艺。在一些实施例中,使用带电墨水转移工艺,并且可以将信息620连同任何图案或设计一起转移到打印层pl。例如,对应于信息620的可充电墨水颗粒可以形成在打印层上。在一些实施例中,转移打印工艺包括将墨水颗粒加热并熔化到打印层中,例如通过信息的镜像的直接转移。

111.示例组件630可以包括表面层sl如pet或pp层631,用于保护打印信息620(例如,免受元素或磨损)。在一些实施例中,透明pet、bopet或bopp膜层631用于表面层(例如,使得打印信息620在组件630的表面上保持可见)。

112.图6e示出了示例多层组件,例如具有多个层的底部组件630。在一些实施例中,底部组件630形成为贴片601,该贴片601随后与另一组件贴片如顶部组件匹配以形成多组件贴片。示出了穿过各个层的通过组件630的切口。

113.与图6c相比,图6e示出了设置在打印层pl上方的多个顶层tl1、tl2,而不是打印层上方的单个表面层。在一些实施例中,下顶层631a保护打印信息620(例如,免受一种或多种元素或磨损)。在一些实施例中,透明pet、bopet或bopp膜的第一层631a用于下顶层631a(例如,使得打印信息620在组件630的表面上保持可见)。在一些实施例中,上顶层631b保护和隐藏打印信息620(例如,从视线中)或防止一种或多种元素或磨损,并且这些保护质量可以不同于下顶层631a。在一些实施例中,透明pet、bopet或bopp膜的第二层631b用于下顶层631b(例如,使得打印信息620在组件630的表面上保持可见)。在一些实施例中,第二层613b包括材料或金属化膜(在一些情况下可能是箔状或反射性的)的刻痕,其可以被去除以查看打印层上的信息620,但在适当位置时防止扫描读取打印在底部组件601上的私人访问信息。

114.图6d示出了示例多层组件,例如具有多个层的顶部组件660。在一些实施例中,顶部组件660形成为随后与另一组件贴片如底部组件匹配的贴片602,以形成多组件贴片。在一些实施例中,顶部组件660例如通过在一个或多个现有层上方形成所示层来形成在底部组件上方。示出了穿过各个层的通过组件660的切口。

115.示例组件660可以包括粘合层a,其包括粘合物607。在所示示例中,粘合物607可以是防篡改的并且形成为层或以其他方式施加到相邻层pl。在一些实施例中,粘合物607是有色的并且减少了光从其中穿过(例如,使得粘合物607下面的材料或信息不可见)。在一些实施例中,粘合物607可以是反射性的,以便减少对粘合物607下不可见的材料或信息的扫描。在一些实施例中,图案形成在粘合物607中,如在打印层pl与粘合物之间,或在粘合物下方。图案形成为使得当打印层材料例如层640从粘合物607将层640粘附到的表面上提起时,粘合物607的第一部分(例如,对应于图案的第一部分)保持粘附到层640,而粘合物607的第二部分(例如,对应于图案的相反的第二部分)保持粘附到层640所粘附的表面。因此,例如通过将组件(例如,至少层640)从它被粘合物607粘附到的表面提起,对组件660进行篡改提供了篡改的指示。

116.示例组件660可以包括:打印层pl如pet或pp层640,其上打印有信息650。在一些实施例中,pet膜或bopet膜层640用于打印层。打印层pl的打印p可以使用任何适用的打印工艺。在一些实施例中,使用带电墨水转移工艺,并且可以将信息650连同任何图案或设计一起转移到打印层pl。例如,对应于信息650的可充电墨水颗粒可以形成在打印层上。在一些实施例中,转移打印工艺包括将墨水颗粒加热并熔化到打印层中,例如通过信息的镜像的直接转移。

117.示例组件660可以包括表面层sl如pet或pp层661,用于保护打印信息650(例如,免受元素或磨损)。在一些实施例中,透明pet、bopet或bopp膜层661用于表面层(例如,使得打印信息650在组件660的表面上保持可见)。在一些实施例中,一个或多个标志可以嵌入层661中,如箔标志,其可以是全息的或指示组件660的真实性的箔设计。在一些实施例中,气味被施加(例如,如进行涂层)或以其他方式浸渍到层661中,并且当表面被刮擦时可以释放气味。

118.在一些实施例中,窗口127形成在组件660中。例如,工具695可以穿过组件660的层并且去除组件的该部分以形成窗口。在一些实施例中,工具695可以切割到对应于粘合物的特定深度,使得组件660的粘合物和层被去除而不贯穿底层材料。在一些替代实施例中,防篡改粘合物607可以不设置在对应于窗口127的区域中,例如,透明的粘合物(或没有粘合物)可以设置在对应于窗口127的区域内。此外,在该区域内,其他层可以具有透明部分使得可以通过窗口127看见底层材料或该材料上的信息。

119.图6f示出了示例多层组件,例如具有多个层的顶部组件660。在一些实施例中,顶部组件660形成为随后与另一组件贴片如底部组件匹配的贴片602,以形成多组件贴片。在一些实施例中,顶部组件660例如通过在一个或多个现有层上方形成所示层来形成在底部组件上方。示出了穿过各个层的通过组件660的切口。

120.与图6e相比,图6f示出了位于打印层pl与粘合层a之间的附加底层ul。在一些实施例中,底层670包括一个或多个防篡改特征或反篡改特征,以防止恶意方确定层670下方的信息。在一些实施例中,层670是金属化pet、bopet或bopp膜或箔、或者箔或膜的图案,通过它们可以混淆底层信息。在一些实施例中,层670和粘合层607都用于混淆组件660下方的信息,并且可以可选地包括不同的防篡改特征(例如,在组件660中或在组件660被篡改时它所粘附的表面中可见)或反篡改特征(例如,防止通过组件660进行扫描或视觉读取),其用于隐藏组件660下面的信息,例如打印在底部组件或组件660所粘附的其他表面上的信息(例如,通过窗口127不可见的信息或表面区域)。

121.图7示出了根据一些实施例的其内可以实现货币卡的示例计算环境700。在一些实施例中,该卡对于供应链攻击具有鲁棒性。在一些实施例中,示例计算环境700被配置为实施制造过程,该制造过程通过确保参与生产卡的人员不能访问那些数字不记名资产来增强与用户持有的卡相关联的数字不记名资产的安全性。

122.可以在示例计算环境700内实现的制造过程的一些实施例包括至少两个生产团队。一些实施例至少包括与用于发行和管理实物货币卡的发行商系统730相对应的第一生产团队。

123.在一些实施例中,发行商系统730的第一部分耦合到网络101,例如互联网。发行商系统730的第一部分可以包括货币卡api737,例如被配置为与在实物货币卡的用户的设备

如示例用户设备750上执行的本机应用755接口连接的api。在一些实施例中,货币卡api737服务于经由用户设备从本机应用接收的请求,并将可以包括处理请求的结果的响应返回到相应的用户设备,使得结果可以显示在用户在其上发起请求的用户设备750的本机应用755中。例如,发行商系统730可以在数据库740中包括货币卡数据745,该货币卡数据745可用于服务于由货币卡api737接收的请求。

124.在一些实施例中,数据库740包括可用于验证已发行货币卡的货币卡数据745。可以将接收到的验证货币卡的请求传给卡验证器735,该卡验证器735基于数据库740内的货币卡数据745来处理该请求,并将验证结果返回到api737,该api737被发送到请求设备。因此,在一些实施例中,卡验证器735可以基于在接收到的基于数据库740的本地数据745的api请求中提供的信息来验证卡的真实性。在一些实施例中,卡验证器735可以将验证给定卡的请求的计数存储在数据库740内,并且将该计数作为验证结果(例如,作为另一实体是否有权访问该卡的指示)返回。例如,一些实施例在数据库740中在服务器端唯一地关联唯一标识符(或其散列)或地址(或其散列)、以及对称加密密钥(或其散列)的一部分(例如,前四位数)。在一些实施例中,经由api737验证货币卡的请求包括加密密钥的一部分、唯一标识符或两者,作为对来自用户设备750的api的请求。在一些实施例中,卡验证器735基于本地货币卡数据745执行第一验证,例如通过接收到的信息与存储的指示正在被发行的该货币卡的货币卡数据的对应关系来确认货币卡是真实的。卡验证器735可以产生对报告验证值的api请求的响应。例如,对api请求的响应可以包括指示是否与该卡上的集合匹配的值(例如,在两者都提交的情况下返回二进制确定,如果密钥的部分被提交,则返回唯一标识符,或者如果唯一标识符被提交,则返回加密密钥的部分)。

125.在一些实施例中,卡验证器735基于去中心化计算平台数据来执行第二验证,例如确认与卡相关联的一个或多个地址先前尚未被用于对应的去中心化计算平台上的交易中。例如,卡验证器735的一些实施例在与对应于接收到的api请求的卡的地址(或地址集合中的地址)相对应的平台760上执行一个或多个验证操作。在一些实施例中,卡验证器735向平台写入指示接收到验证给定卡的请求的交易,并且可以在平台内确定针对给定卡处理的请求的关联计数,其可以与结果一起返回给用于验证的api请求。同样,卡验证器735可以通过卡的一个或多个地址,例如通过检查给定平台760的区块链来确定所持有资产的余额或数量(例如,硬币的数量、商业通证如erc-20商业通证或交易到地址的其他数字资产的数量),其可以响应于余额请求而返回。

126.在一些情况下,卡验证器735可以将验证结果写入去中心化计算平台或卡的本地数据库740并初始化计数。在每次经由货币卡api 737接收到卡的验证请求时,可以递增卡的验证的计数。在一些实施例中,对于新的货币卡,该计数指示用户是第一次验证该卡的用户,作为结果,即使在此类验证之后替换了隐藏信息247上的防篡改粘合基板,也不能将该卡视为新卡。

127.一些实施例包括本机应用755如卡扫描应用,用于管理用户获得的一张或多张实物货币卡。在一些实施例中,用户可以使用用户设备750来执行本机应用755以管理钱包内的一张或多张货币卡。在一些实施例中,本机应用755产生用户界面,通过该用户界面,用户与应用进行交互。例如,本机应用755可以通过从存储器中检索现存ui、演化现存ui或组合具有对应特征的新ui来产生用于显示的用户界面。在一些实施例中,本机应用755可以通过

从服务器检索一个或多个用户界面元素的数据,例如通过请求用户界面元素或基于从api接收的数据填充用户界面元素来产生用户界面。在一些实施例中,本机应用755产生分立用户界面的序列,或演化用于呈现用户界面视图的序列的用户界面以显示用于用户选择的不同数据或选项,并且可以产生不同用户界面或演化用户界面或以其他方式基于用户的选择或从服务器接收到的响应来更新用户界面视图或显示在所产生用户界面内的信息。

128.本机应用755可以与用户设备的图像传感器接口连接以扫描光码。扫描的光码可以是与金属货币卡的基于对应的公钥对地址(例如,用于在去中心化计算平台如加密货币平台内接收数字资产的所有权的转移的地址)进行编码的顶部组件相对应的光码。在一些实施例中,对应的公钥解析为各种去中心化计算平台例如示例去中心化计算平台760上的各种钱包地址。本机应用755可以被配置为通过给定卡的地址查询服务器例如发行商系统730的api 737,以查询一个或多个附加钱包地址。每个钱包地址可以具有关联的余额,如对应去中心化计算平台760的区块链或类似区块链的数据结构(例如,不可变数据存储)中的交易记录所指示。在一些实施例中,本机应用755显示用户界面,该用户界面包括用户已经添加到钱包的一个或多个货币卡表示和一个或多个值,该一个或多个值指示数字不记名资产对应于与货币卡的给定表示相关联的一个或多个地址。

129.用户设备750的示例包括计算设备如移动计算设备,例如智能手机、平板电脑或膝上型计算机,但还可以包括台式计算机。在许多情况下,用户设备750是智能手机或平板计算设备,其具有触摸屏或用户可以通过其查看或输入数据的其他接口、图像传感器、用于网络101连接的无线接口、以及可选的受信任的执行环境。在一些实施例中,受信任的执行环境是用户设备750的在逻辑上或在物理上隔离的执行环境,其例如通过以下方式提供增强的数据安全性:密码隔离、安全的协处理器或存储器、或隔离数据或来自应用的处理或在不受信任的的环境中执行的处理的其他逻辑或物理结构。本机应用755可以经由网络101从应用存储库如应用商店或从发行商系统730在用户设备750的计算机可读介质上获得。本机应用755的可执行码可以在用户设备750的存储器中获得,并且由用户设备750的一个或多个处理器执行以执行本文描述的功能中的一个或多个。

130.在一些实施例中,本机应用755包括用于管理由用户获得的实物货币卡的钱包。在用户设备750包括受信任的执行环境的示例实施例中,本机应用755可以与受信任的执行环境接口连接,用于存储和处理钱包数据,如实物货币卡信息。此外,在这样的实施例中,本机应用755可以与受信任的执行环境例如通过受信执行环境的api接口连接,以请求受信任的应用获得并处理对应于实物货币卡的数据,使得在用户设备750上执行的其他(例如,不受信任的)应用不能访问该数据。例如,本机应用755可以经由api请求受信任的执行环境内的受信任的应用安全地获得(例如,经由键盘接口或成像接口的)输入并处理该输入。在其他实施例中,本机应用755可以维护钱包数据。在任何一种情况下,例如通过使用用户设备755读取对信息进行编码的光码或通过手动输入信息,用户可以将对应于给定货币卡的信息输入到本机应用755中以配置钱包内的货币卡。本机应用755可以在界面内显示实物货币卡的视觉表示,并且呈现用户可以选择以验证货币卡的用户界面选项。因此,在一些实施例中,本机应用755可以呈现这样的户界面,通过该用户界面,用户可以选择读取对应于实物货币卡的光码。本机应用755可以与用户设备750的成像设备如图像传感器接口连接以捕捉光码的图像。接下来,本机应用755可以处理图像以获得(例如,读取)在光码中被编码的信息。备

选地,用户可以手动输入该信息。

131.本机应用755可以提示用户响应于读取给定光码或选择功能例如验证码、加密密钥等,取决于光码或用户期望影响的活动来经由图像传感器输入或获得附加的关联信息。例如,可以读取光码以获得与实物货币卡相对应的地址或公钥,并且本机应用755可以显示具有地址、公钥、或(例如,与不同的去中心化计算平台或不同的加密货币相对应的)一个或多个其他地址的实物货币卡的表示。通过选择本机应用755内的用户界面元素以验证货币卡,用户可以选择验证该卡。响应于该选择,本机应用755可以提示用户输入验证码(或其他信息,如卡的唯一标识符),并且在获得验证码输入后,将请求发送到发行商系统730的api 37。在一些实施例中,该请求包括货币卡的验证码(例如,加密密钥的一部分)、在货币卡上被光码编码的地址、以及货币卡的唯一标识符中的一个或多个。在一些实施例中,本机应用755对上述数据的组合进行加密散列,并且发送加密散列而不是数据本身。例如,本机应用755可以将验证码和地址连接成字母数字串,对该串进行加密散列,以及发送该串或其部分的加密散列以用于验证。接下来,本机应用755可以从发行商系统730接收指示验证的结果的响应,例如已验证,并且可选地是否已经为货币卡服务了先前验证请求。在一些实施例中,本机应用755可以附加地从一个或去中心化的计算平台760请求信息,例如对与对应于货币卡的给定地址相关联的交易的请求,并向用户提供结果(例如,地址是否以前在交易中使用过,从而指示可能的冲突或另一用户至少已经使用了与卡相对应的相同地址或公钥)。基于一个或多个验证的结果,用户(例如,通过其上设置的访问信息)可以容易地确定是否使用实物货币卡来管理(或持有)去中心化计算平台760上的数字不记名资产。

132.在另一示例中,用户可能期望转移数字不记名访问并在本机应用755内选择对应的用户界面选项。接下来,可以读取光码以获得用户期望将数字不记名资产转移到的地址或公钥,或者用户可以手动输入该地址或公钥。本机应用755可以显示用户钱包内的一张或多张实物货币卡的表示,其可用于实现转移。例如,本机应用755可以显示钱包内的实物货币卡的具有期望类型的数字不记名资产的子集以及该卡持有的访问量。接下来,用户可以选择用一张或多张实物货币卡实现转移。例如,用户可以选择具有足够余额的货币卡的给定表示来实现转移。作为响应,本机应用755可以提示用户提供对应于该实物货币卡的私人访问信息。在一些实施例中,本机应用755提示用户使用图像传感器来读取对私人访问信息进行编码的光码。备选地,用户可以手动输入私人访问信息。在一些实施例中,以光码编码或以其他方式打印在实物货币卡上的私人访问信息是私人访问信息的密文,该密文必须被解密以获得私人访问信息的明文以实现转移。因此,本机应用755可以(例如,基于编码密文的格式如前缀、或与可用于实现转移的私钥的格式不同的格式)检测输入的私人访问信息是密文,并请求输入加密密钥或密码短语,通过该加密密钥或密码短语,密文私人访问信息可以被解密以获得明文私人访问信息。例如,本机应用755可以提示用户扫描对加密密钥进行编码的另一光码或手动输入加密密钥,从而可以对密文进行解密并获得私钥。如果用户选择提交转移,则本机应用755可以根据与数字不记名资产相对应的去中心化计算平台760的协议来产生交易信息。通常,该过程包括具有与支持数字不记名资产正在转移的地址的公钥相对应的(例如,通过使用加密密钥或密码短语对密文私人访问信息进行解密而获得的)私钥的交易信息上的签名。例如,数据,如正在被转移的数字不记名资产的数量和(其他信息中的)接收方地址,可以通过使用私钥的签名算法进行数字签名,并且数据上的签名可

以通过使用公钥的签名验证算法来进行验证。因此,例如,交易信息可以包括已签名的数据、签名和公钥,通过该公钥,签名可以被验证并且解析为至少持有正在转移的该数量数字不记名资产的地址。

133.在一些实施例中,发行商系统730的第二部分包括货币卡产生器733。在一些实施例中,货币卡产生器733是不访问网络101例如互联网的冷计算服务器或系统(例如,用于增加安全性,尽管没有放弃具有网络访问的配置)。在一些实施例中,货币卡产生器733是安全计算组件或系统,其被配置为产生货币卡信息,例如密钥对,如公-私密钥对。在一些实施例中,安全组件733还为每个密钥对产生加密密钥,并用对应的加密密钥对私钥进行加密(例如,以产生私钥的密文)。在一些实施例中,安全组件733产生地址,如用于去中心化计算平台的加密散列地址,并且在一些情况下可以产生地址集合,其中不同地址中的至少一些与不同的去中心化计算平台或去中心化计算平台上的数字不记名资产相对应。在一些实施例中,货币卡产生器733将唯一标识符分配给对应于给定货币卡的信息组件集合。例如,唯一标识符如序列号可以与地址或地址集合(或地址所基于的公钥)、私钥的密文和加密密钥相关联。

134.在一些实施例中,货币卡产生器733在不同文件中输出货币卡的信息组件的不同组合(例如,将所产生的信息分段到不同文件中),并且可以在制造过程中将这些不同文件提供给不同系统。在一些实施例中,信息组件被分段成至少两个部分,并且这些部分不可单独用于获得支持货币卡的私钥的明文。例如,第一信息组件(例如,第一文件)可以对应于打印系统710并且包括用于打印贴片(或多组件贴片的组件)的贴片数据715。在一些实施例中,第一文件包括每个贴片(或多组件贴片的组件)的唯一标识符、地址(例如,第一组件的公共防问信息)和密文(例如,第二组件的私人访问信息的密文)。第二信息组件(例如,第二文件)可以对应于卡系统720并且包括用于雕刻(或以其他方式处理信息)卡坯的卡坯数据725。在一些实施例中,第二文件包括要被雕刻的每个卡坯的唯一标识符和加密密钥(例如,用于产生与唯一标识符相对应的私人访问信息的密文的加密密钥)。在替代实施例中,第二文件可以包括唯一标识符和私人访问信息的密文(其中卡发行商保留用于由发行商完成的最终雕刻步骤的加密密钥,例如在包括唯一标识符或地址和对应的加密密钥的第三文件中)。在另一替代实施例中,卡发行商可以保留卡坯数据725并执行每个雕刻步骤(尽管在一些配置中,让具有卡系统720的单独一方执行雕刻中的至少一些使得没有单个组、方或个人可以访问可用于获得明文形式的私人访问信息如私钥而无需在物理上激活卡的防篡改功能可能是有益的)。

135.在一些实施例中,货币卡产生器733基于密钥对的公钥为公-私密钥对产生一个或多个地址。在一些实施例中,产生地址集合,该集合中的每个地址例如针对不同的去中心化计算平台的对应集合根据给定去中心化计算平台760的协议来产生。在一些实施例中,地址集合和唯一标识符或与卡相对应的信息的散列(例如,与加密密钥的一部分连接的唯一标识符)被存储在数据库740内,用于支持经由用户设备750使用货币卡。其上主地址可操作的给定平台例如平台760的主地址可以被选择用于在货币卡的贴片上打印为公共访问信息,并且被包括在提供给打印系统710的贴片数据715中。寻址集合中的其他地址可以与主地址或其他标识符或其组合相关联地存储。例如,货币卡产生器733可以在数据库740中或在用于填充数据库的文件内存储基于所产生数据的关联。此外,使用所产生的地址集合,货币卡

产生器733可以丢弃用于产生地址的公钥,并且此外,还可以在数据分段期间丢弃任何明文私钥。在它是被选择为被包括在发行的货币卡中的地址的意义上,地址仅需要被认为是主要的。此外,在一些实施例中,可以通过针对给定平台产生该地址来选择主地址,并且针对其他平台(例如,未选择的平台)的其他地址可以稍后并且可选地单独地产生。也就是说,需要产生地址的完整集合以选择主地址,因为(例如,在丢弃可用于获得对应于私钥的公钥之前)每个地址可以基于不同顺序的公钥或由不同系统确定性地产生。

136.在一些实施例中,存储在数据库740或其他地方内的关联本身不能用于获得明文形式的私钥。因此,例如,一旦打印系统710、卡系统720或发行商系统730完成关联操作并丢弃加密密钥(例如,在雕刻卡并使用防篡改组件来隐藏加密密钥之后)或私钥的密文(例如,在创建或应用贴片或以其他方式通过防篡改组件来隐藏密文之后),尝试确定明文形式的私钥将是明显的,并且只有卡本身将包括设置其上的可用于获得明文形式的私钥的信息集合。因此,例如,数据库740可以在货币卡数据745中存储包含唯一标识符或验证码(例如,加密密钥的一部分)的每个货币卡的记录、或者其加密散列或其他表示、以及不存储公钥或私钥的地址集合。换言之,为了安全,可以丢弃公钥和私钥(尽管一些实施例可以保留公钥,但是可以基于被系统丢弃但驻留在货币卡上的信息或信息的组合来可选地对公钥进行加密,使得可以在不访问私钥的情况下由用户获得公钥)。因此,货币卡api737可以响应api请求,该api请求用于验证货币卡和与货币卡相关联的地址的余额以及主地址。api737可以将验证请求传给卡验证器735组件以接收结果并将结果提供给用户设备。例如,货币卡api737可以响应于从本机应用755接收的请求,该本机应用755在已经获得货币卡的用户的用户设备750上执行。

137.在一些实施例中,示例计算环境700被配置为使用上述组件中的一个或多个来实施类似于以下公开的制造过程。如上所述,打印机系统710、卡系统720或发行商系统730的功能中的各种功能可以在不同方之间进一步细分并且被去中心化以减轻供应链攻击。例如,负责货币卡产生器733的团队可以在地理上远离或以其他方式与负责基于货币卡产生器733的输出产生一些其他货币卡信息的另一团队隔离,并且在制造过程中,这些相应的团队可以与相应的系统(例如,打印系统或卡系统)进行交互。此外,打印机系统和卡系统、以及负责货币卡信息产生的团队可以进一步细分为用于密钥产生的子团队(例如,团队可以负责密码短语和加密密钥,通过该密码和加密密钥,中间码可以提供给用于产生密文私钥或其他信息等另一团队,并且可以与相应的组件例如打印机组件710或卡组件720进行通信,但不能相互进行通信)。

138.在一些实施例中,因为使用了加密表示,所以防篡改贴片的打印系统710从不访问密钥的明文。因此,例如,用于贴片715打印的信息对于每个贴片可以包括唯一标识符,如序列号、地址/地址光码、以及密文私钥/密文私钥光码。由于贴片制造商不需要拥有可用于对密文私钥进行解密的加密密钥或标记有加密密钥的卡坯,因此贴片制造商不能确定支持与地址或公钥相对应的帐户的秘密信息。

139.在一些实施例中,货币卡坯的卡系统720从不访问私钥的密文(在物理上或在没有隐藏私钥密文的贴片中的防篡改的情况下)。因此,例如,卡坯信息725对于每张卡可以包括唯一标识符和加密密钥。由于卡坯制造商不拥有私钥的密文,因此可以防止制造商720以恶意的方式使用加密密钥。

140.在一些实施例中,可以通过由卡发行商系统730而不是卡坯制造商执行的最终雕刻步骤来增加安全性。例如,卡发行商系统730可以检测卡的给定实例,并将加密密钥的剩余部分附加到验证码部分或(例如,基于主地址或唯一标识符)识别该卡并雕刻加密密钥。因此,例如,即使贴片制造商和卡坯制造商两者之间的串通也不足以恶意地获得对由卡发行商产生的私密密钥的访问权限。

141.根据上述实施例,示例制造过程可以包括产生私钥信息(或私钥种子)的第一生产团队(例如,在第一设施处)以及产生用于对私钥进行加密的加密密钥信息(或密码短语)的在地理上独立的另一团队(例如,在第二设施处)。在一些实施例中,货币卡产生器733可以接收为输入的私钥信息和加密密钥信息,并且在单独的文件中,在单独的存储介质上输出上述信息。例如,在一些实施例中,货币卡产生器733选择私钥信息和加密密钥信息,对私钥信息进行操作以产生私钥并且对加密密钥信息进行操作以产生加密密钥,两者均不作为操作结果直接匹配输入信息,以防止尝试保留输入信息的恶意方的任何值。货币卡产生器733将输出分段成不同的文件,例如相应系统的对应于贴片数据715(例如,主地址、密文私钥和唯一标识符)的第一文件、对应于卡坯数据725(例如,唯一标识符和加密密钥)的第二文件、以及对应于货币卡数据745的第三文件(例如,唯一标识符、加密密钥的验证码部分、以及用于用户验证或获得附加地址的地址集合)。可以在不同的存储介质上产生不同的文件,使得可以将这些不同的介质提供给对应的系统。

142.根据上述实施例,示例制造过程可以包括使用打印系统710基于贴片数据715产生贴片组件的第一生产团队(例如,在第一设施处)和使用卡系统720基于卡坯数据725产生卡坯的在地理上独立的另一团队(例如,在第二设施处)。在一些实施例中,使用第三生产团队(例如,在第三设施处)。例如,第三生产团队可以接收使用贴片数据715产生的贴片,在雕刻步骤之前将贴片应用到卡片坯,以及随后将其上施加有贴片的卡坯提供给卡系统720用于基于卡坯数据725进行雕刻。备选地,第三生产团队可以基于贴片与雕刻的卡坯之间的唯一标识符的匹配将贴片应用于对应的卡。换言之,可以实施制造过程的实施例,使得没有生产团队获得(例如,在物理上或通过视觉检查而不触发防篡改指示器)对加密密钥和密文私钥两者的访问权限。

143.货币卡产生器733的一些实施例和制造过程的其他方面实施密钥产生和加密过程,如在制作物理加密货币钱包时在bip38标准中规定的那些,使得多个信息组件(例如,私钥的密文和对应的加密密钥)需要访问私钥。在一些实施例中,加密密钥可以包括可以可选地被分开的验证码部分和剩余部分以及在包装之前的最后步骤中被雕刻的一个或另一个部分(或两者),以进一步防止恶意方获得访问可用于获得明文私钥的信息组件的权限。一些实施例提供了一种加密货币存储解决方案,该解决方案使用密钥产生和加密过程,该加密过程通过使过程中的不同步骤发生在两个在地理上隔离的制造位置来减少制造过程中的安全漏洞,以及防篡改组件在产品上设置的顺序防止给定方获得对信息组件的访问权限,该信息组件可用于在不激活防篡改功能的情况下获得明文私钥。

144.在一些实施例中,美国或其他位置的第一生产团队产生用于对特定加密货币私钥进行解密的加密密钥或密码短语。第一团队然后使用加密密钥产生中间码,另一方可以使用该中间码产生加密的私钥、公钥和公共地址。例如,货币卡产生器733可以用于产生加密密钥和中间码(例如,如代理重新加密码)。针对卡坯数据725保留了加密密钥,并且代理重

新加密码可以由单独的、第二生产团队使用来产生密文私钥、地址,该地址解析为基于明文私钥的公钥(例如,当密文私钥被加密密钥解密时)。然而,在一些实施例中,中间码不能用于获得对解密密文私钥所需的加密密钥的访问权限,或者以其他方式获得对明文形式的私钥的访问权限。在一些实施例中,第一团队然后将中间码提供给亚洲或其他位置的第二团队,或者中间码可以在第二过程中被使用以产生信息并将信息存储在单独的存储介质上。由于可以使用其他隔离技术,因此第一团队和第二团队不必在地理上远离。例如,在(例如,加密货币卡的一批组件的)制造周期期间,第一团队可以与第二团队隔离开来,并且相应的终端或计算系统可以清除一批组件的数据,例如以防止任何对私密密码短语、私钥或中间码的交叉引用。一批组件如一批贴片可以在设定的时间段(例如,一个班次,如4或8小时)内制造,之后负责该批次的团队可以清除对应的数据(例如,以接收用于制造下一批次的数据)。

145.在一些实施例中,可以打印在多组件贴片的底部组件上的加密私钥由其上打印有主地址的多组件贴片的顶部组件包围。顶部组件可以包括一个或多个防篡改特征,使得一旦底部组件被顶部组件如此包围,一方就不能在不激活一个或多个特征的情况下访问私钥的密文。一旦在底部组件上打印了加密的私钥并且在顶部组件上打印了主地址的多组件贴片被粘附到该卡,其中顶部组件在位置上包围底部组件(例如,其基于顶部组件中的揭示底部组件的与该窗口相对应的区域的窗口可以在视觉上明显的),拥有卡的一方不能确定私钥的密文。换言之,在不移动或去除顶部组件的情况下,不能访问或查看包含私钥的密文的底部组件。如果顶部组件被去除或移动,即使是轻微移动,以尝试访问私钥的密文,则可以在卡上揭示清晰可见的蜂窝状或其他图案(例如,3d浮雕图案),并且项部组件不能以其原始外观重新粘附到表面。

146.当使用中间码产生密文私钥、公钥和主地址(或地址集合)时,在一些实施例中,第二生产团队还产生返回给第一团队的确认码。第一团队可以使用确认码来验证由第二生产团队产生的主地址取决于由第一团队产生的加密密钥或密码短语(并且因此,可用于对由第二团队使用中间体产生的密文私钥码进行解密)。在一些实施例中,尽管第一团队从第二团队接收到确认码,但是第一团队在任何时候都不需要接收或访问密文私钥,并且因此,一旦贴片数据715被丢弃,在不去除多组件贴片的防篡改顶部组件的情况下就不能访问明文私钥。同样,一旦包括加密密钥的卡坯数据725被丢弃(例如,在使用与贴片信息的相对应的信息确认并雕刻卡坯之后),反之亦然。

147.尽管第二团队产生了加密的私钥、公钥和公共地址,但是它没有对加密私钥进行解密的能力,因为在该示例中它只能访问中间码。在一些实施例中,第二团队从不访问对私钥进行解密所需的私密密码短语。在一些实施例中,在经由多组件贴片将密文私钥和公共地址附加到卡上之后,第二团队将该卡发送给第一团队。第一团队然后将对密文私钥进行解密所需的加密密钥附加到该卡,并将该卡发送给客户和分销商。这样,在这些实施例中,第二团队从不获得访问对密文私钥进行解密并访问该卡上的资金所需的加密密钥的权限。在不移动或去除以防篡改方式隐藏密文私人的贴片组件的情况下,第一团队也不能访问用于进行解密的密文私钥。

148.只要包围私钥的防篡改贴片组件尚未被篡改(这个客户可以容易地看见),并且屏蔽加密密钥的防篡改组件尚未被篡改,那么实体货币卡的用户可以被保证在整个制造和供

应链过程中没有人访问加密密钥和密文私钥两者以获得该卡的明文私钥。这被预期保证卡的完整性并增强用户转移到该卡的数字不记名资产的安全性。

149.因此,例如,打印机系统710、卡系统720和发行商系统730中的各种系统可以由不同的团队操作,并且系统可以例如根据制造工艺技术进一步细分为由两个或更多个团队操作的两个或更多个组件或系统以增强如上所述的加密货币卡的安全性。此外,系统710、720、730中的一个或多个可以是冷系统或包括不可从网络101防问的一个或多个冷组件(尽管没有放弃在不同系统之间通过网络101以安全方式例如通过非对称密码术交换数据,通过非对称密码术只有给定方可以访问其本身可能被加密的加密数据的对应部分)。

150.图8示出了根据本技术的实施例的示例计算系统1000。本文描述的系统的各个部分和方法可以包括与计算系统1000类似的一个或多个计算机系统,或在与计算系统1000类似的一个或多个计算机系统上执行。此外,本文描述的过程和模块可以由与计算系统1000的一个或多个处理系统类似的一个或多个处理系统来执行。

151.计算系统1000可以包括一个或多个处理器(例如,处理器1010a至1010n),该一个或多个处理器经由输入/输出(i/o)接口1050与系统存储器1020、输入/输出i/o设备接口1030、以及网络接口1040耦合。处理器可以包括单个处理器或多个处理器(例如,分布式处理器)。处理器可以是能够执行或以其他方式执行指令的任何合适的处理器。处理器可以包括中央处理单元(cpu),该中央处理单元(cpu)执行程序指令以执行计算系统1000的算术、逻辑和输入/输出操作。处理器可以执行为程序指令创建执行环境的码(例如,处理器固件、协议栈、数据库管理系统、操作系统或其组合)。处理器可以包括可编程处理器。处理器可以包括通用微处理器或专用微处理器。处理器可以从存储器(例如,系统存储器1020)接收指令和数据。计算系统1000可以是包括一个处理器(例如,处理器1010a)的单处理器系统,或者是包括任何数量的合适处理器(例如,1010a至1010n)的多处理器系统。可以采用多个处理器来提供本文所述技术的一个或多个部分的并行或顺序执行。本文描述的过程例如逻辑流程可由一个或多个可编程处理器来执行,该一个或多个计算机程序以通过对输入数据进行操作并生成对应的输出来执行功能。本文描述的过程可以由专用逻辑电路来执行,并且设备也可以实现为专用逻辑电路,例如fpga(现场可编程门阵列)或asic(专用集成电路)。计算系统1000可以包括多个计算设备(例如,分布式计算机系统,其也可以被去中心化)以实现各种处理功能。

152.i/o设备接口1030可以提供用于将一个或多个i/o设备1060与计算机系统1000连接的接口。i/o设备可以包括(例如,从用户)接收输入或者(例如,向用户)输出信息的设备。i/o设备1060可以包括例如呈现在显示器(例如,阴极射线管(crt)或液晶显示器(lcd)监视器)上的图形用户界面、定点设备(例如,计算机鼠标或轨迹球)、键盘、键盘、触摸板、扫描设备、语音识别设备、手势识别设备、打印机、音频扬声器、麦克风、相机等。i/o设备1060可以通过有线连接或无线连接与计算机系统1000连接。i/o设备1060可以从远程位置连接到计算机系统1000。位于远程计算机系统上的i/o设备1060例如可以经由网络和网络接口1040连接到计算机系统1000。

153.网络接口1040可以包括提供计算机系统1000到网络的连接的网络适配器。网络接口1040可以有助于计算机系统1000与连接到网络的其他设备之间的数据交换。网络接口1040可以支持有线通信或无线通信。该网络可以包括电子通信网络,例如因特网、局域网

(lan)、广域网(wan)、蜂窝通信网络等。

154.系统存储器1020可以被配置为存储程序指令1100或数据1110。程序指令1100可由处理器(例如,处理器1010a至1010n中的一个或多个)执行以实现本技术的一个或多个实施例。指令1100可以包括计算机程序指令的模块,用于实现本文描述的关于各种处理模块的一种或多种技术。程序指令可以包括计算机程序(其在某些形式中被称为程序、软件、软件应用、脚本或码)。计算机程序可以用编程语言编写,该编程语言包括编译语言或解释语言,或者声明性语言或过程性语言。计算机程序可以包括适合在计算环境中使用的单元,包括作为独立程序、模块、组件或子例程的单元。计算机程序可以或者不可以与文件系统中的文件相对应。程序可以存储在保持其他程序或数据(例如,存储在标记语言文档中的一个或多个脚本)的文件的一部分中、专用于所讨论的程序的单个文件中、或者存储在多个协同文件中(例如,存储一个或多个模块、子程序或码部分的文件)。计算机程序可以被部署为在一个或多个计算机处理器上执行,该计算机处理器位于本地一个站点处或分布在多个远程站点并通过通信网络互连。

155.系统存储器1020可以包括其上存储有程序指令的有形程序载体。有形程序载体可以包括非暂时性计算机可读存储介质。非暂时性计算机可读存储介质可以包括机器可读存储设备、机器可读存储基板、存储器件或其任何组合。非瞬态计算机可读存储介质可以包括非易失性存储器(例如,闪存、rom、prom、eprom、eeprom存储器)、易失性存储器(例如,随机存取存储器(ram)、静态随机存取存储器(sram)、同步动态ram(sdram))、大容量存储器(例如,cd-rom和/或dvd-rom、硬盘驱动器)等。系统存储器1020可以包括非暂时性计算机可读存储介质,该非暂时性计算机可读存储介质可以具有存储其上的程序指令,该程序指令可由计算机处理器(例如,处理器1010a至-1010n中的一个或多个)执行以引起本文描述的主题和功能操作。存储器(例如,系统存储器1020)可以包括单个存储器件和/或多个存储器件(例如,分布式存储器件)。提供本文描述的功能的指令或其他程序码可以存储在有形的非暂时性计算机可读介质上。在一些情况下,指令的整个集合可以同时存储在介质上,或者在一些情况下,该指令的不同部分可以在不同时间存储在同一介质上。

156.i/o接口1050可以被配置为协调处理器1010a-1010n、系统存储器1020、网络接口1040、i/o设备1060和/或其他外围设备之间的i/o流量。i/o接口1050可以执行协议、定时或其他数据转换,以将来自一个组件(例如,系统存储器1020)的数据信号转换为适合另一组件(例如,处理器1010a至1010n)使用的格式。i/o接口1050可以包括对通过各种类型的外围总线附接的设备的支持,例如外围组件互连(pci)总线标准或通用串行总线(usb)标准的变体。

157.本文描述的技术的实施例可以使用计算机系统1000的单个实例或被配置为托管实施例的不同部分或实例的多个计算机系统1000来实现。多个计算机系统1000可以提供本文描述的技术的一个或多个部分的并行或顺序处理/执行。

158.本领域的技术人员将理解,计算机系统1000仅是说明性的,并且不旨在限制本文描述的技术的范围。计算机系统1000可以包括设备或软件的任何组合,该设备或软件可以执行本文描述的技术或以其他方式提供本文描述的技术的执行。例如,计算机系统1000可以包括或者是如下各项的组合:云计算系统、数据中心、服务器机架、服务器、虚拟服务器、台式计算机、膝上型计算机、平板计算机、服务器设备、客户端设备、移动电话、个人数字助

理(pda)、移动音频或视频播放器、游戏机、车载计算机或全球定位系统(gps)等。计算机系统1000还可以连接到未示出的其他设备,或者可以用作独立系统。此外,由所示组件提供的功能在一些实施例中可以组合在更少的组件中或分布在附加的组件中。类似地,在一些实施例中,可以不提供所示组件中的一些组件的功能,或者其他附加功能可以可用。

159.本领域的技术人员还将理解,虽然各种项目被示出为在使用时存储在存储器中或存储在储器上,但是出于存储器管理和数据完整性的目的,这些项目或这些项目一部分可以在存储器与其他存储设备之间进行传输。备选地,在其他实施例中,软件组件中的一些或全部可以在另一设备上的存储器中执行并且经由计算机间通信与所示出的计算机系统进行通信。系统组件或数据结构中的一些或全部还可以(例如,作为指令或结构化数据)存储在计算机可访问介质或便携式物品上,以被适当的驱动器读取,其各种示例如上所述。在一些实施例中,存储在与计算机系统1000分离的计算机可访问介质上的指令可以经由传输介质或者诸如电、电磁或数字信号的信号传输到计算机系统1000,经由诸如网络或无线链接的通信介质进行传送。各种实施例还可以包括在计算机可访问介质上接收、发送或存储根据前述描述实现的指令或数据。因此,本技术可以用其他计算机系统配置来实践。

160.在框图中,所示出的组件被描绘为分立的功能块,但实施例不限于其中本文描述的功能如所示出的方式被组织的系统。由组件中的每一个提供的功能可以由以与当前描绘的方式不同方式组织的软件或硬件模块提供,例如,此类软件或硬件可以混合、联合、复制、分解、(例如在数据中心内或在地理上或(例如,被去中心化的)不同方之间)分布、或以其他方式组织。本文所述的功能可以由一个或多个计算机的一个或多个处理器提供,该一个或多个处理器执行存储在有形的、非暂时的、机器可读介质上的码。在一些情况下,尽管使用了单数术语“介质”,但指令可以分布在与不同计算设备相关联的不同存储设备上,例如,其中每个计算设备具有不同的指令子集,实现方式与本文中的单数术语“介质”一致。在一些情况下,第三方内容交付网络可以托管通过网络传送的信息的部分或全部,在这种情况下,就根据所述提供或以其他方式提供的信息(例如,内容)而言,可以通过发送指令来提供信息,以从内容交付网络检索该信息。

161.读者应当理解,本技术描述了几种独立有用的技术。申请人没有将这些技术分成多个独立的专利申请,而是将这些技术组合到一个文件中,因为它们的相关主题有助于申请过程中的经济性。但不应将此类技术的独特优势和方面混为一谈。在一些情况下,实施例解决了本文提到的所有缺陷,但是应当理解,这些技术是独立有用的,并且一些实施例仅解决了此类问题的子集或提供其他未提及的对于审查本公开的本领域技术人员来说显而易见的益处。由于成本限制,本文公开的一些技术目前可能未要求保护,并且可能在以后的申请中要求保护,例如继续申请或通过修改本权利要求。类似地,由于篇幅限制,本文档的摘要和发明内容部分均不应被视为包含所有此类技术或此类技术的所有方面的全面列表。

162.应当理解,本描述和附图并非旨在将本技术限制于所公开的特定形式,相反,旨在涵盖落入由所附权利要求限定的本技术的精神和范围内的所有修改、等同形式和替代形式。鉴于该描述,本技术的各个方面的其他修改和备选实施例对于本领域技术人员将是显而易见的。因此,该描述和附图应被解释为仅是说明性的并且是为了向本领域技术人员教导实施本技术的一般方式的目的。应当理解,本文示出和描述的本技术的形式将被视为实施例的示例。元件和材料可以代替本文示出和描述的元件和材料,部分和过程可以被颠倒

或被省略,并且本技术的某些特征可以独立使用,所有这些对于本领域技术人员在受益于本技术的描述之后将是显而易见的。在不脱离下面权利要求中描述的本技术的精神和范围的情况下,可以对本文描述的元素进行改变。本文使用的标题仅用于组织目的,并且不意味着用于限制本描述的范围。

163.如在整个本技术中所使用的,单词“可能”是在许可意义上(即,意味着有可能)使用的,而不是强制意义上(即,意味着必须)使用的。单词“包括”、“包括”和“包括”等意思是包括但不限于。如在整个本技术所使用的,单数形式“一”、“一个”和“所述”包括复数指示物,除非内容另有明确说明。因此,例如,尽管对一个或多个元素使用其他术语和短语,例如“一个或多个”,但提及“一个元素”或“一个元素”包括两个或多个元素的组合。除非另有说明,否则术语“或”是非排他性的,即包括“和”和“或”两者。描述条件关系的术语例如“响应于x,y”、“在x,y上”、“如果x,y”、“当x,y时”等,包括其中前件是必要的因果条件、前件是充分的因果条件、或者前件是后件的促成因果条件,例如“状态x在条件y获得时出现”泛指“x仅在y获得时出现”和“x在y和z获得时出现”。这种条件关系不限于紧跟在前件获得之后的后件,因为某些后件可能被延迟,并且在条件陈述中,前件与其后件相关,例如,前件与后件出现的可能性相关。除非另有说明,否则将多个属性或函数映射到多个对象(例如,一个或多个执行步骤a、b、c和d的处理器)的陈述既包括映射到所有此类对象的所有此类属性或函数,也包括映射到属性或功能的子集的属性或功能的子集(例如,所有处理器各自都执行步骤a至d,以及处理器1执行步骤a、处理器2执行步骤b和部分步骤c、以及处理器3执行步骤c的部分和步骤d的情况)。此外,除非另有说明,否则一个值或动作“基于”另一个条件或值的陈述既包括条件或值是唯一因素的情况,也包括条件或值是多个因素中的一个因素的情况。除非另有说明,否则某个集合的“每个”实例具有某些属性的陈述不应被解读为排除较大集合的某些其他相同或相似成员不具有该属性的情况,即每个不一定意味着每个和每一个。除非明确规定,否则不应将所列举步骤的顺序的限制读入权利要求中,例如使用明确的语言如“在执行x之后,执行y”,与可能被不恰当地论证为暗示顺序限制的陈述如“对项目执行x,对已执行x的项目执行y”形成对比,用于使权利要求更具可读性而不是指定顺序。提及“a、b和c中的至少z个”等(例如,“a、b或c中的至少z个”)的陈述是指所列出的类别(a、b、和c)中的至少z个并且不要求每个类别中至少z个单元。除非另有具体说明,否则从讨论中可以明显看出,在整个本说明书中,使用诸如“处理”、“计算”、“计算”、“确定”等术语的讨论是指特定装置例如专用计算机或类似的专用电子处理/计算设备的动作或处理。参考几何构造描述的特征,例如“平行”、“垂直/正交”、“正方形”、“圆柱形”等,应被解释为包括基本上体现几何构造的特性的项目,例如参考“平行”表面包括基本平行的表面。这些几何结构与柏拉图理想的允许偏差范围将参考规范中的范围来确定,并且如果未说明此类范围,则参考使用领域的行业规范,并且如果未定义此类范围,则参考制造指定特征的领域的行业规范,并且如果未定义此类范围,则实质上体现几何构造的特征应解释为包括在该几何构造的定义属性的15%范围内的那些特征。如果在权利要求中使用术语“第一”、“第二”、“第三”、“给定”等,则它们用于区分或以其他方式识别,而不是表示顺序限制或数字限制。与本领域中的普通用法一样,参考对人类显著的用途所描述的数据结构和格式不需要以人类可理解的格式呈现以构成所描述的数据结构或格式,例如不需要呈现文本或者甚至以unicode或ascii进行编码以构成文本;图像、地图和数据可视化不需要被显示或解码以分

别构成图像、地图和数据可视化;语音、音乐和其他音频不需要通过扬声器被发出或解码以分别构成语音、音乐或其他音频。计算机实现的指令、命令等不限于可执行码,并且可以以使功能被调用的数据的形式例如以函数或api调用的参数的形式实现,以及(例如,请求中的)理由或(例如,响应中的)对应的结果可以全部或部分传达(例如,可以通过一个或多个请求传达理由,并且可以在一个或多个响应中传达结果,这些不需要具有直接对应关系)。类似地,提及执行步骤a的“计算机系统”和执行步骤b的“计算机系统”可以包括执行这两个步骤的计算机系统内的相同计算设备或执行步骤a和b的计算机系统内的不同计算设备。

164.在本专利中,在任何美国专利、美国专利申请或其他材料(例如,文章)通过引用已经并入的情况下,此类材料的文本仅在此类材料与本文呈现的陈述和图纸之间不存在冲突的情况下通过引用并入。在这种冲突的情况下,以本文档的文本为准,并且不应根据这些术语在通过引用并入的其他材料中的使用方式对本文档中的术语进行狭义的理解。

165.上面公开的示例列举实施例包括但不限于以下实施例:

166.1.一种存储有指令的有形的非暂时性机器可读介质,所述指令在由一个或多个处理器执行时实现有助于从实物货币卡的单个地址进行多地址访问的操作,所述操作包括:通过计算机系统,基于与私人密钥相对应的信息来确定性地产生公共密钥,所述公共密钥和所述私人密钥是非对称加密加密密钥对的成员;通过所述计算机系统,基于所述公共密钥来确定性地产生地址集合,所述地址集合中的至少多个地址中的每一个与不同的去中心化计算平台的不同用户账户相对应;通过所述计算机系统,从所述地址集合中选择要在实物卡上描绘的主地址,所述实物卡还描绘可从中访问所述私人密钥的信息;通过所述计算机系统,确定性地产生记录标识符,所述记录标识符对应于所述实物卡并且基于除了私钥或公钥之外的在所述实物卡上的信息;通过所述计算机系统,将与所述记录标识符相关联的记录存储在数据库内,所述记录包括所述地址集合或可导出所述地址集合所根据的信息;通过所述计算机系统,从用户计算设备接收对附加地址的请求,所述请求唯一地标识所述记录标识符;以及通过所述计算机系统,向用户设备发送包括所述地址集合中与所述主地址不同的一个或多个地址在内的响应。

167.2.根据上面所公开的介质,其中:基于与所述私人密钥相对应的信息来产生公共密钥包括在不访问所述私人密钥的情况下产生公共密钥。

168.3.根据上面所公开的介质,其中:基于中间码和对应于所述私人密钥的密文来产生所述公共密钥。

169.4.根据上面所公开的介质,其中:所述记录标识符基于设置在所述实物卡上的验证码和设置在所述实物卡上的唯一标识符。

170.5.根据上面所公开的介质,其中,所述操作还包括:从所述数据库获得与所述记录标识符相关联的记录;响应于获得所述记录,更新与所述记录相关联的请求计数;以及向所述用户设备发送所述响应中的请求计数的指示。

171.6.根据上面所公开的介质,其中:更新与所述记录相关联的请求计数包括:初始化或增加所述请求计数。

172.7.根据上面所公开的介质,其中:更新与所述记录相关联的请求计数包括:使对应于所述主地址的去中心化计算平台存储与所述主地址相关联的请求计数的指示。

173.8.根据上面所公开的介质,其中:基于所述记录标识符从所述数据库请求对应记

录包括:请求去中心化计算平台的不可变数据存储内的记录。

174.9.根据上面所公开的介质,其中,所述用户计算设备执行本机应用,所述本机应用被配置为:扫描设置在所述实物卡上的主地址;在未获得与所述实物卡相对应的私人密钥或公用加密密钥的情况下,产生请求;以及响应于接收到所述响应,将所述地址集合中不同于所述主地址的一个或多个地址与对应于所述实物卡的钱包账户相关联。

175.10.根据上面所公开的介质,其中,所述本机应用还被配置为:产生用户界面,所述用户界面显示对所述实物卡和一个或多个其他已扫描实物卡的表示;以及在针对相应已扫描实物卡接收的多个地址中,确定与每个已扫描实物卡相关联的余额。

176.11.根据上面所公开的介质,其中,所述本机应用还被配置为:接收对给定扫描实物货币卡的表示的选择;以及产生用户界面,所述用户界面显示与所述给定扫描卡相关联的相应地址的余额。

177.12.根据上面所公开的介质,其中,所述本机应用还被配置为:接收对给定已扫描实物卡的表示的选择;以及产生用户界面,所述用户界面显示与所述给定扫描卡相关联的相应地址的余额。

178.13.根据上面所公开的介质,其中,所述操作还包括:通过产生具有超过128位熵的值来确定所述私人密钥。

179.14.根据上面所公开的介质,其中:所述记录包括可从中导出所述地址集合的信息;以及所述操作还包括:响应于对附加地址的请求,基于可从中导出所述地址集合的信息中的至少一些,导出集合中的至少一个地址。

180.15.根据上面所公开的介质,其中,所述操作还包括:从单个值导出多个地址的步骤。

181.16.根据上面所公开的介质,其中,所述操作还包括:提供所述实物卡。

182.17.根据上面所公开的介质,其中,所述操作包括:基于keccak-256散列而形成所述地址集合中的第一地址,所述keccak-256散列基于所述公共密钥;在所述地址集合中形成基于sha-256散列的ripemd-160散列的第二地址,所述sha-256散列基于所述公共密钥,所述第二地址也基于校验和,所述校验和基于ripemd-160散列,并且所述第二地址具有基于第一字典的base58编码;以及通过base58编码和校验和而形成所述地址集合中的第三地址,所述base58编码和校验和都基于所述公共密钥,所述第三地址的base58编码基于不同于所述第一字典的第二字典。

183.18.根据上面所公开的介质,其中,所述操作还包括:响应于所述请求,基于可从中导出所述地址集合的信息导出所述地址集合中的至少一些。

184.19.根据上面所公开的介质,其中:在接收所述请求之前,所述地址集合被导出并被存储在所述数据库中。

185.20.一种计算机实现的方法,包括上述操作。

186.21.一种基于计算机的系统或系统,实现所述介质的上述操作。

187.上面公开的附加示例列举实施例包括但不限于以下实施例:

188.1.一种方法,包括:通过位于第一地理位置处的计算机系统,获得密码短语;通过位于第一地理位置处的所述计算机系统,基于所述密码短语产生中间码,其中:所述中间码不揭示所述密码短语,并且所述中间码被配置为用于对明文进行加密以形成可通过所述密

码短语进行解密的密文;通过第二地理位置处的计算机系统,获得所述中间码和公-私加密密钥对的私人加密密钥,其中:所述第二地理位置不同于所述第一地理位置,位于所述第二地理位置的计算机系统无法访问所述密码短语,并且所述公-私加密密钥对包括与去中心化计算平台的钱包地址相对应的公用加密密钥;通过位于所述第二地理位置处的所述计算机系统,通过用所述中间码对所述私人加密密钥进行加密来形成加密私钥密文;在第一基板上打印所述加密私钥密文,其中:所述加密私钥密文不揭示所述私人加密密钥,并且所述加密私钥密文可以用所述密码短语进行解密,以明文形式揭示所述私人加密密钥;在与在所述第一基板上打印所述加密私钥密文不同的地理位置处,在第二基板上打印所述密码短语;用防篡改掩蔽件来隐藏打印在所述第二基板上的所述密码短语或打印在所述第一基板上的所述加密私钥密文;在用防篡改掩蔽件来隐藏打印在所述第二基板上的密码短语或打印在所述第一基板上的加密私钥密文之后,在相同地理位置处获得所述第一基板和所述第二基板;以及将所述第一基板附接到所述第二基板。

189.2.根据权利要求1所述的方法,其中:第一基板或第二基板为金属卡。

190.3.根据权利要求2所述的方法,其中:所述加密私钥密文或所述密码短语通过雕刻打印在所述金属卡上。

191.4.根据权利要求1所述的方法,其中,在不篡改所述防篡改掩蔽件的情况下,有权访问所述密码短语的人和计算机系统无法访问所述加密私钥密文;或者在不篡改所述防篡改掩蔽件的情况下,有权访问所述加密私钥密文的人和计算机系统无法访问所述密码短语。

192.5.根据权利要求1所述的方法,其中:所述第一地理位置在第一国家中;所述第二地理位置在与所述第一国家不同的第二国家中;打印所述加密私钥密文不发生在所述第一国家中;以及在所述第二基板上打印所述密码短语不发生在所述第二国家中。

193.6.根据权利要求1所述的方法,其中,在用防篡改掩蔽件来隐藏打印在所述第二基板上的所述密码短语或打印在所述第一基板上的所述加密私钥密文之前,具有所述加密私钥密文的所述第一基板和具有所述密码短语的所述第二基板不在同一国家中。

194.7.根据权利要求1所述的方法,其中:所述第一基板是卡;所述第二基板是贴片;以及所述防篡改掩蔽件包括用于指示篡改的装置。

195.8.根据权利要求1所述的方法,其中所述第一基板是贴片;所述第二基板是卡;以及所述防篡改掩蔽件包括用于指示篡改的装置。

196.9.根据权利要求1所述的方法,其中:产生所述中间码包括产生代理重新加密码。

197.10.根据权利要求1所述的方法,其中:加密私钥密文不可用中间码进行解密以明文形式揭示私钥。

198.11.一种基于计算机的系统或非暂时性计算机可读介质,其实现所述方法的一个或多个上述操作。

199.上面公开的附加示例列举实施例包括但不限于以下实施例:

200.1.一种装置,包括:实物卡,具有与所述卡的面相对应的第一尺寸的表面积;贴片,包括多个层,该多个层包括:具有小于第一尺寸的第二尺寸的表面区域的第一粘合层,第一粘合层粘附到卡的面上的对应区域;第一打印层,具有近似第二尺寸的表面区域,第一打印层设置在第一粘合层上方并且包括其上设置有至少一些私人信息的隐藏信息部分;第二粘

合层,具有小于第一尺寸且大于第二尺寸的第三尺寸的表面区域,其中,第二粘合层设置在第一打印层上方,覆盖第一打印层的隐藏信息部分,在至少三侧上延伸超过第一打印层,以及贴附到卡的面上的对应表面区域;以及第二打印层,具有近似第三尺寸的表面区域,其中,第二打印层设置在第二粘合层上方并且包括设置有至少一些公共信息的公开信息部分;其中,在多个层中,设置在所述第一打印层上方的层中的至少一个包括用于指示篡改的装置。

201.2.根据权利要求1所述的装置,其中:在所述卡的面上,将色板设置在所述第二粘合层所粘附的至少对应区域中。

202.3.根据权利要求1所述的装置,其中:第二粘合层,包括用于指示篡改的装置,所述用于指示篡改的装置包括:第一图案,与它所粘附的表面区域的至少一部分相关联;以及对应的第二图案,与所述第二粘合层上方的相邻层相关联。

203.4.根据权利要求3所述的装置,包括以下各项中一项或多项:第二粘合层,被配置为设置所述第一图案并且响应于在所述第二粘合层所粘附的表面区域的一个或多个部分中从所述卡的面提起所述相邻层而设置所述第二图案;第一图案,被配置为响应于从所述卡的面提起所述相邻层而在所述卡的面上可见;以及对应的第二图案,被配置为响应于从所述卡的面提起所述相邻层而在所述贴片的至少一些区域中通过所述第二粘合层上方的每一层可见。

204.5.根据权利要求1-4中任一项所述的装置,还包括设置在所述卡的面上的第二私人信息,其中:所述第二私人信息被设置在包括所述防篡改装置的第一打印层上方的至少一个层隐藏,并且所述第二私人信息设置在所述卡的面上的与所述第一粘合层相对应的表面区域内;所述第一私人信息是密文,所述第二私人信息是加密密钥,并且所述加密密钥可用于对所述密文进行解密以获得明文形式的私人访问信息,所述私人访问信息可用于将数字资产从一个账户转移到另一账户。

205.6.根据权利要求1-4中任一项所述的装置,还包括设置在所述卡的面上的第二私人信息,其中:所述第二私人信息被用于指示篡改的第二装置隐藏,所述第二私人信息设置在所述卡的不与任何一个粘合层相对应的区域内。所述第一私人信息是密文,所述第二私人信息是加密密钥,并且所述加密密钥可用于对所述密文进行解密以获得明文形式的私人访问信息,所述私人访问信息可用于将数字资产从一个账户转移到另一账户。

206.7.根据权利要求1所述的装置,其中,所述贴片是多组件贴片,所述多组件贴片包括:第一组件,所述第一组件包括:所述第一粘合层;以及所述第一打印层,所述第一打印层还包括第一公共信息部分,在所述第一打印层的打印期间在所述第一公共信息部分上设置有标识符;以及第二组件,第二组件包括:所述第二粘合层;所述第二打印层,所述第二打印层还包括第二公共信息部分,在所述第二打印层的打印期间在所述第二公共信息部分上至少设置有所述标识符;以及窗口部分,被定位为与所述第一打印层的第一公共信息部分相对应。

207.8.根据权利要求7所述的装置,其中:所述第一组件,形成在第一基板上,所述第二组件形成在第二基板上,并且所述第二组件基于所述窗口与所述第一组件对齐,设置在所述第一打印层上的标识符在所述第二组件的窗口部分内可见。

208.9.根据权利要求7所述的装置,其中:所述第一组件通过在基板上依次设置所述第

一层而形成在所述基板上,并且所述第二组件通过在所述基板上依次设置所述第二层而形成在所述基板上,封装所述第一组件。

209.10.根据权利要求7-9中任一项所述的装置,其中:窗口,在与所述第一公共信息部分相对应的区域中被切割到与所述第二组件的厚度相对应的深度,设置在所述第一打印层上的标识符在所述第二组件的窗口部分内可见。

210.11.根据权利要求7-9中任一项所述的装置,其中:所述窗口对应于所述第二组件的透明部分,设置在所述第一打印层上的标识符在所述第二组件的窗口部分内可见,以及所述第二组件的非透明部分对应于所述隐藏信息部分的区域。

211.12.根据权利要求7-9中任一项所述的装置,其中:设置在所述第一打印层的隐藏信息部分内的私人信息中的至少一些与设置在所述第二打印层的第二公共信息部分内的至少一些信息相关联,并且设置在所述第一打印层上的标识符与设置在所述第二打印层上的标识符之间的匹配指示所述私人信息与设置在所述第二公共信息部分内的至少一些信息之间的对应关系,设置在所述第一打印层上的标识符在不激活所述防篡改特征的情况下在所述窗口部分内可访问以视觉检查,并且设置在所述第二打印层上的标识符在不激活所述防篡改特征的情况下可访问以视觉检查。

212.13.根据权利要求7-9中任一项所述的装置,其中:所述第二粘合层包括所述防篡改特征,所述防篡改特征使第一图案保持粘附到所述第二粘合层所牢固粘附的基板上,以及使对应的第二图案保持粘附到所述第二粘合层上方的相邻层。

213.14.根据权利要求13所述的装置,其中:当所述第二粘合层上方的相邻层在所述第二粘合层所粘附的对应区域中的一个或多个中从所述基板被提起时,所述第一图案和所述第二图案被揭示。

214.15.根据权利要求1或7中任一项所述的装置,其中:所述实物卡是金属卡;对称加密密钥设置在所述金属卡上;可去除掩蔽件设置在所述金属卡上以隐藏所述对称加密密钥的至少部分;以及所述私人信息包括与用所述对称加密密钥进行加密的私钥相对应的密文,所述私钥是具有与所述第二打印层的公共信息中的至少一些相对应的公钥的密钥对的私钥。

215.上面公开的附加示例列举实施例包括但不限于以下实施例:

216.1.一种装置,包括:第一基板,所述第一基板包括:所设置密文,不揭示与所述密文相对应的私人访问信息,其中,所述密文可通过密码短语进行解密以明文形式揭示所述私人访问信息;以及第二基板,所述第二基板包括设置的码,所述设置的码指示所述密码短语或者是所述密码短语;其中:所述第一基板固定到所述第二基板,并且所述码或所述密文中的至少一种被隐藏。

217.2.根据权利要求1所述的装置,还包括:实物卡,作为所述第二基板,具有与所述卡的面相对应的第一尺寸的表面区域,所述实物卡包括第一唯一标识符和所述码;防篡改掩蔽件,固定到卡的面并隐藏码;以及防篡改贴片,作为所述第一基板,固定到所述卡的面,所述防篡改贴片包括:底部组件,固定到所述卡的面,所述底部组件包括第二唯一标识符和私人访问信息的密文;以及防篡改顶部组件,包括:第一部分,隐藏所述私人访问信息的密文,并且包括公共访问信息和第三唯一标识符;第二部分,包围所述底部组件并固定到所述卡的面;以及第三部分,在所述第三部分内所述底部组件的第二唯一标识符是可见的,而所述

私人访问信息的密文被隐藏,其中,所述唯一标识符的值的对应关系指示所述私人访问信息的密文与所述公共访问信息之间的对应关系。

218.3.根据权利要求1-2中任一项所述的装置,其中:所述码能够用于验证所述第一基板和所述第二基板的已发布配对的真实性。

219.4.根据权利要求1-2中任一项所述的装置,其中:所述码是加密密钥,所述加密密钥可用于对所述私人访问信息的密文进行解密以获得明文形式的私人访问信息,以及所述加密密钥的第一部分可用作验证码。

220.5.根据权利要求1-2中任一项所述的装置,其中,所述码被防篡改掩蔽件隐藏,所述防篡改掩蔽件包括以下各项中一项或多项:防篡改特征,当用户揭示所述码的一部分时,所述防篡改特征在所述掩蔽件的对应部分内被激活;刮擦表面,所述刮擦表面的磨损揭示所隐藏码的对应部分;或者防篡改粘合物,从所述第二基板提起具有所述防篡改粘合物的防篡改掩蔽件的一部分,从而揭示所述掩蔽件的所述部分内的第一图案和所述第二基板上的对应的第二图案。

221.6.根据权利要求2所述的装置,其中所述唯一标识符的值的对应关系是跨每一个所述唯一标识符的相同值的匹配。

222.7.根据权利要求1-2中任一项所述的装置,其中:所述第一基板是贴片的组件;所述第二基板是金属卡;以及所述贴片的组件粘附地固定到所述金属卡。

223.8.一种方法,包括:通过位于第一地理位置处的计算机系统,获得密码短语;通过位于第一地理位置处的所述计算机系统,基于所述密码短语产生中间码,其中:所述中间码不揭示所述密码短语,并且所述中间码被配置为用于对明文进行加密以形成可通过所述密码短语进行解密的密文;通过第二地理位置处的计算机系统,获得所述中间码和公-私加密密钥对的私人加密密钥,其中:所述第二地理位置不同于所述第一地理位置,位于所述第二地理位置的计算机系统无法访问所述密码短语,并且所述公-私加密密钥对包括与去中心化计算平台的钱包地址相对应的公用加密密钥;通过位于所述第二地理位置处的所述计算机系统,通过用所述中间码对所述私人加密密钥进行加密来形成加密私钥密文;在第一基板上打印所述加密私钥密文,其中:所述加密私钥密文不揭示所述私人加密密钥,并且所述加密私钥密文可以用所述密码短语进行解密,以明文形式揭示所述私人加密密钥;在与在所述第一基板上打印所述加密私钥密文不同的地理位置处,在第二基板上打印所述密码短语;用防篡改掩蔽件来隐藏打印在所述第二基板上的所述密码短语或打印在所述第一基板上的所述加密私钥密文;在用防篡改掩蔽件来隐藏打印在所述第二基板上的密码短语或打印在所述第一基板上的加密私钥密文之后,在相同地理位置处获得所述第一基板和所述第二基板;以及将所述第一基板附接到所述第二基板。

224.9.根据权利要求8所述的方法,其中:所述第一基板或所述第二基板是金属卡,并且所述加密私钥密文或所述密码短语通过雕刻而打印在所述金属卡上。

225.10.根据权利要求8所述的方法,其中:在不篡改所述防篡改掩蔽件的情况下,有权访问所述密码短语的人和计算机系统无法访问所述加密私钥密文;或者在不篡改所述防篡改掩蔽件的情况下,有权访问所述加密私钥密文的人和计算机系统无法访问所述密码短语。

226.11.根据权利要求8所述的方法,其中:所述第一地理位置在第一国家中;所述第二

地理位置在与所述第一国家不同的第二国家中;打印所述加密私钥密文不发生在所述第一国家中;以及在所述第二基板上打印所述密码短语不发生在所述第二国家中。

227.12.根据权利要求8-11中任一项所述的方法,其中:在用防篡改掩蔽件来隐藏打印在所述第二基板上的所述密码短语或打印在所述第一基板上的所述加密私钥密文之前,具有所述加密私钥密文的所述第一基板和具有所述密码短语的所述第二基板不在同一国家中。

228.13.根据权利要求8-11中任一项所述的方法,其中:所述第一基板是卡;所述第二基板是贴片;以及所述防篡改掩蔽件包括用于指示篡改的装置。

229.14.根据权利要求8-11中任一项所述的方法,其中:所述第一基板是贴片;所述第二基板是卡;以及所述防篡改掩蔽件包括用于指示篡改的装置。

230.15.根据权利要求8-11中任一项所述的方法,其中:产生所述中间码包括产生代理重新加密码,并且所述加密私钥密文不能用所述中间码进行解密从而以明文形式揭示所述私钥。

231.上面公开的附加示例列举实施例包括但不限于以下实施例:

232.1.一种存储有指令的有形的非暂时性机器可读的介质,所述指令在被一个或多个处理器执行时实现有助于从实物货币卡的单个地址进行多地址访问的操作,所述操作包括:通过所述计算机系统,基于与私人加密密钥相对应的信息来确定性地产生公共加密密钥,所述公共加密密钥和所述私人加密密钥是非对称加密加密密钥对(encryption cryptographic key pair)的成员;通过所述计算机系统,基于公共加密密钥来确定性地产生地址集合,所述地址集合中的至少多个地址中的每一个与不同的去中心化计算平台的不同用户账户相对应;通过所述计算机系统,从所述地址集合中选择要在实物卡上描绘的主地址,所述实物卡还描绘可从中访问所述私人加密密钥的信息;通过所述计算机系统,确定性地产生记录标识符,所述记录标识符对应于实物卡并且基于实物卡上常驻的除了私钥或公钥之外的信息;通过所述计算机系统,在数据库内,存储与所述记录标识符相关联的记录,所述记录包括所述地址集合或可从中导出所述地址集合的信息;通过所述计算机系统,从用户计算设备接收对附加地址的请求,所述请求唯一地标识所述记录标识符;以及通过所述计算机系统,向所述用户设备发送包括与所述主地址不同的地址的集合中的一个或多个地址的响应。

233.2.根据权利要求1所述的介质,其中,所述用户计算设备执行本机应用,所述本机应用被配置为:扫描设置在所述实物卡上的主地址;在未获得与所述物理卡相对应的私人加密密钥情况下产生请求,或者在未获得与所述物理卡相对应的公共加密密钥的情况下产生请求;响应于接收到所述响应,将不同于所述主地址的地址的集合中的一个或多个地址与对应于所述实物卡的钱包账户相关联;接收对给定已扫描实物卡的表示的选择;以及产生用户界面,所述用户界面显示与给定已扫描实物卡相关联的相应地址的余额。

234.3.根据权利要求1-2中任一项所述的介质,其中,所述本机应用还被配置为:产生用户界面,所述用户界面显示所述实物卡和一个或多个其他已扫描实物卡的表示;以及在针对相应已扫描实物卡接收的多个地址中,确定与每个已扫描实物卡相关联的余额。

235.4.根据权利要求1-2中任一项所述的介质,还包括以下操作中的一项或多项:基于与所述私人加密密钥相对应的信息来产生公共加密密钥包括在不访问所述私人加密密钥

的情况下产生公共加密密钥;以及基于中间码和对应于所述私人加密密钥的密文来产生所述公共加密密钥。

236.5.根据权利要求1-2中任一项所述的介质,其中,所述操作还包括:从所述数据库获得与所述记录标识符相关联的记录;响应于获得所述记录,更新与所述记录相关联的请求计数;以及向所述用户计算设备发送所述响应中的请求计数的指示,其中,获得所述记录包括:基于所述记录标识符,从所述数据库请求对应记录包括请求去中心化计算平台的数据存储内的记录。

237.6.根据权利要求1-2中任一项所述的介质,其中,所述操作还包括:从所述数据库获得与所述记录标识符相关联的记录;响应于获得所述记录,更新与所述记录相关联的请求计数;以及向所述用户计算设备发送所述响应中的请求计数的指示,并且其中:所述记录标识基于设置在所述实物卡上的验证码和设置在所述实物卡上的唯一标识符,并更新与所述记录关联的请求计数包括以下各项中一项或多项:初始化或增加所述请求计数,并使对应于所述主地址的去中心化计算平台存储与所述主地址相关联的请求计数的指示。

238.7.根据权利要求1-2中任一项所述的介质,其中,所述操作还包括:通过产生具有超过128位熵的值来确定所述私人加密密钥。

239.8.根据权利要求1-2中任一项所述的介质,其中:所述记录包括可从中导出所述地址集合的信息;以及所述操作还包括:响应于对附加地址的请求,基于可从中导出所述地址集合的信息中的至少一些,在所述集合中导出至少一个地址。

240.9.根据权利要求1-2中任一项所述的介质,其中,所述操作还包括:步骤,用于从单个值导出多个地址。

241.10.根据权利要求1-2中任一项所述的介质,其中,所述操作包括:基于keccak-256散列在所述地址集合中形成第一地址,所述keccak-256散列基于所述公共加密密钥;在所述地址集合中形成基于sha-256散列的ripemd-160散列的第二地址,所述sha-256散列基于所述公共加密密钥,所述第二地址也基于校验和,所述校验和基于ripemd-160散列,并且所述第二地址具有基于第一字典的base58编码;以及在所述地址集合中形成具有base58编码和校验和的第三地址,所述base58编码和校验和都基于所述公共加密密钥,所述第三地址的base58编码基于不同于所述第一字典的第二字典。

242.11.根据权利要求1所述的介质,其中,所述操作包括:响应于对附加地址的请求或响应于对验证所述实物货币卡的请求,验证所述实物货币卡,所述验证包括:基于所述记录标识符,从所述数据库请求对应的记录;响应于获得所述记录,更新与所述记录相关联的请求计数;以及响应于所述验证请求,发送所述请求计数的指示。

243.12.根据权利要求11所述的介质,其中,更新与所述记录相关联的请求计数包括以下各项中一项或多项:初始化或增加所述请求计数;或者,更新与所述记录相关联的请求计数包括:将与所述公共访问信息相关联的请求计数的指示存储在与所述公共访问信息相关联的去中心化计算平台内。

244.13.根据权利要求11所述的介质,其中:基于所述记录标识符从所述数据库请求对应记录包括:请求去中心化计算平台的不可变数据存储内的记录。

245.14.根据权利要求11所述的介质,其中:对所述请求计数的指示指示所述验证请求是与所述制品相关联接收的第一请求还是后续请求。

246.15.一种实现权利要求1-14中任一项所述的介质的系统,所述系统包括:一个或多个处理器,用于实现有助于从实物货币卡的单个地址进行多地址访问的操作。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。