1.本技术涉及区块链技术领域,具体涉及一种用于区块链通信系统的方法、控制器与代理装置。

背景技术:

2.区块链技术的集成应用在新的技术革新和产业变革中起着重要作用。区块链应用场景越来越多,诸如:信息共享、版权保护、物流链、供应链金融、跨境支付、资产数字化、代币等等。在如此众多的区块链应用场景下,如何保证区块链节点的网络安全就成为了新的问题。

3.目前针对区块链的组网方案都关注于解决节点故障,而很少考虑节点间的安全组网和安全通信问题。

技术实现要素:

4.本技术旨在提供一种用于区块链通信系统的方法、控制器与代理装置,通过区块链控制器和区块链节点上部署的代理模块实现区块链节点间的网络虚拟隧道,从而降低区块链节点部署时的网络环境需求,同时也降低部署实施成本。

5.根据本技术的一方面,提出一种用于区块链通信系统的方法,所述区块链通信系统包括区块链控制器、区块链节点、区块链节点的代理模块,所述方法包括:所述区块链控制器对接入的区块链节点进行注册,并分配虚拟ip地址;所述区块链节点的代理模块与所述区块链控制器建立连接;所述区块链节点的代理模块利用所述连接和所述虚拟ip地址进行所述区块链节点之间的通信。

6.根据一些实施例,所述方法还包括:所述区块链节点的代理模块与所述区块链控制器建立连接时,获取会话令牌。

7.根据一些实施例,所述方法还包括:所述区块链节点的代理模块对所述区块链节点的原始发送数据进行重组,并发送给所述区块链控制器。

8.根据一些实施例,所述方法还包括:所述区块链节点的代理模块将所述会话令牌、发送方和接收方的所述虚拟ip地址以及所述原始发送数据进行重组,生成重组数据帧。

9.根据一些实施例,所述方法还包括:所述区块链控制器接收来自所述区块链节点的代理模块的所述重组数据帧;所述区块链控制器对所述重组数据帧进行校验;校验通过后,根据所述接收方的虚拟ip地址,所述区块链控制器将所述原始发送数据发送至所述接收方。

10.根据一些实施例,所述方法还包括:

所述区块链控制器对所述重组数据帧进行校验,包括:从所述重组数据帧中获取会话令牌,对所述会话令牌进行校验。

11.根据一些实施例,所述方法还包括:所述区块链节点的代理模块接收数据;所述代理模块解析所述接收数据,得到所述原始发送数据;所述代理模块将所述原始发送数据发给上层应用。

12.根据一些实施例,所述方法还包括:所述代理模块使用ssl协议对通信数据进行加密。

13.根据本技术的另一方面,提供一种基于区块链的通信系统,包括:区块链控制器、区块链节点、区块链节点的代理模块,其中,所述区块链控制器对接入的区块链节点进行注册,并分配虚拟ip地址;所述区块链节点的代理模块与所述区块链控制器建立连接;所述区块链节点的代理模块利用所述连接和所述虚拟ip地址进行所述区块链节点之间的通信。

14.根据本技术的另一方面,提供一种控制器,包括:注册模块,用于对接入的区块链节点进行注册,并分配虚拟ip地址;接收模块,用于接收来自区块链节点的代理模块的重组数据帧;校验模块,用于对所述重组数据帧进行校验。

15.根据本技术的另一方面,提供一种代理装置,包括:连接模块,用于与区块链控制器建立连接;重组模块,用于对区块链节点的原始发送数据进行重组,并发送给所述区块链控制器;接收模块,用于接收数据;解析模块,用于解析所述接收数据,得到所述原始发送数据;发送模块,用于将所述原始发送数据发给上层应用。

16.根据本技术的另一方面,提供一种电子设备,包括:存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现上述方法中任一项所述的方法。

17.根据本技术的另一方面,提供一种计算机程序产品,包括计算机程序或指令,该计算机程序或指令被处理器执行时实现上述方法中任一项所述的方法。

18.根据本技术示例实施例,通过使各个区块链节点之间能快速进行安全组网,降低了区块链节点部署时的网络环境需求,减少了部署实施成本。

19.根据本技术示例实施例,区块链节点通过网络虚拟隧道进行数据安全通信,并通过区块链控制器进行通信校验,提高了区块链节点间的网络通信安全。

20.应当理解的是,以上的一般描述和后文的细节描述仅是示例性的,并不能限制本技术。

附图说明

21.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使

用的附图作简单地介绍。

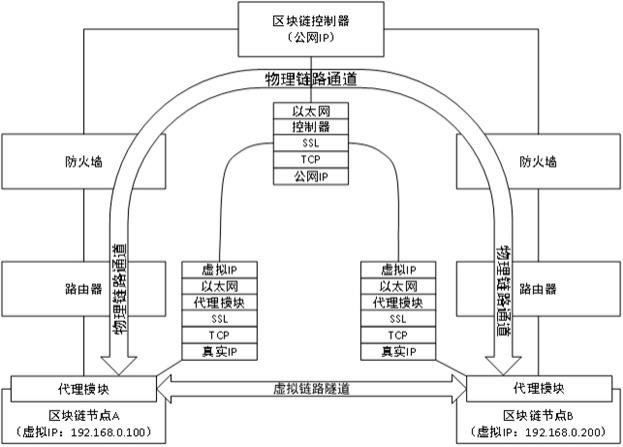

22.图1示出根据本技术示例实施例的基于区块链的通信系统组网的原理图。

23.图2示出根据本技术示例实施例的用于区块链通信系统的方法流程图。

24.图3示出根据本技术示例实施例的代理模块重组发送的ip数据帧示意图。

25.图4示出根据本技术示例实施例的虚拟隧道数据发送时序图。

26.图5示出根据一示例性实施例的一种电子设备的框图。

具体实施方式

27.现在将参考附图更全面地描述示例实施例。然而,示例实施例能够以多种形式实施,且不应被理解为限于在此阐述的实施例;相反,提供这些实施例使得本技术将全面和完整,并将示例实施例的构思全面地传达给本领域的技术人员。在图中相同的附图标记表示相同或类似的部分,因而将省略对它们的重复描述。

28.此外,所描述的特征、结构或特性可以以任何合适的方式结合在一个或更多实施例中。在下面的描述中,提供许多具体细节从而给出对本技术的实施例的充分理解。然而,本领域技术人员将意识到,可以实践本技术的技术方案而没有特定细节中的一个或更多,或者可以采用其它的方法、组元、装置、步骤等。在其它情况下,不详细示出或描述公知方法、装置、实现或者操作以避免模糊本技术的各方面。

29.附图中所示的方框图仅仅是功能实体,不一定必须与物理上独立的实体相对应。即,可以采用软件形式来实现这些功能实体,或在一个或多个硬件模块或集成电路中实现这些功能实体,或在不同网络和/或处理器装置和/或微控制器装置中实现这些功能实体。

30.附图中所示的流程图仅是示例性说明,不是必须包括所有的内容和操作/步骤,也不是必须按所描述的顺序执行。例如,有的操作/步骤还可以分解,而有的操作/步骤可以合并或部分合并,因此实际执行的顺序有可能根据实际情况改变。

31.应理解,虽然本文中可能使用术语第一、第二、第三等来描述各种组件,但这些组件不应受这些术语限制。这些术语乃用以区分一组件与另一组件。因此,下文论述的第一组件可称为第二组件而不偏离本技术概念的教示。如本文中所使用,术语“及/或”包括相关联的列出项目中的任一个及一或多者的所有组合。

32.本领域技术人员可以理解,附图只是示例实施例的示意图,附图中的模块或流程并不一定是实施本技术所必须的,因此不能用于限制本技术的保护范围。

33.现有技术中针对区块链的组网方案都关注于解决节点故障,而很少考虑节点间的安全组网和安全通信问题。

34.本技术主要解决区块链三种形式(公链、私链、联盟链)中的私链和联盟链节点在组网时的可信组网和通信安全问题。

35.私链和联盟链的节点,特别是私链,通常位于某个单位自己的数据机房中,在进行组网时需要进行繁琐的网络配置,比如需要考虑nat(network 1address translation,网络地址转换)等,以便节点能互相访问,这样就扩大了攻击面,造成安全隐患。

36.本技术提出通过区块链节点控制器,并在区块链节点上部署代理模块,对接入节点进行认证并分配虚拟网络ip,然后利用虚拟网络实现各个区块链节点之间的安全组网和隧道通信安全。

37.以下结合附图对本技术的示例实施例进行说明。

38.图1示出根据本技术示例实施例的基于区块链的通信系统组网的原理图。

39.根据一些实施例,区块链通信系统包括区块链控制器、区块链节点和区块链节点的代理模块。这里的区块链节点可以是私链或联盟链中的节点,例如私链,通常位于某个单位自己的数据机房中,由内网连接各个节点。

40.通过在内网中部署至少一个区块链控制器,并在每个区块链节点上部署代理模块,通过给各个节点分配虚拟ip地址,从而建立起一个虚拟隧道。只需要保证区块链节点与区块链控制器的物理链路通道正常即可实现各个区块链节点的组网通信。

41.所有通信数据在应用层上是以为发给了接收方,实际通过代理模块发给了控制器,然后控制器再转发给接收方。这样就能通过控制器建立的虚拟隧道完成两个节点的通信,而不需要进行复杂的网络配置。这种通信网络对区块链节点来说是透明的,原先的区块链节点并不需要改变网络配置就能实现各个区块链节点之间的安全通信。

42.图2示出根据本技术示例实施例的用于区块链通信系统的方法流程图。

43.参见图2,在s201,区块链控制器对接入的区块链节点进行注册,并分配虚拟ip地址。

44.根据一些实施例,区块链节点在区块链控制器成功注册并获取分配的虚拟ip。区块链控制器拥有公网ip地址,并和每一个区块链节点的代理模块相连。在组网时,区块链控制器注册并分配好每个节点的虚拟ip,之后如果有新加入的节点,再对新节点做同样处理。

45.根据一些实施例,先进行节点的注册认证,认证通过后发令牌,通信时再对令牌进行校验,如果没有注册过,或直接跟控制器通信,由于没有令牌,数据就会被丢弃。

46.根据一些实施例,可在区块链控制器上对虚拟ip池进行配置,每当一个区块链节点注册成功时,就给该区块链节点分配一个虚拟ip池中的ip。

47.当区块链节点进行通信时,使用虚拟ip进行通信,这时代理模块拦截到虚拟ip发送的以太网数据帧后,将整个数据帧作为数据通过与区块链控制器已建立的连接,将其发送至区块链控制器,这时以太网帧中的ip即为区块链节点的真实ip。真实ip是代理模块与控制器建立连接所使用的。

48.在s203,所述区块链节点的代理模块与所述区块链控制器建立连接。

49.根据一些实施例,区块链节点的代理模块与区块链控制器建立连接,并获取本次会话令牌。当需要发送数据时,如果没有会话令牌或者会话令牌过期,节点本地的代理模块会连接区块链控制器获取令牌,并在本地缓存令牌。

50.区块链节点加入区块链工作前,节点上的本地代理都会先通过区块链控制器的公网ip连接到区块链控制器,当需要发送数据时,控制器就会根据接收方虚拟ip在当前已连接的区块链节点队列中检索出需要接收数据的区块链节点,将数据通过已建立的连接发送到接收数据的区块链节点。

51.在s205,所述区块链节点的代理模块利用所述连接和所述虚拟ip地址进行所述区块链节点之间的通信。

52.根据一些实施例,当区块链节点a(虚拟ip:192.168.0.100,参见图1中的区块链节点a)需要向区块链节点b(虚拟ip:192.168.0.200,参见图1中的区块链节点b)发送数据时,发送的数据会被本地的代理模块拦截并进行重组,将会话令牌与发送、接收方虚拟ip地址

再加上原来的以太网帧作为新以太网帧的数据部分发往区块链控制器。如图3所示的代理模块重组发送的ip数据帧示意图。

53.当区块链控制器收到数据后,从以太网数据帧中解出会话令牌、发送与接收方虚拟ip后,对令牌进行校验,校验通过后再根据接收方虚拟ip检索出连接到控制器上的区块链节点b,再将区块链节点a原始的以太网帧作为新的以太网帧的数据部分发送至区块链节点b,新的以太网帧控制协议首部中不再包含令牌信息,但包括发送和接收方的虚拟ip。

54.当数据到达区块链节点b后,以太网卡将数据返回上层应用时,本地代理模块会拦截到该数据并进行解析,将解出区块链节点a原始的以太网帧,并将其返给区块链节点b上层应用,从而完成虚拟隧道的数据包发送。

55.根据以上操作,令牌校验再加上网络数据外层的ssl协议对整个数据通道进行加密保护,就可以实现区块链节点的安全组网和安全通信。

56.通过控制器建立一个虚拟隧道,所有数据在应用层上是以为发给了接收方,实际通过代理模块发给了控制器,然后控制器再转发给接收方。这样就可以通过控制器建立的虚拟隧道完成两个节点的通信,而不需要进行复杂的网络配置。不管节点是在内网还是外网,都通过控制器建立的虚拟隧道进行通信,即避免复杂的网络配置,又通过认证增强了安全性。

57.图4示出根据本技术示例实施例的虚拟隧道数据发送时序图。

58.参见图4,区块链节点a在区块链控制器成功注册并获取分配的虚拟ip。

59.当区块链节点a(虚拟ip:192.168.0.100)需要向区块链节点b(虚拟ip:192.168.0.200)发送数据时,发送的数据会被本地的代理模块拦截并进行重组,将会话令牌与发送、接收方虚拟ip地址再加上原来的以太网帧作为新以太网帧的数据部分发往区块链控制器。

60.当区块链控制器收到数据后,从以太网数据帧中解出会话令牌、发送与接收方虚拟ip后,对令牌进行校验,校验通过后再根据接收方虚拟ip检索出连接到控制器上的区块链节点b,再将区块链节点a原始的以太网帧作为新的以太网帧的数据部分发送至区块链节点b,新的以太网帧控制协议首部中不再包含令牌信息,但包括发送和接收方的虚拟ip。

61.当数据到达区块链节点b后,以太网卡将数据返回上层应用时,本地代理模块会拦截到该数据并进行解析,将解出区块链节点a原始的以太网帧,并将其返给区块链节点b上层应用,从而完成虚拟隧道的数据发送。

62.应清楚地理解,本技术描述了如何形成和使用特定示例,但本技术不限于这些示例的任何细节。相反,基于本技术公开的内容的教导,这些原理能够应用于许多其它实施例。

63.本领域技术人员可以理解实现上述实施例的全部或部分步骤被实现为由cpu 执行的计算机程序。在该计算机程序被cpu 执行时,执行本技术提供的上述方法所限定的上述功能的程序可以存储于一种计算机可读存储介质中,该存储介质可以是只读存储器,磁盘或光盘等。

64.此外,需要注意的是,上述附图仅是根据本技术示例性实施例的方法所包括的处理的示意性说明,而不是限制目的。易于理解,上述附图所示的处理并不表明或限制这些处理的时间顺序。另外,也易于理解,这些处理可以是例如在多个模块中同步或异步执行的。

65.通过对示例实施例的描述,本领域技术人员易于理解,根据本技术实施例的用于区块链通信系统的方法至少具有以下优点中的一个或多个。

66.根据示例实施例,通过区块链控制器和区块链节点上部署的代理模块实现了区块链节点间的网络虚拟隧道,从而降低了区块链节点部署时的网络环境需求,降低了部署实施成本。

67.根据示例实施例,区块链节点通过虚拟隧道进行网络数据通信,并通过区块链节点控制器对通信进行校验,同时再加上使用ssl协议对虚拟隧道进行加密保护,保障了区块链节点间的通信安全。

68.图5示出根据一示例性实施例的一种电子设备的框图。

69.下面参照图5来描述根据本技术的这种实施方式的电子设备200。图5显示的电子设备200仅仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。

70.如图5所示,电子设备200以通用计算设备的形式表现。电子设备200的组件可以包括但不限于:至少一个处理单元210、至少一个存储单元220、连接不同系统组件(包括存储单元220和处理单元210)的总线230、显示单元240等。

71.其中,存储单元存储有程序代码,程序代码可以被处理单元210执行,使得处理单元210执行本说明书描述的根据本技术各种示例性实施方式的方法。

72.存储单元220可以包括易失性存储单元形式的可读介质,例如随机存取存储单元(ram)2201和/或高速缓存存储单元2202,还可以进一步包括只读存储单元(rom)2203。

73.存储单元220还可以包括具有一组(至少一个)程序模块2205的程序/实用工具2204,这样的程序模块2205包括但不限于:操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。

74.总线230可以为表示几类总线结构中的一种或多种,包括存储单元总线或者存储单元控制器、外围总线、图形加速端口、处理单元或者使用多种总线结构中的任意总线结构的局域总线。

75.电子设备200也可以与一个或多个外部设备300(例如键盘、指向设备、蓝牙设备等)通信,还可与一个或者多个使得用户能与该电子设备200交互的设备通信,和/或与使得该电子设备200能与一个或多个其它计算设备进行通信的任何设备(例如路由器、调制解调器等等)通信。这种通信可以通过输入/输出(i/o)接口250进行。并且,电子设备200还可以通过网络适配器260与一个或者多个网络(例如局域网(lan),广域网(wan)和/或公共网络,例如因特网)通信。网络适配器260可以通过总线230与电子设备200的其它模块通信。应当明白,尽管图中未示出,可以结合电子设备200使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理单元、外部磁盘驱动阵列、raid系统、磁带驱动器以及数据备份存储系统等。

76.通过以上的实施方式的描述,本领域的技术人员易于理解,这里描述的示例实施方式可以通过软件实现,也可以通过软件结合必要的硬件的方式来实现。根据本技术实施方式的技术方案可以以软件产品的形式体现出来,该软件产品可以存储在一个非易失性存储介质(可以是cd-rom,u盘,移动硬盘等)中或网络上,包括若干指令以使得一台计算设备(可以是个人计算机、服务器、或者网络设备等)执行根据本技术实施方式的上述方法。

77.软件产品可以采用一个或多个可读介质的任意组合。可读介质可以是可读信号介

质或者可读存储介质。可读存储介质例如可以为但不限于电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。可读存储介质的更具体的例子(非穷举的列表)包括:具有一个或多个导线的电连接、便携式盘、硬盘、随机存取存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(eprom或闪存)、光纤、便携式紧凑盘只读存储器(cd-rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。

78.计算机可读存储介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了可读程序代码。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。可读存储介质还可以是可读存储介质以外的任何可读介质,该可读介质可以发送、传播或者传输用于由指令执行系统、装置或者器件使用或者与其结合使用的程序。可读存储介质上包含的程序代码可以用任何适当的介质传输,包括但不限于无线、有线、光缆、rf等等,或者上述的任意合适的组合。

79.可以以一种或多种程序设计语言的任意组合来编写用于执行本技术操作的程序代码,程序设计语言包括面向对象的程序设计语言—诸如java、c 等,还包括常规的过程式程序设计语言—诸如“c”语言或类似的程序设计语言。程序代码可以完全地在用户计算设备上执行、部分地在用户设备上执行、作为一个独立的软件包执行、部分在用户计算设备上部分在远程计算设备上执行、或者完全在远程计算设备或服务器上执行。在涉及远程计算设备的情形中,远程计算设备可以通过任意种类的网络,包括局域网(lan)或广域网(wan),连接到用户计算设备,或者,可以连接到外部计算设备(例如利用因特网服务提供商来通过因特网连接)。

80.本领域技术人员可以理解上述各模块可以按照实施例的描述分布于装置中,也可以进行相应变化唯一不同于本实施例的一个或多个装置中。上述实施例的模块可以合并为一个模块,也可以进一步拆分成多个子模块。

81.以上具体地示出和描述了本技术的示例性实施例。应可理解的是,本技术不限于这里描述的详细结构、设置方式或实现方法;相反,本技术意图涵盖包含在所附权利要求的精神和范围内的各种修改和等效设置。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。