1.本发明涉及网络安全技术领域。更具体地说,本发明涉及一种网络安全策略自检攻防测试的方法及装置。

背景技术:

2.随着计算机技术的飞速发展,信息网络已经成为社会发展的重要保证。有很多是敏感信息,甚至是国家机密。所以难免会吸引来自世界各地的各种人为攻击(例如信息泄露、信息窃取、数据篡改、数据删添、计算机病毒等)。网络通信具有全程全网联合作业的特点。就通信而言,它由五大部分组成:传输和交换、网络标准、协议和编码、通信终端、通信信源、人员。这五大部分都会遭到严重的威胁和攻击,都会成为对网络和信息的攻击点。而在网络中,保障信息安全是网络安全的核心,针对机房运维场景下网络业务规模大、应用关系复杂、依赖层次多的情况,依靠定期巡检漏洞扫描来进行网络的安全测试,一来网络漏洞只在定期巡检时暴露,而网络漏洞在定期巡检前可能已经存在一段时期,故时效性差,二来为了保证网络业务不长时间受到巡检漏洞扫描的干扰,大规模的巡检漏洞扫描往往只针对比较突出的问题,故而很容易忽略或漏掉一些网络漏洞。

技术实现要素:

3.本发明的一个目的是解决至少上述问题,并提供至少后面将说明的优点。

4.本发明还有一个目的是提供一种网络安全策略自检攻防测试的方法及装置,能在网络安全策略设置完成的同时进行攻防自检,时效性强,也提高了网络安全性,且生成的网络防御趋势基线和网络故障数基线能间接的反映网络安全策略是否存在容易忽略的网络漏洞。

5.为了实现根据本发明的这些目的和其它优点,提供了一种网络安全策略自检攻防测试的方法,其包括:

6.针对预先部署的网络安全策略发起网络攻击,并发出攻击指令;

7.接收到攻击指令后,根据网络安全策略采集监听数据,基于监听数据判别是否受到网络攻击;

8.若判别为受到网络攻击,则将判别为网络攻击的监听数据存储于防御数据库,同时更新防御数据库存储的防御结果标识,根据更新后的防御结果标识执行防御指令;

9.否则不更新防御数据库存储的防御结果标识,执行删除网络安全策略指令。

10.优选的是,执行防御指令后,还包括:

11.基于防御数据库中的数据生成网络防御趋势基线;

12.基于历史告警数据库中的数据生成网络故障数基线。

13.优选的是,所述网络安全策略包括:至少根据内网ip、网络端口、协议三个参数来设置的防御规则。

14.优选的是,针对预先部署的网络安全策略发起网络攻击的方法包括:

15.使用python开发语言自身的第三方函数库scapy伪造并发送网络数据包;

16.接收返回结果,根据发送返回结果的网络端口ip访问该网络端口对应的应用;

17.针对应用封装攻击数据包并发送。

18.优选的是,根据网络安全策略采集监听数据,基于监听数据判别是否受到网络攻击的方法包括:

19.对攻击数据包进行抓包嗅探,针对嗅探到的报文分析出报文五元组;

20.统计预设时间段内针对同一目的地址或者同一目的端口的报文出现的次数,若超过预设次数,则判断为受到网络攻击。

21.优选的是,将判别为网络攻击的监听数据存储于防御数据库的方法包括:将预设时间段内针对同一目的地址或者目的端口的报文五元组结合时间戳进行分类存储。

22.优选的是,所述防御指令包括:关闭网络攻击针对的可访问端口。

23.优选的是,基于防御数据库中的数据生成网络防御趋势基线的方法包括:以时间轴为横轴,以攻击次数为纵轴建立坐标系,将时间轴分为若干周期,采集每一周期内防御数据库中的攻击数据并统计攻击次数,再于坐标系中取点,然后沿时间轴向将各个周期统计的攻击次数连线,即为网络防御趋势基线;

24.基于历史告警数据库中的数据生成网络防御趋势基线的方法包括:以时间轴为横轴,以故障次数为纵轴建立坐标系,将时间轴分为若干周期,采集每一周期内历史告警数据库中的故障数据并统计故障次数,再于坐标系中取点,沿时间轴向将各个周期统计的故障次数连线,即为网络故障数基线。

25.本发明还提供一种网络安全策略自检攻防测试的装置,其包括,至少一个处理器,以及与所述至少一个处理器通信连接的存储器,其中,所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器执行上述的方法。

26.本发明还提供一种存储介质,其上存储有计算机程序,该程序被处理器执行时,实现上述的方法。

27.本发明至少包括以下有益效果:通过自动对预先部署的网络安全策略进行网络攻击,能检验网络安全策略的防御规则是否有效,若不能对网络攻击有效防御,则说明网络安全策略仍有漏洞,需要立即改进,这也间接提高了网络安全性,而网络安全策略在部署完成后就能进行攻防自检,提高了时效性,避免漏洞短期或长期存在,另外,通过生成的网络防御趋势基线和网络故障数基线能间接的反映网络安全策略是否存在容易忽略的网络漏洞,可帮助机房运维人员改善网络安全。

28.本发明的其它优点、目标和特征将部分通过下面的说明体现,部分还将通过对本发明的研究和实践而为本领域的技术人员所理解。

附图说明

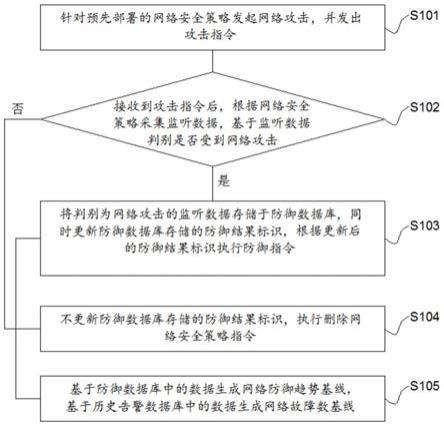

29.图1为本发明实施例所述网络安全策略自检攻防测试的方法的流程图。

具体实施方式

30.下面结合附图对本发明做进一步的详细说明,以令本领域技术人员参照说明书文

字能够据以实施。

31.需要说明的是,下述实施方案中所述实验方法,如无特殊说明,均为常规方法,所述试剂和材料,如无特殊说明,均可从商业途径获得;在本发明的描述中,术语“横向”、“纵向”、“上”、“下”、“前”、“后”、“左”、“右”、“竖直”、“水平”、“顶”、“底”、“内”、“外”等指示的方位或位置关系为基于附图所示的方位或位置关系,仅是为了便于描述本发明和简化描述,并不是指示或暗示所指的装置或元件必须具有特定的方位、以特定的方位构造和操作,因此不能理解为对本发明的限制。

32.本发明所用到的缩略语和关键术语定义如下:

33.scapy函数库:scapy是一个python程序,使用户能够发送、嗅探和剖析并伪造网络数据包。此功能允许构建可以探测、扫描或攻击网络的工具。换句话说,scapy是一个功能强大的交互式数据包操作程序。它能够伪造或解码大量协议的数据包,通过线路发送,捕获它们,匹配请求和回复等等。scapy可以轻松处理大多数经典任务,如扫描、跟踪路由、探测、单元测试、攻击或网络发现。

34.sr1()函数:用来发送接受数据包的函数,可以监听被应答的数据包和应答的内容,以及未被应答的数据包。

35.sendp()函数:用来发送ether数据包的函数,该函数只发不收,该函数中inter用于设置发送间隔(秒数),loop用于设置是否需要一直发送,设置为1代表是,设置为0代表否。

36.ether()、ip()、tcp()、udp():均是协议的数据包。

37.报文五元组:源地址、目的地址、源端口、目的端口、协议。

38.如图1所示,本发明实施例提供一种网络安全策略自检攻防测试的方法,其包括:

39.s101、针对预先部署的网络安全策略发起网络攻击,并发出攻击指令;

40.具体的,所述网络安全策略可通过一组linux命令完成搭建,所述网络安全策略包括:至少根据内网ip、网络端口、协议三个参数来设置的防御规则,若网络请求数据未超出防御规则的范围,则允许网络请求的访问,如:在单位时间内,对网络端口的访问请求次数未超出阈值,则允许访问。

41.具体的,针对预先部署的网络安全策略发起网络攻击的方法包括:

42.使用python开发语言自身的第三方函数库scapy伪造并发送网络数据包,这里可以使用scapy函数库封装网络请求的tcp和udp协议报文,并设置网络端口范围,再利用sr1()函数以三层数据报文有序发送,如果收到返回结果,则说明发送返回结果的网络端口是开放的,可以针对此端口发起攻击。

43.接收返回结果,根据发送返回结果的网络端口ip访问该网络端口对应的应用;

44.针对应用封装攻击数据包并发送,这里可以使用ether(ip(tcp()))类型报文或ether(ip(udp()))类型报文封装攻击数据包,再利用sendp()函数不间断向应用发送攻击数据包。

45.执行上述步骤后即完成对网络安全策略的一轮模拟攻击,由于此时是自检攻防,为了提高自检效率,在完成模拟攻击的同时,还发出攻击指令,这样能使网络防御措施迅速启动。

46.s102、接收到攻击指令后,根据网络安全策略采集监听数据,基于监听数据判别是

否受到网络攻击;

47.具体的,根据网络安全策略采集监听数据,基于监听数据判别是否受到网络攻击的方法包括:

48.对攻击数据包进行抓包嗅探,针对嗅探到的报文分析出报文五元组;

49.统计预设时间段内针对同一目的地址或者同一目的端口的报文出现的次数,若超过预设次数,则判断为受到网络攻击。

50.如某一个源地址在一定时间范围内大量访问内网的应用端口,可以判断为攻击报文。

51.s103、若判别为受到网络攻击,则将判别为网络攻击的监听数据存储于防御数据库,同时更新防御数据库存储的防御结果标识,根据更新后的防御结果标识执行防御指令;

52.具体的,将判别为网络攻击的监听数据存储于防御数据库的方法包括:将预设时间段内针对同一目的地址或者目的端口的报文五元组结合时间戳进行分类存储。

53.s104、否则不更新防御数据库存储的防御结果标识,执行删除网络安全策略指令。

54.此时,由于网络安全策略并未能正确识别出网络攻击行为,导致防御数据库存储的防御结果标识未进行更新,基于未更新的防御结果标识执行删除网络安全策略指令,这说明网络安全策略存在漏洞需要改进,那么这个网络安全策略不再适用,自然就可以删除掉。

55.另外更理想的是,可以设置一个测试指令,在网络安全策略设置完成后即可触发,触发测试指令后立即执行上述网络安全策略自检攻防测试的方法。

56.上述实施例中,通过自动对预先部署的网络安全策略进行网络攻击,能检验网络安全策略的防御规则是否有效,若不能对网络攻击有效防御,则说明网络安全策略仍有漏洞,需要立即改进,这也间接提高了网络安全性,而网络安全策略在部署完成后就能进行攻防自检,提高了时效性,避免漏洞短期或长期存在。

57.在另一实施例中,执行防御指令后,还包括:

58.s105、基于防御数据库中的数据生成网络防御趋势基线,基于历史告警数据库中的数据生成网络故障数基线。

59.具体的,基于防御数据库中的数据生成网络防御趋势基线的方法包括:以时间轴为横轴,以攻击次数为纵轴建立坐标系,将时间轴分为若干周期,采集每一周期内防御数据库中的攻击数据并统计攻击次数,再于坐标系中取点,然后沿时间轴向将各个周期统计的攻击次数连线,即为网络防御趋势基线;

60.基于历史告警数据库中的数据生成网络防御趋势基线的方法包括:以时间轴为横轴,以故障次数为纵轴建立坐标系,将时间轴分为若干周期,采集每一周期内历史告警数据库中的故障数据并统计故障次数,再于坐标系中取点,沿时间轴向将各个周期统计的故障次数连线,即为网络故障数基线。

61.网络防御趋势基线越高,说明抵挡网络攻击的防御次数越多,网络防御趋势基线越低,说明抵挡网络攻击的防御次数越少。

62.网络故障数基线越高,说明网络攻击成功的次数越多,网络故障数基线越低,说明网络攻击成功的次数越少。

63.结合网络防御趋势基线和网络故障数基线,工作人员可以对网络安全策略的有效

性有一个大致的了解,如:

64.网络防御趋势基线升高而网络故障数基线降低,这说明可能是由于抵挡网络攻击的防御次数较多而导致网络故障数减少,网络安全策略可能是有效的。

65.网络防御趋势基线升高且网络故障数基线也升高,这说明虽然抵挡网络攻击的防御次数较多,但仍然有较多故障发生,网络安全策略并不完善,可能还存在可被攻击的安全漏洞。

66.网络防御趋势基线降低且网络故障数基线也降低,这说明虽然抵挡网络攻击的防御次数较少,但已知安全漏洞基本防御有效,可能有一些数量较少且没有针对性的低危漏洞。

67.网络防御趋势基线降低而网络故障数基线升高,这说明可能是由于抵挡网络攻击的防御次数较少而导致网络故障数增加,网络安全策略可能存在已知和未知的安全漏洞并同时对网络形成了威胁,需要尽快改进。

68.本发明实施例还提供一种网络安全策略自检攻防测试的装置,其包括,至少一个处理器,以及与所述至少一个处理器通信连接的存储器,其中,所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器执行上述的方法。

69.本发明实施例还提供一种存储介质,其上存储有计算机程序,该程序被处理器执行时,实现上述的方法。

70.该存储介质具体可以为u盘、移动硬盘、只读存储器(read-only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光盘等各种可存储程序代码的可读存储介质。

71.尽管本发明的实施方案已公开如上,但其并不仅仅限于说明书和实施方式中所列运用,它完全可以被适用于各种适合本发明的领域,对于熟悉本领域的人员而言,可容易地实现另外的修改,因此在不背离权利要求及等同范围所限定的一般概念下,本发明并不限于特定的细节和这里示出与描述的图例。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。