1.本发明涉及一种阻止勒索软件(ransomware)或网络钓鱼(phishing)攻击的方法及系统。

背景技术:

2.随着黑客散播的网络钓鱼或勒索软件越来越多样化,用户的数据越来越受威胁。通常,网络钓鱼是指因泄露保存于用户终端的数据的攻击而获取用户终端中的帐户信息或电子认证书、主要数据等的攻击。另外,勒索软件是一种攻击技术,对保存或连接于网络存储器的用户终端的数据进行加密使用户无法访问之后要求钱财的攻击方法。最近,从泄露数据后使用户无法使用直至伪造终端的硬盘分区导致无法使用pc终端,其方法与形式越来越多样化。

3.应对这种网络钓鱼的现有方法使用了对pc内储存空间加密并确认访问该特定存储空间的程序是否是提前指定的程序的技术,但是仍在发生即使对储存空间进行了加密,也盗取和解密构成加密存储空间的文件的情况。

4.另外,对于应对勒索软件攻击的现有方法有将pc内资料周期性地备份在安全的存储区域,即使pc受到勒索软件的攻击也可使用备份的资料的方法。但是,即使是使用该方法,也存在无法避免最近工作的文件丢失的问题。另一种现有方法是通过预先注册访问文件服务器的程序,仅允许pc中的授权程序访问资料,进而可以通过防止未预先注册的程序访问数据来防止程序访问资料。然而,这种方法存在需预先注册授权的程序的不便,并且当需要随时安装程序时并不能每次都要麻烦地注册程序,因而也存在局限性。

5.而且,最近还发生一些案例是勒索软件本身并不只加密储存在pc内的数据,而是加密整个pc,或者将安装在pc的硬件全部加密,要求赎金,仍出现只防止数据加密是不够的状况。

6.此外,还发生不仅加密pc,而且也加密linux或unix服务器上的全部数据,因此需要一种从根本上应对的方案。因此,需要一种新技术,即为预防网络钓鱼,防止在pc或服务器生成的经加密的储存空间被盗,同时即使勒索软件在pc或者服务器区分运行也能够阻止其攻击。

技术实现要素:

7.本发明的目的在于,提供一种服务器用勒索软件攻击阻止方法及系统,其在无其他的服务器管理人员的情况下,能够以便宜且方便的方法,从勒索软件安全地保护保管在服务器中的数据和备份的数据。

8.本发明的其他目的在于,提供一种能够预防和阻止来自外部的网络钓鱼攻击的方法和系统,以防用户终端或服务服务器的数据被泄漏。

9.根据本发明的一侧面,提供一种勒索软件攻击阻止系统,其为用于阻止勒索软件攻击的服务器用系统,其中,包括:备份用存储设备,是物理上独立于服务器的独立的存储

设备,其用途是用于备份所述服务器中的保管数据,包括可与所述服务器通信连接的通信接口;以及服务代理,安装在所述服务器中,用于中介与所述备份用存储设备的通信,

10.在所述备份用存储设备存储安装在所述服务器的状态下,将所述服务器中的保管数据备份处理到所述备份用存储设备之后,对已在所述备份用存储设备备份处理的备份数据有锁定命令时,所述备份用存储设备根据所述锁定命令对该备份数据进行锁定处理,并处理该经锁定处理的备份数据仅以不能修改的只读模式提供。

11.在一实施例中,在所述备份用存储设备备份数据是,可以仅在对所述服务器中的保管数据做出备份命令时,所述服务代理将所述服务器接收到的备份命令传送至所述备份用存储设备,所述备份用存储设备根据接收到的备份命令备份并处理该保管数据。

12.在一实施例中,所述备份用存储设备,当所述服务器接收到的数据修改命令为从所述服务代理传送时,确认所述数据修改命令的目标数据是否与所述经锁定处理的备份数据有关,在确定与所述经锁定处理的备份数据有关的数据修改命令时,拒绝处理该数据修改命令。

13.在一实施例中,所述备份用存储设备,在所述数据修改命令的目标数据为所述经锁定处理的备份数据时,即使所述经锁定处理的备份数据被存储安装在与所述服务器不同的存储设备中的情况下,也可以拒绝处理从所述其他的存储设备接收到的关于该备份数据的数据修改命令,并处理该备份数据仅以只读模式提供。

14.在一实施例中,所述备份用存储设备包括用于解除被设置在所述备份数据的锁定处理状态的硬件开关或软件开关,

15.在通过所述服务代理传送对所述经锁定处理的备份数据的解锁命令的情况下,若通过所述硬件开关或所述软件开关的操作转换未转换到解锁状态时,也可以拒绝处理所述解锁命令。

16.在一实施例中,所述备份用存储设备,当通过所述硬件开关或所述软件开关转换到所述解锁状态时,解除锁定处理状态的所述备份数据的只读模式,并将该备份数据转换为可以修改数据的状态。

17.在一实施例中,转换至所述解锁状态的方式,可以选择对所述备份用存储设备中备份的所有数据进行的统一解除方式、以及仅对请求的备份数据进行的选择解除方式中的一种方式。

18.根据本发明的另一侧面,提供一种网络钓鱼攻击防止系统,其中,包括:网络钓鱼攻击防止存储设备;以及代理程序,安装在用户终端或服务服务器中,当所述用户终端或服务服务器通过网络连接到所述网络钓鱼攻击防止存储设备,而所述网络钓鱼攻击防止存储设备中的存储区域以网络驱动器的形式安装时,与所述网络钓鱼攻击防止存储设备联动运行。

19.再次,当所述用户终端或服务服务器请求打开所述网络钓鱼攻击防止存储设备中保管的文件时,所述网络钓鱼攻击防止存储设备,可以检查存储器运行模式,当所述存储器运行模式对应于仅列表模式(list-only mode)时,创建假文件而不是请求打开的原始文件,并将假文件回传给所述用户终端或服务服务器。

20.在一实施例中,所述假文件与请求打开的原始文件具有相同的文件容量,但文件原文由空值(null value)或未知值(unknown value)填满。

21.在一实施例中,所述代理程序提供选择信息,使得用户对以网络驱动器形式安装在所述用户终端或服务服务器中的所述网络钓鱼攻击防止存储设备中的保管文件夹或文件选择向编辑模式的转换及结束,当所述文件打开请求对应于根据转换至所述编辑模式而进行的编辑模式打开请求时,向所述网络钓鱼攻击防止存储设备请求解除所述仅列表模式。

22.此时,所述网络钓鱼攻击防止存储设备,根据所述编辑模式打开请求解除所述仅列表模式,并将所述请求打开的原始文件提供给所述用户终端或服务服务器。

23.在一实施例中,所述代理程序,由所述用户终端或服务服务器根据预先注册的方式请求解除所述仅列表模式时,可以向所述网络钓鱼攻击防止存储设备请求解除所述仅列表模式。

24.此时,所述网络钓鱼攻击防止存储设备根据所述仅列表模式的解除请求,将所述请求打开的原始文件提供给所述用户终端或服务服务器。

25.此处,所述仅列表模式的解除,可通过由用户预先注册的认证设备,通过权限认证而执行。

26.发明效果

27.根据本发明的实施例的服务器用勒索软件攻击阻止方法及系统,具有在无其他的服务器管理人员的情况下,能够以便宜且方便的方法,从勒索软件安全地保护保管在服务器中的数据和备份的数据的效果。

28.根据本发明的实施例的网络钓鱼攻击防止方法及系统,所述系统通过网络与用户终端或服务服务器连接,是物理上独立的存储设备,通过使用按照保安策略能以仅列表模式(list-only mode)运行的网络钓鱼防止用存储设备,从而,具有能预防及阻止来自外部的网络钓鱼攻击的效果。

附图说明

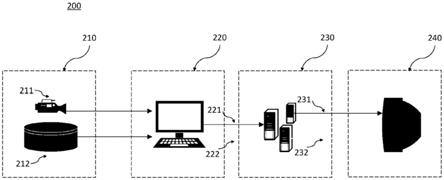

29.图1是在根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统中,在服务器上存储安装备份用存储设备的过程的示意图。

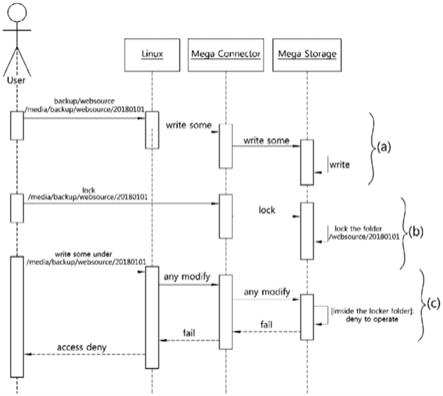

30.图2是在根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统中,备份用存储设备进行数据备份及锁定处理的过程的示意图。

31.图3是在根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统中,备份用存储设备被解锁处理的过程的示意图。

32.图4是用于说明根据本发明的实施例的网络钓鱼攻击防止方法及系统的基本过程的仅列表模式的图。

33.图5是用于说明根据本发明的实施例的通过解除仅列表模式以可编辑状态打开文件的方法的图。

34.图6是用于说明在根据本发明的实施例的解除仅列表模式的过程中执行附加认证的方法的图。

35.图7是在windows资源管理器中以网络驱动器形式安装网络钓鱼攻击防止用存储设备的存储空间之后,用户要对特定文件进行“编辑模式打开”或“编辑模式转换”的情况下的屏幕示例图。

36.图8是在解除图7的编辑模式时允许传送编辑模式结束命令的实施屏幕示例图。

具体实施方式

37.作为本发明的第一技术目的,下面将说明用于阻止勒索软件攻击的服务器用系统(见图1至图3)。

38.下面,在参照图1至图3说明根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统之前,为了帮助理解本发明,说明本发明的方式与其他方式之间的区别为如下。

39.现有技术中,有“基于程序的只读存储器”的实现方式,是一种判断是否为在文件保护策略上授权的程序,若为授权程序,则可以修改文件,若不是,仅在只读模式下运行的技术。在这种基于程序的只读存储器的实现方式,基本上以文件单位执行命令及应答,因此,以文件单位只读模式提供文件。但是,这种基于程序的只读存储器的实现方式具有以下缺点。

40.例如,在linux操作系统的下,若管理员账户(admin account)被盗取,则黑客侧可以看到传送到备份服务器的所有命令或流量,因此,黑客盯住传送到备份服务器的命令,并盗取授权程序的指纹值等来进行重播攻击(即,使黑客程序设置为与授权程序的名称相同,并将盗取的指纹值传输到备份服务器伪装成正常程序的攻击),这将导致上述技术的安全方式失去能力的缺陷。

41.但是,根据本发明,如上述管理员帐户被盗取的情况下,也可以阻止黑客的勒索软件攻击。对于此,可从对本发明的后述说明将明确理解。

42.作为另一种方式,有“基于文件创建时间的只读存储器”的实现方式。这是由本公司申请的韩国专利申请第10-2018-0029490号的方式,该方式基本上只提供只读文件,但这仅限于需要创建新文件的情况,以该文件的创建请求时点为准,允许在预定时间(即文件创建有效时间范围)内创建该文件的技术,所述技术也是以文件单位为基本单位运行。

43.然而,上述基于文件创建时间的只读存储器的实现方式,也会根据情况出现以下安全漏洞。即在文件创建过程中上传的文件的大小(容量)较小时并不成为问题,但是,在备份的文件容量大时,需要增加所述文件创建的有效时间范围,但是,如果时间过长,则在此期间遭受外部攻击的可能性会增加。例如,在进行备份时,为了提高存储效率,以tar或者zip格式打包成一个文件进行备份,不是以单个文件单位备份,这是因为若文件容量过大,则必须给充分的文件修改时间。

44.为了改善上述问题,本发明的实施例提出了一种“基于命令的只读存储器”的实现方式。这种基于命令的只读存储器的实现方式是通过备份命令、锁定命令、解锁命令来执行,此时的备份/锁定/解锁可以以文件单位执行,还可以以文件夹单位执行。因此,即使对特定文件有修改请求的情况下,根据该文件的路径保管该文件的文件夹(扩展到该文件夹的上位文件夹)处于锁定状态时,拒绝该文件的修改请求。

45.对于这些备份/锁定/解锁命令,通过linux操作系统执行时,可以利用根据以下命令的命令结构。

46.备份命令的例

[0047][0048]

锁定命令的例

[0049]

freeze\backup\websource_backup_20190805

[0050]

解锁命令的例

[0051]

melt\backup\websource_backup_20190805(otp 201023)

[0052]

如上所述,在解锁命令的情况下,还可以额外请求通过一次性密码(otp)的认证。

[0053]

如上所述,根据本发明的方式,通过使用非常简单的控制台命令(console command)锁定处理特定文件夹下的所有文件和文件夹,从而,可以将备份数据改变为只读模式。

[0054]

根据本发明的实施例的基于命令的只读存储器的实现方式,具有以下优点;即,一般向安装的驱动器请求文件时,该请求包括存储文件的文件夹路径,如此,若以文件及文件夹路径为准限制修改请求,则可以非常有效地安全管理,另外,以文件夹为准进行安全管理时,可以按照个别文件省略不必要的元数据管理(在上述基于创建时间的只读存储器的实现方式是,相对于创建时间的当前请求时间的差,上述基于程序的只读存储器的实现方式是,该程序的属性信息、指纹值等的)。

[0055]

下面,参照图1至图3依次说明本发明的实施例。

[0056]

根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统,包括:备份用存储设备(见图1至图3的“mega storage:大型存储器”,以下相同),是物理上独立于服务器的独立的存储设备,其用途是用于备份所述服务器中的保管数据,包括可与所述服务器通信连接的通信接口;以及服务代理(见图1至图3的“mega connector:大型连接器”),安装在所述服务器中,用于中介与所述备份用存储设备的通信。

[0057]

在本发明的用于阻止勒索软件攻击的服务器用系统中,所述备份用存储设备提供与网络及可直接连接的通用存储器相同的环境。换而言之,如通过nas、das、san等连接的通用存储器提供安装(mount)/卸载(unmount),并按原样提供操作系统的i/o,从而,实现在rsync等各种备份实用程序和工具运行时不会出现问题。

[0058]

另外,服务代理,在其安装步骤中,可以在操作系统的服务级别驱动,也可以注册操作系统的程序执行环境路径,在任意位置驱动。

[0059]

根据本发明的实施例,在所述备份用存储设备存储安装在所述服务器的状态下,将所述服务器中的保管数据备份处理到所述备份用存储设备之后,对在所述备份用存储设备备份处理后的备份数据有锁定命令时,所述备份用存储设备根据锁定命令对该备份数据进行锁定处理,使得经锁定处理的备份数据只能以只读方式提供,而不能修改,对此,将在下面详细说明。

[0060]

根据本发明的实施例,将数据备份到所述备份用存储设备是,仅在对所述服务器中的保管数据存在备份命令时,所述服务代理将所述服务器接收的备份命令传送至所述备份用存储设备,并根据所述备份用存储设备接收到的备份命令备份处理保管数据。下面,参

照图1对此进行说明。此处,图1是示出在根据本发明的实施例的用于阻止勒索软件攻击的服务器用系统中,备份用存储设备安装在服务器上的过程的图。

[0061]

参照图1,备份用存储设备(mega storage)是指内置实际存储设备,并安装hybrid worm程序的设备或服务器设备,服务代理(mega connector)是指设置在客户服务服务器上,与备份用存储设备(mega storage)进行通信的模块。

[0062]

用户为了备份公司服务服务器的数据,必须在公司服务服务器上安装备份用存储设备(mega storage)。通过如下方式执行;即由服务代理(mega connector)接收用户的安装请求并处理,与存储安装相关的操作系统的各种i/o由服务代理(mega connector)通过备份用存储设备(mega storage)处理后,将结果回传给操作系统。

[0063]

图1的例示出在被名为/media的文件夹下的名为backup的新文件夹安装备份用存储设备(mega storage)的例。

[0064]

另外,图2是示出备份用存储设备对数据进行备份及锁定处理的过程的图。

[0065]

在本发明的实施例中,当从所述服务代理传送由所述服务器接收的数据修改命令时,所述备份用存储设备确认所述数据修改命令的目标数据是否与所述经锁定处理的备份数据有关,当被确认为是有关所述经锁定处理的备份数据的数据修改命令时,拒绝处理该数据修改命令。

[0066]

参照图2,若在用户将/websource的资料备份到/media/backup/websource/20180101后(见图2(a)),请求锁定(lock,这是由服务代理(mega connector)提供)),则备份用存储设备(mega storage)对该文件夹进行锁定处理,此后仅以只读模式(read only mode)运行(见图2的(b)及(c))。

[0067]

此时,在linux操作系统的情况下,可以用mkdir等命令创建/media/backup/websource/20180101文件夹。

[0068]

此外,经锁定处理的文件夹的信息存储到备份用存储设备(mega storage)的非易失性存储器(数据库等)中,因此,即使备份用存储设备(mega storage)供电被中断,也可以保持数据。

[0069]

此后,通过用户或包括勒索软件(ransomware)的任意处理器对/media/backup/websource/20180101的数据修改请求(例如,write file、modify file、move file、delete file等)都被拒绝。

[0070]

另外,根据另一实施例,在所述备份用存储设备中,当所述数据修改命令的目标数据为所述经锁定处理的备份数据时,所述经锁定处理的备份数据被存储安装到与所述服务器不同的存储设备上时,也可以对从所述其他的存储设备接收到的相应备份数据拒绝处理数据修改命令,而处理为仅以只读模式提供相应备份数据。

[0071]

即,经锁定处理的文件夹的信息被设置到备份用存储设备(mega storage)存储器标准路径(图1的例中为/websource/20180101),即便备份用存储设备(mega storage)安装在不同的设备上的不同的路径(例如,/media/data),/media/data/websource/20180101仍然可以实现仅以只读模式访问。

[0072]

图3是示出对备份用存储设备进行解锁的过程的图。

[0073]

在本发明的实施例中,所述备份用存储设备包括用于解除被设置在所述备份数据的锁定处理状态的硬件开关(例如,设置在备份用存储设备中用于设置和解除锁定的硬件

按钮等)或软件开关。因此,即使对所述经锁定处理的备份数据通过所述服务代理传送解锁命令的情况下,若没有通过所述硬件开关或所述软件开关的操作转换来转换到解锁状态时,可以拒绝处理所述解锁命令(见图3的(d))。

[0074]

因此,当通过所述硬件开关或所述软件开关转换到所述解锁状态时,所述备份用存储设备解除被锁定处理状态的所述备份数据的只读模式,可以将该备份数据转换处理为可修改状态(见图3的(e)及(f))。

[0075]

此时,转换至解锁状态的方式可以选自对在所述备份用存储设备中备份的所有数据进行的一次性解锁方式、和仅对请求的备份数据进行的选择解锁方式中的一个。

[0076]

如上所述,在本发明中,对已被锁定的文件夹及其下的文件和文件夹基本上只能以只读方式访问,用户无法任意解锁。但是,随着被锁定处理的文件夹增加,备份用存储设备(mega storage)的可写区域不断减少。因此,有必要具备可以解锁的功能,以便可以重复使用。在本发明的备份用存储设备(mega storage)中,通过对硬件开关(physical switch(the protect switch))或软件开关的关闭操作来进行解锁处理。如此,在相应开关(the protect switch)被关闭(off)的期间,可以对锁特定文件夹进行解锁处理或对整个备份用存储设备(mega storage)进行解锁处理。当然,除了硬件开关和软件开关的开/关方式以外,还可以适用利用一次性密码(otp,one time password)的开/关(即锁定和解锁)方式。

[0077]

关于如上所述的锁定和解锁方式,还可以存在以下的各种方式。下面,将说明对其的各种实施例。

[0078]

根据本发明的一实施例,备份用存储设备的锁定处理可以通过仅在手动输入事先指定的锁定命令(例如,利用freeze命令的锁定命令)才能执行(即改变为只读模式)的方式,但是,根据预定的条件,还可以自动执行。作为一例,还可以适用从设置在用户终端的客户端程序进入相应网络驱动器的文件事件为文件/文件夹创建事件(例如,create事件)时允许创建该文件,但是当进入该文件/文件夹的结束事件(例如,close事件)时,对该文件/文件夹自动执行锁定处理的方式。

[0079]

此处,作为生成关闭文件句柄(file handle)的i/o事件的c函数,利用windows操作系统时,代表性地可以使用如下两个c函数。

[0080]

int fclose(file*stream)

[0081]

bool closehandle(handle hobject)

[0082]

此处,作为生成关闭文件句柄的(file handle)i/o事件的c函数,利用linux/unix操作系统时,代表性地可以使用如下c函数。

[0083]

int close(int fd)

[0084]

如上所述,当程序调用api关闭文件句柄时,会发生关闭文件句柄的i/o事件,并将该事件传递给文件系统(file system)。此时,windows可以通过回调文件系统(callback file system)(file system driver:文件系统驱动程序)感应该i/o,而在linux,通过用户空间文件系统(fuse)感应该i/o。

[0085]

另外,若在打开文件句柄的状态下结束特定的应用程序,则通常被操作系统强行打开的文件句柄被关闭,此时也会发生相同的事件i/o。

[0086]

如上所述的函数是在c语言中使用的函数,每种语言都有单独的函数来关闭文件句柄。所有这些函数在文件系统生成用于关闭文件句柄的事件。

[0087]

以上,主要说明了通过利用硬件开关等选择开/关来将存储在备份用存储设备中的数据以文件夹单位设置为只读模式或取消只读模式的方式,但是,还可以采用根据系统设计方式如上述感应结束文件的事件后自动转换为只读模式的方式,此方式是在硬件开关等被打开的状态下,有对应磁盘的初始化命令时,也不进行磁盘初始化。

[0088]

作为本发明的第二技术目的,下面将说明用于阻止网络钓鱼攻击的系统(见图4至图8)。

[0089]

下面,在参照图4至图8说明根据本发明的另一实施例的用于阻止网络钓鱼攻击的服务器用系统之前,为了帮助理解本发明,说明本发明的方法与其他方式之间的区别为如下。

[0090]

根据现有技术,为了防止黑客在不知情的情况下安装恶意程序而导致在pc等的用户终端、服务服务器中存储的数据泄露及篡改,利用根据文件安全策略将需要安全保护的文件另外存储在安全存储区域的方式,或者仅限于授权程序允许编辑文件的方式,或者配置到只读模式存储器,允许以只读模式打开文件的方式等。

[0091]

但是,另外存储在安全存储区域的方式和仅限于授权程序允许编辑文件的方式存在操作系统的管理员账户(admin account)被盗取的同时失去能力的弱点。如上所述,若管理员的账户被盗取,则黑客端可以看到传入或传出的所有命令或流量,因此,黑客盯住这些命令,盗取授权程序的指纹值等进行重播攻击(即,将黑客程序设置为与授权程序相同的名称,并将盗取的指纹值传输到备份服务器伪装成正常程序的攻击),这将导致上面的安全方式失去能力。

[0092]

另外,配置到只读模式存储器中允许仅在只读模式下打开文件的方式,虽然能抵御勒索软件攻击(ransomware attack),但是,可以通过捕获在只读模式下打开的文件的内容等的方式泄露数据,因此,对网络钓鱼攻击会失去能力。

[0093]

为了改善上述问题,本发明的实施例提出一种通过利用基本在仅列表模式(list-only mode)下运行且物理上独立的存储设备(以下,称为网络钓鱼攻击防止存储设备),从而,改善如上所述的脆弱性问题,并能防止因网络钓鱼攻击而导致数据泄露的方法。

[0094]

下面,将结合附图依次说明本发明的实施例。

[0095]

图4是用于说明作为根据本发明的实施例的网络钓鱼攻击防止方法以及系统的基本过程的仅列表模式的图。

[0096]

本说明书中,为了方便及集中说明本发明,重点说明pc等用户终端通过网络与网络钓鱼攻击防止存储设备连接,网络钓鱼攻击防止存储设备的整个存储区域或特定存储区域以网络驱动器的形式安装在用户终端的情况。但是,显然,本发明同样可以应用于基于linux或unix系统的服务服务器上安装所述网络钓鱼攻击防止存储设备的存储区域而使用的情况。

[0097]

参照图4,当用户通过文件浏览器试图打开仅列表状态的文件时,文件浏览器执行处理相应文件扩展名的基本程序(例如,处理docx扩展名的基本程序winword.exe)之后,传输文件信息。基本程序通过操作系统请求读取文件,这将通过作为文件系统驱动程序(file system driver)运行的代理程序(以下,称为档案盒迷你应用程序)传输至网络钓鱼攻击防止存储设备(以下,称为档案盒迷你设备)。

[0098]

档案盒迷你设备检查请求文件的仅列表模式(在仅列表模式的情况下),并退还假

资料,这将提供至基本程序。由此,用户最终确认由于看带有假资料的文件或假资料而基本程序中产生的错误。

[0099]

所述假文件与请求打开的原始文件具有相同的文件容量,但文件文本可能被空值(null value)或含义不明的未知值(unknown value)填满。

[0100]

图5是用于说明根据本发明的实施例的解除仅列表模式以可编辑状态打开文件的方法的图。

[0101]

参照图5,用户在文件浏览器中选择特定文件后点击鼠标右键,弹出文件浏览器的外壳扩展(shell extension)的上下文菜单(context menu),然后,选择“编辑模式打开”菜单,文件浏览器请求档案盒迷你应用程序解除该文件的仅列表模式,档案盒迷你应用程序使档案盒迷你设备执行该请求。当该文件的仅列表模式正常被解除时,文件浏览器执行要处理相应文件的扩展名的基本程序之后传输文件信息,基本程序经由操作系统、档案盒迷你应用程序从档案盒迷你设备读取原始资料并处理。

[0102]

图6是用于说明根据本发明的实施例的在解除仅列表模式的过程中执行附加认证的方法的图。

[0103]

参照图6,当用户要以可用形式打开特定文件时,通过附加的otp认证取消相应文件的仅列表模式的过程。

[0104]

用户必须先将自己的otp设备(移动设备等)注册到档案盒迷你设备一次。

[0105]

用户通过档案盒迷你应用程序请求注册自己的id和设备,收到请求的档案盒迷你设备请求内部认证部创建并注册一个新totp参数以用于用户id。正常注册到设备认证部中的totp参数被传输到档案盒迷你应用程序并暴露给用户。若用户在自己的otp设备中注册该totp参数,则完成了初始otp设备注册过程。

[0106]

然后,用户在文件浏览器中选择特定文件,单击鼠标右键弹出文件浏览器(shell extension)的上下文菜单(context menu),然后,选择“编辑模式打开”菜单,此时,档案盒迷你应用程序从档案盒迷你设备查询认证策略识别需要otp认证,向用户请求totp值。用户从自己的otp设备获取totp值并提供给档案盒迷你设备,收到该值的档案盒迷你设备向内部的设备认证部请求认证。若认证成功,则文件盒迷你设备解除相应文件的仅列表模式,改变为可用状态。

[0107]

此处,图7是在windows资源管理器中以网络驱动器形式安装网络钓鱼攻击防止用存储设备的存储空间之后,用户想要将特定文件在“编辑模式打开”或“转换编辑模式”时的屏幕示例,图8是为了图7的编辑模式允许传送编辑模式结束命令的实施屏幕的示例。

[0108]

另外,对于上述的转换至编辑模式或者/以及结束编辑模式的处理也能以单位文件为单位进行,但是根据情况在文件驱动上所需范围内或者已设定范围内可同时运行多个文件。例如,如cad或软件开发工具的情况,在需要同时访问具有子文件夹的参考文件的情况,通过对某一文件的转换/结束编辑模式操作也可将与此相关的该子文件夹或者子文件夹内的参考文件一同以编辑模式进行转换/结束处理。

[0109]

以上,虽然参考本发明的实施例进行了说明,但是,本领域的普通技术人员应该容易理解在不脱离权利要求范围所记载的本发明的精神和区域的范围内,对本发明可以进行各种修改。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。