1.本发明涉及漏洞检测领域,特别涉及一种基于聚类的漏洞组合方法及系统。

背景技术:

2.近年来,随着软件漏洞数量的海量增长,漏洞种类的趋于复杂,漏洞的分类与漏洞知识库的构建得到了广泛的关注,但传统漏洞分类研究已经不足以应对这一情况,它的弊端主要有效率低和局限性。经验发现,攻击者进行apt(高级可持续威胁)攻击时不会重复利用相似的漏洞,如果使用聚类算法从不同类别中挑选相似的漏洞进行组合,这将极大的减少了漏洞组合数量,进而增大了攻击成功的可能性,反之,也可以用漏洞组合进行系统的防御。

技术实现要素:

3.针对现有技术中存在的问题,提供了一种基于聚类的漏洞组合方法及系统,能够发现系统更多的脆弱点,此方法首先利用现有的漏洞扫描工具得到系统的漏洞信息,对扫描到的漏洞信息形式化描述成漏洞五元组模型,利用该五元组集合构建漏洞知识库,再利用漏洞的聚类和组合算法,得到漏洞的组合集。此方法为系统防御技术研究提供了支撑,极大加强了系统防御的针对性和强度。

4.本发明采用的技术方案如下:一种基于聚类的漏洞组合方法,包括以下步骤:

5.步骤1、获取系统的漏洞信息、att&ck矩阵信息、漏洞在cve中的信息、攻击工具信息、所有攻击可利用资源信息以及攻击目标信息;

6.步骤2、对步骤1中获得的信息进行形式化描述得到漏洞五元组模型;

7.步骤3、根据所有漏洞信息的漏洞五元组模型构建漏洞知识库;

8.步骤4、对构建的漏洞知识库进行聚类和组合处理,得到漏洞的组合集。

9.进一步的,所述步骤1中,漏洞信息包括漏洞名称、漏洞id、攻击利用条件集合、攻击工具集合、攻击目标组件集合以及攻击产生结果集合;所述漏洞信息进行周期性扫描更新。

10.进一步的,所述步骤1中,通过网络爬虫从att&ck官网上获取att&ck矩阵信息以及获取漏洞在cve中的漏洞id,漏洞名称,漏洞作用软件版本。

11.进一步的,所述步骤1中,攻击工具信息获取方法为:通过对攻击机安装工具文件进行扫描,再根据攻击工具类型进行分类,从而生成攻击工具集合的泛化层次结构。

12.进一步的,所述步骤1中,通过对获取靶机上所有的状态权限包括各个节点对外开放的服务、运行的操作系统、ip地址与端口号信息扫描得到的所有漏洞攻击可利用资源信息。

13.进一步的,所述步骤1中,通过原子攻击的攻击条件和攻击产生结果进行整合,得到的所有攻击目标信息。

14.进一步的,所述步骤2中漏洞五元组模型为{conditions,tech,tool,target,

results},其中conditions为漏洞攻击调用资产集合,tech为漏洞攻击使用的att&ck模块,tool为漏洞攻击工具,target为漏洞攻击目标组件,results为漏洞攻击结果资产集合。

15.进一步的,所述步骤4中,聚类过程为:以漏洞知识库中各元组信息为输入,通过基于启发式函数的聚类算法进行漏洞聚类,将相似漏洞聚为一类。

16.进一步的,所述步骤4中,对各个不同属性的漏洞聚类集合后,使用acts组合测试工具进行聚类漏洞的不同属性之间的组合,得到基于聚类的漏洞组合信息集合。

17.本发明还提供了一种基于聚类的计算机漏洞组合系统,包括靶机可利用资源模块、网络爬虫模块、攻击工具信息获取模块、攻击目标信息获取模块、漏洞形式化模块、漏洞库构建模块、聚类模块以及组合模块;

18.靶机可利用资源模块,通过使用资产审计工具,结合人工操作,将一切可以被攻击者利用的属性构成的泛化层次结构,并传入漏洞形式化模块;

19.网络爬虫模块,使用网络爬虫技术获得att&ck框架表,并生成技战术的泛化层次结构,将其传入漏洞形式化模块;

20.攻击工具信息获取模块,根据攻击机信息,扫描攻击机上攻击工具文件夹,生成攻击工具的泛化层次结构,并将其传入漏洞形式化模块;

21.攻击目标信息获取模块,根据靶机各组件之间的网络拓扑结构和逻辑结构,构建攻击目标泛化层次结构,并传入漏洞形式化描述模块;

22.漏洞形式化模块,使用nessus漏洞扫描工具、awvs网络漏洞扫描工具、nmap网络连接端扫描工具、nexpose扫描工具相互配合,对靶机进行扫描,获取靶机的全部状态和权限和靶机上的漏洞列表,并结合靶机可利用资源模块、网络爬虫模块、攻击工具信息获取模块、攻击目标信息获取模块传输的泛化层次结构,用五元组的形式描述这些漏洞,得到五元组形式描述的漏洞列表;

23.漏洞库构建模块,将所有的泛化层次结构以及五元组形式描述的漏洞列表整合,构建漏洞知识库;

24.聚类模块,于漏洞知识库中的几个泛化层次结构,通过基于启发式函数的聚类算法对五元组形式描述的漏洞列表进行聚类,将漏洞分类;

25.组合模块,使用acts组合测试工具,将漏洞聚类产生的结果生成漏洞组合序列。

26.与现有技术相比,采用上述技术方案的有益效果为:本发明生成软件漏洞测试用例间的组合方法,实现对计算机软件漏洞的自动化组合利用,利用漏洞组合技术来进行系统的防御,不仅增强系统的防御能力,而且能够在一定程度上减少漏洞数量,为系统防御技术研究提供了支撑,极大加强了系统防御的针对性和强度

附图说明

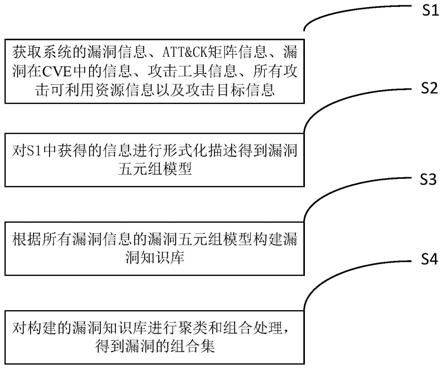

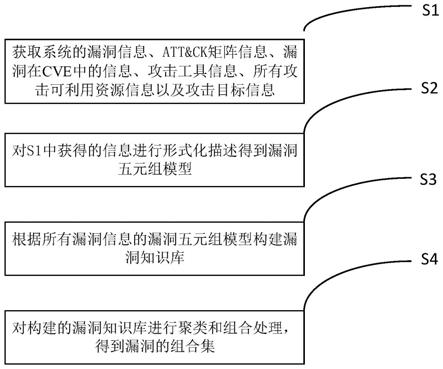

27.图1是本发明提出的一种基于聚类的漏洞组合方法流程图。

具体实施方式

28.下面结合附图对本发明做进一步描述。

29.实施例1

30.如图1所示,实施例提出了一种基于聚类的漏洞组合方法,包括以下步骤:

31.步骤1、获取系统的漏洞信息、att&ck矩阵信息、漏洞在cve中的信息、攻击工具信息、所有攻击可利用资源信息以及攻击目标信息;

32.步骤2、对步骤1中获得的信息进行形式化描述得到漏洞五元组模型;

33.步骤3、根据所有漏洞信息的漏洞五元组模型构建漏洞知识库;

34.步骤4、对构建的漏洞知识库进行聚类和组合处理,得到漏洞的组合集。

35.具体的,在本实施例中,调用现有的漏洞扫描工具进行目标系统的漏洞扫描,得到的漏洞信息包括漏洞名称,漏洞id,攻击利用条件集合,攻击工具集合,攻击目标组件集合,攻击产生结果集合,并且周期性的扫描目标系统的漏洞信息,进行漏洞信息更新。

36.采用爬虫技术获取att&ck官网上的att&ck矩阵信息,除此之外,还会利用爬虫技术获取漏洞在cve中的漏洞id,漏洞名称,漏洞作用软件版本等。

37.通过对攻击机安装攻击工具文件进行扫描,再根据攻击工具类型进行分类,从而生成攻击工具集合的泛化层次结构。

38.通过对获取靶机上所有的状态权限包括各个节点对外开放的服务、运行的操作系统、ip地址与端口号等信息扫描得到的所有攻击可利用资源信息。

39.通过原子攻击(单个漏洞攻击)利用攻击条件和攻击产生结果进行整合,得到的所有攻击目标信息,根据网络拓扑结构生成攻击目标的泛化层次结构;

40.漏洞形式化描述是将漏洞信息整合成本发明所提出的一种五元组模型,是构建漏洞知识库的基础,其利用漏洞信息、框架信息、攻击目标、攻击工具以及所有攻击可利用资源信息进行匹配和处理,构建漏洞的五元组模型{conditions,tech,tool,target,results},其中conditions为漏洞攻击调用资产集合,tech为漏洞攻击使用的att&ck模块,tool为漏洞攻击工具,target为漏洞攻击目标组件,results为漏洞攻击结果资产集合。

41.将整合所有的漏洞形式化描述五元组,并根据获取的cve漏洞id和漏洞名称,构建漏洞知识库;当靶机变更时,重新获取攻击目标信息构建漏洞知识库。

42.在构建漏洞知识库之后,进行聚类和组合处理,具体包括:

43.以漏洞知识库中各元组信息为输入,通过基于启发式函数的聚类算法进行漏洞聚类,将相似漏洞聚为一类;在获得基于各个不同属性的漏洞聚类集合后,使用acts组合测试工具进行聚类漏洞的不同属性之间的组合,得到基于聚类的漏洞组合信息集合。

44.实施例2

45.本实施例提供了一种基于聚类的计算机漏洞组合系统,包括靶机可利用资源模块、网络爬虫模块、攻击工具信息获取模块、攻击目标信息获取模块、漏洞形式化模块、漏洞库构建模块、聚类模块以及组合模块;

46.靶机可利用资源模块,通过使用资产审计工具,结合人工操作,将一切可以被攻击者利用的属性构成的泛化层次结构,并传入漏洞形式化模块;

47.网络爬虫模块,使用网络爬虫技术获得att&ck框架表,并生成技战术的泛化层次结构,将其传入漏洞形式化模块;

48.攻击工具信息获取模块,根据攻击机信息,扫描攻击机上攻击工具文件夹,生成攻击工具的泛化层次结构,并将其传入漏洞形式化模块;

49.攻击目标信息获取模块,根据靶机各组件之间的网络拓扑结构和逻辑结构,构建攻击目标泛化层次结构,并传入漏洞形式化描述模块;

50.漏洞形式化模块,使用nessus漏洞扫描工具、awvs网络漏洞扫描工具、nmap网络连接端扫描工具、nexpose扫描工具相互配合,对靶机进行扫描,获取靶机的全部状态和权限和靶机上的漏洞列表,并结合靶机可利用资源模块、网络爬虫模块、攻击工具信息获取模块、攻击目标信息获取模块传输的泛化层次结构,用五元组的形式描述这些漏洞,得到五元组形式描述的漏洞列表;

51.漏洞库构建模块,将所有的泛化层次结构以及五元组形式描述的漏洞列表整合,构建漏洞知识库;

52.聚类模块,于漏洞知识库中的几个泛化层次结构,通过基于启发式函数的聚类算法对五元组形式描述的漏洞列表进行聚类,将漏洞分类;

53.组合模块,使用acts组合测试工具,将漏洞聚类产生的结果生成漏洞组合序列。

54.本发明并不局限于前述的具体实施方式。本发明扩展到任何在本说明书中披露的新特征或任何新的组合,以及披露的任一新的方法或过程的步骤或任何新的组合。如果本领域技术人员,在不脱离本发明的精神所做的非实质性改变或改进,都应该属于本发明权利要求保护的范围。

55.本说明书中公开的所有特征,或公开的所有方法或过程中的步骤,除了互相排斥的特征和/或步骤以外,均可以以任何方式组合。

56.本说明书中公开的任一特征,除非特别叙述,均可被其他等效或具有类似目的的替代特征加以替换。即,除非特别叙述,每个特征只是一系列等效或类似特征中的一个例子而已。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。