1.本发明涉及量子通信领域,尤其涉及一种强化量子密钥分发网络的安全性的方法及装置。

背景技术:

2.量子密钥分发(quantum key distribution,qkd),是利用量子力学特性来保证通信安全性,从而使通信的双方能够产生并分享一个随机的、安全的密钥,来加密和解密消息的技术,在实用密码学、信息安全、国防等领域、以及各种安全通信环境中有着广泛的应用。

3.但是,目前由于量子密钥分发过程中所用到的仪器、传输信道的物理性质等问题,长距离的点对点通信难以实现高速的密钥传输。并且由于量子存储技术尚不成熟,量子中继器(通过例如量子的纠缠制备、纠缠分发、纠缠纯化和纠缠交换来实现中继功能的转换器)也还不能达到实用的要求。所以,为了实现长距离的密钥传输,以及更进一步的量子通信网络的搭建,现在通常会使用可信中继节点,来实现量子通信网络中通信距离的延长和覆盖范围的扩大。例如,2017年已经建成投入使用的“京沪干线”量子通信骨干网络便是基于可信中继方案。

4.在可信中继方案中,除了实际需要分发密钥的两个终端用户节点,链接这两个终端的链路中所有的中继节点也都参与了密钥分发的过程,并且获得了足够直接得到最终密钥的信息。因此,所有中继节点都是必须是可信的。否则,一旦有一个中继节点不可信,就可能会泄露密钥,从而威胁整个量子通信网络的安全性。但是,要维持中继节点的完全可信,非常耗费人力物力,何况一个量子网络中会有很多中继节点,这使得维持一个量子通信网络的安全性的代价十分昂贵。

5.因此,需要一种新的强化量子密钥分发网络的安全性的方案。

技术实现要素:

6.本发明实施例提供一种强化量子密钥分发网络的安全性的方法及装置。利用该方法,降低了量子密钥分发中对中继节点可信度的要求,从而强化了量子通信网络的安全性;并且,使用该方法产生的额外计算消耗也非常少。

7.本发明为解决上述技术问题采用的技术方案为,一方面提供一种强化量子密钥分发网络的安全性的方法,所述量子密钥分发网络包括第一节点、第二节点和至少一个中继节点,所述第一节点和第二节点通过至少一个所述中继节点实现第一阶段的量子密钥分发,所述第一节点和第二节点具有共享的第一密钥池,所述第一密钥池中包括若干密钥,所述方法在第一节点和第二节点中任意一个上执行,所述方法包括:

8.获取所述第一阶段的量子密钥分发后得到的第一密钥;

9.从所述第一密钥池中确定出种子密钥;

10.根据种子密钥施加,与对端节点预先确定的第一算法,生成第一随机字符串,所述第一随机字符串的长度等于第一密钥的长度;

11.对第一密钥和所述第一随机字符串,进行预设的第一比特运算操作,得到第二密钥。

12.优选地,所述第一算法为aes密钥扩展算法。

13.优选地,第一随机字符串为伪随机字符串。

14.优选地,所述第一比特运算操作为异或/同或运算。

15.优选地,所述对第一密钥和第一随机字符串,进行预设的第一比特运算操作,包括,对于所述第一密钥中每若干个比特、以及第一随机字符串中的对应比特,进行预设的第一比特运算操作。

16.优选地,其中所述种子密钥的长度小于所述第一密钥的长度。

17.优选地,从第一密钥池中确定出种子密钥,包括:

18.根据对端节点公布的、所述种子密钥的对应信息,从第一密钥池中确定出种子密钥。

19.优选地,所述方法还包括,在从密钥池中确定出种子密钥之后,向对端节点公布,所述种子密钥的对应信息。

20.优选地,所述方法还包括,将第二密钥保存到第一密钥池。

21.优选地,所述中继节点的算力上限,基于第一算法确定。

22.优选地,所述第一节点和第二节点拥有共享的第一密钥池,包括,第一节点和第二节点分别拥有第一密钥池的本地备份;

23.所述从第一密钥池中确定出种子密钥,包括,从第一密钥池的本地备份中确定出种子密钥。

24.第二方面,提供一种强化量子密钥分发网络的安全性的装置,所述量子密钥分发网络包括第一节点、第二节点和至少一个中继节点,所述第一节点和第二节点通过至少一个所述中继节点实现第一阶段的量子密钥分发,所述第一节点和第二节点具有共享的第一密钥池,所述第一密钥池中包括若干密钥,所述装置在第一节点和第二节点中任意一个上实施,所述装置包括:

25.分发密钥获取单元,配置为,获取所述第一阶段的量子密钥分发后得到的第一密钥;

26.种子密钥确定单元,配置为,从所述第一密钥池中确定出种子密钥;

27.随机字符串确定单元,配置为,根据种子密钥施加,与对端节点预先确定的第一算法,生成第一随机字符串,所述第一随机字符串的长度等于第一密钥的长度;

28.最终密钥确定单元,配置为,对第一密钥和所述第一随机字符串,进行预设的第一比特运算操作,得到第二密钥。

29.第三方面,提供一种计算机可读存储介质,其上存储有计算机程序,当所述计算机程序在计算机中执行时,令计算机执行第一方面所述的方法。

30.第四方面,提供一种计算设备,包括存储器和处理器,其特征在于,所述存储器中存储有可执行代码,所述处理器执行所述可执行代码时,实现第一方面所述的方法。

附图说明

31.为了更清楚说明本发明实施例的技术方案,下面将对实施例描述中所需使用的附

图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

32.图1是本发明实施例提供的利用现有可信中继方案,进行远距离量子密钥分发的场景示意图;

33.图2为本发明实施例提供的一种强化量子密钥分发网络的安全性的方法的原理示意图;

34.图3为本发明实施例提供的利用强化量子密钥分发网络的安全性的方法,进行远距离量子密钥分发的场景示意图;

35.图4为本发明实施例提供的一种强化量子密钥分发网络的安全性的方法的流程图;

36.图5为本发明另一实施例提供的一种强化量子密钥分发网络的安全性的方法的流程图;

37.图6为本发明实施例提供的一种强化量子密钥分发网络的安全性的装置的结构图。

具体实施方式

38.为使本发明实施例的目的、技术方案和优点更加清楚,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

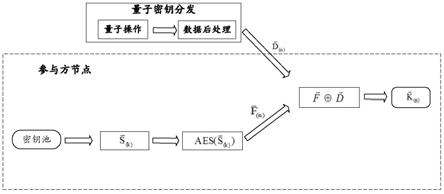

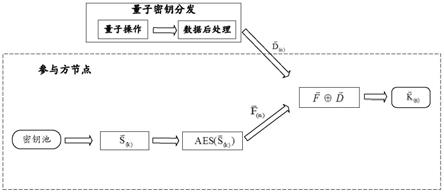

39.本说明书中所述量子密钥分发网络,即实现或用于量子密钥分发的量子通信网络。为了便于阐述本发明的精神和基本原则,下面先对在当前量子密钥分发网络中,目前被广泛使用的远距离传输方案,即可信中继方案,做概要性的描述。

40.首先,在量子通信网络中,确定出一条链接分发密钥的两个参与方节点的通信线路,这条线路上的所有中间(中继)节点都需要是可信的。接着,每个参与方节点和中继节点,都与自己相邻的节点进行qkd,进而,每个中继节点基于qkd得到两串密钥,每个参与方节点得到一串密钥。然后,每个中继节点计算其得到两串密钥的逐位异或的结果,并将其公布,用于达到交换密钥的目的。最后,两个用户终端通过对手中的密钥和所有中继节点公布的结果,进行异或计算得到最终密钥,从而完成两个参与方节点之间的密钥分发。例如,图1示出了本发明实施例提供的利用现有可信中继方案,进行远距离量子密钥分发的场景示意图。如图1所示,分别属于两个参与方的节点(参与方节点1和参与方节点2)之间的密钥分发,通过例如为中继节点1...中继节点m的m个中继节点进行。参与方节点1先与中继节点1通过两个节点间的qkd得到密钥d1。接着,中继节点1和中继节点2通过两个节点间的qkd得到密钥d2,中继节点2对所有节点公布其得到的两个密钥d1和d2的异或结果p1。然后,中继节点2和中继节点3重复类似的行为,即通过两节点间qkd得到密钥d3,中继节点3对所有节点公布其得到的两个密钥d2和d3的异或结果p2。后面的节点依次重复类似的行为,直到最后一个中继节点m与参与方节点2通过qkd得到密钥dm,中继节点m公开其知道的两个密钥d

m

‑1和dm的异或结果pm。进而,参与方节点2可以根据其知道的密钥dm,逐个与此前每个中继节点公开的密钥进行异或的结果,得到最初参与方节点1的密钥d1,可以表示为

41.该方案通过添加中继节点,使得量子密钥分发可以在远距离的两个终端之间实现。但是,该方案也具有如下安全问题:由于每个中继节点的计算结果都是公开的,并且每个中继节点与相邻两个节点间分发的密钥对于该节点来说也是完全已知的。于是,任意一个中继节点便可以通过这些信息计算得到所有节点间分发的密钥的具体值,包括最终用户终端间分发的密钥。例如图1中,中继节点1知道两参与方间分发的最终密钥d1(最初即由中继节点1和参与方节点1通过qkd得到),而中继节点1之后的各中继节点可以使用与参与方节点2一样的方式得到密钥d1,即根据该节点知道的密钥、以及其前面所有中继节点的公布信息,通过异或操作得到d1,如中继节点2可以根据得到d1,中继节点3可以根据

42.得到d1...其他中继节点可以以此类推。并且,由于其中所涉及到的计算均为异或运算,消耗的计算资源几乎可以忽略不计。所以,如果其中一个中继节点是不可信的,那么它很轻易便可以获取最终密钥的全部信息并泄露出去。因此,根据现有的技术,需要借助其他手段,来保证量子通信网络中所有的中继节点都是完全可信的,即不会试图获取最终密钥,而要保证这一点的开销巨大(例如借助管理手段之类的非技术方式)。

43.针对上述问题,本说明书实施例提供一种强化量子密钥分发网络的安全性的方法。图2示出本发明实施例提供的一种强化量子密钥分发网络的安全性的方法的原理示意图。如图2所示,该量子密钥分发网络的安全强化方案基于各参与方终端(节点)已有的共享密钥池,其中有一些已经预先在各用户之间分发好的密钥。注意,该密钥池是在很多密码协议,包括信息协商的过程中,都会用到共享的资源。因此,在实际的生产场合中,该密钥池常常是已有资源,而非额外要求的资源。

44.首先,在一轮密钥分发将会在两个参与方节点间产生n比特的密钥串的场景中,各参与方节点,通过现有的量子通信网络中的密钥分发方案在两个用户终端间分发第一密钥(符号表示向量,为第一密钥的向量化表示),其中,d1…

d

n

为第一密钥包含的各个比特位。注意在这一步中,并不要求中继节点是完全可信的。在一个实施例中,例如可以对中继节点的计算资源,进行基于算力估算的限制。

45.接着,各参与方节点可以从共享密钥池中取出若干比特的密钥作为种子字符串在不同的实施例中,种子字符串的长度可以根据后续步骤中采用的伪随机字符串的具体生成算法确定。

46.然后,各参与方节点可以根据种子字符串(例如其长度为k,k<n),基于相同的经典算法(例如为aes密钥扩展算法),生成长度为n比特的例如伪随机字符串其中,f1…

f

n

为伪随机数字符串包含的各个比特位。

47.最后,各参与方节点通过第一密钥和辅助字符串之间的例如异或操作,得到在各参与方节点间分发的、n比特长的最终密钥其中其中为异或操作(或称为模2加法)。

48.图3示出了本发明实施例提供的利用强化量子密钥分发网络的安全性的方法,进行远距离量子密钥分发的场景示意图。如图3所示,各个中继节点,虽然可以用与参与方节点2一样的方式,得到第一密钥d1(可以对应于图2中的),但是各中继节点不知道伪随机字符串f(其向量化表示为),进而不能根据f和d1,得到在参与方节点1和参与方节点2之间分发的最终密钥k(其向量化表示为)。也就是说,对于各参与方节点以外的中继节点来说,无法通过现有的可信中继方案中的常规计算方法得到该最终密钥,所以,参与方之间分发的最终密钥对于各中继节点是保密的。

49.因此,采用该方法的优点在于:第一、最终密钥对于各中继节点保密,提高了量子密钥分发的安全性。第二、即使在中继节点采用技术手段对最终密钥进行破解的场景下,由于对于中继节点来说,种子字符串是未公开的,因此其所产生的伪随机数串也是未知的。尽管中继节点可以得到的值,想要知道最终的密钥也必须要知道这对于中继节点来说,相当于要破解用来生成伪随机数的算法,而这往往需要消耗大量的计算资源(通常为指数级)。所以,哪怕中继节点是不可信的,只要它没有足够的计算资源,也不可能得到最终密钥的信息,也就无法威胁到量子通信网络的安全。因此,在采用了本说明书实施例提供的强化安全方案,并不需要保证中继节点完全可信,只需要限制其所能使用的计算资源即可,这一点相对于现有的可信中继方案要求保证中继节点的完全可信来说,是较容易达到的。第三,对于各参与方节点来讲,生成所消耗的密钥的长度通常都远小于n,由生成的过程也具有经典的、成熟的方法,并且可以在量子通信网络分发密钥中进行上述操作,基本不会花费额外的时间。并且,生成最终密钥的例如异或运算消耗的计算资源也非常的小。也就是说,利用该方法,增加的总资源消耗非常少。

50.图4为本发明实施例提供的一种强化量子密钥分发网络的安全性的方法的流程图。量子密钥分发网络包括第一节点、第二节点和至少一个中继节点,所述第一节点和第二节点通过至少一个所述中继节点实现第一阶段的量子密钥分发,所述第一节点和第二节点具有共享的第一密钥池,所述第一密钥池中包括若干密钥,所述方法在第一节点和第二节点中任意一个上执行,如图4所示,该方法至少包括如下步骤:

51.步骤41,获取第一阶段的量子密钥分发后得到的第一密钥;

52.步骤42,从第一密钥池中确定出种子密钥;

53.步骤43,根据种子密钥施加,与对端节点预先确定的第一算法,生成第一随机字符串,第一随机字符串的长度等于第一密钥的长度;

54.步骤44,对第一密钥和第一随机字符串,进行预设的第一比特运算操作,得到第二密钥。

55.首先,在步骤41,获取第一阶段的量子密钥分发后得到的第一密钥。

56.该步骤中,所述第一阶段的量子密钥分发,是现有技术中利用中继端进行的量子密钥分发,例如可以是图1中的密钥分发过程,其分发的第一密钥,例如可以是图1中的d1。在该阶段中,各个参与方节点和中继节点所执行的操作,可以是它们在现有的可信中继方案中,执行的相应操作。但是,对于中继节点,并不要求是完全可信的。在不同的实施例中,还可以通过限制中继节点的计算能力,进一步提高分发网络的安全性。因此,在一个实施例

中,中继节点的算力上限,可以基于后续步骤中采用的具体的随机字符串生成算法确定。在一个例子中,例如可以先根据具体的生成算法,确定其算法复杂度;然后,根据算法复杂度,确定出例如在预定时间内,破解根据该算法生成的预定量的随机字符串,所需要的例如以flops(floating

‑

point operations per second,每秒所执行的浮点运算次数)或gops(giga operations per second,每秒所执行的十亿次运算数量)为单位的计算能力(算力);最后,例如可以通过硬件或软件限制的方法,使得中继节点的计算能力不足以完成破解。事实上,由于破解随机串生成算法需要的算力常常十分巨大,使得中继节点如果意图在通常相对较短的通信时间内,获取最终密钥是十分困难的,并且对其进行限制也更为容易。

57.如前所述,现有的量子密钥分发过程,通常可以分为量子操作和数据后处理阶段。因此,在一个实施例中,各参与方节点可以获取经过数据后处理的第一密钥。

58.此外,包括参与方节点(第一节点和第二节点)和中继节点在内的各节点,并非专指例如参与方的、或起上述中继作用的处于量子密钥分发网络中的一台终端设备,其可以是参与方的、或起上述中继作用的进行计算处理的任意计算设备,包括但不限于服务器、工作站、小型机、移动处理终端等,也可以是多个计算设备的协调工作。由于量子密钥分发的过程可以包括量子操作部分和后处理部分,因此,在一些实施例中,各节点也可以包括量子经典混合服务器,所述量子经典混合服务器中包括量子处理器和经典处理器,可以由所述量子处理器执行量子操作部分,可以由所述经典处理器执行安全强化部分。

59.接着,在步骤32,从第一密钥池中确定出种子密钥。

60.由于第一密钥库是各参与方节点共享的,因此种子密钥是各参与方节点知道,而中继节点不知道的。在不同的实施例中,第一密钥池可以具有不同的共享方式。例如,在一个实施例中,各个参与方可以分别拥有第一密钥池的本地备份。进而,各个参与方可以分别从第一密钥池的本地备份中确定出种子密钥。

61.在不同的实施例中,可以根据后续步骤中采用的不同的、具体的随机串生成算法,以及不同的加密强度,确定出不同长度的种子密钥。为了节约共享密钥,确定出的种子密钥的长度通常可以小于第一密钥。

62.然后,在步骤33,根据种子密钥施加,与对端节点预先确定的第一算法,生成第一随机字符串。

63.该步骤中,可以对种子密钥施加第一算法,得到第一随机字符串。由于种子密钥和第一算法是本执行节点和其对端节点(即密钥分发的另一参与方的节点)共知的,所以,本执行节点和其对端节点可以根据相同的种子密钥和第一算法,生成相同的随机字符串。

64.第一随机字符串的长度等于第一密钥的长度。在不同的实施例中,用于生成第一随机字符串的具体算法(第一算法)可以是不同的,本说明书对此不做限制。在一个实施例中,第一算法可以为aes(advanced encryption standard,先进加密标准)密钥扩展算法。在另一个实施例中,第一算法还可以为sm4(国密4)密钥扩展算法。实际生产中,随机字符串常常是基于算法生成的伪随机字符串,而不是真正数学意义上严格的随机字符串。因此,在不同实施例中,第一随机字符串可以是伪随机字符串。例如,在上述利用aes密钥扩展算法的实施例中,生成的随机字符串本质上即是伪随机字符串,在该实施例中,具体可以利用aes的密钥扩展后的结果,得到随机字符串。在一个例子中,还可以对aes密钥扩展后的结果进行裁剪,使其长度等于随机字符串的长度。

65.需要注意的是,步骤41并不限定必须在步骤42、43之前执行。在不同的实施例中,例如步骤41例如也可以在步骤42、43之后、步骤44之前执行,或者与步骤42、43并行执行。

66.最后,在步骤44,对第一密钥和第一随机字符串,进行预设的第一比特运算操作,得到第二密钥。

67.该步骤中,可以分别在步骤41得到的第一密钥、以及步骤43得到的进行例如为异或运算的比特运算,得到最终密钥(第二密钥)。该最终密钥对于中继节点是保密的,并且也是中继节点通常利用其自身的资源难以破解的。

68.在不同的实施例中,第一比特运算操作可以是不同的比特运算操作。在一个实施例中,为了达到更好的安全性,希望使得第二密钥中取值为

‘0’

和

‘1’

的比特位的数量比趋同于1:1。因此,第一比特运算操作可以优选为异或/同或操作。其原因在于,当比特运算的输入比特呈现平均分布时,执行例如异或操作或同或操作,获得的输出结果中

‘0’

和

‘1’

的分布趋同于1:1。

69.在不同的实施例中,对第一密钥和第一随机字符串,实施第一操作的具体方式可以不同。例如,在一个实施例中,可以对第一密钥和第一随机字符串,进行逐比特的例如异或操作。在另一个实施例中,还可以对于第一密钥中每若干个比特、以及第一随机字符串中的对应比特,进行预设的第一比特运算操作。在不同的实施例中,第一比特运算操作也可以是各参与方之间约定的比特操作。例如,在一个实施例中,各参与方约定了第一操作,第一比特操作可以根据两个两比特的输入生成两比特的输出。其实质,是将例如第一密钥的两个比特交换位置之后,与例如第一随机字符串的两个比特进行异或操作,得到输出的两个比特。进而,例如可以依次对第一密钥、以及第一随机字符串中的每两个比特施加第一操作,进而结合各次的操作结果得到第二密钥。表1示出了第一操作的输入和输出的对应关系。

70.表1第一操作输入、输出表

[0071][0072]

在其他的实施例中,各参与方例如还可以约定了第二操作,第二操作例如可以施加到成对的三比特或更多比特上,其实质例如可以是从输入的两个比特串中选一个串,将其中各个比特的位置进行交换,再与另一个进行按位异或,得到输出结果。在不同的例子中,比特位置的交换规则也可以由各参与方预先约定。例如,对于一个表示为

‘

a1a2a3’的三比特的串,对其进行比特位置交换的结果,在不同的例子中,例如可以是预先约定的

‘

a1a3a2’,或者

‘

a2a3a1’等。

[0073]

在一个实施例中,在得到最终密钥后,还可以将最终密钥(第二密钥)保存到各参与方共享的密钥池,即第一密钥池。

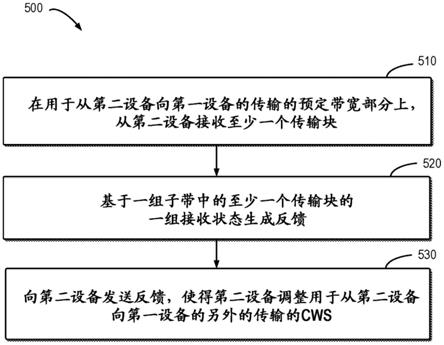

[0074]

图5为本发明另一实施例提供的一种强化量子密钥分发网络的安全性的方法的流程图。在图5所示的实施例中,各参与方中的一方,可以在从第一密钥库中确定出种子密钥后,向另一参与方公布种子密钥的对应信息,例如可以是其确定出的种子密钥在共享密钥库中的位置。而其他参与方,在接受到上述种子密钥的对应信息后,可以根据该种子密钥的

对应信息,从第一密钥库中确定出该种子密钥。从而,各参与方可以根据相同的种子密钥,分别得到相同的第一随机字符串,进而分别得到相同的最终密钥。如图5所示,例如为alice方和bob方的节点,可以通过若干中继节点获取第一密钥(步骤51)。然后,alice方的节点,从其本地密钥池中提取种子密钥(步骤53)后,将种子密钥在密钥池中的位置通过公共通道发送给bob方的终端(步骤55),从而使得bob方可以根据该位置信息从其本地密钥池中获取相同的种子密钥(步骤56)。然后,alice方和bob方的终端,分别根据其获取的种子密钥生成随机字符串(分别在步骤57和步骤58)。最后,alice方和bob方的终端,可以分别对第一密钥和随机字符串进行例如为异或操作的预设比特运算,得到最终密钥(分别在步骤59和步骤5a)。

[0075]

综上所述,使用本说明书实施例提供的强化量子密钥分发网络的安全性的方法具有如下优点:一方面,最终密钥对于各中继节点保密,因此无需中继节点完全可信。中继节点要获取最终密钥需要大量计算资源,而对中继节点的计算资源上限进行限制也较为方便。另一方面,实施该方法所耗费的额外计算资源很少,不会显著增加量子密钥分发网络的计算负担。

[0076]

根据又一方面的实施例,提供了一种强化量子密钥分发网络的安全性的装置。图6为本发明实施例提供的一种强化量子密钥分发网络的安全性的方法及装置的结构图,所述量子密钥分发网络包括第一节点、第二节点和至少一个中继节点,所述第一节点和第二节点通过至少一个所述中继节点实现第一阶段的量子密钥分发,所述第一节点和第二节点具有共享的第一密钥池,所述第一密钥池中包括若干密钥,所述装置在第一节点和第二节点中任意一个上实施,如图6所示,所述装置600包括:

[0077]

分发密钥获取单元61,配置为,获取所述第一阶段的量子密钥分发后得到的第一密钥;

[0078]

种子密钥确定单元62,配置为,从所述第一密钥池中确定出种子密钥;

[0079]

随机字符串确定单元63,配置为,根据种子密钥施加,与对端节点预先确定的第一算法,生成第一随机字符串,所述第一随机字符串的长度等于第一密钥的长度;

[0080]

最终密钥确定单元64,配置为,对第一密钥和所述第一随机字符串,进行预设的第一比特运算操作,得到第二密钥。

[0081]

根据又一方面的实施例,还提供一种计算机可读介质,包括存储于其上的计算机程序,所述计算机在运行时执行上述的方法。

[0082]

根据又一方面的实施例,还提供一种计算设备,包括存储器和处理器,所述存储器中存储有可执行代码,所述处理器执行所述可执行代码时,实现上述的方法。

[0083]

上述对本说明书特定实施例进行了描述。其它实施例在所附权利要求书的范围内。在一些情况下,在权利要求书中记载的动作或步骤可以按照不同于实施例中的顺序来执行并且仍然可以实现期望的结果。另外,在附图中描绘的过程不一定要求示出的特定顺序或者连续顺序才能实现期望的结果。在某些实施方式中,多任务处理和并行处理也是可以的或者可能是有利的。

[0084]

专业人员应该还可以进一步意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、计算机软件或者二者的结合来实现,为了清楚地说明硬件和软件的可互换性,在上述说明中已经按照功能一般性地描述了各示例的组成及步骤。

这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本发明的范围。

[0085]

结合本文中所公开的实施例描述的方法或算法的步骤可以用硬件、处理器执行的软件模块,或者二者的结合来实施。软件模块可以置于随机存储器(ram)、内存、只读存储器(rom)、电可编程rom、电可擦除可编程rom、寄存器、硬盘、可移动磁盘、cd

‑

rom、或技术领域内所公知的任意其它形式的存储介质中。

[0086]

以上所述的具体实施方式,对本发明的目的、技术方案和有益效果进行了进一步详细说明,所应理解的是,以上所述仅为本发明的具体实施方式而已,并不用于限定本发明的保护范围,凡在本发明的精神和原则之内,所做的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。