1.本公开涉及一种利用电子钥匙的信息处理装置。

背景技术:

2.能够利用便携终端进行上锁开锁的汽车正在增加。

3.以往,在转让汽车时,只要交付物理钥匙即可,但在变更利用电子钥匙的汽车的所有者的情况下,需要恰当地管理该电子钥匙。与此相关联地,在专利文献1中公开了一种在变更车辆的所有者的情况下,变更该车辆所利用的加密钥匙的系统。

4.现有技术文献

5.专利文献

6.专利文献1:日本特开2018

‑

195932号公报

技术实现要素:

7.发明要解决的问题

8.然而,当在车辆的转让时不进行钥匙的变更而前一个所有者没有删除电子钥匙的情况下,产生前一个所有者能够访问该车辆的问题。

9.本公开是考虑上述课题而完成的,其目的在于在利用电子钥匙的车辆系统中,提高车辆转让时的安全。

10.用于解决问题的方案

11.本公开的第一方式的信息处理装置的特征在于能够与基于从便携装置获取的电子钥匙认证所述便携装置的车辆进行通信,该信息处理装置具有控制部,该控制部执行:获取对两台以上的所述便携装置发行的所述电子钥匙的使用状况;在所述使用状况满足预定的条件的情况下,使对所述两台以上的便携装置中的至少任一者进行的所述认证无效化。

12.另外,本公开的第二方式的信息处理装置的特征在于能够与基于从便携装置获取的电子钥匙认证所述便携装置的车辆进行通信,该信息处理装置具有控制部,该控制部执行:基于所述车辆的位置信息,判定所述车辆的运用地点;在判定为所述车辆的运用地点从第一区域移动到第二区域的情况下,使对第一便携装置进行的所述认证无效化,所述第一便携装置具有在所述第一区域被利用的实际结果。

13.另外,本公开的第三方式的信息处理方法的特征在于是能够与基于从便携装置获取的电子钥匙认证所述便携装置的车辆进行通信的信息处理装置所进行的信息处理方法,该信息处理方法包括如下步骤:获取对两台以上的所述便携装置发行的所述电子钥匙的使用状况;基于所述车辆的位置信息,判定所述车辆的运用地点;以及在所述使用状况满足预定的条件的情况下、或者在判定出所述车辆的运用地点从第一区域移动到第二区域的情况下,使对所述两台以上的便携装置中的至少任一者进行的所述认证无效化。

14.另外,作为其他方式,可列举出非临时性地存储有用于使计算机执行上述信息处理方法的程序的计算机可读存储介质。

15.发明效果

16.根据本发明,在利用电子钥匙的车辆系统中,能够提高车辆转让时的安全。

附图说明

17.图1是第一实施方式的认证系统的概要图。

18.图2是概略性地示出系统所包含的构成要素的一例的框图。

19.图3是示出服务器装置所生成的实际结果数据的例子的图。

20.图4是在各构成要素之间收发的数据的流程图。

21.图5是在第一实施方式中服务器装置所进行的无效化处理的流程图。

22.图6是说明进行无效化处理的条件的图。

23.图7是在第三实施方式中服务器装置所进行的无效化处理的流程图。

24.图8是说明车辆的运用地点的图。

25.附图标记说明

26.100

…

服务器装置;101、201、301

…

通信部;102、202、302

…

控制部;103、203、303

…

存储部;200

…

便携终端;205

…

输入输出部;204、304

…

近距离通信部;300

…

车载装置。

具体实施方式

27.本公开的一技术方案的信息处理装置是一种能够与使用电子钥匙进行上锁开锁的车辆进行通信的装置。

28.具体而言,特征在于具有执行如下动作的控制部:获取对两台以上的所述便携装置发行的所述电子钥匙的使用状况;在所述使用状况满足预定的条件的情况下,使对所述两台以上的便携装置中的至少任一者进行的所述认证无效化。

29.便携装置是使用电子钥匙从车辆接受认证的装置。便携装置既可以是智能手机等小型计算机(便携终端),也可以是ic卡等。车辆利用电子钥匙认证便携装置,基于认证的结果,进行门的上锁开锁、发动机的起动控制等。

30.控制部获取对两台以上的便携装置发行的电子钥匙的使用状况。电子钥匙的使用状况既可以从便携装置获取,也可以从车辆获取。另外,向多个便携装置发行的电子钥匙既可以是通用的,也可以各不相同。另外,控制部在电子钥匙的使用状况满足预定的条件的情况下,使对多个便携装置中的至少任一者进行的认证无效化。

31.例如,在向车辆发送电子钥匙的便携装置以某个时刻为界发生了变化的情况下,能够推定出车辆的所有者发生了变化。另外,在发行了多个电子钥匙并且用于车辆的开锁的电子钥匙以某个时刻为界发生了变化的情况下,同样能够推定出车辆的所有者发生了变化。在这样的情况下,信息处理装置采取措施不对与旧所有者相关联的便携装置进行认证。

32.根据该结构,在车辆转让的情况下,能够防止旧所有者对该车辆的访问。

33.需要说明的是,信息处理装置既可以是涵盖多个车辆的装置,也可以是各个车辆的构成要素。在信息处理装置是车辆的构成要素的情况下,该信息处理装置也可以具有进行认证的功能。

34.另外,也可以特征在于,所述两台以上的便携装置包括第一便携装置,当在过去的第一期间没有对所述第一便携装置发行的第一电子钥匙的实际使用结果的情况下,所述控

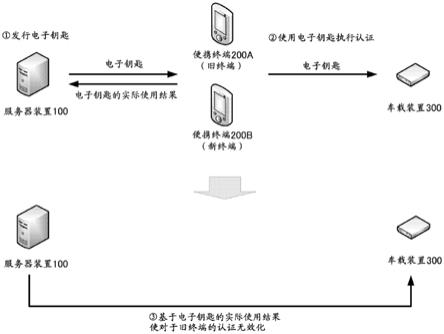

制部使所述第一电子钥匙无效化。

35.另外,也可以特征在于,所述两台以上的便携装置包括第二便携装置,当在所述第一期间没有所述第一电子钥匙的实际使用结果、而具有对所述第二便携装置发行的第二电子钥匙的实际使用结果的情况下,所述控制部使所述第一电子钥匙无效化。

36.另外,也可以特征在于,当在所述第一期间没有所述第一电子钥匙的实际使用结果而具有所述第二电子钥匙的实际使用结果、并且在所述第一期间之前的第二期间具有所述第一电子钥匙的实际使用结果而没有所述第二电子钥匙的实际使用结果的情况下,所述控制部使所述第一电子钥匙无效化。

37.即,也可以在相当于(1)在过去的第一期间第一电子钥匙未被使用;(2)在第一期间第一电子钥匙未被使用,取而代之第二电子钥匙被使用;(3)被使用的电子钥匙从第一电子钥匙变为第二电子钥匙中的任一者的情况下,使第一电子钥匙无效化。

38.这是因为,在该情况下能够推定出从利用第一电子钥匙的用户向利用第二电子钥匙的用户转让了车辆。

39.另外,也可以特征在于,所述控制部通过从所述车辆删除与所述第一电子钥匙对应的认证信息,而使所述第一电子钥匙无效化。

40.根据该结构,能够仅使第一电子钥匙无效化。

41.另外,也可以特征在于,所述两台以上的便携装置包括第一便携装置,当在过去的第一期间没有所述第一便携装置对所述电子钥匙的实际使用结果的情况下,所述控制部使对所述第一便携装置进行的所述认证无效化。

42.另外,也可以特征在于,所述两台以上的便携装置还包括第二便携装置,当在所述第一期间没有所述第一便携装置对所述电子钥匙的实际使用结果、而具有所述第二便携装置对所述电子钥匙的实际使用结果的情况下,所述控制部使对所述第一便携装置进行的所述认证无效化。

43.另外,也可以特征在于,当在所述第一期间没有所述第一便携装置对所述电子钥匙的实际使用结果而具有所述第二便携装置对所述电子钥匙的实际使用结果、并且在所述第一期间之前的第二期间具有所述第一便携装置对所述电子钥匙的实际使用结果而没有所述第二便携装置对所述电子钥匙的实际使用结果的情况下,所述控制部使对所述第一便携装置进行的所述认证无效化。

44.在不对多个便携装置分别发行不相同的电子钥匙的情况下,也可以不根据如前所述的电子钥匙的实际使用结果,而根据各便携装置的实际使用结果,来实施认证的无效化。即,也可以在相当于(1)在过去的第一期间第一便携装置未被使用;(2)在第一期间第一便携装置未被使用,取而代之第二便携装置被使用;(3)被使用的便携装置从第一便携装置变为第二便携装置中的任一者的情况下,使对第一便携装置进行的认证无效化。

45.另外,也可以特征在于,所述控制部在进行对所述两台以上的便携装置发行所述电子钥匙的处理、且决定为使对所述第一便携装置进行的所述认证无效化的情况下,停止对所述第一便携装置发行所述电子钥匙。

46.在电子钥匙不是永久性钥匙的情况(例如是一次性钥匙等的情况)下,作为使认证无效化的方法之一,有停止对对象的便携装置发行电子钥匙的方法。

47.另外,也可以特征在于,所述控制部在决定为使对所述第一便携装置进行的所述

认证无效化的情况下,使所述车辆拒绝来自所述第一便携装置的访问。

48.例如,能够通过基于终端识别编号、电话号码、硬件标识符、物理网络地址这样的便携装置所固有的信息,切断来自该便携装置的连接,而使认证无效化。

49.另外,本公开的另一方式的信息处理装置的特征在于,

50.该信息处理装置具有执行如下动作的控制部:基于所述车辆的位置信息,判定所述车辆的运用地点;在判定为所述车辆的运用地点从第一区域移动到第二区域的情况下,使对具有在所述第一区域被利用的实际结果的第一便携装置进行的所述认证无效化。

51.能够基于车辆的位置信息推定该车辆的运用地点发生了变化。另外,在该车辆的运用地点发生了变化的情况下,能够推定出该车辆进行了转让。而且,能够推定出具有在以前的区域被利用的实际结果的第一便携装置是与旧所有者相关联的装置。由此,通过使对第一便携装置的认证无效化,能够确保安全。

52.另外,也可以特征在于,所述控制部以从所述车辆的用户获得同意为条件,进行所述认证的无效化。

53.通过向用户确认进行了车辆的转让的意思,能够防止拒绝存在使用的可能性的便携装置或者电子钥匙的情况。

54.以下,基于附图,说明本公开的实施方式。以下的实施方式的结构是例示,本公开并不限定于实施方式的结构。

55.(第一实施方式)

56.参照图1并说明第一实施方式的认证系统的概要。本实施方式的系统构成为包括:服务器装置100、用户所持有的便携终端200以及设于车辆的车载装置300。

57.在本实施方式的系统中,服务器装置100对便携终端200发行电子钥匙。另外,便携终端200对车载装置300发送电子钥匙,委托认证。车载装置300使用电子钥匙执行便携终端200的认证。若认证成功,则能够进行门的上锁开锁、发动机的起动。

58.在本实施方式中,假定设置有车载装置300的车辆从旧用户向新用户转让的情况进行说明。将车辆的旧用户所拥有的便携终端设为便携终端200a,将新用户所拥有的便携终端设为便携终端200b。将便携终端200a还称为旧终端,将便携终端200b还称为新终端。

59.在进行车辆的转让的情况下,需要从旧终端删除电子钥匙,在新终端中储存新发行的电子钥匙。然而,在不进行该动作的情况下,产生仍能够利用旧终端对车辆进行访问的问题。

60.在本实施方式的系统中,为了应对上述问题,服务器装置100监视电子钥匙的使用状况,在推定为进行了车辆的转让的情况下,使车载装置300对旧终端的认证无效化。

61.详细地说明系统的构成要素。

62.图2是概略性地示出图1所示的服务器装置100、便携终端200以及车载装置300的结构的一例的框图。

63.服务器装置100是根据来自便携终端200的请求发行电子钥匙的装置。服务器装置100还获取便携终端200对电子钥匙的实际使用结果,基于此进行电子钥匙的无效化处理。

64.服务器装置100能够由通用的计算机构成。即,服务器装置100能够构成为具有cpu、gpu等处理器、ram、rom等主存储装置、eprom、硬盘驱动器、可移动介质等辅助存储装置的计算机。需要说明的是,可移动介质例如也可以是usb存储器或者cd、dvd那样的盘记录介

质。在辅助存储装置中储存有操作系统(os)、各种程序、各种表等,通过执行储存于此的程序,能够实现后述那样的与预定的目的相一致的各功能。其中,一部分或者全部的功能也可以通过asic、fpga这样的硬件电路来实现。

65.服务器装置100构成为具有通信部101、控制部102以及存储部103。

66.通信部101是用于将服务器装置100与网络连接的通信部件。在本实施方式中,通信部101能够利用4g、lte等移动通信服务经由网络而与便携终端200和车载装置300进行通信。

67.控制部102是负责服务器装置100的控制的部件。控制部102例如由cpu构成。

68.控制部102具有电子钥匙发行部1021和无效判定部1022作为功能模块。各功能模块也可以通过利用cpu执行存储于rom等存储部件的程序来实现。

69.电子钥匙发行部1021根据来自便携终端200的请求发行电子钥匙。电子钥匙是用于供便携终端200从车载装置300接受认证的数字数据。

70.电子钥匙发行部1021在从便携终端200接收到电子钥匙的发行请求的情况下,发行与该便携终端200相对应的电子钥匙。电子钥匙既可以获取预先存储的电子钥匙,也可以动态地生成。例如,也能够生成仅在预定的时间段有效的电子钥匙、指定了使用次数的电子钥匙(例如,一次性钥匙等)、仅能够在预定的便携终端200中使用的电子钥匙等。

71.需要说明的是,在便携终端200访问多个车载装置300的情况下,电子钥匙发行部1021能够针对每个作为对象的车载装置300向便携终端200发行多个电子钥匙。

72.无效判定部1022基于电子钥匙的实际使用结果,推定车辆离开了便携终端200的所有者,进行对应的便携终端200所利用的电子钥匙的无效化。具体的处理以后叙述。

73.说明判定电子钥匙的实际使用结果的处理。

74.在本实施方式中,无效判定部1022基于从便携终端200发送的实际结果数据,判定电子钥匙的实际使用结果。

75.图3是实际结果数据的例子。实际结果数据是表示车载装置300认证了便携终端200的实际结果的数据。实际结果数据是将日期和时间、便携终端200的标识符(终端id)、车载装置300的标识符(装置id)、所利用的电子钥匙的标识符(钥匙id)相互关联起来的数据。需要说明的是,实际结果数据也可以包括认证的结果(成功或者失败,在失败的情况下为错误代码等)。

76.存储部103是存储信息的部件,由ram、磁盘、闪速存储器等存储介质构成。在存储部103中存储有由控制部102执行的各种程序、数据等。另外,在存储部103中存储有用于生成电子钥匙的各种数据(认证关联数据)、前述的实际结果数据等。

77.接下来,说明便携终端200。

78.便携终端200是例如智能手机、移动电话、平板电脑终端、个人信息终端、可穿戴计算机(智能手表等)这样的小型计算机。便携终端200构成为具有通信部201、控制部202、存储部203、近距离通信部204以及输入输出部205。

79.通信部201与通信部101同样,是用于经由网络而与服务器装置100进行通信的通信接口。

80.控制部202是负责便携终端200的控制的部件。控制部202例如由微型计算机构成。控制部202也可以通过由cpu执行存储于后述的存储部203的程序来实现这些功能。

81.控制部202具有认证请求部2021和实际结果数据生成部2022作为功能模块。各功能模块也可以通过由cpu执行存储于存储部件(rom等)的程序而实现。

82.认证请求部2021执行从服务器装置100获取电子钥匙的处理和与车载装置300进行通信并委托上锁开锁的处理。

83.第一,认证请求部2021进行获取电子钥匙的处理。在本实施方式中,服务器装置100根据便携终端200的请求,生成包含电子钥匙的钥匙数据,经由通信部101向便携终端200发送。

84.第二,认证请求部2021基于用户所进行的操作生成用于进行上锁或者开锁的请求,向车载装置300发送。例如,认证请求部2021向后述的输入输出部205(触摸板显示器等)输出用于进行上锁开锁的接口画面,基于由用户进行的操作,生成请求上锁或者开锁的数据(上锁开锁请求),向车载装置300发送。

85.需要说明的是,用户所进行的操作不限于借助触摸板显示器进行的操作。例如,也可以基于硬件开关进行的操作等。

86.需要说明的是,在便携终端200不具有电子钥匙的情况下,无法从操作画面进行上锁操作和开锁操作。

87.便携终端200所获取的电子钥匙既可以是固定钥匙,也可以是一次性钥匙。在任一情况下,与电子钥匙相对应的认证信息都被事先存储于车载装置300。

88.在基于车载装置300的认证成功并执行了上锁开锁的情况下,实际结果数据生成部2022执行生成表示进行了上锁开锁的实际结果的数据(实际结果数据)并向服务器装置100发送的处理。

89.存储部203是存储信息的部件,由ram、磁盘、闪速存储器等存储介质构成。在存储部203中存储有从服务器装置100发送的钥匙数据、实际结果数据生成部2022所生成的实际结果数据以及由控制部202执行的各种程序、数据等。

90.近距离通信部204是用于与车载装置300之间进行近距离无线通信的接口。近距离通信部204使用预定的无线通信标准进行近距离(几cm左右)的通信。

91.在本实施方式中,近距离通信部204进行基于nfc标准(near field communication:近场通信)的数据通信。需要说明的是,在本实施方式中例示了nfc,但也能够利用其他无线通信标准。例如,也能够利用bluetooth(注册商标)、uwb(ultra wideband:超宽带)、wi

‑

fi(注册商标)等。

92.输入输出部205是接受用户所进行的输入操作并对用户提示信息的部件。具体而言,由触摸板及其控制部件、液晶显示器及其控制部件构成。触摸板和液晶显示器在本实施方式中由一个触摸板显示器构成。

93.接下来,说明车载装置300。

94.车载装置300具有与便携终端200进行近距离无线通信来认证该便携终端200的功能以及基于对便携终端200进行认证的结果进行电子锁的上锁开锁的功能。车载装置300构成为具有通信部301、控制部302、存储部303以及近距离通信部304。

95.通信部301是通过与通信部101相同的通信标准而在与服务器装置100之间进行通信的部件。

96.近距离通信部304是通过与近距离通信部204相同的通信标准而在与便携终端200

之间进行通信的部件。

97.控制部302是经由近距离通信部304而与便携终端200进行近距离无线通信来进行认证便携终端200的控制和基于认证结果进行电子锁的上锁开锁的控制的模块。控制部302例如由微型计算机构成。

98.控制部302具有认证部3021和钥匙控制部3022作为功能模块。各功能模块也可以通过由cpu执行存储于存储部件(rom等)的程序来实现。

99.认证部3021基于从便携终端200发送的电子钥匙进行便携终端200的认证。具体而言,将事先存储于存储部303的认证信息与从便携终端200发送的电子钥匙进行对照,在它们匹配的情况下,判断为认证成功。在双方不匹配的情况下,判断为认证失败。在认证部3021对便携终端200的认证成功的情况下,将用于进行上锁开锁的指令向后述的钥匙控制部3022发送。

100.需要说明的是,认证部3021所进行的认证的方式既可以是单纯地对认证信息彼此进行比较而验证同一性的方式,也可以是使用了非对称加密的方式。

101.钥匙控制部3022基于从认证部3021发送来的指令控制电子锁(门栓)。

102.存储部303是存储信息的部件,由ram、磁盘、闪速存储器等存储介质构成。在存储部303中存储有用于与从便携终端200发送的电子钥匙进行核对的认证信息、由控制部302执行的各种程序、数据等。

103.接下来,说明用户对车辆进行上锁开锁时的处理。图4是在各构成要素之间收发的数据的流程图。

104.首先,便携终端200对服务器装置100发送请求电子钥匙的发行的数据(钥匙请求)(步骤s11)。在该步骤中,同时发送以下的信息。

105.(1)钥匙请求

106.(2)便携终端200的标识符

107.(3)用于证明便携终端200的真实性的数据

108.用于证明便携终端200的真实性的数据既可以是密码,也可以是生物体信息等。另外,也可以将这些信息哈希化。

109.电子钥匙发行部1021在通过步骤s12对便携终端200进行了认证的基础上,生成或者获取该便携终端200所固有的电子钥匙,向便携终端200发送(步骤s13)。

110.在便携终端200的用户进行经由输入输出部205访问车载装置300的操作时,便携终端200(认证请求部2021)对车载装置300发送电子钥匙(步骤s14)。此时,也可以同时发送请求具体的处理(例如,上锁或者开锁)的数据(上锁开锁请求)。

111.在步骤s15中,车载装置300(认证部3021)将从便携终端200发送来的电子钥匙和事先存储的认证信息进行核对,进行认证处理。另外,在认证成功的情况下,执行所请求的处理(上锁开锁处理)。例如,钥匙控制部3022控制电子锁实施上锁或者开锁。

112.车载装置300所具有的钥匙控制部3022在上锁或者开锁完成之后,对便携终端200发送处理完成的意思的通知(完成通知)(步骤s16)。由此,在便携终端200的触摸屏上输出上锁或者开锁完成的意思的通知。需要说明的是,在终端认证信息是一次性钥匙的情况下,也可以在该时刻使该一次性钥匙无效化。

113.在步骤s17中,便携终端200生成包含本终端的标识符、车载装置300的标识符以及

电子钥匙的标识符的数据(实际结果数据),并向服务器装置100发送。实际结果数据是表示利用车载装置300对便携终端200进行了认证的实际结果的数据。服务器装置(无效判定部1022)将接收到的实际结果数据储存于存储部103。也可以在实际结果数据中包括表示对车载装置300进行的动作(上锁或者开锁)的数据。

114.接下来,说明服务器装置100使电子钥匙无效化的处理。图5是服务器装置100(无效判定部1022)所进行的处理的流程图。该处理以预定的周期执行。

115.首先,在步骤s21中,基于所存储的实际结果数据,获取电子钥匙的使用状况。由此,如图6所示,按时间序列获取电子钥匙被使用的历史。

116.接下来,在步骤s22中,判定电子钥匙的使用状况是否满足预定的条件。在本步骤中,在存在满足以下的条件的电子钥匙的组的情况下,判定为车辆的上锁开锁所使用的便携终端被变更了。

117.(条件1)在以当前为起点的过去的第一期间(附图标记601)中,电子钥匙a未被使用

118.(条件2)在第一期间,使用电子钥匙b

119.(条件3)在第一期间之前的第二期间(附图标记602),使用电子钥匙a

120.(条件4)在第二期间,电子钥匙b未被使用

121.在本例中,判定为使用电子钥匙a的便携终端是旧终端,使用电子钥匙b的便携终端是新终端。即,判定为应将电子钥匙a无效化。

122.第一期间和第二期间的长度能够设为设计值,但优选为用于判定将电子钥匙无效化的合理的期间(例如,以周或者月为单位)。

123.另外,第一期间和第二期间也可以不连续。例如,在交接车辆时,有可能产生两个电子钥匙混合使用的期间,因此也可以将第一期间和第二期间分开一定程度(例如,一天左右)。

124.当在步骤s22中为肯定判定的情况下,与车载装置300进行通信,从车载装置300删除与旧终端所使用的电子钥匙相对应的认证信息(步骤s23)。

125.根据以上说明的处理,在与某个便携终端相关联的电子钥匙在预定的期间内未被使用的情况下,能够将该电子钥匙自动地无效化。而且,以在预定的时刻前后使用的电子钥匙发生了变化为条件进行无效化处理,因此能够恰当地判定车辆的所有者变更。

126.需要说明的是,在本实施方式的说明中,例示了条件1~4这4个条件,但未必需要将它们全部组合使用。例如,也可以仅通过“条件1”或者仅通过“条件1和条件2”进行判定。

127.(第二实施方式)

128.在第一实施方式中,对多个便携终端200分别发行不同的电子钥匙,判定各电子钥匙的使用状况。相对于此,第二实施方式是对多个便携终端200发行相同的电子钥匙来判定各自的便携终端的使用状况的实施方式。

129.在第二实施方式中,在步骤s21中,获取便携终端200的使用状况而非电子钥匙的使用状况,在步骤s22中,按便携终端进行条件判定。例如,当在图6的由附图标记601示出的期间仅使用便携终端200b、在由附图标记602示出的期间仅使用便携终端200a的情况下,能够判定为便携终端200a是旧终端,便携终端200b是新终端。

130.在该情况下,进行禁止便携终端200a对车载装置300的访问的处理。例如,无效判

定部1022对认证部3021发送便携终端200a所固有的信息(例如,硬件标识符、物理网络地址等),指示拒绝对该便携终端200a的连接或者认证。

131.根据第二实施方式,即使在多个便携终端200利用相同的电子钥匙的情况下,也能够将旧终端的认证无效化。

132.需要说明的是,在第二实施方式中,关于车载装置300拒绝了对便携终端200a的连接或者认证,但也可以停止对于便携终端200a的电子钥匙的发行本身。在电子钥匙不是永久性钥匙的情况下,即使如此也能够将针对便携终端200a的认证无效化。

133.(第三实施方式)

134.第三实施方式是基于车辆的位置信息判定该车辆所运用的地点(运用地点)发生了变化而使在旧地点使用的便携终端或者电子钥匙无效化的实施方式。运用地点例如是在通常的运用中保管车辆的场所(例如,自家的停车场)。

135.在第三实施方式中,便携终端200(实际结果数据生成部2022)被构成为能够获取位置信息。位置信息例如能够利用内置的gps模块获取。另外,实际结果数据生成部2022将获取的位置信息附加到实际结果数据中,向服务器装置100发送。

136.图7是在第三实施方式中,无效判定部1022所进行的处理的流程图。代替图5所示的处理,执行图示的处理。

137.首先,在步骤s24中,基于实际结果数据,生成表示具有电子钥匙被使用的实际结果的区域的区域信息。图8是区域信息的例子。图中的黑色圆圈与实际结果数据所包含的位置信息相对应。即,是指在图示的地点,车载装置300认证了便携终端200。

138.在此,例如将实际结果数据所包含的多个位置信息整合在一起,生成群组。在此生成的群组表示具有电子钥匙被使用的实际结果的区域。例如,在车辆从用户a转让给用户b的情况下,生成包含附图标记801所示的区域(设为区域a)和附图标记802所示的区域(设为区域b)的区域信息。

139.然后,在步骤s25中,基于所生成的区域,判定车辆的运用地点发生了变化。在本步骤中,在存在满足以下的条件的区域的组的情况下,判定为车辆的运用地点从区域a变为了区域b。

140.(条件2

‑

1)在第一期间(附图标记601),未在区域a内进行认证

141.(条件2

‑

2)在第一期间,在区域b内进行认证

142.(条件2

‑

3)在第二期间(附图标记602),在区域a内进行认证

143.(条件2

‑

4)在第二期间,未在区域b内进行认证

144.在判定为车辆的运用地点发生了变化的情况下,在步骤s26中,从车载装置300删除与在旧区域使用的便携终端相对应的认证信息。具体而言,参照实际结果数据,确定具有区域a的实际使用结果的便携终端200a和该便携终端所使用的电子钥匙,从车载装置300删除与该电子钥匙相对应的认证信息。或者,对于在旧区域具有实际使用结果的便携终端200a,采取禁止访问车载装置300的措施。

145.根据第三实施方式,能够基于使用了电子钥匙的区域,判定产生了车辆的转让的情况。

146.需要说明的是,优选的是即使在满足前述条件(2

‑

1)~(2

‑

4)的情况下,在所使用的便携终端相同的情况下,也不进行无效化处理。例如,可以当在区域a存在利用了便携终

端200b的一定的实际结果的情况下、在区域b存在利用了便携终端200a的一定的实际结果的情况下,不进行电子钥匙的无效化处理。这是因为,在这样的情况下考虑到用户搬家等。

147.另外,在步骤s24的处理中,有时生成与车辆的运用地点无关的区域。例如,在用户频繁地访问位于远离自家的场所的设施的情况下,有时生成包含该设施的区域。在这样的情况下,也可以基于利用了电子钥匙的频率进行过滤。例如,也可以对于在某个期间使用了电子钥匙的频率为预定值以下(例如,一周一次以下)的区域,判断为不是运用地点并删除。

148.(第三实施方式的变形例)

149.在第三实施方式中,基于使用了电子钥匙的实际结果判定车辆的运用地点,但车辆的运用地点也可以仅基于该车辆的位置信息进行判定。

150.例如,使车载装置300具有获取位置信息并在预定的时刻向服务器装置100发送该位置信息的功能。预定的时刻例如既可以是周期性的时刻,也可以是车辆被开锁的时刻、点火开关接通的时刻等。

151.然后,服务器装置100将获取到的位置信息与车辆相关联地存储。使用所存储的位置信息生成区域信息的方法与第三实施方式是同样的。

152.利用该方法,也能够判定车辆的运用地点发生了变化。

153.(变形例)

154.上述实施方式至多是一个例子,本发明能够在不脱离其要旨的范围内适当变更来实施。

155.例如,在本公开中说明的处理、方法只要不产生技术上的矛盾,就能够自由地组合来实施。

156.另外,在实施方式的说明中,发行电子钥匙的服务器装置100进行了无效化处理,但也可以是车载装置300进行无效化处理。在该情况下,控制部302起到无效判定部1022的功能。需要说明的是,控制部302既可以从便携终端200获取实际结果数据,也可以自己生成实际结果数据。

157.另外,在实施方式的说明中,例示了车载装置300,但只要具有认证便携终端200的功能,也能够利用搭载于车辆的装置以外的装置。

158.另外,在实施方式的说明中,服务器装置100从便携终端200接收到实际结果数据,但只要能够获取表示使用电子钥匙进行了认证的意思的数据,该数据的发送源就也可以不是便携终端200。例如,也可以是车载装置300生成并发送实际结果数据。

159.另外,作为1个装置所进行的处理而说明的处理也可以由多个装置分担执行。或者,作为不同的装置所进行的处理而说明的处理也可以由1个装置执行。在计算机系统中,能够灵活地变更由怎样的硬件结构(服务器结构)实现各功能。

160.本公开也能够通过向计算机提供安装有在上述实施方式中说明的功能的计算机程序并由该计算机所具有的1个以上的处理器读取并执行程序来实现。这样的计算机程序既可以利用能够与计算机的系统总线连接的非临时性计算机可读存储介质向计算机提供,也可以经由网络向计算机提供。非临时性计算机可读存储介质例如包括磁盘(软(注册商标)盘、硬盘驱动器(hdd)等)、光盘(cd

‑

rom、dvd盘

·

蓝光盘等)等任意类型的盘、只读存储器(rom)、随机存取存储器(ram)、eprom、eeprom、磁卡、闪速存储器、光卡、适于储存电子命令的任意类型的介质。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。