1.本发明涉及软件安全技术领域,特别是一种反向探测进行风险控制的系统。

背景技术:

2.软件安全性是使软件所控制的系统始终处于不危及人的生命财产和生态环境的安全状态。

3.风险评价是软件系统安全性工程中的一项重要内容,其目的是把注意力集中在安全性关键问题上,保证及时采取预防措施,避免日后进行昂贵的风险补偿行为。风险评价工作涉及多种可靠性安全性分析技术与分析项目,数据量大,数据关系复杂,是一项庞杂的工作,需要理清其工作程序与数据关系,以便使风险评价工作走向规范。目前国内关于在风险相关的专利,大部分是使用大数据进行数据分析的解决方案;这样需要的数据比较大,本方案通过反向探测的方式,达到客户端风险系数判断的效果,依赖的数据量少,执行简单,可主动防御,提升软件系统的安全性。

技术实现要素:

4.为克服上述问题,本发明的目的是提供一种反向探测进行风险控制的系统,能进行主动防御的作用,提升软件系统的安全性。

5.本发明采用以下方案实现:一种反向探测进行风险控制的系统,所述系统包括客户端和应用服务端,所述应用服务端设置有探测服务模块、探测子服务群、以及风险系数管理模块;

6.所述风险系数管理模块,设置风险等级对应的风险阈值,形成风险等级表;

7.应用服务端将客户端请求时的信息进行收集,提交给探测服务模块;探测服务模块分析请求时的信息中的有效地址信息,组建需要探测的任务;将需要探测的任务,分发给探测子服务群中的每个节点;

8.对探测子服务群中的每个节点,进行联通性探测和服务类型探测,通过联通性探测获得端口数量,通过服务类型探测获得每个节点的协议计数;将收集到的全部任务的端口数量对应的风险系数和节点对应的协议风险系数进行相加得到最终风险值x,通过对比风险等级表来获得系统的风险等级,根据风险等级进行处理。

9.进一步的,所述风险系数管理模块,还设置应用服务端端口数量对应的风险系数m,形成端口系数表;设置协议对应的协议风险系数n,形成协议系数表;其中,联通性探测方式为:尝试与应用服务端对应的端口进行tcp连接建立,在设定的超时时间内结束的,建立成功,则计数1;在超时时间内未完成的,则连接失败不进行计数;所有的节点都进行联通性探测后获得的总计数值,即为端口数量值;

10.服务类型探测方式为:在联通性探测成功后,遍历所有风险系数管理模块中设置好的协议,根据协议的定义进行协议握手,如果握手成功即能通过协议系数表的找到协议对应的协议风险系数n;通过端口数量值来查询端口系数表得到风险系数m;将所有节点协

议对应的协议风险系数n进行相加,再加上风险系数m,即能得到最终风险值x。

11.进一步的,所述组建需要探测的任务具体为:根据端口的数量组成对应数量的任务,即任务的数量与端口的数量相同,其中每个任务包含一个有效地址信息和一个端口。

12.进一步的,所述风险等级表内容包括:风险名称、风险名称对应的风险阈值、以及风险值对应的处理方式,所述风险名称包括:一级风险、二级风险、三级风险;一级风险阈值范围为30

‑

60;二级风险阈值范围为70

‑

100;三级风险阈值范围为110

‑

150;其中,应用服务端根据探测结果的最终风险值x,判断x达到风险值的哪个级别,业务收到风险级别后,根据业务需要进行“正常处理”、“降级处理”、或者“拒绝”处理。

13.进一步的,所述端口系数表内容包括:端口数量、端口数量对应的风险系数m;所述协议系数表内容包括:端口名称、协议名称、协议对应的协议风险系数n;所述协议名称包括:ftp协议、ssh协议、socks协议、http协议、https协议等。

14.本发明的有益效果在于:1、主动有针对性的进行探测,根据探测结果进行防御,针对性强,误操作率低。2、沉淀探测结果数据,在有效期内可以重复应用于不同的项目,节省成本。

附图说明

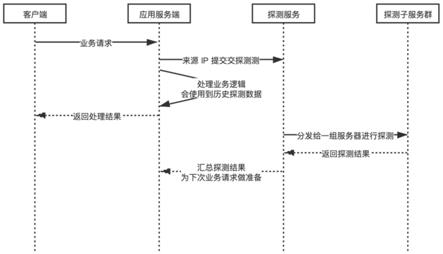

15.图1是本发明的系统工作原理示意图。

16.图2是本发明的探测服务模块的工作原理流程示意图。

具体实施方式

17.下面结合附图对本发明做进一步说明。

18.请参阅图1所示,本发明的一种反向探测进行风险控制的系统,所述系统包括客户端和应用服务端,所述应用服务端设置有探测服务模块、探测子服务群、以及风险系数管理模块;

19.所述风险系数管理模块,设置风险等级对应的风险阈值,形成风险等级表;

20.应用服务端将客户端请求时的信息进行收集,提交给探测服务模块;探测服务模块分析请求时的信息中的有效地址信息,组建需要探测的任务;将需要探测的任务,分发给探测子服务群中的每个节点;

21.对探测子服务群中的每个节点,进行联通性探测和服务类型探测,通过联通性探测获得端口数量,通过服务类型探测获得每个节点的协议计数;将收集到的全部任务的端口数量对应的风险系数和节点对应的协议风险系数进行相加得到最终风险值x,通过对比风险等级表来获得系统的风险等级,根据风险等级进行处理。

22.如图2所示,本发明的所述风险系数管理模块,还设置应用服务端端口数量对应的风险系数m,形成端口系数表;设置协议对应的协议风险系数n,形成协议系数表;其中,联通性探测方式为:尝试与应用服务端对应的端口进行tcp连接建立,在设定的超时时间内结束的,建立成功,则计数1;在超时时间内未完成的,则连接失败不进行计数;所有的节点都进行联通性探测后获得的总计数值,即为端口数量值;

23.服务类型探测方式为:在联通性探测成功后,遍历所有风险系数管理模块中设置好的协议,根据协议的定义进行协议握手,如果握手成功即能通过协议系数表的找到协议

对应的协议风险系数n;通过端口数量值来查询端口系数表得到风险系数m;将所有节点协议对应的协议风险系数n进行相加,再加上风险系数m,即能得到最终风险值x。

24.所述组建需要探测的任务具体为:根据端口的数量组成对应数量的任务,即任务的数量与端口的数量相同,其中每个任务包含一个有效地址信息和一个端口。

25.所述风险等级表内容包括:风险名称、风险名称对应的风险阈值、以及风险值对应的处理方式,所述风险名称包括:一级风险、二级风险、三级风险;一级风险阈值范围为30

‑

60;二级风险阈值范围为70

‑

100;三级风险阈值范围为110

‑

150;其中,应用服务端根据探测结果的最终风险值x,判断x达到风险值的哪个级别,业务收到风险级别后,根据业务需要进行“正常处理”、“降级处理”、或者“拒绝”处理。

26.所述端口系数表内容包括:端口数量、端口数量对应的风险系数m;所述协议系数表内容包括:端口名称、协议名称、协议对应的协议风险系数n;所述协议名称包括:ftp协议、ssh协议、socks协议、http协议、https协议等。

27.下面结合一具体实施例对本发明做进一步说明:

28.本发明公开了一种方案,通过收集客户端请求时的信息,通过探测服务,对客户端的信息进行反向探测,达到判断客户端风险系数,进行主动防御的作用,该系统包括:客户端、应用服务端、探测服务模块、探测子服务群、风险系数管理模块;

29.主要步骤:

30.a:风险系统管理模块:

31.1)设置端口数量对应的风险系数(后续根据配置取值并定义为m),例如:1个端口,则m为1,2个端口,则m为3等;

32.2)设置协议对应的风险系数(后续根据配置取值并定义为n),例如:ftp协议的协议风险系统为50;ssh协议的协议风险系数为60,http协议的协议风险系数为80;https协议的协议风险系数为80;socks协议的协议风险系统为100;

33.3)设置风险阈值(后续根据配置取值并定义为x),例如:一级风险值x1=50;二级风险值x2=80等;

34.b:数据探测阶段

35.1)应用服务端将客户端请求时的信息进行收集,提交给数据探测服务。

36.2)探测服务模块,分析请求时的信息中的有效地址信息,组建需要探测的任务;组建任务流程为:根据有效地址和端口(1

‑

65535)组成65535个任务,每个任务包含一个有效地址和一个端口。

37.3)探测服务模块,将需要探测的任务,分发给数据探测子服务群中的每个节点。

38.4)数据探测子服务群中的每个节点,进行联通性探测和服务类型探测,并计算分值,将分值返回给数据探测服务。

39.联通性探测方式,尝试与对端的端口进行tcp连接建立,在超时时间结束前,建立成功,则计数1;这个过程中的计数值与端口数量相同。

40.服务类型探测方式,在联通性探测成功后,遍历所有风险系统管理模块中设置好的协议,根据协议的定义进行协议握手,如果握手成功;则计数n;n的值就是手动协议对应的值。

41.5)数据探测服务,收集所有子探测服务的端口数和全部任务结果分值,根据端口

数量通过风险系统管理模块中设备的端口与风险对应的值,得出m,将所有探测协议计数的n相加,得到最终的风险值x;x的计算规则是x=m n1 n2

……

。

42.c:数据使用阶段

43.1)应用服务端将客户端请求时的信息进行收集,提交给探测服务模块。

44.2)探测服务模块根据加载历史探测结果的数值,返回给应用服务端。

45.3)应用服务端根据探测结果的最终的风险值x,判断x达到风险阈值的哪个级别,业务收到风险级别后,根据业务需要“正常处理”、“降级处理”、“拒绝”等处理方案。即一级风险,业务进行正常处理,二级风险,业务进行降级处理,三级风险,业务拒绝进行操作处理。

46.方案示例表:

47.端口系数表参见:表1

48.表1

49.端口数量风险值m(人工配置,运行过程可调整)112336410

50.协议系数表参见:表2

51.表2

52.协议名称风险值n(人工配置,运行过程可调整)ftp协议50ssh协议60http协议80https协议80socks协议100

53.风险等级表参见:表3

54.表3

55.风险名称风险名称对应的风险阈值处理方式一级风险30

‑

60正常处理二级风险70

‑

100降级处理三级风险110

‑

150拒绝

56.方案案例:

57.假定收到一个来自9.9.9.9的请求,有效地址就是9.9.9.9,获取来源就是tcp连接的上一个节点;然后就分解成9.9.9.9:1~9.9.9.9:65535对应ip:端口的65535个任务;假定现在处理任务的节点有100个,那么第一个节点分配9.9.9.9:1~9.9.9.9:655,第二个节点分配9.9.9.9:656~9.9.9.9:1310,以此类推;假定最终只有80和1080两个端口是通的,并且探测出80对应的服务类型是http协议,1080对应的服务类型是socks协议,那么最终的风险值x是3 80 100=183。即2个端口对应的风险系数m为3,80端口对应的http协议,该

http协议的协议风险系数为80;1080端口对应的socks协议,该socks协议的协议风险系数为100;则有:3 80 100=183。

58.以上所述仅为本发明的较佳实施例,凡依本发明申请专利范围所做的均等变化与修饰,皆应属本发明的涵盖范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。