1.本发明属于网络安全技术领域,具体涉及一种对称加密隧道破解方法、系统及存储介质。

背景技术:

2.当前,加密流量已占移动网上网总流量的80%左右,非加密流量的比例被严重压缩,敏感流量隐藏在加密隧道中传输,为网络与信息安全监管工作带来了很大的阻碍。

3.对称加密技术是一种主要的数据加密类型,简单来说,对称加密是指加密和解密使用相同密钥的加密算法,其特点是算法公开、计算量小、加密速度快、加密效率高,优点在于加解密的高速度和使用长密钥时的难破解性。高级加密标准aes就是一种典型的对称加密算法,本发明的最优模型选取也是基于aes对称加密技术来选择的。aes算法的破解难度,如果用暴力破解的方式,以aes

‑

128算法为例,平均需要尝试2^127 ≈ 1.7*10^38个128bit的随机数作为密钥进行加解密运算,方能找到正确的密钥,而其对应的运算时间约为2104亿年。

4.目前,aes算法仅通过旁路攻击的形式被破解过,其利用电磁旁路信号来完成差分功耗分析(dpa),从而获取了密钥。但旁路攻击的局限性在于,其必须首先要足够接近目标设备,才能了解其附近的电磁环境;除此之外,旁路攻击的破解方式还需要熟悉目标设备使用的算法和实现细节。因此,现有的aes算法破解方式在实际应用的通用性不强,还存在一定的时空局限性。

技术实现要素:

5.为解决现有技术中的不足,本发明提供一种对称加密隧道破解方法、系统及存储介质,增加了对称加密隧道破解的有效性,降低了对称加密隧道破解的难度。

6.为达到上述目的,本发明所采用的技术方案是:第一部分,提供一种对称加密隧道破解方法,包括:将给定的对称加密隧道的流量接入构建的基于流量特征的对称加密隧道破解模型,获取破解结果。

7.进一步地,所述基于流量特征的对称加密隧道破解模型的构建方法,包括:基于构建的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果;基于马尔科夫模型,对流量识别结果进行识别和预测,进而获取第一专有密码字典;基于生成对抗网络模型,通过流量识别结果和第一专有密码字典,获取第二专有密码字典;基于第一专有密码字典和第二专有密码字典,生成匹配密码,用于破解对称加密隧道。

8.进一步地,所述基于构建的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果,包括:获取训练数据集;基于训练数据集选取特征参数,进而训练数据集中所有训练树的节点,构建基于随机森林算法的流量识别模型;将待检测流量/数据输入构建的基于随机森林算法的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果。

9.进一步地,所述基于马尔科夫模型,对流量识别结果进行识别和预测,进而获取第一专有密码字典,包括:对流量识别结果进行识别和预测,收集已知密码字典;通过马尔科夫模型对收集到的已知密码字典进行规则约束;使用马尔科夫模型生成对称加密隧道的第一专有密码字典。

10.进一步地,所述基于生成对抗网络模型,通过流量识别结果和第一专有密码字典,获取第二专有密码字典,包括:通过流量识别结果和第一专有密码字典作为生成对抗网络模型的训练数据集;鉴别器处理来自训练数据集的密码以及生成器生成的密码样本;基于鉴别器的反馈,生成器对其参数进行微调,生成密码样本反馈给鉴别器;训练过程完成,生成器生成第二专有密码字典。

11.第二部分,提供一种对称加密隧道破解系统,包括处理器和存储设备,所述存储设备中存储有多条指令,用于所述处理器加载并执行第一方面所述方法的步骤。

12.第三部分,提供一种计算机可读存储介质,所述计算机可读存储介质包括存储的计算机程序,其中,在所述计算机程序被处理器运行时控制所述存储介质所在设备执行第一方面所述的方法。

13.与现有技术相比,本发明所达到的有益效果:(1)本发明基于特定隧道的流量特征进行隧道解密,通过构建基于流量特征的对称加密隧道破解模型,无需提前了解目标设备使用的算法和实现细节,提高了对特定加密隧道的破解方法的适用性,解决了现有解密方法通用性不强的问题;(2)本发明提供了对接入的流量进行分析和破解的方法,无需与目标设备近距离接触,解决了破解加密隧道的隐蔽性的问题;(3)本发明提供了运用深度学习的对称加密隧道破解方法,结合深度学习的算法,使得本发明的破解准确度更高,破解更加高效。

附图说明

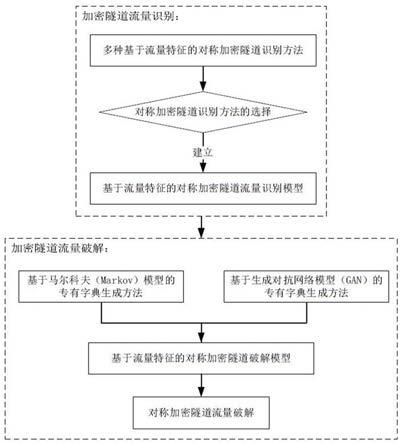

14.图1是本发明实施例提供的一种对称加密隧道破解方法的主要流程示意图;图2是本发明实施例中流量识别模型的示意图;图3是本发明实施例中对称加密隧道破解模型图;图4是本发明实施例中对称加密隧道破解流程图。

具体实施方式

15.下面结合附图对本发明作进一步描述。以下实施例仅用于更加清楚地说明本发明的技术方案,而不能以此来限制本发明的保护范围。

16.实施例一:一种对称加密隧道破解方法,包括:将给定的对称加密隧道的流量接入构建的基于流量特征的对称加密隧道破解模型,获取破解结果。

17.基于流量特征的对称加密隧道破解模型的构建方法,包括:基于构建的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果;基于马尔科夫模型,对流量识别结果进行识别和预测,进而获取第一专有密码字典;基于生成对抗网络模型,通过流量识别结果和第一专有密码字典,获取第二专有密码字典;基于第一专有密码字

典和第二专有密码字典,生成匹配密码,用于破解对称加密隧道。

18.基于构建的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果,包括:获取训练数据集;基于训练数据集选取特征参数,进而训练数据集中所有训练树的节点,构建基于随机森林算法的流量识别模型;将待检测流量/数据输入构建的基于随机森林算法的流量识别模型,对给定的对称加密隧道进行流量检测和识别,获取流量识别结果。

19.基于马尔科夫模型,对流量识别结果进行识别和预测,进而获取第一专有密码字典,包括:对流量识别结果进行识别和预测,收集已知密码字典;通过马尔科夫模型对收集到的已知密码字典进行规则约束;使用马尔科夫模型生成对称加密隧道的第一专有密码字典。

20.基于生成对抗网络模型,通过流量识别结果和第一专有密码字典,获取第二专有密码字典,包括:通过流量识别结果和第一专有密码字典作为生成对抗网络模型的训练数据集;鉴别器处理来自训练数据集的密码以及生成器生成的密码样本;基于鉴别器的反馈,生成器对其参数进行微调,生成密码样本反馈给鉴别器;训练过程完成,生成器生成第二专有密码字典。

21.如图1所示,基于流量特征的深度学习对称加密隧道破解方法,包括以下步骤:步骤1,特定隧道(特定应用(软件)所使用的加密隧道)的流量识别,具体过程为:101)运用多种对称加密隧道流量识别方法,如基于流统计特征进行加密隧道流量识别、根据流头部特征和行为特征进行流量识别、基于随机森林算法进行对称加密隧道流量识别等方法;102)根据多种方法对加密隧道流量的识别效果,选择最高效的对称加密隧道识别方法;103)构建基于流量特征的深度学习对称加密隧道流量识别模型;步骤2,特定隧道流量破解,具体过程为:201)根据预先收集的已知公开、泄露或私有的密码字典,作为马尔科夫模型的基础数据集,使用马尔科夫模型对训练集中的所有密码进行规则约束,生成特定隧道的第一专有密码字典;202)根据预先收集的已知公开、泄露或私有的密码字典,和201中使用马尔科夫模型生成的第一专有密码字典为训练集,运用生成对抗网络模型扩大密码字典范围,获得第二专有密码字典,并匹配密码;203)将201和202中生成的专有密码字典结合,生成精确度更高的专有密码字典,并构建基于流量特征的对称加密隧道破解模型;204)使用上述方法破解对称加密隧道流量。

22.如图2所示,基于流量特征的对称加密隧道流量识别方法,包括以下步骤:步骤1,基于随机森林算法的对称加密隧道流量识别模型的构建,具体过程为:301)采集和分析训练所需的数据集和特征参数等要素;302)提取训练数据集,选取最具分类效果的特征参数k进行模型训练;303)训练数据集中所有训练树的节点,构建基于随机森林算法的流量识别模型;步骤2,将待检测流量/数据接入303建立的流量识别模型;

步骤3,运用303构建的模型对接入流量进行和预测。

23.如图3所示,构建基于流量特征的对称加密隧道破解模型,包括以下步骤:步骤1,当接入已识别的对称加密隧道流量时,对称加密隧道流量识别模型进行已知字典的收集;步骤2,基于马尔科夫模型的第一专有密码字典生成,具体过程为:401)通过马尔科夫模型对预先收集到的已知密码字典进行规则约束;402)使用马尔科夫模型生成特定隧道的第一专有密码字典;步骤3,基于生成对抗网络模型的第二专有密码字典生成,具体过程为:501)收集步骤1和402中得到的密码字典作为生成对抗网络模型的训练数据集;502)鉴别器处理来自训练数据集的密码以及生成器生成的密码样本;503)基于鉴别器的反馈,生成器对其参数进行微调,生成密码样本反馈给鉴别器;504)训练过程完成,生成器生成第二专有密码字典;步骤4,结合402和504生成的专有密码字典,生成更精确的匹配密码。

24.步骤5,根据步骤4得到的密码猜测,对特定隧道进行破解。

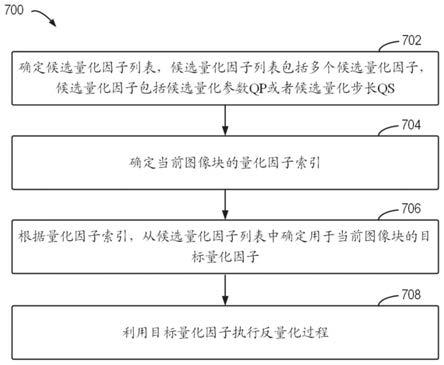

25.如图4所示,建立基于流量特征的深度学习对称加密隧道破解方法,包括以下步骤:步骤1,收集资料,具体过程为:601)预先收集流量识别过程中随机森林算法所需的训练数据集和特征参数;602)预先收集流量解密过程两个深度学习算法所需的已知密码字典;步骤2,流量识别,根据601收集到的数据,基于随机森林算法进行对称加密隧道的识别。

26.步骤3,分析数据,运用马尔科夫模型对602中预先收集到的已知密码字典进行规则约束;步骤4,构建方法,具体过程为:701)使用马尔科夫模型生成特定隧道的专有字典;702)使用生成对抗网络模型生成特定隧道的专有字典;703)结合701和702中生成的专有字典生成密码猜测,即匹配密码。

27.步骤5,综合结论,具体过程为:801)根据步骤4,构建生成专有字典的模型;802)构建对称加密隧道破解方法。

28.本实施例基于特定隧道的流量特征进行隧道解密,通过构建基于流量特征的对称加密隧道破解模型,无需提前了解目标设备使用的算法和实现细节,提高了对特定加密隧道的破解方法的适用性,解决了现有解密方法通用性不强的问题;本实施例提供了对接入的流量进行分析和破解的方法,无需与目标设备近距离接触,解决了破解加密隧道的隐蔽性的问题;本实施例提供了运用深度学习的对称加密隧道破解方法,结合深度学习的算法,使得本发明的破解准确度更高,破解更加高效。

29.本实施例通过以下具体应用实例说明破解的具体过程为:1.针对承载有加密隧道协议shadowsocks的vpn类应用mdssvpn,访问其官网页面,捕获注册账号并申请服务的相关流量,能够识别并确认其加密方式为基于对称加密算法

aes

‑

256

‑

cfb;2. 通过互联网收集到的公开字典集,根据字典集的标签选择mdssvpn对应的已知字典集合,基于第一专有密码字典生成方法,训练、计算得到针对mdssvpn的第一专有密码字典;3.根据互联网收集到的mdssvpn的公开字典集,和生成的第一专有密码字典,基于第二专有密码字典生成方法,训练、计算得到针对mdssvpn的第二专有密码字典;4.结合生成的针对mdssvpn的第一专有密码字典和第二专有密码字典,生成更精确的匹配密码,得到针对mdssvpn的专有字典;5.基于生成的mdssvpn专有字典,并结合所确认的加密算法,构建针对mdssvpn的破解模型;6.实际使用mdssvpn进行网络使用操作,并将所产生流量导入已构建的mdssvpn破解模型。需要注意的是,此时所使用的网络已经是经过加密隧道shadowsocks加密的;7.网络流量经过破解模型,可以得到破解后的原始用户上网流量。

30.至此,mdssvpn的加密隧道,按照本实施例的处理流程后,已完成破解工作。

31.实施例二:基于实施例一所述的对称加密隧道破解方法,本实施例提供一种对称加密隧道破解系统,包括处理器和存储设备,所述存储设备中存储有多条指令,用于所述处理器加载并执行实施例一所述方法的步骤。

32.实施例三:基于实施例一所述的对称加密隧道破解方法,本实施例提供一种计算机可读存储介质,所述计算机可读存储介质包括存储的计算机程序,其中,在所述计算机程序被处理器运行时控制所述存储介质所在设备执行实施例一所述的方法。

33.本领域内的技术人员应明白,本技术的实施例可提供为方法、系统、或计算机程序产品。因此,本技术可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实施例的形式。而且,本技术可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd

‑

rom、光学存储器等)上实施的计算机程序产品的形式。

34.本技术是参照根据本技术实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

35.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

36.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或

其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。