非易失性存储器装置、电子装置和服务提供方接口

1.本技术要求于2020年5月19日提交到韩国知识产权局的第10

‑

2020

‑

0059441号韩国专利申请的优先权,所述韩国专利申请的公开通过引用全部包含于此。

技术领域

2.本公开总体上涉及非易失性存储器,更具体地,涉及非易失性存储器装置、包括该非易失性存储器装置的电子装置、以及存储公钥和秘密密钥的服务提供方接口。

背景技术:

3.当处理非易失性存储器装置的数据时,诸如由于人工智能(ai)的发展而加速的安全性利用,所以可存在增加存储在非易失性存储器装置中的数据的安全性风险。例如,可存在增加对能够保护个人身份信息(诸如,个体的生物特征信息)的高安全性技术的需求。

4.可通过rivest shamir adleman(rsa)算法生成rsa密码,以在公钥密码系统中使用。rsa算法能够执行数字签名计算。

技术实现要素:

5.本公开的实施例可提供具有高安全性的非易失性存储器装置。本公开的实施例可提供具有高安全性的电子装置。本公开的实施例可提供以高安全性向电子装置发送数据和从电子装置接收数据的服务提供方接口。

6.然而,本公开的实施例不限于在此阐述的那些实施例。通过参考下面给出的本公开的具体实施方式,本公开的以上和其他实施例对于本公开所属领域的普通技术人员将变得更清楚。

7.示例性实施例非易失性存储器装置使用公钥/私钥密码术(诸如,但不限于rivest shamir adleman(rsa)密码)来保护存储在非易失性存储器装置的数据。其他实施例的具体细节包括在具体实施方式和附图中。

8.根据本公开的实施例,提供一种非易失性存储器装置,所述非易失性存储器装置包括存储器单元阵列和安全模块,其中,安全模块被配置为:处理包括关于存储在存储器单元阵列中的非易失性存储器装置的信息的第一数据以生成第一密码密钥,处理包括关于存储在存储器单元阵列中的非易失性存储器装置的信息的第二数据以生成第二密码密钥,使用第一密码密钥和第二密码密钥通过rsa算法生成公钥和秘密密钥,并且将第一密码密钥、第二密码密钥、公钥和秘密密钥提供给存储器单元阵列,其中,存储器单元阵列被配置为:存储第一密码密钥、第二密码密钥、公钥和秘密密钥,第二数据与第一数据不同,第一密码密钥的值和第二密码密钥的值是素数,并且公钥被提供给连接到非易失性存储器装置的主机。

9.根据本发明的实施例,提供一种电子装置,所述电子装置包括:第一存储器装置,包括第一存储器单元阵列;以及第二存储装置,包括第二存储器单元阵列,其中,第一存储器装置被配置为:将包括关于第一存储器装置的信息的第一数据和第二数据存储在第一存

储器单元阵列中,第二存储器装置被配置为:将包括关于第二存储器装置的信息的第三数据和第四数据存储在第二存储器单元阵列中,第一数据至第四数据彼此不同,第一存储器装置被配置为:处理第一数据以生成第一密码密钥,处理第二数据以生成第二密码密钥,第一密码密钥的值和第二密码密钥的值是素数,使用第一密码密钥和第二密码密钥通过rsa算法生成第一公钥和第一私钥,并且将第一密码密钥、第二密码密钥、第一公钥和第一私钥存储在第一存储器单元阵列中,第二存储器装置被配置为:处理第三数据以生成第三密码密钥,处理第四数据以生成第四密码密钥,第三密码密钥的值和第四密码密钥的值是素数,使用第三密码密钥和第四密码密钥通过rsa算法生成第二公钥和第二私钥,并且将第三密码密钥、第四密码密钥、第二公钥和第二私钥存储在第二存储器单元阵列中,并且第一密码密钥至第四密码密钥彼此不同,第一公钥和第二公钥彼此不同,并且第一私钥和第二私钥彼此不同。

10.根据本公开的实施例,提供一种服务提供方接口,所述服务提供方接口包括:解密电路;加密电路;接收器,被配置为从电子装置接收第一信号;以及发射器,被配置为将第二信号提供给电子装置,其中,第一信号包括使用电子装置的秘密密钥生成的加密数据,使用电子装置的第一密码密钥和第二密码密钥通过rsa算法,秘密密钥与公钥一起被生成,第一密码密钥通过处理包括关于包括在电子装置中的存储器装置的信息的第一数据来生成,第二密码密钥通过处理与第一数据不同并且包括关于包括在电子装置中的存储器装置的信息的第二数据来生成,并且解密电路被配置为:对加密数据进行解密。

11.所述非易失性存储器装置还可包括:加密电路,被配置为:使用秘密密钥对存储在存储器单元阵列中的数据进行加密来获得加密数据,并将所述加密数据提供给主机。

12.所述非易失性存储器装置还可包括:解密电路,被配置为:使用提供给主机的公钥对提供给主机的所述加密数据进行解密。

13.所述非易失性存储器装置还可包括:加密电路,被配置为:使用提供给主机的公钥对从主机提供的数据进行加密来获得加密数据。

14.所述非易失性存储器装置还可包括:解密电路,被配置为:使用秘密密钥来对所述加密数据进行解密。

附图说明

15.通过参照附图详细描述本公开的示例性实施例,本公开的以上和其他实施例将变得更清楚,其中:

16.图1是用于解释根据本公开的实施例的电子装置的框图;

17.图2是用于解释图1的半导体装置的框图;

18.图3是用于解释图2的存储器块的示图;

19.图4是用于解释根据实施例的半导体装置的密码密钥生成的框图;

20.图5是用于解释根据实施例的半导体装置的密码密钥生成的示意数据图;

21.图6是用于解释根据实施例的半导体装置的密码密钥生成的流程图;

22.图7是用于解释根据实施例的半导体装置的密码密钥生成的框图;

23.图8是用于解释根据实施例的电子装置的框图;

24.图9是用于解释根据本公开的实施例的电子装置的框图;

25.图10是用于解释图9的电子装置的数据传送的流程图;

26.图11是用于解释根据实施例的电子装置的框图;

27.图12是用于解释图11的电子装置的数据传送的流程图;

28.图13是用于解释根据本公开的实施例的通信系统的框图;

29.图14是用于解释根据本公开的实施例的通信系统的框图;

30.图15是用于解释根据本公开的实施例的通信系统的框图;以及

31.图16是根据实施例的非易失性存储器装置的截面图的布局图。

具体实施方式

32.在下文中,将参照附图解释根据本公开的实施例。将参照图1至图7解释包括半导体装置100的电子装置1。

33.图1用于解释根据本公开的实施例的电子装置。图2用于解释图1的半导体装置。图3用于解释图2的存储器块。

34.根据本公开的实施例的电子装置1可包括半导体装置100和存储器控制器200。半导体装置100可包括安全模块170。

35.电子装置1可被实现为例如但不限于,智能卡、安全数字(sd)卡、多媒体卡(mmc)、嵌入式mmc(emmc)、嵌入式多芯片封装(emcp)、完美页nand(perfect page nand,pnn)、通用闪存(ufs)、usb闪存驱动器、固态驱动器(ssd)、嵌入式ssd(essd)等。例如,电子装置1可以是数字相机、数字摄像机、移动电话或平板计算机或包括数字相机、数字摄像机、移动电话或平板计算机。

36.尽管半导体装置100可包括例如nand闪存、垂直nand(vnand)、nor闪存、电阻式存储器(诸如,电阻式随机存取存储器(rram))、相变存储器(pram)、磁阻式随机存取存储器(mram)、铁电随机存取存储器(fram)、自旋转移力矩随机存取存储器(stt

‑

ram)等,但是实施例不限于这些示例。

37.存储器控制器200通常控制半导体装置100的操作。存储器控制器200解释从主机提供的命令,并且可根据解释结果控制半导体装置100的操作来例如执行编程操作、读取操作、擦除操作等。

38.在下文中,将通过将以半导体装置100作为垂直nand闪存(vnand)为例来描述本公开。然而,根据本公开的实施例不限于这样的示例。也就是说,根据本公开的实施例可应用于上述非易失性存储器类型的任何组合,而不限于此。

39.参照图2,半导体装置100可包括电压生成器110、地址解码器130、输入/输出(i/o)电路140、控制器150、存储器单元阵列160和安全模块170。

40.电压生成器110可使用电源电压vcc生成操作半导体装置100所需的操作电压vg。尽管操作电压vg的示例可包括编程电压、通过电压、读取电压、读取通过电压、验证电压、擦除电压、共源极线电压、阱电压等,但是实施例不限于此。

41.电压生成器110可对设置在存储器单元阵列160中的存储器单元中的新数据进行编程,读取存储在存储器单元中的数据,或生成擦除存储在存储器单元中的数据所需的字线电压。

42.地址解码器130可响应于地址addr而选择存储器单元阵列160的存储器块(例如,

161和/或162)。此外,地址解码器130可通过多条字线wl、至少一条串选择线ssl和至少一条地选择线gsl连接到存储器单元阵列160。

43.地址解码器130可响应于地址addr使用解码的行地址来选择字线wl、串选择线ssl和地选择线gsl。此外,地址解码器130可响应于地址addr对输入地址之中的列地址进行解码。解码的列地址可被发送到i/o电路140。在一个实施例中,地址解码器130可包括行解码器、列解码器、地址缓冲器等。

44.i/o电路140可通过位线bl连接到存储器单元阵列160。i/o电路140可从地址解码器130接收解码的列地址。i/o电路140可使用解码的列地址从多条位线选择位线bl。

45.i/o电路140可包括页缓冲器141,在半导体装置100执行编程操作时,页缓冲器141存储将被编程的数据,或者在读取操被执行作时,页缓冲器141存储读取的数据。这里,页缓冲器141可包括多个锁存器,但不限于此。

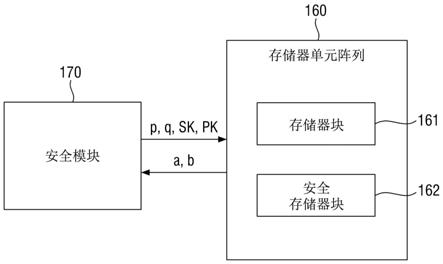

46.在编程操作时,存储在页缓冲器141中的数据可通过位线bl被编程到与选择的存储器块对应的页中。从与在读取操作时选择的存储器块对应的页读取的数据可通过位线bl被存储在页缓冲器141中。

47.控制器150可控制半导体装置100的全部操作(诸如,编程操作、读取操作、擦除操作等)。具体地,控制器150可在半导体装置100操作时控制电压生成器110、地址解码器130和i/o电路140的操作。控制器150可响应于从外部输入的控制信号ctrl或命令信号cmd而进行操作。尽管附图仅示出控制器150控制电压生成器110、地址解码器130和i/o电路140的操作的配置,但是实施例不限于此。如果需要,半导体装置100可包括除了示出的组件之外的更多组件,其中,控制器150控制这些组件的全部操作。

48.存储器单元阵列160可连接到地址解码器130和i/o电路140。存储器单元阵列160可包括存储器块161和安全存储器块162。地址解码器130可通过字线wl、串选择线ssl和地选择线gsl连接到存储器块161和安全存储器块162。i/o电路140可通过位线bl连接到存储器块161和安全存储器块162。

49.存储器单元阵列160可具有三维存储器阵列结构。例如,存储器块161和安全存储器块162可具有三维阵列结构。存储器块161和安全存储器块162可包括沿第一方向和与第一方向不同的第二方向布置在基底上并且在与由第一方向和第二方向形成的平面垂直的第三方向上布置的三维结构的多个串。这里,多个串中的每个串可包括串联连接在位线bl与共同源极线之间的至少一个串选择晶体管、多个存储器单元以及至少一个接地选择晶体管。此处,多个存储器单元中的每个可存储至少一个位。在一个实施例中,至少一个虚设单元可包括在至少一个串选择晶体管与多个存储器单元之间。在一个实施例中,至少一个虚设单元可被包括在多个存储器单元与至少一个接地选择晶体管之间。

50.参照图3,存储器块161可在与基底sub垂直的方向上形成。尽管在附图中仅具体示出存储器块161,但是根据本公开的实施例不限于此,并且安全存储器块162也可具有如图3所示的形式。例如,可在基底sub中形成包含杂质的n 掺杂区186。这样的掺杂区186可用作共源极线。

51.栅电极185和绝缘膜184可交替地堆叠在基底sub上。数据存储膜181可形成在每个栅电极185与每个绝缘膜184之间。

52.柱188可垂直地穿透栅电极185和绝缘膜184。柱188可形成为所示出的v形。柱188

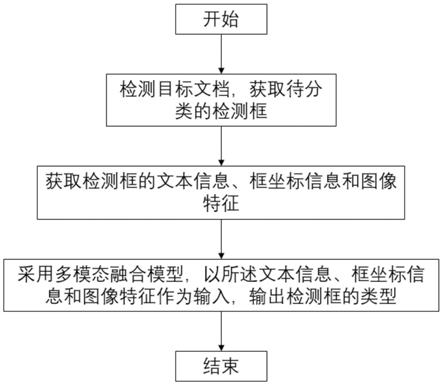

可穿透栅电极185和绝缘膜184,并连接到基底sub。柱188的内部是可由绝缘材料(诸如,氧化硅)制成的充电介电质图案183。柱的外部是可由沟道半导体制成的垂直有源图案182。

53.存储器块161的栅电极185或安全存储器块162的类似物可连接到地选择线gsl、多条字线wl1至wl8和串选择线ssl。垂直有源图案182可通过位线接触件bc连接到多条位线bl1至bl3。在图3中,尽管存储器块161被示出为具有八条字线wl1至wl8和三条位线bl1至bl3,但是实施例不限于此。

54.再次参照图2,尽管安全模块170可连接到i/o电路140和控制器150,但是根据本公开的实施例不限于此。例如,安全模块170可包括在控制器150中,并且安全模块170的功能可由控制器150实现。

55.在一个示例中,安全模块170的功能可由存储器控制器(诸如,图1的存储器控制器200)来实现。安全模块170可通过如下所述的方法从存储器单元阵列160读取数据以生成密码密钥(password key)、公钥和至少一个私钥(或称为,秘密密钥)。安全模块170可将生成的密码密钥、公钥和秘密密钥存储在存储器单元阵列160中(诸如,存储在安全存储器块162中)。安全模块170可仅将公钥提供给主机,并且不需要将密码密钥或秘密密钥提供给主机。

56.主机可访问存储器单元阵列160。例如,主机host可访问存储器块161和安全存储器块162。存储器块161可通过从主机host提供的通用访问命令被访问。安全存储器块162可通过从主机host提供的安全访问命令被访问。

57.存储器块161可存储意在由主机host写入或读取的数据。安全存储器块162可存储与半导体装置100的安全性相关的数据。例如,如下所述,安全存储器块162可存储密码密钥、公钥和秘密密钥的数据。

58.主机host不能使用通用访问命令访问存储在安全存储器块162中的数据。也就是说,存储在安全存储器块162中的数据不从安全模块170的外部被访问,并且甚至不被主机host访问。

59.在下文中,将参照图4至图7解释生成半导体装置100的密码密钥p和q、秘密密钥sk和公钥pk的方法。

60.图4用于解释根据实施例的半导体装置的密码密钥生成。图5用于解释根据实施例的半导体装置的密码密钥生成。图6用于解释根据实施例的半导体装置的密码密钥生成。图7用于解释根据实施例的半导体装置的密码密钥生成。

61.参照图4,存储器单元阵列160和安全模块170可发送和接收数据(a、b、p、q、sk和pk)。例如,存储在安全存储器块162中的第一数据a和第二数据b可被提供给安全模块170。安全模块170可向存储器单元阵列160提供第一密码密钥p、第二密码密钥q、秘密密钥sk和公钥pk。

62.在一个实施例中,安全存储器块162可存储第一数据a、第二数据b以及生成的第一密码密钥p、生成的第二密码密钥q、生成的秘密密钥sk和生成的公钥pk。然而,根据本公开的实施例不限于此。例如,公钥pk也可被存储在存储器块161中。

63.第一数据a可包括包含半导体装置100的生产信息的唯一标识(id)数据。唯一id数据可对应于对于每个半导体装置100不同的唯一信息。例如,唯一id数据可包括或基于其中制造半导体装置100的晶片厂的编号、晶片的编号、晶片测试时间以及任意编号。第一数据a被存储在安全存储器块162中,并且可不通过主机host的通用访问命令被访问。也就是说,

第一数据a不被从外部访问。

64.第二数据b可包括包含关于半导体装置100的操作特性的信息的直流(dc)微调(trim)数据。dc微调数据可对应于对于每个半导体装置100不同的唯一信息。例如,dc微调数据用于匹配每个半导体装置100的操作特性,并且对于每个半导体装置100可不同。dc微调数据可不向外部公开或者从外部被访问。第二数据b被存储在安全存储器块162中,并且可不通过主机host的通用访问命令被访问。也就是说,第二数据b不被从外部访问。因此,可提供具有高的安全性的半导体装置100。

65.第一数据a和第二数据b不限于上述数据,并且可包括代替这样的数据或除了这样的数据之外的其他数据。也就是说,第一数据a和第二数据b可包括基于半导体装置100的唯一信息的数据,该数据被存储在安全存储器块162中并且不被从外部访问。

66.参照图5和图6,安全模块170可分别使用从存储器单元阵列160提供的第一数据a和第二数据b来生成第一密码密钥p和第二密码密钥q。

67.在功能框s190,安全模块170可将数据插入原始数据中或将数据与原始数据级联以生成密码密钥,但不限于此。例如,安全模块170可将数据x1插入到第一数据a中以生成第一密码密钥p。数据x1可以是包括包含任意随机数的m个位的数据。例如,安全模块170可将数据x2插入到第二数据b中以生成第二密码密钥q。数据x2可以是包括包含任意随机数的n个位的数据。这里,m和n可以是1或更大的自然数。在可选的实施例中,插入的数据值可以是唯一的加盐值(salt value),并且每个相应的密码密钥可由哈希函数基于相应的插入的数据和相应的原始数据生成。

68.在判定框s191,安全模块170可确定通过上述处理生成的密码密钥的值是否是素数。这里,素数是除了1与其自身之外不能被任何其他数整除的大于1的正整数。例如,素数可以是2、3、5、7、11、13等。安全模块170可确定第一密码密钥p的值是否是素数。安全模块170可确定第二密码密钥q的值是否也是素数。这里,第一密码密钥p的值和第二密码密钥q的值可彼此不同。

69.当在判定框s191

‑

y的肯定或“是”分支,相应的密码密钥p或q的值被确定为素数时,安全模块可将分别生成的第一密码密钥p或第二密码密钥q提供给存储器单元阵列160。在功能框s192,提供给存储器单元阵列160的第一密码密钥p和第二密码密钥q可被存储在安全存储器块162中。

70.当在判定框s191

‑

n的否定或“否”分支,相应的密码密钥p或q的值被确定为非素数时,在功能框s193,安全模块可插入与插入到第一数据a中的数据不同的数据x1,或者可插入与插入到第二数据b中的数据不同的数据x2,以生成新的密码密钥,并且控制被传递回判定框s191。这使得可在判定框s191确定新生成的第一密码密钥p和/或第二密码密钥q是否是素数。

71.其中生成的密码密钥的值是素数的第一密码密钥p和第二密码密钥q均可被临时地(优选地,一次一个地)存储在安全模块170中。例如,第一密码密钥p或第二密码密钥q可被存储在易失性存储器装置(诸如,动态随机存取存储器(dram))中。然而,根据本公开的实施例不限于此,并且第一密码密钥和第二密码密钥可被存储在同样不能从外部访问的另一存储器装置中。

72.参照图7,安全模块170可包括密钥生成模块171。然而,根据本公开的实施例不限

于此,并且可通过半导体装置100的另一配置来实现。

73.密钥生成模块171可分别使用第一密码密钥p和第二密码密钥q来生成秘密密钥sk和公钥pk。尽管密钥生成模块171可使用公钥密码术或非对称密码术算法(诸如,rivest shamir adleman(rsa)算法)来生成秘密密钥sk和公钥pk,但是根据本公开的实施例不限于此,例如,用于生成秘密密钥sk和公钥pk的算法可包括对称密钥算法(诸如,数据加密标准(des)算法和/或高级加密标准(aes)算法)。

74.下面将描述使用第一密码密钥p和第二密码密钥q生成秘密密钥sk和公钥pk的方法。然而,该方法仅是示例,并且根据本公开的实施例不限于此,并且可包括其他的第一密码密钥p生成方法、第二密码密钥q生成方法、秘密密钥sk生成方法和公钥pk生成方法。

75.第一密码密钥p的值和第二密码密钥q的值可以是素数。出于通过示例进行描述的目的,可假设第一密码密钥p的值是13,第二密码密钥q的值是11。公钥pk可例如通过将第一密码密钥p乘以第二密码密钥q来生成。例如,公钥pk的值可以是通过将13乘以11获得的143。

76.可选地,可通过等式1获得φ(pk)。

77.<等式1>

78.φ(pk)=(p

‑

1)

×

(q

‑

1)

79.例如,可以是(13

‑

1)

×

(11

‑

1)=12

×

10=120。表示公钥pk的函数。

80.可获得小于并且与是相对质数、互质数或互质的自然数e。例如,可获得大于1、小于120并且与120互质的自然数e。出于通过示例进行描述的目的,e可以是23。

81.可选择满足等式2的d。这里,表示当e

×

d除以时,获得余数1。

82.<等式2>

[0083][0084]

出于通过示例进行描述的目的,满足23

×

d≡1(mod 120)并且1<d<120的数字47可被选择为d。也就是说,d可以是47。

[0085]

{pk,e}可以是公钥,{pk,d}可以是秘密密钥。例如,通过上述处理生成的公钥可以是{143,23},并且秘密密钥可以是{143,47}。

[0086]

公钥pk可包括{pk,e},秘密密钥sk可包括{pk,d}。然而,根据本公开的实施例不限于此,公钥pk和秘密密钥sk可具有其他值。

[0087]

在一个实施例中,生成的公钥pk和秘密密钥sk可被存储在存储器单元阵列160中。公钥pk和生成的秘密密钥sk可不被存储在半导体装置100的除了存储器单元阵列160之外的组件中。例如,可从安全模块170删除公钥pk和秘密密钥sk。公钥pk和秘密密钥sk可被存储在安全存储器块162中。

[0088]

在一个实施例中,公钥pk可被存储在存储器块161中。公钥pk可被主机host访问并被提供给主机。

[0089]

密码密钥(诸如,第一密码密钥p和第二密码密钥q)使用半导体装置100的唯一数据(诸如,以唯一id数据和dc微调数据为例,但不限于此)生成,公钥pk和秘密密钥sk使用相应的密码密钥通过rsa算法生成,并且第一密码密钥p、第二密码密钥q、公钥pk和秘密密钥

sk被存储在存储器单元阵列160(诸如,用于存储公钥pk的存储器块161和用于存储第一密码密钥p、第二密码密钥q和秘密密钥sk的安全存储器块162)中,从而将密码密钥和秘密密钥存储在无论是主机host还是任何其他外部系统或装置都不能从外部访问的位置。因此,可提供具有高安全性加密的半导体装置100。

[0090]

例如,即使外部组件(诸如,主机host)知道第一密码密钥p、第二密码密钥q和公钥pk中的一个,但是因为通过对大的值的素数进行因式分解来猜测sk而得到秘密密钥sk将花费很长时间和大量处理资源,所以半导体装置100的安全性可被保持。

[0091]

图8用于解释根据实施例的电子装置。为了便于解释,可更简要地解释或省略使用图1至图7解释的内容的重复部分。

[0092]

参照图8,电子装置2可包括存储器控制器200、半导体装置100、半导体装置101和半导体装置102。尽管半导体装置101和半导体装置102可具有与使用图1至图7解释的半导体装置100相同的结构,但是根据本公开的实施例不限于此,并且半导体装置101和半导体装置102可具有彼此不同的结构。

[0093]

存储器控制器200可包括安全模块210。安全模块210可与使用图4描述的安全模块170基本相同。尽管安全模块210被示出为包括在存储器控制器200中,但是根据本公开的实施例不限于此,并且安全模块210可通过包括在半导体装置100、半导体装置101和/或半导体装置102中的每个或任何一个中来实现。

[0094]

在一个实施例中,半导体装置100可存储包括关于半导体装置100的信息的第一数据a1和第二数据b1。半导体装置101可储存包括关于半导体装置101的信息的第一数据a2和第二数据b2。半导体装置102可储存包括关于半导体装置102的信息的第一数据a3和第二数据b3。第一数据a1、第二数据b1、第一数据a2、第二数据b2、第一数据a3和第二数据b3可具有彼此不同的值。

[0095]

半导体装置100可向存储器控制器200提供第一数据a1和第二数据b1。半导体装置101可向存储器控制器200提供第一数据a2和第二数据b2。半导体装置102可向存储器控制器200提供第一数据a3和第二数据b3。

[0096]

安全模块210可使用提供的第一数据a1和第二数据b1来生成第一密码密钥p1、第二密码密钥q1、秘密密钥sk1和公钥pk1。安全模块210可使用提供的第一数据a2和第二数据b2来生成第一密码密钥p2、第二密码密钥q2、秘密密钥sk2和公钥pk2。安全模块210可使用提供的第一数据a3和第二数据b3来生成第一密码密钥p3、第二密码密钥q3、秘密密钥sk3和公钥pk3。

[0097]

半导体装置100可存储从存储器控制器200提供的第一密码密钥p1、第二密码密钥q1、秘密密钥sk1和公钥pk1。半导体装置101可存储从存储器控制器200提供的第一密码密钥p2、第二密码密钥q2、秘密密钥sk2和公钥pk2。半导体装置102可存储从存储器控制器200提供的第一密码密钥p3、第二密码密钥q3、秘密密钥sk3和公钥pk3。公钥pk1、公钥pk2和公钥pk3可被提供给主机host。

[0098]

存储在半导体装置100中的第一密码密钥p1和第二密码密钥q1、存储在半导体装置101中的第一密码密钥p2和第二密码密钥q2以及存储在半导体装置102中的第一密码密钥p3和第二密码密钥q3可具有彼此不同的值。

[0099]

存储在半导体装置100中的秘密密钥sk1、存储在半导体装置101中的秘密密钥sk2

以及存储在半导体装置102中的秘密密钥sk3可具有彼此不同的值。

[0100]

存储在半导体装置100中的公钥pk1、存储在半导体装置101中的公钥pk2以及存储在半导体装置102中的公钥pk3可具有彼此不同的值。

[0101]

半导体装置100、半导体装置101和半导体装置102具有彼此不同的密码密钥,并且当从外部访问时,由于需要使用不同的密码密钥访问每个半导体装置,因此具有高安全性的电子装置2可被提供。

[0102]

在下文中,将参照图9和图10解释包括半导体装置100的电子装置3。

[0103]

图9用于解释根据本公开的实施例的电子装置。图10用于解释图9的电子装置的数据传送。为了便于解释,可简要解释或省略使用图1至图7解释的内容的重复部分。

[0104]

参照图9和图10,电子装置3可包括半导体装置100、加密电路300和解密电路400。尽管图9示出半导体装置100被分为加密电路300和解密电路400,但是根据本公开的实施例不限于此。例如,半导体装置100可包括加密电路300,半导体装置100可包括解密电路400,或者半导体装置100可包括加密电路300和解密电路400两者。

[0105]

在图10的功能框s310,图9的半导体装置100可将明文数据(plain data)m和秘密密钥sk提供给图9的加密电路300。例如,半导体装置100可将存储在存储器块161中的明文数据m提供给加密电路300。例如,半导体装置100可将存储在安全存储器块162中的秘密密钥sk提供给加密电路300。

[0106]

在功能框s311,加密电路300可使用明文数据m和秘密密钥sk生成加密数据c。例如,加密电路300可使用通过使用作为素数的第一密码密钥p和第二密码密钥q经由rsa算法生成的秘密密钥sk和将被传送的明文数据m,来生成包括加密内容的加密数据c。

[0107]

在功能框s312,可将加密数据c和公钥pk提供给解密电路400。例如,加密电路300可将生成的加密数据c提供给解密电路400。例如,半导体装置100可将存储在存储器块161或安全存储器块162中的公钥pk提供给解密电路400。

[0108]

在功能框s313,解密电路400可使用加密数据c和公钥pk生成明文数据m’。例如,解密电路400可通过使用公开的公钥pk对发送的加密数据c进行解密来生成明文数据m’。尽管明文数据m可与明文数据m’相同,但是实施例不限于此。解密后的明文数据m’可从解密电路400被传送到主机host。主机host可知道作为加密数据c从半导体装置100被安全地传送到解密电路400的解密后的明文数据m’,并且具有高安全性的电子装置3可被提供。

[0109]

在下文中,将参照图11和图12解释包括半导体装置100的电子装置4。

[0110]

图11用于解释根据实施例的电子装置。图12用于解释图11的电子装置的数据传送。为了便于解释,可简要解释或省略使用图1至图7解释的内容的重复部分。

[0111]

参照图11和图12,电子装置4可包括半导体装置100、加密电路300和解密电路400。尽管图11示出半导体装置100与加密电路300和解密电路400分开,但是根据本公开的实施例不限于此。例如,半导体装置100可包括加密电路300,半导体装置100可包括解密电路400,或者半导体装置100可包括加密电路300和解密电路400两者。

[0112]

在功能框s320,可向加密电路300提供明文数据m和公钥pk。例如,主机host可将明文数据m提供给加密电路300。例如,半导体装置100可将存储在存储器块161或安全存储器块162中的公钥pk提供给加密电路300。

[0113]

在功能框s321,加密电路300可使用提供的明文数据m和公钥pk来生成加密数据c。

例如,加密电路300可使用公钥pk和将从主机传送的明文数据m来生成包括加密内容的加密数据c。

[0114]

在功能框s322,可向解密电路400提供加密数据c和秘密密钥sk。例如,加密电路300可将生成的加密数据c提供给解密电路400。例如,半导体装置100可向解密电路400提供存储在安全存储器块162中的秘密密钥sk。

[0115]

在功能框s323,解密电路400可使用加密数据c和秘密密钥sk生成明文数据m’。例如,解密电路400通过使用对外部保密的秘密密钥sk对传送的加密数据c进行解密来生成明文数据m’。尽管明文数据m可与明文数据m’相同,但是实施例不限于此。解密后的明文数据m’可从解密电路400被传送到半导体装置100。结果,由于秘密密钥sk被存储在半导体装置100中,所以即使另一个人知道加密数据c,也不能仅使用公钥pk进行解密,因此具有高安全性的电子装置4可被提供。

[0116]

在下文中,将参照图13解释包括电子装置1的通信系统5。

[0117]

图13用于解释根据本公开的实施例的通信系统。为了便于解释,可简要解释或省略使用图1至图7解释的内容的重复部分。

[0118]

参照图13,通信系统5可包括电子装置1、基站600和服务提供方接口(service provider interface)700。

[0119]

在一个实施例中,电子装置1可包括半导体装置100、加密电路300和通信模块500。半导体装置100可与使用图1至图7解释的半导体装置100相同。

[0120]

加密电路300可使用从半导体装置100提供的秘密密钥sk和明文数据m来生成加密数据c。加密电路300可将生成的加密数据c提供给通信模块500。

[0121]

通信模块500可执行用于通过无线信道发送和接收信号的功能。例如,通信模块500可根据系统的物理层标准执行基带信号与位行(bit row)之间的转换功能。另外,通信模块500可将基带信号上转换为rf频带信号,通过天线发送rf频带信号,并且将通过天线接收的rf频带信号下转换为基带信号。例如,通信模块500可包括发送滤波器、接收滤波器、放大器、混频器、振荡器、数模转换器(dac)、模数转换器(adc)等。

[0122]

通信模块500可包括不同的通信模块以处理不同频带的信号。此外,通信模块500可包括多个通信模块,以支持彼此不同的多种无线访问技术。例如,不同的无线访问技术可包括:蓝牙低功耗(ble)、无线保真(wifi

tm

)、wigig(wifi千兆字节)、蜂窝网络(诸如,长期演进(lte))等。此外,不同的频带可包括超高频(shf)(例如,2.5ghz、5ghz)频带和毫米波(例如,60ghz)频带。

[0123]

通信模块500可通过上述处理对接收的加密数据c进行转换,并将信号发送到基站600。

[0124]

根据实施例的基站600具有作为与电子装置1直接通信的网络的终端节点的含义。在一些情况下,在本技术中解释为由基站执行的特定操作可由基站的上层节点执行。也就是说,在由包括基站的大量网络节点组成的网络中为了与终端(诸如,电子装置1)通信而执行的各种操作可由基站或除基站之外的另一网络节点执行。基站可使用诸如路侧单元(rsu)、固定站、基站(bs)、节点b、演进节点b(enb)、基站收发器系统(bts)、接入点(ap)、menb(宏enb)和/或辅助enb(senb)的术语来替换。

[0125]

根据实施例的基站600可包括通信模块610、网络通信模块620、计算模块630和服

务器640。

[0126]

通信模块610的功能和配置可与电子装置1的通信模块500的功能和配置相同或相似。基站600的通信模块610的解释可使用电子装置1的通信模块500的解释替换。通信模块610可接收从电子装置1的通信模块500发送的加密数据c。通信模块610可在通信协议之间对发送的加密数据c进行转换并将发送的加密数据c提供给网络通信模块620。

[0127]

计算模块630可包括各种类型的硬件、处理器、加速器和/或软件,并且可包括硬件加速器(诸如,cpu或gpu作为示例)。上述硬件可执行加法、乘法、移位、异或(xor)、与(and)、或(or)、或非(nor)和与非(nand),另外,上述硬件还可对rsa和ecc公钥执行计算(如,模块化计算(诸如,模块化加法和模块化乘法))。

[0128]

服务器640可以以移动边缘计算方式处理数据。移动边缘计算还可应用于4g和5g环境,并且不限于此。移动边缘计算可在一个边缘执行基站600上的计算,以将服务提供给电子装置1。例如,服务器640可存储数据(诸如,加密数据c)。

[0129]

网络通信模块620可将数据发送到服务提供方接口700。例如,网络通信模块620可将从通信模块610提供的加密数据c发送到服务提供方接口700。

[0130]

根据实施例的服务提供方接口700可包括解密电路400和数据库710。

[0131]

解密电路400可包括各种类型的硬件、处理器、加速器和/或软件,并且可包括硬件加速器(诸如,cpu或gpu作为示例)。上述硬件可执行加法、乘法、移位、xor、and、or、nor和nand,另外,上述硬件还可对rsa和ecc公钥执行计算(如,模块化计算(诸如,模块化加法和模块化乘法))。

[0132]

数据库710可存储从电子装置1提供的公钥pk并使从电子装置1提供的公钥pk保持注册。数据库710可将公钥pk提供给解密电路400。

[0133]

服务提供方接口700可通过包括在服务提供方接口700中的发送器和接收器,将信号发送到网络通信模块620并从网络通信模块620接收信号。

[0134]

解密电路400可使用公钥pk对加密数据c进行解密。服务提供方接口700可将解密后的明文数据m’提供给数据库710以进行存储。从电子装置1提供的加密数据c使用公钥pk被确认,并且服务提供方接口700可确认加密数据c是从电子装置1发送的信号。因此,具有高安全性的通信系统5可被提供。

[0135]

在下文中,将参照图14解释包括电子装置1的通信系统6。

[0136]

图14用于解释根据本公开的实施例的通信系统。为了便于解释,可简要解释或省略使用图1至图7和图13解释的内容的重复部分。

[0137]

参照图14,通信系统6可包括电子装置1、基站600和服务提供方接口700。在一个实施例中,电子装置1可包括解密电路400,服务提供方接口700可包括加密电路300。从电子装置1提供的公钥pk可被存储在数据库710中。

[0138]

在一个实施例中,数据库710可向加密电路300提供公钥pk和明文数据m。加密电路300可使用公钥pk和明文数据m来生成加密数据c。也就是说,加密电路300可使用公钥pk将待发送的明文数据m转换为加密数据c。服务提供方接口700的加密电路300可将加密数据c提供给基站600。

[0139]

在一个实施例中,可向基站600的网络通信模块620提供来自服务提供方接口700的加密数据c。网络通信模块620可将加密数据c传送到通信模块610。通信模块610可将可通

过对加密数据c进行转换获得的信号发送到电子装置1。

[0140]

在一个实施例中,电子装置1的通信模块500可传送从基站600发送的信号以生成加密数据c。通信模块500可将加密数据c传送到解密电路400。解密电路400可使用从通信模块500提供的加密数据c和从半导体装置100(例如,以从图2的安全存储器块162为例)提供的秘密密钥sk来生成明文数据m’。也就是说,解密电路400可使用秘密密钥sk对加密数据c进行解密。

[0141]

解密电路400可通过使用秘密密钥sk对从服务提供方接口700最终提供的加密数据c进行解密来恢复明文数据m’。电子装置1可使用内置的秘密密钥sk来恢复加密后的数据。然而,即使包括基站600的第三方在中间知道加密数据c,仅通过知道公钥pk来知道明文数据m’的内容也是不可行的。因此,具有高安全性的通信系统6可被提供。

[0142]

在下文中,将参照图15解释包括电子装置1和数据中心3000的通信系统7。

[0143]

图15用于解释根据本公开的实施例的通信系统。为了便于解释,可简要解释或省略使用图1至图7、图13和图14解释的内容的重复部分。

[0144]

参照图15,通信系统7可包括电子装置1和数据中心3000。

[0145]

在一个实施例中,电子装置1可包括如图1至图7、图13和图14中所解释的半导体装置100、通信模块500、加密电路300和解密电路400。加密电路300可使用秘密密钥sk和明文数据m生成加密数据c,并且可将加密数据c发送到通信模块500。通信模块500可通过天线将生成的加密数据c发送到外部。解密电路400可通过使用秘密密钥sk对通过通信模块500接收的加密数据c进行解密来生成明文数据m’。解密电路400可将生成的明文数据m’传送到半导体装置100。

[0146]

电子装置1可通过通信模块500将信号发送到数据中心3000并从数据中心3000接收信号。例如,电子装置1可通过网络3300将生成的加密数据c提供给数据中心3000。例如,可向电子装置1提供在数据中心3000中(诸如,从应用服务器3100至3100n和存储服务器3200至3200m)生成的加密数据c。

[0147]

数据中心3000是收集各种数据并提供服务的设施,并且也可称为数据存储中心。数据中心3000可以是或包括用于搜索引擎和数据库操作的系统,并且可以是或包括由公司(诸如,银行或政府机构)使用的计算系统。例如,数据中心3000可包括在现场的和/或通过网络3300互连的应用服务器3100至3100n和存储服务器3200至3200m。应用服务器3100至3100n的数量和存储服务器3200至3200m的数量可根据实施例被不同地选择,并且应用服务器3100至3100n的数量和存储服务器3200至3200m的数量可彼此不同。

[0148]

应用服务器3100或存储服务器3200可包括处理器3110和3210中的至少一个以及存储器3120和3220中的至少一个。以存储服务器3200作为示例,处理器3210可控制存储服务器3200的整体操作,并访问存储器3220以执行命令和/或访问加载到存储器3220中的数据。存储器3220可以是双倍数据速率同步dram(dd rsdram)、高带宽存储器(hbm)、混合存储器立方体(hmc)、双列直插存储器模块(dimm)、傲腾dimm或非易失性dimm(nvmdimm)。根据一个实施例,包括在存储服务器3200中的处理器3210的数量和存储器3220的数量可被不同地选择。在一个实施例中,处理器3210和存储器3220可提供处理器

‑

存储器对。在一个实施例中,处理器3210的数量和存储器3220的数量可彼此不同。处理器3210可包括单核处理器或多核处理器。存储服务器3200的上述解释也可类似地应用于应用服务器3100,因此,可省略

重复的描述。根据一个实施例,应用服务器3100不需要包括存储装置3150。存储服务器3200可包括至少一个或多个存储装置3250。包括在存储服务器3200中的存储装置3250的数量可根据实施例被不同地选择。

[0149]

应用服务器3100至3100n和存储服务器3200至3200m可通过网络3300彼此通信。此外,电子装置1可通过网络3300与应用服务器3100至3100n以及存储服务器3200至3200m通信。可使用光纤通道(fc)、以太网等来实现网络3300。fc是用于相对高速数据传输的介质,并且可使用提供高性能和/或高可用性的光交换机。根据网络3300的访问类型,存储服务器3200至3200m可被设置为文件存储装置、块存储装置或对象存储装置。

[0150]

在下文中,可主要解释应用服务器3100和存储服务器3200。应用服务器3100的解释也可应用于另一应用服务器3100n,并且存储服务器3200的解释也可应用于另一存储服务器3200m。

[0151]

应用服务器3100可通过网络3300将请求由用户或客户端存储的数据存储在存储服务器3200至3200m中的一个中。例如,应用服务器3100从电子装置1接收加密数据c,并且可通过网络3300将加密数据c和/或使用公钥pk进行解密的解密后的明文数据m’存储在存储服务器3200至3200m之一中。此外,应用服务器3100可通过网络3300从存储服务器3200至3200m之一获取请求由用户或客户端读取的数据。例如,应用服务器3100可被实现为网络服务器或数据库管理系统(dbms)。

[0152]

应用服务器3100可通过网络3300访问包括在另一应用服务器3100n中的存储器3120n或存储装置3150n,或者可通过网络3300访问包括在存储服务器3200至3200m中的存储器3220至3220m或存储装置3250至3250m。因此,应用服务器3100可对存储在应用服务器3100至3100n和/或存储服务器3200至3200m中的数据执行各种操作。例如,应用服务器3100可执行命令以在应用服务器3100至3100n和/或存储服务器3200至3200m之间移动或复制数据。数据可经由存储服务器3200至3200m的存储器3220至3220m或直接地从存储服务器3200至3200m的存储装置3250至3250m移动到应用服务器3100至3100n的存储器3120至3120n。

[0153]

通过网络3300移动的数据可以是为了安全或隐私而加密的数据。例如,通过网络3300移动的数据可包括从电子装置1提供的加密数据c(用sk加密,可用pk解密)和/或提供给电子装置1的加密数据c(用pk加密,可用sk解密)。

[0154]

以存储服务器3200作为示例,接口3254可提供处理器3210与控制器3251之间的物理连接、以及网络接口卡(nic)3240与控制器3251之间的物理连接。例如,接口3254可被实现为直接连接存储(das)类型,其中,存储装置3250通过专用电缆直接连接。

[0155]

存储服务器3200还可包括交换机3230和nic3240。根据处理器3210的控制,交换机3230可选择性地连接处理器3210和存储装置3250或者选择性地连接nic 3240和存储装置3250。应用服务器3100至3100n还可包括交换机3130至3130n和nic 3140至3140n。存储服务器3200m还可包括交换机3230m和nic 3240m。

[0156]

在一个实施例中,nic 3240可包括网络接口卡、网络适配器等。nic 3240可通过有线接口、无线接口、蓝牙接口、光学接口等连接到网络3300。nic3240可包括内部存储器、数字信号处理器(dsp)、主机总线接口等,并且可通过主机总线接口连接到处理器3210和/或交换机3230。主机总线接口还可被实现为前述接口(i/f)3254至3254m的示例之一。在一个实施例中,nic3240可与处理器3210、交换机3230和存储装置3250中的至少一个集成。

[0157]

在存储服务器3200至3200m或应用服务器3100至3100n中,处理器可将命令发送到存储装置3150至3150n和3250至3250m或者存储器3120至3120n和3220至3220m以编程和/或读取数据。

[0158]

存储装置3150至3150n和3250至3250m可响应于从处理器接收的读取命令而将控制信号和命令/地址信号发送到nand闪存装置3252至3252m。结果,当从nand闪存装置3252至3252m读取数据时,读取使能(re)信号作为数据输出控制信号被输入,并且可起到将数据输出到分布式排队系统(dqs)总线的作用。可使用re信号来生成dqs数据选通。命令信号和地址信号可根据写入使能(we)信号的上升沿或下降沿被锁存在页缓冲器中。

[0159]

在一个实施例中,nand闪存装置3252至3252m可包括特定于nand闪存装置3252至3252m的数据信息。nand闪存装置3252至3252m可处理数据以生成具有素数值的密码密钥。nand闪存装置3252至3252m可使用密码密钥来生成公钥和秘密密钥。nand闪存装置3252至3252m可使用秘密密钥对数据进行加密或解密。从nand闪存装置3252至3252m输出的数据可以是使用秘密密钥加密或解密的数据。nand闪存装置3252至3252m的密码密钥、公钥和秘密密钥对于nand闪存装置3252至3252m中的每个可以是不同的。

[0160]

控制器3251至3251m通常可控制存储装置3250至3250m的操作。在一个实施例中,控制器3251可包括静态随机存取存储器(sram)。控制器3251可响应于写入命令在nand闪存装置3252上写入数据,或者可响应于读取命令从nand闪存装置3252读取数据。例如,写入命令和/或读取命令可被提供给存储服务器3200中的处理器3210、另一存储服务器3200m中的处理器3210m或应用服务器3100和3100n中的处理器3110和3110n。

[0161]

dram 3253至3253m可临时存储(缓冲)将写在nand闪存装置3252至3252m上的数据和从nand闪存装置3252至3252m读取的数据。此外,dram 3253可存储元数据。这里,元数据可以是由控制器3251生成的用于管理用户数据或nand闪存装置3252的数据。存储装置3250可包括用于安全或隐私的安全元件(se)。

[0162]

图16示出根据实施例的非易失性存储器装置的截面图。

[0163]

参照图16,存储器装置4000可具有芯片到芯片(c2c)结构。c2c结构可表示通过在第一晶片上制造包括单元区域cell的上部芯片,在不同于第一晶片的第二晶片上制造包括外围电路区域peri的下部芯片,然后以结合方式连接上部芯片和下部芯片而形成的结构。例如,结合方式可包括电连接形成在上部芯片的最上金属层上的结合金属和形成在下部芯片的最上金属层上的结合金属的方法。例如,当结合金属可由铜(cu)形成时,结合方式可以是cu

‑

cu结合,并且结合金属也可由铝或钨形成。这里,单元区域cell可对应于图2的存储器单元阵列160,外围电路区域peri可对应于图2的电压生成器110、地址解码器130、i/o电路140、控制器150和/或安全模块170。

[0164]

存储器装置4000的外围电路区域peri和单元区域cell中的每个可包括外部垫(pad,或称为“焊盘”或“焊垫”)结合区域pa、字线结合区域wlba和位线结合区域blba。

[0165]

外围电路区域peri可包括第一基底4210、层间绝缘层4215、形成在第一基底4210上的多个电路元件4220a、4220b和4220c、分别连接到多个电路元件4220a、4220b和4220c的第一金属层4230a、4230b和4230c、以及分别形成在第一金属层4230a、4230b和4230c上的第二金属层4240a、4240b和4240c。在一个实施例中,第一金属层4230a、4230b和4230c可由具有相对高电阻的钨形成,第二金属层4240a、4240b和4240c可由具有相对低电阻的铜形成。

[0166]

在图16中所示的实施例中,尽管示出和描述了第一金属层4230a、4230b和4230c以及第二金属层4240a、4240b和4240c,但是它们不限于此,并且一个或多个金属层可进一步形成在第二金属层4240a、4240b和4240c上。形成在第二金属层4240a、4240b和4240c上的一个或多个金属层的至少一部分可由具有比形成第二金属层4240a、4240b和4240c的铜的电阻更高的电阻的铝等形成。

[0167]

层间绝缘层4215可设置在第一基底4210上,并且覆盖多个电路元件4220a、4220b和4220c、第一金属层4230a、4230b和4230c以及第二金属层4240a、4240b和4240c。层间绝缘层4215可包括绝缘材料(诸如,氧化硅、氮化硅等)。

[0168]

下结合金属4271b和4272b可形成在字线结合区域wlba中的第二金属层4240b上。在字线结合区域wlba中,外围电路区域peri中的下结合金属4271b和4272b可以以结合方式电连接到单元区域cell中的上结合金属4371b和4372b,并且下结合金属4271b和4272b以及上结合金属4371b和4372b可由铝、铜、钨等形成。

[0169]

单元区域cell可包括至少一个存储器块。单元区域cell可包括第二基底4310和共源极线4320。在第二基底4310上,包括字线4331至4338的多条字线4330可在与第二基底4310的上表面垂直的方向(诸如,z轴方向)上堆叠。至少一条串选择线和至少一条地选择线可分别布置在多条字线4330上方和下方,并且多条字线4330可设置在至少一条串选择线与至少一条地选择线之间。

[0170]

在位线结合区域blba中,沟道结构ch可在与第二基底4310的上表面垂直的方向上延伸,并且穿过多条字线4330、至少一条串选择线和至少一条地选择线。沟道结构ch可包括数据存储层、沟道层、掩埋绝缘层等,沟道层可电连接到第一金属层4350c和第二金属层4360c。例如,第一金属层4350c可以是位线接触件,第二金属层4360c可以是位线。在一个实施例中,位线4360c可在与第二基底4310的上表面平行的第一方向(诸如,y轴方向)上延伸。

[0171]

在图16中所示的实施例中,设置有沟道结构ch、位线4360c等的区域可被定义为位线结合区域blba。在位线结合区域blba中,位线4360c可电连接到外围电路区域peri中提供页缓冲器4393的电路元件4220c。例如,位线4360c可连接到单元区域cell中的上结合金属4371c和4372c,并且上结合金属4371c和4372c可连接到下结合金属4271c和4272c,下结合金属4271c和4272c连接到页缓冲器4393的电路元件4220c。

[0172]

在字线结合区域wlba中,多条字线4330可在平行于第二基底4310的上表面的第二方向(诸如,x轴方向)上延伸,并且可连接到包括单元接触塞4341至4347的多个单元接触塞4340。多条字线4330和多个单元接触塞4340可在由在第二方向上以不同长度延伸的多条字线4330的至少一部分提供的垫中彼此连接。第一金属层4350b和第二金属层4360b可诸如顺序地连接到多个单元接触塞4340的上部,所述多个单元接触塞4340连接到多条字线4330。多个单元接触塞4340可在字线结合区域wlba中通过单元区域cell的上结合金属4371b和4372b以及外围电路区域peri的下结合金属4271b和4272b连接到电路区域peri。

[0173]

多个单元接触塞4340可电连接到外围电路区域peri中的提供行解码器4394的电路元件4220b。在一个实施例中,提供行解码器4394的电路元件4220b的操作电压可不同于提供页缓冲器4393的电路元件4220c的操作电压。例如,提供页缓冲器4393的电路元件4220c的操作电压可大于提供行解码器4394的电路元件4220b的操作电压。

[0174]

共源极线接触塞4380可设置在外部垫结合区域pa中。共源极线接触塞4380可由导

电材料(诸如,金属、金属化合物、多晶硅等)形成,并且可电连接到共源极线4320。第一金属层4350a和第二金属层4360a可诸如顺序地堆叠在共源极线接触塞4380的上部上。例如,其中设置有共源极线接触塞4380、第一金属层4350a和第二金属层4360a的区域可被定义为外部垫结合区域pa。

[0175]

输入

‑

输出垫4205和4305可设置在外部垫结合区域pa中。参照图16,覆盖第一基底4210的下表面的下绝缘膜4201可形成在第一基底4210下方,第一输入

‑

输出垫4205可形成在下绝缘膜4201上。第一输入

‑

输出垫4205可通过第一输入

‑

输出接触塞4203连接到设置在外围电路区域peri中的多个电路元件4220a、4220b和4220c中的至少一个,并且可通过下绝缘膜4201与第一基底4210分开。另外,可在第一输入

‑

输出接触塞4203与第一基底4210之间设置侧绝缘膜,以将第一输入

‑

输出接触塞4203和第一基底4210电分离。

[0176]

参照图16,覆盖第二基底4310的上表面的上绝缘膜4301可形成在第二基底4310上,并且第二输入

‑

输出垫4305可设置在上绝缘膜4301上。第二输入

‑

输出垫4305可通过第二输入

‑

输出接触塞4303连接到设置在外围电路区域peri中的多个电路元件4220a、4220b和4220c中的至少一个。例如,参照图16,下结合金属4271a和4272a可设置在经由第一金属层4230a连接到电路元件4220a的第二金属层4240a上,与第二输入

‑

输出垫4305连接的第二输入

‑

输出接触塞4303可经由设置在单元区域cell的最上金属层中的上金属图案电连接到下结合金属4271a和4272a,并由此连接到例如电路元件4220a。

[0177]

根据一个实施例,第二基底4310和共源极线4320不需要设置在设置有第二输入

‑

输出接触塞4303的区域中。此外,第二输入

‑

输出垫4305不需要在第三方向(诸如,z轴方向)上与字线4330重叠。参照图16,第二输入

‑

输出接触塞4303可在与第二基底4310的上表面平行的方向上与第二基底4310分开,并且可穿过单元区域cell的层间绝缘层4315以连接到第二输入

‑

输出垫4305。

[0178]

根据一个实施例,第一输入

‑

输出垫4205和第二输入

‑

输出垫4305可被选择性地形成。例如,存储器装置4000可仅包括设置在第一基底4210上的第一输入

‑

输出垫4205或设置在第二基底4310上的第二输入

‑

输出垫4305。可选地,存储器装置4000可包括第一输入

‑

输出垫4205和第二输入

‑

输出垫4305两者。

[0179]

在分别包括在单元区域cell和外围电路区域peri中的外部垫结合区域pa和位线结合区域blba中的每个中,最上金属层中的金属图案可被设置为虚设图案,或者最上金属层可不存在。

[0180]

在外部垫结合区域pa中,存储器装置4000可在外围电路区域peri的最上金属层中包括下金属图案4273a,下金属图案4273a与形成在单元区域cell的最上金属层中的上金属图案4372a对应,并且具有与单元区域cell的上金属图案4372a的形状相同的形状。在外围电路区域peri中,形成在外围电路区域peri的最上金属层中的下金属图案4273a可不连接到接触件。类似地,在外部垫结合区域pa中,可在单元区域cell的最上金属层中形成上金属图案,上金属图案与形成在外围电路区域peri的最上金属层中的下金属图案对应,并且具有与外围电路区域peri的下金属图案的形状相同的形状。在外部垫结合区域pa中,接触件4371a可设置在上金属图案4372a上,上金属图案4372a可经由接触件4371a、第二金属层4360a的部分和第一金属层4350a的部分电连接到共源极线接触塞4380。

[0181]

在字线结合区域wlba中,下结合金属4271b和4272b可形成第二金属层4240b上。在

字线结合区域wlba中,外围电路区域peri的下结合金属4271b和4272b可通过cu

‑

cu结合电连接到单元区域cell的上结合金属4371b和4372b。

[0182]

此外,在位线结合区域blba中,可在单元区域cell的最上金属层中形成上金属图案4392,上金属图案4392与形成在外围电路区域peri的最上金属层中的下金属图案4252对应,并且具有与外围电路区域peri的下金属图案4252的形状相同的形状。不需要在形成在单元区域cell的最上金属层中的上金属图案4392上形成接触件。在位线结合区域blba中,接触件4251可设置在下金属图案4252上,下金属图案4252可通过接触件4251连接到外围电路区域peri的第二金属层4240c的至少一部分。

[0183]

在一个实施例中,与形成在单元区域cell和外围电路区域peri中的一个中的最上金属层中的金属图案(例如,上金属图案4372a和下金属图案4252)对应,具有与金属图案的形状相同形状的增强金属图案(例如,下金属图案4273a和上金属图案4392)可形成在单元区域cell和外围电路区域peri中的另一个中的最上金属层中,不需要在增强金属图案上形成接触件。

[0184]

在总结具体实施方式时,相关领域的普通技术人员将理解,在基本上不脱离本公开的原理的情况下,可对公开的实施例进行许多变化和修改。因此,公开的实施例仅在通用和描述性意义上使用,而不是为了限制的目的。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。