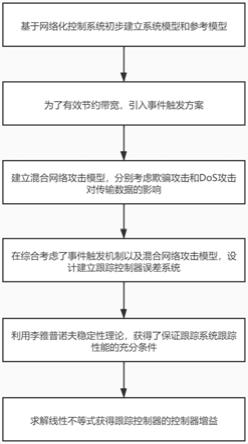

1.本发明属于网络控制领域,具体是具有事件触发机制和混合网络攻击(包括欺骗攻击和拒绝服务攻击)的跟踪控制器设计方法。

背景技术:

2.输出跟踪控制的目标是保证系统输出通过合适的控制器尽可能接近地跟踪已知的参考模型。随着工业的发展,实际需求逐步增加,控制系统结构日益复杂,网络化控制系统在控制系统中的地位越来越重要,而跟踪控制作为控制理论研究及应用研究中的基本问题,在现代工业中也有着广泛的应用。因此,研究网络化控制系统的跟踪控制问题具有一定的理论和现实意义。

3.伴随着网络化控制系统的规模逐渐扩大,系统的结构日益复杂,不可避免地会带来网络延迟、数据包丢失、传输受限等重要问题,这些问题不仅会降低系统的控制性能,而且会影响系统的稳定性。此外,由于网络化控制系统中通信信道的带宽是有限的,会造成网络负载加重,网络阻塞等情况。因此为了减少网络中带宽资源的不必要浪费,本发明引入了事件触发机制。

4.网络系统的广泛引入,提升了控制系统的更多方面性能,诸如资源共享、方便维护等。但与此同时,也让系统产生了许多的安全隐患,网络系统容易受到网络攻击。一般来说,网络攻击包括重放攻击、欺骗攻击和拒绝服务(dos攻击)等。重放攻击的基本原理是将先前被窃听的数据完整地传送给接收方。欺骗攻击通常是用伪造的数据来代替系统的真实数据,以达到攻击者的特定目的。dos攻击是向服务器发出大量的请求,占用服务器资源,使用户无法及时得到响应,从而失去正常的网络服务。

5.然而,据我们了解到现有的研究成果大多只研究一种网络攻击,但实际上,这些系统可能同时遭受各种网络攻击。为了更加贴近实际情况,本文考虑了两种常见的网络攻击,包括欺骗攻击和dos攻击。据我们所知,目前没有相关的研究成果来研究具有事件触发机制和混合网络攻击的网络化控制系统的跟踪控制问题。

技术实现要素:

6.发明目的:为了克服现有技术中存在的不足,本发明提供一种混合网络攻击下基于事件触发机制的跟踪控制器及方法,在考虑了dos攻击和欺骗攻击对于网络安全影响的同时引入事件触发方案能够有效节约网络带宽资源,保证系统的有效性。

7.技术方案:为实现上述目的,本发明采用的技术方案为:

8.一种混合网络攻击下基于事件触发机制的跟踪控制器,跟踪控制器的误差系统如下:

[0009][0010]

其中,表示e(t)的导数,t表示时刻,e(t)表示跟踪误差,e(t)=x(t)

‑

x

r

(t),x(t)表示系统向量,x

r

(t)表示参考模型系统向量,α(t)是用来描述欺骗攻击是否发生的伯努利变量,其中值为1时表示未发生,0时表示发生;a、b、c、d、e表示系统的系数矩阵,k是需要求的控制器增益,表示控制器的实际输入;h(e(t

k,n

h))表示欺骗攻击的非线性函数;0≤η

k,n

(t)≤η

m

表示一个时延,η

k,n

(t)表示时延,η

m

表示时滞上界,

[0011]

定义w

e

(t)=(a

‑

d)x

r

(t) cω(t)

‑

er(t),ω(t)表示系统外部扰动,r(t)表示有界参考输入向量,ε

k,n

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,v

1,n

‑1表示dos攻击不发生的时刻,v

2,n

‑1表示dos攻击发生的时刻。

[0012]

需要满足的跟踪性能指标设置为:其中,u是一个正定矩阵。γ>0是跟踪性能指标。t

f

表示终止时间,u表示合适维数的矩阵。

[0013]

优选的:跟踪控制器的跟踪性能的充分条件为:

[0014]

ξ1<0

[0015]

ξ2<0

[0016]

约束条件为:

[0017][0018][0019]

其中:i=1,2;ξ1表示中间参数一,ξ2表示中间参数二,p1、p2、q

i

、q3‑

i

、r

i

、r3‑

i

、z

i

、z3‑

i

均表示正定矩阵;τ2、τ1、β1、β2、τ3‑

i

、z

min

、ι

d

表示给定的正参数;h表示采样周期。

[0020]

优选的:ξ1如下:

[0021]

[0022][0023]

σ

11

=2β1p1 p1a a

t

p1 q1‑

g1r1‑

g1z1n u

[0024]

σ

32

=g1(r1 s1 z1 m1)

[0025]

σ

21

=αk

t

b

t

p1 g1r1 g1s1 g1z1 g1m1[0026]

σ

22

=

‑

2g1r1‑

g1s1‑

g1s

1t

‑

2g1z1‑

g1m1n

‑

g1m

1t

cω

[0027]

σ

31

=

‑

g1s1‑

g1m1[0028]

σ

32

=g1(r1 s1 z1 m1)

[0029]

σ

33

=

‑

g1q1‑

g1r1‑

g1z1[0030][0031][0032]

δ

22

=diag{

‑

ω,

‑

γ2i,

‑

i}

[0033][0034][0035][0036]

δ

22

=diag{

‑

ω,

‑

γ2i,

‑

i}

[0037][0038][0039][0040]

其中,α表示伯努利变量α(t)的期望值,i表示合适维度的单位矩阵,ω、l表示已知矩阵,η

m

、ρ、β1表示给定的正参数,u、r1、m1表示有合适维度的矩阵,k表示控制器增益

[0041]

优选的:ξ2如下:

[0042][0043]

y

11

=

‑

2β2p2 p2a a

t

p2 q2‑

g2z2 u

‑

g2r2[0044]

y

21

=g2(z2 m2 r2 s2)

[0045][0046][0047]

y

31

=

‑

g2m2‑

g2s2[0048]

y

32

=g2(z2 m2 r2 s2)

[0049]

y

33

=

‑

g2(q2 z2 r2)

[0050]

y

51

=η

m

p2a

[0051]

y

54

=η

m

p2[0052]

y

55

=

‑

p2(r2 z2)

‑1p2[0053]

其中,β2表示已知向量,z2、m2表示有合适维度的矩阵。

[0054]

优选的:跟踪控制器的控制器增益k:

[0055][0056]

给出dos参数z

min

、η

m

、γ、ι

d

和正标量参数α、h、c、β1、β2、τ1、τ2,矩阵l,如果存

在矩阵在矩阵矩阵y有适合的维数,利用线性不等式得到:

[0057]

γ1<0

[0058]

γ2<0

[0059]

其约束条件为:

[0060][0061][0062][0063][0064][0065][0066][0067][0068]

[0069][0070][0071][0072][0073][0074][0075][0076][0077][0078][0079]

[0080][0081][0082][0083][0084][0085][0086]

λ

51

=η

m

ax2[0087]

λ

54

=η

m

[0088][0089]

其中,i=1,2;y表示一个矩阵,x1表示正定矩阵,x2表示正定矩阵、τ1表示正实数,τ2表示正实数,表示正定矩阵,表示正定矩阵,表示正定矩阵,表示正定矩阵,表示合适维数的矩阵,表示合适维数的矩阵,表示正定矩阵,表示正实数,β2表示正实数,表示合适维数的矩阵,表示合适维数的矩阵,表示正定矩阵,表示正定矩阵,表示正定矩阵。

[0090]

优选的:包括混合网络攻击模型:

[0091]

欺骗攻击下传送的数据表示为:

[0092][0093]

其中,表示欺骗攻击下的传送数据,α(t)是一个伯努利变量,用来表示欺骗攻击是否发生,其中0表示发生,1表示未发生,h(e(t

k,n

h))表示欺骗攻击的非线性函数,e(t

k,n

h)表示经过传输机制之后的传输数据,e(t

k,n

h)=ε

k,n

(t) e(t

‑

η

k,n

(t)),ε

k,n

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,η

k,n

(t)表示时延,t表示时刻;

[0094]

遭受dos攻击下的传输数据表示为:

[0095]

其中,示dos攻击下的传输数据,ζ(t)表示dos攻击的状态。ζ(t)=1表示当t∈[f

n

,f

n

z

n

)时,dos攻击处于休眠状态。ζ(t)=0表示当t∈[f

n

z

n

,f

n 1

)时,dos攻击处于活跃状态,系统受到dos攻击。f

n

表示第n个活动周期的开始,f

n 1

表示第n个活动周期的结束以及第n 1个睡眠周期的开始。z

n

表示睡眠周期的长度。因此,dos攻击睡眠周期的开始和结束需要满足:

[0096]

0≤f0<f1<f1 z1<f2<

…

<f

n

<f

n

z

n

<f

n 1

。

[0097]

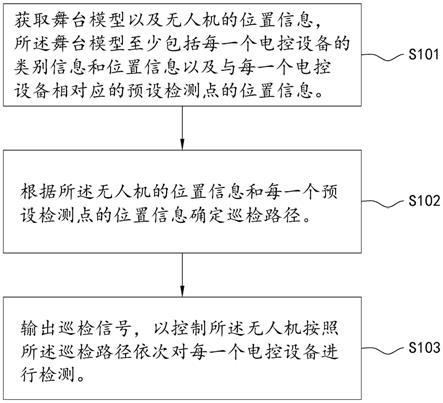

一种混合网络攻击下基于事件触发机制的跟踪控制器的设计方法,主要是针对具有事件触发机制和混合网络攻击的网络化控制系统设计一种跟踪控制器。采用事件触发机制来减轻网络带宽负载。利用李雅普诺夫稳定性理论,得到了保证跟踪控制器有良好跟踪性能的充分条件。此外,通过求解一组线性矩阵不等式得到控制器增益。最后通过一个仿真实例验证了该方法的有效性,具体包括以下步骤:

[0098]

步骤1:基于网络化控制系统建立系统初步模型、初步参考模型,并设计初步跟踪控制器。

[0099]

步骤2:首先引入了一种事件触发机制,引入了一种事件触发机制可以通过减少不必要的数据的传输来解决网络资源受限的问题,具体根据当前采样数据和最新传输数据,建立基于事件触发机制的触发条件;

[0100]

步骤3:分别考虑欺骗攻击和dos攻击对传输数据的影响,建立混合网络攻击模型。

[0101]

步骤4:根据步骤1建立的系统初步模型、初步参考模型、初步跟踪控制器,步骤2建立的基于事件触发机制的触发条件以及步骤3建立的混合网络攻击模型,建立跟踪控制器误差系统并给出跟踪性能指标。

[0102]

步骤5:利用李雅普诺夫稳定性理论,获得保证跟踪系统跟踪性能的充分条件。

[0103]

步骤6:求解线性不等式获得跟踪控制器的控制器增益k。

[0104]

优选的:步骤1中系统初步模型、初步参考模型、初步跟踪控制器如下:

[0105]

系统初步模型:

[0106][0107]

初步参考模型:

[0108][0109]

定义e(t)=x(t)

‑

x

r

(t),设计如下初步跟踪控制器:

[0110][0111]

其中,表示x(t)的导数,x(t)表示系统向量,u(t)表示控制器输出向量,ω(t)表示外部输入扰动,表示x

r

(t)的导数,x

r

(t)表示参考模型系统向量,r(t)表示表示有界参考输入向量,a、b、c、d、e都表示有合适维数的矩阵,e(t)表示跟踪误差,k是需要求的控制器增益;表示控制器的实际输入。

[0112]

优选的:步骤2中基于事件触发机制的触发条件:

[0113][0114]

其中,ε

k

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,ω表示合适维数的自由权矩阵,c表示事件触发标量参数,e(t

k

h sh)表示当前采样数据,e(t

k

h)表示最新传输数据,t

k

h表示最新传输时刻,sh表示当前采样时刻,s表示正整数,h表示采样周期

[0115]

ε

k

(t)=e(t

k

h sh)

‑

e(t

k

h),ω>0。

[0116]

则下一个传输时刻t

k 1

h表示为:

[0117]

[0118]

其中,表示正整数。

[0119]

优选的:步骤4中建立跟踪控制器误差系统并给出跟踪性能指标的方法:

[0120]

由于dos攻击的存在,传输数据将受到影响,步骤2建立的基于事件触发机制的触发条件将不再适用,因此,考虑到dos攻击的影响,传输时刻重新定义为:

[0121]

t

k,n

h={t

k,a

hsatisfying(1)|t

k,a

h∈v

n

‑

1,1

}∪{f

n

}

[0122]

其中,t

k,n

h表示在第n个dos攻击内周期的触发时刻,t

k,a

h表示第a个dos周期的触发时刻,n表示n个dos攻击周期,a表示第a个dos周期,k表示在第n个dos周期触发的次数,t

k,a

h、n、a是所有非负整数;

[0123]

定义

[0124]

事件间隔x

k,n

分为以下小区间:表示事件间隔的小区间表示如下:

[0125][0126][0127]

并且

[0128]

v

1,n

分为小区间:其中,

[0129]

定义两个分段函数:

[0130][0131]

和

[0132]

则,经过事件触发机制后的传输数据表示为:

[0133]

e(t

k,n

h)=ε

k,n

(t) e(t

‑

η

k,n

(t)),其中η

k,n

(t)∈[0,η

m

)。

[0134]

此时事件触发条件为:

[0135][0136]

其中,η

k,n

(t)表示系统时延,ε

k,n

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,η

m

表示时滞上届,ω表示合适维数的矩阵;

[0137]

根据此时事件触发条件建立跟踪控制器的误差系统。

[0138]

本发明相比现有技术,具有以下有益效果:

[0139]

1、本发明在考虑欺骗攻击和dos攻击的基础上,针对网络化控制系统建立了复杂网络攻击的数学模型。

[0140]

2、采用事件触发方案,节省了有限的带宽。

[0141]

3、利用李雅普诺夫理论,给出跟踪控制器的跟踪性能的充分条件。

[0142]

4、可以通过求解一系列的线性矩阵不等式来得出控制器的增益。

附图说明

[0143]

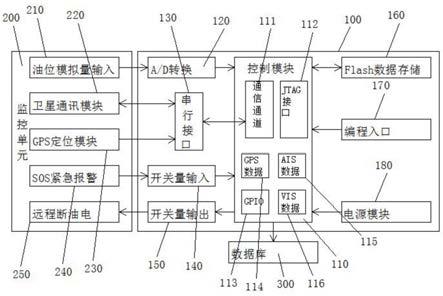

图1:网络化控制系统跟踪控制设计图。

[0144]

图2:系统x1(t)的状态轨迹与参考系统x

r1

(t)的状态轨迹。

[0145]

图3:系统x2(t)的状态轨迹与参考系统x

r2

(t)的状态轨迹。

[0146]

图4:dos攻击的信号。

[0147]

图5:事件触发释放时刻和间隔。

[0148]

图6:欺骗攻击发生时刻。

具体实施方式

[0149]

下面结合附图和具体实施例,进一步阐明本发明,应理解这些实例仅用于说明本发明而不用于限制本发明的范围,在阅读了本发明之后,本领域技术人员对本发明的各种等价形式的修改均落于本技术所附权利要求所限定的范围。

[0150]

一种混合网络攻击下基于事件触发机制的跟踪控制器的设计方法,如图1所示,包括以下步骤:

[0151]

步骤1:基于网络化控制系统建立系统初步模型、初步参考模型,并设计初步跟踪控制器。

[0152]

系统初步模型:

[0153][0154]

初步参考模型:

[0155][0156]

定义e(t)=x(t)

‑

x

r

(t),设计如下初步跟踪控制器:

[0157][0158]

中,表示x(t)的导数,x(t)表示系统向量,u(t)表示控制器输出向量,ω(t)

表示外部输入扰动,表示x

r

(t)的导数,x

r

(t)表示参考模型系统向量,r(t)表示表示有界参考输入向量,a、b、c、d、e都表示有合适维数的矩阵,e(t)表示跟踪误差,k是需要求的控制器增益;表示控制器的实际输入。

[0159]

步骤2:为了有效节约带宽,引入事件触发方案:根据当前采样数据和最新传输数据,建立基于事件触发机制的触发条件;

[0160][0161]

其中,ε

k

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,ω表示合适维数的自由权矩阵,c表示事件触发标量参数,e(t

k

h sh)表示当前采样数据,e(t

k

h)表示最新传输数据,t

k

h表示最新传输时刻,sh表示当前采样时刻,s表示正整数,h表示采样周期;

[0162]

ε

k

(t)=e(t

k

h sh)

‑

e(t

k

h),ω>0。

[0163]

则下一个传输时刻t

k 1

h表示为:

[0164][0165]

其中,表示正整数。

[0166]

步骤3:分别考虑欺骗攻击和dos攻击对传输数据的影响,建立混合网络攻击模型。

[0167]

欺骗攻击下传送的数据表示为:

[0168][0169]

其中,表示欺骗攻击下的传送数据,α(t)是一个伯努利变量,用来表示欺骗攻击是否发生,其中0表示发生,1表示未发生,h(e(t

k,n

h))表示欺骗攻击的非线性函数,e(t

k,n

h)表示经过传输机制之后的传输数据,e(t

k,n

h)=ε

k,n

(t) e(t

‑

η

k,n

(t)),ε

k,n

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,η

k,n

(t)表示时延,t表示时刻;

[0170]

遭受dos攻击下的传输数据表示为:

[0171]

其中,表示dos攻击下的传输数据,ζ(t)表示dos攻击的状态。ζ(t)=1表示当t∈[f

n

,f

n

z

n

)时,dos攻击处于休眠状态。ζ(t)=0表示当t∈[f

n

z

n

,f

n 1

)时,dos攻击处于活跃状态,系统受到dos攻击。f

n

表示第n个活动周期的开始,f

n 1

表示第n个活动周期的结束以及第n 1个睡眠周期的开始。z

n

表示睡眠周期的长度。因此,dos攻击睡眠周期的开始和结束需要满足:

[0172]

0≤f0<f1<f1 z1<f2<

…

<f

n

<f

n

z

n

<f

n 1

。

[0173]

步骤4:根据步骤1建立的系统初步模型、初步参考模型、初步跟踪控制器,步骤2建立的基于事件触发机制的触发条件以及步骤3建立的混合网络攻击模型,建立跟踪控制器误差系统并给出跟踪性能指标。

[0174]

由于dos攻击的存在,传输数据将受到影响,步骤2建立的基于事件触发机制的触发条件将不再适用,因此,考虑到dos攻击的影响,传输时刻重新定义为:

[0175]

t

k,n

h={t

k,a

hsatisfying(1)|t

k,a

h∈v

n

‑

1,1

}∪{f

n

}

[0176]

其中,t

k,n

h表示在第n个dos攻击内周期的触发时刻,t

k,a

h表示第a个dos周期的触

发时刻,n表示n个dos攻击周期,a表示第a个dos周期,t

k,a

h、n、a是所有非负整数。

[0177]

定义

[0178]

事件间隔x

k,n

分为以下小区间:表示事件间隔的小区间表示如下:

[0179][0180]

并且

[0181]

v

1,n

分为小区间:其中,

[0182]

定义两个分段函数:

[0183][0184]

和

[0185]

则,经过事件触发机制后的传输数据表示为:

[0186]

e(t

k,n

h)=ε

k,n

(t) e(t

‑

η

k,n

(t)),其中η

k,n

(t)∈[0,η

m

)。

[0187]

此时事件触发条件为:

[0188][0189]

其中,η

k,n

(t)表示系统时延,ε

k,n

(t)表示上次的传输信号和目前的采样信号之间的误差阈值,η

m

表示时滞上届,ω表示合适维数的矩阵;

[0190]

建立如下的跟踪控制器误差系统:

[0191][0192]

其中,e(t)=x(t)

‑

x

r

(t),x(t)表示系统向量,x

r

(t)表示参考模型系统向量,a、b、c、d、e都表示有合适维数的矩阵,e(t)表示跟踪误差,k是需要求的控制器增益。表示控制器的实际输入。α(t)是用来描述欺骗攻击是否发生的伯努利变量,其中值为1时表示未发生,0时表示发生。假定h(e(t

k,n

h))表示欺骗攻击的非线性函数。0≤η

k,n

(t)≤η

m

表示一个时延。w

e

(t)=(a

‑

d)x

r

(t) cω(t)

‑

er(t)。

[0193]

需要满足的跟踪性能指标设置为:其中,u是一个正定矩阵。γ>0是跟踪性能指标。t

f

表示终止时间。

[0194]

步骤5:利用李雅普诺夫稳定性理论,获得了保证跟踪系统跟踪性能的充分条件。

[0195]

给出dos参数z

min

、η

m

、γ、ι

d

和正标量参数α、h、c、β1、β2、τ1、τ2,矩阵k、l,如果存在矩阵ω>0、p1>0、p2>0、q1>0,q2>0,r1>0,r2>0,z1>0,z2>0,矩阵u、s1,s2,m1,m2有适合的维数,以下不等式成立:

[0196]

ξ1<0

[0197]

ξ2<0

[0198]

约束条件为:

[0199][0200][0201]

其中:

[0202]

[0203][0204]

σ

11

=2β1p1 p1a a

t

p1 q1‑

g1r1‑

g1z1n u,σ

32

=g1(r1 s1 z1 m1)

[0205]

σ

21

=αk

t

b

t

p1 g1r1 g1s1 g1z1 g1m1[0206][0207][0208][0209]

δ

22

=diag{

‑

ω,

‑

γ2i,

‑

i}

[0210][0211][0212][0213][0214]

y

11

=

‑

2β2p2 p2a a

t

p2 q2‑

g2z2 u

‑

g2r2[0215]

y

31

=

‑

g2m2‑

g2s2[0216]

y

21

=g2(z2 m2 r2 s2)

[0217][0218]

y

32

=g2(z2 m2 r2 s2)

[0219]

y

33

=

‑

g2(q2 z2 r2)

[0220]

y

51

=η

m

p2a,y

54

=η

m

p2,y

55

=

‑

p2(r2 z2)

‑1p2[0221]

步骤6:求解线性不等式获得跟踪控制器的控制器增益k。

[0222]

给出dos参数z

min

、η

m

、γ、ι

d

和正标量参数α、h、c、β1、β2、τ1、τ2,矩阵l,如果存在矩阵在矩阵矩阵y有适合的维数,利用线性不等式可以得到:

[0223]

γ1<0

[0224]

γ2<0

[0225]

其约束条件为:

[0226][0227][0228][0229][0230][0231]

所需的控制器增益为:

[0232]

其中:

[0233][0234][0235][0236][0237][0238][0239][0240][0241][0242][0243]

[0244][0245][0246][0247][0248][0249][0250][0251][0252][0253][0254]

仿真分析:

[0255]

通过编写matlab程序求解线性矩阵不等式求解跟踪控制器增益并绘制仿真曲线,用仿真实例说明本发明的有效性。

[0256]

考虑系统模型中的参数为:

[0257][0258]

b=[0 1]

t

,c=[0 1]

t

[0259]

且外部扰动输入为:ω(t)=8sin(t

‑

0.5)。

[0260]

参考模型为:

[0261][0262]

其中:r(t)=sin(t 0.5)。

[0263]

欺骗攻击下的非线性函数为:h(e(t))=[

‑

tanh

t

(0.15e1(t))

ꢀ‑

tanh

t

(0.05e2(t))]

t

;

[0264]

设置以下标量参数:β1=0.15,β2=2,τ1=1.02,τ2=1.02,η

m

=0.2,z

min

=1.3,事件触发参数c=0.4;跟踪性能的指标参数为γ=0.7;伯努利变量α=0.6,表示系统遭受欺骗攻击和dos攻击。初始条件设置为x(0)=[0.2

ꢀ‑

0.1]

t

,x

r

(0)=[0.5 0.1]

t

。通过matlab求解线性不等式,可以得到如下的矩阵参数:

[0265]

y=[0.6030

ꢀ‑

1.8109],

[0266][0267][0268]

通过表达式可得控制器增益为

[0269]

k=[0.0560

ꢀ‑

0.0245]。

[0270]

图2

‑

5是由matlab仿真所得。图2和图3表示系统x(t)的状态轨迹与参考系统x

r

(t)的状态轨迹,由此可以看出所设计的方法可以保证系统状态能够跟踪参考模型的状态,并且有很好的跟踪性能;图4表示dos攻击的信号;图5表示事件触发的释放时刻和间隔;图6表示欺骗攻击的发生时刻。

[0271]

根据以上所得图像,可以得出以下的结论:基于事件触发和混合网络攻击的网络化控制系统的控制器能够实现良好的跟踪控制。

[0272]

以上所述仅是本发明的优选实施方式,应当指出:对于本技术领域的普通技术人员来说,在不脱离本发明原理的前提下,还可以做出若干改进和润饰,这些改进和润饰也应视为本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。