1.本发明属于图像加密领域,主要是应用在紧急场景下的图像加密方法。

背景技术:

2.图像加密是将有序图像转换成无序图像的信息保护手段。现有的大部分图像加密技术中,加密过程主要包括两个阶段:置乱和扩散。置乱用来打乱像素的排列顺序,使图像杂乱无章;扩散改变像素的值,隐藏图像中的敏感信息。这类方法的核心是设计一种加密机,用来产生随机序列,来打乱像素的排列顺序和改变像素的值,使像素值在像素域中均匀分布,所以加密机产生的随机序列的随机程度很大程度上决定了一个算法的安全性。

3.使用混沌系统产生随机序列,具有速度快、实现简单等优点。而混沌序列具有的特性与密码学的一些概念存在的许多天然的联系也奠定了混沌理论在信息安全领域的应用基础,一方面,混沌所具有的伪随机性、初值敏感性和众态遍历性等特征,与密码学中的混淆、扩散和雪崩效应具有许多相似之处。另一方面,一些研究人员指出,传统密码系统中存在着的混沌现象在一定程度上保证了信息的安全性。这说明了即使在混沌理论没有被具体提出的时期,加密人员也倾向于将加密系统变得更加“混沌”。因而,混沌密码学从被提出至今一直受到研究人员的密切关注,经过了几十年的发展,研究者或通过对已有混沌模型进行改进,或使用其他手段来提出了新的混沌模型。混沌密码学被不断地发展完善,并在通信工程、生物医药工程、计算机工程、应用数学、语言学等领域都取得大量的研究成果,显示出了广阔的应用前景。

4.由于图像中包含大量的冗余信息,人眼视觉系统往往只能感知图像中包含的主要信息,而对图像的细节信息变化不够敏感,如对图像平滑区域及边缘变化十分敏感,对纹理及非边缘区域变化不敏感。我们可以利用这种视觉冗余缺陷,将少量的密钥信息替换掉图像的原有信息,而不会对图像造成过大影响。

技术实现要素:

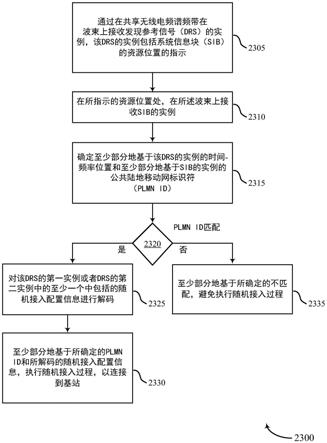

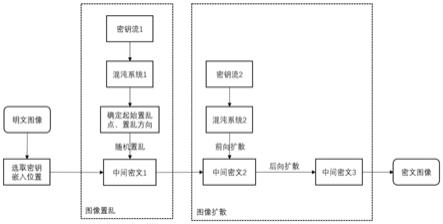

5.为了针对一些特定场景下的图像加密传输问题,本文提出了一种将密钥嵌入在加密图像中的混沌图像加密方法,该方法包括以下步骤:

6.载入原始图像,并选择密钥点嵌入位置;

7.从初始密钥中选择第一个混沌系统的初值,产生随机序列,通过随机序列决定图像置乱点和置乱方向,进行两轮螺旋随机置乱,获取中间密文;

8.结合第一个混沌系统产生的随机序列,对第二个混沌系统的初值进行处理;

9.将处理好的初值带入混沌系统中迭代2000 m*n/2次,m和n为原图像的尺寸,生成四个随机序列后,对四个随机序列进行处理,合并成两个随机序列用于像素扩散;

10.对中间密文进行前向扩散和后向扩散,完成整个加密过程。

11.当前的大部分图像加密算法将密钥与图像分开传输,这是基于攻击者已知加密方法前提下所做的考虑,保证了密钥或密文的泄露不会对整个加密系统造成太大的影响。虽

然这类方法可能足够安全能够抵御各种常见的攻击手段,但是密钥的传输又会产生其他的安全问题,造成了大量的额外资源开销。在一些特定场景中,可能也会出现加密图像已经传输完成,而密钥由于网络问题或受到攻击等原因传输失败,造成加密图像无法解密的尴尬情形。针对这种问题,本文提出了一种混沌图像加密方法,将密钥嵌入到加密图像中,就算密文图像被攻击者截取,只要加密算法未被泄露,那么攻击者就只能得到一副杂乱无章的图像,有效防止了敏感信息的泄露。只要密文图像传输成功,就不用再考虑密钥的问题。

附图说明

[0012][0013]

图1是方法总体流程图。

具体实施方式

[0014]

下面将结合本发明实施例,对本发明实施例中的技术方案进行清楚、完整地描述。

[0015]

第一步:选取密钥嵌入位置,嵌入位置可以根据需要变动,本文选择图像的四个顶点作为密钥嵌入位置。将图像四个顶点边缘的像素按顺序编号1

‑

8,作为八个起始置乱点集。

[0016]

第二步:在四个初始密钥中任取两个密钥,带入第一个混沌系统迭代,得到一段随机序列c1,在其中取十六个随机值,八个一组分成两组,排列大小后得到两组索引序列,每组索引序列取前三个数对应每轮置乱的起始置乱点。然后再取六个随机数,求出平均值作为序列阈值,大于阈值的置为1,小于阈值的置为0,来决定置乱的方向是顺时针还是逆时针,其中1表示顺时针方向,0表示逆时针方向。

[0017]

第三步:决定起始置乱点和每次置乱的方向后,使用光栅扫描的方式扫描明文像素矩阵。需要注意的是,每次置乱时应该跳过密钥点所在的位置。每次置乱完成后将得到的一维数组重排成原图像大小的矩阵,将三次置乱作为一轮完整的图像置乱,完成第一轮置乱后,再重复一轮置乱,完成图像置乱阶段,得到中间密文图像i’。

[0018]

第四步:在序列c1中取两个随机数x’,y’和初始密钥中另外两个密钥u,z,按照下式进行处理,得到x0,y0,z0,u0,其中m0是明文图像的像素平均值。

[0019][0020]

第五步:将x0,y0,z0,u0,作为第二个混沌系统的初始值,迭代 n0 m*n/2次,每个序列都舍弃掉前n0个值,本文中n0=1500。产生四个随机序列c2,c3,c4,c5,将四个序列两两组合,合并成两个长度为m*n的序列c2’,c3’,如下式所示。

[0021]

c2={c21、c22、c23、...、c2

m*n/2

}

[0022]

c3={c31、c32、c33、...、c3

m*n/2

}

[0023]

c4={c41、c42、c43、...、c4

m*n/2

}

[0024]

c5={c51、c52、c53、...、c5

m*n/2

}

[0025]

c2

′

={c21、c31、c22、...、c3

m*n/2

}

[0026]

c3

′

={c41、c51、c43、...、c5

m*n/2

}

[0027]

第六步:使用c2

′

,c3

′

产生两个扩散矩阵,使用下式进行前向扩散操作,将每个像素与上一个加密像素进行异或操作,每次扩散都需要跳过密钥像素。

[0028][0029]

第七步:完成前向扩散操作后,使用下式进行后向扩散操作,将每个像素与下一个像素进行异或操作,使图像中微小的变动扩散到整个加密图像中。

[0030][0031]

至此,整个图像加密完成。按照本方法加密图像后,不仅能够完全地混淆明文图像包含的所有信息,而且将密钥隐藏在了加密图像中,只要加密图像传输成功就能立即开始解密过程,在保证了加解密高效率的同时也使保证了密钥的可重用性,只有发送者知道密钥。此外,本方法的密钥敏感性极高,任何密钥只要变动10

‑

15

就会造成解密失败,表现出了极高的安全性。

[0032]

显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。