一种基于bios的选项权限控制方法、装置、设备及介质

技术领域

1.本发明涉及选项权限控制领域,尤其是涉及一种基于bios的选项权限控制方法、装置、设备及介质。

背景技术:

2.bios(basic input output system,基本输入输出系统)选项是bios提供给服务器用户用来修改cpu(central processing unit,中央处理器)、内存以及pcie(peripheral component interconnect express,是一种高速串行计算机扩展总线标准)设备等配置的接口,对于服务器厂商而言,有的选项会涉及到服务器的稳定性,因此,并不希望这些选项被用户随意修改,而是把修改权限掌握在自己手中。

3.当前的服务器领域对bios选项权限控制的方法,使用的基本都是bmc(baseboard management controller,基本管理控制器)带外修改bios选项时给bios同时发送校验码的方式,如图1所示,bmc接收到选项配置数据和校验码;当bios启动时,bmc根据校验码对选项配置数据进行校验;当校验通过时,将选项配置数据发送至bios,以便bios根据选项配置数据进行设置。

4.但是,这种方式,仅依靠检验码进行校验,而校验码未经过不可逆加密算法进行加密,很容易被破解,这种校验过程安全性较低。

技术实现要素:

5.本发明为了解决现有技术中存在的问题,创新提出了一种基于bios的选项权限控制方法、装置、设备及介质,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修改权限校验安全性。

6.本发明第一方面提供了一种基于bios的选项权限控制方法,包括:

7.设置管理员密码,将设置的管理员密码与待控制权限的选项进行关联;

8.将设置的管理员密码进行加密;

9.接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效。

10.可选地,将设置的管理员密码进行加密之后,还包括:将设置的管理员密码进行加密并分别存储至第一存储位置以及第二存储位置。

11.进一步地,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效具体是:

12.接收选项修改命令,判断选项修改命令来源,如果选项修改命令属于带内命令,以第一方式进行修改待控制权限的选项;如果选项修改命令属于带外命令,以第二方式进行修改待控制权限的选项;

13.其中,第一方式具体是:获取选项修改命令,控制bios进入系统管理中断,将获取的选项修改命令中的用户输入的密码信息进行加密,将加密后的密码信息与第一存储位置存储的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效;

14.第二方式具体是:获取选项修改命令,bios通过与基本管理控制器通信,控制基本管理控制器将获取的用户输入的密码信息进行加密;获取基板管理控制器中的将加密后的密码信息与保存在第二存储位置的密码信息进行比对的结果,如果比对一致,获取基板管理控制器中修改的第二存储位置中待控制权限的选项值,并将第一存储位置中的待控制权限的选项值同步为基板管理控制器中修改的第二存储位置中待控制权限的选项值,重启生效。

15.进一步地,如果比对不一致,提示用户管理员密码不正确,没有权限修改待控制权限的选项值。

16.可选地,第一存储位置为bios中的非易失性随机访问存储器。

17.可选地,第二存储位置为基板管理控制器中的静态随机存取存储器。

18.可选地,加密方式为不可逆加密。

19.本发明第二方面提供了一种基于bios的选项权限控制装置,包括:

20.设置关联模块,设置管理员密码,将设置的管理员密码与待控制权限的选项进行关联;

21.加密模块,将设置的管理员密码进行加密;

22.比对修改模块,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效。

23.本发明第三方面提供了一种电子设备,包括:存储器,用于存储计算机程序;处理器,用于执行所述计算机程序时实现如本发明第一方面所述的基于bios的选项权限控制方法的步骤。

24.本发明第四方面提供了一种计算机可读存储介质,其特征是,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现如本发明第一方面所述的基于bios的选项权限控制方法的步骤。

25.本发明采用的技术方案包括以下技术效果:

26.1、本发明通过对管理员密码与待控制权限的选项关联,通过对管理员密码进行加密,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修改权限校验安全性。

27.2、本发明技术方案通过选项修改命令判断,属于带内修改方式还是带外修改方式,针对带内修改以及带外修改的方式分别进行限定,考虑带内在os下修改选项的场景,扩大适用范围。

28.3、本方案加密方式为不可逆加密,由于管理员(admin)密码在bios开机过程中,将以不可逆加密方式形成的密文同时保存在bios的nvram(non

‑

volatile random access memory,非易失性随机访问存储器)和bmc的sram(static random

‑

access memory,静态随机存取存储器)里,不知道admin密码的用户没法破解密码,因此也无法通过密码去修改已进行权限控制的选项,进一步地提高选项修改权限控制的安全性。

29.应当理解的是以上的一般描述以及后文的细节描述仅是示例性和解释性的,并不能限制本发明。

附图说明

30.为了更清楚说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单介绍,显而易见的,对于本领域普通技术人员而言,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

31.图1为现有技术中bios选项修改校验方法的流程示意图;

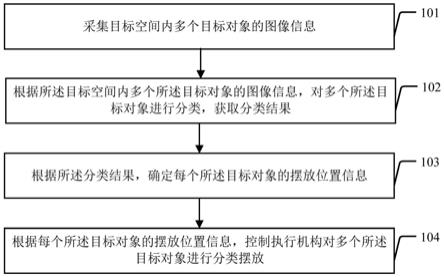

32.图2为本发明方案中实施例一方法的一流程示意图;

33.图3为本发明方案中实施例一方法中第一方式修改以及第二方式修改的流程示意图;

34.图4为本发明方案中实施例二装置的结构示意图;

35.图5为本发明方案中实施例三设备的结构示意图。

具体实施方式

36.为能清楚说明本方案的技术特点,下面通过具体实施方式,并结合其附图,对本发明进行详细阐述。下文的公开提供了许多不同的实施例或例子用来实现本发明的不同结构。为了简化本发明的公开,下文中对特定例子的部件和设置进行描述。此外,本发明可以在不同例子中重复参考数字和/或字母。这种重复是为了简化和清楚的目的,其本身不指示所讨论各种实施例和/或设置之间的关系。应当注意,在附图中所图示的部件不一定按比例绘制。本发明省略了对公知组件和处理技术及工艺的描述以避免不必要地限制本发明。

37.实施例一

38.如图2所示,本发明提供了一种基于bios的选项权限控制方法,包括:

39.s1,设置管理员密码,将设置的管理员密码与待控制权限的选项进行关联;

40.s2,将设置的管理员密码进行加密;

41.s3,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息进行加密;

42.s4,将加密后的密码信息与加密后的管理员密码进行比对,判断比对是否一致,如果判断结果为是,则执行步骤s5;如果判断结果为否,则执行步骤s6;

43.s5,修改待控制权限的选项值,重启生效;

44.s6,提示用户管理员密码不正确,没有权限修改待控制权限的选项值。

45.其中,在步骤s1中,bios厂商在bios设置管理员(admin)密码时,可将设置的管理员密码与待控制权限的选项进行关联,表明通过带内或带外的方式修改这些选项时需要加上管理员密码作为命令参数,具体哪些选项受权限控制可以由厂商自主决定,开放给用户可随意修改的选项则不进行关联。

46.在步骤s2中,将设置的管理员密码进行加密;加密方式可以是不可逆加密,即采用不可逆加密算法进行加密,不可逆加密算法在加密过程中不需要使用密钥,输入明文后由系统直接经过加密算法处理成密文,这种加密后的数据是无法被解密的,只有重新输入明文,并再次经过同样不可逆的加密算法处理,得到相同的加密密文并被系统重新识别后,才

能真正解密。例如,md5(message

‑

digestalgorithm5,信息

‑

摘要算法)加密算法,也可以采用其他类型的不可逆加密算法,本发明在此不做限制。

47.进一步地,将设置的管理员密码进行加密之后,还包括:将设置的管理员密码进行加密并分别存储至第一存储位置以及第二存储位置。其中,第一存储位置具体可以是bios中的非易失性随机访问存储器(nvram);第二存储位置为基板管理控制器中的静态随机存取存储器(sram),便于不同修改方式下的加密的管理员密码的获取。

48.在步骤s3

‑

s6中,如图3所示,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息(密码明文)进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效具体是:

49.接收选项修改命令,判断选项修改命令来源(可以在选项修改命令中设置命令来源标识,以区分带内命令以及带外命令),如果选项修改命令属于带内命令,以第一方式进行修改待控制权限的选项;如果选项修改命令属于带外命令,以第二方式进行修改待控制权限的选项;

50.具体地,选项修改命令中包括待修改的选项、选项命令来源标识以及对应的用户名称、用户管理员密码(admin密码),根据设置的管理员密码与待控制权限的选项进行关联关系,判断待修改的选项是否是待控制权限的选项,如果不是,则根据用户命令进行相应修改;如果是待控制权限的选项,判断命令来源标识以及对应的用户名称、用户输入的管理员密码,根据命令来源标识以及对应的用户名称、用户输入的管理员密码以此判断当前用户是否有权限修改对应的待控制权限的选项。

51.其中,第一方式具体是:获取选项修改命令,控制bios进入系统管理中断(smi,system management interrupt),bios将获取的选项修改命令中的用户输入的密码信息进行加密,然后将加密后的密码信息与第一存储位置存储的管理员密码进行比对,比对一致,bios修改待控制权限的选项值,重启生效;如果比对不一致,提示用户管理员密码不正确,没有权限修改待控制权限的选项值。

52.第二方式具体是:获取选项修改命令,bios通过与基本管理控制器通信,控制bmc将获取的用户输入的密码信息进行加密;

53.bmc将加密后的密码信息与保存在第二存储位置的密码信息进行比对,并将比对结果发送至bmc中;如果比对不一致,仅将比对不一致的比对结果发送至bios中,并提示用户管理员密码不正确,没有权限修改待控制权限的选项值;如果比对一致,将比对一致的结果以及修改的第二存储位置中待控制权限的选项值一起发送至bios中;

54.bios获取bmc中的将加密后的密码信息与保存在第二存储位置的密码信息进行比对的结果,如果比对结果为一致,获取基板管理控制器中修改的第二存储位置中待控制权限的选项值,并将第一存储位置中的待控制权限的选项值同步为基板管理控制器中修改的第二存储位置中待控制权限的选项值,重启生效;如果比对结果为不一致,不进行处理。

55.需要说明的是,本发明技术方案中选项指的是bios选项,本发明技术方案中步骤s1

‑

s6均可以通过硬件或软件编程实现,编程实现的思路与步骤相对应,也可以通过其他方式实现,本发明在此不做限制。

56.本发明通过对管理员密码与待控制权限的选项关联,通过对管理员密码进行加密,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修

改权限校验安全性。

57.本发明技术方案通过选项修改命令判断,属于带内修改方式还是带外修改方式,针对带内修改以及带外修改的方式分别进行限定,考虑带内在os下修改选项的场景,扩大适用范围。

58.本方案加密方式为不可逆加密,由于管理员(admin)密码在bios开机过程中,将以不可逆加密方式形成的密文同时保存在bios的nvram(non

‑

volatile random access memory,非易失性随机访问存储器)和bmc的sram(static random

‑

access memory,静态随机存取存储器)里,不知道admin密码的用户没法破解密码,因此也无法通过密码去修改已进行权限控制的选项,进一步地提高选项修改权限控制的安全性。

59.实施例二

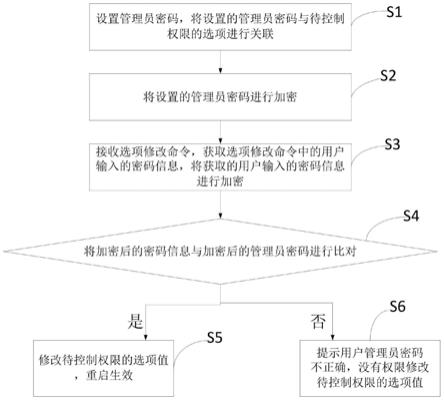

60.如图4所示,本发明技术方案还提供了一种基于bios的选项权限控制装置,包括:

61.设置关联模块101,设置管理员密码,将设置的管理员密码与待控制权限的选项进行关联;

62.加密模块201,将设置的管理员密码进行加密;

63.比对修改模块301,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效。

64.其中,在设置关联模块101中,bios厂商在bios设置管理员(admin)密码时,可将设置的管理员密码与待控制权限的选项进行关联,表明通过带内或带外的方式修改这些选项时需要加上管理员密码作为命令参数,具体哪些选项受权限控制可以由厂商自主决定,开放给用户可随意修改的选项则不进行关联。

65.在加密模块201中,将设置的管理员密码进行加密;加密方式可以是不可逆加密,即采用不可逆加密算法进行加密,不可逆加密算法在加密过程中不需要使用密钥,输入明文后由系统直接经过加密算法处理成密文,这种加密后的数据是无法被解密的,只有重新输入明文,并再次经过同样不可逆的加密算法处理,得到相同的加密密文并被系统重新识别后,才能真正解密。例如,md5(message

‑

digestalgorithm5,信息

‑

摘要算法)加密算法,也可以采用其他类型的不可逆加密算法,本发明在此不做限制。

66.进一步地,将设置的管理员密码进行加密之后,还包括:将设置的管理员密码进行加密并分别存储至第一存储位置以及第二存储位置。其中,第一存储位置具体可以是bios中的非易失性随机访问存储器(nvram);第二存储位置为基板管理控制器中的静态随机存取存储器(sram),便于不同修改方式下的加密的管理员密码的获取。

67.在比对修改模块301中,接收选项修改命令,获取选项修改命令中的用户输入的密码信息,将获取的用户输入的密码信息(密码明文)进行加密,将加密后的密码信息与加密后的管理员密码进行比对,比对一致,修改待控制权限的选项值,重启生效具体是:

68.接收选项修改命令,判断选项修改命令来源(可以在选项修改命令中设置命令来源标识,以区分带内命令以及带外命令),如果选项修改命令属于带内命令,以第一方式进行修改待控制权限的选项;如果选项修改命令属于带外命令,以第二方式进行修改待控制权限的选项;

69.具体地,选项修改命令中包括待修改的选项、选项命令来源标识以及对应的用户

名称、用户管理员密码(admin密码),根据设置的管理员密码与待控制权限的选项进行关联关系,判断待修改的选项是否是待控制权限的选项,如果不是,则根据用户命令进行相应修改;如果是待控制权限的选项,判断命令来源标识以及对应的用户名称、用户输入的管理员密码,根据命令来源标识以及对应的用户名称、用户输入的管理员密码以此判断当前用户是否有权限修改对应的待控制权限的选项。

70.其中,第一方式具体是:获取选项修改命令,控制bios进入系统管理中断(smi,system management interrupt),bios将获取的选项修改命令中的用户输入的密码信息进行加密,然后将加密后的密码信息与第一存储位置存储的管理员密码进行比对,比对一致,bios修改待控制权限的选项值,重启生效;如果比对不一致,提示用户管理员密码不正确,没有权限修改待控制权限的选项值。

71.第二方式具体是:获取选项修改命令,bios通过与基本管理控制器通信,控制bmc将获取的用户输入的密码信息进行加密;

72.bmc将加密后的密码信息与保存在第二存储位置的密码信息进行比对,并将比对结果发送至bmc中;如果比对不一致,仅将比对不一致的比对结果发送至bios中;如果比对一致,将比对一致的结果以及修改的第二存储位置中待控制权限的选项值一起发送至bios中;

73.bios获取bmc中的将加密后的密码信息与保存在第二存储位置的密码信息进行比对的结果,如果比对结果为一致,获取基板管理控制器中修改的第二存储位置中待控制权限的选项值,并将第一存储位置中的待控制权限的选项值同步为基板管理控制器中修改的第二存储位置中待控制权限的选项值,重启生效;如果比对结果为不一致,提示用户管理员密码不正确,没有权限修改待控制权限的选项值。

74.本发明通过对管理员密码与待控制权限的选项关联,通过对管理员密码进行加密,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修改权限校验安全性。

75.本发明技术方案通过选项修改命令判断,属于带内修改方式还是带外修改方式,针对带内修改以及带外修改的方式分别进行限定,考虑带内在os下修改选项的场景,扩大适用范围。

76.本方案加密方式为不可逆加密,由于管理员(admin)密码在bios开机过程中,将以不可逆加密方式形成的密文同时保存在bios的nvram(non

‑

volatile random access memory,非易失性随机访问存储器)和bmc的sram(static random

‑

access memory,静态随机存取存储器)里,不知道admin密码的用户没法破解密码,因此也无法通过密码去修改已进行权限控制的选项,进一步地提高选项修改权限控制的安全性。

77.实施例三

78.如图5所示,本发明技术方案还提供了一种电子设备,包括:存储器,用于存储计算机程序;处理器,用于执行计算机程序时实现如实施例一的基于bios的选项权限控制方法的步骤。

79.本技术实施例中的存储器201用于存储各种类型的数据以支持电子设备的操作。这些数据的示例包括:用于在电子设备上操作的任何计算机程序。可以理解,存储器201可以是易失性存储器或非易失性存储器,也可包括易失性和非易失性存储器两者。其中,非易

失性存储器可以是只读存储器(rom,read only memory)、可编程只读存储器(prom,programmable read

‑

only memory)、可擦除可编程只读存储器(eprom,erasable programmable read

‑

only memory)、电可擦除可编程只读存储器(eeprom,electrically erasable programmable read

‑

only memory)、磁性随机存取存储器(fram,ferromagnetic random access memory)、快闪存储器(flash memory)、磁表面存储器、光盘、或只读光盘(cd

‑

rom,compact disc read

‑

only memory);磁表面存储器可以是磁盘存储器或磁带存储器。易失性存储器可以是随机存取存储器(ram,random accessmemory),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如静态随机存取存储器(sram,static random access memory)、同步静态随机存取存储器(ssram,synchronous static random access memory)、动态随机存取存储器(dram,dynamic random access memory)、同步动态随机存取存储器(sdram,synchronousdynamic random access memory)、双倍数据速率同步动态随机存取存储器(ddrsdram,double data rate synchronous dynamic random access memory)、增强型同步动态随机存取存储器(esdram,enhanced synchronous dynamic random access memory)、同步连接动态随机存取存储器(sldram,synclink dynamic random access memory)、直接内存总线随机存取存储器(drram,direct rambus random access memory)。本技术实施例描述的存储器201旨在包括但不限于这些和任意其它适合类型的存储器。上述本技术实施例揭示的方法可以应用于处理器202中,或者由处理器202实现。处理器202可能是一种集成电路芯片,具有信号的处理能力。在实现过程中,上述方法的各步骤可以通过处理器202中的硬件的集成逻辑电路或者软件形式的指令完成。上述的处理器202可以是通用处理器、dsp(digital signal processing,即指能够实现数字信号处理技术的芯片),或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。处理器202可以实现或者执行本技术实施例中的公开的各方法、步骤及逻辑框图。通用处理器可以是微处理器或者任何常规的处理器等。结合本技术实施例所公开的方法的步骤,可以直接体现为硬件译码处理器执行完成,或者用译码处理器中的硬件及软件模块组合执行完成。软件模块可以位于存储介质中,该存储介质位于存储器201,处理器202读取存储器201中的程序,结合其硬件完成前述方法的步骤。处理器202执行所述程序时实现本技术实施例的各个方法中的相应流程,为了简洁,在此不再赘述。

80.本发明通过对管理员密码与待控制权限的选项关联,通过对管理员密码进行加密,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修改权限校验安全性。

81.本发明技术方案通过选项修改命令判断,属于带内修改方式还是带外修改方式,针对带内修改以及带外修改的方式分别进行限定,考虑带内在os下修改选项的场景,扩大适用范围。

82.本方案加密方式为不可逆加密,由于管理员(admin)密码在bios开机过程中,将以不可逆加密方式形成的密文同时保存在bios的nvram(non

‑

volatile random access memory,非易失性随机访问存储器)和bmc的sram(static random

‑

access memory,静态随机存取存储器)里,不知道admin密码的用户没法破解密码,因此也无法通过密码去修改已进行权限控制的选项,进一步地提高选项修改权限控制的安全性。

83.实施例四

84.本发明技术方案还提供了一种计算机可读存储介质,计算机可读存储介质上存储有计算机程序,计算机程序被处理器执行时实现如实施例一的基于bios的选项权限控制方法的步骤。

85.例如包括存储计算机程序的存储器201,上述计算机程序可由处理器202执行,以完成前述方法所述步骤。计算机可读存储介质可以是fram、rom、prom、eprom、eeprom、flash memory、磁表面存储器、光盘、或cd

‑

rom等存储器。

86.本领域普通技术人员可以理解:实现上述方法实施例的全部或部分步骤可以通过程序指令相关的硬件来完成,前述的程序可以存储于一计算机可读取存储介质中,该程序在执行时,执行包括上述方法实施例的步骤;而前述的存储介质包括:移动存储设备、rom、ram、磁碟或者光盘等各种可以存储程序代码的介质。或者,本技术上述集成的单元如果以软件功能模块的形式实现并作为独立的产品销售或使用时,也可以存储在一个计算机可读取存储介质中。基于这样的理解,本技术实施例的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台电子设备(可以是个人计算机、服务器、或者网络设备等)执行本技术各个实施例所述方法的全部或部分。而前述的存储介质包括:移动存储设备、rom、ram、磁碟或者光盘等各种可以存储程序代码的介质。

87.本发明通过对管理员密码与待控制权限的选项关联,通过对管理员密码进行加密,有效解决由于现有技术造成选项修改权限校验安全性低的问题,有效的提高了选项修改权限校验安全性。

88.本发明技术方案通过选项修改命令判断,属于带内修改方式还是带外修改方式,针对带内修改以及带外修改的方式分别进行限定,考虑带内在os下修改选项的场景,扩大适用范围。

89.本方案加密方式为不可逆加密,由于管理员(admin)密码在bios开机过程中,将以不可逆加密方式形成的密文同时保存在bios的nvram(non

‑

volatile random access memory,非易失性随机访问存储器)和bmc的sram(static random

‑

access memory,静态随机存取存储器)里,不知道admin密码的用户没法破解密码,因此也无法通过密码去修改已进行权限控制的选项,进一步地提高选项修改权限控制的安全性。

90.上述虽然结合附图对本发明的具体实施方式进行了描述,但并非对本发明保护范围的限制,所属领域技术人员应该明白,在本发明的技术方案的基础上,本领域技术人员不需要付出创造性劳动即可做出的各种修改或变形仍在本发明的保护范围以内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。