1.本发明涉及网络安全技术领域,特别涉及基于零信任的单包多级认证方法。

背景技术:

2.软件定义边界(software defined perimeter,简称sdp)是一个能够为osi七层协议栈提供安全防护的网络安全架构,三大组件:sdp控制器、sdp客户端、sdp网关。企业能够在需要时通过软件的形式部署安全边界,利用单包spa完成认证机制,即在企业员工访问受保护服务器的dns或ip之前,要求进行spa认证,获得身份验证并获得授权。

3.sdp可实现信息隐藏,并在允许客户端连接到隐藏信息之前使用单包spa建立信任连接。

4.现有的spa认证为:spd客户端先以udp的传输方式发一个spa包到spd控制器,认证通过后,spd控制器通知spd网关打开端口,客户端通过打开的端口和网关建立连接,开始业务。

5.传统的spd存在以下问题:sdp控制器发送的单包spa到sdp控制器,容易导致控制器受udp的ddos攻击,无法识别spa包是真实服务器发出的,还是攻击者伪装地址发出的udp包。大量的伪装数据会导致控制器不能正常的授权。另外一旦客户端经过控制器认证通过后,客户端访问网关就“畅通无阻”,spd控制器的单包认证和网关的认证缺少关联性。

技术实现要素:

6.本发明所解决的技术问题:提供一种基于零信任的单包多级认证方法,解决现有技术中spd存在安全隐患的问题。

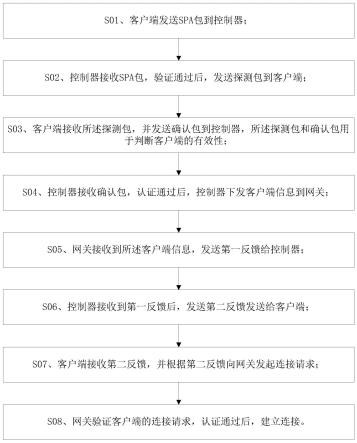

7.本发明解决上述技术问题采用的技术方案:基于零信任的单包多级认证方法,包括以下步骤:

8.s01、客户端发送spa包到控制器;

9.s02、控制器接收spa包,验证通过后,发送探测包到客户端;

10.s03、客户端接收所述探测包,并发送确认包到控制器,所述探测包和确认包用于判断客户端的有效性;

11.s04、控制器接收确认包,认证通过后,控制器下发客户端信息到网关;

12.s05、网关接收到所述客户端信息,发送第一反馈给控制器;

13.s06、控制器接收到第一反馈后,发送第二反馈发送给客户端;

14.s07、客户端接收第二反馈,并根据第二反馈向网关发起连接请求;

15.s08、网关验证客户端的连接请求,认证通过后,建立连接。

16.进一步的,所述spa包包括客户端空闲协议端口和身份信息,所述身份信息包括用户身份信息和/或客户端设备信息。

17.进一步的,所述探测包包括从空闲协议端口中选取的一个端口。

18.进一步的,所述客户端信息包括spa包中的身份信息和选取的协议端口。

19.进一步的,所述第一反馈和第二反馈中均包含网关的ip地址和网关的端口。

20.进一步的,所述探测包包括第一标识符,所述确认包包括第二标识符,所述第一标识符与第二标识符的关系存储在客户端和控制器中。

21.进一步的,所述第一标识符与第二标识符的关系为:第二标识符等于第一标识符加或减n,所述n为整数。

22.本发明的有益效果:本发明基于零信任的单包多级认证方法,通过在spa包验证通过后,利用控制器发送探测包给客户端,客户端接收探测包后再发送确认包给控制器,控制器认证确认包后,将客户端信息发送到网关,网关接收到客户端信息给控制器发出第一反馈,控制器接收到第一反馈后,发送第二反馈给客户端,客户端接收第二反馈向网关发起连接请求,网关验证连接请求,认证通过后,建立连接,解决了现有技术中spd存在安全隐患的问题,提高了spd安全性。

附图说明

23.附图1是本发明基于零信任的单包多级认证方法的流程示意图。

具体实施方式

24.本发明基于零信任的单包多级认证方法,如附图1所示,包括以下步骤:

25.s01、客户端发送spa包到控制器;

26.具体的,spa包包括客户端空闲协议端口和身份信息,所述身份信息包括用户身份信息和/或客户端设备信息等用于确定身份的信息,如:用户身份信息包括用户id或用户名称等,客户端设备信息包括客户端名称或客户端ip地址等。

27.s02、控制器接收spa包,验证通过后,发送探测包到客户端;

28.具体的,探测包包括从客户端空闲协议端口中选取的一个端口和第一标识符,特别的,第一标识符可以是随机生成的二进制数字。

29.s03、客户端接收所述探测包,并发送确认包到控制器,所述探测包和确认包用于判断客户端的有效性;

30.具体的,所述确认包中包括第二标识符,客户端和控制器中存储有第一标识符与第二标识符的关系,如:第二标识符等于第一标识符加或减n,所述n为整数,或者设定一个固定值,第二标识符等于第一标识符与所述固定值的与运算、或运算或者非运算。以此,控制器根据发送的第一标识符计算出其应该收到的第二标识符,从而可以通过确认包中的第二标识符判断出客户端是否为有效的客户端,从而判断出客户端的真假,即判断客户端的有效性。

31.s04、控制器接收确认包,认证通过后,控制器下发客户端信息到网关;

32.具体的,所述客户端信息包括spa包中的身份信息和选取的协议端口,以此告知网关,身份信息以及采用的协议端口。

33.s05、网关接收到所述客户端信息,发送第一反馈给控制器;

34.具体的,所述第一反馈包括网关ip地址以及网关的端口,以此,提供给客户端连接请求使用。

35.s06、控制器接收到第一反馈后,发送第二反馈发送给客户端;

36.具体的,第二反馈中包含网关的ip地址和网关的端口,控制器接收到第一反馈后,将第一反馈中的网关ip地址和网关的端口告知客户端,以此实现隐藏网关ip的功能,提高了安全性。

37.s07、客户端接收第二反馈,并根据第二反馈向网关发起连接请求;

38.具体的,客户端从第二反馈中获得网关的ip地址、网关的端口,以此,通过选取的客户端空闲协议端口向网关发送连接请求,所述连接请求包括身份信息。

39.s08、网关验证客户端的连接请求,认证通过后,建立连接。

40.具体的,网关通过连接请求,确认身份信息和客户端协议端口,如果与控制器下发的客户端信息中的spa包中的身份信息和选取的协议端口均相同,则认证通过,建立连接。

41.本发明基于零信任的单包多级认证方法,通过spa认证、确认包认证和网关认证实现多级认证,并且spa认证、确认包认证和网关认证之间具备相关性,所述相关性体现在协议端口上,以及隐藏了网关的ip地址和网关端口,提高了spd的安全性。

技术特征:

1.基于零信任的单包多级认证方法,应用于sdp,所述sdp包括客户端、控制器和网关,其特征在于,包括以下步骤:s01、客户端发送spa包到控制器;s02、控制器接收spa包,验证通过后,发送探测包到客户端;s03、客户端接收所述探测包,并发送确认包到控制器,所述探测包和确认包用于判断客户端的有效性;s04、控制器接收确认包,认证通过后,控制器下发客户端信息到网关;s05、网关接收到所述客户端信息,发送第一反馈给控制器;s06、控制器接收到第一反馈后,发送第二反馈发送给客户端;s07、客户端接收第二反馈,并根据第二反馈向网关发起连接请求;s08、网关验证客户端的连接请求,认证通过后,建立连接。2.根据权利要求1所述的基于零信任的单包多级认证方法,其特征在于,所述spa包包括客户端空闲协议端口和身份信息,所述身份信息包括用户身份信息和/或客户端设备信息。3.根据权利要求2所述的基于零信任的单包多级认证方法,其特征在于,所述探测包包括从空闲协议端口中选取的一个端口。4.根据权利要求3所述的基于零信任的单包多级认证方法,其特征在于,所述客户端信息包括spa包中的身份信息和选取的协议端口。5.根据权利要求4所述的基于零信任的单包多级认证方法,其特征在于,所述第一反馈和第二反馈中均包含网关的ip地址和网关的端口。6.根据权利要求1-5任一项所述的基于零信任的单包多级认证方法,其特征在于,所述探测包包括第一标识符,所述确认包包括第二标识符,所述第一标识符与第二标识符的关系存储在客户端和控制器中。7.根据权利要求6所述的基于零信任的单包多级认证方法,其特征在于,所述第一标识符与第二标识符的关系为:第二标识符等于第一标识符加或减n,所述n为整数。

技术总结

本发明基于零信任的单包多级认证方法,涉及网络安全技术领域,通过在SPA包验证通过后,利用控制器发送探测包给客户端,客户端接收探测包后再发送确认包给控制器,控制器认证确认包后,将客户端信息发送到网关,网关接收到客户端信息给控制器发出第一反馈,控制器接收到第一反馈后,发送第二反馈给客户端,客户端接收第二反馈向网关发起连接请求,网关验证连接请求,认证通过后,建立连接,解决了现有技术中SPD存在安全隐患的问题,本发明适用于SDP。本发明适用于SDP。本发明适用于SDP。

技术研发人员:胡凯 康红娟

受保护的技术使用者:四川启睿克科技有限公司

技术研发日:2022.12.08

技术公布日:2023/3/10

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。