1.本发明涉及网络安全技术领域,尤其涉及一种溯源分析方法、装置、设备及存储介质。

背景技术:

2.网络安全中,对于高级威胁情报的重视越来越大,其中预防攻击、发现攻击和攻击溯源是三大热门课题,但是目前存在着解决攻击溯源难,且难以自动化处理的问题。

3.上述内容仅用于辅助理解本发明的技术方案,并不代表承认上述内容是现有技术。

技术实现要素:

4.本发明的主要目的在于提出一种溯源分析方法、装置、设备及存储介质,旨在解决现有技术中攻击溯源难,且难以自动化处理的技术问题。

5.为实现上述目的,本发明提供一种溯源分析方法,所述溯源分析方法包括以下步骤:

6.对流量日志进行流量还原处理,得到原始文件;

7.在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;

8.根据所述流量日志确定被攻击者信息和攻击发起者信息;

9.根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

10.可选地,所述在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息之前,还包括:

11.对所述原始文件进行文件解析,得到文件解析结果;

12.对所述原始文件进行静态分析,得到静态分析结果;

13.对所述原始文件进行动态分析,得到动态分析结果;

14.对所述原始文件进行控制反转分析,得到控制反转分析结果;

15.根据所述文件解析结果、所述静态分析结果、所述动态分析结果以及所述控制反转分析结果判断所述原始文件是否为恶意文件。

16.可选地,所述在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息,包括:

17.在所述原始文件为恶意文件时,获取所述原始文件对应的第一文件信息;

18.根据所述第一文件信息确定攻击技术;

19.根据所述原始文件进行属性信息溯源分析,确定属性信息。

20.可选地,所述根据所述第一文件信息确定攻击技术,包括:

21.查找所述原始文件对应的同源文件和衍生文件;

22.获取所述同源文件和所述衍生文件对应的第二文件信息;

23.根据所述第一文件信息和所述第二文件信息确定攻击技术。

24.可选地,所述根据所述原始文件进行属性信息溯源分析,确定属性信息,包括:

25.根据所述原始文件确定关联的域名和ip地址;

26.根据所述域名和所述ip地址确定属性信息。

27.可选地,所述根据所述域名和所述ip地址确定属性信息,包括:

28.根据所述域名获取对应的域名属性信息,并查找所述域名解析到的候选ip地址以及对应的第一解析时间;

29.根据所述ip地址获取对应的ip属性信息,并查找所述ip地址解析得到的候选域名以及对应的第二解析时间;

30.根据所述域名属性信息、所述候选ip地址、所述第一解析时间、所述ip属性信息、所述候选域名以及所述第二解析时间确定属性信息。

31.可选地,所述根据所述流量日志确定被攻击者信息和攻击发起者信息,包括:

32.根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息;

33.根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

34.可选地,所述根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息,包括:

35.根据所述流量日志确定被攻击的目标ip地址以及第一攻击方式;

36.根据所述目标ip地址确定被攻击者;

37.在所述第一攻击方式为邮件攻击方式时,获取所述被攻击者的第一邮箱信息和个人信息;

38.根据所述第一邮箱信息和所述个人信息确定被攻击者信息。

39.可选地,所述根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息,包括:

40.根据所述流量日志确定来源ip地址以及第二攻击方式;

41.查找所述来源ip地址对应的归属信息,并根据所述归属信息确定攻击发起者;

42.在所述第二攻击方式为邮件攻击方式时,获取所述攻击发起者的第二邮箱信息;

43.根据所述第二邮箱信息确定攻击发起者信息。

44.可选地,所述根据所述第二邮箱信息确定攻击发起者信息,包括:

45.根据所述第二邮箱信息确定所述攻击发起者对应的候选攻击信息;

46.对所述候选攻击信息进行遍历,并将遍历到的候选攻击信息作为目标攻击信息;

47.根据所述目标攻击信息生成攻击发起者画像;

48.根据所述攻击发起者画像确定攻击发起者信息。

49.可选地,所述预设溯源模型为用于溯源分析的溯源钻石模式;

50.所述根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析,包括:

51.根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过所述溯源钻石模型进行溯源分析。

52.可选地,所述根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过所述溯源钻石模型进行溯源分析,包括:

53.将所述攻击技术输入所述溯源钻石模型中的攻击技术节点;

54.将所述属性信息输入所述溯源钻石模型中的属性信息节点;

55.将所述被攻击者信息输入所述溯源钻石模型中的被攻击者节点;

56.将所述攻击发起者信息输入所述溯源钻石模型中的攻击发起者节点;

57.根据所述攻击技术节点、所述属性信息节点、所述被攻击者节点以及所述攻击发起者节点进行溯源分析。

58.此外,为实现上述目的,本发明还提出一种溯源分析装置,所述溯源分析装置包括:

59.流量还原模块,用于对流量日志进行流量还原处理,得到原始文件;

60.信息确定模块,用于在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;

61.所述信息确定模块,还用于根据所述流量日志确定被攻击者信息和攻击发起者信息;

62.溯源分析模块,用于根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

63.可选地,所述溯源分析装置还包括:

64.文件检测模块,用于对所述原始文件进行文件解析,得到文件解析结果;对所述原始文件进行静态分析,得到静态分析结果;对所述原始文件进行动态分析,得到动态分析结果;对所述原始文件进行控制反转分析,得到控制反转分析结果;根据所述文件解析结果、所述静态分析结果、所述动态分析结果以及所述控制反转分析结果判断所述原始文件是否为恶意文件。

65.可选地,所述信息确定模块,还用于在所述原始文件为恶意文件时,获取所述原始文件对应的第一文件信息;根据所述第一文件信息确定攻击技术;根据所述原始文件进行属性信息溯源分析,确定属性信息。

66.可选地,所述信息确定模块,还用于查找所述原始文件对应的同源文件和衍生文件;获取所述同源文件和所述衍生文件对应的第二文件信息;根据所述第一文件信息和所述第二文件信息确定攻击技术。

67.可选地,所述信息确定模块,还用于根据所述原始文件确定关联的域名和ip地址;根据所述域名和所述ip地址确定属性信息。

68.可选地,所述信息确定模块,还用于根据所述域名获取对应的域名属性信息,并查找所述域名解析到的候选ip地址以及对应的第一解析时间;根据所述ip地址获取对应的ip属性信息,并查找所述ip地址解析得到的候选域名以及对应的第二解析时间;根据所述域名属性信息、所述候选ip地址、所述第一解析时间、所述ip属性信息、所述候选域名以及所述第二解析时间确定属性信息。

69.此外,为实现上述目的,本发明还提出一种溯源分析设备,所述溯源分析设备包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的溯源分析程序,所述溯源分析程序被处理器执行时实现如上所述的溯源分析方法。

70.此外,为实现上述目的,本发明还提出一种存储介质,所述存储介质上存储有溯源分析程序,所述溯源分析程序被处理器执行时实现如上所述的溯源分析方法。

71.本发明提出的溯源分析方法,通过对流量日志进行流量还原处理,得到原始文件;在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;根据所述流量日志确定被攻击者信息和攻击发起者信息;根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析,从而对流量日志进行处理得到原始文件,根据原始文件和流量日志进行自动化数据处理,可以准确、快速、详细的列出溯源分析需求的相关数据,然后根据这些数据进行溯源分析,降低了溯源分析的难度。

附图说明

72.图1是本发明实施例方案涉及的硬件运行环境的溯源分析设备结构示意图;

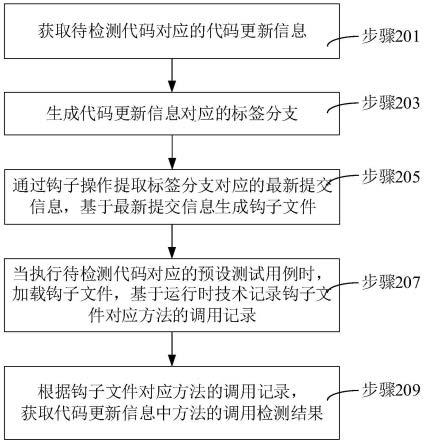

73.图2为本发明溯源分析方法第一实施例的流程示意图;

74.图3为本发明溯源分析方法一实施例的钻石模型示意图;

75.图4为本发明溯源分析方法一实施例的溯源分析示意图;

76.图5为本发明溯源分析方法第二实施例的流程示意图;

77.图6为本发明溯源分析方法一实施例的属性信息溯源分析示意图;

78.图7为本发明溯源分析方法第三实施例的流程示意图;

79.图8为本发明溯源分析装置第一实施例的功能模块示意图。

80.本发明目的的实现、功能特点及优点将结合实施例,参照附图做进一步说明。

具体实施方式

81.应当理解,此处所描述的具体实施例仅仅用以解释本发明,并不用于限定本发明。

82.参照图1,图1为本发明实施例方案涉及的硬件运行环境的溯源分析设备结构示意图。

83.如图1所示,该溯源分析设备可以包括:处理器1001,例如中央处理器(central processing unit,cpu),通信总线1002、用户接口1003,网络接口1004,存储器1005。其中,通信总线1002用于实现这些组件之间的连接通信。用户接口1003可以包括显示屏(display)、输入单元比如按键,可选用户接口1003还可以包括标准的有线接口、无线接口。网络接口1004可选的可以包括标准的有线接口、无线接口(如wi-fi接口)。存储器1005可以是高速随机存取存储器(random access memory,ram),也可以是稳定的存储器(non-volatile memory),例如磁盘存储器。存储器1005可选的还可以是独立于前述处理器1001的存储装置。

84.本领域技术人员可以理解,图1中示出的设备结构并不构成对溯源分析设备的限定,可以包括比图示更多或更少的部件,或者组合某些部件,或者不同的部件布置。

85.如图1所示,作为一种存储介质的存储器1005中可以包括操作系统、网络通信模块、用户接口模块以及溯源分析程序。

86.在图1所示的溯源分析设备中,网络接口1004主要用于连接外网,与其他网络设备进行数据通信;用户接口1003主要用于连接用户设备,与所述用户设备进行数据通信;本发明设备通过处理器1001调用存储器1005中存储的溯源分析程序,并执行本发明实施例提供的溯源分析方法。

87.基于上述硬件结构,提出本发明溯源分析方法实施例。

88.参照图2,图2为本发明溯源分析方法第一实施例的流程示意图。

89.在第一实施例中,所述溯源分析方法包括以下步骤:

90.步骤s10,对流量日志进行流量还原处理,得到原始文件。

91.需要说明的是,本实施例的执行主体可为溯源分析设备,例如具有数据处理功能的计算机设备,还可为其他可实现相同或相似功能的设备,本实施例对此不作限制,在本实施例中,以计算机设备为例进行说明。

92.应当理解的是,本方案的溯源的核心思路是基于钻石模型实现的,可如图3所示,图3为钻石模型示意图,钻石模型主要由四部分组成:攻击技术(capability)、属性信息(infrastructure)、被攻击者(victim)以及攻击发起者(adversary)。

93.可以理解的是,首先从流量日志为起始,通过流量还原技术获取到原始文件a,对原始文件a进行文件解析、静态分析、动态分析以及控制反转(inversion of control,ioc)分析,综合判定原始文件a是否为恶意文件。具体可为:对原始文件进行文件解析,得到文件解析结果;对原始文件进行静态分析,得到静态分析结果;对原始文件进行动态分析,得到动态分析结果;对原始文件进行控制反转分析,得到控制反转分析结果;然后结合文件解析结果、静态分析结果、动态分析结果以及控制反转分析结果综合判定原始文件a是否为恶意文件。

94.步骤s20,在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息。

95.应当理解的是,如果原始文件a是恶意文件,则可以原始文件a展开攻击技术的自动化分析,那么原始文件a所采用的攻击技术、持久化技术以及漏洞利用技术,就对应本方案中的溯源钻石模型中的攻击技术。并且,还可根据所述原始文件进行属性信息溯源分析,确定属性信息。

96.步骤s30,根据所述流量日志确定被攻击者信息和攻击发起者信息。

97.应当理解的是,可根据流量日志进行被攻击者溯源分析,确定被攻击者信息,同时,还可根据流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

98.步骤s40,根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

99.应当理解的是,本方案中的预设溯源模型可为用于溯源分析的溯源钻石模型,在经过上述步骤得到攻击技术、属性信息、被攻击者信息以及攻击发起者信息之后,可将攻击技术输入溯源钻石模型中的攻击技术节点,将属性信息输入溯源钻石模型中的属性信息节点,将被攻击者信息输入溯源钻石模型中的被攻击者节点,将攻击发起者信息输入溯源钻石模型中的攻击发起者节点,根据攻击技术节点、属性信息节点、被攻击者节点以及攻击发起者节点进行溯源分析。

100.可以理解的是,可如图4所示,图4为溯源分析示意图。通过上面一系列方法就可以利用自动化的数据查询分析,帮助分析师梳理出更全面的分析溯源信息,以供分析师进行最后的综合分析,完成溯源钻石模型中各节点之间的关系溯源,以实现自动化溯源分析的效果。

101.在本实施例中,对流量日志进行流量还原处理,得到原始文件;在所述原始文件为

恶意文件时,根据所述原始文件确定攻击技术和属性信息;根据所述流量日志确定被攻击者信息和攻击发起者信息;根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析,从而对流量日志进行处理得到原始文件,根据原始文件和流量日志进行自动化数据处理,可以准确、快速、详细的列出溯源分析需求的相关数据,然后根据这些数据进行溯源分析,降低了溯源分析的难度。

102.在一实施例中,如图5所示,基于第一实施例提出本发明溯源分析方法第二实施例,所述步骤s20,包括:

103.步骤s201,在所述原始文件为恶意文件时,获取所述原始文件对应的第一文件信息。

104.应当理解的是,在原始文件a为恶意文件时,可获取包含原始文件a所采用的攻击技术、持久化技术以及漏洞利用技术等信息的第一文件信息。

105.步骤s202,根据所述第一文件信息确定攻击技术。

106.可以理解的是,可根据上述得到的第一文件信息确定溯源钻石模型中的攻击技术。同时,为了使攻击技术更加丰富,以达到更好的溯源效果,还可查找与原始文件a对应的同源文件和衍生文件,获取同源文件和衍生文件对应的第二文件信息,根据第一文件信息和第二文件信息确定攻击技术。

107.可以理解的是,在确定原始文件a对应的同源文件和衍生文件之后,可对这些同源文件和衍生文件进行文件解析、静态分析、动态分析以及相关的ioc分析,综合以上分析得到同源文件和衍生文件对应的第二文件信息,然后将第一文件信息和第二文件信息进行结合,以确定攻击技术。

108.步骤s203,根据所述原始文件进行属性信息溯源分析,确定属性信息。

109.应当理解的是,可如图6所示,图6为属性信息溯源分析示意图,在根据原始文件进行属性信息溯源分析的过程中,可基于对原始文件a的分析,确定关联的域名b和ip c,进而结合域名b和ip c确定属性信息。

110.进一步地,为了更加准确地确定属性信息,所述根据所述域名和所述ip地址确定属性信息,包括:

111.根据所述域名获取对应的域名属性信息,并查找所述域名解析到的候选ip地址以及对应的第一解析时间;根据所述ip地址获取对应的ip属性信息,并查找所述ip地址解析得到的候选域名以及对应的第二解析时间;根据所述域名属性信息、所述候选ip地址、所述第一解析时间、所述ip属性信息、所述候选域名以及所述第二解析时间确定属性信息。

112.可以理解的是,可对域名b进行域名whois查询获取到相关的注册邮箱、电话号码等域名属性信息,并对该域名b进行pdns反查,查找到域名b解析到的候选ip地址c1、c2、...、cn以及对应的第一解析时间。而对于ip c,同样可进行ip whois分析,获取ip c的归属组织、地理位置、网络属性、隐匿属性等ip属性信息,并且查询出解析到该ip的候选域名b1、b2、...、bn以及对应的第二解析时间。对域名b1、b2、...、bn依次进行如上域名相关的查询,而对ip地址c1、c2、...、cn依次进行如上ip相关的查询。通过时间和域名pdns解析记录交叉对照分析等综合判断手段,汇总跟该次高级威胁攻击相关的所有域名、ip、邮箱等设施在事件时间轴上的演进过程。

113.在本实施例中,在所述原始文件为恶意文件时,获取所述原始文件对应的第一文

件信息;根据所述第一文件信息确定攻击技术;根据所述原始文件进行属性信息溯源分析,确定属性信息,从而可基于溯源分析准确地确定与原始文件相关的攻击技术和属性信息。

114.在一实施例中,如图7所示,基于第一实施例或第二实施例提出本发明溯源分析方法第三实施例,在本实施例中,基于第一实施例进行说明,所述步骤s30,包括:

115.步骤s301,根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息。

116.可以理解的是,可基于原始的流量日志进行被攻击者溯源分析,通过被攻击者溯源分析来确定被攻击者信息。

117.进一步地,为了更加准确地确定被攻击者信息,所述根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息,包括:

118.根据所述流量日志确定被攻击的目标ip地址以及第一攻击方式;根据所述目标ip地址确定被攻击者;在所述第一攻击方式为邮件攻击方式时,获取所述被攻击者的第一邮箱信息和个人信息;根据所述第一邮箱信息和所述个人信息确定被攻击者信息。

119.应当理解的是,在进行被攻击者溯源分析的过程中,可从流量日志中获取到被攻击的目标ip地址以及对应的第一攻击方式。其中,攻击方式可能有多种攻击方式,例如邮件攻击方式、网页攻击方式等,还可包括更多的攻击方式,本实施例对此不作限制。

120.可以理解的是,可根据目标ip地址确定被攻击者,并且在第一攻击方式为邮件攻击方式,即被攻击者是通过邮件方式被攻击的情况下,还可获取到被攻击者的第一邮箱信息和个人信息。其中,第一邮箱信息可包括被攻击者的邮箱地址、邮件服务器接收地址等信息,个人信息可包括被攻击者所述单位(或公司)等信息,还可包括其他更多邮箱信息或者个人信息,本实施例对此不作限制。

121.可以理解的是,可将第一邮箱信息和个人信息结合起来,以确定被攻击者信息。另外,还可通过其他的流量日志,从访问过原始文件a相关的ioc的被攻击主机中,总结该攻击事件的被攻击者群体特征。

122.步骤s302,根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

123.可以理解的是,可基于原始的流量日志进行攻击发起者溯源分析,通过攻击发起者溯源分析来确定攻击发起者信息。

124.进一步地,为了更加准确地确定攻击发起者信息,所述根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息,包括:

125.根据所述流量日志确定来源ip地址以及第二攻击方式;查找所述来源ip地址对应的归属信息,并根据所述归属信息确定攻击发起者;在所述第二攻击方式为邮件攻击方式时,获取所述攻击发起者的第二邮箱信息;根据所述第二邮箱信息确定攻击发起者信息。

126.应当理解的是,在进行攻击发起者溯源分析的过程中,可从流量日志中获取到来源ip的ip信息,以及对应的第二攻击方式。其中,ip信息可为ip地址的相关信息。

127.可以理解的是,可查询来源ip地址对应的归属信息,并根据查找到的归属信息确定攻击发起者。在第二攻击方式为邮件攻击方式时,即攻击发起者通过邮箱方式发起攻击时,可获取攻击发起者的第二邮箱信息,进而根据第二邮箱信息确定攻击发起者信息。其中,第二邮箱信息可包括攻击发起者的邮箱地址、邮件服务器接收地址等信息,除此之外,还可包括其他更多邮箱信息,本实施例对此不作限制。

128.进一步地,为了使攻击发起者信息更加丰富,所述根据所述第二邮箱信息确定攻

击发起者信息,包括:

129.可根据所述第二邮箱信息确定所述攻击发起者对应的候选攻击信息;对所述候选攻击信息进行遍历,并将遍历到的候选攻击信息作为目标攻击信息;根据所述目标攻击信息生成攻击发起者画像;根据所述攻击发起者画像确定攻击发起者信息。

130.应当理解的是,可通过前面溯源出来的属性信息查询一段时间内的不同流量日志,把访问这些属性信息的被攻击者里面的通信流量做详细分析,找到相似的攻击手法以及攻击载荷,从不同的攻击ip中,总结攻击发起者的黑客画像。

131.可以理解的是,在确定攻击发起者对应的第二邮箱信息后,可根据第二邮箱信息确定攻击发起者对应的候选攻击信息。然后通过遍历方式查找所有的候选攻击信息,并将这些遍历到的候选攻击信息作为目标攻击信息。然后,根据这些目标攻击信息生成画像,以得到攻击发起者画像,进而根据这些攻击发起者画像来确定攻击发起者信息。

132.在本实施例中,根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息,根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息,从而通过被攻击者溯源分析以及攻击发起者溯源分析,可准确地确定被攻击者信息以及攻击发起者信息。

133.此外,本发明实施例还提出一种存储介质,所述存储介质上存储有溯源分析程序,所述溯源分析程序被处理器执行时实现如上文所述的溯源分析方法的步骤。

134.由于本存储介质采用了上述所有实施例的全部技术方案,因此至少具有上述实施例的技术方案所带来的所有有益效果,在此不再一一赘述。

135.此外,参照图8,本发明实施例还提出一种溯源分析装置,所述溯源分析装置包括:

136.流量还原模块10,用于对流量日志进行流量还原处理,得到原始文件。

137.需要说明的是,本实施例的执行主体可为溯源分析设备,例如具有数据处理功能的计算机设备,还可为其他可实现相同或相似功能的设备,本实施例对此不作限制,在本实施例中,以计算机设备为例进行说明。

138.应当理解的是,本方案的溯源的核心思路是基于钻石模型实现的,可如图3所示,图3为钻石模型示意图,钻石模型主要由四部分组成:攻击技术(capability)、属性信息(infrastructure)、被攻击者(victim)以及攻击发起者(adversary)。

139.可以理解的是,首先从流量日志为起始,通过流量还原技术获取到原始文件a,对原始文件a进行文件解析、静态分析、动态分析以及控制反转(inversion of control,ioc)分析,综合判定原始文件a是否为恶意文件。具体可为:对原始文件进行文件解析,得到文件解析结果;对原始文件进行静态分析,得到静态分析结果;对原始文件进行动态分析,得到动态分析结果;对原始文件进行控制反转分析,得到控制反转分析结果;然后结合文件解析结果、静态分析结果、动态分析结果以及控制反转分析结果综合判定原始文件a是否为恶意文件。

140.信息确定模块20,用于在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息。

141.应当理解的是,如果原始文件a是恶意文件,则可以原始文件a展开攻击技术的自动化分析,那么原始文件a所采用的攻击技术、持久化技术以及漏洞利用技术,就对应本方案中的溯源钻石模型中的攻击技术。并且,还可根据所述原始文件进行属性信息溯源分析,确定属性信息。

142.所述信息确定模块20,还用于根据所述流量日志确定被攻击者信息和攻击发起者信息。

143.应当理解的是,可根据流量日志进行被攻击者溯源分析,确定被攻击者信息,同时,还可根据流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

144.溯源分析模块30,用于根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

145.应当理解的是,本方案中的预设溯源模型可为用于溯源分析的溯源钻石模型,在经过上述步骤得到攻击技术、属性信息、被攻击者信息以及攻击发起者信息之后,可将攻击技术输入溯源钻石模型中的攻击技术节点,将属性信息输入溯源钻石模型中的属性信息节点,将被攻击者信息输入溯源钻石模型中的被攻击者节点,将攻击发起者信息输入溯源钻石模型中的攻击发起者节点,根据攻击技术节点、属性信息节点、被攻击者节点以及攻击发起者节点进行溯源分析。

146.可以理解的是,可如图4所示,图4为溯源分析示意图。通过上面一系列方法就可以利用自动化的数据查询分析,帮助分析师梳理出更全面的分析溯源信息,以供分析师进行最后的综合分析,完成溯源钻石模型中各节点之间的关系溯源,以实现自动化溯源分析的效果。

147.在本实施例中,对流量日志进行流量还原处理,得到原始文件;在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;根据所述流量日志确定被攻击者信息和攻击发起者信息;根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析,从而对流量日志进行处理得到原始文件,根据原始文件和流量日志进行自动化数据处理,可以准确、快速、详细的列出溯源分析需求的相关数据,然后根据这些数据进行溯源分析,降低了溯源分析的难度。

148.在一实施例中,所述信息确定模块20,还用于根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息;根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

149.在一实施例中,所述信息确定模块20,还用于根据所述流量日志确定被攻击的目标ip地址以及第一攻击方式;根据所述目标ip地址确定被攻击者;在所述第一攻击方式为邮件攻击方式时,获取所述被攻击者的第一邮箱信息和个人信息;根据所述第一邮箱信息和所述个人信息确定被攻击者信息。

150.在一实施例中,所述信息确定模块20,还用于根据所述流量日志确定来源ip地址以及第二攻击方式;查找所述来源ip地址对应的归属信息,并根据所述归属信息确定攻击发起者;在所述第二攻击方式为邮件攻击方式时,获取所述攻击发起者的第二邮箱信息;根据所述第二邮箱信息确定攻击发起者信息。

151.在一实施例中,所述信息确定模块20,还用于根据所述第二邮箱信息确定所述攻击发起者对应的候选攻击信息;对所述候选攻击信息进行遍历,并将遍历到的候选攻击信息作为目标攻击信息;根据所述目标攻击信息生成攻击发起者画像;根据所述攻击发起者画像确定攻击发起者信息。

152.在一实施例中,所述预设溯源模型为用于溯源分析的溯源钻石模式;所述溯源分析模块30,还用于根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起

者信息通过所述溯源钻石模型进行溯源分析。

153.在一实施例中,所述溯源分析模块30,还用于将所述攻击技术输入所述溯源钻石模型中的攻击技术节点;将所述属性信息输入所述溯源钻石模型中的属性信息节点;将所述被攻击者信息输入所述溯源钻石模型中的被攻击者节点;将所述攻击发起者信息输入所述溯源钻石模型中的攻击发起者节点;根据所述攻击技术节点、所述属性信息节点、所述被攻击者节点以及所述攻击发起者节点进行溯源分析。

154.在本发明所述溯源分析装置的其他实施例或具体实现方法可参照上述各方法实施例,此处不再赘述。

155.需要说明的是,在本文中,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者装置不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者装置所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括该要素的过程、方法、物品或者装置中还存在另外的相同要素。

156.上述本发明实施例序号仅仅为了描述,不代表实施例的优劣。

157.通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到上述实施例方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下前者是更佳的实施方式。基于这样的理解,本发明的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该估算机软件产品存储在如上所述的一个估算机可读存储介质(如rom/ram、磁碟、光盘)中,包括若干指令用以使得一台智能设备(可以是手机,估算机,溯源分析设备,或者网络溯源分析设备等)执行本发明各个实施例所述的方法。

158.以上仅为本发明的优选实施例,并非因此限制本发明的专利范围,凡是利用本发明说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本发明的专利保护范围内。

159.本发明公开了a1、一种溯源分析方法,所述溯源分析方法包括以下步骤:

160.对流量日志进行流量还原处理,得到原始文件;

161.在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;

162.根据所述流量日志确定被攻击者信息和攻击发起者信息;

163.根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

164.a2、如a1所述的溯源分析方法,所述在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息之前,还包括:

165.对所述原始文件进行文件解析,得到文件解析结果;

166.对所述原始文件进行静态分析,得到静态分析结果;

167.对所述原始文件进行动态分析,得到动态分析结果;

168.对所述原始文件进行控制反转分析,得到控制反转分析结果;

169.根据所述文件解析结果、所述静态分析结果、所述动态分析结果以及所述控制反转分析结果判断所述原始文件是否为恶意文件。

170.a3、如a1所述的溯源分析方法,所述在所述原始文件为恶意文件时,根据所述原始

文件确定攻击技术和属性信息,包括:

171.在所述原始文件为恶意文件时,获取所述原始文件对应的第一文件信息;

172.根据所述第一文件信息确定攻击技术;

173.根据所述原始文件进行属性信息溯源分析,确定属性信息。

174.a4、如a3所述的溯源分析方法,所述根据所述第一文件信息确定攻击技术,包括:

175.查找所述原始文件对应的同源文件和衍生文件;

176.获取所述同源文件和所述衍生文件对应的第二文件信息;

177.根据所述第一文件信息和所述第二文件信息确定攻击技术。

178.a5、如a3所述的溯源分析方法,所述根据所述原始文件进行属性信息溯源分析,确定属性信息,包括:

179.根据所述原始文件确定关联的域名和ip地址;

180.根据所述域名和所述ip地址确定属性信息。

181.a6、如a5所述的溯源分析方法,所述根据所述域名和所述ip地址确定属性信息,包括:

182.根据所述域名获取对应的域名属性信息,并查找所述域名解析到的候选ip地址以及对应的第一解析时间;

183.根据所述ip地址获取对应的ip属性信息,并查找所述ip地址解析得到的候选域名以及对应的第二解析时间;

184.根据所述域名属性信息、所述候选ip地址、所述第一解析时间、所述ip属性信息、所述候选域名以及所述第二解析时间确定属性信息。

185.a7、如a1至a6中任一项所述的溯源分析方法,所述根据所述流量日志确定被攻击者信息和攻击发起者信息,包括:

186.根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息;

187.根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息。

188.a8、如a7所述的溯源分析方法,所述根据所述流量日志进行被攻击者溯源分析,确定被攻击者信息,包括:

189.根据所述流量日志确定被攻击的目标ip地址以及第一攻击方式;

190.根据所述目标ip地址确定被攻击者;

191.在所述第一攻击方式为邮件攻击方式时,获取所述被攻击者的第一邮箱信息和个人信息;

192.根据所述第一邮箱信息和所述个人信息确定被攻击者信息。

193.a9、如a7所述的溯源分析方法,所述根据所述流量日志进行攻击发起者溯源分析,确定攻击发起者信息,包括:

194.根据所述流量日志确定来源ip地址以及第二攻击方式;

195.查找所述来源ip地址对应的归属信息,并根据所述归属信息确定攻击发起者;

196.在所述第二攻击方式为邮件攻击方式时,获取所述攻击发起者的第二邮箱信息;

197.根据所述第二邮箱信息确定攻击发起者信息。

198.a10、如a9所述的溯源分析方法,所述根据所述第二邮箱信息确定攻击发起者信息,包括:

199.根据所述第二邮箱信息确定所述攻击发起者对应的候选攻击信息;

200.对所述候选攻击信息进行遍历,并将遍历到的候选攻击信息作为目标攻击信息;

201.根据所述目标攻击信息生成攻击发起者画像;

202.根据所述攻击发起者画像确定攻击发起者信息。

203.a11、如a1至a6中任一项所述的溯源分析方法,所述预设溯源模型为用于溯源分析的溯源钻石模式;

204.所述根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析,包括:

205.根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过所述溯源钻石模型进行溯源分析。

206.a12、如a11所述的溯源分析方法,所述根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过所述溯源钻石模型进行溯源分析,包括:

207.将所述攻击技术输入所述溯源钻石模型中的攻击技术节点;

208.将所述属性信息输入所述溯源钻石模型中的属性信息节点;

209.将所述被攻击者信息输入所述溯源钻石模型中的被攻击者节点;

210.将所述攻击发起者信息输入所述溯源钻石模型中的攻击发起者节点;

211.根据所述攻击技术节点、所述属性信息节点、所述被攻击者节点以及所述攻击发起者节点进行溯源分析。

212.本发明还公开了b13、一种溯源分析装置,所述溯源分析装置包括:

213.流量还原模块,用于对流量日志进行流量还原处理,得到原始文件;

214.信息确定模块,用于在所述原始文件为恶意文件时,根据所述原始文件确定攻击技术和属性信息;

215.所述信息确定模块,还用于根据所述流量日志确定被攻击者信息和攻击发起者信息;

216.溯源分析模块,用于根据所述攻击技术、所述属性信息、所述被攻击者信息以及所述攻击发起者信息通过预设溯源模型进行溯源分析。

217.b14、如b13所述的溯源分析装置,所述溯源分析装置还包括:

218.文件检测模块,用于对所述原始文件进行文件解析,得到文件解析结果;对所述原始文件进行静态分析,得到静态分析结果;对所述原始文件进行动态分析,得到动态分析结果;对所述原始文件进行控制反转分析,得到控制反转分析结果;根据所述文件解析结果、所述静态分析结果、所述动态分析结果以及所述控制反转分析结果判断所述原始文件是否为恶意文件。

219.b15、如b13所述的溯源分析装置,所述信息确定模块,还用于在所述原始文件为恶意文件时,获取所述原始文件对应的第一文件信息;根据所述第一文件信息确定攻击技术;根据所述原始文件进行属性信息溯源分析,确定属性信息。

220.b16、如b15所述的溯源分析装置,所述信息确定模块,还用于查找所述原始文件对应的同源文件和衍生文件;获取所述同源文件和所述衍生文件对应的第二文件信息;根据所述第一文件信息和所述第二文件信息确定攻击技术。

221.b17、如b15所述的溯源分析装置,所述信息确定模块,还用于根据所述原始文件确

定关联的域名和ip地址;根据所述域名和所述ip地址确定属性信息。

222.b18、如b17所述的溯源分析装置,所述信息确定模块,还用于根据所述域名获取对应的域名属性信息,并查找所述域名解析到的候选ip地址以及对应的第一解析时间;根据所述ip地址获取对应的ip属性信息,并查找所述ip地址解析得到的候选域名以及对应的第二解析时间;根据所述域名属性信息、所述候选ip地址、所述第一解析时间、所述ip属性信息、所述候选域名以及所述第二解析时间确定属性信息。

223.本发明还公开了c19、一种溯源分析设备,所述溯源分析设备包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的溯源分析程序,所述溯源分析程序配置有实现如上所述的溯源分析方法。

224.本发明还公开了d20、一种存储介质,所述存储介质上存储有溯源分析程序,所述溯源分析程序被处理器执行时实现如上所述的溯源分析方法。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。