1.本技术涉及通信技术领域中的信息设置技术,尤其涉及一种信息设置方法、设备及计算机可读存储介质。

背景技术:

2.随着互联网技术的快速发展,网络安全问题也越来越受到人们的重视。入侵检测技术作为网络安全中的一项重要技术,是网络安全防御体系中至关重要的一环,然而面对不断出现的新的攻击方法和攻击工具,传统的、被动防御的网络防护技术越来越无法适应网络安全的需求。蜜罐作为一种新兴的主动防御技术日益受到网络安全工作者的重视,蜜罐是在黑客攻击其期间,对黑色的攻击行为和过程记录分析以搜集信息,对新攻击发出预警;同时,蜜罐可以延缓攻击时间和转移攻击目标。但是,目前使用的蜜罐产品容易被黑客识破,且需要真实独立的物理主机,使得部署密度较低进而影响实施效果,失去诱骗价值。

技术实现要素:

3.有鉴于此,本技术实施例期望提供一种信息设置方法、设备及计算机可读存储介质,解决了相对技术中的蜜罐产品容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

4.为达到上述目的,本技术的技术方案是这样实现的:

5.第一方面,提供一种信息设置方法,所述方法包括:

6.获取针对目标类型应用的样本攻击事件;

7.基于所述样本攻击事件,确定不同功能的应用的诱导信息的信息类型;其中,所述诱导信息是用于诱导产生攻击事件的信息;

8.基于所述信息类型,确定所述诱导信息在目标类型应用中的设置位置;

9.基于所述信息类型、所述设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息;其中,所述待分析应用的类型为所述目标类型。

10.可选的,所述基于所述样本攻击事件,确定不同功能的应用的诱导信息的信息类型,包括:

11.基于所述样本攻击事件,确定初始共性攻击行为;其中,所述初始共性攻击行为表征所述样本攻击事件的初始阶段发生的共性攻击行为;

12.基于所述初始共性攻击行为,确定所述不同功能的应用的诱导信息的信息类型。

13.可选的,所述基于所述样本攻击事件,确定初始共性攻击行为,包括:

14.对所述样本攻击事件进行分析,确定所述样本攻击事件对应的待处理攻击行为;

15.对所述待处理攻击行为进行处理,得到所述初始共性攻击行为。

16.可选的,所述对所述待处理攻击行为进行处理,得到所述初始共性攻击行为,包括:

17.对所述待处理攻击行为进行分析,确定待处理初始共性攻击行为;

18.对所述待处理初始共性攻击行为进行分类,得到所述初始共性攻击行为。

19.可选的,所述基于所述初始共性攻击行为,确定所述不同功能的应用的诱导信息的信息类型,包括:

20.对所述初始共性攻击行为解析,确定所述初始共性攻击行为对应的目标应用和所述初始共性攻击行为对应的攻击内容;其中,所述目标应用的类型为目标类型;

21.基于所述攻击内容和所述初始共性攻击行为,确定每一功能的目标应用对应的诱导信息的信息类型。

22.可选的,所述基于所述信息类型、所述设置位置和所述待分析应用的信息,在待分析应用中设置目标诱导信息,包括:

23.基于所述信息类型和所述待分析应用的信息,确定所述目标诱导信息;

24.基于所述设置位置和所述待分析应用的信息,在所述待分析应用的目标位置处设置所述目标诱导信息。

25.可选的,所述基于所述信息类型和所述待分析应用的信息,确定所述目标诱导信息,包括:

26.确定所述待分析应用的数据信息和功能;

27.基于所述待分析应用的数据信息、所述功能和所述信息类型,确定所述目标诱导信息。

28.可选的,所述基于所述设置位置和所述待分析应用的信息,在所述待分析应用的目标位置处设置所述目标诱导信息,包括:

29.基于所述设置位置、所述功能和所述信息类型,确定所述目标位置;

30.在所述待分析应用的所述目标位置处设置所目标诱导信息。

31.可选的,所述方法还包括:

32.在监测到目标攻击事件的情况下,发出入侵告警信息,并获取所述目标攻击事件对应的目标攻击终端的属性信息;

33.将所述属性信息存储至威胁情报库中,并对所述目标攻击终端进行标识。

34.可选的,所述方法还包括:

35.针对所述目标攻击事件进行防御处理,以阻挡所述目标攻击事件。

36.第二方面,提供一种信息设置设备,所述设备包括:处理器、存储器和通信总线;

37.所述通信总线用于实现处理器和存储器之间的通信连接;

38.所述处理器用于执行存储器中的信息设置程序,以实现以下步骤:

39.获取针对目标类型应用的样本攻击事件;

40.基于所述样本攻击事件,确定不同功能的应用的诱导信息的信息类型;其中,所述诱导信息是用于诱导产生攻击事件的信息;

41.基于所述信息类型,确定所述诱导信息在目标类型应用中的设置位置;

42.基于所述信息类型、所述设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息;其中,所述待分析应用的类型为所述目标类型。

43.第三方面,提供一种计算机可读存储介质,所述计算机可读存储介质存储有一个或者多个程序,所述一个或者多个程序可被一个或者多个处理器执行,以实现上述所述的信息设置方法的步骤。

44.本技术的实施例所提供的信息设置方法、设备及计算机可读存储介质,获取针对目标类型应用的样本攻击事件,基于样本攻击事件确定不同功能的应用的诱导信息的信息类型,基于信息类型确定诱导信息在目标类型应用中的设置位置,基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息,如此,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

附图说明

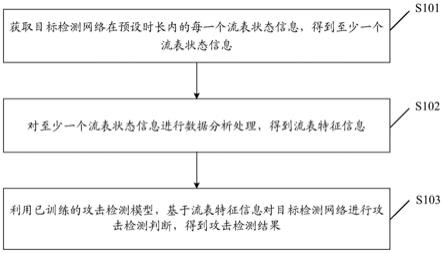

45.图1为本技术实施例提供的一种信息设置方法的流程示意图;

46.图2为本技术实施例提供的另一种信息设置方法的流程示意图;

47.图3为本技术实施例提供的一种信息设置方法所应用的系统的架构示意图;

48.图4为本技术实施例提供的又一种信息设置方法的流程示意图;

49.图5为本技术实施例提供的一种信息设置方法的应用示意图;

50.图6为本技术实施例提供的一种信息设置装置的结构示意图;

51.图7为本技术实施例提供的一种信息设置设备的结构示意图。

具体实施方式

52.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述。

53.应当理解,此处所描述的具体实施例仅仅用以解释本技术,并不用于限定本技术。

54.本技术的实施例提供一种信息设置方法,该方法可以应用于信息设置设备中,参照图1所示,该方法可以包括以下步骤:

55.步骤101、获取针对目标类型应用的样本攻击事件。

56.在本技术实施例中,目标类型应用可以指的是可以使用互联网的应用,在一种可行的实现方式中,目标类应用可以包括全球广域网(world wide web,web)类应用。

57.其中,样本攻击事件可以指的是已经真实发生的作为样本进行后续处理的黑客针对web类应用的攻击事件;需要说明的是,样本攻击事件可以是从互联网上收集到已经公开的黑客针对web类应用的入侵事件;在一种可行的实现方式中,样本攻击事件可以是收集到的针对web类应用的89937起入侵事件。

58.步骤102、基于样本攻击事件,确定不同功能的应用的诱导信息的信息类型。

59.其中,诱导信息是用于诱导产生攻击事件的信息。

60.在本技术实施例中,不同功能的应用可以指的是用来实现不同功能的应用或者具备不同功能的应用;信息类型可以指的是诱导信息是以什么形式存在的,也可以指的是诱导信息的投放类型。其中,不同功能的应用的诱导信息的信息类型可以是先基于样本攻击事件确定初始共性攻击行为,之后基于初始共性攻击行为确定的。在一种可行的实现方式中,信息类型主要包括三种类型,分别可以是信息、代码和文件等。

61.步骤103、基于信息类型,确定诱导信息在目标类型应用中的设置位置。

62.其中,设置位置可以指的是诱导信息在web类应用中的投放位置。需要说明的是,

设置位置可以是根据诱导信息的信息类型确定的,也就是说不同类型的诱导信息投放在web类应用中设置位置是不同的。在一种可行的实现方式中,可以对样本攻击事件进行分析,根据不同信息类型的诱导信息所处的位置和信息类型,结合历史使用信息来确定诱导信息的设置位置。

63.步骤104、基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息。

64.其中,待分析应用的类型为目标类型。

65.在本技术实施例中,可以先基于信息类型、设置位置和待分析应用的信息确定需要设置在待分析应用中的目标诱导信息,之后在待分析应用中确定目标位置,从而将目标诱导信息设置在待分析应用的目标位置处;需要说明的是,待分析应用可以指的是需要进行诱导信息投放的web类应用。

66.本技术的实施例所提供的信息设置方法,获取针对目标类型应用的样本攻击事件,基于样本攻击事件确定不同功能的应用的诱导信息的信息类型,基于信息类型确定诱导信息在目标类型应用中的设置位置,基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息,如此,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

67.基于前述实施例,本技术的实施例提供一种信息设置方法,参照图2所示,该方法可以包括以下步骤:

68.步骤201、信息设置设备获取针对目标类型应用的样本攻击事件。

69.步骤202、信息设置设备基于样本攻击事件,确定初始共性攻击行为。

70.其中,初始共性攻击行为表征样本攻击事件的初始阶段发生的共性攻击行为。

71.在本技术实施例中,信息设置设备可以指的是具有数据处理和存储能力的客户端。初始共性攻击行为可以指的是黑客侦查阶段的共性攻击行为;初始共性攻击行为可以是对收集到的样本攻击事件进行统计分析后得到的,共性攻击行为指的是所有的样本攻击事件中都会发生的攻击行为;也就是说,初始阶段可以指的是侦查阶段。

72.在一种可行的实现方式中,确定出来的初始共性攻击行为可以包括三大类,每一大类可以包括七小类;具体如下表1所示,初始共性攻击行为可以包二十一小类;其中,基于网络的资产侦查手段大类的初始共性攻击行为可以包括:基于ip资产的侦查行为、基于域名资产的侦查行为、基于自治域号的资产侦查行为、基于shadon类产品的资产侦查行为、基于搜索引擎的资产侦查行为、基于https证书的资产侦查行为和基于dns日志的资产侦查行为;基于关键系统的资产侦查手段大类的初始共性攻击行为可以包括:基于移动端app的侦查行为、基于公众号/小程序的侦查行为、基于公网邮件系统的侦查行为、基于公网vpn系统的侦查行为、基于公网堡垒机的侦查行为、基于公网oa系统的侦查行为和基于公网财务系统的侦查行为;基于关键信息的漏洞侦查手段大类的初始共性攻击行为可以包括:基于公开网盘的侦查行为、基于公开源码的侦查行为、基于备份源码的侦查行为、基于后台管理页面的侦查行为、基于注释内容的侦查行为、基于测试系统的侦查行为和基于敏感信息泄漏的侦查行为。

73.基于网络的资产侦查手段基于关键系统的资产侦查手段基于关键信息的漏洞侦查手段基于ip资产的侦查基于移动端app的侦查基于公开网盘的侦查基于域名资产的侦查基于公众号/小程序的侦查基于公开源码的侦查基于自治域号的资产侦查基于公网邮件系统的侦查基于备份源码的侦查基于shadon类产品的资产侦查基于公网vpn系统的侦查基于后台管理页面的侦查基于搜索引擎的资产侦查基于公网堡垒机的侦查基于注释内容的侦查基于https证书的资产侦查基于公网oa系统的侦查基于测试系统的侦查基于dns日志的资产侦查基于公网财务系统的侦查基于敏感信息泄漏的侦查

74.表1

75.步骤203、信息设置设备基于初始共性攻击行为,确定不同功能的应用的诱导信息的信息类型。

76.在本技术实施例中,信息设置设备可以先基于初始共性攻击行为确定初始共性攻击行为所攻击的攻击内容,之后基于攻击内容和初始共性攻击行为确定不同功能的应用的诱导信息的信息类型;当然,不同功能的应用的诱导信息的信息类型可以是从信息类型、代码类型和文件类型三种类型特征中确定出来的一种或两种或三种类型。

77.步骤204、信息设置设备基于信息类型,确定诱导信息在目标类型应用中的设置位置。

78.其中,目标应用的类型为目标类型。

79.需要说明的是,本技术实施例中基于诱导信息的信息类型在目标类型应用中确定出来的位置可以是不易被黑客察觉是设置的诱导信息,且能引起黑客兴趣的位置;如下表2所示,针对不同的诱导信息的信息类型,其对应的设置位置是不同的。

[0080][0081]

表2

[0082]

步骤205、信息设置设备基于信息类型和待分析应用的信息,确定目标诱导信息。

[0083]

其中,目标诱导信息指的是针对待分析应用的诱导信息,也就是说针对不同的待分析应用其对应的目标诱导信息是不同的。因为,每一个待分析应用的目标诱导信息不同,也就是采用随机算法进行诱导信息设置,保证了最终得到的目标诱导信息的内容不同,那就保证了引入的蜜资源的内容和ip地址不同,达到同类业务形态,大大降低了被黑客识别的概率。

[0084]

步骤206、信息设置设备基于设置位置和待分析应用的信息,在待分析应用的目标位置处设置目标诱导信息。

[0085]

其中,信息设置设备可以基于设置位置和待分析应用的信息在待分析应用中确定目标位置,之后将确定得到的目标诱导信息设置在对应的目标位置处;需要说明的是,待分析应用课可以包括现网的客户端自己的web类应用,也可以包括第三方web类应用;其中,第三方web类应用可以包括互联网主流的第三方站点,例如代码托管站点、网盘站点、博客、微博等站点。也就是说,本技术实施例中的信息设置方法既可以将目标诱导信息投放在客户端自己的web类应用中,也可以将目标诱导信息投放在第三方web类应用;并且,投放的目标诱导信息可以是信息、代码和文件中的一类或多类的组合,从而可以实现黑客在入侵系统过程中发现并利用上述目标诱导信息,攻击流量将被精准引入到云端,如图3所示,可以实现云 端的架构模式;也就是说,在客户端的自有web类应用和第三方业务中均设置信息类目标诱导信息、代码类目标诱导信息和文件类目标诱导信息,实现在黑客入侵的时候可以将攻击流量引导到云端,进而云端的蜜资源集群中的文件资源和服务器资源将对应的信息传送给联动服务器和分析呈现服务器,结合联动服务器和分析呈现服务器一起对黑客的攻击事件进行分析和一定的处理。此外,可以在全网众多节点部署目标诱导信息来引流可实现全方位入侵感知预警能力。

[0086]

需要说明的是,本实施例中与其它实施例中相同步骤和相同内容的说明,可以参照其它实施例中的描述,此处不再赘述。

[0087]

本技术的实施例所提供的信息设置方法,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

[0088]

基于前述实施例,本技术的实施例提供一种信息确定方法,参照图4所示,该方法可以包括以下步骤:

[0089]

步骤301、信息设置设备获取针对目标类型应用的样本攻击事件。

[0090]

步骤302、信息设置设备对样本攻击事件进行分析,确定样本攻击事件对应的待处理攻击行为。

[0091]

其中,待处理攻击行为可以指的是样本攻击事件中包括的所有的攻击行为,即可以认为是样本攻击事件的整个攻击过程中存在的攻击行为。

[0092]

步骤303、信息设置设备对待处理攻击行为进行处理,得到初始共性攻击行为。

[0093]

在本技术实施例中,步骤303可以通过以下步骤本来实现:

[0094]

步骤303a、信息设置设备对待处理攻击行为进行分析,确定待处理初始共性攻击行为。

[0095]

其中,待处理初始共性攻击行为指的是样本攻击事件中包括的初始攻击行为中的,每个样本攻击事件都会发生的攻击行为。并且,待处理初始共性攻击行为可以包括黑客在侦查阶段产生的每个样本攻击事件都具有的攻击行为。需要说明的是,此时得到的待处理初始共性攻击行为是没有分类的存在的。

[0096]

步骤303b、信息设置设备对待处理初始共性攻击行为进行分类,得到初始共性攻击行为。

[0097]

其中,初始共性攻击行为可以是对待处理初始共性攻击行为进行统计分析,对并根据统计分析结果对待处理初始共性攻击行为进行分类后得到的。

[0098]

步骤304、信息设置设备对初始共性攻击行为解析,确定初始共性攻击行为对应的目标应用和初始共性攻击行为对应的攻击内容。

[0099]

其中,目标应用的类型为目标类型。

[0100]

需要说明的是,目标应用指的可以发生初始共性攻击行为事件所对应的web类应用;攻击内容可以指的是初始共性攻击行为所攻击的具体的内容,也就是黑客想窃取的内容。

[0101]

步骤305、信息设置设备基于攻击内容和初始共性攻击行为,确定每一功能的目标应用对应的诱导信息的信息类型。

[0102]

其中,诱导信息的信息类型可以是信息设置设备对攻击内容和初始共性攻击行为进行分析后确定出来的。

[0103]

在本技术实施例中一种可行的实现方式中,如下表3所示,对于不同功能的自有web类应用和第三方web类应用,对应的诱导信息的信息类型

[0104]

业务形态信息类型自有网站信息/文件自有app信息/代码/文件自有公众号/小程序信息/代码/文件自有api服务器信息/文件自有邮件系统信息/文件/新增诱惑账号自有vpn系统信息/文件自有oa系统信息/文件自有财务系统信息/文件自有dns系统新增记录指向蜜资源群三方代码托管站点信息/文件三方网盘站点信息/文件三方社交站点信息/文件

[0105]

表3

[0106]

步骤306、信息设置设备确定待分析应用的数据信息和功能。

[0107]

其中,数据信息指的是待分析应用中包括的数据;待分析应用的功能指的待分析应用可以实现的功能或待分析应用具备的功能。

[0108]

步骤307、信息设置设备基于待分析应用的数据信息、功能和信息类型,确定目标诱导信息。

[0109]

在本技术实施例中,信息设置设备可以对分析应用的数据信息、功能和信息类型进行分析,构建属于对应的信息类型的诱导信息得到目标诱导信息。

[0110]

步骤308、信息设置设备基于设置位置、功能和信息类型,确定目标位置。

[0111]

步骤309、信息设置设备在待分析应用的目标位置处设置目标诱导信息。

[0112]

其中,本技术实施例所提供的关于诱导信息的设置方法,可以实现多类型、多内容、全覆盖的完成直接在现有web类应用业务系统中嵌入诱导信息,大大优化了客户端覆盖

面和诱惑力;而且不需要额外的专门的物理设备,在较低成本的基础上可以部署较多的诱导信息,提高了诱导信息的部署密度,从而保证了对黑客的诱导效果。此外,诱导信息并不是人为设置的,仿真度较高降低了被黑客识别的概率,虚警率低;且与真实业务系统融为一体,非模拟环境,迷惑性高,不易被黑客察觉。

[0113]

基于前述实施例,在本技术的其他实施例中,该信息设置方法还可以包括以下步骤:

[0114]

步骤310、在监测到目标攻击事件的情况下,信息设置设备发出入侵告警信息,并获取目标攻击事件对应的目标攻击终端的属性信息。

[0115]

其中,在确定黑客入侵产生攻击事件后,信息设置设备会第一时间发出入侵告警信息,以进行攻击预警;同时获取黑客所使用的目标攻击终端的属性信息,并将目标供货价终端的属性信息发送给分析呈现服务器,对其进行分析;在一种可行的实现方式中,属性信息可以包括网际互连协议(internet protocol,ip)地址、媒体访问控制(media access control,mac)地址、目标攻击终端的标识等能唯一标识该目标攻击终端的信息。如图5所示,黑客通过互联网攻击web站点、应用程序(application,app)的服务器、小程序或公众号,以及第三方的博客、网盘等业务后,蜜资源集群会启用,且分析呈现服务器会对黑客的攻击行为进行分析。

[0116]

步骤311、信息设置设备将属性信息存储至威胁情报库中,并对目标攻击终端进行标识。

[0117]

在本技术实施例中,信息设置设将黑客的目标攻击终端的属性信息纳入威胁情报库,进行全网共享,同时对目标攻终端进行标识,作为后期黑客溯源定位的有力资料;同时,可以将这些信息给到分析呈现服务器,以便对攻击事件进行分析。

[0118]

基于前述实施例,在本技术的其他实施例中,该信息设置方法还可以包括以下步骤:

[0119]

步骤312、信息设置设备针对目标攻击事件进行防御处理,以阻挡目标攻击事件。

[0120]

其中,如图5所示,信息处理设备可以与联动服务器进行交互,通过联动服务器进行安全应急处置和分析研判,如将入侵的黑客的目标攻终端的ip地址传入到一键封堵平台或者安全运营平台,完成全网协同研判和处置联动,流程化完成安全事件管理,提高协作沟通效率。

[0121]

需要说明的是,本实施例中与其它实施例中相同步骤和相同内容的说明,可以参照其它实施例中的描述,此处不再赘述。

[0122]

本技术的实施例所提供的信息设置方法,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

[0123]

本技术的实施例提供一种信息设置装置,该装置可以应用于图1~2和4对应的实施例提供的信息设置方法中,参照图6所示,该装置4可以包括:获取单元41、第一确定单元42、第二确定单元43和设置单元44,其中:

[0124]

获取单元41,用于获取针对目标类型应用的样本攻击事件;

[0125]

第一确定单元42,用于基于样本攻击事件,确定不同功能的应用的诱导信息的信

息类型;

[0126]

其中,诱导信息是用于诱导产生攻击事件的信息;

[0127]

第二确定单元43,用于基于信息类型,确定诱导信息在目标类型应用中的设置位置;

[0128]

设置单元44,用于基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息;

[0129]

其中,待分析应用的类型为目标类。

[0130]

在本技术的其他实施例中,该第一确定单元42还用于执行以下步骤:

[0131]

基于样本攻击事件,确定初始共性攻击行为;

[0132]

其中,初始共性攻击行为表征样本攻击事件的初始阶段发生的共性攻击行为;

[0133]

基于初始共性攻击行为,确定不同功能的应用的诱导信息的信息类型。

[0134]

在本技术的其他实施例中,该第一确定单元42还用于执行以下步骤:

[0135]

对样本攻击事件进行分析,确定样本攻击事件对应的待处理攻击行为;

[0136]

对待处理攻击行为进行处理,得到初始共性攻击行为。

[0137]

在本技术的其他实施例中,该第一确定单元42还用于执行以下步骤:

[0138]

对待处理攻击行为进行分析,确定待处理初始共性攻击行为;

[0139]

对待处理初始共性攻击行为进行分类,得到初始共性攻击行为。

[0140]

在本技术的其他实施例中,该第一确定单元42还用于执行以下步骤:

[0141]

对初始共性攻击行为解析,确定初始共性攻击行为对应的目标应用和初始共性攻击行为对应的攻击内容;

[0142]

其中,目标应用的类型为目标类型;

[0143]

基于攻击内容和初始共性攻击行为,确定每一功能的目标应用对应的诱导信息的信息类型。

[0144]

在本技术的其他实施例中,设置单元44具体用于执行以下步骤:

[0145]

基于信息类型和待分析应用的信息,确定目标诱导信息;

[0146]

基于设置位置和待分析应用的信息,在待分析应用的目标位置处设置目标诱导信息。

[0147]

在本技术的其他实施例中,设置单元44具体用于执行以下步骤:

[0148]

确定待分析应用的数据信息和功能;

[0149]

基于待分析应用的数据信息、功能和信息类型,确定目标诱导信息。

[0150]

在本技术的其他实施例中,设置单元44具体用于执行以下步骤:

[0151]

基于设置位置、功能和信息类型,确定目标位置;

[0152]

在待分析应用的目标位置处设置目标诱导信息。

[0153]

在本技术的其他实施例中,参照图6所示,该装置还可以包括处理单元45,其中:

[0154]

处理单元45,用于在监测到目标攻击事件的情况下,发出入侵告警信息,并获取所目标攻击事件对应的目标攻击终端的属性信息;

[0155]

处理单元45,还用于将属性信息存储至威胁情报库中,并对目标攻击终端进行标识。

[0156]

在本技术的其他实施例中,处理单元45,还用于针对目标攻击事件进行防御处理,

以阻挡目标攻击事件。

[0157]

需要说明的是,本实施例中各个单元之间的交互过程,可以参照图1~2和4对应的实施例中的描述,此处不再赘述。

[0158]

本技术的实施例所提供的信息设置装置,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

[0159]

基于前述实施例,本技术的实施例提供一种信息设置设备,该信息设置设备可以应用于图1~2和4对应的实施例提供的信息设置方法中,参照图7所示,该设备5可以包括:处理器51、存储器52和通信总线53,其中:

[0160]

通信总线53用于实现处理器51和存储器52之间的通信连接;

[0161]

处理器51用于执行存储器52中存储的信息设置程序,以实现以下步骤:

[0162]

获取针对目标类型应用的样本攻击事件;

[0163]

基于样本攻击事件,确定不同功能的应用的诱导信息的信息类型;其中,诱导信息是用于诱导产生攻击事件的信息;

[0164]

基于信息类型,确定诱导信息在目标类型应用中的设置位置;

[0165]

基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息;其中,待分析应用的类型为目标类型。

[0166]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的基于样本攻击事件,确定不同功能的应用的诱导信息的信息类型,以实现以下步骤:

[0167]

基于样本攻击事件,确定初始共性攻击行为;其中,初始共性攻击行为表征样本攻击事件的初始阶段发生的共性攻击行为;

[0168]

基于初始共性攻击行为,确定不同功能的应用的诱导信息的信息类型。

[0169]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的基于样本攻击事件,确定初始共性攻击行为,以实现以下步骤:

[0170]

对样本攻击事件进行分析,确定样本攻击事件对应的待处理攻击行为;

[0171]

对待处理攻击行为进行处理,得到初始共性攻击行为。

[0172]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的对待处理攻击行为进行处理,得到初始共性攻击行为,以实现以下步骤:

[0173]

对待处理攻击行为进行分析,确定待处理初始共性攻击行为;

[0174]

对待处理初始共性攻击行为进行分类,得到初始共性攻击行为。

[0175]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的基于初始共性攻击行为,确定不同功能的应用的诱导信息的信息类型,以实现以下步骤:

[0176]

对初始共性攻击行为解析,确定初始共性攻击行为对应的目标应用和初始共性攻击行为对应的攻击内容;

[0177]

其中,目标应用的类型为目标类型;

[0178]

基于攻击内容和初始共性攻击行为,确定每一功能的目标应用对应的诱导信息的信息类型。

[0179]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序

的基于信息类型、设置位置和待分析应用的信息,在待分析应用中设置目标诱导信息,以实现以下步骤:

[0180]

基于信息类型和待分析应用的信息,确定目标诱导信息;

[0181]

基于设置位置和待分析应用的信息,在待分析应用的目标位置处设置目标诱导信息。

[0182]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的基于信息类型和待分析应用的信息,确定目标诱导信息,以实现以下步骤:

[0183]

确定待分析应用的数据信息和功能;

[0184]

基于待分析应用的数据信息、功能和信息类型,确定目标诱导信息。

[0185]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序的基于设置位置和待分析应用的信息,在待分析应用的目标位置处设置目标诱导信息,还可以实现以下步骤:

[0186]

基于设置位置、功能和信息类型,确定目标位置;

[0187]

在待分析应用的目标位置处设置目标诱导信息。

[0188]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序,还可以实现以下步骤:

[0189]

在监测到目标攻击事件的情况下,发出入侵告警信息,并获取目标攻击事件对应的目标攻击终端的属性信息;

[0190]

将属性信息存储至威胁情报库中,并对目标攻击终端进行标识。

[0191]

在本技术的其他实施例中,处理器51还用于执行存储器52中存储的信息设置程序,还可以实现以下步骤:

[0192]

针对目标攻击事件进行防御处理,以阻挡目标攻击事件。

[0193]

需要说明的是,本技术实施例中的处理器所执行的步骤的解释可以参照图1~2和4对应的实施例中的描述,此处不再赘述。

[0194]

本技术的实施例所提供的信息设置设备,直接在待分析应用中就可以设置目标诱导信息,不需要提供真实独立的物理主机,且不同待分析应用的设置位置不同,解决了相对技术中的蜜罐产品位置固定、容易被黑客识破且需要独立物理主机的问题,增强了攻击感知效果且迷惑性高,不易被黑客察觉,还保证了实施效果,减少了虚警率。

[0195]

基于前述实施例,本技术的实施例提供一种计算机存储介质,该计算机存储介质存储有一个或者多个程序,该一个或者多个程序可被一个或者多个处理器执行,以实现图1~2和4对应的实施例提供的信息设置方法的步骤。

[0196]

需要说明的是,本实施例中处理器所执行的步骤的具体实现过程,可以参照图1~2和4对应的实施例提供的信息设置方法中的实现过程,此处不再赘述。

[0197]

需要说明的是,在本文中,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者装置不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者装置所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括该要素的过程、方法、物品或者装置中还存在另外的相同要素。

[0198]

上述本技术实施例序号仅仅为了描述,不代表实施例的优劣。

[0199]

通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到上述实施例方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下前者是更佳的实施方式。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质(如rom/ram、磁碟、光盘)中,包括若干指令用以使得一台终端(可以是手机,计算机,服务器,空调器,或者网络设备等)执行本技术各个实施例所述的方法。

[0200]

本技术是参照本技术实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

[0201]

上面结合附图对本技术的实施例进行了描述,但是本技术并不局限于上述的具体实施方式,上述的具体实施方式仅仅是示意性的,而不是限制性的,本领域的普通技术人员在本技术的启示下,在不脱离本技术宗旨和权利要求所保护的范围情况下,还可做出很多形式,这些均属于本技术的保护之内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。