1.本技术涉及通信技术,特别涉及一种抑制攻击报文的方法和设备。

背景技术:

2.通信设备的交换芯片根据依据协议类型、网络场景、业务需求等因素,将需要软件处理的协议报文发送至cpu队列,由处理器cpu执行软件转发和软件处理。

3.交换芯片通过芯片内部的寄存器为需要上送的协议报文添加cpu reason,然后将带有cpu reason的协议报文发送到cpu reason绑定的cpu队列;对于用户自定义需要发往cpu处理的协议报文类型,可通过交换芯片配置acl表项的匹配字段的自定义协议类型,将匹配的协议报文发往指定的cpu队列。

4.但是,网络攻击者通过窃听、恶意修改并转发的方式,在网络内大量泛洪攻击报文,消耗网络设备的处理器资源、带宽。为避免网络设备收到的大量协议报文被发送到cpu导致cpu故障,对不同cpu队列进行限速,控制各cpu队列向cpu发送协议报文的速度,当各cpu队列的报文通过cpu芯片口发往cpu时,通过对cpu芯片口对所有cpu队列发往cpu的协议报文进行统一限速。当网络设备的cpu收到大量的某一类协议报文时,则针对此类型的协议报文的队列进一步限速,避免此类型协议报文通过cpu芯片口挤占其他类型协议报文的带宽。但是此方式的缺陷在于,连接非攻击终端的端口收到的同类型的正常协议报文会因攻击报文挤占带宽而也因此无法被送入cpu。

技术实现要素:

5.本技术的目的提供一种抑制攻击报文的方法和设备,从源端口抑制攻击报文被发往网络设备的cpu。

6.为实现上述目的,本技术提供了一种抑制攻击报文的方法,该方法包括:记录每个端口在指定时间内接收的各协议类型的报文数目;根据轮询周期轮询已记录的每个端口的各协议类型的报文接收数目;确定当前被轮询端口接收的任一协议类型的协议报文的数目超出绑定cpu队列的限速值的指定阈值;检查绑定cpu队列的丢包数;确定丢包数超出绑定cpu队列的持续丢包阈值;识别当前被轮询端口为攻击报文源端口且攻击报文源端口收到的超出绑定的cpu队列的持续丢包阈值的协议类型为攻击报文协议类型;配置源端口抑制acl表项;其中,匹配项为攻击报文源端口的端口标识以及识别的攻击报文协议类型。

7.为实现上述目的,本技术还提供了一种抑制攻击报文的设备,该设备作为动态主机配置协议中继设备包括处理器以及存储器;存储器用于存储处理器可执行指令;其中,处理器通过运行存储器中的处理器可执行指令用以执行以下操作:记录每个端口在指定时间内接收的各协议类型的报文数目;根据轮询周期轮询已记录的每个端口的各协议类型的报文接收数目;确定当前被轮询端口接收的任一协议类型的协议报文的数目超出绑定cpu队列的限速值的指定阈值;检查绑定cpu队列的丢包数;确定丢包数超出绑定cpu队列的持续丢包阈值;识别当前被轮询端口为攻击报文源端口且攻击报文源端口收到的超出绑定的

cpu队列的持续丢包阈值的协议类型为攻击报文协议类型;配置源端口抑制acl表项;其中,匹配项为攻击报文源端口的端口标识以及识别的攻击报文协议类型。

8.本技术的有益效果在于,从源头端口对攻击报文进行抑制和限速,有效保护队列报文的有效性、均衡性、多样性,防止攻击端口完全占用cpu队列或导致cpu队列拥塞使cpu收到大量无效协议报文而无法有效解析导致正常业务的协议报文导致的业务震荡或失效。

附图说明

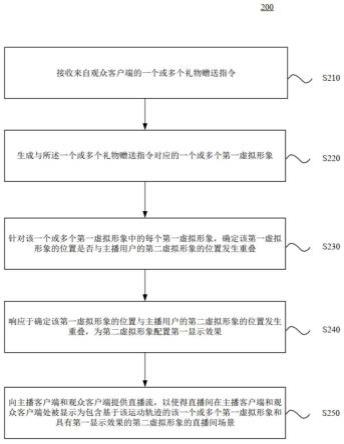

9.图1为本技术提供的一种抑制攻击报文的方法实例的示意图;

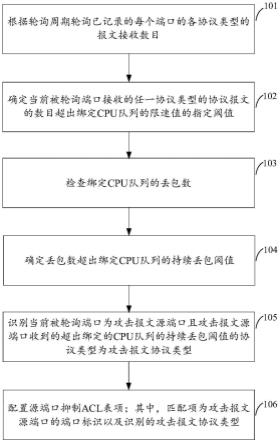

10.图2a-2b所示为本技术提供的抑制攻击报文的示意图;

11.图3所示为本技术提供抑制攻击报文的设备的示意图。

具体实施方式

12.将以多个附图所示的多个例子进行详细说明。在以下详细描述中,多个具体细节用于提供对本技术的全面理解。实例中没有详细地描述已知的方法、步骤、组件以及电路,以免使这些例子的难于理解。

13.使用的术语中,术语“包括”表示包括但不限于;术语“含有”表示包括但不限于;术语“以上”、“以内”以及“以下”包含本数;术语“大于”、“小于”表示不包含本数。术语“基于”表示至少基于其中一部分。

14.图1为本技术提供的一种抑制攻击报文的方法实例的示意图;记录每个端口在指定时间内接收的各协议类型的报文数目;

15.步骤101,根据轮询周期轮询已记录的每个端口的各协议类型的报文接收数目;

16.步骤102,确定当前被轮询端口接收的任一协议类型的协议报文的数目超出绑定cpu队列的限速值的指定阈值;

17.步骤103,检查绑定cpu队列的丢包数;

18.步骤104,确定丢包数超出绑定cpu队列的持续丢包阈值;

19.步骤105,识别当前被轮询端口为攻击报文源端口且攻击报文源端口收到的超出绑定的cpu队列的持续丢包阈值的协议类型为攻击报文协议类型;

20.步骤106,配置源端口抑制acl表项;其中,匹配项为攻击报文源端口的端口标识以及识别的攻击报文协议类型。

21.本技术的有益效果在于,从源头端口对攻击报文进行抑制和限速,有效保护队列报文的有效性、均衡性、多样性,防止攻击端口完全占用cpu队列或导致cpu队列拥塞使cpu收到大量无效协议报文而无法有效解析导致正常业务的协议报文导致的业务震荡或失效。

22.图2a-2b所示为本技术提供的抑制攻击报文的示意图;图2a中,网络设备的网络接口协议报文由交换芯片内部的寄存器为需要上送的协议报文添加cpu reason,如图2a中arp协议报文、ipv4组播协议报文、ipv6组播协议报文,bpdu协议报文、rip协议报文的cpu reason。网络设备的交换芯片的上送acl表项1和上送acl表项2的匹配字段为用户自定义协议类型,通过需要发往cpu处理的协议报文类型,可通过交换芯片配置acl表项的匹配字段的自定义协议类型,将匹配的协议报文发往绑定cpu队列queue n。网络设备的交换芯片自定义上送cpu的协议报文通过上acl表项1和2发送至cpu队列queue n后,交换芯片将带有各

自不同cpu reason的arp协议报文、ipv4组播协议报文、ipv6组播协议报文,bpdu协议报文、rip协议报文发送至绑定的cpu队列1-cpu队列4。图2a中,带有不同cpu reason的ipv4组播协议报文和ipv6组播协议报文可以绑定到同一个cpu queue 2。

23.网络设备的cpu queue1-queue n的协议报文按照cpu芯片端口统一限速值发往cpu。网络设备的交换芯片发往cpu的协议报文带有源端口(协议报文的入端口)标识,网络设备的cpu记录每秒钟端口接收的每种协议类型的报文的数目。

24.网络设备的cpu根据轮询周期轮询已记录的每个端口的各协议类型的报文接收数目。网络设备的cpu轮询到已记录的端口port1的各协议类型的报文接收数目时,port1的ipv4组播协议的报文接收数目超出cpu队列queue 2的报文的最大限速的指定阈值,例如最大限速的1/4时。cpu检查cpu队列queue2是否存在队列丢包。

25.由于cpu检查记录的cpu队列丢包数导致cpu占用率较高,本技术通过检查端口的已经接收的协议类型的数据大于cpu队列的最大限速的指定阈值时,认为该端口可能为攻击报文源端口,再调用cpu资源检查该协议类型的绑定cpu队列是否存在队列丢包,当绑定的cpu队列存在丢包且丢包数大于设置的丢包阈值时认为存在攻击报文导致的持续丢包;如果绑定的cpu队列存在丢包但是丢包数小于设置的丢包阈值,则认为是正常的偶发性丢包,无需从源端口进行攻击抑制。

26.本实施例中,假设网络设备的cpu调用记录的cpu队列queue 2的丢包数已经超出丢包阈值,则识别port1为攻击报文且port1接收的ipv4组播协议报文为攻击报文。

27.如图2b所示,网络设备的cpu在交换芯片的acl表中配置源端口抑制acl表项;其中,匹配项为port1的端口标识以及ipv4组播协议类型。源端口抑制acl表项的优先级高于向cpu队列发送协议报文的acl表项的优先级,动作项为丢弃。源端口抑制acl表项;其中,匹配项为攻击报文源端口的端口标识以及识别的攻击报文协议类型。图2b中,源端口抑制acl表项的优先级高于上送acl表项1和上送acl表项2的优先级。

28.这样,网络设备的交换芯片的内部的寄存器虽然为port1接收的ipv4组播协议报文添加了用于上送cpu队列queue 2的cpu reason,交换芯片根据源端口抑制acl表项以丢弃了port1接收的带有ipv4组播协议的cpu reason的协议报文,避免其被上送到cpu队列queue2。

29.本实施例中,网络设备的cpu轮询到已记录的端口port1的各协议类型的报文接收数目时,由上送acl表项1发往cpu队列queue n的port1收到的自定义协议类型的报文接收数目超出cpu队列queue n的报文的最大限速的指定阈值,例如最大限速的1/3时。用户可以根据经验值设置接收数目超出的cpu队列的最大限速的指定阈值。

30.网络设备cpu认为port1可能是由上送acl表项1发往cpu队列queue n的攻击报文的源端口,再调用cpu资源检查cpu队列queue n存在丢包且丢包数大于设置的丢包阈值时,认为存在攻击报文导致的持续丢包。

31.如图2b所示,网络设备的cpu在交换芯片的acl表中配置源端口抑制acl表项;其中,匹配项为port1的端口标识以及自定义的上送协议类型,动作项为丢弃。

32.由于源端口抑制acl表项的优先级高于上送acl表项1和上送acl表项2的优先级;虽然源端口抑制acl表项的匹配项与上送acl表项1的匹配项的自定义的上送协议类型相同,但是藉由源端口acl表项优先匹配port1接收的攻击报文,这样其他端口收到并被上送

acl表项1发送到cpu队列queue n的相同协议类型的协议报文不受影响。本实施例中,源端口抑制acl表项的动作项也可以设置为低限速转发,只允许少量匹配的协议报文被上送到cpu队列queue n,不对该cpu队列的带宽造成挤占。

33.网络设备的cpu对port1进行攻击端口标记。当下一轮询周期到来时,如果port1收到的其他类型的协议报文按照上述图2a-2b的方式未识别为攻击报文,则不对port1进行标记。如果下一轮询周期到来时,如果port1收到的其他类型的协议报文按照上述图2a-2b的方式仍被识别为攻击报文,则继续对port1进行攻击端口标记。

34.当网络设备的cpu在连续多个轮询周期内都未对port1进行攻击端口标记,网络设备的cpu则删除针对port1设置的源端口抑制acl表项。

35.本技术的有益效果在于,从源头端口对攻击报文进行抑制和限速,不会影响其他端口接收的相同类型的协议报文,有效保护队列报文的有效性、均衡性、多样性,防止攻击端口完全占用cpu队列或导致cpu队列拥塞使cpu收到大量无效协议报文而无法有效解析导致正常业务的协议报文导致的业务震荡或失效。

36.图3为本技术提供的抑制攻击报文的设备实施例的示意图,该设备30至少包括:网络接口,交换芯片,处理器cpu以及存储器。处理器通过运行存储器中的处理器可执行指令用以执行以下操作:记录每个端口在指定时间内接收的各协议类型的报文数目;根据轮询周期轮询已记录的每个端口的各协议类型的报文接收数目;确定当前被轮询端口接收的任一协议类型的协议报文的数目超出绑定cpu队列的限速值的指定阈值;检查绑定cpu队列的丢包数;确定丢包数超出绑定cpu队列的持续丢包阈值;识别当前被轮询端口为攻击报文源端口且攻击报文源端口收到的超出绑定的cpu队列的持续丢包阈值的协议类型为攻击报文协议类型;配置源端口抑制acl表项;其中,匹配项为攻击报文源端口的端口标识以及识别的攻击报文协议类型。源端口抑制acl表项的优先级高于向cpu队列发送协议报文的acl表项的优先级。

37.攻击报文协议类型是交换芯片寄存器内定义的协议报文类型或acl表项的自定义协议报文类型值。

38.处理器通过运行存储器中的处理器可执行指令还执行以下操作:为被识别的攻击报文源端口设置当前轮询周期的攻击源端口标记。

39.处理器通过运行存储器中的处理器可执行指令还执行以下操作:确定攻击报文源端口在连续的多个轮询周期内未被设置攻击源端口标记时,删除攻击源端口标记以及源端口抑制acl表项。

40.以上所述仅为本技术的较佳实施例而已,并不用以限制本技术,凡在本技术的精神和原则之内,所做的任何修改、等同替换、改进等,均应包含在本技术保护的范围之内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。