1.本公开涉及信息安全技术领域,尤其涉及一种设备指纹的生成和请求处理方法、装置、电子设备及介质。

背景技术:

2.设备指纹是指可以用于唯一标识出终端设备的设备特征或者独特的设备标识,其中,设备指纹可以包括一些固有的、较难篡改的、唯一的设备标识。比如,设备指纹可以包括终端设备的硬件id,例如终端设备(比如手机)在生产过程中会被赋予一个唯一的imei(international mobile equipment identity,国际移动设备识别码)编号;再例如,终端设备(比如电脑)的网卡在生产过程中会被赋予唯一的mac地址(media access control address,媒体存取控制位址,又称为局域网地址、物理地址、硬件地址)。

3.目前,设备指纹可以应用于防御营销活动作弊、撞库盗号、账户安全、推广作弊、支付交易风险、刷榜刷单、信用欺诈等场景中。因此,如何生成稳定的设备指纹是很重要的。

技术实现要素:

4.本公开旨在至少在一定程度上解决相关技术中的技术问题之一。

5.本公开提出一种设备指纹的生成和请求处理方法、装置、电子设备及介质,以实现同时基于目标终端设备的各关键设备要素和各非关键设备要素,生成目标终端设备对应的设备指纹,可以提升设备指纹的稳定性。

6.本公开第一方面实施例提出了一种设备指纹的生成方法,包括:

7.获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的所述关键设备要素的概率低于阈值,不同终端设备具有相同的所述非关键设备要素的概率高于所述阈值;

8.根据所述至少一个关键设备要素和至少一个非关键设备要素,生成所述目标终端设备的设备指纹。

9.本公开第二方面实施例提出了一种请求处理方法,包括:

10.获取客户端发送的目标请求;

11.从所述目标请求中提取所述客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的所述关键设备要素的概率低于阈值,不同终端设备具有相同的所述非关键设备要素的概率高于所述阈值;

12.根据所述至少一个关键设备要素和所述至少一个非关键设备要素,查询与所述目标终端设备匹配的目标设备指纹;

13.在查询到所述目标设备指纹的情况下,根据所述目标设备指纹,对所述目标请求进行响应,并向所述客户端发送所述目标请求的第一响应结果。

14.本公开第三方面实施例提出了一种设备指纹的生成装置,包括:

15.获取模块,用于获取目标终端设备的至少一个关键设备要素和至少一个非关键设

备要素;其中,不同终端设备具有相同的所述关键设备要素的概率低于阈值,不同终端设备具有相同的所述非关键设备要素的概率高于所述阈值;

16.生成模块,用于根据所述至少一个关键设备要素和至少一个非关键设备要素,生成所述目标终端设备的设备指纹。

17.本公开第四方面实施例提出了一种请求处理装置,包括:

18.第一获取模块,用于获取客户端发送的目标请求;

19.提取模块,用于从所述目标请求中提取所述客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的所述关键设备要素的概率低于阈值,不同终端设备具有相同的所述非关键设备要素的概率高于所述阈值;

20.查询模块,用于根据所述至少一个关键设备要素和所述至少一个非关键设备要素,查询与所述目标终端设备匹配的目标设备指纹;

21.第一响应模块,用于在查询到所述目标设备指纹的情况下,根据所述目标设备指纹,对所述目标请求进行响应;

22.第一发送模块,用于在所述根据所述目标设备指纹对所述目标请求进行响应之后,向所述客户端发送所述目标请求的第一响应结果。

23.本公开第五方面实施例提出了一种电子设备,包括:至少一个处理器;以及与所述至少一个处理器通信连接的存储器;其中,所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器能够执行本公开第一方面实施例提出的设备指纹的生成方法,或者,执行本公开第二方面实施例提出的请求处理方法。

24.本公开第四方面实施例提出了一种存储有计算机指令的非瞬时计算机可读存储介质,所述计算机指令用于使所述计算机执行本公开第一方面实施例提出的设备指纹的生成方法,或者,执行本公开第二方面实施例提出的请求处理方法。

25.本公开第五方面实施例提出了一种计算机程序,包括计算机程序,所述计算机程序在被处理器执行时实现本公开第一方面实施例提出的设备指纹的生成方法,或者实现本公开第二方面实施例提出的请求处理方法。

26.上述本公开中的一个实施例至少具有如下优点或有益效果:

27.通过获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值;根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。由此,可以同时基于目标终端设备的各关键设备要素和各非关键设备要素,生成目标终端设备对应的设备指纹,可以提升设备指纹的稳定性。

28.本公开附加的方面和优点将在下面的描述中部分给出,部分将从下面的描述中变得明显,或通过本公开的实践了解到。

附图说明

29.本公开上述的和/或附加的方面和优点从下面结合附图对实施例的描述中将变得明显和容易理解,其中:

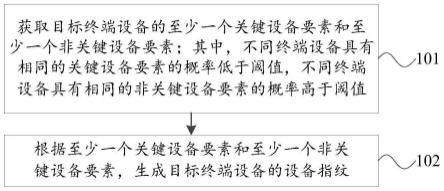

30.图1为本公开实施例一所提供的设备指纹的生成方法的流程示意图;

31.图2为本公开实施例二所提供的设备指纹的生成方法的流程示意图;

32.图3为本公开实施例三所提供的设备指纹的生成方法的流程示意图;

33.图4为本公开实施例四所提供的请求处理方法的流程示意图;

34.图5为本公开实施例五所提供的请求处理方法的流程示意图;

35.图6为本公开实施例六所提供的请求处理方法的流程示意图;

36.图7为本公开实施例七所提供的请求处理方法的流程示意图;

37.图8为本公开提供的设备指纹的找回和生成流程示意图;

38.图9为本公开实施例八所提供的请求处理方法的流程示意图;

39.图10为本公开实施例九所提供的请求处理方法的流程示意图;

40.图11为本公开实施例十所提供的设备指纹的生成装置的结构示意图;

41.图12为本公开实施例十一所提供的请求处理装置的结构示意图;

42.图13示出了适于用来实现本公开实施方式的示例性电子设备的框图。

具体实施方式

43.下面详细描述本公开的实施例,所述实施例的示例在附图中示出,其中自始至终相同或类似的标号表示相同或类似的元件或具有相同或类似功能的元件。下面通过参考附图描述的实施例是示例性的,旨在用于解释本公开,而不能理解为对本公开的限制。

44.设备指纹是基于终端设备的设备要素生成的终端设备的唯一标识,其中,设备指纹被广泛地应用于互联网广告、推荐、账号保护、风控反欺诈等场景中。

45.相关技术中,设备指纹的生成算法为:根据采集的终端设备的设备要素,利用一定算法计算出一个特定值来标识该终端设备。

46.其中,设备指纹的生成方式主要包括客户端生成设备指纹的方式和服务端生成设备指纹的方式,且上述两种生成设备指纹的方式都是基于设备硬件和软件的关键设备要素来对终端设备进行唯一标识,例如,可以采用单个关键设备要素对终端设备进行唯一标识,或者,可以采用多个关键设备要素构成固定的要素组合来对终端设备进行唯一标识。

47.然而,在客户端生成设备指纹算法中,由于sdk(software development kit,软件开发工具包)暴露在外,在面对黑产时,基于客户端生成的设备指纹容易被破解,且客户端升级成本高。在服务端生成设备指纹算法中,设备指纹的生成仅仅简单地基于单个关键设备要素或固定的多个关键设备要素组合;其中,单个关键设备要素容易被篡改伪造,从而降低设备指纹的唯一性,造成设备指纹的碰撞;而固定多个关键设备要素组合虽然能够提高设备指纹的唯一性,但是随着用户隐私的重视程度越来越高,稳定的多个关键设备要素的采集率越来越低,造成设备指纹的稳定性越来越低,对于设备指纹的标识功能越来越弱。比如,在面对隐私保护时,由于imei(international mobile equipment identity,国际移动设备识别码)、mac地址等采集率下降,造成设备指纹的稳定性下降。

48.其中,设备指纹的唯一性是指不同终端设备生成不同的设备指纹的能力;设备指纹的稳定性是指同一个终端设备保持设备指纹不变的能力。

49.因此,针对上述问题中的至少一个问题,本公开提出一种设备指纹的生成方法和请求处理方法、装置、电子设备及存储介质。

50.下面参考附图描述本公开实施例的设备指纹的生成方法和请求处理方法、装置、电子设备及存储介质。

51.图1为本公开实施例一所提供的设备指纹的生成方法的流程示意图。

52.本公开实施例的设备指纹的生成方法,可以应用于任一电子设备中,以使该电子设备可以执行设备指纹的生成功能。

53.其中,电子设备可以为任一具有计算能力的设备,例如可以为个人电脑、移动终端、服务器(或称为服务端)等,移动终端例如可以为手机、平板电脑、个人数字助理、穿戴式设备等具有各种操作系统、触摸屏和/或显示屏的硬件设备。

54.如图1所示,该设备指纹的生成方法可以包括以下步骤:

55.步骤101,获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

56.在本公开实施例中,目标终端设备可以为任意一个终端设备。其中,终端设备可以为任一具有计算能力的设备,例如可以为个人电脑(personal computer,简称pc)、移动终端等,移动终端例如可以为手机、平板电脑、个人数字助理、穿戴式设备、车载设备等具有各种操作系统、触摸屏和/或显示屏的硬件设备。

57.其中,设备要素可以包括终端设备的硬件参数和/或软件参数,比如,设备要素可以包括imei(international mobile equipment identity,国际移动设备识别码)、idfa(identifier for advertising,广告标识符)、udid(unique device identifier,唯一设备识别符)、meid(mobile equipment identifier,移动设备识别码)、设备型号、设备品牌、屏幕分辨率、设备ip(internet protocol,网际互联协议)地址、设备mac地址(media access control address,媒体存取控制位址,又称为局域网地址、物理地址、硬件地址)、设备os(operating system,操作系统)版本,等等,本公开对此不做限制。

58.在本公开实施例中,阈值可以为根据人工经验设置,或者也可以根据实际应用需求进行动态调整,比如,阈值可以为0.01、0.05、0.08等等,本公开对此不做限制。

59.在本公开实施例中,可以将不同终端设备具有相同设备要素的概率低于阈值的设备要素,记为关键设备要素;相对应的,可以将不同终端设备具有相同设备要素的概率高于阈值的设备要素,记为非关键设备要素。比如关键设备要素可以包括imei、序列号serialno、androidid(安卓设备唯一标识)、idfa、idfv(identifier for vendor,vendor标识符)、oaid(open anonymous device identifier,匿名设备标识符)、udid、openudid(ios设备唯一标识)、设备mac地址等等;非关键设备要素,比如可以包括设备型号、设备品牌、屏幕分辨率、设备ip地址、设备os版本等等,本公开对此不做限制。

60.在本公开实施例中,目标终端设备的关键设备要素的数量可以为但不限于为一个,本公开对此不做限制;同样的,目标终端设备的非关键设备要素的数量可以为但不限于为一个,本公开对此不做限制。

61.在本公开实施例中,可以获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素。

62.步骤102,根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。

63.在本公开实施例中,可以根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。

64.本公开实施例的设备指纹的生成方法,通过获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值;根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。由此,可以同时基于目标终端设备的各关键设备要素和各非关键设备要素,生成目标终端设备对应的设备指纹,可以提升设备指纹的稳定性。

65.为了清楚说明本公开上述实施例中,是如何根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹的,本公开还提出一种设备指纹的生成方法。

66.图2为本公开实施例二所提供的设备指纹的生成方法的流程示意图。

67.如图2所示,该设备指纹的生成方法可以包括以下步骤:

68.步骤201,获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

69.步骤201的解释说明可以参见本公开任一实施例中的相关描述,在此不做赘述。

70.步骤202,获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率。

71.在本公开实施例中,设备要素的碰撞子概率,可以用于表征采用不同终端设备的该设备要素生成同一设备指纹的概率,即在本公开中,针对获取到的至少一个关键设备要素和至少一个非关键设备要素中任一设备要素,该设备要素的碰撞子概率,可以为采用不同终端设备的该设备要素生成同一设备指纹的概率。

72.举例而言,当设备要素为imei时,采用不同终端设备的imei,生成相同设备指纹的概率为1%,则imei的碰撞子概率为1%,再例如,当设备要素为设备品牌时,采用不同终端设备的设备品牌生成相同设备指纹的概率为20%,则设备品牌的碰撞子概率为20%。

73.在本公开实施例的一种可能的实现方式中,以该方法的执行主体为服务端进行示例,每个设备要素的碰撞子概率可以通过服务端离线统计得到的,比如,服务端可以采集不同终端设备的设备要素,并根据采集到的设备要素经过统计分析获得每个设备要素对应的碰撞子概率。

74.作为一种示例,针对每个设备要素,可以根据不同终端设备对应的该设备要素,生成各终端设备的设备指纹,并统计相同设备指纹的个数,比如标记相同设备指纹的个数为n1,终端设备的总个数为n2,则该设备要素的碰撞子概率为n1/n2。

75.比如,对于imei,可以根据不同终端设备对应的imei,生成各终端设备的设备指纹,并统计相同设备指纹的个数,则根据相同设备指纹的个数和终端设备的总个数之比,即可计算得到采用不同终端设备的imei生成同一设备指纹的概率,即imei的碰撞子概率。

76.在本公开实施例中,可以获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率。

77.步骤203,根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素。

78.在本公开实施例中,目标设备要素可以为用于生成目标终端设备的设备指纹的设备要素。

79.在本公开实施例中,可以根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素。

80.需要说明的是,为了保证设备指纹的唯一性,在采用设备要素生成设备指纹中,可以确定各设备要素的优先级,其中,设备要素的优先级与设备要素对应的碰撞子概率之间可以为负向关系,即设备要素对应的碰撞子概率越小,该设备要素的优先级越高。即,在本公开的一种可能的实现方式中,可以根据各设备要素对应的碰撞子概率,确定各设备要素的优先级,从而可以根据各设备要素对应的优先级,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素。

81.比如,获取的目标终端设备的设备要素包括关键设备要素1、关键设备要素2、非关键设备要素1、非关键设备要素2、非关键设备要素3,假设关键设备要素1的碰撞子概率为0.01,关键设备要素2的碰撞子概率为0.05,非关键设备要素1的碰撞子概率为0.23,非关键设备要素2的碰撞子概率为0.1,非关键设备要素3的碰撞子概率为0.2,则根据上述各设备要素对应的碰撞子概率,确定各设备要素的优先级别可以为:关键设备要素1》关键设备要素2》非关键设备要素2》非关键设备要素3》非关键设备要素1,从而根据各设备要素的优先级别,可以从各设备要素中确定至少一个目标设备要素,比如,可以确定目标设备要素为关键设备要素1、关键设备要素2、非关键设备要素2。

82.还需要说明的是,各设备要素对应的碰撞子概率可以是有关联的,比如,设备要素中终端设备的设备型号和设备品牌强相关。因此,在本公开实施例的一种可能的实现方式中,针对强相关的各设备要素,可以根据各设备要素对应的碰撞子概率,确定各设备要素的优先级,可以根据强相关的各设备要素的优先级,从强相关的各设备要素中选择优先级最高的设备要素作为目标设备要素。

83.例如,设备型号和设备品牌强相关,且设备型号的碰撞子概率小于设备品牌的碰撞子概率,则设备型号的优先级高于设备品牌的优先级,从而可以将设备型号作为目标设备要素,而不将设备品牌作为目标设备要素。

84.作为一种可能的实现方式,还可以限制目标设备要素的数量,一方面,可以有效减少设备要素关联对生成设备指纹的影响,另一方面,可以有效增加对碰撞子概率低的设备要素的依赖。

85.步骤204,根据至少一个目标设备要素,生成目标终端设备的设备指纹。

86.在本公开实施例中,可以根据确定的至少一个目标设备要素,生成目标终端设备的设备指纹。

87.仍以上述例子进行说明,假设目标设备要素为关键设备要素1、关键设备要素2、非关键设备要素2,则可以根据关键设备要素1、关键设备要素2、非关键设备要素2,生成目标终端设备的设备指纹。

88.在本公开实施例的一种可能的实现方式中,还可以保存上述至少一个目标设备要素和上述目标终端设备的设备指纹之间的对应关系,从而可以通过查询上述对应关系,获

取目标终端设备的设备指纹。

89.在本公开实施例的另一种可能的实现方式中,还可以周期性采集目标终端设备的至少一个设备要素,其中,至少一个设备要素包括关键设备要素和/或非关键设备要素;在至少一个设备要素中存在候选设备要素的情况下,根据候选设备要素更新上述至少一个目标设备要素;其中,候选设备要素与目标设备要素不同,且候选设备要素的碰撞子概率与上述至少一个目标设备要素的碰撞子概率的乘积小于设定的期望概率。

90.从而可以根据更新后的目标设备要素,更新设备要素和设备指纹之间的对应关系。由此,即使在终端设备的设备要素发生更新时,也能够实现根据更新后的更新要素,查询到终端设备的设备指纹,提升设备指纹的稳定性和唯一性。也就是说,即使随着隐私保护,某些关键设备要素无法采集,例如无法采集到原先生成设备指纹的关键设备要素,也不会发生设备身份(即设备指纹)误识别的问题,即本公开中,根据新采集的设备要素,对设备要素和设备指纹之间的对应关系进行动态维护和补充或更新,可以避免发生在无法稳定采集某一旧设备的多个关键设备指纹的情况下,将该旧设备误识别为新设备的问题。

91.或者,也可以根据更新后的目标设备要素,更新目标终端设备的设备指纹。

92.在本公开实施例中,周期可以为预先设定的,其中,周期可以为10min(minute,分钟)、1h(hour,小时)、1d(day,天)等等,本公开对此不做限制。

93.在本公开实施例中,设定的期望概率可以为预先设定的碰撞概率,比如,设定的期望概率可以是根据人工经验设置的,或者也可以根据实际需要进行动态调整,本公开对此不做限制。

94.在本公开实施例中,可以周期性的从目标终端设备中采集至少一个设备要素,其中,采集到的各设备要素可以包括关键设备要素,也可以包括非关键设备要素,本公开对此不做限制;并且,采集到的设备要素的个数可以为但不限于为一个,本公开对此不做限制。

95.在本公开实施例中,在从目标终端设备中采集至少一个设备要素后,可以获取上述各设备要素的碰撞子概率。之后,可以从采集到的各设备要素中任意选取至少一个设备要素(比如1个、2个等等),并获取上述选取的至少一个设备要素的碰撞子概率与上述至少一个目标设备要素的碰撞子概率的乘积。如果乘积小于设定的期望概率,则将对应的选取的至少一个设备要素作为候选设备要素,并可以根据该候选设备要素对上述至少一个目标设备要素进行更新,比如,将该候选设备要素添加到上述至少一个目标设备要素中。从而可以根据更新后的目标设备要素,生成该目标终端设备的设备指纹,或者,可以根据更新后的目标设备要素,更新目标设备要素和目标终端设备的设备指纹之间的对应关系。

96.举例说明,假设上述至少一个目标设备要素包括{目标设备要素a,目标设备要素b,目标设备要素c,目标设备要素d},且目标设备要素a的碰撞子概率为p(a),目标设备要素b的碰撞子概率为p(b),目标设备要素c的碰撞子概率为p(c),目标设备要素d的碰撞子概率为p(d),设定的期望概率为p。

97.假设周期性的从目标终端设备中采集到的至少一个设备要素为设备要素1、设备要素2、设备要素3,可以获取该3个设备要素的碰撞子概率,例如,设备要素1的碰撞子概率为p1,设备要素2的碰撞子概率为p2,设备要素3的碰撞子概率为p3。从设备要素1、设备要素2、设备要素3中任意选取至少一个设备要素,并获取上述选取的至少一个设备要素的碰撞子概率与上述至少一个目标设备要素的碰撞子概率的乘积。

98.比如,从设备要素1、设备要素2、设备要素3中选取设备要素1、设备要素3,则设备要素1、设备要素3、目标设备要素a、目标设备要素b、目标设备要素c、目标设备要素d的碰撞子概率的乘积为p(a)p(b)p(c)p(d)p1p3,当p(a)p(b)p(c)p(d)p1p3《p时,确定设备要素1、设备要素3为候选设备要素,并可以根据设备要素1、设备要素3对{目标设备要素a,目标设备要素b,目标设备要素c,目标设备要素d}进行更新,更新后的目标设备要素为{目标设备要素a,目标设备要素b,目标设备要素c,目标设备要素d,设备要素1,设备要素3},从而可以根据更新后的目标设备要素生成新的设备指纹1,或者,可以根据更新后的目标设备要素,更新目标设备要素和目标终端设备的设备指纹之间的对应关系。

99.再比如,从设备要素1、设备要素2、设备要素3中选取设备要素2,则设备要素2、目标设备要素a、目标设备要素b、目标设备要素c、目标设备要素d的碰撞子概率的乘积为p(a)p(b)p(c)p(d)p2,当p(a)p(b)p(c)p(d)p2《p时,确定设备要素2为候选设备要素,并可以根据设备要素2对{目标设备要素a,目标设备要素b,目标设备要素c,目标设备要素d}进行更新,更新后的目标设备要素为{目标设备要素a,目标设备要素b,目标设备要素c,目标设备要素d,设备要素2},从而可以根据更新后的目标设备要素生成新的设备指纹2,或者,可以根据更新后的目标设备要素,更新目标设备要素和目标终端设备的设备指纹之间的对应关系。

100.需要说明的是,根据更新后的上述至少一个目标设备要素,生成新的设备指纹之后,可以将新的设备指纹与更新后的上述至少一个目标设备要素建立对应关系,还可以保存上述对应关系,从而可以实现对目标终端设备的设备指纹进行动态更新,提升设备指纹的稳定性。

101.本公开实施例的设备指纹的生成方法,通过获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率;根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素;根据至少一个目标设备要素,生成目标终端设备的设备指纹。由此,基于各设备要素的碰撞子概率,从各设备要素中确定目标设备要素,并根据目标设备要素生成目标终端设备的设备指纹,可以提升设备指纹生成结果的稳定性,以避免设备指纹发生碰撞。

102.为了清楚说明上述实施例中是如何根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素的,本公开还提出一种设备指纹的生成方法。

103.图3为本公开实施例三所提供的设备指纹的生成方法的流程示意图。

104.如图3所示,该设备指纹的生成方法可以包括以下步骤:

105.步骤301,获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

106.步骤302,获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率。

107.步骤301至302的解释说明可以参见本公开任一实施例中的相关描述,在此不做赘述。

108.步骤303,根据至少一个关键设备要素和至少一个非关键设备要素,生成至少一个要素组合,其中,每个要素组合中包括至少一个关键设备要素和至少一个非关键设备要素。

109.在本公开实施例中,要素组合的数量可以为但不限于为一个,本公开对此不做限制。

110.在本公开实施例中,每个要素组合中可以包括至少一个关键设备要素和至少一个非关键设备要素,也就是说,每个要素组合中的设备要素的个数可以为但不限于为两个,本公开对此不做限制。

111.在本公开实施例中,可以根据目标终端设备的至少一个关键设备要素和至少一个非关键设备要素,生成至少一个要素组合,其中,每个要素组合中可以包括至少一个关键设备要素和至少一个非关键设备要素。

112.比如,目标终端设备的至少一个关键设备要素包括imei、mac地址、androidid和serialno,目标终端设备的至少一个非关键设备要素包括设备型号和设备os版本,根据目标终端设备的各设备要素生成的要素组合可以包括:要素组合1为(imei,mac地址,设备型号)、要素组合2(imei,android id,设备型号)、要素组合3(mac,serial no,设备型号,设备os版本)、要素组合4(imei、mac地址、serialno、设备os版本)等等。

113.步骤304,针对每个要素组合,根据对应要素组合中各设备要素对应的碰撞子概率,确定对应要素组合的碰撞概率。

114.在本公开实施例中,针对每个要素组合,可以根据对应要素组合中各设备要素对应的碰撞子概率,确定对应要素组合的碰撞概率。

115.作为一种示例,假设每个设备要素的采集对设备指纹的影响是独立的,则可以根据以下公式确定要素组合的碰撞概率:

[0116][0117]

其中,xj为生成的要素组合中的第j个要素组合,且该第j个要素组合中包括n个设备要素,xi为该n个设备要素中第i个设备要素,p(xi)为设备要素xi对应的碰撞子概率,p(diff|xj)为要素组合xj对应的碰撞概率。

[0118]

步骤305,根据各要素组合的碰撞概率,从各要素组合中确定目标要素组合。

[0119]

在本公开实施例中,可以根据各要素组合的碰撞概率,从各要素组合中确定目标要素组合。

[0120]

在本公开实施例的一种可能的实现方式,可以根据各要素组合的碰撞概率,从各要素组合中确定候选要素组合,其中,候选要素组合的碰撞概率小于设定的期望概率;根据各候选要素组合的碰撞概率,从各候选要素组合中确定目标要素组合。

[0121]

在本公开实施例中,设定的期望概率可以为预先设定的碰撞概率,比如,设定的期望概率可以是根据人工经验设置的,或者也可以根据实际需要进行动态调整,本公开对此不做限制。

[0122]

在本公开实施例中,针对任一要素组合,将该任一要素组合的碰撞概率与设定的期望概率进行比较,当该任一要素组合的碰撞概率小于设定的期望概率时,可以将该任一要素组合作为候选要素组合,从而在本公开中,可以根据各候选要素组合的碰撞概率,从各候选要素组合中确定目标要素组合。

[0123]

作为一种可能的实现方式,可以将碰撞概率最小的候选要素组合,作为目标要素组合。

[0124]

在本公开实施例的另一种可能的实现方式,还可以根据各要素组合的碰撞概率,从各要素组合中确定碰撞概率最小的候选要素组合,并判断候选要素组合的碰撞概率是否小于设定的期望概率,在候选要素组合的碰撞概率小于设定的期望概率的情况下,可以将该候选要素组合,作为目标要素组合。

[0125]

步骤306,将目标要素组合中的各要素,作为目标设备要素。

[0126]

在本公开实施例中,可以将目标要素组合中的各要素,作为目标设备要素。

[0127]

步骤307,根据至少一个目标设备要素,生成目标终端设备的设备指纹。

[0128]

步骤307的执行过程可以参见本公开任一实施例的执行过程,在此不做赘述。

[0129]

本公开实施例的设备指纹的生成方法,通过根据至少一个关键设备要素和至少一个非关键设备要素,生成至少一个要素组合,其中,每个要素组合中包括至少一个关键设备要素和至少一个非关键设备要素;针对每个要素组合,根据对应要素组合中各设备要素对应的碰撞子概率,确定对应要素组合的碰撞概率;根据各要素组合的碰撞概率,从各要素组合中确定目标要素组合;将目标要素组合中的各要素,作为目标设备要素。由此,可以实现基于至少一个关键设备要素和至少一个非关键设备要素生成各要素组合,根据各要素组合中设备要素对应的碰撞子概率,有效确定要素组合的碰撞概率,并根据各要素组合的碰撞概率,有效确定用于生成目标终端设备的目标设备要素。可以理解的是,根据各要素组合的碰撞概率,来选取用于生成目标终端设备的设备指纹的目标设备要素,可以提升设备指纹生成结果的稳定性,以避免设备指纹发生碰撞。

[0130]

上述实施例公开的是设备指纹的生成方法,本公开还提出一种设备指纹的应用方法,即请求处理方法。

[0131]

图4为本公开实施例四所提供的请求处理方法的流程示意图。

[0132]

本公开实施例的请求处理方法,可以应用于服务端。

[0133]

如图4所示,该请求处理方法可以包括以下步骤:

[0134]

步骤401,获取客户端发送的目标请求。

[0135]

在本公开实施例中,客户端是指与服务端相对应,为客户或用户提供服务的程序。其中,客户端运行在终端设备上,本公开中,将发送目标请求的客户端所在的终端设备记为目标终端设备。

[0136]

需要说明的是,步骤101中对终端设备的解释说明同样适用于本实施例,在此不做赘述。

[0137]

在本公开实施例中,目标请求可以包括抢券请求、支付请求、账户登录请求、信息注册请求等等,本公开对此不做限制。

[0138]

在本公开实施例中,客户端可以响应于用户操作,生成目标请求,并向服务端发送该目标请求。相对应的,服务端可以接收客户端发送的该目标请求。

[0139]

步骤402,从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0140]

需要说明的是,步骤101中对关键设备要素、非关键设备要素和阈值的解释说明同

样适用于本实施例,在此不做赘述。

[0141]

在本公开实施例中,服务端可以从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素。

[0142]

步骤403,根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹。

[0143]

在本公开实施例中,服务端可以预先根据不同终端设备的关键设备要素和非关键设备要素,生成各终端设备的设备指纹,并存储各终端设备的设备指纹,与各终端设备的关键设备要素和非关键设备要素之间的对应关系。从而在本公开中,服务端可以根据提取到的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素,查询上述对应关系,确定是否存在与目标终端设备的至少一个关键设备要素和至少一个非关键设备要素匹配的设备指纹,若上述对应关系中存在与目标终端设备的至少一个关键设备要素和至少一个非关键设备要素匹配的设备指纹,则可以将与目标终端设备的至少一个关键设备要素和至少一个非关键设备要素匹配的设备指纹,作为目标设备指纹。

[0144]

步骤404,在查询到目标设备指纹的情况下,根据目标设备指纹,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0145]

在本公开实施例中,服务端在查询到目标设备指纹的情况下,可以根据目标设备指纹,对目标请求进行响应,并向客户端发送目标请求的响应结果,在本公开中,记为第一响应结果。

[0146]

需要说明的是,本公开实施例的请求处理方法可以适用于以下场景,比如,防御营销活动作弊、撞库盗号、账户安全、推广作弊、支付交易风险、刷榜刷单、信用欺诈等。

[0147]

本公开实施例的请求处理方法,通过获取客户端发送的目标请求;从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值;根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹;在查询到目标设备指纹的情况下,根据目标设备指纹,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。由此,根据目标终端设备的各关键设备要素和各非关键设备要素,识别目标终端设备对应的设备指纹,可以提升设备指纹识别结果的准确性和可靠性,从而根据准确的设备指纹对客户端发送的目标请求进行响应,可以提升响应结果的准确性和可靠性。

[0148]

为了清楚说明本公开上述实施例中,服务端是如何根据至少一个关键设备要素和至少一个非关键设备要素,来查询与目标终端设备匹配的目标设备指纹的,本公开还提出一种请求处理方法。

[0149]

图5为本公开实施例五所提供的请求处理方法的流程示意图。

[0150]

如图5所示,该请求处理方法可以包括以下步骤:

[0151]

步骤501,获取客户端发送的目标请求。

[0152]

步骤502,从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0153]

步骤501至502的执行过程可以参见本公开任一实施例的执行过程,在此不做赘

述。

[0154]

步骤503,从各设备指纹中确定与至少一个关键设备要素匹配的候选设备指纹。

[0155]

在本公开实施例中,服务端可以预先采集不同终端设备的各关键设备要素和各非关键设备要素,并根据各终端设备的关键设备要素和非关键要素,生成各终端设备对应的设备指纹,从而服务端可以存储各终端设备的设备指纹,与各终端设备的关键设备要素和非关键设备要素之间的对应关系。

[0156]

作为一种示例,针对终端设备1,服务端可以根据采集的终端设备1的关键设备要素(比如imei和idfa)以及非关键设备要素(比如终端设备1的设备型号、设备os版本、屏幕分辨率),生成终端设备1对应的设备指纹1。再比如,针对终端设备2,服务端可以根据采集的终端设备2的关键设备要素(比如imei和mac地址)以及非关键设备要素(比如终端设备1的设备品牌和设备ip地址),生成终端设备2对应的设备指纹2。从而服务端可以存储终端设备1的imei、idfa、设备型号、设备os版本、屏幕分辨率与设备指纹1之间的对应关系,并存储终端设备2的imei、mac地址、设备品牌和设备ip地址与设备指纹2之间的对应关系。

[0157]

在本公开实施例中,服务端可以将提取到的目标终端设备的至少一个关键设备要素与存储的各设备指纹进行匹配,当存储的某一设备指纹与目标终端设备的各关键设备要素均匹配成功时,可以将上述设备指纹作为候选设备指纹。

[0158]

步骤504,从各候选设备指纹中确定与至少一个非关键设备要素匹配的目标设备指纹。

[0159]

在本公开实施例中,针对任一候选设备指纹,服务端可以将提取到的目标终端设备的至少一个非关键设备要素与该候选设备指纹进行匹配,当该候选设备指纹与各非关键设备要素均匹配成功时,可以将该候选设备指纹作为目标设备指纹。

[0160]

需要说明的是,如果服务端同时根据提取到的目标终端设备的所有设备要素,来查询与各设备要素均匹配的目标设备指纹,则查询效率较低,因此,在本公开中,为了提升设备指纹的查询效率,可以先采用一部分设备要素,比如关键设备要素,来查询与各关键设备要素匹配的候选设备指纹,再从候选设备指纹中确定与各非关键设备要素匹配的目标设备指纹,可以提升查询效率。

[0161]

作为一种示例,服务端可以采用倒排索引方法,从存储的各设备指纹中确定与目标终端设备的至少一个关键设备要素匹配的候选设备指纹。其中,倒排索引方法为:根据key匹配value,本公开中,可以将设备要素作为key,将设备指纹作为value,从而可以根据各关键设备要素(key),从各设备指纹中确定与各关键设备要素(key)匹配的候选设备指纹(value)。

[0162]

在查询到各候选设备指纹后,服务端可以采用正排索引方法,从各候选设备指纹中确定与至少一个非关键设备要素匹配的目标设备指纹。其中,正排索引方法为:根据value匹配key,服务端可以从各候选设备指纹(value)中确定与至少一个非关键设备要素(key)匹配的目标设备指纹。

[0163]

综上,服务端通过倒排索引和正排索引的方式,来查询与目标终端设备匹配的目标设备指纹,可以提升查询效率。

[0164]

步骤505,在查询到目标设备指纹的情况下,根据目标设备指纹,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0165]

步骤505的执行过程可以参见本公开任一实施例的执行过程,在此不做赘述。

[0166]

本公开实施例的请求处理方法,通过从各设备指纹中确定与至少一个关键设备要素匹配的候选设备指纹;从各候选设备指纹中确定与至少一个非关键设备要素匹配的目标设备指纹。由此,可以实现根据各关键设备要素和非关键设备要素,从各设备指纹中有效且准确性地确定与目标终端设备匹配的目标设备指纹。

[0167]

需要说明的是,上述实施例为服务端在查询到目标设备指纹的情况下执行的。

[0168]

与之相反的,还可能存在服务端未查询到目标设备指纹的情况,即服务端未找回与目标终端设备匹配的目标设备指纹,比如,在目标终端设备为新机的情况下,服务端预先未采集到该目标终端设备的设备指纹,从而未生成该目标终端设备对应的设备指纹,也未存储该目标终端设备的设备指纹,此时,服务端根据目标终端设备的设备指纹,将查询不到与目标终端设备的设备要素匹配的目标设备指纹。

[0169]

针对上述情况,为了清楚说明服务端是如何对目标请求进行处理的,本公开实施例还提出一种请求处理方法。

[0170]

图6为本公开实施例六所提供的请求处理方法的流程示意图。

[0171]

如图6所示,该请求处理方法可以包括以下步骤:

[0172]

步骤601,获取客户端发送的目标请求。

[0173]

步骤602,从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0174]

步骤603,根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹。

[0175]

步骤601至603的执行过程可以参见本公开任一实施例的执行过程,在此不做赘述。

[0176]

步骤604,在未查询到目标设备指纹的情况下,对目标请求进行响应。

[0177]

在本公开实施例中,服务端在未查询到目标设备指纹的情况下,可以直接对目标请求进行响应。

[0178]

作为一种应用场景,在优惠券营销活动场景中,当目标请求为抢券请求时,服务端在未查询到目标设备指纹的情况下,即表明用户未参与过优惠券营销活动,因此,可以向用户发送优惠券,即服务端可以对该抢券请求进行响应,向上述客户端发送优惠券。

[0179]

作为另一种应用场景,在刷榜刷单、信用欺诈场景中,服务端可以预先统计各刷榜刷单的用户所使用的终端设备,并统计涉及信用欺诈的用户所使用的终端设备,从而可以采集上述各终端设备的设备要素,并根据各终端设备的设备要素,生成各终端设备的设备指纹,并存储各终端设备的设备指纹与设备要素之间的对应关系。在服务端未查询到目标设备指纹的情况下,表明使用目标终端设备的用户并非为刷榜刷单用户,且该用户也未涉及信用欺诈,因此,服务端可以对该目标终端设备上的客户端发送的目标请求进行正常响应。

[0180]

步骤605,向客户端发送目标请求的第二响应结果。

[0181]

在本公开实施例中,服务端在对目标请求进行响应后,可以向客户端发送目标请求的响应结果,在本公开中,记为第二响应结果。

[0182]

仍以上述例子进行说明,当目标请求为抢券请求时,服务端在未查询到目标设备指纹的情况下,表明用户未发送过抢券请求,即用户未领取过优惠券,从而服务端可以向客户端发送抢券请求的响应结果,比如,可以向客户端发送优惠券,或者向上述客户端发送优惠券抢购成功页面等等。

[0183]

本公开实施例的请求处理方法,通过在未查询到目标设备指纹的情况下,对目标请求进行响应;向客户端发送目标请求的第二响应结果。由此,在未查询到目标设备指纹的情况下,比如在营销活动场景下,表明该目标终端设备可能为新设备,未参与过营销活动,或者在刷榜刷单、信用欺诈等场景下,表明使用目标终端设备的用户并非为刷榜刷单用户,且用户也未涉及信用欺诈等,因此服务端可以直接对目标请求进行响应,以满足用户的实际需求,改善用户的使用体验。

[0184]

需要说明的是,当服务端未查询到目标设备指纹时,不仅可能发生该目标终端设备为新设备的情况,还可能存在因为目标终端设备操作系统升级或者版本更新,或者黑产篡改目标终端设备的设备要素等情况,而导致服务端从目标请求中提取到的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素中可能包括更新或修改的设备要素,从而在根据更新的设备要素查询目标设备指纹时,未能查询到与更新的设备要素匹配的目标设备指纹,即服务端未能找回目标设备指纹。

[0185]

然而,在一些应用场景中,比如预防营销活动作弊中的刷券刷单、推广作弊中的脚本刷量等等,需要能够有效且准确地找回目标设备指纹,因此,在保证设备指纹唯一性的同时,需要提高设备指纹的稳定性。在本公开实施例的一种可能的实现方式中,服务端可以在未查询到目标设备指纹的情况下,可以根据提取到的至少一个关键设备要素和至少一个非关键设备要素,生成新的设备指纹,并可以将新的设备指纹与目标终端设备的设备要素进行对应存储。下面结合图7,对上述过程进行详细说明。

[0186]

图7为本公开实施例七所提供的请求处理方法的流程示意图。

[0187]

如图7所示,在上述任一实施例的基础上,该请求处理方法还可以包括以下步骤:

[0188]

步骤701,在未查询到目标设备指纹的情况下,获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率。

[0189]

需要说明的是,步骤202中对设备要素的碰撞子概率的解释说明同样适用于本实施例,在此不做赘述。

[0190]

在本公开实施例的一种可能的实现方式中,每个设备要素的碰撞子概率可以通过服务端离线统计得到的,比如,服务端可以采集不同终端设备的设备要素,并根据采集到的设备要素经过统计分析获得每个设备要素对应的碰撞子概率。

[0191]

作为一种示例,针对每个设备要素,可以根据不同终端设备对应的该设备要素,生成各终端设备的设备指纹,并统计相同设备指纹的个数,比如标记相同设备指纹的个数为n1,终端设备的总个数为n2,则该设备要素的碰撞子概率为n1/n2。

[0192]

比如,对于imei,可以根据不同终端设备对应的imei,生成各终端设备的设备指纹,并统计相同设备指纹的个数,则根据相同设备指纹的个数和终端设备的总个数之比,即可计算得到采用不同终端设备的imei生成同一设备指纹的概率,即imei的碰撞子概率。

[0193]

在本公开实施例中,在未查询到目标设备指纹的情况下,可以获取目标终端设备

的至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率。

[0194]

步骤702,根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素。

[0195]

步骤703,根据至少一个目标设备要素,生成目标终端设备的设备指纹。

[0196]

步骤702至703的解释说明可以参见本公开任一实施例中的相关描述,在此不做赘述。

[0197]

作为一种示例,基于设备指纹的唯一性进行分析,根据服务端采集到的设备要素{x|imei,mac地址,androidid,

…

}来查询设备指纹时,假设每个设备要素的采集对设备指纹(比如eid(equipment identifier,设备标识符))的影响是独立的,则设备指纹是不同终端设备的概率(即碰撞概率)为:

[0198][0199]

其中,p(diff|x)应小于设定的期望概率,xi为x中的元素,n为x包含的元素个数,p(diff|xi)为单个设备要素对应的碰撞子概率,可以离线统计得到。然而,p(diff|xi)可能并非为完全独立的,即各设备要素的碰撞子概率可能是有关联的,因此,p(diff|x)不能通过简单地计算各设备要素的碰撞子概率的乘积。

[0200]

针对上述问题,针对强相关的设备要素,可以从强相关的设备要素中选择优先级最高的设备要素(即碰撞子概率低的设备要素)来生成设备指纹,比如,在采集的设备要素同时包括设备型号和设备品牌时,可以选择设备型号来生成设备指纹,而不采用设备品牌来生成设备指纹,即将非关键要素中的设备型号作为目标设备要素,而不将设备品牌作为目标设备指纹。

[0201]

此外,还可以限制目标设备指纹的数量,以减少关联影响,同时增加对碰撞子概率低的设备要素的依赖。

[0202]

基于上述离线统计信息,可以确定设备指纹的唯一性。基于以上统计信息,可以得到满足设定的期望概率的要素组合{y|要素组合1,要素组合2,

…

,要素组合m},其中,每个要素组合中包括至少两个设备要素,即每个设备组合中同时包括至少一个关键设备要素和非关键设备要素。则设备指纹对应的预期稳定找回概率,即服务端能够识别、找回或查询到设备指纹的概率为:

[0203][0204]

其中,m为y包含的要素组合个数,p(yi)为单个设备要素稳定采集的概率,为一组要素组合的稳定采集的概率,其中,该组要素组合的碰撞概率小于设定的期望概率。

[0205]

则提高设备指纹对应的预期稳定找回概率的方式主要包括以下两种:

[0206]

第一,提高每组对应的稳定采集的概率,但是上述稳定采集的概率主要受终端设备采集能力约束,因此可以不予考虑。

[0207]

第二,增加碰撞概率小于设定的期望概率的要素组合,即支持更多找回设备要素。

[0208]

基于以上算法,本公开提供的设备指纹的找回和生成流程示意图可以如图8所示。

其中,设备指纹的找回和生成流程可以包括两个部分,即在线部分和离线部分。在线部分,通过对采集到的设备信息,提取设备关键要素,且对根据强标志性的关键设备要素生成的要素组合(例如imei和mac地址)进行初始化;离线部分,不断地从终端设备侧采集设备要素,其中,设备要素中包括关键设备要素和非关键设备要素,并分析设备要素的碰撞子概率。可以动态的将采集到的设备要素添加到初始化的关键设备要素生成的要素组合中,使得每一个要素组合中包括至少一个关键设备要素和至少一个非关键设备要素。

[0209]

其中,关键设备要素包括imei、idfa、udid等标识强、碰撞率低的设备要素,非关键设备要素包括设备型号、设备品牌、屏幕分辨率、设备ip地址等标识性弱、碰撞率高的设备要素。

[0210]

可以理解的是,对要素组合进行更新,根据更新后的要素组合,来生成设备指纹,可以提升设备指纹的稳定性。

[0211]

本公开中,可以根据要素组合中各设备要素的碰撞子概率,计算要素组合的碰撞概率,将满足小于设定的期望概率的要素组合作为候选要素组合。

[0212]

需要说明的是,要素组合的碰撞概率越小,由要素组合中的设备要素生成的设备指纹的稳定性越高。此外,由于候选要素组合的碰撞概率小于设定的期望概率,因此,根据候选要素组合中的设备要素所生成的设备指纹具有较高的稳定性。

[0213]

本公开中,可以将各候选要素组合的碰撞概率进行排序,确定各候选要素组合中碰撞概率最小的要素组合,本公开中记为目标要素组合。在选取该目标要素组合的设备要素生成新的设备指纹之后,可以将目标要素组合中的设备要素和其对应的设备指纹建立对应关系或索引关系,从而可以保证在设备升级或更新的情况下,可以找回设备指纹。

[0214]

综上,通过离线部分不断的对要素组合进行动态更新,可以提升设备指纹的稳定性;且,不断的动态更新设备指纹,在终端设备升级和更新的情况下,可以有效找回设备指纹。并且,考虑到相关技术中均是基于多个关键设备要素生成设备指纹,但是随着隐私保护,关键设备要素采集率越来越低,同时稳定采集多个关键设备要素的概率更低,因此,本公开中,可以同时基于关键设备要素和非关键设备要素,来生成设备指纹,可以提升设备指纹的稳定性。

[0215]

本公开实施例的请求处理方法,通过在未查询到目标设备指纹的情况下,获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率。根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素;根据至少一个目标设备要素,生成目标终端设备的设备指纹。由此,在未查询到目标设备指纹的情况下,可以基于各设备要素的碰撞子概率,从各设备要素中确定目标设备要素,并根据目标设备要素生成目标终端设备的设备指纹,可以提升设备指纹生成结果的稳定性,以避免设备指纹发生碰撞。

[0216]

作为一种场景,以该请求处理方法应用于抢购或营销场景进行示例,在查询到目标设备指纹的情况下,服务端可以根据目标设备指纹判断目标终端设备是否已参加过营销活动或判断目标终端设备是否经常参加营销活动,若是,则可以拒绝对目标请求进行响应,并向客户端发送拒绝对目标请求进行响应的原因,比如优惠券已抢完。

[0217]

作为另一种场景,以该请求处理方法应用于刷榜刷单场景进行示例,在查询到目

标设备指纹的情况下,服务端可以根据目标设备指纹判断目标终端设备是否为刷榜刷单的用户所使用的终端设备,若是,则可以拒绝对目标请求进行响应,并向客户端发送拒绝对目标请求进行响应的原因,比如非正常购买商品。

[0218]

作为又一种场景,以该请求处理方法应用于信用欺诈场景进行示例,在查询到目标设备指纹的情况下,服务端可以根据目标设备指纹判断目标终端设备是否为涉及信用欺诈的用户所使用的终端设备,若是,则可以拒绝对目标请求进行响应,并向客户端发送拒绝对目标请求进行响应的原因,比如信用异常。

[0219]

下面结合图9,对上述过程进行详细说明。

[0220]

图9为本公开实施例八所提供的请求处理方法的流程示意图。

[0221]

如图9所示,该请求处理方法还可以包括以下步骤:

[0222]

步骤901,获取客户端发送的目标请求。

[0223]

步骤902,从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0224]

步骤903,根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹。

[0225]

步骤901至903的执行过程可以参见本公开任一实施例的执行过程,在此不做赘述。

[0226]

步骤904,判断目标设备指纹是否位于设定的异常指纹名单中,若是,则执行步骤906,若否,则执行步骤905。

[0227]

在本公开实施例中,异常指纹名单可以为预先设定的指纹名单,该异常指纹名单中可以包括一些异常的设备指纹。比如,服务端可以根据各客户端历史发送的各目标请求,生成异常指纹名单。

[0228]

作为一种示例,服务端根据各客户端历史发送的目标请求,如果确定某一客户端经常发送目标请求(比如抢券请求),且抢券成功,则服务端可以将该客户端所在的终端设备的设备指纹记录至异常指纹名单中。

[0229]

作为另一种示例,针对每个营销活动,如果服务端接收到某个客户端发送的目标请求,并对该目标请求进行响应后,也可以将该客户端所在的终端设备的设备指纹记录至异常指纹名单中,以防止同一设备多次领取优惠券。

[0230]

作为又一种示例,服务端可以预先统计各刷榜刷单的用户所使用的终端设备,并统计涉及信用欺诈的用户所使用的终端设备,从而可以采集上述各终端设备的设备要素,并根据各终端设备的设备要素,生成各终端设备的设备指纹,并将上述终端设备的设备指纹作为异常的设备指纹,记录至异常指纹名单中。

[0231]

步骤905,若目标设备指纹未位于异常指纹名单中,则对目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0232]

在本公开实施例中,服务端在确定目标设备指纹未位于异常指纹名单时,可以对目标请求进行响应,并向客户端发送目标请求的第一响应结果,比如在抢购或营销场景下,可以向客户端发送优惠券领取成功页面。

[0233]

步骤906,拒绝对目标请求进行响应。

[0234]

步骤907,向客户端发送第一提示信息,其中,第一提示信息,用于提示拒绝对目标请求进行响应的原因。

[0235]

在本公开实施例中,服务端在确定目标设备指纹位于异常指纹名单时,可以拒绝对目标请求进行响应,并向客户端发送第一提示信息,其中,第一提示信息,用于提示拒绝对目标请求进行响应的原因。比如在抢购或营销场景下,可以向客户端发送发送“您已领取优惠券,无法再次领取”或者“优惠券已抢完”等等。

[0236]

需要说明的是,步骤905与步骤906-907为并列的实现方式,实际应用时,步骤905与步骤906-907可以择一执行。

[0237]

作为一种应用场景,在优惠券的防御营销活动作弊的场景中,目标请求可以为抢券请求,服务端在接收到客户端发送的抢券请求之后,可以从抢券请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素,并根据上述至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹,在查询到目标设备指纹的情况下,可以判断该目标设备指纹是否位于设定的异常指纹名单中,在判断该目标设备指纹未位于设定的异常指纹名单中后,即可确定该客户端未领取优惠券,可以对客户端发送的抢券请求进行响应,并向客户端发送抢券请求对应的响应结果,比如,可以向客户端发送发送优惠券领取成功页面等等。

[0238]

而当确定该目标设备指纹位于异常指纹名单中时,则服务端可以拒绝对抢券请求进行响应,并可以向客户端发送提示信息,比如,服务端可以向客户端发送“您已领取优惠券,无法再次领取”或者“优惠券已抢完”等等提示信息。

[0239]

本公开实施例的请求处理方法,通过判断目标设备指纹是否位于设定的异常指纹名单中;若是,则对目标请求进行响应,若否,则拒绝对目标请求进行响应,并向客户端发送第一提示信息,其中,第一提示信息,用于提示拒绝对目标请求进行响应的原因。由此,只有在目标设备指纹为非异常的设备指纹的情况下,才对目标请求进行响应,比如在营销场景下,根据非异常的设备指纹,对目标请求进行响应,可以避免同一设备多次参与营销活动,提升用户参与营销活动的公平性。

[0240]

作为一种场景,以该请求处理方法应用于购物场景、支付交易风险场景或账户安全场景进行示例,在查询到目标设备指纹的情况下,服务端可以根据目标设备指纹判断目标终端设备的支付环境是否发生异常,若是,则为了提升用户账户的安全性,服务端可以指示客户端进行身份认证,只有在身份认证成功的情况下,服务端才会对目标请求进行响应。下面结合图10,对上述过程进行详细说明。

[0241]

图10为本公开实施例九所提供的请求处理方法的流程示意图。

[0242]

如图10所示,该请求处理方法还可以包括以下步骤:

[0243]

步骤1001,获取客户端发送的目标请求。

[0244]

步骤1002,从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0245]

步骤1003,根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹。

[0246]

步骤1001至步骤1003的执行过程参见本公开任一实施例的执行过程,在此不做赘

述。

[0247]

步骤1004,在查询到目标设备指纹的情况下,根据目标设备指纹,确定在设定时长内从客户端接收到的目标请求的次数。

[0248]

在本公开实施例中,设定时长可以是预先设定的,比如设定时长可以为0.5h(hour,小时)、1h、1d(day,天)等等,本公开对此不做限制。

[0249]

在本公开实施例中,服务端在查询到目标设备指纹的情况下,可以根据目标设备指纹,确定在设定时长内从客户端接收到的目标请求(比如支付请求)的次数。

[0250]

步骤1005,判断次数是否达到设定的次数阈值,若否,则执行步骤1006,若是,则执行步骤1007。

[0251]

在本公开实施例中,设定的次数阈值可以为预先设定的,比如,设定次数阈值可以为3次、4次等等,本公开对此不做限制。

[0252]

需要说明的是,在实际应用中,还可以根据实际应用场景或应用需求对设定的次数阈值进行调整,本公开对此并不做限制。

[0253]

步骤1006,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0254]

在本公开实施例中,当服务端在设定时长内从客户端接收到的目标请求的次数未达到设定的次数阈值的情况下,表明目标终端设备的支付环境并未发生异常,此时,服务端可以对目标请求进行响应,并可以向客户端发送目标请求的第一响应结果,比如第一响应结果可以为支付成功页面。

[0255]

步骤1007,向客户端发送指示信息,其中,指示信息用于指示客户端进行身份认证。

[0256]

在本公开实施例中,当服务端在设定时长内从客户端接收到的目标请求的次数达到次数阈值的情况下,表明目标终端设备的支付环境可能发生异常,此时,服务端可以向客户端发送指示信息,其中,指示信息可以用于指示客户端进行身份认证。比如,指示信息可以为:请进行人脸认证;或者,在免密支付场景下,指示信息可以为:请输入支付密码进行身份认证。

[0257]

步骤1008,接收客户端发送的身份认证信息。

[0258]

在本公开实施例中,客户端在接收到指示信息后,可以向服务端发送身份认证信息(比如人脸认证信息、指纹认证信息、密码认证信息等)。相应的,服务端可以接收客户端发送的身份认证信息。

[0259]

步骤1009,在根据身份认证信息,确定客户端认证通过的情况下,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0260]

在本公开实施例中,服务端在接收到身份认证信息后,可以根据身份认证信息,确定客户端是否认证通过,在服务端确定客户端认证通过的情况下,可以对客户端发送的目标请求进行响应,并向客户端发送目标请求的第一响应结果。

[0261]

在本公开实施例的一种可能的实现方式中,在服务端确定客户端认证未通过的情况下,此时,为了提升用户账户的安全性,服务端可以拒绝对目标请求进行响应,并向客户端发送第二提示信息,其中,第二提示信息,用于提示拒绝对目标请求进行响应的原因。比如,第二提示信息可以为支付认证未通过、身份认证未通过等。

[0262]

需要说明的是,步骤1006与步骤1007-1009为并列的实现方式,实际应用时,步骤

1006与步骤1007-1009可以择一执行。

[0263]

本公开实施例的请求处理方法,通过根据目标设备指纹,确定在设定时长内从客户端接收到的目标请求的次数;在次数未达到设定的次数阈值的情况下,对目标请求进行响应,而在次数达到设定的次数阈值的情况下,指示客户端进行身份认证。由此,可以实现比如在支付场景中,识别目标终端设备的支付环境是否发生异常,只在未发生异常的情况下,对目标请求进行响应,可以提升用户账户的安全性,改善用户的使用体验。

[0264]

与上述图1至图3实施例提供的设备指纹的生成方法相对应,本公开还提供一种设备指纹的生成装置,由于本公开实施例提供的设备指纹的生成装置与上述图1至图3实施例提供的设备指纹的生成方法相对应,因此在设备指纹的生成方法的实施方式也适用于本公开实施例提供的设备指纹的生成装置,在本公开实施例中不再详细描述。

[0265]

图11为本公开实施例十所提供的设备指纹的生成装置的结构示意图。

[0266]

如图11所示,该设备指纹的生成装置1100可以包括:获取模块1101及生成模块1102。

[0267]

其中,获取模块1101,用于获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0268]

生成模块1102,用于根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。

[0269]

在本公开实施例的一种可能的实现方式中,生成模块1102,用于:获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率;根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和至少一个非关键设备要素中确定至少一个目标设备要素;根据至少一个目标设备要素,生成目标终端设备的设备指纹。

[0270]

在本公开实施例的一种可能的实现方式中,生成模块1102,用于:根据至少一个关键设备要素和至少一个非关键设备要素,生成至少一个要素组合,其中,每个要素组合中包括至少一个关键设备要素和至少一个非关键设备要素;针对每个要素组合,根据对应要素组合中各设备要素对应的碰撞子概率,确定对应要素组合的碰撞概率;根据各要素组合的碰撞概率,从各要素组合中确定目标要素组合;将目标要素组合中的各要素,作为目标设备要素。

[0271]

在本公开实施例的一种可能的实现方式中,生成模块1102,用于:根据各要素组合的碰撞概率,从各要素组合中确定候选要素组合,其中,候选要素组合的碰撞概率小于设定的期望概率;根据各候选要素组合的碰撞概率,从各候选要素组合中确定目标要素组合。

[0272]

在本公开实施例的一种可能的实现方式中,生成模块1102,用于:将碰撞概率最小的候选要素组合,作为目标要素组合。

[0273]

在本公开实施例的一种可能的实现方式中,该设备指纹的生成装置1100还可以包括:

[0274]

保存模块,用于保存至少一个目标设备要素与目标终端设备的设备指纹之间的对应关系。

[0275]

在本公开实施例的一种可能的实现方式中,该设备指纹的生成装置1100还可以包

括:

[0276]

采集模块,用于周期性采集客户端所在的目标终端设备的至少一个设备要素,其中,至少一个设备要素包括关键设备要素和/或非关键设备要素。

[0277]

更新模块,用于在至少一个设备要素中存在候选设备要素的情况下,根据候选设备要素更新至少一个目标设备要素;其中,候选设备要素的碰撞子概率与至少一个目标设备要素的碰撞子概率的乘积小于设定的期望概率。

[0278]

本公开实施例的设备指纹的生成装置,通过获取目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值;根据至少一个关键设备要素和至少一个非关键设备要素,生成目标终端设备的设备指纹。由此,可以同时基于目标终端设备的各关键设备要素和各非关键设备要素,生成目标终端设备对应的设备指纹,可以提升设备指纹的稳定性。

[0279]

与上述图4至图10实施例提供的请求处理方法相对应,本公开还提供一种请求处理装置,由于本公开实施例提供的请求处理装置与上述图4至图10实施例提供的请求处理方法相对应,因此在请求处理方法的实施方式也适用于本公开实施例提供的请求处理装置,在本公开实施例中不再详细描述。

[0280]

图12为本公开实施例十一所提供的请求处理装置的结构示意图。

[0281]

如图12所示,该请求处理装置1200可以包括:第一获取模块1201、提取模块1202、查询模块1203、第一响应模块1204及第一发送模块1205。

[0282]

其中,第一获取模块1201,用于获取客户端发送的目标请求。

[0283]

提取模块1202,用于从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;其中,不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值。

[0284]

查询模块1203,用于根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹。

[0285]

第一响应模块1204,用于在查询到目标设备指纹的情况下,根据目标设备指纹,对目标请求进行响应。

[0286]

第一发送模块1205,用于向客户端发送目标请求的第一响应结果。

[0287]

在本公开实施例的一种可能的实现方式中,查询模块1203,用于:从各设备指纹中确定与至少一个关键设备要素匹配的候选设备指纹;从各候选设备指纹中确定与至少一个非关键设备要素匹配的目标设备指纹。

[0288]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0289]

第二响应模块,用于在未查询到目标设备指纹的情况下,对目标请求进行响应。

[0290]

第二发送模块,用于向客户端发送目标请求的第二响应结果。

[0291]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0292]

第二获取模块,用于在未查询到目标设备指纹的情况下,获取至少一个关键设备要素和至少一个非关键设备要素中各设备要素对应的碰撞子概率,其中,设备要素的碰撞子概率,用于表征采用不同终端设备的设备要素生成同一设备指纹的概率。

[0293]

确定模块,用于根据各设备要素对应的碰撞子概率,从至少一个关键设备要素和

至少一个非关键设备要素中确定至少一个目标设备要素。

[0294]

生成模块,用于根据至少一个目标设备要素,生成目标终端设备的设备指纹。

[0295]

在本公开实施例的一种可能的实现方式中,确定模块,用于:根据至少一个关键设备要素和至少一个非关键设备要素,生成至少一个要素组合,其中,每个要素组合中包括至少一个关键设备要素和至少一个非关键设备要素;针对每个要素组合,根据对应要素组合中各设备要素对应的碰撞子概率,确定对应要素组合的碰撞概率;根据各要素组合的碰撞概率,从各要素组合中确定目标要素组合;将目标要素组合中的各要素,作为目标设备要素。

[0296]

在本公开实施例的一种可能的实现方式中,确定模块,还用于:根据各要素组合的碰撞概率,从各要素组合中确定候选要素组合,其中,候选要素组合的碰撞概率小于设定的期望概率;根据各候选要素组合的碰撞概率,从各候选要素组合中确定目标要素组合。

[0297]

在本公开实施例的一种可能的实现方式中,确定模块,还用于:将碰撞概率最小的候选要素组合,作为目标要素组合。

[0298]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0299]

保存模块,用于保存至少一个目标设备要素与目标终端设备的设备指纹之间的对应关系。

[0300]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0301]

采集模块,用于周期性采集客户端所在的目标终端设备的至少一个设备要素,其中,至少一个设备要素包括关键设备要素和/或非关键设备要素;

[0302]

更新模块,用于在至少一个设备要素中存在候选设备要素的情况下,根据候选设备要素更新至少一个目标设备要素;其中,候选设备要素的碰撞子概率与至少一个目标设备要素的碰撞子概率的乘积小于设定的期望概率。

[0303]

在本公开实施例的一种可能的实现方式中,第一响应模块,用于:判断目标设备指纹是否位于设定的异常指纹名单中;若目标设备指纹未位于异常指纹名单中,则对目标请求进行响应。

[0304]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0305]

第一拒绝模块,用于若目标设备指纹位于异常指纹名单中,则拒绝对目标请求进行响应;

[0306]

第三发送模块,用于向客户端发送第一提示信息,其中,第一提示信息,用于提示拒绝对目标请求进行响应的原因。

[0307]

在本公开实施例的一种可能的实现方式中,第一响应模块1204,用于:根据目标设备指纹,确定在设定时长内从客户端接收到的目标请求的次数;在次数未达到设定的次数阈值的情况下,对目标请求进行响应。

[0308]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0309]

第四发送模块,用于在次数达到次数阈值的情况下,向客户端发送指示信息,其中,指示信息用于指示客户端进行身份认证。

[0310]

接收模块,用于接收客户端发送的身份认证信息。

[0311]

第三响应模块,用于在根据身份认证信息,确定客户端认证通过的情况下,对目标请求进行响应。

[0312]

在本公开实施例的一种可能的实现方式中,该请求处理装置1200还可以包括:

[0313]

第二拒绝模块,用于在根据身份认证信息,确定客户端认证未通过的情况下,拒绝对目标请求进行响应。

[0314]

第五发送模块,用于向客户端发送第二提示信息,其中,第二提示信息,用于提示拒绝对目标请求进行响应的原因。

[0315]

本公开实施例的请求处理装置,通过获取客户端发送的目标请求;从目标请求中提取客户端所在的目标终端设备的至少一个关键设备要素和至少一个非关键设备要素;不同终端设备具有相同的关键设备要素的概率低于阈值,不同终端设备具有相同的非关键设备要素的概率高于阈值;根据至少一个关键设备要素和至少一个非关键设备要素,查询与目标终端设备匹配的目标设备指纹;在查询到目标设备指纹的情况下,根据目标设备指纹,对目标请求进行响应,并向客户端发送目标请求的第一响应结果。由此,根据目标终端设备的各关键设备要素和各非关键设备要素,识别目标终端设备对应的设备指纹,可以提升设备指纹识别结果的准确性和可靠性,从而根据准确的设备指纹对客户端发送的目标请求进行响应,可以提升响应结果的准确性和可靠性。

[0316]

为了实现上述实施例,本公开还提出一种电子设备,包括:存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,所述处理器执行所述程序时,实现如本公开前述任一实施例提出的请求处理方法。

[0317]

为了实现上述实施例,本公开还提出一种非临时性计算机可读存储介质,其上存储有计算机程序,该程序被处理器执行时实现如本公开前述任一实施例提出的请求处理方法。

[0318]

为了实现上述实施例,本公开还提出一种计算机程序产品,当所述计算机程序产品中的指令由处理器执行时,执行如本公开前述任一实施例提出的请求处理方法。

[0319]

图13示出了适于用来实现本公开实施方式的示例性电子设备的框图。图13显示的电子设备12仅仅是一个示例,不应对本公开实施例的功能和使用范围带来任何限制。

[0320]

如图13所示,电子设备12以通用计算设备的形式表现。电子设备12的组件可以包括但不限于:一个或者多个处理器或者处理单元16,系统存储器28,连接不同系统组件(包括系统存储器28和处理单元16)的总线18。

[0321]

总线18表示几类总线结构中的一种或多种,包括存储器总线或者存储器控制器,外围总线,图形加速端口,处理器或者使用多种总线结构中的任意总线结构的局域总线。举例来说,这些体系结构包括但不限于工业标准体系结构(industry standard architecture;以下简称:isa)总线,微通道体系结构(micro channel architecture;以下简称:mac)总线,增强型isa总线、视频电子标准协会(video electronics standards association;以下简称:vesa)局域总线以及外围组件互连(peripheral component interconnection;以下简称:pci)总线。

[0322]

电子设备12典型地包括多种计算机系统可读介质。这些介质可以是任何能够被电子设备12访问的可用介质,包括易失性和非易失性介质,可移动的和不可移动的介质。

[0323]

存储器28可以包括易失性存储器形式的计算机系统可读介质,例如随机存取存储器(random access memory;以下简称:ram)30和/或高速缓存存储器32。电子设备12可以进一步包括其它可移动/不可移动的、易失性/非易失性计算机系统存储介质。仅作为举例,存

储系统34可以用于读写不可移动的、非易失性磁介质(图13未显示,通常称为“硬盘驱动器”)。尽管图13中未示出,可以提供用于对可移动非易失性磁盘(例如“软盘”)读写的磁盘驱动器,以及对可移动非易失性光盘(例如:光盘只读存储器(compact disc read only memory;以下简称:cd-rom)、数字多功能只读光盘(digital video disc read only memory;以下简称:dvd-rom)或者其它光介质)读写的光盘驱动器。在这些情况下,每个驱动器可以通过一个或者多个数据介质接口与总线18相连。存储器28可以包括至少一个程序产品,该程序产品具有一组(例如至少一个)程序模块,这些程序模块被配置以执行本公开各实施例的功能。

[0324]

具有一组(至少一个)程序模块42的程序/实用工具40,可以存储在例如存储器28中,这样的程序模块42包括但不限于操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。程序模块42通常执行本公开所描述的实施例中的功能和/或方法。

[0325]

电子设备12也可以与一个或多个外部设备14(例如键盘、指向设备、显示器24等)通信,还可与一个或者多个使得用户能与该电子设备12交互的设备通信,和/或与使得该电子设备12能与一个或多个其它计算设备进行通信的任何设备(例如网卡,调制解调器等等)通信。这种通信可以通过输入/输出(i/o)接口22进行。并且,电子设备12还可以通过网络适配器20与一个或者多个网络(例如局域网(local area network;以下简称:lan),广域网(wide area network;以下简称:wan)和/或公共网络,例如因特网)通信。如图13所示,网络适配器20通过总线18与电子设备12的其它模块通信。应当明白,尽管图中未示出,可以结合电子设备12使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理单元、外部磁盘驱动阵列、raid系统、磁带驱动器以及数据备份存储系统等。

[0326]

处理单元16通过运行存储在系统存储器28中的程序,从而执行各种功能应用以及数据处理,例如实现前述实施例中提及的方法。

[0327]

在本说明书的描述中,参考术语“一个实施例”、“一些实施例”、“示例”、“具体示例”、或“一些示例”等的描述意指结合该实施例或示例描述的具体特征、结构、材料或者特点包含于本公开的至少一个实施例或示例中。在本说明书中,对上述术语的示意性表述不必须针对的是相同的实施例或示例。而且,描述的具体特征、结构、材料或者特点可以在任一个或多个实施例或示例中以合适的方式结合。此外,在不相互矛盾的情况下,本领域的技术人员可以将本说明书中描述的不同实施例或示例以及不同实施例或示例的特征进行结合和组合。

[0328]

此外,术语“第一”、“第二”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”的特征可以明示或者隐含地包括至少一个该特征。在本公开的描述中,“多个”的含义是至少两个,例如两个,三个等,除非另有明确具体的限定。

[0329]

流程图中或在此以其他方式描述的任何过程或方法描述可以被理解为,表示包括一个或更多个用于实现定制逻辑功能或过程的步骤的可执行指令的代码的模块、片段或部分,并且本公开的优选实施方式的范围包括另外的实现,其中可以不按所示出或讨论的顺序,包括根据所涉及的功能按基本同时的方式或按相反的顺序,来执行功能,这应被本公开的实施例所属技术领域的技术人员所理解。

[0330]

在流程图中表示或在此以其他方式描述的逻辑和/或步骤,例如,可以被认为是用于实现逻辑功能的可执行指令的定序列表,可以具体实现在任何计算机可读介质中,以供指令执行系统、装置或设备(如基于计算机的系统、包括处理器的系统或其他可以从指令执行系统、装置或设备取指令并执行指令的系统)使用,或结合这些指令执行系统、装置或设备而使用。就本说明书而言,"计算机可读介质"可以是任何可以包含、存储、通信、传播或传输程序以供指令执行系统、装置或设备或结合这些指令执行系统、装置或设备而使用的装置。计算机可读介质的更具体的示例(非穷尽性列表)包括以下:具有一个或多个布线的电连接部(电子装置),便携式计算机盘盒(磁装置),随机存取存储器(ram),只读存储器(rom),可擦除可编辑只读存储器(eprom或闪速存储器),光纤装置,以及便携式光盘只读存储器(cdrom)。另外,计算机可读介质甚至可以是可在其上打印所述程序的纸或其他合适的介质,因为可以例如通过对纸或其他介质进行光学扫描,接着进行编辑、解译或必要时以其他合适方式进行处理来以电子方式获得所述程序,然后将其存储在计算机存储器中。

[0331]

应当理解,本公开的各部分可以用硬件、软件、固件或它们的组合来实现。在上述实施方式中,多个步骤或方法可以用存储在存储器中且由合适的指令执行系统执行的软件或固件来实现。如,如果用硬件来实现和在另一实施方式中一样,可用本领域公知的下列技术中的任一项或他们的组合来实现:具有用于对数据信号实现逻辑功能的逻辑门电路的离散逻辑电路,具有合适的组合逻辑门电路的专用集成电路,可编程门阵列(pga),现场可编程门阵列(fpga)等。

[0332]

本技术领域的普通技术人员可以理解实现上述实施例方法携带的全部或部分步骤是可以通过程序来指令相关的硬件完成,所述的程序可以存储于一种计算机可读存储介质中,该程序在执行时,包括方法实施例的步骤之一或其组合。

[0333]

此外,在本公开各个实施例中的各功能单元可以集成在一个处理模块中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个模块中。上述集成的模块既可以采用硬件的形式实现,也可以采用软件功能模块的形式实现。所述集成的模块如果以软件功能模块的形式实现并作为独立的产品销售或使用时,也可以存储在一个计算机可读取存储介质中。

[0334]

上述提到的存储介质可以是只读存储器,磁盘或光盘等。尽管上面已经示出和描述了本公开的实施例,可以理解的是,上述实施例是示例性的,不能理解为对本公开的限制,本领域的普通技术人员在本公开的范围内可以对上述实施例进行变化、修改、替换和变型。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。