1.本发明涉及计算机网络安全技术领域,具体为一种能实现自主学习的仿真诱捕威胁方法。

背景技术:

2.计算机网络安全问题一直是人们重点研究的对象,为了增加对黑客病毒攻击的了解,常使用蜜罐技术,一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力,增加系统的安全性;但是目前的仿真诱捕威胁使用的诱饵不能根据攻击情况不断的改进,在一次攻击结束后,则诱饵作废,没有继续挖掘新的诱饵,导致诱捕的效果不佳。

技术实现要素:

3.本发明提供一种能实现自主学习的仿真诱捕威胁方法,可以有效解决上述背景技术中提出目前的仿真诱捕威胁使用的诱饵不能根据攻击情况不断的改进,在一次攻击结束后,则诱饵作废,没有继续挖掘新的诱饵,导致诱捕的效果不佳的问题。

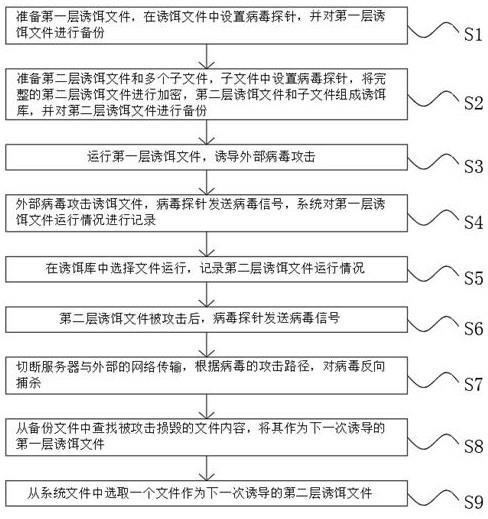

4.为实现上述目的,本发明提供如下技术方案:一种能实现自主学习的仿真诱捕威胁方法,包括如下步骤:s1、准备第一层诱饵文件,在诱饵文件中设置病毒探针,并对第一层诱饵文件进行备份;s2、准备第二层诱饵文件和多个子文件,子文件中设置病毒探针,将完整的第二层诱饵文件进行加密,第二层诱饵文件和子文件组成诱饵库,并对第二层诱饵文件进行备份;s3、运行第一层诱饵文件,诱导外部病毒攻击;s4、外部病毒攻击诱饵文件,病毒探针发送病毒信号,系统对第一层诱饵文件运行情况进行记录;s5、在诱饵库中选择文件运行,记录第二层诱饵文件运行情况;s6、第二层诱饵文件被攻击后,病毒探针发送病毒信号;s7、切断服务器与外部的网络传输,根据病毒的攻击路径,对病毒反向捕杀;s8、从备份文件中查找被攻击损毁的文件内容,将其作为下一次诱导的第一层诱饵文件;s9、从系统文件中选取一个文件作为下一次诱导的第二层诱饵文件。

5.根据上述技术方案,所述s1中的第一层诱饵文件的探针,对第一层诱饵文件的完整度和外部病毒进行监测,在第一层诱饵文件完整度遭到破坏和外部病毒攻击时,探测发出破坏信号至服务器系统。

6.根据上述技术方案,所述s2中,子文件为第二层诱饵文件拆分后形成的文件,子文

件的集合为第二层诱饵文件;每个子文件的数据量为第二层诱饵文件数据量的5-10%。

7.根据上述技术方案,所述s2中,子文件中的数据先划分成若干块,再将数据打乱;第二层诱饵文件在加密前,先对后二分之一数据进行编码,然后再对全部第二层诱饵文件的数据进行加密。

8.根据上述技术方案,所述s3中,在对外部病毒诱导时,单独运行第一层诱饵文件,并记录运行时,内存占用情况;s4中,第一层诱饵文件被攻击后,探针发送信号的同时,对内存占用情况进行记录。

9.根据上述技术方案,所述s5中,第二层诱饵文件在第一层诱饵文件遭受攻击后开始运行,并在子文件中选择文件运行;根据上述技术方案,所述s5中,子文件未被攻击前,子文件运行的个数为全部子文件的二分之一;子文件受到攻击后,被攻击的子文件持续运行,被攻击一个子文件,就新增一个子文件开始运行,直至全部子文件运行。

10.根据上述技术方案,所述s7中,在诱饵库中的全部文件均运行时,切断网络传输,首先停止运行未被攻击的子文件;然后再从子文件开始对病毒进行反向捕杀,结束病毒的攻击。

11.根据上述技术方案,所述s8中,首先对子文件中损毁的数据进行查看,再对第二层诱饵文件中损毁的数据进行查看,将子文件和第二层诱饵文件中损毁的数据综合,再从备份的第二层诱饵文件中选择被摧毁的数据;再从备份第一层诱饵文件中选择被损毁的数据;将第一层诱饵文件和第二层诱饵文件的损毁数据放置同一个新的文件中,这个新的文件作为下一次诱导的第一层诱饵文件。

12.根据上述技术方案,所述s9中,下一次诱导的第二层诱饵文件按照s2中的方法构建诱饵库、加密,并对其进行备份。

13.与现有技术相比,本发明的有益效果:1、通过设置第一层诱饵文件和第二层诱饵文件,能够增加外部与诱饵之间的攻击过程,能够获取更多的攻击数据,便于后续对攻击情况的分析,双层诱饵不仅能够对系统其他的数据进行保护,且能够增加诱导的成功率,帮助诱导外部病毒进行攻击。

14.2、通过对第二层诱饵文件进行划分,形成子文件,并对子文件的数据打乱,对第二层诱饵文件数据选择性进行编码,最后进行加密,能够保证数据在被攻击后表现出错乱的数据,在一定程度上起到安全的作用,减少数据的泄露。

15.3、通过对损毁数据的查找,并将损毁的数据规整作为下一次诱捕的第一层诱饵文件,使下一次诱捕的诱饵更加精准,诱导效果更好,通过不断的自主学习更新诱饵,能够增加诱捕的成功率,方便后续诱捕操作的进行。

16.综上所述,通过设置双层诱饵,对第二层诱饵划分子文件,并将诱饵文件的数据打乱,在诱导时依次运行,诱导的过程增加,使病毒数据分析更加准确,并将损毁的诱饵数据复制作为下一次诱捕的诱饵,能够选择诱饵中最容易被攻击部分,增加了诱导的成功率,使

诱饵在不断的诱捕中,进行学习和更新,生成更加具有病毒诱惑力的诱饵。

附图说明

17.附图用来提供对本发明的进一步理解,并且构成说明书的一部分,与本发明的实施例一起用于解释本发明,并不构成对本发明的限制。

18.在附图中:图1是本发明仿真诱捕威胁方法的步骤流程图;图2是本发明诱饵文件的设置示意图。

具体实施方式

19.以下结合附图对本发明的优选实施例进行说明,应当理解,此处所描述的优选实施例仅用于说明和解释本发明,并不用于限定本发明。

20.实施例:如图1-2所示,本发明提供一种技术方案,一种能实现自主学习的仿真诱捕威胁方法,包括如下步骤:s1、准备第一层诱饵文件,在诱饵文件中设置病毒探针,并对第一层诱饵文件进行备份;s2、准备第二层诱饵文件和多个子文件,子文件中设置病毒探针,将完整的第二层诱饵文件进行加密,第二层诱饵文件和子文件组成诱饵库,并对第二层诱饵文件进行备份;s3、运行第一层诱饵文件,诱导外部病毒攻击;s4、外部病毒攻击诱饵文件,病毒探针发送病毒信号,系统对第一层诱饵文件运行情况进行记录;s5、在诱饵库中选择文件运行,记录第二层诱饵文件运行情况;s6、第二层诱饵文件被攻击后,病毒探针发送病毒信号;s7、切断服务器与外部的网络传输,根据病毒的攻击路径,对病毒反向捕杀;s8、从备份文件中查找被攻击损毁的文件内容,将其作为下一次诱导的第一层诱饵文件;s9、从系统文件中选取一个文件作为下一次诱导的第二层诱饵文件。

21.根据上述技术方案,s1中的第一层诱饵文件的探针,对第一层诱饵文件的完整度和外部病毒进行监测,在第一层诱饵文件完整度遭到破坏和外部病毒攻击时,探测发出破坏信号至服务器系统。

22.根据上述技术方案,s2中,子文件为第二层诱饵文件拆分后形成的文件,子文件的集合为第二层诱饵文件;每个子文件的数据量为第二层诱饵文件数据量的8%。

23.根据上述技术方案,s2中,子文件中的数据先划分成若干块,再将数据打乱;第二层诱饵文件在加密前,先对后二分之一数据进行编码,然后再对全部第二层诱饵文件的数据进行加密;通过设置第一层诱饵文件和第二层诱饵文件,能够增加外部与诱饵之间的攻击过程,能够获取更多的攻击数据,便于后续对攻击情况的分析,双层诱饵不仅能够对系统其他的数据进行保护,且能够增加诱导的成功率,帮助诱导外部病毒进行攻击。

24.根据上述技术方案,s3中,在对外部病毒诱导时,单独运行第一层诱饵文件,并记录运行时,内存占用情况;s4中,第一层诱饵文件被攻击后,探针发送信号的同时,对内存占用情况进行记录。

25.根据上述技术方案,s5中,第二层诱饵文件在第一层诱饵文件遭受攻击后开始运行,并在子文件中选择文件运行;根据上述技术方案,s5中,子文件未被攻击前,子文件运行的个数为全部子文件的二分之一;子文件受到攻击后,被攻击的子文件持续运行,被攻击一个子文件,就新增一个子文件开始运行,直至全部子文件运行;通过对第二层诱饵文件进行划分,形成子文件,并对子文件的数据打乱,对第二层诱饵文件数据选择性进行编码,最后进行加密,能够保证数据在被攻击后表现出错乱的数据,在一定程度上起到安全的作用,减少数据的泄露。

26.根据上述技术方案,s7中,在诱饵库中的全部文件均运行时,切断网络传输,首先停止运行未被攻击的子文件;然后再从子文件开始对病毒进行反向捕杀,结束病毒的攻击。

27.根据上述技术方案,s8中,首先对子文件中损毁的数据进行查看,再对第二层诱饵文件中损毁的数据进行查看,将子文件和第二层诱饵文件中损毁的数据综合,再从备份的第二层诱饵文件中选择被摧毁的数据;再从备份第一层诱饵文件中选择被损毁的数据;将第一层诱饵文件和第二层诱饵文件的损毁数据放置同一个新的文件中,这个新的文件作为下一次诱导的第一层诱饵文件。

28.通过对损毁数据的查找,并将损毁的数据规整作为下一次诱捕的第一层诱饵文件,使下一次诱捕的诱饵更加精准,诱导效果更好,通过不断的自主学习更新诱饵,能够增加诱捕的成功率,方便后续诱捕操作的进行。

29.根据上述技术方案,s9中,下一次诱导的第二层诱饵文件按照s2中的方法构建诱饵库、加密,并对其进行备份。

30.最后应说明的是:以上所述仅为本发明的优选实例而已,并不用于限制本发明,尽管参照前述实施例对本发明进行了详细的说明,对于本领域的技术人员来说,其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换。凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。