1.本发明涉及智能网联信息安全领域,具体涉及一种用于信息安全访问点控制的系统及方法。

背景技术:

2.对于车辆智能网联信息安全而言,其目的是保证车内网络与车外网络直接数据流的合法性,防止域外非法数据流的侵入,同时也保证合法的数据流能够快速流入流出,从而实现信息安全的访问控制。

3.智能车辆在实际的运行过程中,经常受到域外非法数据流的侵入、ddos攻击、非法端口扫描等非法行为的威胁,但当前对于这些非法行为却缺乏有效的防范措施。

技术实现要素:

4.针对现有技术中存在的缺陷,本发明的目的在于提供一种用于信息安全访问点控制的系统及方法,保证了车内网络与车外网络直接数据流的合法性,还可以防止域外非法数据流的侵入,同时也保证合法的数据流能够快速流入流出。

5.为达到以上目的,本发明提供的一种用于信息安全访问点控制的系统,包括:

6.黑白名单模块,其用于进行ip地址的白名单和黑名单创建,并基于经过访问点控制的数据包中的源ip地址或目的ip地址,实现数据包的放行或阻断过滤策略控制;

7.访问控制模块,其用于创建用于记录五元组的访问控制列表,并基于经过访问点控制的数据包的五元组,实现数据包的放行或阻断过滤策略控制;

8.会话控制模块,其用于创建用于记录五元组的会话控制列表,并基于经过访问点控制的数据包的五元组,当数据包的五元组不在会话控制列表时放行数据包,当数据包的五元组在会话控制列表时,基于当前连接的会话数实现数据包的放行或阻断过滤策略控制;

9.日志模块,其用于经过访问点控制的数据包的过滤过程进行记录,以及对访问点控制过程中产生的信息进行记录;

10.其中,所述黑白名单模块、访问控制模块和会话控制模块依次对数据包进行过滤。

11.在上述技术方案的基础上,

12.基于访问控制需求进行ip地址的白名单和黑名单的创建得到黑白名单模块、进行访问控制列表的创建得到访问控制模块、进行会话控制列表的创建得到会话控制模块,同时进行日志模块的创建,生成xml配置文件;

13.基于解析工具对生成的xml配置文件进行解析,生成t-box端可运行的配置文件数据库,且配置文件数据库通过解析工具中集成的加密算法进行加密保护,所述配置文件数据库中包括黑白名单模块、访问控制模块和会话控制模块的过滤策略。

14.在上述技术方案的基础上,

15.从外网中获取用于经过访问点控制的数据包并解析,解析后的数据包依次通过黑

白名单模块、访问控制模块和会话控制模块进行过滤检测;

16.所述黑白名单模块、访问控制模块和会话控制模块从配置文件数据库中获取过滤策略。

17.在上述技术方案的基础上,所述黑白名单模块、访问控制模块和会话控制模块的过滤策略根据需求可实时更新,且更新后的过滤策略写入配置文件数据库。

18.在上述技术方案的基础上,

19.当经过访问点控制的数据包中的源ip地址或目的ip地址,存在于白名单时,则黑白名单模块对该数据包放行;

20.当经过访问点控制的数据包中的源ip地址或目的ip地址,存在于黑名单时,则黑白名单模块对该数据包阻断。

21.在上述技术方案的基础上,

22.当经过访问点控制的数据包的五元组,不存在于访问控制列表时,则访问控制模块对该数据包阻断;

23.当经过访问点控制的数据包的五元组,存在于访问控制列表时,若设定的动作为阻断,则访问控制模块对该数据包阻断,若设定的动作为放行,则访问控制模块对该数据包放行。

24.在上述技术方案的基础上,

25.当经过访问点控制的数据包的五元组,不存在于会话控制列表时,则会话控制模块对该数据包放行;

26.当经过访问点控制的数据包的五元组,存在于会话控制列表时,若当前连接的会话数未超过会话阈值,则会话控制模块对该数据包放行,若当前连接的会话数超过会话阈值,则当策略开关为高时,会话控制模块对该数据包阻断,当策略开关为低时,会话控制模块对该数据包放行。

27.在上述技术方案的基础上,

28.基于设定的会话策略,对经过访问点控制的新建会话进行检测,且从第一条连接会话开始,记录每一条连接会话的状态,当检测到会话连接建立时,进行当前连接会话数的记录;

29.当会话连接建立后,对于后续来自同一会话的数据包,黑白名单模块、访问控制模块和会话控制模块不再对数据包进行过滤。

30.在上述技术方案的基础上,对于已建立连接的会话:

31.若在设定的时间内,会话双方中的任一方发送会话结束数据包或重置会话数据包,则将记录的当前连接会话数减一;

32.若在设定的时间内,会话双方中的任一方均未发送会话结束数据包,且没有任何数据包发送,则判定当前会话超时,将当前会话结束,并将记录的当前连接会话数减一。

33.本发明提供的一种用于信息安全访问点控制的方法,基于上述所述系统实现,具体包括以下步骤:

34.s1:获取数据包的源ip地址,转到s2;

35.s2:判断数据包的源ip地址是否存在于白名单中,若是,则转到s9,若否,则转到s3;

36.s3:判断数据包的源ip地址是否存在于黑名单中,若是,则转到s4,若否,则转到s5;

37.s4:阻断数据包,结束;

38.s5:判断数据包的源ip地址是否存在于访问控制列表中,若是,转到s6,若否,转到s4;

39.s6:判断数据包的源ip地址是否存在于会话控制列表中,若是,则转到s7,若否,则转到s9;

40.s7:判断当前连接的会话数是否超过会话阈值,若否,则转到s9,若是,则转到s8;

41.s8:判断策略开关,当策略开关为高时,转到s4,当策略开关为低时,转到s9;

42.s9:放行数据包。

43.与现有技术相比,本发明的优点在于:通过对应设计黑白名单模块、访问控制模块和会话控制模块,实现访问点控制的过滤策略,实现车内/外信息安全传输,保证车内/外通讯的安全性,保证了车内网络与车外网络直接数据流的合法性,还可以防止域外非法数据流的侵入,同时也保证合法的数据流能够快速流入流出。

附图说明

44.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

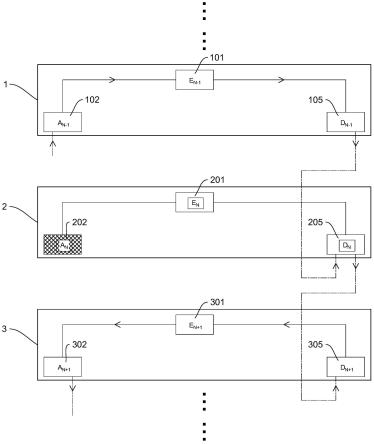

45.图1为本发明实施例中一种用于信息安全访问点控制的系统的结构示意图;

46.图2为本发明实施例中一种用于信息安全访问点控制的方法的流程图。

具体实施方式

47.为使本技术实施例的目的、技术方案和优点更加清楚,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本技术的一部分实施例,而不是全部的实施例。

48.参见图1所示,本发明实施例提供一种用于信息安全访问点控制的系统,针对域外非法数据流的侵入、ddos攻击(分布式拒绝服务攻击)、非法端口扫描等攻击的特性,对源端、目的端、连接数目等因素进行检测,对应设计黑白名单模块、访问控制模块和会话控制模块,实现访问点控制的过滤策略,保证访问的安全性。本发明实施例的用于信息安全访问点控制的系统包括黑白名单模块、访问控制模块、会话控制模块和日志模块。

49.黑白名单模块用于进行ip地址的白名单和黑名单创建,并基于经过访问点控制的数据包中的源ip地址或目的ip地址,实现数据包的放行或阻断过滤策略控制;访问控制模块用于创建用于记录五元组的访问控制列表,并基于经过访问点控制的数据包的五元组,实现数据包的放行或阻断过滤策略控制;会话控制模块用于创建用于记录五元组的会话控制列表,并基于经过访问点控制的数据包的五元组,当数据包的五元组不在会话控制列表时放行数据包,当数据包的五元组在会话控制列表时,基于当前连接的会话数实现数据包的放行或阻断过滤策略控制;日志模块用于经过访问点控制的数据包的过滤过程进行记

录,以及对访问点控制过程中产生的信息进行记录;黑白名单模块、访问控制模块和会话控制模块依次对数据包进行过滤。

50.访问点控制的过滤策略在生产环境中完成,并随着系统更新而更新,基于访问控制需求进行ip地址的白名单和黑名单的创建得到黑白名单模块、进行访问控制列表的创建得到访问控制模块、进行会话控制列表的创建得到会话控制模块,同时进行日志模块的创建,生成xml(可扩展标记语言)配置文件。即车载终端业务开发人员根据实际情况进行xml配置文件的填写,xml配置文件包括黑白名单模块、访问控制模块、会话控制模块和日志模块。

51.基于解析工具对生成的xml配置文件进行解析,生成t-box(远程信息处理器)端可运行的配置文件数据库,且配置文件数据库通过解析工具中集成的加密算法(可以为aes对称密钥算法)进行加密保护,配置文件数据库中包括黑白名单模块、访问控制模块和会话控制模块的过滤策略。

52.从外网中获取用于经过访问点控制的数据包并解析,解析后的数据包依次通过黑白名单模块、访问控制模块和会话控制模块进行过滤检测;黑白名单模块、访问控制模块和会话控制模块从配置文件数据库中获取过滤策略。

53.本发明中,解析工具的使用方式为:

54../nts_ethfw_parse_conf_tool-p-i nts_ethfw.xml-o nts_ethfw.conf

55.其中,nts_ethfw_parse_conf_tool表示解析工具,nts_ethfw.conf表示配置文件数据库。

56.访问点控制相关功能从外网中获取用于经过访问点控制的数据包并解析,解析后的数据包依次通过黑白名单模块、访问控制模块和会话控制模块进行过滤检测。针对过滤检测的结果会将其返回给内核态,由内核态来进行数据包阻断或放行的操作。访问点控制相关功能在运行的过程中产生的各种消息,包含各种警告、错误等信息都将由日志模块进行记录。

57.本发明实施例中,黑白名单模块、访问控制模块和会话控制模块的过滤策略根据需求可实时更新,且更新后的过滤策略写入配置文件数据库。通过策略更新配置机制,保障安全策略的实时有效性。

58.动态更新策略是通过进程间通信的方式由调用者自身的应用进程将需要更新的过滤策略传输给动态更新策略进程,再由动态策略更新进程向本地套接字中发送安全策略,访问点控制相关程序将在运行过程中从本地套接字中接收并加载部署安全策略,为了保障重启后生效,访问点控制相关程序将新的策过滤略更新进配置文件数据库中,全部处理完毕将处理结果返回给动态更新策略进程,动态策略更新进程得到更新结果并返回给调用者自身应用进程。

59.本发明实施例中,当经过访问点控制的数据包中的源ip地址或目的ip地址,存在于白名单时,则黑白名单模块对该数据包放行;

60.当经过访问点控制的数据包中的源ip地址或目的ip地址,存在于黑名单时,则黑白名单模块对该数据包阻断。

61.即当设定一个ip地址或者域名为白名单时,如果经过访问点控制的所有数据包中的源ip地址(或者目的ip地址)与白名单中的ip地址或者域名所对应的ip地址相同时,则称

该数据包为命中白名单策略,命中白名单策略的数据包会被放行。具体白名单策略在访问点控制相关程序运行时通过域名转换ip结构体类型结构体获取白名单中的ip信息,通过域名转换ip结构体类型结构体获取白名单中的域名信息。

62.同白名单过滤检测一样,当设定一个ip地址或者域名为黑名单时,如果经过访问点控制的所有数据包中的源ip地址(或者目的ip地址)与黑名单中的ip地址或者域名对应的ip地址相同时,则称该数据包为命中黑名单策略,命中黑名单策略的数据包会被阻断。具体白名单策略在访问点控制相关程序运行时通过域名转换ip结构体类型结构体获取黑名单中的ip信息,通过域名转换ip结构体类型结构体获取黑名单中的域名信息。

63.需要说明的是,在比对域名信息时,将其转换为对应的ip信息进行比对,首先通过nts_efw_domain_ip_key_t结构体获取域名对应的哈希值,然后通过nts_efw_domain_to_ip_value_t结构体找到该哈希值对应的ip信息,即为该域名对应的ip,最后通过找到的ip进行过滤检测。

64.本发明实施例中,

65.当经过访问点控制的数据包的五元组,不存在于访问控制列表时,则访问控制模块对该数据包阻断;

66.当经过访问点控制的数据包的五元组,存在于访问控制列表时,若设定的动作为阻断,则访问控制模块对该数据包阻断,若设定的动作为放行,则访问控制模块对该数据包放行。

67.五元组包括源ip地址、源端口、目的ip地址、目的端口和数据包协议。

68.访问控制是针对源ip地址、源端口、目的ip地址、目的端口和数据包协议五元组的过滤,控制网络流量穿透访问点控制建立会话链接。

69.当设定一条访问策略时,对经过访问点控制的数据包进行检查,只有命中访问策略的数据包才会被允许通过,否则数据包会被阻断。其中源ip支持域名形式,目的ip支持域名形式。访问点控制相关程序运行时通过nts_efw_acl_value_t结构体获取策略中的五元组信息;若源ip为域名形式,则使用nts_efw_acl_sdomain_value_t结构体;若目的ip为域名形式,则使用nts_efw_acl_ddomain_value_t结构体。

70.本发明实施例中,

71.当经过访问点控制的数据包的五元组,不存在于会话控制列表时,则会话控制模块对该数据包放行;

72.当经过访问点控制的数据包的五元组,存在于会话控制列表时,若当前连接的会话数未超过会话阈值,则会话控制模块对该数据包放行,若当前连接的会话数超过会话阈值,则当策略开关为高时,会话控制模块对该数据包阻断,当策略开关为低时,会话控制模块对该数据包放行。

73.会话控制基于连接会话总数的限制,是对设备资源消耗的一种安全保障措施;支持基于源端的会话连接数量限制、基于目的端的会话连接数量限制以及基于多元素策略的会话连接数量限制,通过会话策略的防护,阻断ddos类攻击,保护系统正常运行状态。

74.当设定一条会话策略时,对经过访问点控制的新建会话进行检查,对匹配会话策略中的源ip地址、源端口、目的ip地址、目的端口和协议(xml配置文件中配置的策略,访问点控制相关程序运行时通过nts_efw_session_value_t结构体获取五元组对应的会话连接

数量阈值信息)的活跃会话数量进行统计,如果超过阈值,后续不允许建立会话。具体会话统计与超时机制说明如下:

75.1、基于设定的会话策略,对经过访问点控制的新建会话进行检测,且从第一条连接会话开始,记录每一条连接会话的状态,当检测到会话连接建立时,进行当前连接会话数的记录;

76.2、当会话连接建立后,对于后续来自同一会话的数据包,黑白名单模块、访问控制模块和会话控制模块不再对数据包进行过滤,从而提高收发数据包效率,降低数据包处理延时时间;

77.3、对于已建立连接的会话:

78.若在设定的时间(默认为10分钟)内,会话双方中的任一方发送会话结束数据包或重置会话数据包,则将记录的当前连接会话数减一;

79.若在设定的时间内,会话双方中的任一方均未发送会话结束数据包,且没有任何数据包发送,则判定当前会话超时,将当前会话结束,并将记录的当前连接会话数减一。

80.本发明中,会话统计与超时机制功能的开启或关闭可在xml配置文件中进行配置,访问点控制相关程序运行时通过nts_efw_policy_level_value_t结构体中plv_session_level元素进行查询功能是否开启。

81.本发明实施例中,日志模块主要包含日志审计功能和日志备份功能,用于记录访问点控制相关程序在启动及初始化阶段、数据包过滤和访问点控制相关程序退出阶段的信息,也用于记录开发阶段调试功能的审计信息。

82.日志模块通过静态配置策略中提到的xml配置文件进行相关参数的配置,配置好的参数在访问点控制相关程序运行时通过nts_efw_log_value_t结构体进行调用,主要有日志文件的路径(结构体元素lv_path)、日志文件备份的个数(结构体元素lv_num)、日志文件备份的大小(结构体元素lv_size)和日志模块记录的级别(结构体元素lv_level)。日志模块可记录8个不同级别的信息,可根据不同的需求设定不同的记录级别。具有如下级别:

83.emerg:表示业务最高等级日志,用于记录非法报文

84.alert:表示记录严重警告信息

85.crit:表示记录严重程序错误信息

86.error:表示记录程序异常信息

87.warning:表示记录业务警告信息

88.notice:表示记录提示信息

89.info:表示记录正常的输出信息

90.debug:表示记录调试信息

91.本发明中,日志文件的记录格式为date time hostname level logname[pid]:log messag。

[0092]

对于日志文件的导出,通过命令adb pull logpath导出日志。logpath为日志在tbox中的存储路径。该路径与配置文件中的日志模块属性中path(/log/nts_ethfw.log)一致。

[0093]

进一步的,本发明的用于信息安全访问点控制的系统还提供端口扫描防御功能。

[0094]

端口扫描防御是针对端口扫描行为(利用syn报文进行端口探测)进行防御,防止

大量服务端口暴露给攻击者。端口扫描是为了获得目标系统的信息,包括操作系统信息,提供服务的端口信息。获得这些信息后,攻击者就可以根据这些信息来进行有针对性的攻击。访问点控制可以防止攻击者的探测尝试,从而阻止攻击者获得有关受保护网络和网络资源的重要信息。

[0095]

当一个源ip地址都在规定的时间间隔内将含有tcp(transmission control protocol,传输控制协议)syn片段的ip数据包发送给位于相同目的ip地址的16个不同端口时,即进行了一次端口扫描,则访问点控制相关程序将其标记为端口扫描攻击。访问点控制检测并丢弃满足端口扫描攻击标准的第16个端口之后的扫描数据包。具体处理流程如下:

[0096]

访问点控制相关程序对接收的数据包进行端口扫描防御,在设定的时间(xml配置文件中进行配置,访问点控制相关程序运行时通过nts_efw_nids_value_t结构体中nv_timeout元素进行设定的时间的获取)内,检测到来自同一ip地址探测的端口数达到设定的上限(xml配置文件中进行配置,默认端口上限为16,访问点控制相关程序运行时通过nts_efw_nids_value_t结构体中nv_syn元素进行端口数量阈值的获取),则阻断来自该ip地址的所有数据包;在阻断时间(默认值为10分钟)内,来自该ip地址的所有数据包也会被阻断。超过阻断时间,则访问点控制相关程序对来自该ip地址的数据包进行重新进行端口扫描检测。

[0097]

端口扫描防御功能的开启与关闭可在xml配置文件进行配置,访问点控制相关程序运行时通过nts_efw_policy_level_value_t结构体中的plv_nids_level元素进行查询功能是否开启。

[0098]

本发明中,将访问点控制作为车内一个重要的网络安全组件,是设置在车内的一道安全屏障,用于网络安全域的访问控制,其目的是保证车内网络与车外网络直接数据流的合法性,防止域外非法数据流的侵入,同时也保证合法的数据流能够快速流入流出。访问点控制对流经它的数据流进行安全的访问控制,只有符合访问点控制的安全策略的数据才能通过,不符合策略的数据将被拒绝并记录。通过部署访问点控制安全模块,实现车内/外信息安全传输,保证车内/外通讯的安全性。

[0099]

参见图2所示,本发明实施例提供的一种用于信息安全访问点控制的方法,基于上述所述系统实现,该方法具体包括以下步骤:

[0100]

s1:获取数据包的源ip地址,转到s2;

[0101]

s2:判断数据包的源ip地址是否存在于白名单中,若是,则转到s9,若否,则转到s3;

[0102]

s3:判断数据包的源ip地址是否存在于黑名单中,若是,则转到s4,若否,则转到s5;

[0103]

s4:阻断数据包,结束;

[0104]

s5:判断数据包的源ip地址是否存在于访问控制列表中,若是,转到s6,若否,转到s4;

[0105]

s6:判断数据包的源ip地址是否存在于会话控制列表中,若是,则转到s7,若否,则转到s9;

[0106]

s7:判断当前连接的会话数是否超过会话阈值,若否,则转到s9,若是,则转到s8;

[0107]

s8:判断策略开关,当策略开关为高时,转到s4,当策略开关为低时,转到s9;

[0108]

s9:放行数据包。

[0109]

当访问点控制相关程序启动后,进入数据包过滤状态时,不仅对终端接收的数据包进行安全过滤,还会对终端发送的数据包进行安全过滤。当网卡接收到以太网数据包,数据包会依次存放到设置的内核规则队列中,访问点控制相关程序将依次从内核的规则队列中依次取出数据包;当终端的应用程序将发送的以太网数据包交给内核发送缓存队列时,访问点控制相关程序将依次从内核的规则队列中依次取出数据包,接收包与发送包都将根据设置的安全策略依次执行上述过滤流程。

[0110]

以上所述仅是本技术的具体实施方式,使本领域技术人员能够理解或实现本技术。对这些实施例的多种修改对本领域的技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本技术的精神或范围的情况下,在其它实施例中实现。因此,本技术将不会被限制于本文所示的这些实施例,而是要符合与本文所申请的原理和新颖特点相一致的最宽的范围。

[0111]

本发明是参照根据本发明实施例的方法、设备(系统)和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。