1.本发明涉及互联网运营维护安全技术领域,具体为一种被动获取工控设备日志的方法。

背景技术:

2.对广大it工作者,尤其是运维和安全人员来说,“日志”是一个再熟悉不过的名词。机房中的各种软件(系统、防火墙)和硬件(交换机、路由器等),都在不断地生成日志。it安全业界的无数实践告诉我们,健全的日志记录和分析系统,是系统正常运营、优化以及安全事故响应的基础,虽然安全系统厂商提供了繁多的安全解决方案,但基石仍是具有充足性、可用性、安全性的日志记录系统。作为一名互联网运营维护的安全人员,了解日志的概念,了解日志的配置和分析方法,是发现威胁、抵御攻击的重要技能,有了这方面的深刻认识,各种自动化安全解决方案才能真正地发挥效能。

3.然而在工控系统中,查看工控网络控制层设备(如plc、dtu)的日志难度较大。此类设备人机交互所设的功能有限,很难直接在设备上查看日志信息。在plc、dtu的上位机软件中,记录下的日志又只针对于设备的运作情况,并不会将网络及安全情况录入日志。再加上设备数量巨大,对于工控网络的运维人员来说,发现、排查工控系统中的网络问题越到底层就越难。

4.目前在工控网络中,控制层的日志可由运维人员手动分析查看。在相对应的上位机软件中,日志可查看部分网络信息记录。其他网络信息需通过网络检测工具获取,如wireshark可抓取产生的网络流量包。运维人员再对流量包进行筛选分析,获取关键的网络信息。

5.但手动获取日志存在一定的缺陷,首先信息不全面,上位机软件提供的日志只会记录本软件对控制层设备发出的指令等信息,其他网络信息例如其他设备对上位机或控制层设备的访问,就无法获得。

6.其次,信息繁杂,用其他工具(如wireshark)抓取所有控制层产生的网络流量包,其中包含许多无效信息,运维人员需人工筛选后,识别流量包中的内容才能获得日志信息。

7.除此之外还有信息识别困难的问题,在网络中产生的流量数据是按照特定的工控协议相互传输,各厂商的协议并不统一,如人工识别难度较大。设备数量众多的情况下,产生的数据量同样巨大,识别起来更加困难。

技术实现要素:

8.为克服现有技术中存在的问题,本发明目的在于提供一种被动获取工控设备日志的方法,将探测设备架设在底层设备与上位机的网络之间,将其中产生的流量数据进行识别并记录下所需的数据,这些数据最终形成日志保存下来,以供需要时查看。本发明优化改进了传统检测方式,被动抓取流量数据的同时,能识别、分类各种网络中的信息,将操作指令,设备访问等记录进日志。

9.为实现上述目的,本发明提供了如下技术方案:一种被动获取工控设备日志的方法,包括以下步骤:

10.s1:连入交换机并配置镜像端口,产生网络流量;

11.s2:抓取流量包,抓取所有通过中央交换机的网络流量数据;

12.s3:识别流量包协议并筛选;

13.s4:提取有效内容,剔除不相关的流量包;

14.s5:录入数据库,将识别到的有效内容及产生此数据的时间一起保存进数据库;

15.s6:生成日志。

16.本发明进一步设置为:所述的步骤s1具体为,将搭载了工具的设备连入控制层网络中的中央交换机,并设置交换机,将连入工具的接口配置成镜像端口,让工具可抓取中央交换机产生的流量数据。

17.本发明进一步设置为:所述的步骤s3识别流量包协议并筛选包括:

18.s31:根据流量包的头部数据判断识别协议,若与控制层设备相关,首先保留工控协议,其次保留常见网络协议如tcp、icmp、udp,并进入下一步骤;

19.s32:根据流量包的头部数据判断识别协议,若判断流量包协议与控制层设备无关,则删除该流量包。

20.本发明进一步设置为:所述的头部数据包括ip包中的版本、服务类型以及tcp/udp包中的源端口、目的端口。

21.本发明进一步设置为:步骤s3中所述的流量包为在工控网络控制层中产生的所有流量包。

22.本发明进一步设置为:所述的步骤s4提取有效内容的方法为通过匹配协议的数据格式自动提取工控网络中协议的传输内容。所述的工具会识别并提取流量包中的有效内容,通过匹配各类协议中的数据格式,将有效数据内容从流量包中剥离出来,剔除内容不相关的流量包头等信息。

23.本发明进一步设置为:所述的流量包有效内容包括工控协议的操作指令,tcp协议的连接请求,icmp协议的双方连接。

24.本发明进一步设置为:所述的步骤s4中,如出现所述的工具不支持的协议,使其无法通过匹配协议的数据格式自动提取工控网络中协议的传输内容,工具会提取流量包中的原始数据,输出后进行人工识别。

25.本发明进一步设置为:步骤s6所述的生成日志的方法为调取数据库中的内容,并按照日志的格式输出给使用者。

26.在工作过程中,由运维人员提供设置交换机的工具,以及交换机的权限认证,按以下步骤进行操作:

27.s1:连入交换机并配置镜像端口,将搭载了工具的设备连入控制层网络中的中央交换机,并设置交换机,将连入工具的接口配置成镜像端口,让工具可抓取中央交换机产生的流量数据。

28.s2:抓取流量包,工具会抓取所有通过中央交换机的网络流量数据,并进行后续分析。

29.s3:进行识别流量包协议并筛选,由于部分流量包属于无用消息,工具需先根据协

议筛除此类数据。根据流量包的头部数据(包括ip包中的版本、服务类型等,tcp/udp包中的源端口、目的端口等),判断识别协议。首先保留工控协议。其次保留常见网络协议如tcp、icmp、udp。若判断流量包协议与控制层设备无关,则删除该流量包。

30.s4:提取有效内容,获取到流量包的数据后,多数无法直接辨认。工具会识别并提取流量包中的有效内容,通过匹配各类协议中的数据格式,将数据内容从流量包中剥离出来,剔除内容不相关的流量包头等信息。流量包内容如工控协议的操作指令,tcp协议的连接请求,icmp协议的双方连接。如出现工具不支持的协议,工具会提取流量包中的原始数据,输出后进行人工识别。

31.s5:录入数据库,将识别到的内容及产生此数据的时间一起保存进数据库。

32.s6:生成日志,调取数据库中的内容,按照日志的格式输出给使用者。

33.综上,本发明的上述技术方案的有益效果如下:

34.1、本发明中,优化改进了传统检测方式,被动抓取流量数据的同时,能识别、分类各种网络中的信息,将操作指令,设备访问等记录进日志,并以方便阅读的方式展现给使用者。

附图说明

35.为了更清楚地说明本发明实施例的技术方案,下面将对实施例描述所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

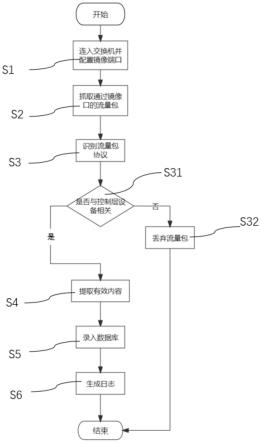

36.图1为本发明方法总体流程图。

具体实施方式

37.为了使本领域的人员更好地理解本发明的技术方案,下面结合本发明的附图,对本发明的技术方案进行清楚、完整的描述,基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动的前提下所获得的其它类同实施例,都应当属于本技术保护的范围。此外,以下实施例中提到的方向词,例如“上”“下”“左”“右”等仅是参考附图的方向,因此,使用的方向用词是用来说明而非限制本发明创造。

38.如图1所示,结合本发明的工作流程示意图对本发明做进一步说明:

39.s1:连入交换机并配置镜像端口。将搭载了工具的设备连入控制层网络中的中央交换机,并设置交换机,将连入工具的接口配置成镜像端口,让工具可访问中央交换机产生的网络流量。

40.s2:抓取流量包。工具会抓取所有通过中央交换机的网络流量数据,并进行后续分析。

41.s3:进行识别流量包协议并筛选,由于部分流量包属于无用消息,工具需先根据协议筛除此类数据。

42.s31:根据流量包的头部数据,判断识别协议。若与控制层设备相关,首先保留工控协议,其次保留常见网络协议如tcp、icmp、udp,并进入下一步骤。所述的头部数据包括ip包中的版本、服务类型等,tcp/udp包中的源端口、目的端口等。

43.s32:若判断流量包协议与控制层设备无关,则删除该流量包。

44.s4:提取有效内容。由于获取到流量包的数据后,多数无法直接辨认,工具会识别并提取流量包中的有效内容,通过匹配各类协议中的数据格式,将数据内容从流量包中剥离出来,剔除内容不相关的流量包头等信息。流量包内容如工控协议的操作指令,tcp协议的连接请求,icmp协议的双方连接。如出现工具不支持的协议,工具会提取流量包中的原始数据,输出后进行人工识别。

45.s5:录入数据库,将识别到的内容及产生此数据的时间一起保存进数据库。

46.s6:生成日志,调取数据库中的内容,按照日志的格式输出给使用者。

47.最后应当说明的是,以上内容仅用以说明本发明的技术方案,其描述较为具体和详细,但并不能因此而理解为对发明专利范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本技术构思的前提下,还可以做出若干变形和改进,这些都属于本技术的保护范围。因此,本技术专利的保护范围应以所附权利要求为准。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。