1.本发明涉及计算机技术领域,具体涉及一种基于同态加密技术的图反欺诈能力赋能的方法及系统。

背景技术:

2.金融行业中跨地区、跨机构、跨账户的资金流、数据流、信息流的挖掘离不开图的应用,目前已在保险行业打假、银行反洗钱、数字货币对抗黑客、信贷反欺诈中有一些应用,但目前图对数据的挖掘计算上,是强依赖于底层数据的关联关系描述,在图的反欺诈能力跨机构赋能时碰到瓶颈,而目前常见的联邦学习平台在金融图计算上面的支持并未有统一的解决方案。

技术实现要素:

3.针对现有技术的不足,本发明提供了一种基于同态加密技术的图反欺诈能力赋能的方法及系统,通过采用联邦学习的cs(仲裁服务器)架构和fhe(全同态加密算法),可以在不暴露底层数据的情况下对加密数据进行计算,从而将企业的变量赋能至另外一个企业,一定程度上保证了企业和企业之间赋能的安全性。

4.为了实现本发明的目的,本发明提供一种基于同态加密技术的图反欺诈能力赋能的方法及系统,包括如下步骤:s1:将a企业赋能至b企业,由仲裁服务器采用keygen算法生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均发至a企业和b企业;s2:将b企业的新增节点的数据进行加密处理并送至仲裁服务器,并基于a企业加密后部署在仲裁服务器的变量做同态加密运算,将运算结果输送至b企业,b企业对运算结果进行解密处理即可完成赋能。

5.优选的,所述步骤s2中将b企业的新增节点的数据进行加密处理并送至仲裁服务器的具体步骤为:将新增节点f的和的类型枚举ei和ai,以及它们的值pei、pai通过加密算法enc加密成cei、cai、cpei和cpai,将f的类型dk、hops的值phops和psliding通过加密算法进行加密然后送至仲裁服务器上,加密过程为:。

6.优选的,所述步骤s2中a企业中的变量的具体参数包括:经纬度网络变量、设备指纹网络变量、金融关系变量、社交属性变量和关系属性。

7.优选的,所述步骤s2中a企业加密后部署在仲裁服务器的变量的具体步骤为:以观察节点的值作为索引并将变量存放在对应的向量值中,对变量进行加密并上传至仲裁服务器中,然后转置存放在向量数据库中,其中向量数据库采用milvus或者elasticsearch,其转置后表示为:

。

8.优选的,所述步骤s2的具体步骤包括:将通过转置存放到向量数据库中的a企业的变量和加密后送至仲裁服务器的b企业的变量进行向量相似度匹配,并找到相对应的一组cpvalue,其中,a企业的变量为:b企业的变量为:。

9.优选的,所述步骤s2的具体步骤还包括:通过仲裁服务器对cpvalue进行运算并将结果输送给b企业,b企业对结果进行解密处理得到新增节点所对应的反欺诈规则值,从而完成赋能;其运算结果为:其解密处理为:其中,cpvalue表示为列为value对应的值进行加密后的内容,tf.ones_like表示为指定长度的1的向量,len表示为以括号中的向量为长度。

10.优选的,所述步骤s2中进行同态加密运算的具体步骤为:基于计算模板进行同态加密运算,其计算模板为:在指定时间窗口下,观察节点所在hops=lnt(l)度子网内,与该观察节点的值相似或相同。

11.优选的,本发明还提供了一种基于同态加密技术的图反欺诈能力赋能的系统,包括:a模块:作为赋能方,将变量赋能至b模块;b模块:被赋能方,用于接收a模块所赋能的变量,还用于对运算结果进行解密处理;仲裁服务模块:用于生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均分别发至a模块和b模块;还用于接收a模块和b模块加密后的变量以及进行同态加密运算,并将运算结果发至b模块。

12.优选的,所述仲裁服务模块具体包括:数据存储模块:用于存储a模块加密后的变量;计算模块:将转置存放在数据存储模块中的a模块的变量和b模块的变量进行向量相似度匹配,并找到相对应的一组cpvalue,其中,a模块的变量为:b模块的变量为:。

13.优选的,所述a模块中进行赋能的变量具体包括:

经纬度网络变量、设备指纹网络变量、金融关系变量、社交属性变量和关系属性。

14.本发明的有益效果为:本发明提供的基于同态加密技术的图反欺诈能力赋能的方法及系统,通过采用联邦学习的cs(仲裁服务器)架构和fhe(全同态加密算法),可以在不暴露底层数据的情况下对加密数据进行计算,从而将企业的变量赋能至另外一个企业,一定程度上保证了企业和企业之间赋能的安全性。

附图说明

15.通过附图中所示的本发明优选实施例更具体说明,本发明上述及其它目的、特征和优势将变得更加清晰。在全部附图中相同的附图标记指示相同的部分,且并未刻意按实际尺寸等比例缩放绘制附图,重点在于示出本的主旨。

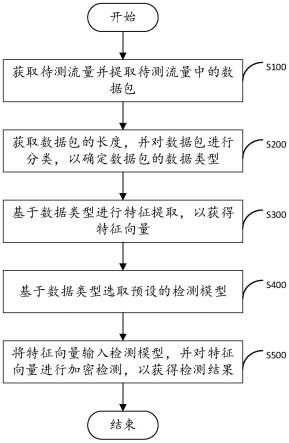

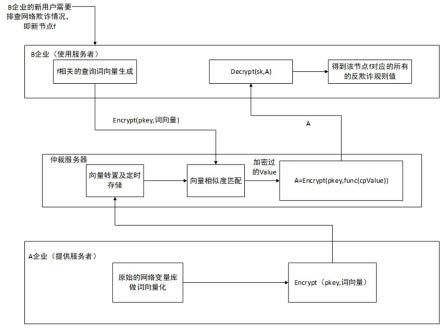

16.图1为本发明实施例提供的基于同态加密技术的图反欺诈能力赋能的方法及系统的具体流程示意图;图2为本发明实施例提供的基于同态加密技术的图反欺诈能力赋能的方法及系统的具体步骤示意图。

具体实施方式

17.下面结合附图和具体实施例对本发明技术方案作进一步的详细描述,以使本领域的技术人员可以更好地理解本发明并能予以实施,但所举实施例不作为对本发明的限定。

18.请参考图1-2,本发明实施例提供一种基于同态加密技术的图反欺诈能力赋能的方法及系统,包括如下步骤:s1:将a企业赋能至b企业,由仲裁服务器采用keygen算法生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均发至a企业和b企业;s2:将b企业的新增节点的数据进行加密处理并送至仲裁服务器,并基于a企业加密后部署在仲裁服务器的变量做同态加密运算,将运算结果输送至b企业,b企业对运算结果进行解密处理即可完成赋能。

19.本发明的有益效果为:通过采用联邦学习的cs(仲裁服务器)架构和fhe(全同态加密算法),可以在不暴露底层数据的情况下对加密数据进行计算,从而将企业的变量赋能至另外一个企业,一定程度上保证了企业和企业之间赋能的安全性。

20.请参考图1-2,在优选实施例中,所述步骤s2中将b企业的新增节点的数据进行加密处理并送至仲裁服务器的具体步骤为:将新增节点f(其中type(f)∈d(节点))的和的类型枚举ei和ai,以及它们的值pei、pai通过加密算法enc(encrypt)加密成cei、cai、cpei和cpai,将f的类型dk、hops的值phops和psliding通过加密算法进行加密然后送至仲裁服务器上,加密过程为:。

21.请参考图1-2,在优选实施例中,所述步骤s2中a企业中的变量的具体参数包括:赋能的变量为常用的网络变量,具体包括:2-4度经纬度网络变量、设备指纹网络变量、7-9度内的金融关系变量、7-9度内的社交属性变量和关系属性(涉及到的图数据包括有效强关系属性为30 左右),其30 的关系属性可针对其用途,分别表示为

其中τ为不同类型的边,分别指如家庭住址相似度、联系人手机、设备指纹、公积金归属单位、行为相似度等,其中e为τ中的其中一个边的类型,网格类等特殊类型为,ε为固定阈值的d的数量,a表示打在边或者点上的tag,节点上的tag如是否逾期,边上的tag如网格30米,不同节点类型可表示为。

22.请参考图1-2,在进一步的优选实施例中,所述步骤s2中a企业加密后部署在仲裁服务器的变量的具体步骤为:以观察节点d的值作为索引并将变量存放在对应的向量值中(而维度即模板实例数,这里需要做拆解),对变量进行加密并上传至仲裁服务器中(最终表示为如下表格:其中id为序号,充当唯一索引,可由仲裁机器的存储自增),然后转置存放在向量数据库中,其中向量数据库采用milvus或者elasticsearch(7.3以上),其转置后表示为:,。

23.请参考图1-2,在进一步的优选实施例中,所述步骤s2的具体步骤包括:将通过转置存放到向量数据库中的a企业的变量和加密后送至仲裁服务器的b企业的变量进行向量相似度匹配,并找到相对应的一组cpvalue,其中,a企业的变量为:b企业的变量为:。

24.请参考图1-2,在优选实施例中,所述步骤s2的具体步骤还包括:通过仲裁服务器对cpvalue进行运算并将结果输送给b企业,b企业对结果进行解密处理得到新增节点所对应的反欺诈规则值(或通过对应的网络向量并使用在欺诈拦截上,从而实现反欺诈能力的赋能),从而完成赋能;其运算结果为:其解密处理为:其中,decrypt为解密处理。

25.cpvalue表示为列为value对应的值进行加密后的内容,tf.ones_like表示为指定长度(括号中的内容)的1的向量,len表示为以括号中的向量为长度。

26.请参考图1-2,在进一步的优选实施例中,所述步骤s2中进行同态加密运算的具体步骤为:基于计算模板进行同态加密运算,其计算模板为:在指定时间窗口下,观察节点所

在hops=lnt(l)度子网内,与该观察节点的值相似或相同。

27.例如:从现在到一年区间(sliding)时间内,通过7度(hops)都为联系人相同(这个是e)关系关联的,且逾期(这个是a)的申请件(观察节点类型为申请件-d里的一种类型)数量。

28.本发明提供的基于同态加密技术的图反欺诈能力赋能的方法,还具有以下特点:采用fhe(全同态加密算法),能够在不暴露底层数据的情况下对加密数据进行计算;基于图上的反欺诈特征计算、实时构网计算,都可转化矩阵运算或者线性运算的逻辑。

29.请参考图1-2,本发明提供的基于同态加密技术的图反欺诈能力赋能的方法及系统,其中,a企业作为赋能方(提供服务者),b企业作为被赋能方(使用服务者),当b企业的新用户需要排查网络欺诈情况时(新增节点),a企业先将变量(网络变量)进行向量化,然后进行加密操作并发送至仲裁服务器中进行存储,然后b企业将新增节点的数据(变量)进行加密操作然后发至仲裁服务器,在通过仲裁服务器对a企业加密操作后的变量和b企业加密操作后的变量进行向量相似度匹配,并从中找到对应的一组cpvalue,并对cpvalue进行运算,最后将运算结果输送到b企业,然后b企业对运算结果进行解密处理即可得到新增节点所对应的所有反欺诈规则值,从而实现反欺诈能力的赋能。

30.请参考1-2,在优选实施例中,本发明还提供了一种基于同态加密技术的图反欺诈能力赋能的系统,包括:a模块:作为赋能方,将变量赋能至b模块;b模块:被赋能方,用于接收a模块所赋能的变量,还用于对运算结果进行解密处理;仲裁服务模块:用于生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均分别发至a模块和b模块;还用于接收a模块和b模块加密后的变量以及进行同态加密运算,并将运算结果发至b模块。

31.请参考图1-2,在优选实施例中,所述仲裁服务模块具体包括:数据存储模块(主要采用milvus或者elasticsearch7.3以上):用于存储a模块加密后的变量;计算模块:将转置存放在数据存储模块中的a模块的变量和b模块的变量进行向量相似度匹配,并找到相对应的一组cpvalue,其中,a模块的变量为:b模块的变量为:。

32.计算模块还包括:对cpvalue进行运算并将结果输送给b企业,其运算结果为:。

33.请参考图1-2,在优选实施例中,所述a模块中进行赋能的变量具体包括:经纬度网络变量、设备指纹网络变量、金融关系变量、社交属性变量和关系属性。

34.本发明的有益效果为:本发明提供了一种基于同态加密技术的图反欺诈能力赋能

的方法及系统,通过采用联邦学习的cs(仲裁服务器)架构和fhe(全同态加密算法),可以在不暴露底层数据的情况下对加密数据进行计算,从而将企业的变量赋能至另外一个企业,一定程度上保证了企业和企业之间赋能的安全性。

35.以上仅为本发明的优选实施例,并非因此限制本发明的专利范围,凡是利用本发明说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本发明的专利保护范围内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。