技术特征:

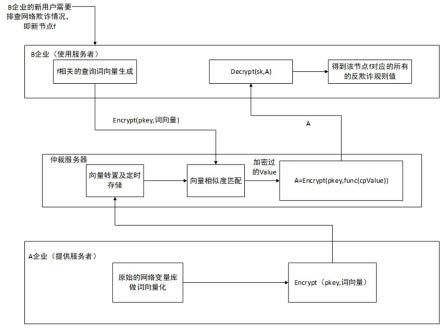

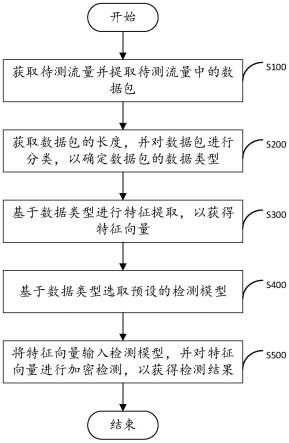

1.一种基于同态加密技术的图反欺诈能力赋能的方法,其特征在于,包括如下步骤:s1:将a企业赋能至b企业,由仲裁服务器采用keygen算法生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均发至a企业和b企业;s2:将b企业的新增节点的数据进行加密处理并送至仲裁服务器,并基于a企业加密后部署在仲裁服务器的变量做同态加密运算,将运算结果输送至b企业,b企业对运算结果进行解密处理即可完成赋能;其中,步骤s2中基于a企业加密后部署在仲裁服务器的变量做同态加密运算具体包括:将通过转置存放到向量数据库中的a企业的变量和加密后送至仲裁服务器的b企业的变量进行向量相似度匹配,并找到相对应的一组cpvalue。2.如权利要求1所述的赋能的方法,其特征在于,所述步骤s2中将b企业的新增节点的数据进行加密处理并送至仲裁服务器的具体步骤为:将新增节点f的和的类型枚举e

i

和a

i

,以及它们的值pe

i

、pa

i

通过加密算法enc加密成ce

i

、ca

i

、cpe

i

和cpa

i

,将f的类型dk、hops的值phops和psliding通过加密算法进行加密然后送至仲裁服务器上,加密过程为:。3.如权利要求1所述的赋能的方法,其特征在于,所述步骤s2中a企业中的变量的具体参数包括:经纬度网络变量、设备指纹网络变量、金融关系变量、社交属性变量和关系属性。4.如权利要求1所述的赋能的方法,其特征在于,所述步骤s2中a企业加密后部署在仲裁服务器的变量的具体步骤为:以观察节点的值作为索引并将变量存放在对应的向量值中,对变量进行加密并上传至仲裁服务器中,然后转置存放在向量数据库中,其中向量数据库采用milvus或者elasticsearch,其转置后表示为:。5.如权利要求1所述的赋能的方法,其特征在于,所述步骤s2中的a企业和b企业的变量具体包括:a企业的变量为:b企业的变量为:。6.如权利要求5所述的赋能的方法,其特征在于,所述步骤s2的具体步骤还包括:通过仲裁服务器对cpvalue进行运算并将结果输送给b企业,b企业对结果进行解密处理得到新增节点所对应的反欺诈规则值,从而完成赋能;其运算结果为:其解密处理为:

其中,cpvalue表示为列为value对应的值进行加密后的内容,tf.ones_like表示为指定长度的1的向量,len表示为以括号中的向量为长度。7.如权利要求1所述的赋能的方法,其特征在于,所述步骤s2中进行同态加密运算的具体步骤为:基于计算模板进行同态加密运算,其计算模板为:在指定时间窗口下,观察节点所在hops=lnt(l)度子网内,与该观察节点的值相似或相同。8.一种基于同态加密技术的图反欺诈能力赋能的系统,其特征在于,包括:a模块:作为赋能方,将变量赋能至b模块;b模块:被赋能方,用于接收a模块所赋能的变量,还用于对运算结果进行解密处理;仲裁服务模块:用于生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均分别发至a模块和b模块;还用于接收a模块和b模块加密后的变量以及进行同态加密运算,并将运算结果发至b模块;计算模块:将转置存放在数据存储模块中的a模块的变量和b模块的变量进行向量相似度匹配,并找到相对应的一组cpvalue。9.如权利要求8所述的赋能的系统,其特征在于,所述仲裁服务模块具体包括:数据存储模块:用于存储a模块加密后的变量;a模块的变量为:b模块的变量为:。10.如权利要求8所述的赋能的系统,其特征在于,所述a模块中进行赋能的变量具体包括:经纬度网络变量、设备指纹网络变量、金融关系变量、社交属性变量和关系属性。

技术总结

本发明涉及一种基于同态加密技术的图反欺诈能力赋能的方法及系统,包括如下步骤:S1:将A企业赋能至B企业,由仲裁服务器采用KeyGen算法生成一对加密和解密的钥匙pk和sk,并将加密和解密的钥匙pk和sk均发至A企业和B企业;S2:将B企业的新增节点的数据进行加密处理并送至仲裁服务器,并基于A企业加密后部署在仲裁服务器的变量做同态加密运算,将运算结果输送至B企业,B企业对运算结果进行解密处理即可完成赋能。本发明提供的基于同态加密技术的图反欺诈能力赋能的方法及系统,通过采用联邦学习的仲裁服务器架构和全同态加密算法,可以在不暴露底层数据的情况下对加密数据进行计算,保证了企业和企业之间赋能的安全性。保证了企业和企业之间赋能的安全性。保证了企业和企业之间赋能的安全性。

技术研发人员:韩柳 郭晓菲 朱威 唐镇坤 陈盛福 潘伟

受保护的技术使用者:中邮消费金融有限公司

技术研发日:2022.11.07

技术公布日:2022/12/1

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。