1.本发明属于信息处理领域,尤其涉及一种基于邻域相似度和多类型交互的恶意信息溯源方法。

背景技术:

2.身处信息化时代,每一个人在办公、生活等方面都离不开网络。近年来,以新浪微博、twitter、facebook、instagram、微信和抖音等为代表的在线社交网络平台迅猛发展,表明社交网络已成为人们分享观点和参与时事的重要途径。利用在线社交平台可以传播自然灾害(洪水、风暴、地震)、人为灾难等紧急情况下的险情信息。但在传播信息的同时,其中可能包含恶意信息(错误信息、谣言),恶意消息的肆意传播将会带来严重的后果。

3.研究恶意信息的传播规律,快速地对恶意信息进行溯源和定位,对于恶意信息的传播控制和打击网络犯罪具有重要的意义。

4.虽然众多学者对恶意信息溯源工作进行了大量的研究,并取得了相当不错的成果,但仍存在一些问题亟待解决:

5.1.用户节点的海量性。现实网络平台的用户规模超大,如果从恶意信息传播网络中的所有用户节点追踪恶意信息传播源,势必带来计算量上的挑战。

6.2.多类型元素之间的交互性。恶意信息在传播过程中会受到用户、路径等关键元素的影响,如何刻画出关键元素之间的相互影响与关联关系,对恶意信息溯源十分重要。

7.3.基于交互性分析机制的恶意信息溯源的复杂性。为了刻画元素之间的相互影响关系,现有技术中引入了交互性的分析机制,但是如何在交互性的基础上进一步量化关键元素的影响力成为难点。

技术实现要素:

8.基于现有技术存在的问题,本发明围绕用户、路径和恶意信息三要素,提出了一种基于邻域相似度和多类型交互的恶意信息溯源方法。该方法利用拓扑结构刻画用户节点的重要性,得到用户节点的初始评分向量。然后构建多类型的交互网络来利用表示学习优化转移概率矩阵。最后循环迭代计算得到用户节点的最终评分向量,进而及时有效定位恶意信息传播源,本发明可以划分为如下核心步骤:

9.第一步:获取数据源。从数据平台以及社交平台提供的api接口中获取用户相关数据以及恶意信息相关数据。

10.第二步:构建相关网络。基于用户数据和恶意信息,根据用户行为信息,提取用户关系网络、恶意信息路径网络和恶意信息传播网络。

11.第三步:建立模型,在提取的相关网络的基础上,根据邻域相似度量化用户节点的拓扑结构重要性,构建多类型交互模块挖掘并刻画不同元素之间的交互信息,利用迭代打分策略建立恶意信息溯源模型。该模型表示,恶意信息的传播受到关键用户以及传播路径的影响,传播源的识别也可以从交互机制进行研究。

12.本发明采用如下技术方案以解决上述技术问题:

13.获取社交网络平台中的用户相关数据和恶意信息相关数据,并提取出用户信息、传播路径和恶意信息;

14.根据用户信息、传播路径和恶意信息,构建出用户关系网络、恶意信息路径网络和恶意信息传播网络;

15.在用户关系网络中,采用邻域相似度计算用户节点的重要性程度,从而计算出用户的初始评分向量;在恶意信息路径网络中,根据恶意信息中传播路径的总数量和传播路径中参与用户的总数量,计算出传播路径的初始评分向量;在恶意信息传播网络中,根据所有恶意信息参与用户的总数量与每条恶意信息参与用户的总数量,计算出恶意信息的初始评分向量;

16.根据用户信息、传播路径和恶意信息之间的交互关系,构建出多类型的三元交互网络;

17.在三元交互网络中,采用知识图谱表示学习算法提取出用户信息、传播路径与恶意信息三者之间的隐性信息,并获得统一向量空间下用户节点、路径节点和恶意信息节点的特征表示向量;

18.根据每个节点的特征表示向量,计算得到用户向量、传播路径向量和恶意信息向量三者之间的相似度;

19.根据用户关系、传播路径和恶意信息三者之间的相似度,计算得到用户和传播路径之间的转移概率矩阵,以及传播路径和恶意信息之间的转移概率矩阵;

20.采用基于交叉迭代打分的方式,根据用户和传播路径之间的转移概率矩阵,传播路径和恶意信息之间的转移概率矩阵,更新用户的评分向量、路径的评分向量以及恶意信息的评分向量;

21.对更新后的用户的评分向量、路径的评分向量以及恶意信息的评分向量进行归一化处理,计算得到用户的影响力评分,按照影响力评分值确定出恶意信息的传播源用户。

22.本发明的有益效果:

23.本发明使用用户关系网络的拓扑结构来刻画用户节点重要性,考虑用户节点本身的度数以及其每一对邻居节点的链接冗余情况,从而对用户节点的拓扑重要性进行更加准确合理的评估;本发明使用多类型交互模块简单有效的刻画参与用户、传播路径和恶意信息三者在传播过程中的交互影响作用;本发明还通过知识图谱表示学习算法挖掘用户信息、传播路径与恶意信息三者之间的隐性信息,实现在统一向量空间下获得其特征表示向量,从而优化三者之间的转移概率矩阵;本发明还在多类型交互图的基础上,利用初始得分以及优化后的转移概率矩阵进行交叉迭代打分,并在过程中进行归一化操作,能够以一种交互性的分析机制有效识别恶意信息传播源。

附图说明

24.图1是本发明实施例采用的恶意信息溯源示意图;

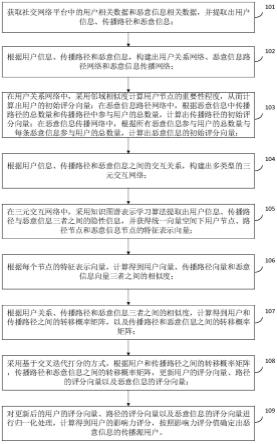

25.图2是本发明实施例采用的基于邻域相似度和多类型交互的恶意信息溯源模型图;

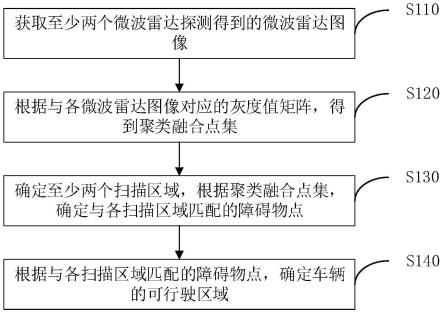

26.图3是本发明实施例采用的基于邻域相似度和多类型交互的恶意信息溯源方法流

程图;

27.图4是本发明实施例采用的量化用户拓扑结构重要性示例图;

28.图5是本发明实施例采用的路径分析示例图;

29.图6是本发明实施例采用的多类型元素交互机制图

30.图7是本发明实施例采用的多类型交互示例图;

31.图8是本发明实施例采用的隐性信息挖掘机制图。

具体实施方式

32.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

33.为了更好地阐述本发明的技术方案并使优点更加简明清晰,下面先对本发明要解决的问题进行具体解释,再参照说明书附图,对本发明的具体实施方式做进一步详细说明。

34.图1是本发明实施例采用的基于邻域相似度和多类型交互的恶意信息溯源示意图,如图1所示,表明本发明的输入是社交网络平台中的用户相关数据和恶意信息相关数据,经过溯源模型后的输出是恶意信息的传播源用户。

35.图2是本发明实施例采用的基于邻域相似度和多类型交互的恶意信息溯源模型图,如图2所示,一方面,利用用户关系构建出用户拓扑图,根据邻域相似度d-ntc计算得到用户节点的初始评分向量,另一方面,利用话题网络提取出用户-路径-恶意信息的三元组信息,利用transd方法学习隐式信息空间,计算得到转移概率矩阵;根据初始评分向量和转移概率矩阵,利用nsmti-rank迭代计算评分向量,迭代结束后输出最终的评分向量,并按照影响力评分值确定出恶意信息的传播源用户。

36.图3是本发明实施例采用的基于邻域相似度和多类型交互的恶意信息溯源方法流程图,如图3所示,所述方法包括:

37.101、获取社交网络平台中的用户相关数据和恶意信息相关数据,并提取出用户信息、传播路径和恶意信息;

38.其中,本发明实施例获取数据的方式可以是从公开的数据网站,或者是利用成熟的社交网络公共api进行获取。

39.在一些实施例中,所述用户相关数据可以指的是用户的好友关系和用户的恶意信息参与记录,所述恶意信息相关数据可以指的是恶意信息的影响人群和恶意信息的传播时间;这里需要获取的是恶意信息在其生命周期内的恶意信息参与记录以及所有参与用户的行为记录。恶意信息参与记录需要得到的是被转发的时间、参与用户的基本信息和参与用户的好友关系信息(包括关注和被关注信息);参与用户的行为记录包括该用户历史上所转发和评论的信息。

40.通常获取的原始数据都是非结构化的,不能直接用于数据分析。通过简单的数据清洗可以使大部分非结构化数据结构化,使得异常值或空值不再出现,减少对于后续计算带来的不便。

41.通过简单数据清晰后的数据需要使用数据库进行存储,通过表结构对数据进行进

一步的规范化,并且通过数据库也能够极大的提高数据的检索效率以及表间关系的映射。

42.102、根据用户信息、传播路径和恶意信息,构建出用户关系网络、恶意信息路径网络和恶意信息传播网络;

43.发现以用户-路径-恶意信息为主的多类型恶意信息溯源过程,实质上是对用户与路径、路径与恶意信息两种关系提取转移概率矩阵进行建模分析。本发明针对恶意信息传播网络中参与用户、传播路径和恶意信息三者之间的交互作用,从用户信息、传播路径和恶意信息三个方面,挖掘三者之间的重要关联并定义了相关网络,具体如下:

44.1)用户关系网络gu45.在社交网络中,用户间的交互情况主要取决于用户的关系组成。用户关系能够对恶意信息传播起到推动作用,从而影响恶意信息的传播态势。用户与网络中其它用户的关系成分越复杂,关系数量越大,则此用户对于恶意信息的传播扩散作用就越大。因此,本发明对于用户关系网络做出以下定义:

[0046][0047]

其中,ui代表用户i,n(i)表示用户uo关注的好友的集合,ui′

∈n(i)表示用户ui′

与用户ui存在好友关系。

[0048]

2)恶意信息路径网络g

p

[0049]

在社交网络中恶意信息的传播扩散,主要取决于用户的转发行为。当一个用户转发了恶意信息后,此用户的好友集合便有很大概率会接触到转发的这条恶意信息。然后,这些用户集合中有部分用户可能会进一步的对恶意信息进行转发。最后,造成恶意信息在网络空间中的蔓延,造成损失。因此本发明对于用户行为信息的定义如下:

[0050]

a={(a,ui)|ui∈u}

ꢀꢀꢀ

(2)

[0051]

其中,a表示用户节点ui的一次行为信息。本发明的行为信息仅仅特指用户的转发行为。

[0052]

本发明根据用户的转发行为,可以对恶意信息完整生命周期的传播路径进行提取,用以构建恶意信息路径网络。

[0053]

对于恶意信息的传播路径,本发明设定从起始节点顺次转发至终止节点的链路为一条传播路径。因此本发明对于恶意信息路径网络的定义如下:

[0054]gp

={um,pm}

ꢀꢀꢀ

(3)

[0055]

其中,um是该恶意信息参与用户的集合,是该恶意信息的传播路径集合,|pj|的大小表示第j条传播路径中包含的用户数量,k表示该恶意信息的传播路径总数量。

[0056]

3)恶意信息传播网络gm[0057]

在恶意信息传播过程中,不同的恶意信息在不同的用户群体中扩散。因此,本发明对恶意信息传播网络的定义如下:

[0058]gm

={u

∑

,m

∑

}

ꢀꢀꢀ

(4)

[0059]

其中,u

∑

为恶意信息传播过程中所有参与用户的集合,m

∑

为恶意信息的集合。

[0060]

103、在用户关系网络中,采用邻域相似度计算用户节点的重要性程度,从而计算出用户的初始评分向量;在恶意信息路径网络中,根据恶意信息中传播路径的总数量和传

播路径中参与用户的总数量,计算出传播路径的初始评分向量;在恶意信息传播网络中,根据所有恶意信息参与用户的总数量与每条恶意信息参与用户的总数量,计算出恶意信息的初始评分向量;

[0061]

在本发明实施例中,对于网络中的用户节点而言,其重要性不仅取决于节点本身的度数,还取决于邻域节点对该节点的依赖程度。本发明的邻域节点特指两层内的低阶邻居节点,如何量化用户节点的拓扑结构重要性是本发明想要解决的问题。事实上,邻居节点间的拓扑重合度,与每一对邻居节点的链接冗余情况相关,但如果想要衡量节点的拓扑重要性,仅仅对邻居节点的重合度进行求和,是不足以准确反映节点的拓扑结构重要性。

[0062]

为了更准确的对用户节点拓扑结构重要性进行评价,根据节点的拓扑重合度(ntc)的定义,本发明综合考虑节点自身的度数和邻居节点的拓扑重合度,提出一种基于节点度数和邻居拓扑重合度的算法——邻域相似度d-ntc。

[0063][0064]

其中,uj和uk分别是用户ui的邻居节点,d-ntc算法表达式展开后的形式如下:

[0065][0066]

其中,d-ntc(i)表示用户节点ui的重要性程度,n(i)表示用户节点ui的邻居节点集合,由用户节点ui的度数大小n映射得到;ntc(i

′

,i

″

)表示用户节点ui′

和用户节点ui″

的拓扑结构重合度,如下:

[0067][0068]

其中,n(i

′

)和n(i

″

)分别表示用户节点ui′

和ui″

的邻居节点集合,用户节点ui′

和ui″

均为用户ui的好友,且不为同一用户。

[0069]

可以看出d-ntc指标综合考虑了用户节点的度数与邻居节点间的拓扑重合度。d-ntc值越大,说明节点的度数就越大且其邻居节之间的拓扑重合度也越低,说明此用户节点的拓扑重要性越明显,如图4所示。如a子图中a节点三个一阶邻居节点且这三个邻居节点之间没有直接关系,即相互之间没有边连接,这种情况就表明网络对于a节点的依赖程度就比较高,a节点的重要性也越高。b子图中a节点的一阶邻居更少且二阶邻居存在三个共同节点,这种情况对于a节点的重要性就起到了弱化的作用。c子图中a节点的一阶邻居之间存在好友关系,这种情况下,a节点的重要性会最大程度的弱化。

[0070]

根据上述分析,就可以得到用户的初始评分向量x。

[0071]

根据恶意信息传播的时效性特点,本发明在恶意信息传播过程中,以参与用户转发行为的时间先后顺序为切入点。同时,根据恶意信息将整个恶意信息传播网络划分为多个子网络,对不同恶意信息的传播路径分别进行提取与分析,从而计算出传播路径的评分向量。

[0072]

当用户节点对恶意信息进行传播时,可以把恶意信息发布者当作根节点,每一个转发用户均看作一个孩子节点,每一次的转发行为看作参与用户之间的一条边,则所有参与用户的转发行为可以构成一个恶意信息传播树模型。然后以根节点为起点,以叶子节点

为终点,提取出恶意信息传播过程中的每一条传播路径。如图5所示,为某恶意信息在传播过程中形成的传播路径分析示例。

[0073]

其中,本发明设置x向量表示用户的重要程度,本发明设置y向量表示路径的重要程度,z向量表示恶意信息的传播度。结合上文计算得到的用户节点重要性向量x,我们将x,y,z初始化为x

(0)

,y

(0)

,z

(0)

。

[0074]

x

(0)

=[d-ntc(1),d-ntc(2),....d-ntc(s)]

ꢀꢀꢀ

(8)

[0075]

其中,s表示整个恶意信息传播网络中参与用户的总数量,d-ntc(i)表示用户节点ui的重要性程度,i={1,2,

…

,s}。

[0076]

针对恶意信息传播路径的评分值的初始化,本发明认为恶意信息传播路径的重要程度主要取决于参与用户数。一般地,参与用户数越大,该传播路径就越重要。因此本发明用y

(0)

来表示恶意信息传播过程中传播路径影响力的初始值,其计算公式如下所示:

[0077]y(0)

=[num(1),num(2),...,num(n)]

t

ꢀꢀꢀ

(9)

[0078]

其中,n表示路径的总数量,num(j)表示传播路径pj中参与用户的总数量,j={1,2,

…

,n}。

[0079]

针对恶意信息的影响力值的初始化,本发明认为恶意信息的重要程度主要取决于传播范围,即转发此恶意信息的人数占比恶意信息传播总人数。一般地,转发人数越多,该恶意信息的影响力就越大。恶意信息的影响力初始值z

(0)

为:

[0080][0081]

其中,表示所有恶意信息的参与的总人数,为了方便计算,本实施例可以只针对转发行为,mk表示第k条恶意信息参与的人数,k={1,2,

…

,k},k为恶意信息总数量。

[0082]

104、根据用户信息、传播路径和恶意信息之间的交互关系,构建出多类型的三元交互网络;

[0083]

在本发明实施例中,综合考虑参与用户、传播路径和恶意信息在传播过程中存在的交互影响关系,本发明为了能够对用户、路径、恶意信息这三种关键元素之间的交互态势进行发现,借鉴三部图模型将这些关键元素分成三个互不相交的集合,构建一种基于用户、路径和恶意信息的多类型的三元交互网络;该用户-路径-恶意信息的三元交互网络可以表示为:

[0084]

g_upm={u∪p∪m,a∪b∪a

t

∪b

t

}

ꢀꢀꢀ

(11)

[0085]

其中,u为用户的集合,p为路径的集合,m为恶意信息的集合。a和a

t

为用户和路径之间的转移概率矩阵,b和b

t

为路径和恶意信息之间的转移概率矩阵,如图6所示,三元交互图中包括三种元素类型,即用户元素、路径元素和恶意信息元素,用户集合u经过转移概率矩阵a转化为路径集合p,路径集合p经过转移概率矩阵a

t

转化为用户集合u,路径集合p经过转移概率矩阵b转化为恶意信息集合m,恶意信息集合m经过转移概率矩阵b

t

转化为路径集合p;通过这种概率转移关系,就能够确定出用户和路径之间,以及路径和恶意信息之间的交互关系,从而利用三元交互图中的相互影响关系来计算三种关键元素节点的最终影响力得分值。

[0086]

105、在三元交互网络中,采用知识图谱表示学习算法提取出用户信息、传播路径与恶意信息三者之间的隐性信息,并获得统一向量空间下用户节点、路径节点和恶意信息节点的特征表示向量;

[0087]

在本发明实施例中,考虑到在恶意信息传播网络中,用户、路径和恶意信息三者不同类型的关键元素都有自身的特征,并且三者相互关联。连接两个不同用户之间的关系存在着不同的语义,像用户到用户的包括:用户到恶意信息到用户、用户到恶意信息到路径到用户、用户到用户的好友关系等等。这些语义包含着丰富的信息,我们可以通过这些不同的关系去学出每一个节点的特征表示,不仅可以重构之前的网络,也可以支持进一步的网络推导。如图7所示,用户u3分别存在于路径p1和路径p2、如果按照传统的计算方式,这两条路径会均分转移概率。但是路径p2中包含有大量于恶意信息传播者的相互关注好友这种关系的存在,那么,路径p2实际上分配得到的概率会更大。同理,路径p1分别传播了恶意信息m1和m2,但恶意信息m2的参与用户数量更大,则m2实际的概率也会更大。

[0088]

考虑到关系的多样性,我们借鉴知识表示transd算法对节点进行统一向量表示。如图8所示,将多类型实体通过动态映射矩阵映射到关系空间得到统一向量空间下每个节点的特征表示。首先,对于每一个节点通过两个初始化向量进行表示,一个向量用来表征节点,另一个向量用来构造投影矩阵。便可以将关系的映射矩阵简化为两个向量的乘积。

[0089][0090][0091]

然后在目标函数l的训练下将多类型实体通过动态映射矩阵映射到关系空间得到统一向量空间下每个节点的特征表示。

[0092][0093]

其中,对于一个三元组(h,r,t),需要满足fr(h,t)=||m

rh

*h r-m

rt

*t||2≈0。

[0094]

106、根据每个节点的特征表示向量,计算得到用户向量、传播路径向量和恶意信息向量三者之间的相似度;

[0095]

通过上文对多类型元素之间的隐性关系的挖掘,我们得到了三类元素节点的统一向量表示。本节将根据不同类型元素之间的相似度,计算得到不同类型元素之间的转移概率矩阵。

[0096]

首先,用户向量ui和路径向量pj之间的相似度矩阵表示为:

[0097][0098]

其中,向量之间的相似度还可以采用其他相似度距离公式进行计算,例如,欧式距离,明可夫斯基距离,曼哈顿距离和海明距离等常规距离。

[0099]

107、根据用户关系、传播路径和恶意信息三者之间的相似度,计算得到用户和传播路径之间的转移概率矩阵,以及传播路径和恶意信息之间的转移概率矩阵;

[0100]

在本发明实施例中,用户-路径网络g

up

的转移概率矩阵可以表示为:

[0101][0102]

同理,计算

[0103][0104]

其中,表示用户节点ui到传播路径pj的转移概率矩阵,表示传播路径pj到用户节点ui的转移概率矩阵;sim(ui,pj)和sim(pj,ui)表示用户节点ui和传播路径pj之间的相似度矩阵;n(ui)表示与用户节点ui有传播关系的传播路径节点pj′

的集合,n(pj)表示与传播路径pj有传播关系的用户节点ui′

的集合;表示用户节点ui与传播路径pj′

之间存在交互,表示传播路径pj和用户节点ui′

与之间存在交互,e

up

表示用户节点和传播路径存在交互的集合。

[0105]

其次,路径-恶意信息网络g

pm

的转移概率矩阵可以表示为:

[0106][0107]

同理,计算

[0108][0109]

其中,表示传播路径pj到恶意信息mk的转移概率矩阵,表示恶意信息mk到传播路径pj的转移概率矩阵;sim(pj,mk)和sim(mk,pj)表示传播路径pj和恶意信息mk之间的相似度矩阵;n(pj)表示与传播路径pj有传播关系的恶意信息节点mk′

的集合,n(mk)表示与恶意信息mk有传播关系的路径节点pj′

的集合;和表示传播路径pj与恶意信息mk之间存在交互,e

pm

表示传播路径和恶意信息存在交互的集合。

[0110]

108、采用基于交叉迭代打分的方式,根据用户和传播路径之间的转移概率矩阵,传播路径和恶意信息之间的转移概率矩阵,更新用户的评分向量、路径的评分向量以及恶意信息的评分向量;

[0111]

在本发明实施例中,采用交叉迭代打分算法来更新评分向量,交叉迭代打分算法

的思想是如果一个节点为枢纽节点,由于它很容易被其他节点访问,那么它就有很高的权威值,如果一个节点权威值很高,那么它就很可能是重要节点。所以我们可以借鉴交叉迭代打分思想,考虑用户—路径—恶意信息三元交互图中的相互影响关系,计算三种关键元素节点的最终影响力打分值。根据上文得到的多类型元素节点的影响力初值和优化后的转移概率矩阵,进行正向打分和反向打分,具体流程如下所示:

[0112]

在正向打分中,首先根据用户集合的打分向量x,以用户和传播路径之间的转移概率矩阵a转化为路径的打分向量,得到新的路径打分向量y

′

;根据新的路径得分向量y

′

,以传播路径和恶意信息之间的转移概率矩阵b转化为恶意信息的打分向量,得到新的恶意信息打分向量z

′

。计算公式如下所示:

[0113]

y'=(1-α)y αa

·

x

ꢀꢀꢀ

(17)

[0114]

z'=(1-α)z αb

·

y'

ꢀꢀꢀ

(18)

[0115]

同理,我们进行反向打分,原理和正向打分相同,对x和y的得分进行更新,根据恶意信息的打分向量z,以传播路径和恶意信息之间的转移概率矩阵b

t

转化为路径的打分向量,得到新的路径打分向量y

′

;根据新的路径得分向量y

′

,以用户和传播路径之间的转移概率矩阵a

t

转化为用户集合的打分向量,得到新的用户集合的打分向量x

′

。计算公式如下所示:

[0116]

y'=(1-α)y αb

t

·

z'

ꢀꢀꢀ

(19)

[0117]

x'=(1-α)x αa

t

·

y'

ꢀꢀꢀ

(20)

[0118]

其中,α为阻尼系数,x、y、z表示迭代之前的得分值。

[0119]

为了确保收敛,本发明需要设置阈值ε,当||x

′‑

x||≤ε时,就停止迭代返回迭代结果,并且在每次迭代后,都需要对x、y、z的打分值进行归一化处理。

[0120]

109、对更新后的用户的评分向量、路径的评分向量以及恶意信息的评分向量进行归一化处理,计算得到用户的影响力评分,按照影响力评分值确定出恶意信息的传播源用户。

[0121]

在本发明实施例中,将最终迭代的评分向量结果归一化后,得出每个用户的影响力评分值,对于每条恶意信息,就可以按照影响力评分最高的确定出该条恶意信息的传播源用户。

[0122]

通过本发明中基于邻域相似度和多类型交互溯源模型的输出结果,系统能够有效挖掘用户节点的重要性和网络中多类型元素的交互信息,并及时有效的识别出恶意信息传播源。网络信息安全部门可以通过对不同恶意信息的传播源进行流量控制,从而达到使用最低的成本最快速的进行恶意信息的控制。

[0123]

本发明该模型一方面可在恶意信息出现时能快速找到源头,及时遏制谣言的继续传播。对散布恶意信息的传播者进行一定的惩戒,情节严重的追责其法律责任,从而对其他恶意信息传播者的行为予以警示。也可为政府制定有效监管恶意信息传播的措施提供依据。另一方面也可用于企业产品和服务的推广,有助于广告在目标群体的快速推广和扩散,提升广告的曝光度以及品牌知晓度,以此获得良好的经济社会效益。

[0124]

尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。