1.本发明是关于信息管理,尤指一种用来管理一电子装置的信息的方法以及控制电路。

背景技术:

2.对于电子产品来说,典型地会需要记录电子产品的处理历程,以在它的产品生命周期的期间内进行妥善的管理。处理历程可被存储在由多个电子产品共享的数据库中,因此,需要针对这些电子产品的信息提供妥善的管理机制。例如,当某个电子产品的信息被上载至上述共享数据库时,会难以确认上载后的信息确实是对应于这个电子产品。因此,需要一种新颖的方法以及控制电路,以避免存储在共享数据库中的电子产品的信息被恶意地窜改或错误地记录。

技术实现要素:

3.本发明的目的在于提供一种用来管理一电子装置的信息的方法以及控制电路,以使记录在共享数据库中的特定电子产品的信息能被验证,例如用来判断所述信息是否确实来自所述特定电子产品或所述信息是否被所述特定电子产品确认过。

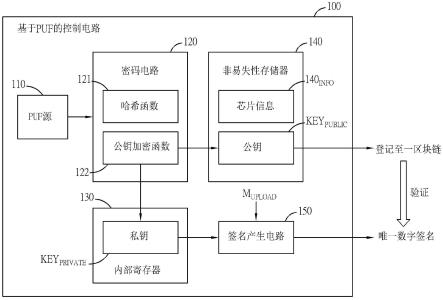

4.本发明至少一实施例提供一种用来管理一电子装置的信息的方法。所述方法包含:利用一静态熵(entropy)源提供静态熵数据;利用一密码电路依据所述静态熵数据产生所述电子装置的公钥以及私钥,其中所述电子装置的公钥是藉由一标识符(identifier,id)管理装置被登记在一区块链(blockchain);以及利用一签名产生电路至少依据所述私钥产生一数字签名,其中所述电子装置的信息是与所述数字签名被一同上载至所述区块链。

5.本发明至少一实施例提供一种用来管理一电子装置的信息的控制电路,其中所述电子装置包含所述控制电路,以及所述控制电路包含一静态熵源、一密码电路以及一签名产生电路。所述静态熵源是用来提供静态熵数据,所述密码电路是用来依据所述静态熵数据产生所述控制电路的公钥以及私钥,以及所述签名产生电路是用来至少依据所述私钥产生一数字签名。尤其,所述控制电路的公钥是藉由一标识符管理装置被登记在一区块链,以及所述电子装置的信息是与所述数字签名被一同上载至所述区块链。

6.本发明的实施例提供的方法以及控制电路能将公钥当作电子装置的唯一标识符,并且这个唯一标识符能被登记在区块链中而难以被窜改。另外,由于被上载至区块链的信息是伴随着依据私钥产生的数字签名,因此这个数字签名能被用来验证所述信息是否来自对应于这个唯一标识符的电子装置。

附图说明

7.图1为依据本发明一实施例的一控制电路的示意图。

8.图2为依据本发明一实施例的一种用来管理一电子装置的信息的方法的工作流程

的示意图。

9.图3为依据本发明一实施例的一公钥封包被登记至一私用数字数据库的示意图。

10.图4为依据本发明一实施例的一公钥封包被登记至一公用数字数据库的示意图。

11.图5为依据本发明一实施例的产生一公钥及一私钥的运作的示意图。

12.图6为依据本发明另一实施例的产生一公钥及一私钥的运作的示意图。

13.图7为依据本发明一实施例的将一公钥登记至区块链的工作流程的示意图。

14.图8为依据本发明一实施例的将一电子装置的处理历程记录至区块链中的工作流程的示意图。

15.图9为依据本发明一实施例的一电子装置与一认证器进行认证的工作流程的示意图。

16.图10为依据本发明一实施例的一电子装置进行更新的工作流程的示意图。

17.图11为依据本发明一实施例的一电子装置在拆卸后进行金钥撤销的工作流程的示意图。

18.其中,附图标记说明如下:

19.100

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

基于puf的控制电路

20.110

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

puf源

21.120

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

密码电路

22.121

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

哈希函数

23.122

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

公钥加密函数

24.130

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

内部寄存器

25.140

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

非易失性存储器

26.150

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

签名产生电路

27.key

public

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

公钥

28.key

private

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

私钥

29.140

info

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

芯片信息

30.s210~s230

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

31.{keypublic}

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

公钥封包

32.30

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

区块链联盟

33.300

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

私用区块链

34.b1~b3

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

区块

35.ca1~canꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

认证机构主机

36.k1~knꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

私钥

37.400

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

公用区块链

38.121

kdf

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

金钥衍生函数

39.d

puf

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

puf数据

40.n

con

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

常数

41.s

puf

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

常量种子

42.n

recon

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

可重组式随机数

43.sr

puf

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

可重组式种子

44.50

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

区块链

45.700

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

标识符管理装置

46.s710~s770

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

47.10

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

单片系统

48.800

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

处理设施

49.s810~s850

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

50.900

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

认证器

51.s910~s960

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

52.1000

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

远程主机

53.s1010~s1070

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

54.10p

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

印制电路板

55.1100

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

拆卸设施

56.s1110~s1170

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

步骤

具体实施方式

57.图1为依据本发明一实施例的一控制电路诸如基于物理不可复制功能(physical unclonable function,简称puf)的控制电路100的示意图,其中基于puf的控制电路100可被包含在一电子装置中,并且是用来管理所述电子装置的信息。如图1所示,基于puf的控制电路100可包含一静态熵(entropy)源诸如puf源110、一密码电路120、一内部寄存器130、一非易失性存储器(non-volatile memory,nvm)140以及一签名产生电路150。puf源110可用来提供静态熵数据,例如puf源可包含一puf阵列以作为芯片上指纹。不同芯片之间的物理特性会因为在制造程序中的某些不可控因素而存在些微差异,而这些差异是不可被复制或预测的。另外,由于这些物理特性在芯片被制造完成后就被决定且不可改变,因此所述puf阵列可用来提供所述静态熵数据。

58.在本实施例中,密码电路120可用来依据所述静态熵数据产生一公钥key

public

以及一私钥key

private

。例如,密码电路120可依据所述静态熵数据进行一哈希(hash)函数121以及一非对称式密码学算法诸如公钥加密(public-key cryptography,pkc)函数122以产生公钥key

public

以及私钥key

private

。内部寄存器130可用来存储私钥key

private

,其中内部寄存器130无法被基于puf的控制电路100或所述电子装置的外部的装置读取。非易失性存储器140可用来存储芯片信息140

info

(其可包含序号、固件(firmware)版号等等)以及公钥key

public

。签名产生电路150可用来至少依据私钥key

private

产生一数字签名。具体来说,基于puf的控制电路100的公钥key

public

可被登记至一区块链(blockchain)中,以及当信息(例如记录了所述电子装置的处理历程的信息)被上载至所述区块链时,所述电子装置的信息可与所述数字签名一同被上载至所述区块链。例如,当所述电子装置的事件报文(message)m

upload

需要被上载至所述区块链时,签名产生电路150可依据私钥key

private

以及事件报文m

upload

产生所述数字签名。需注意的是,公钥key

public

以及私钥key

private

是依据所述静态熵数据(其是唯一用于基于puf的控制电路100)被产生,公钥key

public

可被视为所述电子装置的唯一标识符(identifier,id),以及依据私钥key

private

产生的数字签名可视为所述电子装置的唯一数字签名。

59.在本实施例中,某个装置可依据所述数字签名进行所述电子装置的信息(例如事件报文m

upload

)与登记在所述区块链中的公钥key

public

(例如所述电子装置的唯一标识符)之间的关系的验证。例如,一验证装置可依据公钥key

public

以及一数字签名产生一验证结果,其中假设这个数字签名是藉由某个私钥产生,若这个数字签名是来自基于puf的控制电路100,表示这个私钥即为key

private

并且与公钥key

public

属于同一对金钥,所述验证结果可指出这个数字签名通过验证,而与这个数字签名一同上载的报文可被确认为来自所述电子装置(例如其内的基于puf的控制电路100);而若这个签名是来自另一电子装置而不是基于puf的控制电路100,表示这个私钥与公钥key

public

不属于同一对金钥,所述验证结果可指出这个数字签名无法通过验证,而与这个数字签名一同上载的报文可被判断为来自其他电子装置,而不是包含有基于puf的控制电路100的电子装置。

60.图2为依据本发明一实施例的一种用来管理一电子装置的信息的方法的工作流程的示意图,其中所述方法是可应用于(applicable to)所述电子装置的控制电路(例如图1所示的基于puf的控制电路100)。需注意的是,一或多个步骤可在图2所示的工作流程被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图2所示的顺序执行。

61.在步骤s210中,所述控制电路可利用其静态熵源(例如图1所示的puf源110)来提供静态熵数据。

62.在步骤s220中,所述控制电路可利用其密码电路(例如图1所示的密码电路120)依据所述静态熵数据产生一公钥(例如图1所示的公钥key

public

)以及一私钥(例如图1所示的私钥key

public

),其中所述公钥是藉由一标识符管理装置被登记至一区块链中。

63.在步骤s230中,所述控制电路可利用其签名产生电路(例如图1所示的签名产生电路150)至少依据所述私钥产生一数字签名,其中所述电子装置的信息(例如图1所示的事件报文m

upload

)是与所述数字签名一同被上载至所述区块链。

64.图3为依据本发明一实施例的一公钥封包{key

public

}(其包含分别自多个电子装置接收的公钥)被登记至一数字数据库诸如私用区块链300的示意图。记录在私用区块链300的数据可用藉助于密码学互相链接的多个区块b1、b2及b3来说明。例如,区块b2可包含区块b1的密码哈希函数,以及区块b3可包含区块b2的密码哈希函数。因此,在私用区块链300的数据一旦被记录在其中后即可防止被修改。在本实施例中,有n个认证机构(certificate authority,ca)在区块链联盟30中,而只有这n个认证机构能利用私用区块链300的服务。例如,当制造商需要将自家的多个电子产品的各自的公钥登记至私用区块链300时,制造商需要对特定的认证机构中的任一认证机构发出一登记请求,而接收到所述登记请求的认证机构可利用其认证机构主机(例如认证机构主机ca1、ca2、

…

及can中的任一者)以将这些公钥登记至私用区块链300。尤其,认证机构主机ca1、ca2、

…

及can中的每一者可利用其专用私钥(例如分别标示在对应的认证机构主机ca1、ca2、

…

及can上的私钥k1、k2、

…

及kn)以产生一数字签名,而欲登记的公钥封包{key

public

}可与这个数字签名一同被上载至私用区块链300(在图3中标示为“用认证机构数字签名登记公钥”),但本发明不限于此。

65.图4为依据本发明一实施例的公钥封包{key

public

}被登记至一数字数据库诸如一公用区块链400的示意图。相较于图3的实施例,每个人都能将公钥封包{key

public

}登记至公用区块链400中,以及公钥封包{key

public

}藉由用户拥有的数字签名就能被登记至公用区块链400而不需要认证机构的数字签名(在图4中标示为“在不使用认证机构数字签名的情况

下登记公钥”),但本发明不限于此。

66.图5为依据本发明一实施例的产生公钥key

public

及私钥key

private

的运作的示意图。如图5所示,puf源110可提供静态熵数据诸如puf数据d

puf

,以及密码电路120可用常数n

con

对puf数据d

puf

进行一哈希(hash)函数诸如金钥衍生函数(key derivation function,kdf)121

kdf

(其可作为图1所示的哈希函数121的例子)以产生一常量种子s

puf

,其在本实施例中是不可重组的。密码电路120可进一步依据常量种子s

puf

进行非对称式密码学算法(例如公钥加密函数122),以产生公钥key

public

及私钥key

private

。在本实施例中,由于常量种子s

puf

是不可重组的,公钥key

public

以及私钥key

private

可为常量且是不可重组的。

67.图6为依据本发明另一实施例的产生公钥key

public

及私钥key

private

的运作的示意图。相较于图5的实施例,密码电路120可用可重组式(reconfigurable)随机数n

recon

(其可藉助于一环形振荡器被产生并且存储在非易失性存储器140中以作为密码盐(salt))对puf数据d

puf

进行金钥衍生函数121

kdf

以产生一可重组式种子sr

puf

,其在本实施例中是可重组的。因此,依据可重组式种子sr

puf

产生的公钥key

public

以及私钥key

private

为可重组的。例如,假设基于puf的控制电路100在从电子装置拆卸下来后仍然是可运作的,基于puf的控制电路100可控制上述环形振荡器产生新的随机数以对可重组式随机数n

recon

进行重组并且从而重组公钥key

public

及私钥key

private

以使得公钥key

public

及私钥key

private

具有新的值。

68.图7为依据本发明一实施例的将公钥key

public

登记至区块链50的工作流程的示意图,其中区块链50可为私用区块链(例如图3所示的私用区块链300)及公用区块链(例如图4所示的公用区块链400)的任一者。在本实施例中,所述工作流程是由基于puf的控制电路100以及标识符管理装置700来执行,其中基于puf的控制电路100以及标识符管理装置700是来自相同的制造商,但本发明不限于此。需注意的是,一或多个步骤可在图7所示的工作流程中被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图7所示的顺序执行。

69.在步骤s710中,标识符管理装置700可将一序号及其他装置信息写入至基于puf的控制电路100(例如写入至非易失性存储器140以作为芯片信息140

info

)。

70.在步骤s720中,标识符管理装置700可发出puf注册指令或puf初始化指令至puf源110,以使得puf源110能产生静态熵数据。

71.在步骤s730中,puf源可将所述静态熵数据诸如puf秘密数值馈送至一密码引擎诸如密码电路120。

72.在步骤s740中,密码电路120可对所述puf秘密数值进行哈希函数121以及公钥加密函数122,以藉由至少使用所述puf秘密数值产生公钥key

public

及私钥key

private

至内部寄存器130。在某些实施例中,可利用密码盐以产生公钥key

public

及私钥key

private

,但本发明不限于此。

73.在步骤s750中,基于puf的控制电路100可自内部寄存器130传送公钥key

public

至非易失性存储器140以供被存储在非易失性存储器140中,其中私钥key

private

被避免传送至非易失性存储器140,尤其被避免传送至电子装置的外部。在某些实施例中,公钥key

public

可被直接传送至非易失性存储器140。

74.在步骤s760中,标识符管理装置700可自基于puf的控制电路100读取公钥key

public

。

75.在步骤s770中,标识符管理装置700可产生其数字签名,并且将公钥key

public

登记至区块链50中。在某些实施例中,被写入至非易失性存储器140中的芯片信息140

info

(例如上述的序号及/或其他信息)可与公钥key

public

一同被登记至区块链50中,但本发明不限于此。

76.图8为依据本发明一实施例的将一电子装置诸如单片系统(system on achip,soc)10的处理历程记录至区块链50中的工作流程的示意图,其中单片系统10可包含基于puf的控制电路100(其公钥如图7所示已被登记在区块链50中)。在本实施例中,所述工作流程是由单片系统10(例如其内的基于puf的控制电路100)以及一处理设施(facility)800来执行。需注意的是,一或多个步骤可在图8所示的工作流程中被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图8所示的顺序执行。

77.在步骤s810中,当处理设施800进行单片系统10的测试、组装或拆卸时,单片系统10可与处理设施800进行信号交换/交握(handshaking),以取得彼此的标识符(例如公钥)。详细来说,单片系统10(例如其内的基于puf的控制电路100)可发送基于puf的控制电路100的公钥(例如图1所示的公钥key

public

)至处理设施800,以容许处理设施800确认基于puf的控制电路100的公钥是否已被登记在区块链50中。另外,基于puf的控制电路100可自处理设施800接收处理设施800的公钥,以容许基于puf的控制电路100确认处理设施800的公钥是否已被登记在区块链50中。

78.在步骤s820中,单片系统10(例如其内的基于puf的控制电路100)可对存储在区块链50中的处理设施800的公钥进行验证。例如,单片系统10(例如其内的基于puf的控制电路100)可确认处理设施800的公钥是否能在区块链50中被找到。

79.在步骤s830中,处理设施800可对存储在区块链50中的基于puf的控制电路100的公钥进行验证。例如,处理设施800可确认基于puf的控制电路100的公钥是否能在区块链50中被找到。

80.在步骤s840中,在确认过处理设施800的公钥已被登记在区块链50以后,基于puf的控制电路100可确认单片系统10是被经授权者(例如处理设施800,其具有已被登记在区块链50上的公钥)并且藉由使用基于puf的控制电路100的私钥(例如图1所示的私钥key

private

)对一处理事件(其记录了一测试事件、一组装事件或一拆卸事件)进行签署。详细来说,基于puf的控制电路100可发送所述电子装置的数字签名以及处理事件至处理设施800。

81.在步骤s850中,在确认过基于puf的控制电路100的公钥已被登记在区块链50以后,处理设施800可确认所述处理事件并且藉由使用处理设施800的私钥对所述处理事件进行签署,并且接着将所述处理事件连同基于puf的控制电路100的数字签名与处理设施800的数字签名一同上载至区块链50。

82.图9为依据本发明一实施例的单片系统10与认证器900进行认证的工作流程的示意图。在本实施例中,所述工作流程是由单片系统10(例如其内的基于puf的控制电路100)以及认证器900来执行。需注意的是,一或多个步骤可在图9所示的工作流程中被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图9所示的顺序执行。

83.在步骤s910中,基于puf的控制电路100可将一认证请求(authentication request)与基于puf的控制电路100的公钥一同发送至认证器900。

84.在步骤s920中,认证器900可对存储在区块链50中的基于puf的控制电路100的公钥进行验证。具体来说,认证器900可确认基于puf的控制电路100的公钥是否已被登记在区块链50中。

85.在步骤s930中,在确认过基于puf的控制电路100的公钥已被登记在区块链50以后,基于puf的控制电路100可自认证器900一同接收响应于所述认证请求的认证器900的公钥以及一挑战(challenge)。

86.在步骤s940中,基于puf的控制电路100可对存储在区块链50的认证器900的公钥进行验证。具体来说,基于puf的控制电路100可确认认证器900的公钥是否已被登记在区块链50中。

87.在步骤s950中,基于puf的控制电路100可藉由使用其私钥对所述挑战进行签署并且将签署后的挑战与使用认证器900的公钥进行加密的第一密钥一同发送至认证器900。具体来说,基于puf的控制电路100可将藉由认证器900的公钥进行加密的第一密钥与一回应签名发送至认证器900,其中所述回应签名是依据基于puf的控制电路100的公钥以及所述挑战被产生的。

88.在步骤s960中,认证器900可对所述回应签名进行验证并且对所述第一密钥进行解密,并且进一步产生藉由使用基于puf的控制电路100的公钥进行加密的第二密钥。具体来说,在所述回应签名被确认过后,基于puf的控制电路100可自认证器900接收藉由基于puf的控制电路100进行加密的第二密钥。

89.在基于puf的控制电路100与认证器900之间的金钥交换完成后,基于puf的控制电路100及认证器900可具有相同的密钥诸如所述第一密钥以及所述第二密钥,而基于puf的控制电路100可藉助于所述第一密钥以及所述第二密钥与认证器900进行加密通讯。

90.图10为依据本发明一实施例的单片系统10进行更新的工作流程的示意图。在本实施例中,所述工作流程是由单片系统10(例如其内的基于puf的控制电路100)以及一服务供应者(其提供最新的固件)的远程主机1000来执行。需注意的是,一或多个步骤可在图10所示的工作流程中被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图10所示的顺序执行。

91.在步骤s1010中,远程主机1000可将更新信息登记至区块链50中(例如固件的最新版号)。

92.在步骤s1020中,远程主机1000可广播更新报文至装置。

93.在步骤s1030中,当基于puf的控制电路100自远程主机1000接收到所述更新报文时,基于puf的控制电路100可检查存储在区块链50中的更新信息。

94.在步骤s1040中,在确认过所述更新信息已在区块链50中以后,基于puf的控制电路100可将一更新请求与基于puf的控制电路100的公钥一同发送至远程主机1000。另外,基于puf的控制电路100可自远程主机1000接收远程主机1000的公钥。

95.在步骤s1050中,远程主机1000可对基于puf的控制电路100的公钥进行验证。具体来说,远程主机1000可确认基于puf的控制电路1000的公钥是否已被登记在区块链50中,以及基于puf的控制电路100可确认远程主机1000的公钥是否已被登记在区块链50中。

96.在步骤s1060中,在确认过基于puf的控制电路100与远程主机1000的公钥均已被登记在区块链50以后,基于puf的控制电路100可与远程主机1000进行金钥交换以传送或下

载加密过的固件。具体来说,远程主机1000以及基于puf的控制电路100可藉助于远程主机1000与基于puf的控制电路100的公钥进行金钥交换,以容许远程主机1000与基于puf的控制电路100取得彼此的密钥。由于远程主机1000与基于puf的控制电路100之间的金钥交换的运作与图9所示的实施例中的步骤s950至步骤s960类似,为简明起见在此不重复赘述。

97.在步骤s1070中,基于puf的控制电路100可藉助于上述密钥进行安全更新。在所述安全更新完成后,基于puf的控制电路100可经更新历程登记至区块链50中。具体来说,基于puf的控制电路100可将单片系统10的更新事件(其记录了所述更新历程)与基于puf的控制电路的数字签名一同上载至区块链50。

98.图11为依据本发明一实施例的单片系统10在拆卸后进行金钥撤销(revocation)的工作流程的示意图。在本实施例中,所述工作流程是由单片系统10(例如其内的基于puf的控制电路100)、标识符管理装置以及拆卸设施1100来执行。需注意的是,一或多个步骤可在图11所示的工作流程中被新增、删除或修改,且若不妨碍整体结果,这些步骤并非必须完全依照图11所示的顺序执行。

99.在步骤s1110中,被从印制电路板(printed circuit board,可简称pcb)10p拆卸下来的单片系统10的拆卸事件可被登记至区块链50。具体来说,在单片系统10被从一设备(apparatus)诸如印制电路板10p拆卸下来后,基于puf的控制电路100可将单片系统10的拆卸事件与基于puf的控制电路100的数字签名一同上载至区块链50。登记单片系统10的拆卸事件的运作与图8所示的工作流程类似,为简明起见在此不重复赘述。

100.在步骤s1120中,拆卸设施1100可请求标识符管理装置700(其在图7的实施例中是用来将基于puf的控制电路100的公钥登记至区块链50)发出撤销或回收指令,其中标识符管理装置700以及拆卸设施1100可需要对存储在区块链50中的彼此的公钥进行验证。由于对存储在区块链50中的彼此的公钥进行验证的运作与先前的实施例类似,为简明起见,相关细节在此不赘述。

101.在步骤s1130中,标识符管理装置700可对单片系统10的拆卸事件进行验证,以确认单片系统10已被拆卸设施1100处理过。

102.在步骤s1140中,在标识符管理装置700确认过所述拆卸事件已在区块链50中,标识符管理装置700可发送所述撤销(或回收)指令至基于puf的控制电路100。

103.在步骤s1150中,基于puf的控制电路100可接收并且验证来自标识符管理装置700的撤销(或回收)指令。具体来说,在验证过所述撤销指令后,基于puf的控制电路100可响应于所述撤销指令将一撤销事件与基于puf的控制电路100的数字签名一同发送至标识符管理装置700。

104.在步骤s1160中,基于puf的控制电路100可藉由基于puf的控制电路100的数字签名进行认证,以确认目前的金钥对(key pair)诸如基于puf的控制电路100的公钥与私钥已被撤销。

105.在步骤s1170中,标识符管理装置70可将单片系统10的撤销(或回收)事件登记至区块链50。具体来说,标识符管理装置700可将所述撤销事件连同基于puf的控制电路100的数字签名与标识符管理装置700的数字签名一并上载至区块链50。

106.总结来说,本发明的实施例所提供的方法以及控制电路(例如基于puf的控制电路100)可将公钥(其是依据静态熵数据来产生)当作电子装置的唯一标识符,以及这个唯一标

识符能被登记在区块链中而难以被窜改。另外,由于涉及包含有所述控制电路的电子装置的任何活动均能连同唯一的数字签名(其是依据私钥产生)被一并记录在区块链中,因此被上载的报文(其记录了所述电子装置的活动事件)与公钥之间的关系能被有效地验证。

107.以上所述仅为本发明的优选实施例而已,并不用于限制本发明,对于本领域的技术人员来说,本发明可以有各种更改和变化。凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。