信令的安全传输方法、装置、服务器和se芯片

技术领域

1.本技术实施例涉及智能终端技术领域,特别涉及一种信令的安全传输方法、装置、服务器和se芯片。

背景技术:

2.现在,智能手机或平板电脑等智能终端设备已成为人们生活中的必不可少的工具,智能手机的信息安全性也成为人们关注的焦点。目前公认的安全性最高的可用方案,是在智能手机中嵌入安全元件(security element,se)芯片。但是,现有相关技术中,在智能手机中嵌入了se芯片之后,存在远程的管理系统与智能手机中的se无法直接通信的问题,必须通过智能手机进行消息中转,但由于智能手机的应用环境变化非常大,智能手机本身是不可信的执行环境,因此现有的安全通道协议都无法较为安全的在智能手机中应用。

3.目前在全球平台组织(global platform)已提出的规范中,有安全通道协议(security channel protocol,scp)02、scp03或scp11等协议可以实现安全通道的建立,建立安全通道是指在通信双方之间秘密的协商出一个用于保护通信数据的密钥,所有使用这个密钥进行加密的数据,被认为是在安全通道中进行通信。

4.由于在现有的应用场景中,智能手机作为可信的服务端与可信的se之间的消息中转站,是不具备可信执行环境的,因此传统的安全通道协议中,所有需要通信双方进行多次交互,且只能点对点进行通信的方式,会带来一些问题,不适于在智能手机中使用。一方面,因为如果需要多次交互,则服务端每次想与se建立连接时都需要实时在线且保证网络线路通畅,这对智能手机的网络通信模块要求较高,占用的网络资源也较多;另一方面,由于手机用户的数量非常大,若每次交互都需要服务端的参与,会对服务端造成非常大的压力,可能导致某些情况下的通信失败或者响应不及时,导致采用这种方式的智能手机用户使用体验较差。

5.而现有的安全通道协议中,scp02和scp03不支持非对称算法,因此使用的灵活性较差,必须由服务端与se进行多次交互后,才能实现认证,建立安全通道。scp11协议中,变体a和变体b也存在这个问题,变体c中虽然能够支持单向认证,不需要双方交互数据,但由于采用了基于证书体制的椭圆曲线加密(elliptic curve cryptography,ecc)算法,其传输过程中消耗的带宽也较高。

技术实现要素:

6.本技术实施例提供了一种信令的安全传输方法、装置、服务器和se芯片,本技术实施例还提供一种计算机可读存储介质,以实现服务器在生成指令之后,无须与se芯片进行交互,直接将指令打包发送给se芯片,由se芯片对接收到的指令进行身份验证和解密,既可以保证指令的真实性和机密性,又节约了服务器端的计算资源。

7.第一方面,本技术实施例提供了一种信令的安全传输方法,用于服务器,包括:获取待发送的明文数据;根据安全元件se芯片支持的安全级别对所述明文数据进行加密,获

得第一加密数据;所述se芯片安装在终端设备中;获取所述服务器与所述se芯片在当前会话中建立的安全通道的版本号;根据所述第一加密数据生成安全通道指令,以及根据所述安全级别和所述版本号,生成初始化指令;对所述初始化指令和所述安全通道指令进行打包,获得数据包;将所述数据包发送给所述终端设备,以便所述终端设备将所述数据包中的所述初始化指令和所述安全通道指令发送给所述se芯片,使所述se芯片根据所述初始化指令,对所述安全通道指令进行解析,获得所述明文数据。

8.上述信令的安全传输方法中,服务器200获取待发送的明文数据之后,根据se芯片111支持的安全级别对上述明文数据进行加密,获得第一加密数据,进而获取服务器200与se芯片111在当前会话中建立的安全通道的版本号,然后根据第一加密数据生成安全通道指令,以及根据上述安全级别和上述版本号,生成初始化指令,对上述初始化指令和上述安全通道指令进行打包,获得数据包,最后将打包获得的数据包发送给终端设备100,以便终端设备100将上述数据包中的初始化指令和安全通道指令发送给se芯片111,使se芯片111根据上述初始化指令,对安全通道指令进行解析,获得明文数据将上述明文数据转换为密文数据,然后对上述密文数据进行封装,获得初始化指令和安全通道指令,进而对上述初始化指令和上述安全通道指令进行打包,获得数据包,最后将打包获得的数据包发送给终端设备100,以便终端设备100将上述数据包中的指令发送给se芯片111,使se芯片111根据上述初始化指令中包括的上述安全通道的版本号和安全参数,对上述初始化指令和上述安全通道指令进行解析,获得明文数据。也就是说,服务器200在生成指令之后,无须与se芯片111进行交互,可以直接将初始化指令和安全通道信令打包发送给se芯片111,由se芯片111对接收到的初始化指令和安全通道信令指令进行身份验证和解密,既可以保证指令的真实性和机密性,又节约了服务器200的计算资源。

9.其中一种可能的实现方式中,所述根据所述第一加密数据生成安全通道指令包括:将所述第一加密数据承载在安全通道指令格式的数据域中,以获得安全通道指令;所述根据所述安全级别和所述版本号,生成初始化指令包括:根据所述安全级别设置初始化指令格式中安全参数域的值,根据所述版本号设置所述初始化指令格式中协议版本域的值,以获得初始化指令;其中,所述安全参数域的值用于指示将所述明文数据转换为第一加密数据所采用的加密方式。

10.其中一种可能的实现方式中,所述获得第一加密数据之后,还包括:根据所述se芯片支持的认证级别对所述第一加密数据进行认证处理,获得第二加密数据。

11.其中一种可能的实现方式中,所述根据所述se芯片支持的认证级别对所述第一加密数据进行认证处理,获得第二加密数据包括:对所述服务器保存的计数器的值、加密所述明文数据时使用的密钥和初始向量,以及所述第一加密数据中的完整性校验值进行加密,获得所述第二加密数据;使用与所述se芯片支持的认证级别对应的签名函数,对所述第二加密数据进行签名,获得所述第二加密数据对应的签名值。

12.其中一种可能的实现方式中,所述根据所述安全级别和所述版本号,生成初始化指令包括:根据所述安全级别和所述认证级别设置初始化指令格式中安全参数域的值,根据所述版本号设置所述初始化指令格式中协议版本域的值;以及,根据所述安全参数域的值,将所述第二加密数据和所述第二加密数据对应的签名值承载在所述初始化指令格式的数据域中,以获得所述初始化指令;其中,所述安全参数域的值用于指示将所述明文数据转

换为第一加密数据所采用的加密方式,以及指示对所述第一加密数据进行认证所采用的认证方式。

13.其中一种可能的实现方式中,所述根据安全元件se芯片支持的安全级别对所述明文数据进行加密,获得第一加密数据包括:获取所述明文数据中待处理的第i条明文数据,将预定的数据段与所述第i条明文数据进行拼接;使用与所述se芯片支持的安全级别对应的函数,对拼接获得的数据进行加密。

14.其中一种可能的实现方式中,所述使用与所述se芯片支持的安全级别对应的函数,对拼接获得的数据进行加密包括:当所述se芯片支持的安全级别为机密性与完整性保护时,使用加密函数对所述拼接获得的数据进行加密;当所述se芯片支持的安全级别为完整性保护时,使用完整性保护函数对所述拼接获得的数据进行加密。

15.第二方面,本技术实施例提供一种信令的安全传输方法,用于安全元件se芯片,包括:接收终端设备发送的由服务器提供的指令,所述指令包括初始化指令和安全通道指令;根据所述se芯片支持的认证级别,对所述初始化指令进行身份验证;在所述初始化指令通过身份验证之后,对所述初始化指令进行解密,获得所述se芯片与所述服务器在当前会话中建立的安全通道的密钥、初始向量、以及所述服务器加密明文数据之后获得的完整性校验值;利用所述密钥、所述初始向量和所述完整性校验值,对所述安全通道指令中包括的第一加密数据进行解密,获得所述明文数据;其中,所述第一加密数据是所述服务器加密明文数据之后获得的,所述第一加密数据承载在所述安全通道指令中。

16.上述信令的安全传输方法中,se芯片111接收终端设备100发送的由服务器200提供的指令之后,根据用户选择se芯片111支持的认证级别,对上述初始化指令进行身份验证,在上述初始化指令通过身份验证之后,对上述初始化指令进行解密,获得se芯片111与服务器200在当前会话中建立的安全通道的密钥、初始向量,以及服务器200加密上述明文数据之后获得的完整性校验值,利用上述密钥、上述初始向量和服务器200加密上述明文数据之后获得的上述完整性校验值,对上述安全通道指令中包括的第一加密数据进行解密,获得明文数据。本实施例中,服务器200在生成指令之后,无须与se芯片111进行交互,直接将指令打包发送给se芯片111,由se芯片111对接收到的指令进行身份验证和解密,既可以保证指令的真实性和机密性,又节约了服务器200的计算资源。

17.其中一种可能的实现方式中,所述根据所述se芯片支持的认证级别,对所述初始化指令进行身份验证包括:使用所述初始化指令中指定的密钥,对所述初始化指令的数据域中包括的签名值进行验证。

18.其中一种可能的实现方式中,所述对所述初始化指令进行解密,获得所述se芯片与所述服务器在当前会话中建立的安全通道的密钥、初始向量,以及所述服务器加密明文数据之后获得的完整性校验值包括:使用所述初始化指令中指定的密钥,对所述初始化指令的数据域中承载的第二加密数据进行解密,获得所述服务器保存的计数器的值、所述服务器加密所述明文数据的过程中使用的密钥和初始向量,以及所述服务器加密所述明文数据之后获得的完整性校验值;将所述服务器保存的计数器的值与所述se芯片中保存的计数器的值进行对比;如果所述服务器保存的计数器的值大于或等于所述se芯片中保存的计数器的值,则保存解密获得的所述密钥和所述初始向量,以及所述完整性校验值。

19.其中一种可能的实现方式中,所述接收终端设备发送的由服务器提供的指令之

前,还包括:接收终端设备发送的获取信息指令;将所述se芯片当前支持的安全通道协议的版本和所述se芯片中密钥的版本发送给所述终端设备;所述终端设备发送的指令包括:与所述se芯片当前支持的安全通道协议的版本和所述se芯片中密钥的版本相匹配的指令。

20.第三方面,本技术实施例提供一种信令的安全传输装置,设置在服务器中,所述信令的安全传输装置包括:获取模块,用于获取待发送的明文数据;加密模块,用于根据安全元件se芯片支持的安全级别对所述明文数据进行加密,获得第一加密数据;所述se芯片安装在终端设备中;所述获取模块,还用于获取所述服务器与所述se芯片在当前会话中建立的安全通道的版本号;生成模块,用于根据所述第一加密数据生成安全通道指令,以及根据所述安全级别和所述版本号,生成初始化指令;打包模块,用于对所述初始化指令和所述安全通道指令进行打包,获得数据包;发送模块,用于将所述打包模块打包获得的数据包发送给所述终端设备,以便所述终端设备将所述数据包中的所述初始化指令和所述安全通道指令发送给所述se芯片,使所述se芯片根据所述初始化指令,对所述安全通道指令进行解析,获得所述明文数据。

21.其中一种可能的实现方式中,所述生成模块,具体用于将所述第一加密数据承载在安全通道指令格式的数据域中,以获得安全通道指令;所述生成模块,具体用于根据所述安全级别设置初始化指令格式中安全参数域的值,根据所述版本号设置所述初始化指令格式中协议版本域的值,以获得初始化指令;其中,所述安全参数域的值用于指示将所述明文数据转换为第一加密数据所采用的加密方式。

22.其中一种可能的实现方式中,所述装置还包括:认证模块;所述认证模块,用于在所述加密模块获得第一加密数据之后,根据所述se芯片支持的认证级别对所述第一加密数据进行认证处理,获得第二加密数据。

23.其中一种可能的实现方式中,所述认证模块包括:数据数据加密子模块,用于对所述服务器保存的计数器的值、加密所述明文数据时使用的密钥和初始向量,以及所述第一加密数据中的完整性校验值进行加密,获得第二加密数据;签名子模块,用于使用与所述se芯片支持的认证级别对应的签名函数,对所述第二加密数据进行签名,获得所述第二加密数据对应的签名值。

24.其中一种可能的实现方式中,所述生成模块,具体用于根据所述安全级别和所述认证级别设置初始化指令格式中安全参数域的值,根据所述版本号设置所述初始化指令格式中协议版本域的值;以及,根据所述安全参数域的值,将所述第二加密数据和所述第二加密数据对应的签名值承载在所述初始化指令格式的数据域中,以获得所述初始化指令;其中,所述安全参数域的值用于指示将所述明文数据转换为第一加密数据所采用的加密方式,以及指示对所述第一加密数据进行认证所采用的认证方式。

25.其中一种可能的实现方式中,所述加密模块,具体用于获取所述明文数据中待处理的第i条明文数据,将预定的数据段与所述第i条明文数据进行拼接;使用与所述se芯片支持的安全级别对应的函数,对拼接获得的数据进行加密。

26.其中一种可能的实现方式中,所述加密模块,具体用于当所述se芯片支持的安全级别为机密性与完整性保护时,使用加密函数对拼接获得的数据进行加密;当所述se芯片支持的安全级别为完整性保护时,使用完整性保护函数对拼接获得的数据进行加密。

27.第四方面,本技术实施例提供一种信令的安全传输装置,设置在安全元件se芯片

中,所述装置包括:接收模块,用于接收终端设备发送的由服务器提供的指令,所述指令包括初始化指令和安全通道指令;验证模块,用于根据所述se芯片支持的认证级别,对所述初始化指令进行身份验证;解密模块,用于在所述初始化指令通过身份验证之后,对所述初始化指令进行解密,获得所述se芯片与所述服务器在当前会话中建立的安全通道的密钥、初始向量、以及所述服务器加密明文数据之后获得的完整性校验值;以及利用所述密钥、所述初始向量和所述完整性校验值,对所述安全通道指令中包括的第一加密数据进行解密,获得所述明文数据;其中,所述第一加密数据是所述服务器加密明文数据之后获得的,所述第一加密数据承载在所述安全通道指令中。

28.其中一种可能的实现方式中,所述验证模块,具体用于使用所述初始化指令中指定的密钥,对所述初始化指令的数据域中包括的签名值进行验证。

29.其中一种可能的实现方式中,所述解密模块包括:数据解密子模块,用于使用所述初始化指令中指定的密钥,对所述初始化指令的数据域中承载的第二加密数据进行解密,获得所述服务器保存的计数器的值、所述服务器加密所述明文数据的过程中使用的密钥和初始向量,以及所述服务器加密所述明文数据之后获得的完整性校验值;对比子模块,用于将所述服务器保存的计数器的值与所述se芯片中保存的计数器的值进行对比;保存子模块,用于当所述服务器保存的计数器的值大于或等于所述se芯片中保存的计数器的值时,保存所述数据解密子模块解密获得的所述密钥和所述初始向量,以及所述完整性校验值。

30.其中一种实现方式中,所述装置还包括:发送模块;所述接收模块,还用于在接收终端设备发送的指令之前,接收终端设备发送的获取信息指令;所述发送模块,用于将所述se芯片当前支持的安全通道协议的版本和所述se芯片中密钥的版本发送给所述终端设备;所述终端设备发送的指令包括:与所述se芯片当前支持的安全通道协议的版本和所述se芯片中密钥的版本相匹配的指令。

31.第五方面,本技术实施例提供一种服务器,包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时,实现第一方面提供的方法。

32.第六方面,本技术实施例提供一种非临时性计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现第一方面提供的方法。

33.第七方面,本技术实施例提供一种安全元件se芯片,包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时,实现第二方面提供的方法。

34.第八方面,本技术实施例提供一种非临时性计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现第二方面提供的方法。

35.应当理解的是,本技术实施例的第三、第五和第六方面与本技术实施例的第一方面的技术方案一致,各方面及对应的可行实施方式所取得的有益效果相似,不再赘述。

36.本技术实施例的第四、第七和第八方面与本技术实施例的第二方面的技术方案一致,各方面及对应的可行实施方式所取得的有益效果相似,不再赘述。

37.第九方面,本技术实施例提供一种计算机程序,当上述计算机程序被计算机执行时,用于执行第一方面提供的方法。

38.第十方面,本技术实施例提供一种计算机程序,当上述计算机程序被计算机执行

时,用于执行第二方面提供的方法。

39.在一种可能的设计中,第九方面和第十方面中的程序可以全部或者部分存储在与处理器封装在一起的存储介质上,也可以部分或者全部存储在不与处理器封装在一起的存储器上。

附图说明

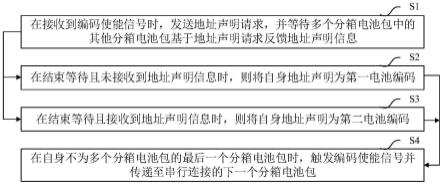

40.图1为本技术一个实施例提供的终端设备的结构示意图;

41.图2为本技术一个实施例提供的服务器的结构示意图;

42.图3为本技术一个实施例中初始化指令的结构示意图;

43.图4为本技术另一个实施例提供的初始化指令的结构示意图;

44.图5为本技术一个实施例提供的密钥之间的关系的示意图;

45.图6为本技术一个实施例提供的信令的安全传输方法的流程图;

46.图7为本技术一个实施例提供的服务器200的加密流程的示意图;

47.图8为本技术一个实施例提供的服务器200的认证流程的示意图;

48.图9为本技术另一个实施例提供的信令的安全传输方法的流程图;

49.图10为本技术一个实施例提供的se芯片111的验证流程的示意图;

50.图11为本技术另一个实施例提供的se芯片111的验证流程的示意图;

51.图12为本技术再一个实施例提供的se芯片111的验证流程的示意图;

52.图13为本技术一个实施例提供的se芯片111的解密流程的示意图;

53.图14为本技术一个实施例提供的信令的安全传输装置的结构示意图;

54.图15为本技术另一个实施例提供的信令的安全传输装置的结构示意图;

55.图16为本技术再一个实施例提供的信令的安全传输装置的结构示意图;

56.图17为本技术再一个实施例提供的信令的安全传输装置的结构示意图。

具体实施方式

57.本技术的实施方式部分使用的术语仅用于对本技术的具体实施例进行解释,而非旨在限定本技术。

58.现有的安全通道协议中,必须由服务器和se芯片进行多次交互后,才能实现认证,建立安全通道。并且现有的安全通道协议都采用的是国际算法,现有相关技术中,没有使用了国密算法的安全通道协议。

59.为了解决传统的安全通道协议必须要通信双方进行多次交互才能建立安全通道的问题,同时也为了将国密算法应用到安全通道协议中,本技术实施例提供了一种信令的安全传输方法,上述信令的安全传输方法采用scp90安全通道协议进行信令的安全传输。

60.本技术实施例提供的信令的安全传输方法可以应用于终端设备,其中,上述终端设备可以为智能手机、平板电脑、可穿戴设备、车载设备、增强现实(augmented reality,ar)/虚拟现实(virtual reality,vr)设备、笔记本电脑、超级移动个人计算机(ultra-mobile personal computer,umpc)、上网本或个人数字助理(personal digital assistant,pda)等设备;本技术实施例对终端设备的具体类型不作任何限制。

61.示例性的,图1为本技术一个实施例提供的终端设备的结构示意图,图1以终端设

备为智能手机为例示出了终端设备的结构,如图1所示,终端设备100可以包括处理器110,se芯片111,外部存储器接口120,内部存储器121,通用串行总线(universal serial bus,usb)接口130,充电管理模块140,电源管理模块141,电池142,天线1,天线2,移动通信模块150,无线通信模块160,音频模块170,扬声器170a,受话器170b,麦克风170c,耳机接口170d,传感器模块180,按键190,马达191,指示器192,摄像头193,显示屏194,以及用户标识模块(subscriber identification module,sim)卡接口195等。

62.可以理解的是,本技术实施例示意的结构并不构成对终端设备100的具体限定。在本技术另一些实施例中,终端设备100可以包括比图示更多或更少的部件,或者组合某些部件,或者拆分某些部件,或者不同的部件布置。图示的部件可以以硬件,软件或软件和硬件的组合实现。

63.处理器110可以包括一个或多个处理单元,例如:处理器110可以包括应用处理器(application processor,ap),调制解调处理器,图形处理器(graphics processing unit,gpu),图像信号处理器(image signal processor,isp),控制器,视频编解码器,数字信号处理器(digital signal processor,dsp),基带处理器,和/或神经网络处理器(neural-network processing unit,npu)等。其中,不同的处理单元可以是独立的器件,也可以集成在一个或多个处理器中。

64.控制器可以根据指令操作码和时序信号,产生操作控制信号,完成取指令和执行指令的控制。

65.处理器110中还可以设置存储器,用于存储指令和数据。在一些实施例中,处理器110中的存储器为高速缓冲存储器。该存储器可以保存处理器110刚用过或循环使用的指令或数据。如果处理器110需要再次使用该指令或数据,可从所述存储器中直接调用。避免了重复存取,减少了处理器110的等待时间,因而提高了系统的效率。

66.se芯片111,可以包括存储器、处理器及存储在上述存储器上并可在处理器上运行的计算机程序,上述处理器执行所述计算机程序时,可以实现本技术实施例提供的信令的安全传输方法。

67.充电管理模块140用于从充电器接收充电输入。其中,充电器可以是无线充电器,也可以是有线充电器。在一些有线充电的实施例中,充电管理模块140可以通过usb接口130接收有线充电器的充电输入。在一些无线充电的实施例中,充电管理模块140可以通过终端设备100的无线充电线圈接收无线充电输入。充电管理模块140为电池142充电的同时,还可以通过电源管理模块141为终端设备100供电。

68.电源管理模块141用于连接电池142,充电管理模块140与处理器110。电源管理模块141接收电池142和/或充电管理模块140的输入,为处理器110,内部存储器121,显示屏194,摄像头193,和无线通信模块160等供电。电源管理模块141还可以用于监测电池容量,电池循环次数,电池健康状态(漏电,阻抗)等参数。在其他一些实施例中,电源管理模块141也可以设置于处理器110中。在另一些实施例中,电源管理模块141和充电管理模块140也可以设置于同一个器件中。

69.终端设备100的无线通信功能可以通过天线1,天线2,移动通信模块150,无线通信模块160,调制解调处理器以及基带处理器等实现。

70.天线1和天线2用于发射和接收电磁波信号。终端设备100中的每个天线可用于覆

盖单个或多个通信频带。不同的天线还可以复用,以提高天线的利用率。例如:可以将天线1复用为无线局域网的分集天线。在另外一些实施例中,天线可以和调谐开关结合使用。

71.移动通信模块150可以提供应用在终端设备100上的包括2g/3g/4g/5g等无线通信的解决方案。移动通信模块150可以包括至少一个滤波器,开关,功率放大器,低噪声放大器(low noise amplifier,lna)等。移动通信模块150可以由天线1接收电磁波,并对接收的电磁波进行滤波,放大等处理,传送至调制解调处理器进行解调。移动通信模块150还可以对经调制解调处理器调制后的信号放大,经天线1转为电磁波辐射出去。在一些实施例中,移动通信模块150的至少部分功能模块可以被设置于处理器110中。在一些实施例中,移动通信模块150的至少部分功能模块可以与处理器110的至少部分模块被设置在同一个器件中。

72.调制解调处理器可以包括调制器和解调器。其中,调制器用于将待发送的低频基带信号调制成中高频信号。解调器用于将接收的电磁波信号解调为低频基带信号。随后解调器将解调得到的低频基带信号传送至基带处理器处理。低频基带信号经基带处理器处理后,被传递给应用处理器。应用处理器通过音频设备(不限于扬声器170a,受话器170b等)输出声音信号,或通过显示屏194显示图像或视频。在一些实施例中,调制解调处理器可以是独立的器件。在另一些实施例中,调制解调处理器可以独立于处理器110,与移动通信模块150或其他功能模块设置在同一个器件中。

73.无线通信模块160可以提供应用在终端设备100上的包括无线局域网(wireless local area networks,wlan)(如无线保真(wireless fidelity,wi-fi)网络),蓝牙(bluetooth,bt),全球导航卫星系统(global navigation satellite system,gnss),调频(frequency modulation,fm),近距离无线通信技术(near field communication,nfc),红外技术(infrared,ir)等无线通信的解决方案。无线通信模块160可以是集成至少一个通信处理模块的一个或多个器件。无线通信模块160经由天线2接收电磁波,将电磁波信号调频以及滤波处理,将处理后的信号发送到处理器110。无线通信模块160还可以从处理器110接收待发送的信号,对其进行调频,放大,经天线2转为电磁波辐射出去。

74.在一些实施例中,终端设备100的天线1和移动通信模块150耦合,天线2和无线通信模块160耦合,使得终端设备100可以通过无线通信技术与网络以及其他设备通信。所述无线通信技术可以包括全球移动通讯系统(global system for mobile communications,gsm),通用分组无线服务(general packet radio service,gprs),码分多址接入(code division multiple access,cdma),宽带码分多址(wideband code division multiple access,wcdma),时分码分多址(time-division code division multiple access,td-scdma),长期演进(long term evolution,lte),bt,gnss,wlan,nfc,fm,和/或ir技术等。所述gnss可以包括全球卫星定位系统(global positioning system,gps),全球导航卫星系统(global navigation satellite system,glonass),北斗卫星导航系统(beidou navigation satellite system,bds),准天顶卫星系统(quasi-zenith satellite system,qzss)和/或星基增强系统(satellite based augmentation systems,sbas)。

75.终端设备100通过gpu,显示屏194,以及应用处理器等实现显示功能。gpu为图像处理的微处理器,连接显示屏194和应用处理器。gpu用于执行数学和几何计算,用于图形渲染。处理器110可包括一个或多个gpu,其执行程序指令以生成或改变显示信息。

76.显示屏194用于显示图像,视频等。显示屏194包括显示面板。显示面板可以采用液

晶显示屏(liquid crystal display,lcd),有机发光二极管(organic light-emitting diode,oled),有源矩阵有机发光二极体或主动矩阵有机发光二极体(active-matrix organic light emitting diode的,amoled),柔性发光二极管(flex light-emitting diode,fled),miniled,microled,micro-oled,量子点发光二极管(quantum dot light emitting diodes,qled)等。在一些实施例中,终端设备100可以包括1个或n个显示屏194,n为大于1的正整数。

77.终端设备100可以通过isp,摄像头193,视频编解码器,gpu,显示屏194以及应用处理器等实现拍摄功能。

78.isp用于处理摄像头193反馈的数据。例如,拍照时,打开快门,光线通过镜头被传递到摄像头感光元件上,光信号转换为电信号,摄像头感光元件将所述电信号传递给isp处理,转化为肉眼可见的图像。isp还可以对图像的噪点,亮度,肤色进行算法优化。isp还可以对拍摄场景的曝光,色温等参数优化。在一些实施例中,isp可以设置在摄像头193中。

79.摄像头193用于捕获静态图像或视频。物体通过镜头生成光学图像投射到感光元件。感光元件可以是电荷耦合器件(charge coupled device,ccd)或互补金属氧化物半导体(complementary metal-oxide-semiconductor,cmos)光电晶体管。感光元件把光信号转换成电信号,之后将电信号传递给isp转换成数字图像信号。isp将数字图像信号输出到dsp加工处理。dsp将数字图像信号转换成标准的rgb,yuv等格式的图像信号。在一些实施例中,终端设备100可以包括1个或n个摄像头193,n为大于1的正整数。

80.数字信号处理器用于处理数字信号,除了可以处理数字图像信号,还可以处理其他数字信号。例如,当终端设备100在频点选择时,数字信号处理器用于对频点能量进行傅里叶变换等。

81.视频编解码器用于对数字视频压缩或解压缩。终端设备100可以支持一种或多种视频编解码器。这样,终端设备100可以播放或录制多种编码格式的视频,例如:动态图像专家组(moving picture experts group,mpeg)1,mpeg2,mpeg3,mpeg4等。

82.npu为神经网络(neural-network,nn)计算处理器,通过借鉴生物神经网络结构,例如借鉴人脑神经元之间传递模式,对输入信息快速处理,还可以不断的自学习。通过npu可以实现终端设备100的智能认知等应用,例如:图像识别,人脸识别,语音识别,文本理解等。

83.外部存储器接口120可以用于连接外部存储卡,例如micro sd卡,实现扩展终端设备100的存储能力。外部存储卡通过外部存储器接口120与处理器110通信,实现数据存储功能。例如将音乐,视频等文件保存在外部存储卡中。

84.内部存储器121可以用于存储计算机可执行程序代码,所述可执行程序代码包括指令。内部存储器121可以包括存储程序区和存储数据区。其中,存储程序区可存储操作系统,至少一个功能所需的应用程序(比如声音播放功能,图像播放功能等)等。存储数据区可存储终端设备100使用过程中所创建的数据(比如音频数据,电话本等)等。此外,内部存储器121可以包括高速随机存取存储器,还可以包括非易失性存储器,例如至少一个磁盘存储器件,闪存器件,通用闪存存储器(universal flash storage,ufs)等。处理器110通过运行存储在内部存储器121的指令,和/或存储在设置于处理器中的存储器的指令,执行终端设备100的各种功能应用以及数据处理。

85.终端设备100可以通过音频模块170,扬声器170a,受话器170b,麦克风170c,耳机接口170d,以及应用处理器等实现音频功能。例如音乐播放,录音等。

86.音频模块170用于将数字音频信息转换成模拟音频信号输出,也用于将模拟音频输入转换为数字音频信号。音频模块170还可以用于对音频信号编码和解码。在一些实施例中,音频模块170可以设置于处理器110中,或将音频模块170的部分功能模块设置于处理器110中。

87.扬声器170a,也称“喇叭”,用于将音频电信号转换为声音信号。终端设备100可以通过扬声器170a收听音乐,或收听免提通话。

88.受话器170b,也称“听筒”,用于将音频电信号转换成声音信号。当终端设备100接听电话或语音信息时,可以通过将受话器170b靠近人耳接听语音。

89.麦克风170c,也称“话筒”,“传声器”,用于将声音信号转换为电信号。当拨打电话或发送语音信息时,用户可以通过人嘴靠近麦克风170c发声,将声音信号输入到麦克风170c。终端设备100可以设置至少一个麦克风170c。在另一些实施例中,终端设备100可以设置两个麦克风170c,除了采集声音信号,还可以实现降噪功能。在另一些实施例中,终端设备100还可以设置三个,四个或更多麦克风170c,实现采集声音信号,降噪,还可以识别声音来源,实现定向录音功能等。

90.耳机接口170d用于连接有线耳机。耳机接口170d可以是usb接口130,也可以是3.5mm的开放移动电子设备平台(open mobile terminal platform,omtp)标准接口,美国蜂窝电信工业协会(cellular telecommunications industry association of the usa,ctia)标准接口。

91.按键190包括开机键,音量键等。按键190可以是机械按键。也可以是触摸式按键。终端设备100可以接收按键输入,产生与终端设备100的用户设置以及功能控制有关的键信号输入。

92.马达191可以产生振动提示。马达191可以用于来电振动提示,也可以用于触摸振动反馈。例如,作用于不同应用(例如拍照,音频播放等)的触摸操作,可以对应不同的振动反馈效果。作用于显示屏194不同区域的触摸操作,马达191也可对应不同的振动反馈效果。不同的应用场景(例如:时间提醒,接收信息,闹钟,游戏等)也可以对应不同的振动反馈效果。触摸振动反馈效果还可以支持自定义。

93.指示器192可以是指示灯,可以用于指示充电状态,电量变化,也可以用于指示消息,未接来电,通知等。

94.sim卡接口195用于连接sim卡。sim卡可以通过插入sim卡接口195,或从sim卡接口195拔出,实现和终端设备100的接触和分离。终端设备100可以支持1个或n个sim卡接口,n为大于1的正整数。sim卡接口195可以支持nano sim卡,micro sim卡,sim卡等。同一个sim卡接口195可以同时插入多张卡。所述多张卡的类型可以相同,也可以不同。sim卡接口195也可以兼容不同类型的sim卡。sim卡接口195也可以兼容外部存储卡。终端设备100通过sim卡和网络交互,实现通话以及数据通信等功能。在一些实施例中,终端设备100采用esim,即:嵌入式sim卡。esim卡可以嵌在终端设备100中,不能和终端设备100分离。在一个例子中,se芯片111也可以与sim卡集成到一起。

95.另外,本技术实施例提供的信令的安全传输方法的实现不仅涉及终端设备侧,还

涉及服务器侧。

96.示例性的,图2为本技术一个实施例提供的服务器的结构示意图,如图2所示,服务器200可以包括至少一个处理器210;以及与上述处理器通信连接的至少一个存储器230,其中:存储器230存储有可被处理器执行的程序指令,上述处理器210调用上述程序指令能够执行本技术实施例提供的信令的安全传输方法。

97.图2中,服务器200以通用计算设备的形式表现。服务器200的组件可以包括但不限于:一个或者多个处理器210,通信接口220,存储器230,以及连接不同组件(包括存储器230、通信接口220和处理单元210)的通信总线240。

98.通信总线240表示几类总线结构中的一种或多种,包括存储器总线或者存储器控制器,外围总线,图形加速端口,或者使用多种总线结构中的任意总线结构的局域总线。举例来说,通信总线240可以包括但不限于工业标准体系结构(industry standard architecture,isa)总线,微通道体系结构(micro channel architecture,mac)总线,增强型isa总线、视频电子标准协会(video electronics standards association,vesa)局域总线以及外围组件互连(peripheral component interconnection,pci)总线。

99.服务器200典型地包括多种计算机系统可读介质。这些介质可以是任何能够被电子设备访问的可用介质,包括易失性和非易失性介质,可移动的和不可移动的介质。

100.存储器230可以包括易失性存储器形式的计算机系统可读介质,例如随机存取存储器(random access memory,ram)和/或高速缓存存储器。存储器230可以包括至少一个程序产品,该程序产品具有一组(例如至少一个)程序模块,这些程序模块被配置以执行本技术方法实施例的功能。

101.具有一组(至少一个)程序模块的程序/实用工具,可以存储在存储器230中,这样的程序模块包括——但不限于——操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。程序模块通常执行本技术实施例中的功能和/或方法。

102.处理器210通过运行存储在存储器230中的程序,从而执行各种功能应用以及数据处理,例如实现本技术实施例提供的信令的安全传输方法。

103.应理解,图2所示的服务器200中的处理器210可以是片上系统soc,该处理器210中可以包括中央处理器(central processing unit,cpu),还可以进一步包括其他类型的处理器,例如:图像处理器(graphics processing unit,gpu)等。

104.为了便于理解,本技术以下实施例将以具有图1所示结构的终端设备100,具有图2所示结构的服务器200为例,结合附图,对本技术实施例提供的信令的安全传输方法进行具体阐述。

105.本技术实施例定义了3个指令:初始化指令、安全通道指令和获取信息指令,使用多种密钥与算法结合的方式,为远程向se芯片发送指令提供了机密性保护、完整性保护和身份认证功能。

106.本技术实施例中提到的指令使用基于智能卡iso7816规范的指令格式表示,但本技术实施例并不仅限于此,也可以使用其他规范的指令格式来表示上述指令,只要能够正确的携带所需的参数信息就可以。

107.下面对初始化指令、安全通道指令和获取信息指令进行详细介绍。

108.1、初始化指令用于初始化安全通道,同时对下发指令的服务器200进行认证。初始化指令的格式可以如表1所示。

109.表1

110.编码(code)值(value)描述(description)编码1(cla)xx 编码2(ins)xx认证指令p1xx协议版本p2xx安全通道配置编码3(lc)可变(variable)数据长度编码4(data)xxxx数据编码5(le)-无

111.表1中,不同编码表示不同含义,值“xx”代表对应的编码赋值为xx的时候的具体含义,比如,编码p1表示当前使用的安全通道版本号,若当前使用的版本为1,则p1的值为0x10,其中高4bit表示主版本号,低4bit表示次版本号;主版本号影响安全通道协议的处理流程和逻辑,次版本号影响安全通道协议使用的传输通道。

112.表2为p1的取值与对应的描述。

113.表2

114.b7b6b5b4b3b2b1b0描述(description)00010001使用7816t0通道的版本1协议00010010使用7816t1通道的版本1协议00010011使用spi通道的版本1协议00010100使用nci通道的版本1协议

115.p2又被称为安全参数,用来表示安全通道的一些配置项。其中高4bit表示认证配置,低4bit表示加密配置,例如:可以通过对b7~b0这8bit分别赋值来设置不同的安全参数,其中,对b3~b0赋不同值可以分别表示“不加密”、“使用aes计算完整性”、“使用aes加密”、“使用sm4加密”、“使用sm4计算完整性”;对b7-b4赋不同值可以分别表示“不认证”、“使用aes认证”、“使用sm2认证”、“使用sm4认证”、“使用sm9认证”。除此之外,还可以包括一些预留的赋值。

116.表3为p2的认证配置位与加密配置位的分布。

117.表3

[0118][0119]

数据域中承载的数据是为实现身份认证而传输的数据,其中包含了数条信息,如ivr(16字节),ct0(64字节),pk.server.aut.sm2(64字节),sign.pk.server(64字节)和s(可变字节,签名的缩写)等。

[0120]

如果认证配置设置为使用基于椭圆曲线的非对称密码(public key cryptographic algorithm sm2 based on elliptic curves,sm2)算法,即p2的高4bit设置为“0010”,则上述初始化指令的结构如图3所示,图3为本技术一个实施例中初始化指令的结构示意图。

[0121]

如果认证配置设置为使用高级加密标准(advanced encryption standard,aes)算法/对称密码算法(sm4 block cipher algorithm,sm4)或基于标识的非对称密码算法(identity-based cryptographic algorithms sm9,sm9),则pk.server.aut.sm2和sign.pk.server都不再存在,初始化指令的结构如图4所示,图4为本技术另一个实施例提供的初始化指令的结构示意图。

[0122]

如上所述,p2的取值不同,初始化指令格式的数据域中承载的数据也会随之变化。举例来说,在p2的取值表示不认证时,初始化指令格式的数据域中不存在标注为认证选项的数据;在p2的取值表示无加密时,初始化指令格式的数据域中不存在标注为加密选项的数据。

[0123]

在p2的不同取值下,初始化指令格式的数据域中承载的数据请参见表4。

[0124]

表4

[0125][0126]

在se芯片111对初始化指令进行处理之后,会产生相应的响应码,上述初始化指令的响应码可以如表5所示。

[0127]

表5

[0128][0129]

本技术实施例中,se芯片111生成初始化指令的响应码之后,se芯片111可以将上述初始化指令的响应码发送给终端设备100。然后,终端设备100可以根据上述初始化指令的响应码,确定是自行处理上述响应码,还是将上述响应码发送给服务器200,由服务器200

进行处理。

[0130]

2、安全通道指令用于向se芯片111下发被保护的指令。安全通道指令只能严格地在初始化指令之后执行,若第一条安全通道指令的前一条指令不是初始化指令,则se芯片111会返回一个6a81的错误码。

[0131]

安全通道指令在一次会话中可以被多次执行,直到所有的远程指令都被处理完为止。具体地,安全通道指令的格式如表6所示。

[0132]

表6

[0133]

编码(code)值(value)描述(description)编码1(cla)xx 编码2(ins)xx安全通道指令编码3(p3)xx参数1编码4(p4)xx参数2,表示是否为最后一条安全通道指令编码5(lc)variable数据长度编码6(data)xxxx数据编码7(le)-无

[0134]

表6中,不同编码表示不同含义,值“xx”代表对应的编码赋值为xx的时候的具体含义,比如,编码p4用于表示当前的安全通道指令是否为最后一条安全通道指令,若p4为“00”,则表示当前指令后续还有安全通道指令需要发送,若p4为“01”,则表示当前指令为最后一条安全通道指令。

[0135]

安全通道指令格式的数据域中承载的数据只有密文数据,该密文数据需要被完整的解密才能使用。

[0136]

同样,在se芯片111对安全通道指令进行处理之后,会产生相应的响应码,上述安全通道指令的响应码可以如表7所示。

[0137]

表7

[0138][0139]

本技术实施例中,se芯片111生成安全通道指令的响应码之后,se芯片111可以将上述安全通道指令的响应码发送给终端设备100。然后,终端设备100可以根据上述安全通道指令的响应码,确定是自行处理上述响应码,还是将上述响应码发送给服务器200,由服务器200进行处理。

[0140]

3、获取信息指令用于终端设备100向se芯片111获取与当前安全通道协议相关的信息,包括se芯片111当前支持的安全通道协议版本和/或se芯片中密钥的版本号等。具体

地,获取信息指令的格式如表8所示。

[0141]

表8

[0142][0143]

编码p5和p6共同作用,指定se芯片111中的某个密钥。

[0144]

获取信息指令格式的编码7(le)的值分为两个部分,分别是se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本。

[0145]

在se芯片111对获取信息指令进行处理之后,会产生相应的响应码,上述获取信息指令的响应码可以如表9所示。

[0146]

表9

[0147]

sw1sw2描述description9000成功(success)6a90进程失败(proceed failed)

[0148]

本技术实施例中,se芯片111生成获取信息指令的响应码之后,se芯片111将上述获取信息指令的响应码发送给终端设备100。接收到上述获取信息指令的响应码之后,终端设备100可以根据上述获取信息指令的响应码,确定上述获取信息指令的执行情况。

[0149]

下面对本技术实施例中使用的密钥进行介绍。

[0150]

本技术实施例中使用的密钥仅规定其密钥的类型,并不规定密钥的产生方式和下发方式,以服务器200和se芯片111中都拥有所需的密钥为前提。本技术实施例中涉及到的各个实体需要拥有的密钥可以如表10所示。

[0151]

表10

[0152]

[0153][0154]

表10中各个密钥之间的关系,可以如图5所示,图5为本技术一个实施例提供的密钥之间的关系的示意图。

[0155]

图6为本技术一个实施例提供的信令的安全传输方法的流程图,如图6所示,上述信令的安全传输方法可以包括:

[0156]

步骤601,服务器200获取待发送的明文数据。

[0157]

具体地,当服务器200决定向se芯片111发送数据时,首先会准备好待发送的明文数据。

[0158]

步骤602,服务器200根据se芯片111支持的安全级别对上述明文数据进行加密,获得第一加密数据。

[0159]

步骤603,服务器200获取服务器200与se芯片111在当前会话中建立的安全通道的

版本号。

[0160]

步骤604,服务器200根据第一加密数据生成安全通道指令,以及根据上述安全级别和上述版本号,生成初始化指令。

[0161]

具体地,服务器200根据第一加密数据生成安全通道指令可以为:服务器200将第一加密数据承载在安全通道指令格式的数据域中,以获得安全通道指令。

[0162]

服务器200根据上述安全级别和上述版本号,生成初始化指令可以为:根据上述安全级别设置初始化指令格式中安全参数域的值,根据上述版本号设置上述初始化指令格式中协议版本域的值,以获得初始化指令;其中,上述安全参数域的值用于指示将明文数据转换为第一加密数据所采用的加密方式。

[0163]

步骤605,服务器200对上述初始化指令和上述安全通道指令进行打包,获得数据包。

[0164]

具体实现时,服务器200可以将上述初始化指令和上述安全通道指令打包成一个数据包,从而可以将初始化指令和安全通道指令一次性发送给终端设备100,减少了服务器200与终端设备100之间的交互。

[0165]

步骤606,服务器200将上述数据包发送给终端设备100,以便终端设备100将上述数据包中的初始化指令和安全通道指令发送给se芯片111,使se芯片111根据上述初始化指令,对安全通道指令进行解析,获得上述明文数据。

[0166]

进一步地,如果用户还选择了对第一加密数据进行认证,那么在步骤602获得第一加密数据之后,服务器200还可以根据se芯片111支持的认证级别对第一加密数据进行认证处理,获得第二加密数据。

[0167]

具体地,根据se芯片111支持的认证级别对第一加密数据进行认证处理,获得第二加密数据可以为:服务器200对服务器200保存的计数器的值、加密上述明文数据时使用的密钥和初始向量,以及第一加密数据中的完整性校验值进行加密,获得第二加密数据;服务器200使用与se芯片111支持的认证级别对应的签名函数,对第二加密数据进行签名,获得第二加密数据对应的签名值。

[0168]

这样,根据上述安全级别和上述版本号,生成初始化指令可以为:服务器200根据上述安全级别和上述认证级别设置初始化指令格式中安全参数域的值,根据上述版本号设置上述初始化指令格式中协议版本域的值;以及,根据上述安全参数域的值,将第二加密数据和第二加密数据对应的签名值承载在初始化指令格式的数据域中,以获得上述初始化指令;其中,上述安全参数域的值用于指示将上述明文数据转换为第一加密数据所采用的加密方式,以及指示对第一加密数据进行认证所采用的认证方式。

[0169]

上述信令的安全传输方法中,服务器200获取待发送的明文数据之后,根据se芯片111支持的安全级别对上述明文数据进行加密,获得第一加密数据,进而获取服务器200与se芯片111在当前会话中建立的安全通道的版本号,然后根据第一加密数据生成安全通道指令,以及根据上述安全级别和上述版本号,生成初始化指令,对上述初始化指令和上述安全通道指令进行打包,获得数据包,最后将打包获得的数据包发送给终端设备100,以便终端设备100将上述数据包中的初始化指令和安全通道指令发送给se芯片111,使se芯片111根据上述初始化指令,对安全通道指令进行解析,获得明文数据。也就是说,服务器200在生成指令之后,无须与se芯片111进行交互,可以直接将初始化指令和安全通道信令打包发送

给se芯片111,由se芯片111对接收到的初始化指令和安全通道信令进行身份验证和解密,既可以保证指令的真实性和机密性,又节约了服务器200的计算资源。

[0170]

本技术图6所示实施例,步骤602中,服务器200根据se芯片111支持的安全级别对上述明文数据进行加密,获得第一加密数据可以为:获取上述明文数据中待处理的第i条明文数据,将预定的数据段与第i条明文数据进行拼接;使用与se芯片111支持的安全级别对应的函数,对拼接获得的数据进行加密。其中,使用与se芯片111支持的安全级别对应的函数,对拼接获得的数据进行加密可以为:当se芯片111支持的安全级别为机密性与完整性保护时,使用加密函数对拼接获得的数据进行加密;当se芯片111支持的安全级别为完整性保护时,使用完整性保护函数对拼接获得的数据进行加密。

[0171]

具体地,服务器200的加密流程是根据用户选择的不同密码算法和安全级别进行变化的,用户可选的安全级别包括:机密性与完整性保护、仅完整性保护和无安全。每种安全级别又有多种算法可以实现。

[0172]

加密流程的输入数据包括:pt1,pt2,

…

,ptn,mac

n 1

,k,ivn;

[0173]

其中,pt1,pt2,

…

,ptn为待发送的明文数据,mac

n 1

为预定的数据段,是一段固定的数据,值为16个字节的’0x00’;k是用来加密pt的密钥,这个密钥在每次开始加密流程时随机生成;ivn是初始向量,用来在加密函数中使用,ivn的值为12个字节的随机数加上4个字节的’0xff’。

[0174]

加密流程的输出数据为:ct1,ct2,

…

,ctn,mac1[0175]

其中ct1,ct2,

…

,ctn为明文数据pt1,pt2,

…

,ptn加密后对应的密文;mac1为对明文数据pt1加密后输出的完整性校验值。

[0176]

若用户选择的安全级别为只有完整性保护,则ct与对应的pt相同。若用户选择的安全级别为无安全,则输出的ct与pt相同,且没有mac1。

[0177]

服务器200的加密流程可以如图7所示,图7为本技术一个实施例提供的服务器200的加密流程的示意图。

[0178]

参见图7,服务器200的加密流程可以包括:

[0179]

步骤1,若用户选择的安全级别为无安全,则令cti=pti,跳转到步骤5。

[0180]

步骤2,对第i条明文数据(1≤i≤n)进行处理时,首先将mac

i 1

与明文pti拼接在一起,然后根据用户选择的安全级别,使用伽罗瓦计数模式(galois/counter mode,gcm)加密函数或cbc_mac函数进行计算,其中,cbc_mac为密码块链接(cipher block chaining)模式计算得到的消息认证码(message authentication code)。若用户选择了机密性与完整性保护,则使用gcm加密函数,若用户选择了仅完整性保护,则使用cbc_mac函数。两种函数使用的输入参数都是三个,分别是:pti||mac

i 1

作为待处理的数据,k作为密钥,ivi作为初始向量,经过密码函数处理后,输出了cti和maci,若使用cbc_mac函数,则cti=pti。

[0181]

步骤3,将计数器i-1,计算iv

i-1

。

[0182]

步骤4,返回执行步骤2,直到i=1的数据被执行完成。

[0183]

步骤5,将pt1,pt2,

…

,ptn和mac1作为输出,结束加密流程。

[0184]

在服务器200的加密流程中,处理每个pti时使用的iv都不相同,其中ivi的计算方式可以为:ivi=iv

i 1

–

256。

[0185]

上述加密流程中使用到的密码函数gcm和cbc_mac的描述如下,其定义请参考对应

的对称密码规范。

[0186]

gcm加密函数表示如下:

[0187]

{cti,maci}=symmetric_gcm_enc({pti||mac

i 1

},ivi,k)

[0188]

cbc_mac函数表示如下:

[0189]

{maci}=symmetric_cbc_mac({pti||mac

i 1

},ivi,k)

[0190]

服务器200的认证流程是根据用户选择的不同密码算法和认证级别进行变化的,用户可选的认证级别包括:对称算法消息认证码(message authentication code,mac)校验、sm2签名、sm9签名和无安全。每种安全级别分别对应了一种算法。

[0191]

且认证流程中的处理过程分为两个部分,分别是对加密流程的输出数据进行加密处理,以及对本次会话进行认证。

[0192]

认证流程的输入数据可以包括:key_aut,key_enc,mac1,k,iv1,ivr,ver,key.se.enc.aes/sm4,sk.server.aut

[0193]

key_aut和key_mac是用来指定接收方的se芯片111使用哪个具体的密钥进行计算;mac1是加密流程得到的输出;k,iv1都是加密流程中用到的数据;ivr是服务器200临时生成的16字节随机数,ver是服务器200保存的一个4字节计数器,始终自增;key.se.enc.aes/sm4和sk.server.aut是服务器200保存的芯片批次对称密钥和服务器200自己的认证私钥。sk.server.aut根据选择的算法不同会有所区别,如果选择了对称算法mac校验,sk.server.aut使用key.se.aut.aes/sm4;如果选择了sm2签名,则sk.server.aut为sm2算法的私钥;如果选择了sm9签名,则sk.server.aut为sm9算法的私钥;如果选择了无安全,则不使用sk.server.aut。

[0194]

认证流程的输出包括:ctr,s;其中,ctr为对输入数据进行加密得到的密文,s为对密文ctr和其他所有数据进行签名得到的签名值。

[0195]

服务器200的认证流程可以如图8所示,图8为本技术一个实施例提供的服务器200的认证流程的示意图。

[0196]

参见图8,服务器200的认证流程可以包括:

[0197]

图8中,{k||ver||iv1||mac1}使用密码分组链接(cipher-block chaining,cbc)模式进行加密,加密时使用的密钥为预置在se芯片111中的key.se.enc.aes/sm4,加密后得到密文ct0。ivr是由服务器200临时生成的随机数,仅在认证流程中使用,用完后即销毁。计算得到了密文ct0后,对{keyid_aut||keyid_enc||ivr||ct0}计算一个签名值s,其中,keyid_aut和keyid_enc是两个id,keyid_aut用于指示进行认证时使用的密钥,keyid_enc用于指示进行加密时使用的密钥。这里根据选择的认证级别不同,计算s的方式也不相同。若选择sm2或sm9,则这里使用非对称算法的签名函数计算s;若选择对称算法的mac校验,则这里使用对称算法的cbc_mac函数计算mac作为s;若选择无认证,则这里只做加密处理,不需计算s。

[0198]

下面将使用到的各个算法函数的描述如下:

[0199]

ct0=symmetric_cbc_enc({k||ver||iv1||mac1},ivr,key.se.enc/sm4)

[0200]

s=signature({ivr||ct0},sk.server.aut)

[0201]

s=symmetric_cbc_mac({ivr||ct0},key.se.aut.aes/sm4)

[0202]

图9为本技术另一个实施例提供的信令的安全传输方法的流程图,如图9所示,上

述信令的安全传输方法可以包括:

[0203]

步骤901,se芯片111接收终端设备100发送的由服务器200提供的指令,上述指令包括初始化指令和安全通道指令。

[0204]

具体地,假设se芯片111共收到了n 1条指令,分别标记为从0到n。则第0条指令即为初始化指令,第1到第n条指令为安全通道指令。

[0205]

进一步地,se芯片111接收终端设备100发送的由服务器200提供的指令之前,se芯片111还可以接收终端设备100发送的获取信息指令;将se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本发送给终端设备100;则,终端设备100发送的指令可以为:与se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本相匹配的指令。

[0206]

具体实现时,一种实现方式中,终端设备100获取se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本之后,可以将se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本发送给服务器200,从而可以使服务器200向终端设备100发送与se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本相匹配的指令。

[0207]

另一种实现方式中,服务器200可以向终端设备100发送多个版本的指令,终端设备100获取se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本之后,可以从上述多个版本的指令中获取与se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本相匹配的指令。

[0208]

步骤902,se芯片111根据se芯片111支持的认证级别,对上述初始化指令进行身份验证。

[0209]

具体地,根据se芯片111支持的认证级别,对上述初始化指令进行身份验证可以为:使用上述初始化指令中指定的密钥,对上述初始化指令的数据域中包括的签名值进行验证。

[0210]

步骤903,se芯片111在上述初始化指令通过身份验证之后,对上述初始化指令进行解密,获得se芯片111与服务器200在当前会话中建立的安全通道的密钥、初始向量,以及服务器200加密明文数据之后获得的完整性校验值。

[0211]

具体地,在上述初始化指令通过身份验证之后,se芯片111可以使用上述初始化指令中指定的密钥,对上述初始化指令的数据域中承载的第二加密数据进行解密,获得服务器200保存的计数器的值、服务器200加密明文数据的过程中使用的密钥和初始向量,以及服务器200加密上述明文数据之后获得的完整性校验值。然后,将服务器200保存的计数器的值与se芯片111中保存的计数器的值进行对比;如果服务器200保存的计数器的值大于或等于se芯片111中保存的计数器的值,则保存解密获得的服务器200加密上述明文数据的过程中使用的密钥和初始向量,以及服务器200加密上述明文数据之后获得的完整性校验值。

[0212]

步骤904,se芯片111利用上述密钥、上述初始向量和上述完整性校验值,对上述安全通道指令中包括的第一加密数据进行解密,获得明文数据。

[0213]

其中,上述第一加密数据是服务器加密明文数据之后获得的,上述第一加密数据承载在上述安全通道指令中。

[0214]

需要说明的是,本实施例中,安全通道指令必须严格紧接着初始化指令执行,若安全通道指令执行的前一条指令不是安全通道指令或初始化指令,则需要返回错误码。

[0215]

上述信令的安全传输方法中,se芯片111接收终端设备100发送的由服务器200提供的指令之后,根据se芯片111支持的认证级别,对上述初始化指令进行身份验证,在上述初始化指令通过身份验证之后,对上述初始化指令进行解密,获得se芯片111与服务器200在当前会话中建立的安全通道的密钥、初始向量,以及服务器200加密明文数据之后获得的完整性校验值,利用上述密钥、上述初始向量和上述完整性校验值,对上述安全通道指令中包括的第一加密数据进行解密,获得明文数据。本实施例中,服务器200在生成指令之后,无须与se芯片111进行交互,直接将指令打包发送给se芯片111,由se芯片111对接收到的指令进行身份验证和解密,既可以保证指令的真实性和机密性,又节约了服务器200的计算资源。

[0216]

本技术图9所示实施例,步骤902和步骤903所示的验证流程中,se芯片111首先需要根据se芯片111支持的安全级别,对初始化指令的数据域中承载的签名值进行验证,验证通过后,再对初始化指令的数据域中承载的第二加密数据进行解密。若se芯片111支持的认证级别为无认证,则不需要进行初始化指令的身份验证操作;若se芯片111支持的安全级别为无安全,则不需要进行初始化指令的解密操作。

[0217]

se芯片111的验证流程的输入数据可以包括:

[0218]

package_0,key.se.enc,pk.server.aut/key.se.aut

[0219]

验证流程的输出数据可以包括:

[0220]

k,iv1,mac1,ver

[0221]

概括来说,se芯片111的验证流程可以为:

[0222]

首先,使用初始化指令中指定的密钥,对初始化指令的数据域中承载的签名值s进行验证,这里根据不同的认证级别,会使用不同的密钥和算法。

[0223]

若验证失败,则返回响应的错误码,否则继续下一步。

[0224]

使用初始化指令中指定的密钥,对初始化指令中的密文进行解密。这里根据不同的认证级别,会使用不同的密钥和算法,且如果用户选择的安全级别为无安全,则不需要进行解密。

[0225]

最后,若解密成功,对比解密得到的ver,若比se芯片111中存储的ver小,则拒绝该初始化指令,返回相应的错误码。否则将解密得到的k,iv1和mac1保存,用于后续安全通道指令的解密。

[0226]

具体来说,se芯片111的验证流程根据se芯片111支持的认证级别不同,会执行不同的流程,以下分别针对不同的认证级别,对se芯片111的验证流程进行介绍。

[0227]

图10为本技术一个实施例提供的se芯片111的验证流程的示意图,如图10所示,若用户选择使用sm9算法进行签名,使用对称算法进行加密保护,则se芯片111的验证流程可以包括:

[0228]

首先,使用id.server,对初始化指令的数据域中承载的签名值s进行验证,这里使用sm9算法,将{keyid_aut||keyid_enc||ivr||ct0}作为待验证数据,s作为签名值,id.server作为公钥进行验证。

[0229]

若验证失败,则返回响应的错误码,否则继续下一步。

[0230]

使用初始化指令中指定的密钥(key.se.enc.aes或key.se.enc.sm4),对初始化指令的数据域中承载的第二加密数据进行解密。如果用户选择的安全级别为无安全,则不需

要对第二加密数据进行解密。

[0231]

若解密成功,对比解密得到的ver与se芯片111中存储的ver,若解密得到的ver比se芯片111中存储的ver小,则拒绝该初始化指令,返回相应的错误码。否则将解密得到的k,iv1和mac1保存,用于后续安全通道指令的解密。

[0232]

图11为本技术另一个实施例提供的se芯片111的验证流程的示意图,如图11所示,若用户选择使用sm2算法进行签名,使用对称算法进行加密流程保护,则se芯片111的验证流程可以包括:

[0233]

首先,使用pk.kgc.root.sm2验证初始化指令中的{pk.server.aut.sm2||sign.pk.server},若验证通过,则使用pk.server.aut.sm2对初始化指令中的签名值s进行验证。这里使用sm2算法,将{keyid_aut||keyid_enc||ivr||ct0}作为待验证数据,s作为签名值,pk.server.aut.sm2作为公钥进行验证。

[0234]

若验证失败,则返回响应的错误码,否则继续下一步。

[0235]

使用初始化指令中指定的密钥(key.se.enc.aes或key.se.enc.sm4),对初始化指令的数据域中承载的第二加密数据进行解密。如果用户选择的安全级别为无安全,则不需要对第二加密数据进行解密。

[0236]

若解密成功,对比解密得到的ver与se芯片111中存储的ver,若解密得到的ver比se芯片111中存储的ver小,则拒绝该初始化指令,返回相应的错误码。否则将解密得到的k,iv1和mac1保存,用于后续安全通道指令的解密。

[0237]

图12为本技术再一个实施例提供的se芯片111的验证流程的示意图,如图12所示,若用户选择使用对称算法进行签名,使用对称算法进行加密流程保护,则se芯片111的验证流程可以包括:

[0238]

首先,使用初始化指令中指定的密钥(key.se.aut.aes或key.se.aut.sm4)对上述初始化指令的数据域中承载的签名值macr进行验证。这里使用sm4mac的函数,将{keyid_aut||keyid_enc||ivr||ct0}作为待验证数据,key.se.aut.aes或key.se.aut.sm4作为密钥,计算得到mac

r’,若计算出的mac

r’与初始化指令中的macr相同,则验证通过。

[0239]

若验证失败,则返回响应的错误码,否则继续下一步。

[0240]

使用初始化指令中指定的密钥(key.se.enc.aes或key.se.enc.sm4),对上述初始化指令的数据域中承载的第二加密数据进行解密。如果用户选择的安全级别为无安全,则不需要对第二加密数据进行解密。

[0241]

若解密成功,对比解密得到的ver与se芯片111中存储的ver,若解密得到的ver比se芯片111中存储的ver小,则拒绝该初始化指令,返回相应的错误码。否则将解密得到的k,iv1和mac1保存,用于后续安全通道指令的解密。

[0242]

本技术图9所示实施例中,步骤904所述的解密流程用于解密得到服务器200下发的明文数据,即将密文cti转换为明文pti。

[0243]

解密流程的输入数据可以包括:k,iv1,mac1,ct1,ct2,

…

,ctn;其中,k,iv1,mac1都是从验证流程中得到的数据,ct1到ctn分别是后续的安全通道指令的数据域中承载的第一加密数据。

[0244]

解密流程的输出数据可以包括:pt1,pt2,

…

,ptn。

[0245]

这里根据用户选择的安全级别不同,会有不同的处理流程,主要分为两种,分别是

机密性和完整性保护,以及仅完整性保护。若用户选择的安全级别为机密性和完整性保护,则使用gcm解密函数进行解密与完整性验证;若用户选择的安全级别为仅完整性保护,则使用对称算法的cbc_mac函数验证完整性。

[0246]

图13为本技术一个实施例提供的se芯片111的解密流程的示意图,如图13所示,se芯片111的解密流程可以包括:

[0247]

步骤1,对密文cti进行解密时,使用的密钥为会话密钥k,使用的初始向量为ivi,输入的完整性校验数据为maci。输出为明文pti||mac

i 1

。

[0248]

步骤2,从步骤1得到的数据中取出mac

i 1

,根据步骤1中的ivi计算得到iv

i 1

。

[0249]

步骤3,将计数器i加1,回到步骤1,循环执行直到i>n。

[0250]

上述流程中使用到的gcm解密函数可以表示如下:

[0251]

{pti}=symmetric_gcm_dec(cti,k,ivi,aad,maci);

[0252]

若用户选择的安全级别为仅完整性保护,则使用的cbc_mac函数可以如下所示:maci=symmetric_cbc_mac(cti,k,ivi);

[0253]

计算ivi的函数可以如下所示:ivi=iv

i-1

256。

[0254]

最后一包数据处理得到的mac

n 1

是固定的16字节

‘

0x00’。

[0255]

本技术实施例提供的信令的安全传输方法支持sm9标识密码算法,可以实现无证书的认证,同时为了兼容多种密码算法和认证方式。本技术实施例提供的信令的安全传输方法同时支持基于ecc密码的sm2算法和对称密码算法sm4/aes,且在框架层面保留了以后增加新的算法支持的可能性,可以很方便的兼容大部分现有的密码算法。

[0256]

使用了本技术实施例中提出的安全通道协议后,若使用者希望从服务器200向se芯片111中下发一些指令,可以使用本技术实施例提出的scp90协议,对数据进行加密并认证,服务器200处理并生成的密文指令可以一次发给多个终端设备100中的不同se芯片111,这样服务器200可以一次为一批se芯片111生成对应的处理指令,且生成后即可以不用与se芯片111进行交互,直接将该数据发送给se芯片111,se芯片111可以对接收到的数据进行身份验证和解密。这种方案既可以保护传输的数据的真实性和机密性,又节约服务器200的计算资源,仅计算一次,可以对多个se芯片111生效。

[0257]

在传统的使用scp03协议的应用场景中,在手机中安装一个交通卡应用需要以分钟计的时间,而使用了本技术实施例中提出的安全通道协议后,可将时间压缩到秒级,可以极大地提升用户的使用体验,减少应用过程中消耗的带宽和交互次数。

[0258]

本技术实施例中提供的初始化信令、安全通道信令和获取信息信令的格式,是一种表明使用的协议版本和选用的算法的封装格式,当然,本技术实施例并不仅限于此,还可以使用其他的格式来封装这些信息,只要可以传输这些信息即可。

[0259]

另外,除了本技术实施例提供的使用gcm模式来加密明文并生成完整性验证数据的方法,也可以使用其他的对称算法运算模式来完成密文的计算与完整性数据的计算,例如:使用电码本(electronic codebook,ecb)模式或cbc模式来计算密文,使用cbc_mac来计算得到mac值。

[0260]

本技术实施例结合国密算法,实现了卡外实体与se芯片的单向认证和交互,其中实现机密性保护和身份认证的算法可以有多种选择,并不仅限于本技术实施例中提到的几种特定的组合。因此将本技术实施例中提到的算法改用其他算法,也可以实现与本技术实

施例相似的功能。

[0261]

可以理解的是,上述实施例中的部分或全部步骤或操作仅是示例,本技术实施例还可以执行其它操作或者各种操作的变形。此外,各个步骤可以按照上述实施例呈现的不同的顺序来执行,并且有可能并非要执行上述实施例中的全部操作。

[0262]

可以理解的是,服务器200为了实现上述功能,其包含了执行各个功能相应的硬件和/或软件模块。结合本技术所公开的实施例描述的各示例的算法步骤,本技术能够以硬件或硬件和计算机软件的结合形式来实现。某个功能究竟以硬件还是计算机软件驱动硬件的方式来执行,取决于技术方案的特定应用和设计约束条件。本领域技术人员可以结合实施例对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

[0263]

本实施例可以根据上述方法实施例对服务器200进行功能模块的划分,例如,可以对应各个功能划分各个功能模块,也可以将两个或两个以上的功能集成在一个模块中。上述集成的模块可以采用硬件的形式实现。需要说明的是,本实施例中对模块的划分是示意性的,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式。

[0264]

图14为本技术一个实施例提供的信令的安全传输装置的结构示意图,如图14所示,上述信令的安全传输装置可以包括:获取模块1401、加密模块1402、生成模块1403、打包模块1404和发送模块1405;

[0265]

其中,获取模块1401,用于获取待发送的明文数据;

[0266]

加密模块1402,用于根据se芯片111支持的安全级别对上述明文数据进行加密,获得第一加密数据;其中,se芯片111安装在终端设备100中;

[0267]

获取模块1401,还用于获取服务器200与se芯片111在当前会话中建立的安全通道的版本号;

[0268]

生成模块1403,用于根据第一加密数据生成安全通道指令,以及根据上述安全级别和上述版本号,生成初始化指令;

[0269]

打包模块1404,用于对上述初始化指令和上述安全通道指令进行打包,获得数据包;

[0270]

发送模块1405,用于将打包模块1404打包获得的数据包发送给终端设备100,以便终端设备100将上述数据包中的初始化指令和安全通道指令发送给se芯片111,使se芯片111根据上述初始化指令,对上述安全通道指令进行解析,获得明文数据。

[0271]

图14所示实施例提供的信令的安全传输装置可以作为服务器200,或服务器200的一部分实现本技术图6所示方法实施例的技术方案,其实现原理和技术效果可以进一步参考方法实施例中的相关描述。

[0272]

图15为本技术另一个实施例提供的信令的安全传输装置的结构示意图,与图14所示的信令的安全传输装置相比,不同之处在于,图15所示的信令的安全传输装置中,生成模块1403,具体用于将第一加密数据承载在安全通道指令格式的数据域中,以获得安全通道指令;

[0273]

生成模块1403,具体用于根据上述安全级别设置初始化指令格式中安全参数域的值,根据上述版本号设置上述初始化指令格式中协议版本域的值,以获得初始化指令;其中,上述安全参数域的值用于指示将上述明文数据转换为第一加密数据所采用的加密方

式。

[0274]

进一步地,上述信令的安全传输装置还可以包括:认证模块1406;

[0275]

认证模块1406,用于在加密模块1402获得第一加密数据之后,根据se芯片111支持的认证级别对第一加密数据进行认证处理,获得第二加密数据。

[0276]

本实施例中,认证模块1406可以包括:数据加密子模块14061和签名子模块14062;

[0277]

数据加密子模块14061,用于对服务器200保存的计数器的值、加密上述明文数据时使用的密钥和初始向量,以及第一加密数据中的完整性校验值进行加密,获得第二加密数据;

[0278]

签名子模块14062,用于使用与se芯片111支持的认证级别对应的签名函数,对第二加密数据进行签名,获得上述第二加密数据对应的签名值。

[0279]

本实施例中,生成模块1403,具体用于根据上述安全级别和上述认证级别设置初始化指令格式中安全参数域的值,根据上述版本号设置上述初始化指令格式中协议版本域的值;以及,根据上述安全参数域的值,将第二加密数据和第二加密数据对应的签名值承载在上述初始化指令格式的数据域中,以获得初始化指令;其中,上述安全参数域的值用于指示将上述明文数据转换为第一加密数据所采用的加密方式,以及指示对第一加密数据进行认证所采用的认证方式。

[0280]

本实施例中,加密模块1402,具体用于获取上述明文数据中待处理的第i条明文数据,将预定的数据段与第i条明文数据进行拼接;使用与se芯片111支持的安全级别对应的函数,对拼接获得的数据进行加密。

[0281]

具体实现时,加密模块1402,具体用于当se芯片111支持的安全级别为机密性与完整性保护时,使用加密函数对拼接获得的数据进行加密;当se芯片111支持的安全级别为完整性保护时,使用完整性保护函数对拼接获得的数据进行加密。

[0282]

图15所示实施例提供的信令的安全传输装置可以作为服务器200,或服务器200的一部分实现本技术图6所示方法实施例的技术方案,其实现原理和技术效果可以进一步参考方法实施例中的相关描述。

[0283]

同样,可以理解的是,se芯片111为了实现上述功能,其包含了执行各个功能相应的硬件和/或软件模块。结合本技术所公开的实施例描述的各示例的算法步骤,本技术能够以硬件或硬件和计算机软件的结合形式来实现。某个功能究竟以硬件还是计算机软件驱动硬件的方式来执行,取决于技术方案的特定应用和设计约束条件。本领域技术人员可以结合实施例对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

[0284]

本实施例可以根据上述方法实施例对se芯片111进行功能模块的划分,例如,可以对应各个功能划分各个功能模块,也可以将两个或两个以上的功能集成在一个模块中。上述集成的模块可以采用硬件的形式实现。需要说明的是,本实施例中对模块的划分是示意性的,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式。

[0285]

图16为本技术再一个实施例提供的信令的安全传输装置的结构示意图,如图16所示,信令的安全传输装置可以包括:接收模块1601、验证模块1602和解密模块1603;

[0286]

接收模块1601,用于接收终端设备100发送的由服务器200提供的指令,上述指令包括初始化指令和安全通道指令;

[0287]

验证模块1602,用于根据se芯片111支持的认证级别,对上述初始化指令进行身份验证;

[0288]

解密模块1603,用于在上述初始化指令通过身份验证之后,对初始化指令进行解密,获得se芯片111与服务器200在当前会话中建立的安全通道的密钥、初始向量、以及服务器200加密明文数据之后获得的完整性校验值;以及利用上述密钥、上述初始向量和上述完整性校验值,对上述安全通道指令中包括的第一加密数据进行解密,获得明文数据;其中,第一加密数据是服务器200加密明文数据之后获得的,第一加密数据承载在上述安全通道指令中。

[0289]

图16所示实施例提供的信令的安全传输装置可以作为se芯片111,或se芯片111的一部分实现本技术图9所示方法实施例的技术方案,其实现原理和技术效果可以进一步参考方法实施例中的相关描述。

[0290]

图17为本技术再一个实施例提供的信令的安全传输装置的结构示意图,与图16所示的信令的安全传输装置相比,不同之处在于,图17所示的信令的安全传输装置中,验证模块1602,具体用于使用上述初始化指令中指定的密钥,对上述初始化指令的数据域中包括的签名值进行验证。

[0291]

本实施例中,解密模块1603可以包括:数据解密子模块16031、对比子模块16032和保存子模块16033;

[0292]

数据解密子模块16031,用于使用上述初始化指令中指定的密钥,对上述初始化指令的数据域中承载的第二加密数据进行解密,获得服务器200保存的计数器的值、服务器200加密上述明文数据的过程中使用的密钥和初始向量,以及服务器200加密上述明文数据之后获得的完整性校验值;

[0293]

对比子模块16032,用于将服务器200保存的计数器的值与se芯片111中保存的计数器的值进行对比;

[0294]

保存子模块16033,用于当服务器200保存的计数器的值大于或等于se芯片中保存的计数器的值时,保存数据解密子模块16031解密获得的服务器200加密上述明文数据的过程中使用的密钥和初始向量,以及上述完整性校验值。

[0295]

进一步地,上述信令的安全传输装置还可以包括:发送模块1604;

[0296]

接收模块1601,还用于在接收终端设备100发送的指令之前,接收终端设备100发送的获取信息指令;

[0297]

发送模块1604,用于将上述se芯片当前支持的安全通道协议的版本和上述se芯片中密钥的版本发送给终端设备100;

[0298]

则,终端设备100发送的指令可以包括:与se芯片111当前支持的安全通道协议的版本和se芯片111中密钥的版本相匹配的指令。

[0299]

图17所示实施例提供的信令的安全传输装置可以作为se芯片111,或se芯片111的一部分实现本技术图9所示方法实施例的技术方案,其实现原理和技术效果可以进一步参考方法实施例中的相关描述。

[0300]

本技术实施例还提供一种计算机可读存储介质,该计算机可读存储介质中存储有计算机程序,当其在计算机上运行时,使得计算机执行本技术图6所示实施例提供的信令的安全传输方法。

[0301]

本技术实施例还提供一种计算机可读存储介质,该计算机可读存储介质中存储有计算机程序,当其在计算机上运行时,使得计算机执行本技术图9所示实施例提供的信令的安全传输方法。

[0302]

本技术实施例还提供一种计算机程序产品,该计算机程序产品包括计算机程序,当其在计算机上运行时,使得计算机执行本技术图6所示实施例提供的信令的安全传输方法。

[0303]

本技术实施例还提供一种计算机程序产品,该计算机程序产品包括计算机程序,当其在计算机上运行时,使得计算机执行本技术图9所示实施例提供的信令的安全传输方法。

[0304]

本技术实施例中,“至少一个”是指一个或者多个,“多个”是指两个或两个以上。“和/或”,描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示单独存在a、同时存在a和b、单独存在b的情况。其中a,b可以是单数或者复数。字符“/”一般表示前后关联对象是一种“或”的关系。“以下至少一项”及其类似表达,是指的这些项中的任意组合,包括单项或复数项的任意组合。例如,a,b和c中的至少一项可以表示:a,b,c,a和b,a和c,b和c或a和b和c,其中a,b,c可以是单个,也可以是多个。

[0305]

本领域普通技术人员可以意识到,本文中公开的实施例中描述的各单元及算法步骤,能够以电子硬件、计算机软件和电子硬件的结合来实现。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

[0306]

所属领域的技术人员可以清楚地了解到,为描述的方便和简洁,上述描述的系统、装置和单元的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

[0307]

在本技术所提供的几个实施例中,任一功能如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本技术各个实施例所述方法的全部或部分步骤。而前述的存储介质包括:u盘、移动硬盘、只读存储器(read-only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光盘等各种可以存储程序代码的介质。

[0308]

以上所述,仅为本技术的具体实施方式,任何熟悉本技术领域的技术人员在本技术揭露的技术范围内,可轻易想到变化或替换,都应涵盖在本技术的保护范围之内。本技术的保护范围应以所述权利要求的保护范围为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。