1.本发明涉及车联网领域,尤其涉及一种安全评估方法、装置、设备与计算机可读存储介质。

背景技术:

2.车路云协同的控制系统是云控系统,是利用新一代信息与通信技术,将人、车、路、云的物理层、信息层、应用层连为一体,进行融合感知,协同决策与控制,综合提升交通效率和行驶安全的信息物理系统。

3.目前,在车联网领域的安全保障工作主要集中在智能汽车电子系统(主要包括总线系统、近距无线通信、车载信息系统等)的安全漏洞挖掘及可行性攻击手段的试验验证层面,在智能汽车信息安全评估方面也开展了一些工作。然而,当前研究主要针对特定车载部件的安全评估,其安全评估效果有待提高。此外,现有技术通常使用层次分析法进行安全评估,但是在层次分析法中必需的重要性判断矩阵是通过直接采用资深专家的经验判断结果并进行人为赋值的方式生成的,其产生过程过于依赖研究人员或实际评测者对于智能网联汽车网络系统的了解程度及个人习惯,缺乏统一的、规范化的操作方式,因而导致主观随意性较强,难以保证评价结果的客观性。

技术实现要素:

4.本发明的主要目的在于提供一种安全评估方法、装置、设备与计算机可读存储介质,旨在解决如何提高安全态势评估效果问题。

5.为实现上述目的,本发明提供一种安全评估方法,所述安全评估方法包括以下步骤:

6.建立层次结构模型,所述层次结构模型包括分系统层及分系统层下属的分部件层,所述分系统层中包括一个或多个分系统,所述分部件层中包括一个或多个分部件;

7.计算所述分系统内各个部件的攻击手段量化值;

8.计算所述分系统内各个部件的攻击效果量化值;

9.基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值;

10.根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值;

11.将所有分系统的安全风险值相加,计算整体安全态势评估值。

12.可选地,所述计算所述分系统内各个部件的攻击手段量化值的步骤包括:

13.划分所述攻击手段的第一评价维度,所述第一评价维度包括攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平;

14.获取各个部件各个所述第一评价维度对应的第一评价分值;

15.基于所述第一评价分值,计算得到所述攻击手段量化值。

16.可选地,所述计算所述分系统内各个部件的攻击效果量化值的步骤包括:

17.划分所述攻击效果的第二评价维度,所述第二评价维度包括危害性、重复再现性、利用难度、受影响客体、发现难度;

18.获取各个部件各个所述第二评价维度对应的第二评价分值;

19.基于所述第二评价分值,计算得到所述攻击效果量化值。

20.可选地,所述基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值的步骤包括:

21.获取所述攻击手段的第一权值和所述攻击后果的第二权值;

22.基于所述第一权值、所述第二权值、所述攻击手段量化值和所述攻击效果量化值,计算分系统内各个部件的安全脆弱性水平值。

23.可选地,所述获取所述攻击手段的第一权值和所述攻击后果的第二权值的步骤包括:

24.获取攻击手段的第一评分分数和所述攻击后果的第二评分分数;

25.分别计算所述第一评分分数的第一平均值和所述第二评分分数的第二平均值;

26.基于所述第一平均值和所述第二平均值,得到所述第一权值和所述第二权值。

27.可选地,所述根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值的步骤包括:

28.将所述分系统内各个部件的安全脆弱性水平值进行两两比较,得到安全风险重要度指数;

29.基于所述安全风险重要度指数,构建安全风险判断矩阵;

30.将所述分系统内各个部件的安全脆弱性水平值转化为向量形式,得到所述各个部件的安全脆弱性水平值向量;

31.基于所述安全脆弱性水平值向量和所述安全风险判断矩阵,计算得到该分系统的安全风险值。

32.可选地,所述计算所述分系统内各个部件的攻击手段量化值的步骤之后,所述方法还包括:

33.判断攻防技术是否有更新;

34.若是,则执行所述计算所述分系统内各个部件的攻击手段量化值的步骤。

35.此外,为实现上述目的,本发明还提供一种安全评估装置,所述装置包括:

36.模型构建模块,用于建立层次结构模型,所述层次结构模型包括分系统层及分系统层下属的分部件层,所述分系统层中包括一个或多个分系统,所述分部件层中包括一个或多个分部件;

37.第一计算模块,用于计算所述分系统内各个部件的攻击手段量化值;

38.第二计算模块,用于计算所述分系统内各个部件的攻击效果量化值;

39.部件安全计算模块,用于基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值;

40.分系统安全计算模块,用于安全根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值;

41.整体安全计算模块,用于将所有分系统的安全风险值相加,计算整体安全态势评估值。

42.可选地,所述第一计算模块还用于:

43.划分所述攻击手段的第一评价维度,所述第一评价维度包括攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平;

44.获取各个部件各个所述第一评价维度对应的第一评价分值;

45.基于所述第一评价分值,计算得到所述攻击手段量化值。

46.可选地,所述第二计算模块还用于:

47.划分所述攻击效果的第二评价维度,所述第二评价维度包括危害性、重复再现性、利用难度、受影响客体、发现难度;

48.获取各个部件各个所述第二评价维度对应的第二评价分值;

49.基于所述第二评价分值,计算得到所述攻击效果量化值。

50.可选地,所述部件安全计算模块还用于:

51.获取所述攻击手段的第一权值和所述攻击后果的第二权值;

52.基于所述第一权值、所述第二权值、所述攻击手段量化值和所述攻击效果量化值,计算分系统内各个部件的安全脆弱性水平值。

53.可选地,所述部件安全计算模块还用于:

54.获取攻击手段的第一评分分数和所述攻击后果的第二评分分数;

55.分别计算所述第一评分分数的第一平均值和所述第二评分分数的第二平均值;

56.基于所述第一平均值和所述第二平均值,得到所述第一权值和所述第二权值。

57.可选地,所述分系统安全计算模块还用于:

58.将所述分系统内各个部件的安全脆弱性水平值进行两两比较,得到安全风险重要度指数;

59.基于所述安全风险重要度指数,构建安全风险判断矩阵;

60.将所述分系统内各个部件的安全脆弱性水平值转化为向量形式,得到所述各个部件的安全脆弱性水平值向量;

61.基于所述安全脆弱性水平值向量和所述安全风险判断矩阵,计算得到该分系统的安全风险值。

62.可选地,所述装置还包括判断模块,用于:

63.判断攻防技术是否有更新;

64.若是,则执行所述计算所述分系统内各个部件的攻击手段量化值的步骤。

65.此外,为实现上述目的,本发明还提供一种安全评估设备,所述设备包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的安全评估程序,所述安全评估程序配置为实现如上所述的安全评估程序方法的步骤。

66.此外,为实现上述目的,本发明还提供一种计算机可读存储介质,所述计算机可读存储介质上存储有安全评估程序,所述安全评估程序被处理器执行时实现如上所述的安全评估方法的步骤。

67.本发明实施例提出的安全评估程序方法、装置、设备与计算机可读存储介质,针对车路云协同系统缺乏系统性安全态势评估的现状,提出(cd)2—a弹性计算框架(cvss-dread-c2r-dea-ahp),将车路云系统划分为分系统级、部件级等,先采用c2r-dea方法计算部件的安全脆弱性水平,再采用ahp层次分析法计算分系统级的安全风险,最后再由分系统

的安全风险值计算车路云协同系统的安全态势评估值。

附图说明

68.图1是本发明实施例方案涉及的硬件运行环境的安全评估设备的结构示意图;

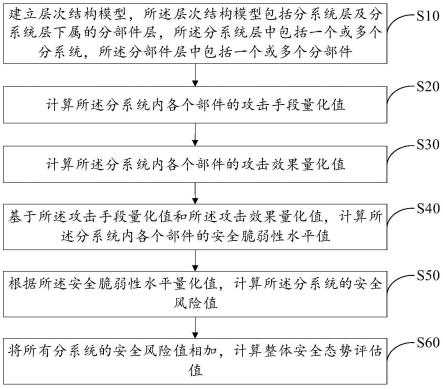

69.图2为本发明安全评估方法第一实施例的流程示意图;

70.图3为本发明安全评估方法一实施例层次结构模型示意图;

71.图4为本发明安全评估方法一实施例中步骤s20的细化流程示意图;

72.图5为本发明安全评估方法一实施例中步骤s40的细化流程示意图;

73.图6为本发明安全评估方法一实施例整体流程示意图;

74.图7为本发明安全评估装置一实施例的功能模块示意图。

75.本发明目的的实现、功能特点及优点将结合实施例,参照附图做进一步说明。

具体实施方式

76.应当理解,此处所描述的具体实施例仅仅用以解释本发明,并不用于限定本发明。

77.参照图1,图1为本发明实施例方案涉及的硬件运行环境的安全评估设备结构示意图。

78.如图1所示,该安全评估设备可以包括:处理器1001,例如中央处理器(central processing unit,cpu),通信总线1002、用户接口1003,网络接口1004,存储器1005。其中,通信总线1002用于实现这些组件之间的连接通信。用户接口1003可以包括显示屏(display)、输入单元比如键盘(keyboard),可选用户接口1003还可以包括标准的有线接口、无线接口。网络接口1004可选的可以包括标准的有线接口、无线接口(如无线保真(wireless-fidelity,wi-fi)接口)。存储器1005可以是高速的随机存取存储器(random access memory,ram)存储器,也可以是稳定的非易失性存储器(non-volatile memory,nvm),例如磁盘存储器。存储器1005可选的还可以是独立于前述处理器1001的存储装置。

79.本领域技术人员可以理解,图1中示出的结构并不构成对安全评估设备的限定,可以包括比图示更多或更少的部件,或者组合某些部件,或者不同的部件布置。

80.如图1所示,作为一种存储介质的存储器1005中可以包括操作系统、数据存储模块、网络通信模块、用户接口模块以及安全评估程序。

81.在图1所示的安全评估设备中,网络接口1004主要用于与其他设备进行数据通信;用户接口1003主要用于与用户进行数据交互;本发明安全评估设备中的处理器1001、存储器1005可以设置在安全评估设备中,所述安全评估设备通过处理器1001调用存储器1005中存储的安全评估程序,并执行本发明实施例提供的安全评估方法。

82.本发明实施例提供了一种安全评估方法,参照图2,图2为本发明一种安全评估方法第一实施例的流程示意图。

83.本实施例中,所述安全评估方法包括:

84.步骤s10,建立层次结构模型,所述层次结构模型包括分系统层及分系统层下属的分部件层,所述分系统层中包括一个或多个分系统,所述分部件层中包括一个或多个分部件;

85.步骤s20,计算所述分系统内各个部件的攻击手段量化值;

86.步骤s30,计算所述分系统内各个部件的攻击效果量化值;

87.步骤s40,基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值;

88.步骤s50,根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值;

89.步骤s60,将所有分系统的安全风险值相加,计算整体安全态势评估值。

90.本实施例安全评估方法运用于车联网领域,以实现对车路云协同系统进行安全评估。可以理解的,汽车依靠几台计算机来控制其内部的几乎每一个系统,除了播放音乐和gps导航外,汽车的基本部件,如方向盘控制失效,都依赖于计算机软件。也就是说,潜在的黑客可以通过不同的方式进入车辆系统,这意味着黑客可以从你的车上获得并窃取个人信息,如你的gps位置、通话信息。更糟糕的是,他们可以控制系统,远程指挥你的汽车。尤其是随着智能网联汽车的不断发展和普及,对其进行有效的汽车信息安全评估是十分重要的。智能网联汽车将车联网与智能车的有机联合,搭载有先进的车载传感器、控制器、执行器等装置,并融合现代通信与网络技术,能实现车与人、路、后台等智能信息交换共享,车联网平台提供了大量的云服务功能,服务功能越来越丰富,云端的引入的安全威胁也与之增长。

91.因此,本方案安全评估方法将车路云协同系统划分为分系统级、部件级等,并建立层次结构模型,以分系统内的单个部件为对象,计算攻击手段量化值和攻击效果量化值,并计算分系统的安全风险值,进一步基于各分系统的安全风险值计算整体安全态势评估值。

92.以下将对各个步骤进行详细说明:

93.步骤s10,建立层次结构模型,所述层次结构模型包括分系统层及分系统层下属的分部件层,所述分系统层中包括一个或多个分系统,所述分部件层中包括一个或多个分部件;

94.在一实施例中,由于汽车安全的影响因素有很多,因此汽车安全评估是一个较为复杂的问题,本实施例采用ahp层次分析法,将安全评估问题分解为不同的层次结构。层次分析法是一种对复杂决策问题的本质、影响因素及其内在关系等进行深入研究的基础上,利用较少的定量信息使决策的思维过程数学化,从而为多目标、多准则或无结构特性的复杂决策问题提供简便的决策方法。是对难以完全定量的复杂系统做出决策的模型和方法。其中分系统为p个,sk代表第k个分系统(k=1,2,

…

p),rk代表该分系统的安全风险值。假设在第k个分系统中有n个部件,针对每个部件都有m种投入(攻击手段)和s种产出(攻击效果),设xij(i=1,2,

…

,m,j=1,2,

…

n)表示针对第j个部件(决策单元)的第i种攻击手段的投入量(输入),yrj(r=1,2,

…

,s,j=1,2,

…

n)表示针对第j个部件(决策单元)的第r种攻击效果的产出量(输出)。参照图3,图3为本发明安全评估方法一实施例层次结构模型示意图,车路云协同系统可以划分为云平台分系统、边缘计算分系统、通信管道分系统、车端分系统和移动终端分系统,进一步的,各平台分系统可以以部件划分,例如云平台分系统包括:应用、云服务、数据存储系统、数据分析系统、数据传输系统。

95.此外,除了可以将车路云协同系统分为系统级和部件级以外,还可以采用别的分类方式,或者进一步地对部件进行拆分,例如,车载的信息娱乐系统,还包括应用层、操作系统层、硬件层等,可以进一步地细分,对层级安全性进行评估。

96.步骤s20,计算所述分系统内各个部件的攻击手段量化值;

97.在一实施例中,对按照层级结构模型的所划分各部分,分别进行攻击手段评分,具

体地,可以通过设定评价标准,例如将攻击手段的实施难度的及对应的分数进行设定,形成映射关系,例如:0分:无法利用;2分:利用条件非常苛刻,难以利用;4分:利用有一定难度,利用非常复杂;6分:高级攻击者资质工具利用;3分:中级攻击者利用;10分:新手可在简单工具下轻松利用。按照预设的评价标准评估各个手段对不同部件实施攻击的攻击手段量化值。攻击手段可以粗略进行分类,例如分为:直接攻击、病毒传播、服务器攻击、热点攻击、生产攻击、应用程序攻击、智能手机攻击等,当然也可以具体细分到特定手段,例如ddos攻击、中继攻击等。攻击手段可以参照现有的公开攻击案例、行业数据等等。

98.步骤s30,计算所述分系统内各个部件的攻击效果量化值;

99.在一实施例中,评估各个分系统中各个分部件攻击手段对应的攻击效果量化值,也即判断不同攻击手段对于不同部件能够得到怎样的攻击效果。具体地,也可以采用设定评分标准的方式,来保证其量化值的准确性。例如将攻击效果分为严重、高、中、低,并分别赋予分值等等。具体的方法可以根据实际需求选择,在此不做限定。

100.步骤s40,基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值;

101.在一实施例中,采用数据包络分析法c2r-dea方法计算部件的安全脆弱性水平。dea有效性的经济含义为:相比的决策单元是处于“技术有效”和“规模有效”的状态。cr2模型是用来检验决策单元是否同时是“技术有效”和“规模有效”的dea模型。c2r-dea方法对单个部件进行安全脆弱性水平评估时需要进行多输入-多输出有效性评价,而攻击手段量化值则是输入值,攻击效果量化值则是输出值。在得到攻击手段量化值和攻击效果量化值后,通过定义安全脆弱性水平值与攻击手段量化值和攻击效果量化值之间的关系,例如将其相加,得到安全脆弱性水平值。具体地,怎么定义安全脆弱性水平值与攻击手段量化值、攻击效果量化值之间的关系,可以在实际应用中不断调整。

102.步骤s50,根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值;

103.在一实施例中,根据各个部件的安全脆弱性水平量化值,计算对应分系统的安全风险值。可以理解的,在前步骤中计算得到了分系统中各部件的安全脆弱性水平值。则根据各个部件的重要程度,以及计算得到的各部件安全脆弱性水平量化值,加权得到分系统的安全风险值。

104.步骤s60,将所有分系统的安全风险值相加,计算整体安全态势评估值。

105.在一实施例中,将所有分系统的安全风险值相加,计算得到整体安全态势t。具体地,整体安全态势t计算公式如下:

[0106][0107]

其中,rk是分系统sk的安全风险值,分系统为p个。

[0108]

本实施例通过建立层次结构模型,所述层次结构模型包括分系统层及分系统对应的分部件层,计算分系统内各个部件的攻击手段量化值和攻击效果量化值,基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值,根据安全脆弱性水平量化值,计算所述分系统的安全风险值,将所有分系统的安全风险值相加,计算整体安全态势,解决了当前研究主要针对特定车载部件的安全评估,尚未针对车路云协同系统形成定量的评估方法的问题,实现了车路云系统的整体安全评估,以更好地保

障汽车信息安全。

[0109]

进一步地,基于本发明安全评估方法的第一实施例,提出本发明安全评估方法第二实施例。

[0110]

参照图4,图4为本发明安全评估方法一实施例中步骤s20的细化流程示意图,本发明安全评估方法第二实施例与安全评估方法第一实施例的区别在于,所述计算所述分系统内各个部件的攻击手段量化值的步骤包括:

[0111]

步骤s21,划分所述攻击手段的第一评价维度,所述第一评价维度包括攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平;

[0112]

步骤s22,获取各个部件各个所述第一评价维度对应的第一评价分值;

[0113]

步骤s23,基于所述第一评价分值,计算得到所述攻击手段量化值。

[0114]

本实施例对攻击手段x

ij

进行量化计算,将所得量化值作为c2r-dea方法的输入值。现有技术中,在层次分析法中必需的重要性判断矩阵是通过直接采用资深专家的经验判断结果并进行人为赋值的方式生成的,其产生过程过于依赖研究人员或实际评测者对于智能网联汽车网络系统的了解程度及个人习惯,缺乏统一的、规范化的操作方式,因而导致主观随意性较强,难以保证评价结果的客观性。因此,针对此问题划分第一评价维度,从各个维度对攻击手段进行量化评分。

[0115]

以下将对各个步骤进行详细说明:

[0116]

步骤s21,划分所述攻击手段的第一评价维度,所述第一评价维度包括攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平;

[0117]

在一实施例中,攻击手段x

ij

的量化值结合已知的汽车攻击事件历史数据、参考通用漏洞评分系统cvss(common vulnerability scoring system)得出。cvss是一个“行业公开标准,其被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度”。汽车攻击事件历史数据的来源包括国内外已公开的、自身已开展的汽车渗透测试项目,车联网安全白皮书、测试机构已开展的案例等。将cvss 3.0中基本尺度的exploitability可执行性度量和时间尺度中的部分度量因素相结合,将攻击手段划分为攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平等6个评价维度。

[0118][0119][0120]

则攻击手段量化值x

ij

=10*av*ac*pr*ui(1 e*rl)。

[0121]

进一步地,在一实施例中,所述计算所述分系统内各个部件的攻击效果量化值的步骤包括:

[0122]

步骤s31,划分所述攻击效果的第二评价维度,所述第二评价维度包括危害性、重复再现性、利用难度、受影响客体、发现难度;

[0123]

步骤s32,获取各个部件各个所述第二评价维度对应的第二评价分值;

[0124]

步骤s33,基于所述第二评价分值,计算得到所述攻击效果量化值。

[0125]

本实施例定义了攻击效果的规范化、定量化计算方式,基于车路云协同系统的实际构成,采用改进后的dread方法对攻击效果进行量化计算。在计算各个部件的攻击效果量化值时,采用了第二评价维度进行评分量化,通过设定评价维度,能够使得攻击效果的量化值更加准确。

[0126]

以下将对各个步骤进行详细说明:

[0127]

步骤s31,划分所述攻击效果的第一评价维度,所述第二评价维度包括危害性、重复再现性、利用难度、受影响客体、发现难度;

[0128]

在一实施例中,以分系统内的单个部件为对象,对攻击效果y

rj

进行量化计算,将所得量化值作为c2r-dea方法的输出值。攻击效果y

rj

的量化值采用dread方法进行计算,将攻击效果划分为危害性、重复再现性、利用难度、受影响客体、发现难度等维度,每个维度均划分为高、中、低3个等级,分别赋予3、2、1的分值。分值分布为5-15分。具体评分可以参照下表:

[0129][0130][0131]

步骤s32,获取各个部件各个所述第二评价维度对应的第二评价分值;

[0132]

在一实施例中,参照攻击效果的各个评分维度对部件进行打分,得到第二评分值,也即获取每个部件每个第二评价维度对应的第二评分值。

[0133]

步骤s33,基于所述第二评价分值,计算得到所述攻击效果量化值。

[0134]

在一实施例中,当每个部件将获得第二评价维度中每种维度对应的分值后,计算得到各种攻击效果各个部件的量化值。具体地,令y

rj

=da re ex af di,也即将各维度第二评价分值相加得到攻击效果量化值。

[0135]

本实施例为了确保c2r-dea方法输入和输出项的准确性和权威性,采用cvss 3.0方法中基本尺度的exploitability可执行性度量和时间尺度中的部分度量因素对输入值(即攻击手段)进行量化计算,采用dread方法对输出值(攻击效果)进行量化计算,实现了攻击效果和攻击手段的精准评估,提高了安全评估的准确性。

[0136]

进一步地,基于本发明安全评估方法在前实施例,提出本发明安全评估方法第三实施例。

[0137]

参照图5,图5为本发明安全评估方法一实施例中步骤s40的细化流程示意图,本发明安全评估方法第三实施例与安全评估方法在前实施例的区别在于,所述基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值的步骤包括:

[0138]

步骤s41,获取所述攻击手段的第一权值和所述攻击后果的第二权值;

[0139]

步骤s42,基于所述第一权值、所述第二权值、所述攻击手段量化值和所述攻击效果量化值,计算分系统内各个部件的安全脆弱性水平值。

[0140]

在一实施例中,在确定x

ij

和y

rj

的数值之后,再令vi(i=1,2,

…

,m)表示第i种投入(攻击手段)的权值也即第一权值,ur(r=1,2,

…

,s)表示第r种产出(攻击效果)的权值,也即第二权值。具体地,vi代表第i种攻击手段的针对性、有效性和重要性,选取安全专家、测评机构和汽车生产厂商等,依照已有的汽车安全案例,进行打分;ur代表第r种攻击后果的破坏性和严重性,选取汽车生产厂商、交通管理专家、测评机构等,结合已有的汽车安全案例进行打分。

[0141]

向量xj,yj(j=1,2,

…

n)分别表示第j个部件的投入(攻击手段)和产出(攻击效果),v和u分别表示投入和产出权值向量,则:

[0142]

xj=(x

1j

,x

2j

,

…

,x

mj

)

t

[0143]

yj=(y

1j

,y

2j

,

…

,y

sj

)

t

[0144]

u=(u1,u2,

…

,um)

t

[0145]

v=(v1,v2,

…

,vs)

t

[0146]

则第j个部件的安全脆弱性水平值为:

[0147]hj

=(u

t

yj)/(v

t

xj),其中j=1,2,

…n[0148]

进一步地,在一实施例中,所述获取所述攻击手段的第一权值和所述攻击后果的第二权值的步骤包括:

[0149]

步骤s411,获取攻击手段的第一评分分数和所述攻击后果的第二评分分数;

[0150]

步骤s412,分别计算所述第一评分分数的第一平均值和所述第二评分分数的第二平均值;

[0151]

步骤s413,基于所述第一平均值和所述第二平均值,得到所述第一权值和所述第二权值。

[0152]

在一实施例中,选取安全专家、测评机构和汽车生产厂商等,依照已有的汽车安全案例,打分后得到攻击手段的第一评分分数和攻击效果的第二评分分数,取平均值,得到攻

击手段的第一权值和攻击效果的第二权值。通常攻击效果评估是对攻击手段包括的子方法进行评估,统计多少种子手段起了作用,得到攻击效果的量化值。可以理解的是,不同的安全专家或者测评机构得到的评估结果是不一样的,以车机操作系统为例,实际操作人员会认为车机操作系统是对于车机比较重要攻击端口,而其他没有做过相关现场工作的人员,会认为安卓的车机系统的可能只是一个娱乐系统,不同人对于打分理解不同,那么得到的评分也存在着不同,为了综合各种情况,在此对于各个来源的第一评分分数和第二评分分数取平均值,得到第一权值和第二权值,以提高权值的可靠性。

[0153]

进一步地,所述计算所述分系统内各个部件的攻击手段量化值的步骤之后,所述方法还包括:

[0154]

步骤s71,判断攻防技术是否有更新;

[0155]

在一实施例中,计算得到分系统各部件的攻击手段及攻击效果的量化值后,判断攻防技术是否有更新,可以理解的,根据汽车电子安全漏洞事件、或者相关业界信息,定期更新攻防技术数据库,也即判断是否有新增的攻击手段及攻击效果,然后将其引入安全评估的评估范围,如果有更新的话,那么就需要重新计算各个部件的攻击手段量化值和攻击效果量化值。

[0156]

步骤s72,若是,则执行所述计算所述分系统内各个部件的攻击手段量化值的步骤。

[0157]

在一实施例中,若攻防技术有更新,则重新计算分系统各个部件的攻击手段量化值和攻击效果量化值。需要说明的是,判断攻防技术是否更新可以设置通过定时器,在一段时间后对攻防技术数据库进行更新,并进一步更新攻击手段和攻击效果的相关数据,以更好地对其进行量化,使安全评估与时俱进,实现安全评估方法的动态更新。

[0158]

进一步地,在一实施例中,所述根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值的步骤包括:

[0159]

步骤s51,将所述分系统内各个部件的安全脆弱性水平值进行两两比较,得到安全风险重要度指数;

[0160]

在一实施例中,为了计算分系统的安全风险值,首先将分系统中各部件的安全脆弱性水平值进行两两比较,得到安全风险重要度指数a,a

ij

=hi/hj。其中,第j个部件的安全脆弱性水平值为hj。

[0161]

步骤s52,基于所述安全风险重要度指数,构建安全风险判断矩阵;

[0162]

在一实施例中,计算出所有的安全风险重要度指数,构建安全风险判断矩阵a:

[0163][0164]

步骤s53,将所述分系统内各个部件的安全脆弱性水平值转化为向量形式,得到所述各个部件的安全脆弱性水平值向量;

[0165]

在一实施例中,对分系统内各个部件的安全脆弱性水平值进行运算,将其转化为向量形式。具体地,对安全风险判断矩阵a的每一列进行正规化运算:

[0166]

[0167]

将正规化矩阵按行相加,得到和向量e

[0168][0169]

将得到的和向量e正规化,即得到权重向量

[0170][0171]

令分系统sk的部件安全脆弱性水平值向量为hk[0172]hk

=(h1,h2,

…

,hn)(i=1,2,

…

,n)。

[0173]

步骤s54,基于所述安全脆弱性水平值向量和所述安全风险判断矩阵,计算得到该分系统的安全风险值。

[0174]

在一实施例中,当得到分系统的安全脆弱性水平值向量和所述安全风险判断矩阵后,则分系统sk的安全风险值

[0175]

参照图6,图6为本发明安全评估方法一实施例整体流程示意图,对本发明实施步骤进行解释,首先s1对车路云协同系统进行分层建模,进一步地s2采用cvss量化计算分系统内单个部件的攻击手段,s3采用dread量化计算分系统内单个部件的攻击效果,s4判断攻防技术是否有更新,若更新则返回步骤s2,s5采用c2r-dea方法量化计算单个部件安全脆弱性水平,s6采用c2r-dea方法量化计算所有部件安全脆弱性水平,s7采用ahp层次分析法计算该分系统的安全风险值,s8通过ahp层次分析法计算所有分系统的安全风险值,s9计算车路云协同系统整体安全态势评估值。

[0176]

本实施例通过设置第一权值和第二权值,结合近年来已知的汽车攻击事件数据(包括已公开的、已开展的汽车渗透测试项目)、白皮书、案例等,进行评分和取平均值,得到攻击手段的第一权值和攻击效果的第二权值;进一步地,随着时间的推移和技术手段的升级,通过判断攻防技术是否更新,使得输入值和输出值也随之动态变化,最终实现车路云协同系统安全态势的弹性计算。

[0177]

本发明还提供一种安全评估装置。如图7所示,图7为本发明安全评估装置一实施例的功能模块示意图。所述装置包括:

[0178]

模型构建模块10,用于建立层次结构模型,所述层次结构模型包括分系统层及分系统层下属的分部件层,所述分系统层中包括一个或多个分系统,所述分部件层中包括一个或多个分部件;

[0179]

第一计算模块20,用于计算所述分系统内各个部件的攻击手段量化值;

[0180]

第二计算模块30,用于计算所述分系统内各个部件的攻击效果量化值;

[0181]

部件安全计算模块40,用于基于所述攻击手段量化值和所述攻击效果量化值,计算所述分系统内各个部件的安全脆弱性水平值;

[0182]

分系统安全计算模块50,用于安全根据所述安全脆弱性水平量化值,计算所述分系统的安全风险值;

[0183]

整体安全计算模块60,用于将所有分系统的安全风险值相加,计算整体安全态势评估值。

[0184]

可选地,所述第一计算模块还用于:

[0185]

划分所述攻击手段的第一评价维度,所述第一评价维度包括攻击向量、攻击复杂度、权限要求、用户交互、利用代码成熟度、补丁完善水平;

[0186]

获取各个部件各个所述第一评价维度对应的第一评价分值;

[0187]

基于所述第一评价分值,计算得到所述攻击手段量化值。

[0188]

可选地,所述第二计算模块还用于:

[0189]

划分所述攻击效果的第二评价维度,所述第二评价维度包括危害性、重复再现性、利用难度、受影响客体、发现难度;

[0190]

获取各个部件各个所述第二评价维度对应的第二评价分值;

[0191]

基于所述第二评价分值,计算得到所述攻击效果量化值。

[0192]

可选地,所述部件安全计算模块还用于:

[0193]

获取所述攻击手段的第一权值和所述攻击后果的第二权值;

[0194]

基于所述第一权值、所述第二权值、所述攻击手段量化值和所述攻击效果量化值,计算分系统内各个部件的安全脆弱性水平值。

[0195]

可选地,所述部件安全计算模块还用于:

[0196]

获取攻击手段的第一评分分数和所述攻击后果的第二评分分数;

[0197]

分别计算所述第一评分分数的第一平均值和所述第二评分分数的第二平均值;

[0198]

基于所述第一平均值和所述第二平均值,得到所述第一权值和所述第二权值。

[0199]

可选地,所述分系统安全计算模块还用于:

[0200]

将所述分系统内各个部件的安全脆弱性水平值进行两两比较,得到安全风险重要度指数;

[0201]

基于所述安全风险重要度指数,构建安全风险判断矩阵;

[0202]

将所述分系统内各个部件的安全脆弱性水平值转化为向量形式,得到所述各个部件的安全脆弱性水平值向量;

[0203]

基于所述安全脆弱性水平值向量和所述安全风险判断矩阵,计算得到该分系统的安全风险值。

[0204]

可选地,所述装置还包括判断模块,用于:

[0205]

判断攻防技术是否有更新;

[0206]

若是,则执行所述计算所述分系统内各个部件的攻击手段量化值的步骤。

[0207]

本发明还提供一种计算机可读存储介质。

[0208]

本发明计算机可读存储介质上存储有安全评估程序,所述安全评估程序被处理器执行时实现如上所述的安全评估方法的步骤。

[0209]

其中,在所述处理器上运行的安全评估程序被执行时所实现的方法可参照本发明安全评估方法各个实施例,此处不再赘述。

[0210]

需要说明的是,在本文中,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者系统不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者系统所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括该要素的过程、方法、物品或者系统中还存在另外的相同要素。

[0211]

上述本发明实施例序号仅仅为了描述,不代表实施例的优劣。

[0212]

通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到上述实施例方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下

前者是更佳的实施方式。基于这样的理解,本发明的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在如上所述的一个存储介质(如rom/ram、磁碟、光盘)中,包括若干指令用以使得一台终端设备(可以是手机,计算机,服务器,或者网络设备等)执行本发明各个实施例所述的方法。

[0213]

以上仅为本发明的优选实施例,并非因此限制本发明的专利范围,凡是利用本发明说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本发明的专利保护范围内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。