1.本公开涉及对搭载于车辆的电子控制单元的软件更新进行控制的中心、信息改写方法以及非暂时性存储介质。

背景技术:

2.在车辆搭载有用于控制车辆的动作的多个电子控制单元。电子控制单元具备处理器、ram那样的暂时性的存储部、以及闪速rom那样的非易失性的存储部亦即非易失性存储器。通过处理器执行存储于非易失性存储器的软件来实现电子控制单元的控制功能。各电子控制单元所存储的软件能够改写。通过更新为新的版本的软件,能够改善各电子控制单元的功能、追加新的车辆控制功能。

3.作为更新电子控制单元的软件的技术,公知有ota(over the air:空中下载)技术。在ota技术中,与车载网络连接的车载通信设备和因特网等通信网络通过无线而连接。承担车辆的软件的更新处理的装置借助无线通信从具有服务器功能的中心下载软件。通过将下载好的软件安装至电子控制单元,来进行电子控制单元的软件更新、追加。例如参照日本特开2004-326689。

4.在使用了该ota技术的软件更新处理的实施时,使用车辆所持有的秘钥(车辆侧秘钥)和中心按每台车辆成对管理的秘钥(中心侧秘钥)来在车辆与中心之间实施使用了秘钥的认证处理。

5.在被搭载于车辆的设备中,当持有认证处理所使用的秘钥(车辆侧秘钥)的车载设备例如通信模块(dcm)因故障等而被更换的情况下,预先赋予给通信模块的秘钥也一同被变更。然而,中心无法知晓通信模块的更换。因此,由于中心不将预先赋予给变更后的通信模块的新的秘钥识别为与车辆建立了关联的正规的秘钥,所以无法认证车辆。因此,存在无法实现基于ota的软件更新这一问题。

技术实现要素:

6.本公开提供在持有认证处理所使用的秘钥的车载设备被更换的情况下也能够认证车辆的中心、信息改写方法以及非暂时性存储介质。

7.在本公开技术的第一方式中,构成为经由第1网络与控制电子控制单元的软件更新的ota管理器进行通信的中心具备处理器。上述电子控制单元被搭载于车辆。上述处理器构成为存储车辆管理信息,该车辆管理信息包括在车辆的认证中使用的秘钥的信息。上述处理器构成为经由上述第1网络从上述车辆接收认证用信号。上述认证用信号被使用对搭载于上述车辆的规定的设备赋予的固有的秘钥而签名。上述处理器构成为基于上述车辆管理信息以及上述认证用信号来实施上述车辆的认证。在上述处理器从上述车辆接收到上述秘钥的信息的情况下,上述处理器构成为基于上述秘钥的信息来改写上述处理器所存储的上述车辆管理信息。

8.在本公开技术的第一方式所涉及的中心中,当上述处理器经由第2网络从上述车

辆接收到上述秘钥的信息的情况下,上述处理器可以构成为基于上述秘钥的信息来改写上述处理器所存储的上述车辆管理信息。上述第2网络可以与上述第1网络不同。

9.在本公开技术的第一方式所涉及的中心中,上述规定的设备可以是通信模块,该通信模块构成为中介(mediate)上述中心与上述ota管理器的通信。

10.在本公开技术的第一方式所涉及的中心中,上述秘钥的信息可以包括确定对上述规定的设备赋予的上述秘钥的识别信息以及确定搭载有上述规定的设备的上述车辆的识别信息。

11.在本公开技术的第二方式中,信息改写方法由具备处理器和存储器的中心的计算机执行。上述中心构成为经由第1网络与控制被搭载于车辆的电子控制单元的软件更新的ota管理器进行通信。上述信息改写方法包括:存储车辆管理信息,该车辆管理信息包括在上述车辆的认证中使用的秘钥的信息;和经由上述第1网络从上述车辆接收认证用信号。上述认证用信号被使用对搭载于上述车辆的规定的设备赋予的固有的秘钥而签名。上述信息改写方法包括:基于上述车辆管理信息以及上述认证用信号来实施上述车辆的认证;和在从上述车辆接收到上述秘钥的信息的情况下,基于上述秘钥的信息来改写上述车辆管理信息。

12.在本公开技术的第三方式中,非暂时性存储介质储存有能够由具备处理器和存储器的中心的计算机执行且使上述计算机执行功能的命令。上述中心构成为经由第1网络与控制被搭载于车辆的电子控制单元的软件更新的ota管理器进行通信。上述功能包括:存储车辆管理信息,该车辆管理信息包括在上述车辆的认证中使用的秘钥的信息;和经由上述第1网络从上述车辆接收认证用信号。上述认证用信号被使用对搭载于上述车辆的规定的设备赋予的固有的秘钥而签名。上述功能包括:基于上述车辆管理信息以及上述认证用信号来实施上述车辆的认证;和在从上述车辆接收到上述秘钥的信息的情况下,基于上述秘钥的信息来改写上述车辆管理信息。

13.根据本公开的中心等,即便在持有认证处理所使用的秘钥的车载设备被更换了的情况下,也能够认证车辆。

附图说明

14.以下,参照附图对本发明的示例性实施例的特征、优点、技术及工业重要性进行说明,在附图中相同的附图标记表示相同的构成要素,其中:

15.图1是表示包括实施方式所涉及的中心的网络系统的整体结构的框图。

16.图2是表示中心的简要结构的框图。

17.图3是中心的功能框图。

18.图4是表示秘钥信息数据库的一个例子的图。

19.图5是表示个体车辆(individual vehicle)秘钥信息的一个例子的图。

20.图6是表示ota管理器的简要结构的框图。

21.图7是在处理装置以及中心执行的信息改写处理的流程图。

具体实施方式

22.当在车辆中持有认证处理用的秘钥的车载设备被更换时,本公开的中心经由与执

行车辆认证的网络不同的网络来取得赋予给更换后的车载设备的秘钥的id和进行了该车载设备的更换的车辆的id作为与秘钥相关的信息。而且,中心基于与秘钥相关的信息来将与车辆认证用的秘钥相关的信息更新为最新的内容。

23.以下,参照附图对本公开的一个实施方式详细地进行说明。

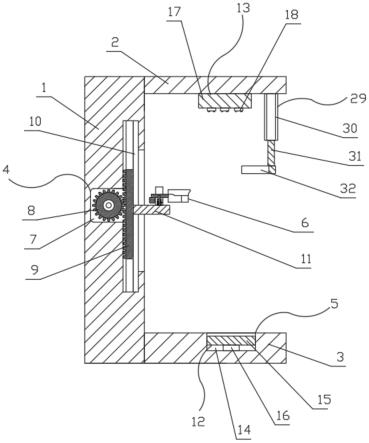

24.实施方式

25.结构

26.图1是表示包括本公开的一个实施方式所涉及的中心的网络系统的整体结构的框图。图1所示的网络系统是用于对被搭载于车辆的多个电子控制单元40a~40d的软件进行更新的系统。网络系统具备位于车辆外的中心10、在车辆内构建的车载网络20、以及处理装置80。

27.(1)中心

28.中心10能够经由第1网络70与车载网络20所具备的后述的ota管理器30通信。中心10进行车辆的认证、电子控制单元的更新数据发送等通信,能够对与ota管理器30连接的多个电子控制单元40a~40d的软件更新进行管理。另外,中心10能够经由与第1网络70不同的第2网络90与处理装置80通信。中心10经由第2网络90进行后述的与车辆的秘钥相关的信息的通信来进行车辆的秘钥的管理。该中心10具有作为服务器的功能。

29.图2是表示图1中的中心10的简要结构的框图。如图2所示,中心10具备cpu(central processing unit)11、ram(random access memory)12、存储装置13以及通信装置14。存储装置13是具备硬盘驱动器(hdd)、固态驱动器(ssd)等可读写的存储介质的装置。存储装置13存储用于执行软件的更新管理的程序、软件的更新管理所使用的信息、各电子控制单元的更新数据、以及包括车辆的认证所使用的秘钥的信息的车辆管理信息等。在中心10中,cpu11使用ram12作为工作区域来执行从存储装置13读出的程序。由此,中心10执行与软件更新相关的规定的处理。通信装置14是用于经由第1网络70与ota管理器30进行通信、经由第2网络90与处理装置80进行通信的装置。

30.图3是图2所示的中心10的功能框图。图3所示的中心10具备存储部16、通信部17以及控制部18。存储部16由图2所示的存储装置13实现。通信部17以及控制部18通过图2所示的cpu11使用ram12执行存储于存储装置13的程序来实现。

31.存储部16存储与被搭载于车辆的1个以上电子控制单元的软件更新处理相关的信息。作为与软件更新处理相关的信息,存储部16存储更新管理信息和电子控制单元的软件的更新数据。更新管理信息是按识别车辆的每个车辆识别信息(车辆的id)关联了表示能够在电子控制单元利用的软件的信息而得到的信息。作为表示能够在电子控制单元利用的软件的信息,例如可定义多个电子控制单元的各软件的最新的版本信息的组合。

32.另外,存储部16预先将与和规定的机构发行的车辆侧秘钥成对的中心侧秘钥相关的信息存储为秘钥信息数据库。规定的机构管理在车辆的认证中使用的秘钥。图4中示出了被存储于存储部16的秘钥信息数据库的一个例子。规定的机构发行的车辆侧秘钥的主体例如预先在通信模块50等车辆的认证处理所使用的设备的制造时被隐匿地赋予给该设备。与此相对,向中心10提供确定车辆侧秘钥的主体的识别信息亦即keyid和与车辆侧秘钥成对的中心侧秘钥的主体的信息。在图4的例子中,示出了中心侧秘钥(主体):key-a和由keyid:aaaa确定的车辆侧秘钥成对这一情况。

33.并且,存储部16存储个体车辆秘钥信息。个体车辆秘钥信息是将识别车辆的车辆识别信息(车辆的id)与中心侧秘钥建立了关联的信息。为了验证被以车辆侧秘钥签名了的认证用信号而使用中心侧秘钥。图5中示出了存储于存储部16的个体车辆秘钥信息的一个例子。在图5的例子中,示出了为了验证来自车辆的id:a的车辆的认证用信号而使用中心侧秘钥:key-a这一情况。该个体车辆秘钥信息可以以包括在上述的更新管理信息等其他信息的方式被管理。个体车辆秘钥信息可通过经由了后述的第2网络90的通信而被适当地改写。

34.通信部17能够从ota管理器30接收软件的更新确认请求。更新确认请求例如是当在车辆中电源或者点火装置(ign)被接通时从ota管理器30向中心10发送的信息。更新确认请求是用于请求中心10确认是否存在电子控制单元的更新数据的信息。另外,通信部17能够接收来自ota管理器30的分发包(distribution package)的发送请求(下载请求)。通信部17若接收到分发包的下载请求,则将分发包发送至ota管理器30。分发包包括由后述的控制部18生成的电子控制单元的软件的更新数据。

35.若通信部17从ota管理器30接收到更新确认请求,则控制部18基于存储于存储部16的更新管理信息来对是否存在被搭载于由更新确认请求所包括的车辆的id确定的车辆的电子控制单元的软件的更新数据进行判定。控制部18在判定为存在电子控制单元的软件的更新数据的情况下,若从ota管理器30接收到分发包的下载请求,则生成包括存储于存储部16的相应的更新数据的分发包。

36.(2)车载网络

37.车载网络20具备ota管理器30、多个电子控制单元40a~40d以及通信模块50。ota管理器30与通信模块50经由总线60a连接。ota管理器30与电子控制单元40a以及40b经由总线60b连接。ota管理器30与电子控制单元40c以及40d经由总线60c连接。

38.ota管理器30能够借助通信模块50而经由第1网络70与中心10实现无线的通信。该ota管理器30是具有管理ota状态、控制软件更新序列来实施成为软件更新对象的电子控制单元(以下称为“目标电子控制单元”)的软件更新的功能的装置。ota管理器30基于从中心10取得的更新数据来控制电子控制单元40a~40d中的目标电子控制单元的软件更新。也存在ota管理器30被称为中央网关(cgw)的情况。

39.图6是表示图1中的ota管理器30的简要结构的框图。如图6所示,ota管理器30具备cpu31、ram32、rom(read-only memory)33、存储装置34以及通信装置36。cpu31、ram32、rom33以及存储装置34构成微型计算机35。在ota管理器30中,cpu31使用ram32作为工作区域来执行从rom33读出的程序。由此,cpu31执行与软件更新相关的规定的处理。通信装置36是用于经由图1所示的总线60a~60c与通信模块50以及电子控制单元40a~40d进行通信的装置。

40.多个电子控制单元40a~40d是用于控制车辆的各部的动作的装置(ecu:electronic control unit)。在图1中,例示了4个电子控制单元40a~40d,但电子控制单元的数量不特别限定。用于进行各种显示的显示装置(hmi)可以与ota管理器30连接。对于各种显示而言,能够例示在电子控制单元40a~40d的软件的更新处理时存在更新数据的显示、向车辆的用户、管理者请求对于软件更新的同意的同意请求画面的显示、以及软件更新的结果的显示等。作为显示装置,能够使用汽车导航系统等。另外,将电子控制单元与ota管

理器30连接的总线的数量也不特别限定。例如,上述的显示装置可以通过总线60a~60c以外的总线与ota管理器30连接。

41.通信模块50是具有控制中心10与车辆的通信的功能的单元。通信模块50是用于将车载网络20与中心10连接的通信设备。通信模块50经由第1网络70与中心10无线连接。使用无线连接来进行由ota管理器30对车辆的认证、更新数据的下载等。另外,通信模块50可以构成为为了提供车辆所持有的秘钥的信息而能够与处理装置80无线连接。秘钥的信息包括确定对通信模块50固有赋予的秘钥51的识别信息(keyid)以及确定搭载有通信模块50的车辆的识别信息(车辆的id)。此外,通信模块50也可以构成为包含于ota管理器30。

42.处理装置80例如是设置于车辆的经销商等的个人计算机等信息输入终端。该处理装置80经由与第1网络70不同的第2网络90和中心10连接。处理装置80进行上述的秘钥的信息等的通信。其中,经由第2网络90的处理装置80与中心10的连接可以经由作为整车制造商的oem(origina equipment manufacturer:原始设备制造商)100来进行。若这样构成,则能够在中心10与oem100共享秘钥的信息来进行管理。

43.软件更新处理的概要

44.ota管理器30例如以车辆的电源或者点火装置(ign)被接通为契机来向中心10发送软件的更新确认请求。更新确认请求包括用于识别车辆的车辆的id和与车载网络20连接的电子控制单元40a~40d的软件的版本。为了通过与中心10按每个车辆id保持的最新的软件的版本的比较来对是否存在电子控制单元的软件的更新数据进行判定而使用车辆的id以及电子控制单元40a~40d的软件的版本。另外,ota管理器30从中心10接收表示更新数据的有无的通知作为对于更新确认请求的响应。当存在电子控制单元的软件的更新数据的情况下,ota管理器30将分发包的下载请求发送至中心10。然后,ota管理器30接收从中心10发送的分发包。分发包可以除了包括更新数据之外,还包括用于验证更新数据的真实性的验证用数据、更新数据的数量、安装顺序、以及在软件更新时使用的各种控制信息等。

45.ota管理器30基于来自中心10的对于接收到的更新确认请求的响应来对是否存在电子控制单元的软件的更新数据进行判定。另外,ota管理器30对从中心10接收并储存于存储装置13的分发包的真实性进行验证。另外,ota管理器30将通过分发包下载了的1个以上更新数据转送至目标电子控制单元,使目标电子控制单元安装更新数据。在安装完成后,ota管理器30指示目标电子控制单元使安装完的更新版的软件有效。

46.ota管理器30使输出装置输出对于软件更新需要同意这一内容的通知、催促同意软件更新这一内容的输入的通知作为同意请求处理。作为输出装置,能够利用基于显示进行通知的显示装置、基于声音进行通知的声音输出装置等。例如,在同意请求处理中,当使用显示装置作为输出装置的情况下,ota管理器30使显示装置显示用于请求同意软件更新的同意请求画面。显示装置能够使显示装置显示催促在用户或者管理者同意了的情况下按下同意按钮等特定的输入操作的通知。另外,在同意请求处理中,ota管理器30能够使显示装置显示通知为存在电子控制单元的软件的更新数据的语句、图标等,使显示装置显示软件更新处理的执行中的限制事项等。若ota管理器30从用户或者管理者受理到同意这一内容的输入,则ota管理器30执行上述的安装以及激活的控制处理,更新目标电子控制单元的软件。

47.软件的更新处理由下载阶段、安装阶段以及激活阶段构成。下载阶段是ota管理器

30从中心10下载更新数据的阶段。安装阶段是ota管理器30将下载了的更新数据转送至目标电子控制单元并在目标电子控制单元的储存区域安装更新数据的阶段。激活阶段是目标电子控制单元使安装好的更新版的软件有效化的阶段。

48.下载是ota管理器30接收从中心10通过分发包发送的用于更新电子控制单元的软件的更新数据并存储于存储装置13的处理。在下载阶段中,不仅包括下载的执行,还包括下载的可否执行判断、更新数据的验证等与下载相关的一系列处理的控制。

49.从中心10发送至ota管理器30的更新数据可以包括电子控制单元的更新软件、压缩更新软件而得到的压缩数据、分割更新软件或者压缩数据而得到的分割数据中的任一个。另外,更新数据可以包括目标电子控制单元的编号(ecu_id)和用于识别更新前的电子控制单元的软件的编号(ecu_software_id)。更新数据作为上述的分发包而被下载,但分发包包括单个或者多个电子控制单元的更新数据。

50.安装是ota管理器30基于从中心10下载的更新数据来向目标电子控制单元写入更新软件(更新版的程序)的处理。在安装阶段中,不仅包括安装的执行,还包括安装的可否执行判断、更新数据的转送以及更新软件的验证等与安装相关的一系列处理的控制。

51.在更新数据包括更新软件本身的情况下,在安装阶段中,ota管理器30将更新数据(更新软件)转送至目标电子控制单元。另外,在更新数据包括更新软件的压缩数据、差分数据、或者分割数据的情况下,ota管理器30可以向目标电子控制单元转送更新数据,由目标电子控制单元从更新数据生成更新软件。另外,也可以在ota管理器30根据更新数据生成更新软件之后,将更新软件转送至目标电子控制单元。这里,更新软件的生成能够通过压缩数据的解压、差分数据或者分割数据的组装来进行。

52.更新软件的安装能够由目标电子控制单元基于来自ota管理器30的安装请求来进行。或者,接收到更新数据的目标电子控制单元可以自主地进行安装而不接受来自ota管理器30的明确的指示。

53.激活是目标电子控制单元将安装好的更新软件有效化(激活)的处理。在激活阶段中,不仅包括激活的执行,还包括激活的可否执行判断、执行结果的验证等与激活相关的一系列控制。

54.更新软件的激活能够由目标电子控制单元基于来自ota管理器30的激活请求来进行。或者,接收到更新数据的目标电子控制单元可以在安装完成后自主地进行激活而不接受来自ota管理器30的明确的指示。

55.此外,能够对于多个电子控制单元分别连续或并行地进行软件的更新处理。

56.另外,本说明书中的“软件的更新处理”不仅包括连续地进行下载、安装以及激活的全部的处理,还包括仅进行下载、安装以及激活中的一部的处理。

57.处理

58.接下来,进而参照图7对在本实施方式的网络系统中执行的处理进行说明。图7是对由设置于车辆的经销商等的处理装置80和中心10执行的信息改写处理的步骤进行说明的流程图。

59.例如在通信模块50被更换的情况下等搭载于车辆的设备中的具有车辆的认证所使用的秘钥的车载设备发生了变更的情况下,实施该图7所示的信息改写处理。

60.步骤s701

61.处理装置80在通信模块50的更换后取得赋予给通信模块50的秘钥(车辆侧秘钥)的id(keyid)。例如,可以通过进行通信模块50的更换作业的经销商的工作人员等将对因更换而新安装于车辆的通信模块50赋予的秘钥的id输入至处理装置80来进行该取得。另外,也可以通过在更换后的首次电源接通时从车辆向处理装置80发送秘钥的id来进行。若取得车辆侧秘钥的id,则处理进入至步骤s702。

62.步骤s702

63.处理装置80取得通信模块50被更换了的车辆的id。车辆的id能够使用包括用于识别各个车辆的编号的唯一的编码亦即车辆识别码(vin:vehicle identification number)。可以通过在上述步骤s701中输入了秘钥的id的经销商的工作人员等输入车辆的id来进行该取得。另外,也可以通过在更换后的首次电源接通时从车辆向理装置80发送车辆的id来进行。若取得车辆的id,则处理进入至步骤s703。

64.步骤s703

65.处理装置80将包括所取得的车辆侧秘钥的id和车辆的id的秘钥的信息经由第2网络90发送至中心10。其中,为了与中心10共享信息来进行管理等,该秘钥的信息可以被提供给整车制造商亦即oem100。若车辆侧秘钥的id与车辆的id被发送至中心10,则处理进入至步骤s704。

66.步骤s704

67.中心10经由第2网络90从处理装置80接收车辆侧秘钥的id和车辆的id。若在中心10接收到车辆侧秘钥的id和车辆的id,则处理进入至步骤s705。

68.步骤s705

69.中心10基于从处理装置80接收到的车辆侧秘钥的id来确定与车辆侧秘钥成对的中心侧秘钥。能够通过使用车辆侧秘钥的id对秘钥信息数据库进行检索并提取与车辆侧秘钥的id建立了关联的中心侧秘钥来实现该确定。若确定出与车辆侧秘钥成对的中心侧秘钥,则处理进入至步骤s706。

70.步骤s706

71.中心10基于确定出的中心侧秘钥和从处理装置80接收到的车辆的id来改写在存储部16中管理的车辆的信息。具体而言,图5所示的个体车辆秘钥信息中的与车辆建立了关联的验证用的中心侧秘钥被改写而更新。由此,信息改写处理结束。

72.作用/效果

73.如以上那样,当在车辆中持有认证处理所使用的秘钥的车载设备(通信模块等)被更换时,本公开的一个实施方式所涉及的中心经由与执行车辆认证的第1网络不同的第2网络从处理装置取得对因更换而被新安装于车辆的车载设备赋予的秘钥的id和进行了该车载设备的更换的车辆的id作为与秘钥相关的信息。

74.由此,在使用了ota技术的软件更新处理中,能够在进行经由第1网络的车辆认证之前,基于预先从处理装置取得的与秘钥相关的信息将中心侧秘钥与车辆的id建立了关联的个体车辆秘钥信息更新为最新的内容。中心侧秘钥在被以车辆侧秘钥签名了的认证用信号的验证中使用。因此,能够避免产生中心无法通过变更后的车载设备的新的秘钥进行车辆认证、无法基于ota进行软件更新这一情况。

75.这里,也可以使用管理秘钥的信息的oem后台系统作为第2网络。通过oem后台系统

的使用,能够保证秘钥的安全性。

76.以上,对本公开技术的一个实施方式进行了说明,但本公开不仅能够实现为中心,还能够实现为具备处理器和存储器的中心执行的更新方法、程序、或存储有程序的计算机可读取的非暂时性存储介质等。

77.本公开技术能够在用于更新电子控制单元的软件的网络系统中利用。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。