1.本技术涉及数据加密领域,尤其涉及审计数据的全流程加密方法。

背景技术:

2.审计职能就是以相关规定、标准等为评价依据,评价被审计对象的信息资产和信息系统是否安全、可信,反映财务收支和经济活动的电子轨迹是否合法、合规、合理,督促被审计对象遵纪守法,提高经济效益。

3.现有的审计数据安全管控系统无法对审计数据进行防护加密,导致审计数据在传输过程中存在较大的风险,一旦发生数据劫持泄露就会导致严重后果。

技术实现要素:

4.本技术实施例提出了审计数据的全流程加密方法,通过在每个传输节点处对得到的审计数据进行一层加密,使得审计数据在层层加密过程中不断提升数据的安全性,提高了被破解的难度。

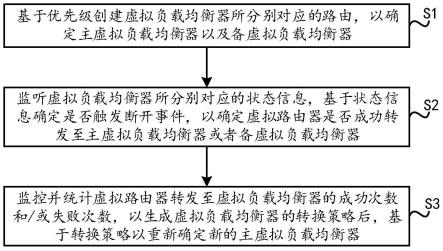

5.具体的,本技术实施例提出的审计数据的全流程加密方法,适用于在每个传输节点对审计数据的加密过程,包括:s1,控制当前传输节点接收前一传输节点发出的针对审计数据进行加密处理后的加密数据;s2,基于传输节点标识从已接收的加密算法列表中选取当前传输节点适用的加密算法;s3,从加密数据中提取表示前一传输节点加密算法的加密特征符;s4,将加密特征符作为初始因子导入加密算法对加密数据进行再加密处理,得到包含新的加密特征符的二次加密数据;s5,将二次加密数据传输至下一传输节点;所述s4包括:s41,将获取到的加密特征符作为初始因子导入对应当前传输节点的加密算法,得到重构加密算法;s42,将接收到的加密数据导入重构加密算法进行再加密处理得到加密后数据;s43,确定重构加密算法的加密特征符,结合加密后数据构建二次加密数据。

6.可选的,所述s1包括:s11,每个预设时长,接收前一传输节点发出的数据传输请求;s12,对数据传输请求进行验证,验证通过后回复接收应答信息;s13,在收到接收应答信息后,控制前一传输节点向当前传输节点发送加密数据。

7.可选的,所述s12包括:s121,对接收到的数据传输请求进行解析,得到前一传输节点的传输节点标识;s122,基于接收到数据传输请求的时间对节点标识中的时间进行计算得到时间

差;s123,如果时间差低于标准传输延时,则判断数据传输请求未被篡改,向前一传输节点回复表示等待加密数据接收的接收应答信息,完成加密数据接收。

8.可选的,所述s2包括:s21,获取当前传输节点的传输节点标识;s22,确定传输节点标识对应的传输节点序号;s23,从已接收的加密算法列表中选取与传输节点序号以及基于当前时刻得到随机数对应的加密算法。

9.可选的,所述s23包括:s231,将当前时刻作为随机因子导入随机数生成算法,计算得到随机数;s232,基于传输节点序号以及随机数双重维度从加密算法列表中选出加密算法,获取加密算法的序号。

10.可选的,所述s3包括:s31,解析加密数据的数据结构得到数据头、数据包以及数据尾;s32,基于数据头确定前一传输节点的加密算法;s33,使用前一传输节点的加密算法对数据尾进行解密,获取对应前一传输节点的加密特征符。

11.可选的,所述s32包括:s321,使用公开解密算法对数据头进行解密得到前一传输节点的传输节点序号;s322,从已接收的加密算法列表中选取与传输节点序号对应的加密算法。

12.可选的,所述s41包括:s411,基于加密特征符生成加密算法中的重构初始因子;s412,基于替换后的初始因子对加密算法内的加密权重值进行替换,得到重构加密算法。

13.可选的,所述s43包括:s431,将重构加密算法的标识保存在加密后数据的数据头中;s432,将重构加密算法中的加密权重值作为加密特征符,对加密特征符使用重构加密算法加密后保存在加密后数据的数据尾中;s433,得到由数据头、数据尾、以及保存在数据包中的加密后数据构成的二次加密数据。

14.有益效果:通过在对审计数据进行加密的传输节点中,获取前一传输节点的加密特征符,对当前传输节点的加密算法进行调整,进而对获取到的加密数据进行再次加密处理。由于在该加密过程中引入前一传输节点的加密特征符对当前传输节点的加密算法进行重构,增加了对审计数据加密的复杂程度,降低了审计数据被破解的风险。

附图说明

15.为了更清楚地说明本技术的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普

通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

16.图1为本技术实施例提出的审计数据的全流程加密方法的流程图;图2为本技术实施例提出的加密算法的加密框架示意图。

具体实施方式

17.为使本技术的结构和优点更加清楚,下面将结合附图对本技术的结构作进一步地描述。

18.具体的,本技术实施例提出的审计数据的全流程加密方法,适用于在每个传输节点对接收到的审计数据进行再次加密的处理方法,如图1所示,包括:s1,控制当前传输节点接收前一传输节点发出的针对审计数据进行加密处理后的加密数据;s2,基于传输节点标识从已接收的加密算法列表中选取当前传输节点适用的加密算法;s3,从加密数据中提取表示前一传输节点加密算法的加密特征符;s4,将加密特征符作为初始因子导入加密算法对加密数据进行再加密处理,得到包含新的加密特征符的二次加密数据;s5,将二次加密数据传输至下一传输节点。

19.在实施中,审计数据由于其特殊性需要在传输过程中需要保持极高的数据安全性,防止在传输过程中被破解窃取。为了尽可能提升审计数据在传输过程中的数据安全性,本技术实施例提出的审计数据加密方法,限定在其经过的每个传输节点上均对接收到的审计数据进行一次加密,该加密过程同时与前一传输节点的加密方式、当前传输节点的加密方式息息相关,使得最终得到的审计数据呈现出层层加密的效果,极大增加了被破解的难度,提升了审计数据自身的安全性。

20.具体的,本技术提出的全流程加密方法,主要分为五个部分,首先是接收前一传输节点的加密数据,其次是确定当前传输节点使用的加密算法,接着获取前一传输节点的加密特征符,再次结合获取到的加密特征符和已知的加密算法对获取到的加密数据进行在当前传输节点处的再加密处理,得到二次加密数据,最后将得到的二次加密数据传输至下一传输节点。

21.首先,获取前一传输节点处的加密数据的流程如步骤s1所示,包括:s11,每个预设时长,接收前一传输节点发出的数据传输请求;s12,对数据传输请求进行验证,验证通过后回复接收应答信息;s13,在收到接收应答信息后,控制前一传输节点向当前传输节点发送加密数据。

22.在实施中,为了令当前传输节点能够安全接收前一传输节点发出的加密数据,需要执行上述步骤s11至s13的验证操作流程。由步骤s11可知,加密数据的接收是由当前传输节点每隔预设时长接收前一传输节点的数据传输请求来主动触发。

23.在接收到数据传输请求后,需要对其进行验证,对应的步骤s12具体包括:s121,对接收到的数据传输请求进行解析,得到前一传输节点的传输节点标识;s122,基于接收到数据传输请求的时间对节点标识中的时间进行计算得到时间差;

s123,如果时间差低于标准传输延时,则判断数据传输请求未被篡改,向前一传输节点回复表示等待加密数据接收的接收应答信息,完成加密数据接收。

24.在实施中,当前传输节点对前一传输节点发出的数据传输请求的验证对象是时间。如果两个传输节点之间存在对数据进行篡改的劫持行为,那么前一传输节点发出的数据传输请求内的时间与接收到数据传输请求时间之间的时间差必然会大于标准传输延迟。通过上述时间对比,能够在一定程度上判断是否存在篡改加密数据的劫持行为,在判断不存在劫持行为后,控制当前传输节点向前一传输节点发送接收应答信息,表明可以接受加密数据的传输。在接收到加密数据后,接来下要进行的是在当前传输节点上的加密操作。为了进行加密操作,需要确定当前传输节点上使用的加密算法,即步骤s2包括:s21,获取当前传输节点的传输节点标识;s22,确定传输节点标识对应的传输节点序号;s23,从已接收的加密算法列表中选取与传输节点序号以及基于当前时刻得到随机数对应的加密算法。

25.在实施中, 在加密数据传输前,每个传输节点处均已保存了加密算法列表,在加密算法列表中通过传输节点标识能够确定当前传输节点可用的加密算法类别。

26.具体的,传输节点标识代表每个传输节点的类型,例如:带加密功能的传输节点、带验证功能的传输节点等不同类型,考虑到具体传输节点功能的差异性,不同类型传输节点对应的加密算法类型也不完全相同。

27.在已知当前传输节点标识的前提下能够确定传输节点可用的加密算法类别,进一步根据当前传输节点在整个传输节点网络中的序号,能够从可用的加密算法类别中选取加密算法用于加密处理。

28.在选取加密算法的过程中,除了已知的传输节点序号,还增加了另一个参数“基于当前时刻得到的随机数”,该参数是为了进一步增加选取加密算法的随机性,增加破解难度。

29.具体的,基于传输节点序号以及随机数进行加密算法选取的步骤,即s23包括:s231,将当前时刻作为随机因子导入随机数生成算法,计算得到随机数;s232,基于传输节点序号以及随机数双重维度从加密算法列表中选出加密算法,获取加密算法的序号。

30.在实施中,获取传输节点的当前时刻,将当前时刻作为随机因子输入到常用的lcg、梅森旋转等算法中得到生成的随机数,进而根据传输节点序号选取当前传输节点的可用加密算法,再根据得到的随机数从可用加密算法中随机选取一个加密算法用于当前传输节点的加密操作。

31.在得到当前传输节点使用的加密算法后,还需要选取当前传输节点进行加密时的初始因子,即前一传输节点使用加密算法的加密特征符,该部分的操作即步骤s3包括:s31,解析加密数据的数据结构得到数据头、数据包以及数据尾;s32,基于数据头确定前一传输节点的加密算法;s33,使用前一传输节点的加密算法对数据尾进行解密,获取对应前一传输节点的加密特征符。

32.在实施中,对当前传输节点接收到的加密数据进行解析可知,加密数据分为数据

头、数据包、数据尾三部分。

33.数据头用于保存加密算法序号,便于解密操作时调用对应的解密算法使用;数据包用于保存被加密的审计数据;数据尾用于保存加密算法的加密特征符,加密特征符用于当前传输节点的重构加密算法的构建。

34.基于已知的加密数据的数据结构,为了得到数据尾存储的加密特征符,需要结合数据头存储的加密算法序号对数据尾进行解密。值得注意的是,对数据尾进行解密的前提是需要获取前一传输节点的加密算法,而获取前一传输节点的加密算法则需要得到前一传输节点序号,该部分内容被加密保存在数据头中,基于数据头部分确定前一传输节点的加密算法操作,即步骤s32包括:s321,使用公开解密算法对数据头进行解密得到前一传输节点的传输节点序号;s322,从已接收的加密算法列表中选取与传输节点序号对应的加密算法。

35.在实施中,数据头保存的信息采用每个传输节点保存的公开解密算法即可获取。对数据头解密后能够得到前一传输节点的传输节点序号,根据得到的传输节点序号即可从加密算法列表中得到加密算法,实现对数据尾的解密,获取前一传输节点的加密特征符。

36.在得到前一传输节点的加密特征符后,对当前传输节点的加密算法进行重构,使用重构的加密算法进行加密数据的再加密操作,即步骤s4包括:s41,将获取到的加密特征符作为初始因子导入对应当前传输节点的加密算法,得到重构加密算法;s42,将接收到的加密数据导入重构加密算法进行再加密处理得到加密后数据;s43,确定重构加密算法的加密特征符,结合加密后数据构建二次加密数据。

37.在实施中,当前传输节点本质上进行的加密操作,是对接收到的加密数据进行再加密处理,相当于对前一传输节点输出的加密数据进行一个“加壳”操作,此处增加的“壳”是基于当前传输节点的重构加密算法实现的。而重构加密算法则是在步骤s2已获取的加密算法基础上,结合步骤s3得到的加密特征符构建得到。

38.加密算法本身包含完整的加密逻辑,能够对待加密数据进行一系列的数据运算输出结果作为加密后数据。但考虑到现有加密数据常规逻辑存在的易破解缺陷,本实施例步骤s4提出了一种依赖前置节点及前一传输节点的具有特征性的参数,对当前传输节点的加密算法进行部分修改,从而得到仅在当前传输节点存在的特异性加密算法的处理步骤。对应当前实施例可知,该“特征性的参数”是前一传输节点加密算法的加密特征符,得到的特异性加密算法,就是重构加密算法。

39.得到重构加密算法的步骤如s41所示,包括:s411,基于加密特征符生成加密算法中的重构初始因子;s412,基于替换后的初始因子对加密算法内的加密权重值进行替换,得到重构加密算法。

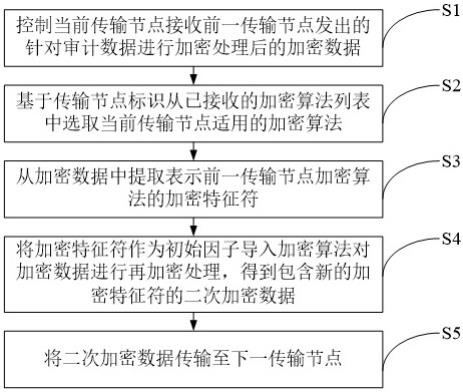

40.在实施中,加密算法的加密框架如图2所示,包含初始因子以及权重计算两部分,初始因子作为加密算法的起始部分,用于对权重计算中每层的权重值进行调整,从而改变整个加密算法的计算结果。

41.为了增强当前传输节点对加密数据处理的复杂性,对已获取的加密算法中的原有

初始因子进行替换,基于前一传输节点的加密特征符生成加密算法中的重构初始因子。

42.这里生成重构初始因子的步骤,简要来说是获取加密特征符与加密算法中原有初始因子的平均值,将得到的平均值作为加密算法中的重构初始因子。

43.接着,基于得到的重构初始因子对加密算法内权重计算部分内的加密权重值进行替换,在实际操作中,替换的方式有两种,其一是直接替换,即把原加密权重值全部替换为重构初始因子中的数值;其二是间接替换,即根据重构初始因子与原加密权重值进行包括求取平均值在内的特定数学运算,将得到的数值作为新的加密权重值。

44.进一步的,基于加密后数据得到最终向后续传输节点发送的二次加密数据的操作,如步骤s43所示,包括:s431,将重构加密算法的标识保存在加密后数据的数据头中;s432,将重构加密算法中的加密权重值作为加密特征符,对加密特征符使用重构加密算法加密后保存在加密后数据的数据尾中;s433,得到由数据头、数据尾、以及保存在数据包中的加密后数据构成的二次加密数据。

45.在实施中,根据步骤s3的内容已经确定了加密数据的数据结构,本步骤s43的处理结果就是按已知的数据结构生成当前传输节点输出的二次加密数据。

46.具体的,按数据结构三部分的定义,使用针对当前传输节点的诸多内容进行填充即可。例如,在加密后数据的数据头中,直接填充使用公开加密算法加密后重构加密算法的序号;在加密后数据的数据尾,则使用重构加密算法对当前重构加密算法的加密权重值加密后进行填充,加密权重值从s41得到的重构加密算法可直接获取。

47.而数据包中填充的则是步骤s42得到的加密后数据,此时加密后的数据即为在前一传输节点输出的加密数据基础上再次“加壳”后的数据,增加了破解难度,确保审计数据的安全性。

48.以上所述仅为本技术的实施例,并不用以限制本技术,凡在本技术的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本技术的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。