一种基于fpga的p2p流量筛选转发系统

技术领域

1.本发明涉及一种p2p流量筛选转发系统和方法,属于网络安全技术领域。

背景技术:

2.现有的网络和终端常常是依靠vpn、防火墙、入侵检测、蜜罐等系统设备来保证网络、信息和数据的安全,其在实际使用中经常出现以下问题,导致网络被突破,信息服务和数据安全受到威胁。

3.1、vpn设备自身是依赖内核操作系统,构建的vpn软件系统,其自身存在着不可预知的0day漏洞,一旦其基于的内核版本和软件出现漏洞,直接变成靶子,形成被动的局面。

4.2、防火墙、入侵检测系统都是根据经验知识库进行特征的识别和防御,一旦出现新型的特征,无法被检测时,策略就会直接被突破,形同虚设。即使是下一代防火墙,也存在学习的死角,无法确保绝对安全。

5.3、传统的蜜罐是暴露出来的虚拟业务系统,其业务特征比较明显,容易被识别。虚拟业务系统和真实的业务系统之间存在地址、端口不同的情况,很容易被识别。

技术实现要素:

6.本发明所要解决的技术问题是克服现有技术的缺陷,提供一种基于fpga的p2p流量筛选转发系统,首先解决安全互联问题,在访问和服务侧分别部署基于fpga的网络层流量加解密,进行密钥协商分配,通信双方形成基于同一密钥的流量加解密传输。进一步,流量加解密和非法流量筛选分发是基于fpga硬件级的实现,无法远程攻击,无法更改。非法流量分发之后的蜜罐系统,其可与真实业务系统服务一致,代码一致,域名地址、ip地址和端口一致。

7.为解决上述技术问题,本发明采用的技术方案如下:

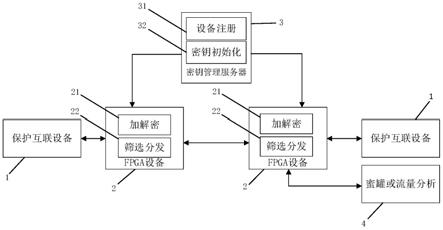

8.一种基于fpga的p2p流量筛选转发系统,包括密钥管理服务器、多个保护互联设备和多个fpga设备;多个保护互联设备通过网络与多个fpga设备一一对应地连接,fpga设备与密钥管理服务器连接;

9.保护互联设备,用于产生互联请求和与fpga设备之间传输数据包;

10.密钥管理服务器,用于对fpga设备注册、密钥初始化和传输对应的密钥,并对密钥进行更新;

11.fpga设备,利用对应的密钥对接收的数据包进行加密和解密,生成对应的加密数据包和解密数据包;同时对流量进行筛选,识别出合法流量和非法流量,将合法流量分发至与该fpga设备对应连接的保护互联设备,非法流量分发至蜜罐或其他流量分析设备。

12.进一步地,各fpga设备相互之间通过局域网或互联网进行连接。

13.进一步地,保护互联设备接收数据时,先由fpga设备对流向保护互联设备的数据进行解密,再传输到保护互联设备;保护互联设备发送数据时,先由fpga设备对数据进行加密再向外传输。

14.进一步地,所述非法流量是在fpga设备之间网络空间内,黑客或非授权访问形成的流量。

15.进一步地,非法流量特征是不具备加密流量tag属性,以此特征来识别是合法或非法流量。

16.进一步地,所述非法流量采用网络tcp/ip协议分发至蜜罐或其他流量分析设备进行攻击诱捕和对攻击形式、攻击溯源或攻击可视化的分析。

17.进一步地,所述密钥包括加密密钥和解密密钥。

18.进一步地,加密密钥和解密密钥预设有生命周期,在到达生命周期时,通过私有协议动态协商;动态协商私有协议的方法是在一对fpga设备的网络流量中增加密钥协商的协议,包括请求密钥更新、生成密钥、传输密钥、更新密钥和确认更新成功的方式。

19.进一步地,fpga设备包括加解密模块和筛选分发模块;

20.筛选分发模块从网络接口获取流量,通过对流量的特征进行分析,将识别出来的合法流量发送到加解密模块,对非法流量则转发到连接的蜜罐或其他流量分析设备的网络接口;

21.加解密模块通过筛选分发模块得到上行或下行流量,将识别出来的合法流量经加密或解密。

22.进一步地,密钥管理服务器包括设备注册模块和密钥初始化模块;

23.设备注册模块将部署的fpga设备信息写入密钥管理服务器,并通过审核激活;

24.密钥初始化模块将初始化的密钥下发到该fpga设备。

25.本发明所达到的有益效果:

26.1、本发明的系统,部署简单,初始化之后,即插即用。

27.2、本系统安全基于fpga硬件级实现,流量加解密和非法流量筛选分发是基于fpga硬件级的实现,无法被远程攻击,无法被旁路更改,保证了网络、信息和数据的安全。

28.3、本系统的分发机制,可实现在同一五元组下的流量,区分合法和非法,转发到不同的网络,合法的进入真实业务系统,非法的进入虚拟业务系统(即蜜罐系统),非法流量分发之后的蜜罐系统,其可与真实业务系统服务一致,代码一致,域名地址、ip地址和端口一致,不易被识别。

29.4、本系统可做到主动安全抵御攻击,同时可对攻击方和攻击手段进行分析和态势感知。

附图说明

30.图1是本实施例的系统架构示意图。

具体实施方式

31.下面结合附图对本发明作进一步描述。以下实施例仅用于更加清楚地说明本发明的技术方案,而不能以此来限制本发明的保护范围。

32.如图1所示,基于fpga的p2p流量筛选转发系统包括密钥管理服务器3、多个保护互联设备1和多个fpga设备2,多个保护互联设备1通过网络与多个fpga设备2一一对应地连接,密钥管理服务器3与多个fpga设备2通过网线连接。fpga设备2在出口处连接外部网络。

各fpga设备2相互之间通过局域网或互联网进行连接。

33.保护互联设备1,用于产生互联请求和传输数据包,以及接收fpga设备2解密后数据包。保护互联设备1接收数据时,fpga设备2对流向保护互联设备1的数据先进行解密,再传输到保护互联设备1。保护互联设备1发送数据时,先由fpga设备2对数据进行加密再向外传输。

34.fpga设备2,用于利用对应的密钥对接收的数据包进行加密和解密,生成对应的加密数据包和解密数据包,保证在网络之间传输数据时,数据包为加密的,不能被截获分析;同时对流量进行筛选,识别非法流量,将合法流量分发至与该fpga设备2对应连接的保护互联设备1,非法流量分发至蜜罐或其他流量分析设备4。

35.密钥的确定是在初次通信时,通过私有协议进行协商确定。每个通信双方所使用的的密钥均不同。初始化密钥是在设备部署前通过密钥管理服务器3下发,且不与数据同步发送。

36.加密时的密钥是采用通信对端fpga2设备的密钥,对方返回的数据包是采用本方fpga2设备的密钥进行加密,数据包传输到本方fpga2设备时用本方fpga2设备的密钥进行解密。

37.本方案所涉及到的环境为网络环境,相关设备为网络上的设备,流量即为网络流量。非法流量主要是在fpga设备2之间网络空间内,黑客或非授权访问形成的流量,其流量特征是不具备加密流量tag属性,以此来区分合法和非法流量。

38.fpga设备2是一个边界设备,同一个部署场景下,蜜罐或其他流量分析设备4只有一个,且与其中一个fpga设备2连接。非法流量是通过fpga设备2采用网络tcp/ip协议进行分发。分发至蜜罐或其他流量分析设备4后,主要是做攻击诱捕和对攻击形式、攻击溯源、攻击可视化的分析。流量加解密和非法流量筛选分发均是基于fpga设备采用硬件实现,无法被远程攻击,无法被旁路更改,保证了网络、信息和数据的安全。

39.加密密钥和解密密钥在使用过程中,预设有生命周期,在到达密钥生命周期时,通过私有协议动态协商。动态协商私有协议是在一对fpga设备2的网络流量中增加密钥协商的协议,包括请求密钥更新、生成密钥、传输密钥、更新密钥和确认更新成功的方式。

40.fpga设备2包括加解密模块21和筛选分发模块22。加解密模块21通过筛选分发模块22得到上行或下行流量,对区分出来的合法流量的处理是:对上行流量进行加密,对下行流量进行解密。筛选分发模块22从网络接口获取流量,通过对流量的特征进行分析,将合法流量发送到加解密模块21,然后进入保护互联设备1,对非法流量则转发到连接的蜜罐或其他流量分析设备4的网络接口。这种分发机制,可实现在同一五元组下的流量,区分合法和非法,转发到不同的网络,合法的进入真实业务系统,非法的进入虚拟业务系统(即蜜罐或其他流量分析设备),非法流量分发之后的蜜罐或其他流量分析设备v,其可与真实业务系统服务一致,代码一致,域名地址、ip地址和端口一致,不易被识别。

41.密钥管理服务器3,用于向fpga设备2注册、密钥初始化和传输对应的加密密钥和解密密钥,并对加密密钥和解密密钥进行更新。

42.密钥管理服务器3包括设备注册模块31和密钥初始化模块32。fpga设备1投入使用时需要在密钥管理服务器3上进行注册和密钥初始化。fpga2设备和密钥管理服务器3通过网线连接,设备注册模块31将fpga设备2信息写入密钥管理服务器3,并通过审核激活。密钥

初始化模块32将初始化密钥下发到fpga设备2,初始化密钥是fpga设备2部署后能正常使用的前提。

43.以上所述仅是本发明的优选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本发明技术原理的前提下,还可以做出若干改进和变形,这些改进和变形也应视为本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。