一种基于sdp的新型电力业务终端的安全接入系统

技术领域

1.本发明涉及一种基于sdp的新型电力业务终端的安全接入系统,属于电力业务终端的安全接入技术领域。

背景技术:

2.随着我国社会的不断发展,各类分布式能源、电动汽车等大量接入,终端和用户之间更加泛化,网络接入多样化,数量众多的业务类型和异构的业务模式,形成了庞大的业务网络,同时智能交互需求使网络边界更加模糊,海量终端的泛在连接和各类终端的接入,在业务交互时对终端的自身防护、终端的识别和认证、终端的访问控制等方面提出了更大的需求。

3.目前电力业务终端的安全接入系统仍然沿用传统安全防护的思路,在终端接入业务系统前,需要先与安全接入区的接入网关建立tcp连接,再采用数字证书的方式实现身份认证,存在如下两点不足:

4.(1)传统的边界安全理念采用先连接后认证的方式,使业务端口处于对外开放的状态,所以会造成恶意用户或攻击者利用网络漏洞发起网络攻击;

5.(2)由于边界安全设备部署在网络边界上,缺少来自终端侧、资源侧的数据,且相互之间缺乏联动,对威胁的安全分析是不够全面的,容易造成非法终端接入、合法终端被盗用、合法终端恶意非授权访问。

技术实现要素:

6.为了克服上述现有技术的不足,本发明专利提供了一种基于软件定义边界(sdp)的新型电力业务终端的安全接入系统,通过sdp控制器实现了先认证再连接的安全防护机制,sdp控制器负责对终端进行单包授权并动态开放业务通信端口,在网络层面上隐藏了业务的通信端口,缩小了系统的暴露面,确保了业务系统不响应未授权的连接请求,接入交互过程采用sm9算法实现基于标识的加密和签名,有效缩减了业务终端通信的数据量。

7.为解决上述技术问题,本发明所采用的技术方案如下:

8.一种基于sdp的新型电力业务终端的安全接入系统,包括以下步骤:

9.步骤1:当新型电力业务终端上线后,向sdp控制器发送spa数据包,spa即单包授权,其中包括时间戳与设备指纹的密文,并使用sm9算法进行签名;

10.步骤2:sdp控制器对于接收到的spa数据包进行验签处理,验签通过后,通知终端建立tcp连接;

11.步骤3:建立tcp连接后,发送接入请求信息;

12.步骤4:sdp控制器收到终端的接入请求之后,判断终端是否完成spa授权,对于完成授权终端,利用其spa包中的随机数r1生成会话标识ids,同时sdp控制器向网关侧发送接入终端的身份信息id

ih

和本次接入请求的会话标识ids;

13.步骤5:终端根据接入响应数据包中的服务信息service_list与对应网关的端口

建立tcp连接,并完成身份认证;

14.步骤6:利用利用接入终端的身份信息id

ih

形成会话密钥,建立双向加密隧道。

15.本发明通过对现有接入终端进行全面梳理及威胁分析,着力解决非法终端接入、合法终端被盗用、合法终端恶意非授权访问和破坏问题,提出了一种基于sdp的新型电力业务终端的安全接入系统,通过sdp控制器实现了先认证再连接的安全防护机制,sdp控制器负责对终端进行单包授权并动态开放业务通信端口,在网络层面上隐藏了业务的通信端口,缩小了系统的暴露面,确保了业务系统不响应未授权的连接请求,接入交互过程采用sm9算法实现基于标识的加密和签名,有效缩减业务终端通信的数据量。

16.上述步骤1中,设备指纹id

ih

由主体属性(mac地址、操作系统、端口、协议、服务和厂商)、环境属性(上线时间、ip、接入位置和业务流量大小)和客体属性(所属部门、管理人员、授权时间和授权级别)构成。

17.进一步,上述步骤1中,连接发起主机ih使用预置的sdp控制器标识id

sdp

对随机数r1和时间戳time stamp进行sm9非对称加密得到密文c1=enc(r1||timestamp,id

sdp

),其中enc()为非对称加密算法,并对密文c1及报文头的哈希值做sm9数字签名得到s1=sign(hash(type||subtype||id

ih

||c1),sk

ih

)其中type代表类型即spa数据包、subtype即子类型、sk

ih

即连接发起主机的私钥,hash()哈希算法使用sm3算法,sign()为签名算法,最后得到完整的spa数据包(type||subtype||id

ih

||c1||s1),type代表类型即spa数据包、subtype即子类型,id

ih

代表设备指纹,c1代表时间戳的密文,s1代表对密文c1及报文头的哈希值做数字签名得到的签名值,并基于udp协议发送给sdp控制器。

18.上述步骤2中,sdp控制器对于接收到的spa数据包进行验签处理,通过使用自身私钥sk

sdp

对数据包做sm9解密,得到随机数r1和时间戳,并根据spa数据包中的时间戳信息判断数据新鲜度,对于超时的数据包直接做丢弃处理,随后根据管理策略动态开放防火墙端口并利用icmp协议发送消息(type||subtype||c2||s2)到终端通知其建立tcp连接,其中type代表类型即spa数据包、subtype即子类型,其中密文c2=enc(port||timestamp,id

ih

),其中enc()为非对称加密算法,port代表端口号,time stamp代表时间戳,id

ih

代表设备指纹,其中s2=sign(hash(type||subtype||c2),sk

sdp

),sign()为签名算法,hash()为哈希算法,c2代表由非对称加密算法生成的密文,type代表类型即spa数据包,subtype即子类型,sk

sdp

即为私钥。

19.上述步骤3:终端收到sdp控制器的通知消息后,根据消息中的端口发起tcp连接、并发送接入请求信息,表示连接发起主机ih已经就绪、并希望加入sdp控制器的信任管理列表。

20.上述步骤4:sdp控制器收到终端的接入请求之后,判断终端是否完成spa授权,对于完成授权终端,利用其spa包中的随机数r1生成会话标识ids,用于唯一标识本次终端接入行为,并向终端发送接入允许数据包(type||subtype||length||c3||s3),type代表类型即spa数据包,subtype即子类型,length代表长度,其中密文c3=enc(service_list||ids||timestamp,id

ih

),其中enc()为非对称加密算法,service_list可用服务列表,通常形式为一个json格式的服务数组,包括端口、ip地址、服务名称等,ids为会话标识,time stamp代表时间戳,id

ih

代表设备指纹,并计算s3=sign(hash(type||subtype||length||c3),sk

sdp

),sign()为签名算法,hash()为哈希算法,type代表类型即spa数据包,subtype即子

类型,length代表长度,c3代表经过非对称加密算法生成的密文,sk

sdp

代表自身的私钥;同时sdp控制器向网关侧发送接入终端的身份信息id

ih

和本次接入请求的会话标识ids,用于后续的会话密钥生成,同时通知网关此终端已完成单包授权操作。

21.上述步骤5:终端收到来自sdp控制器的接入响应信息后,根据接入响应数据包中的服务信息service_list与对应网关的端口建立tcp连接,并据自身设备指纹id

ih

与会话标识ids进行异或运算合成会话密钥并使用sm3算法对会话密钥dk1进行哈希运算得到m1=sm3(dk1)并发送(type||subtype||length||id

ih

||timestamp||m1)发送给网关侧,其中type代表类型即spa数据包,subtype即子类型,length代表长度,id

ih

代表设备指纹,timestamp代表时间戳,m1代表对会话密钥进行哈希运算的得到的哈希值。

22.上述步骤6:网关侧在收到来自sdp控制器的终端接入通过通知后,利用接入终端的身份信息id

ih

和本次接入请求的会话标识ids合成会话密钥使用sm3算法对会话密钥dk2进行哈希运算得到哈希值m2=sm3(dk2),在收到来自终端侧的会话密钥哈希值m1后,将m1与m2进行比对,若一致,则最终会话密钥dk1=dk2,否则网关上报sdp控制器并关闭tcp连接。

23.上述基于sdp的新型业务终端的安全接入不仅将控制面与数据面进行分离,电力业务终端在访问业务前需要与sdp控制器完成单包授权,而且还在数据面建立终端与业务系统之间地双向加密隧道。

24.上述sdp即软件定义边界。

25.本发明未提及的技术均参照现有技术。

26.本发明相比现有技术,具有以下有益效果:

27.1、本发明设计利用单包授权认证技术实现端口敲门机制,有效实现资源隐藏,攻击者在未完成单包授权的情况下,无法得知业务系统的通信端口,大大降低攻击的成功率。

28.2、本发明利用已建成的基础密码设施完成身份认证和数据加密通信,并且在电力业务终端完成单包授权后,可以简化其与接入网关或业务系统的身份认证流程,大大减轻了网关和终端的计算和通信压力。

29.3、本发明通过在spa数据包中添加设备指纹,将spa数据包与硬件设备指纹绑定,可以防止外部恶意攻击者使用恶意手段篡改源ip,通过采用设备指纹替代传统的数字证书方式实现业务终端的身份认证,更适合实现电力业务海量终端的安全接入;该方法有着更高的效率,减少了系统资源的消耗,节约运算和通信成本,同时更好的保障了通信的安全性。

附图说明

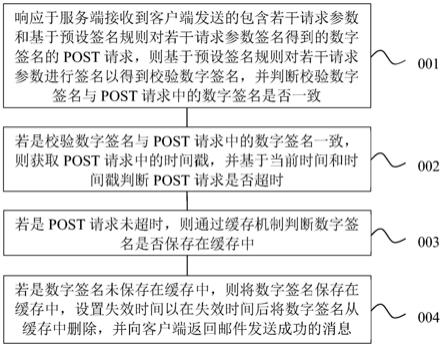

30.图1为本发明基于sdp的业务交互图;

具体实施方式

31.为了更好地理解本发明,下面结合实施例进一步阐明本发明的内容,但本发明的内容不仅仅局限于下面的实施例。

32.如图1所示,基于sdp的新型电力业务终端的安全接入系统,包括以下步骤:

33.步骤1:

34.当新型电力业务终端上线后,首先向sdp控制器发送spa数据包,其中包括时间戳与设备指纹的密文,并使用sm9算法进行签名。设备指纹id

ih

由主体属性(mac地址、操作系统、端口、协议、服务、厂商)、环境属性(上线时间、ip、接入位置、业务流量大小)和客体属性(所属部门、管理人员、授权时间、授权级别)构成。连接发起主机ih使用预置的sdp控制器标识id

sdp

对随机数r1和时间戳time stamp进行sm9非对称加密得到密文c1=enc(r1||timestamp,id

sdp

),其中enc()为非对称加密算法,并对密文c1及报文头的哈希值做sm9数字签名得到s1=sign(hash(type||subtype||id

ih

||c1),sk

ih

)其中type代表类型即spa数据包、subtype即子类型、sk

ih

即连接发起主机的私钥,hash()哈希算法使用sm3算法,sign()为签名算法,最后得到完整的spa数据包(type||subtype||id

ih

||c1||s1),type代表类型即spa数据包、subtype即子类型,id

ih

代表设备指纹,c1代表时间戳的密文,s1代表对密文c1及报文头的哈希值做数字签名得到的签名值,并基于udp协议发送给sdp控制器。

35.步骤2:

36.sdp控制器对于接收到的spa数据包进行验签处理,通过使用自身私钥sk

sdp

对数据包做sm9解密得到随机数r1和时间戳并根据spa数据包中的时间戳信息判断数据新鲜度,对于超时的数据包直接做丢弃处理,随后根据管理策略动态开放防火墙端口并利用icmp协议发送消息(type||subtype||c2||s2)到终端通知其建立tcp连接,其中type代表类型即spa数据包、subtype即子类型,其中密文c2=enc(port||timestamp,id

ih

),其中enc()为非对称加密算法,port代表端口号,time stamp代表时间戳,id

ih

代表设备指纹,其中s2=sign(hash(type||subtype||c2),sk

sdp

),sign()为签名算法,hash()为哈希算法,c2代表由非对称加密算法生成的密文,type代表类型即spa数据包,subtype即子类型,sk

sdp

代表自身的私钥。

37.步骤3:

38.终端收到sdp控制器的通知消息后,根据消息中的端口发起tcp连接并发送接入请求信息,表示连接发起主机ih已经就绪并希望加入sdp控制器的信任管理列表。

39.步骤4:

40.sdp控制器收到终端的接入请求之后,判断终端是否完成spa授权,对于完成授权终端利用其spa包中的随机数r1生成会话标识ids用于唯一标识本次终端接入行为,并向终端发送接入允许数据包(type||subtype||length||c3||s3),type代表类型即spa数据包,subtype即子类型,length代表长度,其中密文c3=enc(service_list||ids||timestamp,id

ih

),其中enc()为非对称加密算法,service_list可用服务列表,通常形式为一个json格式的服务数组,包括端口、ip地址、服务名称等,ids为会话标识,time stamp代表时间戳,id

ih

代表设备指纹,并计算s3=sign(hash(type||subtype||length||c3),sk

sdp

),sign()为签名算法,hash()为哈希算法,type代表类型即spa数据包,subtype即子类型,length代表长度,c3代表经过非对称加密算法生成的密文,sk

sdp

代表自身的私钥。同时sdp控制器向网关侧发送接入终端的身份信息id

ih

和本次接入请求的会话标识ids,用于后续的会话密钥生成,同时通知网关此终端已完成单包授权操作。

41.步骤5:

42.终端收到来自sdp控制器的接入响应信息后,根据接入响应数据包中的服务信息service_list与对应网关的端口建立tcp连接,并据自身设备指纹id

ih

与会话标识ids进行

异或运算合成会话密钥并使用sm3算法对会话密钥dk1进行哈希运算得到m1=sm3(dk1)并发送(type||subtype||length||id

ih

||timestamp||m1)发送给网关侧,其中type代表类型即spa数据包,subtype即子类型,length代表长度,id

ih

代表设备指纹,timestamp代表时间戳,m1代表对会话密钥进行哈希运算的得到的哈希值。

43.步骤6:

44.网关侧在收到来自sdp控制器的终端接入通过通知后,利用接入终端的身份信息id

ih

和本次接入请求的会话标识ids合成会话密钥使用sm3算法对会话密钥dk2进行哈希运算得到哈希值m2=sm3(dk2),在收到来自终端侧的会话密钥哈希值m1后,将m1与m2进行比对,若一致,则最终会话密钥dk1=dk2,否则网关上报sdp控制器并关闭tcp连接。因此,基于sdp的新型业务终端的安全接入不仅将控制面与数据面进行分离,电力业务终端在访问业务前需要与sdp控制器完成单包授权,而且还在数据面建立终端与业务系统之间地双向加密隧道。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。