1.本技术实施例涉及通信技术领域,特别涉及一种密钥更新方法、装置、设备及存储介质。

背景技术:

2.智能设备(intelligent device)包括具备计算能力和处理能力的设备、器械以及机器等。通常情况下,在第一次使用智能设备或者在更换智能设备的使用场景(如将智能设备从一个网络环境更换至另一个网络环境中使用)等情况下,需要对智能设备进行配网,以使得智能设备连接至网络,进而通过网络实现对智能设备的控制。

3.相关技术提供了多种配置智能设备入网的方法,其中包括:软ap(access point,接入点)配网(以下称为“soft ap配网”)。soft ap配网的主要流程如下:智能设备开启soft ap,并广播soft ap的信标(beacon);配网设备在扫描到该soft ap的信标后,加入该soft ap;通过soft ap,配网设备可以向智能设备发送需要接入的ap的网络配置信息,之后,智能设备关闭soft ap,并根据该网络配置信息接入ap,进而完成配网过程。

4.然而,上述配网的流程并不涉及对智能设备的身份认证,从而极有可能出现仿冒的智能设备获取到ap的网络配置信息,导致ap的网络配置信息泄露,对ap的安全性造成极大威胁。因此,如何实现对智能设备的身份认证,以提升ap的安全性,还需要进一步地讨论和研究。

技术实现要素:

5.本技术实施例提供了一种密钥更新方法、装置、设备及存储介质。所述技术方案如下:

6.一方面,本技术实施例提供了一种密钥更新方法,应用于待入网设备中,所述方法包括:

7.根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥;

8.采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

9.另一方面,本技术实施例提供了一种密钥更新方法,应用于配网设备中,所述方法包括:

10.接收来自于配网云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

11.向所述待入网设备发送所述第一密钥计算参数。

12.又一方面,本技术实施例提供了一种密钥更新方法,应用于设备云平台中,所述方法包括:

13.根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

14.存储所述更新后的第二设备密钥。

15.还一方面,本技术实施例提供了一种密钥更新方法,应用于待入网设备中,所述方法包括:

16.在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥;

17.采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

18.还一方面,本技术实施例提供了一种密钥更新方法,应用于配网云平台中,所述方法包括:

19.接收来自于设备云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

20.向所述待入网设备发送所述第一密钥计算参数。

21.还一方面,本技术实施例提供了一种密钥更新方法,应用于设备云平台中,所述方法包括:

22.根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

23.采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

24.还一方面,本技术实施例提供了一种密钥更新装置,设置在待入网设备中,所述装置包括:

25.第一密钥更新模块,用于根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥;

26.第一密钥替换模块,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

27.还一方面,本技术实施例提供了一种密钥更新装置,设置在配网设备中,所述装置包括:

28.第一参数接收模块,用于接收来自于配网云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

29.第一参数发送模块,用于向所述待入网设备发送所述第一密钥计算参数。

30.还一方面,本技术实施例提供了一种密钥更新装置,设置在设备云平台中,所述装置包括:

31.第二密钥更新模块,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

32.第二密钥存储模块,用于存储所述更新后的第二设备密钥。

33.还一方面,本技术实施例提供了一种密钥更新装置,设置在待入网设备中,所述装置包括:

34.第一密钥更新模块,用于在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥;

35.第一密钥替换模块,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

36.还一方面,本技术实施例提供了一种密钥更新装置,设置在配网云平台中,所述装置包括:

37.第一参数接收模块,用于接收来自于设备云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

38.第一参数发送模块,用于向所述待入网设备发送所述第一密钥计算参数。

39.还一方面,本技术实施例提供了一种密钥更新装置,设置在设备云平台中,所述装置包括:

40.第二密钥更新模块,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

41.第二密钥替换模块,用于采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

42.还一方面,本技术实施例提供了一种待入网设备,所述待入网设备包括:处理器,以及与所述处理器相连的收发器;其中:

43.所述处理器,用于根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥;

44.所述处理器,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

45.还一方面,本技术实施例提供了一种配网设备,所述配网设备包括:处理器,以及与所述处理器相连的收发器;其中:

46.所述收发器,用于接收来自于配网云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

47.所述收发器,用于向所述待入网设备发送所述第一密钥计算参数。

48.还一方面,本技术实施例提供了一种设备云平台,所述设备云平台包括:处理器,以及与所述处理器相连的收发器;其中:

49.所述处理器,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

50.所述处理器,用于存储所述更新后的第二设备密钥。

51.还一方面,本技术实施例提供了一种待入网设备,所述待入网设备包括:处理器,以及与所述处理器相连的收发器;其中:

52.所述处理器,用于在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥;

53.所述处理器,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

54.还一方面,本技术实施例提供了一种配网云平台,所述配网云平台包括:处理器,以及与所述处理器相连的收发器;其中:

55.所述收发器,用于接收来自于设备云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥;

56.所述收发器,用于向所述待入网设备发送所述第一密钥计算参数。

57.还一方面,本技术实施例提供了一种设备云平台,所述设备云平台包括:处理器,

以及与所述处理器相连的收发器;其中:

58.所述处理器,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥;

59.所述处理器,用于采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

60.还一方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被待入网设备的处理器执行,以实现如上述待入网设备侧的密钥更新方法。

61.还一方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被配网设备的处理器执行,以实现如上述配网设备侧的密钥更新方法。

62.还一方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被设备云平台的处理器执行,以实现如上述设备云平台侧的密钥更新方法。

63.还一方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被配网云平台的处理器执行,以实现如上述配网云平台侧的密钥更新方法。

64.还一方面,本技术实施例提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在待入网设备上运行时,用于实现如上述待入网设备侧的密钥更新方法。

65.还一方面,本技术实施例提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在配网设备上运行时,用于实现如上述配网设备侧的密钥更新方法。

66.还一方面,本技术实施例提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在设备云平台上运行时,用于实现如上述设备云平台侧的密钥更新方法。

67.还一方面,本技术实施例提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在配网云平台上运行时,用于实现如上述配网云平台侧的密钥更新方法。

68.还一方面,本技术实施例提供了一种计算机程序产品,当计算机程序产品在待入网设备上运行时,用于实现如上述待入网设备侧的密钥更新方法。

69.还一方面,本技术实施例提供了一种计算机程序产品,当计算机程序产品在配网设备上运行时,用于实现如上述配网设备侧的密钥更新方法。

70.还一方面,本技术实施例提供了一种计算机程序产品,当计算机程序产品在设备云平台上运行时,用于实现如上述设备云平台侧的密钥更新方法。

71.还一方面,本技术实施例提供了一种计算机程序产品,当计算机程序产品在配网云平台上运行时,用于实现如上述配网云平台侧的密钥更新方法。

72.本技术实施例提供的技术方案可以包括如下有益效果:

73.通过在待入网设备接入ap之前,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成

的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在通过身份认证且针对待入网设备配网成功后,由待入网设备和设备云平台分别更新待入网设备的设备密钥,从而在下一次针对待入网设备的配网过程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理设备或代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。

附图说明

74.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

75.图1是本技术一个实施例提供的配网系统的示意图;

76.图2是本技术一个实施例提供的soft ap配网的流程图;

77.图3是本技术一个实施例提供的包含身份认证流程的soft ap配网的流程图;

78.图4是本技术另一个实施例提供的包含身份认证流程的soft ap配网的流程图;

79.图5是本技术一个实施例提供的密钥更新方法的流程图;

80.图6是本技术一个实施例提供的身份认证的流程图;

81.图7是本技术一个实施例提供的保留待入网设备出厂时设置的设备密钥的流程图;

82.图8是本技术一个实施例提供的身份认证过程使用的设备密钥确定的流程图;

83.图9是本技术一个实施例提供的配网前身份认证的soft ap配网的流程图;

84.图10是本技术另一个实施例提供的配网前身份认证的soft ap配网的流程图;

85.图11是本技术又一个实施例提供的配网前身份认证的soft ap配网的流程图;

86.图12是本技术另一个实施例提供的密钥更新方法的流程图;

87.图13是本技术还一个实施例提供的配网后身份认证的soft ap配网的流程图;

88.图14是本技术一个实施例提供的密钥更新装置的框图;

89.图15是本技术另一个实施例提供的密钥更新装置的框图;

90.图16是本技术又一个实施例提供的密钥更新装置的框图;

91.图17是本技术还一个实施例提供的密钥更新装置的框图;

92.图18是本技术还一个实施例提供的密钥更新装置的框图;

93.图19是本技术还一个实施例提供的密钥更新装置的框图;

94.图20是本技术还一个实施例提供的密钥更新装置的框图;

95.图21是本技术还一个实施例提供的密钥更新装置的框图;

96.图22是本技术还一个实施例提供的密钥更新装置的框图;

97.图23是本技术还一个实施例提供的密钥更新装置的框图;

98.图24是本技术一个实施例提供的密钥更新装置的框图;

99.图25是本技术一个实施例提供的待入网设备的结构框图;

100.图26是本技术一个实施例提供的配网设备的结构框图;

101.图27是本技术一个实施例提供的设备云平台的结构框图;

102.图28是本技术一个实施例提供的配网云平台的结构框图。

具体实施方式

103.为使本技术的目的、技术方案和优点更加清楚,下面将结合附图对本技术实施方式作进一步地详细描述。

104.请参考图1,其示出了本技术一个实施例提供的配网系统的示意图,该配网系统可以包括:待入网设备110和配网设备120。

105.待入网设备110是指具备网络接入能力的设备,例如,具备wifi(wireless fidelity,无线保真)接入能力的设备。可选地,待入网设备110为智能设备(如vr(virtual reality,虚拟现实)眼镜、智能可穿戴设备等)、终端设备,或者其它具备网络接入能力的设备,本技术实施例对此不作限定。在一个示例中,如图1所示,在配网系统应用于智能家居生活的情况下,待入网设备110可以是智能电视、智能音箱、智能空调、智能电灯、智能门窗、智能窗帘、智能插座等智能家居设备。可选地,待入网设备110为一个,或者,待入网设备110为多个,本技术实施例对此不作限定,实际应用中,待入网设备110的数量可以结合应用需求或者配网设备120所能管理的最大设备数量等确定。

106.配网设备120是指具备配置入网能力的设备,可选地,配网设备120可以是服务器、终端设备、路由器、终端设备、手机、平板电脑、可穿戴设备,或者其它具备配置入网能力的设备,本技术实施例对此不作限定,实际应用中,配网设备120的实现形态可以结合配网系统的应用情景确定。在一个示例中,如图1所示,在配网系统应用于智能家居生活的情况下,考虑到家居环境具有面积小、活动频繁等特点,使用占用空间较大的配网设备120会影响正常的家居生活,配网设备120可以实现为路由器、终端设备、手机、平板电脑、可穿戴设备等。可选地,针对某一配网系统,该配网系统对应的配网设备的数量可以为一个,也可以为多个,本技术实施例对此不作限定,通常,出于节约资源等方面的考虑,某一配网系统对应的配网设备的数量为一个。可选地,不同的配网系统对应的配网设备是不同的,从而对应于某一配网系统下的待入网设备110与该配网系统下的配网设备120绑定,例如,在配网系统实现为智能家居生活的情况下,以家庭为单位,某一家庭中的待入网设备与该家庭的配网设备绑定。

107.本技术实施例中,配网设备120能够配置待入网设备110接入ap,即配置待入网设备110入网。相关技术中,主要有两种配置待入网设备110入网的方式:soft ap配网和扫码配网。下面,针对这soft ap配网方式进行介绍说明。

108.请参考图2,其示出了本技术一个实施例提供的soft ap配网的流程图。如图2所示,soft ap配网的过程主要包括如下几个步骤:

109.步骤210,待入网设备启动soft ap并广播soft ap的信标。

110.本技术实施例中,待入网设备在进入配网模式的情况下可以启动soft ap。待入网设备启动soft ap之后,可以广播soft ap的信标,可选地,soft ap的信标包括以下至少一项内容:待入网设备的设备id(identifier,标识)、用户自定义的网络名称、应用协议的协议名称等。其中,设备id可以为待入网设备的mac(media access control,媒体访问控制)

地址。可选地,soft ap的信标包括以下至少一个字段:bssid(basic service set identifier,基本服务集标识)字段、ssid(service set identifier,服务集标识)字段、厂商自定义(vendor specific)字段。

111.步骤220,配网设备在扫描到soft ap的信标的情况下,加入至soft ap。

112.配网设备可以在不同的信道上扫描其它设备广播的信标,当配网设备在待入网设备广播soft ap的信标的信道上扫描到该soft ap的信标时,可以加入至该soft ap。可选地,配网设备在扫描到soft ap的信标后,确认信标中的ssid字段是否符合预设格式,在ssid字段符合预设格式的情况下,加入至soft ap。

113.步骤230,配网设备与待入网设备之间建立通信连接。

114.在接入至soft ap之后,配网设备可以通过soft ap与待入网设备之间建立通信连接。可选地,配网设备与待入网设备之间的通信满足tcp(transmission control protocol,传输控制协议)协议,因而,配网设备与待入网设备之间的通信连接又可以称为tcp连接;或者,配网设备与待入网设备之间的通信满足udp(user datagram protocol,用户数据包协议)协议,因而配网设备与待入网设备之间的通信连接又可以称为udp连接。

115.步骤240,配网设备向待入网设备发送信息获取请求。

116.信息获取请求用于请求获取待入网设备能够接入的ap相关的信息,可选地,信息获取请求用于请求获取待入网设备可接入ap的ssid字段和/或可接入ap的信号强度。本技术实施例中,待入网设备在进入配网模式之后,可以按照一定的周期(如10秒)扫描ap的信标,并根据信标中的ssid字段确定是否能够接入ap。

117.步骤250,待入网设备向配网设备发送可接入ap信息。

118.待入网设备在接收到信息获取请求后,响应于该信息获取请求,向配网设备发送待入网设备可接入的ap相关的信息,即可接入ap信息。可选地,可接入ap信息包括以下至少一项:可接入ap的ssid字段、可接入ap的信号强度。

119.步骤260,配网设备向待入网设备发送网络配置信息。

120.配网设备接收到待入网设备发送的可接入ap信息之后,可以根据可接入ap信息选择待入网设备接入的ap。本技术实施例对配网设备选择待入网设备接入的ap的方式不作限定,可选地,配网设备将可接入ap信息指示的信号强度最高的ap确定为待入网设备接入的ap。在配网设备选定待入网设备接入的ap之后,即可向待入网设备发送网络配置信息,以配置待入网设备接入其选择的ap。可选地,网络配置信息包括以下至少一项:待入网设备接入的ap的ssid字段、待入网设备接入的ap的认证信息。可选地,待入网设备接入的ap的认证信息包括待入网设备接入的ap的密码。

121.步骤270,待入网设备向配网设备发送配置响应消息。

122.配置响应消息用于响应配网设备发送的网络配置信息,以向配网设备指示待入网设备是否接收到网络配置信息。可选地,配网设备在向待入网设备发送网络配置信息后默认待入网设备接收到网络配置信息,在待入网设备成功接收到网络配置信息的情况下,其可以不向配网设备发送配置响应消息;在待入网设备没有成功接收到网络配置信息的情况下,如待入网设备无法解析网络配置信息的情况下,其可以向配网设备发送配置响应消息。

123.步骤280,配网设备取消接入soft ap。

124.在配网设备向待入网设备发送网络配置信息后,可以断开与待入网设备启动的

soft ap之间的连接,也即,取消接入soft ap。可选地,配网设备在发送网络配置信息之后,取消接入soft ap;或者,配网设备在接收到配置响应消息之后,取消接入soft ap,本技术实施例对配网设备取消接入soft ap的时机不作限定。

125.步骤290,待入网设备关闭soft ap。

126.由于待入网设备通常不能同时接入两个ap,因此,待入网设备需要关闭soft ap以接入网络配置信息指示的ap。可选地,待入网设备在接收到网络配置信息之后,关闭soft ap;或者,待入网设备在向配网设备发送配置响应消息之后,关闭soft ap;或者,待入网设备在配网设备取消接入soft ap之后,关闭soft ap,本技术实施例对待入网设备关闭soft ap的时机不作限定。

127.待入网设备在取消接入soft ap之后,即可依据网络配置信息中的认证信息接入网络配置信息指示的ap。配网设备在取消接入soft ap之后,为实现继续对待入网设备进行控制和管理等,也可以接入网络配置信息指示的ap。从而,配网设备和待入网设备通过接入的ap建立通信连接。

128.由上述配网流程可以看出,上述配网的流程并不涉及对智能设备的身份认证,从而极有可能出现仿冒的智能设备获取到ap的网络配置信息,导致ap的网络配置信息泄露,对ap的安全性造成极大威胁。因此,在配网过程中增加身份认证相关的流程,可以有效避免网络配置信息的泄露,提升ap的安全性。下面,介绍说明几种在配网过程中增加身份认证相关的流程的方式。

129.请参考图3,其示出了本技术一个实施例提供的包含身份认证流程的soft ap配网的流程图。如图3所示,该包含身份认证流程的soft ap配网的过程主要包括如下几个步骤:

130.步骤301,待入网设备启动soft ap并广播soft ap的信标。

131.本技术实施例中,待入网设备在进入配网模式的情况下可以启动soft ap。待入网设备启动soft ap之后,可以广播soft ap的信标,可选地,soft ap的信标用于指示待入网设备的设备信息,可选地,待入网设备的设备信息包括以下至少一项:待入网设备的mac地址、待入网设备的产品编号(product id)、随机值。可选地,soft ap的信标包括以下至少一个字段:bssid字段、ssid字段、厂商自定义字段。

132.步骤302,配网设备在扫描到soft ap的信标的情况下,获取待入网设备的设备信息。

133.配网设备可以在不同的信道上扫描其它设备广播的信标,当配网设备在待入网设备广播soft ap的信标的信道上扫描到该soft ap的信标时,配网设备即发现待入网设备,并且,配网设备可以解析soft ap的信标,以获取待入网设备的设备信息。可选地,配网设备在扫描到soft ap的信标后,确认信标中的ssid字段是否符合预设格式,在ssid字段符合预设格式的情况下,获取待入网设备的设备信息。

134.步骤303,配网设备向配网云平台发送第一参数获取请求。

135.第一参数获取请求用于请求获取对待入网设备进行身份认证时使用的第一认证参数,该第一认证参数由设备云平台计算得到。由于设备云平台是待入网设备对应的云平台,配网设备和设备云平台之间通常无法直接进行通信,因此,配网设备需要通过配网云平台以间接从设备云平台处获取第一认证参数。可选地,配网设备向配网云平台发送的第一参数获取请求中包括待入网设备的设备信息。可选地,如图3所示,若配网设备与配网云平

台之间没有建立安全连接,则配网设备需要先与配网云平台之间建立安全连接,然后向配网云平台发送第一参数获取请求。

136.步骤304,配网云平台向设备云平台发送第一参数获取请求。

137.配网云平台接收到第一参数获取请求后,进一步向设备云平台发送第一参数获取请求,以请求获取第一认证参数。本技术实施例中,配网云平台在向设备云平台发送第一参数获取请求时,需要先确定待入网设备对应的设备云平台,可选地,配网设备向配网云平台发送的第一参数获取请求中包括待入网设备的设备厂商名称,进而配网云平台可以根据该待入网设备的设备厂商名称确定待入网设备对应的设备云平台。可选地,如图3所示,若配网云平台与设备云平台之间没有建立安全连接,则配网云平台需要先和设备云平台之间建立安全连接,之后向设备云平台发送第一参数获取请求。

138.步骤305,设备云平台计算第一认证参数。

139.设备云平台在接收到第一参数获取请求后,解析第一参数获取请求以获取待入网设备的mac地址和/或产品编号。设备云平台根据待入网设备的mac地址和/或产品编号即可查询到待入网设备的设备证书(license),之后,设备云平台根据以下至少一项计算参数计算第一认证参数:待入网设备的设备证书、待入网设备的产品编号、待入网设备的mac地址、随机值。可选地,第一认证参数hc的计算过程如下所示:hc=hmac(hash-based message authentication code,哈希消息认证码)(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 随机值)。

140.步骤306,设备云平台向配网云平台发送第一认证参数。

141.设备云平台在计算出第一认证参数后,向配网云平台发送第一认证参数,以响应于配网云平台向设备云平台发送的第一参数获取请求。

142.步骤307,配网云平台向配网设备发送第一认证参数。

143.配网云平台接收到第一认证参数之后,进一步向配网设备发送第一认证参数,以响应于配网设备向配网云平台发送的第一参数获取请求。

144.步骤308,配网设备与待入网设备之间建立通信连接。

145.配网设备获取到第一认证参数之后,接入待入网设备启动的soft ap,并通过该soft ap与待入网设备之间建立通信连接。可选地,配网设备与待入网设备之间的通信满足tcp协议,因而,配网设备与待入网设备之间的通信连接又可以称为tcp连接;或者,配网设备与待入网设备之间的通信满足udp协议,因而配网设备与待入网设备之间的通信连接又可以称为udp连接。

146.步骤309,配网设备向待入网设备发送第二参数获取请求。

147.第二参数获取请求用于请求获取对待入网设备进行身份认证时使用的第二认证参数,该第二认证参数由待入网设备计算得到。配网设备与待入网设备之间建立通信连接之后,可以向待入网设备发送第二参数获取请求。

148.步骤310,待入网设备计算第二认证参数。

149.本技术实施例中,为了能够实现对待入网设备的身份认证,第二认证参数和第一认证参数的计算方式和计算参数需要保持一致。在第一认证参数hc的计算过程为hc=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 随机值)的情况下,第二认证参数hc’的计算过程为hc’=hmac(待入网设备的设备证书,待入网设备的产品

编号 待入网设备的mac地址 随机值)。其中,第一认证参数hc与第二认证参数hc’的计算过程的区别在于:第一认证参数hc是根据设备云平台处存储的待入网设备的设备证书计算得到的,第二认证参数hc’是根据待入网设备处存储的待入网设备的设备证书计算得到的。也即,若设备云平台处存储的待入网设备的设备证书和待入网设备处存储的待入网设备的设备证书一致,则第一认证参数hc和第二认证参数hc’也可以实现一致。

150.步骤311,待入网设备向配网设备发送第二认证参数。

151.待入网设备可以向配网设备发送第二认证参数,以响应于配网设备发送的第二参数获取请求。本技术实施例中,待入网设备可以预先计算出第二认证参数,后续在接收到配网设备发送的第二参数获取请求时直接向配网设备发送第二认证参数;或者,待入网设备在接收到配网设备发送的第二参数获取请求后再计算第二认证参数,并将计算出的第二认证参数发送给配网设备。

152.步骤312,配网设备根据第一认证参数和第二认证参数对待入网设备进行身份认证。

153.配网设备分别从设备云平台和待入网设备处获取第一认证参数和第二认证参数后,依据这两个认证参数对待入网设备进行身份认证。在第一认证参数和第二认证参数一致的情况下,待入网设备的身份认证通过;在第一认证参数和第二认证参数不一致的情况下,待入网设备的身份认证不通过。

154.步骤313,配网设备向待入网设备发送网络配置信息。

155.在第一认证参数和第二认证参数一致,即待入网设备的身份认证通过的情况下,配网设备向待入网设备发送网络配置信息。本技术实施例中,为了进一步确保网络配置信息的安全性,该网络配置信息为采用加密密钥加密后的网络配置信息。基于此,配网设备与待入网设备之间需要进行安全协商,以协商配网设备与待入网设备之间加密数据所使用的密钥。可选地,配网设备与待入网设备之间进行安全协商可以在上述步骤311之前。可选地,网络配置信息包括以下至少一项:待入网设备接入的ap的ssid字段、待入网设备接入的ap的认证信息。可选地,待入网设备接入的ap的认证信息包括以下至少一项:待入网设备接入的ap的密码。

156.步骤314,待入网设备关闭soft ap。

157.由于待入网设备通常不能同时接入两个ap,因此,待入网设备需要关闭soft ap以接入网络配置信息指示的ap。

158.步骤315,配网设备取消接入soft ap。

159.本技术实施例对配网设备取消接入soft ap的时机不作限定,可选地,配网设备在向待入网设备发送网络配置信息之后,取消接入soft ap;或者,配网设备在待入网设备关闭soft ap之后,取消接入soft ap。

160.步骤316,待入网设备接入网络配置信息指示的ap。

161.待入网设备在关闭其启动的soft ap之后,即可依据配网设备发送的网络配置信息接入该网络配置信息指示的ap。可选地,网络配置信息中包括待入网设备将要接入的ap的ssid字段和/或密码,待入网设备根据该ap的ssid字段和/或密码接入该ap。

162.上述图3实施例是在待入网设备接入ap之前,对待入网设备进行身份认证,可以在一定程度上提升ap的安全性。然而,图3实施例的认证过程为单向认证,并不涉及对设备云

平台的身份认证过程,从而针对ap的安全性的提升具有一定的局限性。为了进一步提升ap的安全性,本技术实施例提供了包含双向身份认证流程的soft ap配网的流程图。下面,针对包含双向身份认证流程的soft ap配网的过程进行介绍说明。

163.请参考图4,其示出了本技术一个实施例提供的包含身份认证流程的soft ap配网的流程图。如图4所示,该包含身份认证流程的soft ap配网的过程主要包括如下几个步骤:

164.步骤401,待入网设备启动soft ap并广播soft ap的信标。

165.有关步骤401的介绍说明,请参见上述步骤210的介绍说明,此处不多赘述。

166.步骤402,配网设备在扫描到soft ap的信标的情况下,与待入网设备之间建立通信连接。

167.有关步骤402的介绍说明,请参见上述步骤220至步骤230的介绍说明,此处不多赘述。

168.步骤403,配网设备向待入网设备发送网络配置信息。

169.配网设备在与加入至待入网设备启动的soft ap,并与待入网设备之间建立通信连接之后,可以向待入网设备发送网络配置信息,以配置待入网设备将要加入的ap相关的信息。本技术实施例中,为了确保网络配置信息的安全性,该网络配置信息为采用加密密钥加密后的网络配置信息。基于此,网设备与待入网设备之间需要进行安全协商,以协商配网设备与待入网设备之间加密数据所使用的密钥。可选地,网络配置信息包括以下至少一项:待入网设备接入的ap的ssid字段、待入网设备接入的ap的密码、配网云平台的url(uniform resource locator,统一资源定位符)。

170.步骤404,待入网设备关闭soft ap。

171.有关步骤404的介绍说明,请参见上述步骤290以及上述步骤314的介绍说明,此处不多赘述。

172.步骤405,配网设备取消接入soft ap。

173.有关步骤405的介绍说明,请参见上述步骤280以及上述步骤315的介绍说明,此处不多赘述。

174.步骤406,待入网设备接入网络配置信息指示的ap。

175.待入网设备在关闭其启动的soft ap之后,即可依据配网设备发送的网络配置信息接入该网络配置信息指示的ap。可选地,网络配置信息中包括待入网设备将要接入的ap的ssid字段和/或密码,待入网设备根据该ap的ssid字段和/或密码接入该ap。

176.步骤407,待入网设备与配网云平台之间建立通信连接。

177.配网设备向待入网设备发送的网络配置信息中可以包含配网云平台的url,根据配网云平台的url,待入网设备可以确定配网云平台,并与配网云平台之间建立通信连接。可选地,待入网设备与配网云平台之间的通信满足tls(transport layer security,传输层安全性)协议,因而,待入网设备与配网云平台之间的通信连接又可以称为tls连接;或者,待入网设备与配网云平台之间的通信满足dtls(datagram transport layer security,数据包传输层安全性)协议,因而,待入网设备与配网云平台之间的通信连接又可以称为dtls连接。

178.步骤408,待入网设备计算第二认证参数。

179.第二认证参数用于对待入网设备进行身份认证,并且,第二认证参数由待入网设

备侧计算。可选地,待入网设备根据以下至少一项计算参数计算第二认证参数:待入网设备的设备证书、待入网设备的产品编号、待入网设备的mac地址、第一随机值。可选地,第二认证参数hc’的计算过程如下所示:hc’=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第一随机值)。

180.步骤409,待入网设备向配网云平台发送第二认证参数以及待入网设备的设备信息。

181.待入网设备计算出第二认证参数hc’之后,需要将第二认证参数以及待入网设备相关的设备信息发送给配网云平台,再由配网云平台进一步转发给设备云平台。可选地,待入网设备的设备信息包括以下至少一项:待入网设备的mac地址、待入网设备的产品编号、第一随机值。

182.步骤410,配网云平台向设备云平台发送第二认证参数以及待入网设备的设备信息。

183.配网云平台在接收到待入网设备发送的第二认证参数以及待入网设备的设备信息后,进一步向设备云平台转发。可选地,如图4所示,若配网云平台与设备云平台之间没有建立安全连接,则配网云平台需要先和设备云平台之间建立安全连接,之后向设备云平台发送第二认证参数以及待入网设备的设备信息。

184.步骤411,设备云平台计算第一认证参数。

185.第一认证参数用于对待入网设备进行身份认证,并且,第一认证参数由设备云平台侧计算。本技术实施例中,为了能够实现对待入网设备的身份认证,第二认证参数和第一认证参数的计算方式和计算参数需要保持一致。在第二认证参数hc’的计算过程为hc’=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第一随机值)的情况下,第一认证参数hc的计算过程为hc=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第一随机值)。其中,配网云平台向设备云平台发送的待入网设备的设备信息中包括待入网设备的mac地址和/或待入网设备的产品标识,设备云平台可以根据待入网设备的mac地址和/或产品标识查询到待入网设备的设备证书。从而,第一认证参数hc与第二认证参数hc’的计算过程的区别在于:第一认证参数hc是根据设备云平台处存储的待入网设备的设备证书计算得到的,第二认证参数hc’是根据待入网设备处存储的待入网设备的设备证书计算得到的。也即,若设备云平台处存储的待入网设备的设备证书和待入网设备处存储的待入网设备的设备证书一致,则第一认证参数hc和第二认证参数hc’也可以实现一致。

186.步骤412,设备云平台计算第三认证参数。

187.第三认证参数用于对设备云平台进行身份认证,并且,第三认证参数由设备云平台侧计算。可选地,设备云平台根据以下至少一项计算参数计算第三认证参数:待入网设备的设备证书、待入网设备的产品编号、待入网设备的mac地址、第二随机值。其中,第二随机值是由设备云平台生成的随机值。可选地,第三认证参数hs的计算过程如下所示:hs=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第三随机值)。

188.步骤413,设备云平台向配网云平台发送第三认证参数、第二随机值以及身份认证结果。

189.在第一认证参数和第二认证参数一致的情况下,设备云平台可以确定待入网设备

的身份认证通过;在第一认证参数和第二认证参数不一致的情况下,设备云平台可以确定待入网设备的身份认证不通过。之后,设备云平台可以向配网云平台反馈身份认证结果,以便于配网云平台向待入网设备转发。可选地,本技术实施例中,在待入网设备的身份认证通过的情况下,设备云平台在向配网云平台发送身份认证结果的过程中,可以同时发送第三认证参数和第二随机值;在待入网设备的身份认证不通过的情况下,设备云平台直接向配网云平台发送身份认证结果。

190.步骤414,配网云平台向待入网设备发送第三认证参数、第二随机值以及身份认证结果。

191.配网云平台在接收到第三认证参数、第二随机值以及身份认证结果之后,进一步向待入网设备转发。

192.步骤415,待入网设备计算第四认证参数。

193.第四认证参数用于对设备云平台进行身份认证,并且,第四认证参数由待入网设备侧计算。本技术实施例中,为了能够实现对设备云平台的身份认证,第四认证参数和第三认证参数的计算方式和计算参数需要保持一致。在第三认证参数hs的计算过程为hs=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第二随机值)的情况下,第四认证参数hs’的计算过程为hs’=hmac(待入网设备的设备证书,待入网设备的产品编号 待入网设备的mac地址 第二随机值)。其中,第三认证参数hs与第四认证参数hs’的计算过程的区别在于:第三认证参数hs是根据设备云平台处存储的待入网设备的设备证书计算得到的,第四认证参数hs’是根据待入网设备处存储的待入网设备的设备证书计算得到的。也即,若设备云平台处存储的待入网设备的设备证书和待入网设备处存储的待入网设备的设备证书一致,则第三认证参数hs和第四认证参数hs’也可以实现一致,进而设备云平台的身份认证通过。

194.然而,在图4实施例中,上述步骤414之后,配网云平台可以保存第三认证参数和第二随机值,从而可能导致待入网设备在再次请求接入ap时,配网设备直接向待入网设备发送保存的第三认证参数和第二随机值,而不再向设备云平台请求对待入网设备进行身份认证。因此,图4实施例可能无法做到每一次配网过程中,实时更新地进行身份认证的目的,对ap的安全性的提升带来了局限性。基于此,本技术实施例提供了一种密钥更新方法,可用于实时更新地进行身份认证,充分提升ap的安全性。

195.下面,针对配置待入网设备入网之前进行身份认证的密钥更新方法进行介绍说明。由于图5实施例、图6实施例、图7实施例以及图8实施例是针对上述图3实施例的改进,有关图5实施例、图6实施例、图7实施例以及图8实施例中未说明的身份认证过程以及配网过程,可以参见上述图3实施例的介绍说明,此处不多赘述。

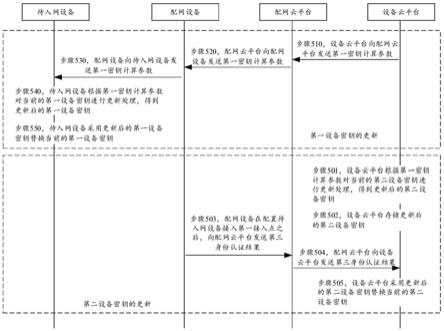

196.请参考图5,其示出了本技术一个实施例提供的密钥更新方法的流程图,该方法可以应用于图1所示的配网系统中。该方法可以包括如下几个步骤(步骤510~550和步骤501~505):

197.步骤510,设备云平台向配网云平台发送第一密钥计算参数,第一密钥计算参数用于更新待入网设备的设备密钥。

198.本技术实施例中,待入网设备的设备厂商可以为待入网设备唯一分配一个密钥k,并将该密钥k预配置至待入网设备中。由于待入网设备的设备标识用于唯一标识待入网设

备,因此,待入网设备的设备标识和待入网设备的密钥k之间存在一一对应的关系。待入网设备的设备厂商可以将待入网设备的设备标识和待入网设备的密钥k上传至设备厂商的云平台(也即,待入网设备对应的云平台)中。

199.正是由于待入网设备的设备密钥可以用于唯一标识待入网设备,且待入网设备的设备密钥既预置在待入网设备中,也存储于设备云平台中,在配置待入网设备接入第一接入点之前,可以基于待入网设备的设备密钥来进行身份认证。然而,若待入网设备的设备密钥始终保持不变,那么基于该待入网设备的设备密钥生成的认证信息可能也会保持不变,在多次配置待入网设备接入第一接入点的过程中,待入网设备与设备云平台之间的代理设备或代理云平台可能会直接使用之前存储的认证信息,而不会在每一次配置待入网设备接入第一接入点的过程中均向设备云平台或待入网设备请求获取认证信息,这样跳过认证信息的获取会为ap的安全性的提升带来局限性。因此,本技术实施例提出,在配置待入网设备接入第一接入点的过程中,更新待入网设备的设备密钥,以达到更新认证信息的目的。

200.本技术实施例使用第一密钥计算参数对待入网设备的设备密钥进行更新。可选地,第一密钥计算参数的长度大于或等于一个字节,例如,第一密钥计算参数的长度为1个字节;或者,第一密钥计算参数的长度为2个字节;或者,第一密钥计算参数的长度为3个字节,实际应用中,第一密钥计算参数的长度可以根据第一密钥计算参数的具体内容设置来确定,本技术实施例对此不作限定。可选地,第一密钥计算参数包括随机数,该随机数既可以是预先设置的,也可以是实时更新的,本技术实施例对此不作限定。

201.在一个示例中,第一密钥计算参数由设备云平台(待入网设备对应的云平台)生成。基于此,为了使得待入网设备也能够更新设备密钥,设备云平台需要向待入网设备发送第一密钥计算参数。在配置待入网设备接入第一接入点之前,设备云平台与待入网设备之间的信息传输需要经过配网云平台以及配网设备,因此,设备云平台需要先向配网云平台(第一接入点对应的云平台)发送第一密钥计算参数。

202.步骤520,配网云平台向配网设备发送第一密钥计算参数。

203.配网云平台接收到第一密钥计算参数之后,进一步向配网设备转发该第一密钥计算参数。

204.步骤530,配网设备向待入网设备发送第一密钥计算参数。

205.配网设备接收到第一密钥计算参数之后,进一步向待入网设备转发该第一密钥计算参数。

206.步骤540,待入网设备根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥。

207.本技术实施例中,将预置在待入网设备中的待入网设备的设备密钥称为第一设备密钥。待入网设备接收到第一密钥计算参数之后,可以根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥。可选地,待入网设备在接收到第一密钥计算参数时,并不是立即根据第一密钥计算参数更新当前的第一设备密钥,而是在通过身份认证并且接入第一接入点之后,根据第一密钥计算参数更新当前的第一设备密钥,从而确保待入网设备和设备云平台是对待入网设备的设备密钥进行同步更新。

208.在一个示例中,待入网设备可以采用密钥生成算法对第一密钥计算参数和当前的第一设备密钥进行处理,以得到更新后的第一设备密钥。基于此,上述步骤540包括:待入网

设备采用第一密钥生成算法对第一密钥计算参数和当前的第一设备密钥进行处理,得到更新后的第一设备密钥。可选地,第一密钥生成算法包括任意一项:aes(advanced encryption standard,高级加密标准)128-cmac(cypher-based message authentication code,基于对称加密方式实现消息认证)、hkdf(hmac(hash-based message authentication code,哈希运算消息验证码)-based kdf(key derivation function,密钥推导函数),基于hmac的密钥推导函数)、pbkdf(password-based key derivation function,基于密码的密钥推导函数)、sha(secure hash algorithm,安全散列算法)、des(data encryption standard,数据加密标准)算法、3des(triple des,三重数据加密标准)算法。

209.步骤550,待入网设备采用更新后的第一设备密钥替换当前的第一设备密钥。

210.待入网设备在对当前的第一设备密钥进行更新之后,即采用更新后的第一设备密钥替换当前的第一设备密钥,从而,基于第一设备密钥确定的认证信息也能够实现更新,避免配网云平台和/或配网设备跳过获取认证信息的过程,有效提升了ap的安全性。

211.在进行身份认证的过程中,通过比较待入网设备和设备云平台分别生成的认证信息是否一致来确定身份认证是否通过,因此,待入网设备和设备云平台需要分别生成认证信息。因此,待入网设备的设备密钥需要在待入网设备和设备云平台处均实现更新,才能确保待入网设备和设备云平台分别生成的认证信息能够实现一致,基于此,如图5所示,在一个示例中,上述方法还包括如下几个步骤:

212.步骤501,设备云平台根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

213.本技术实施例中,将存储在设备云平台中的待入网设备的设备密钥称为第二设备密钥。设备云平台在生成第一密钥计算参数之后,即根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

214.在一个示例中,设备云平台可以采用密钥生成算法对第一密钥计算参数和当前的第二设备密钥进行处理,以得到更新后的第二设备密钥。此外,为了能够实现待入网设备和设备云平台分别更新得到的设备密钥保持一致,待入网设备和设备云平台应当采用相同的密钥生成算法和密钥计算参数来对待入网设备的设备密钥进行更新处理。基于此,上述步骤501包括:设备云平台采用第一密钥生成算法对第一密钥计算参数和当前的第二设备密钥进行处理,得到更新后的第二设备密钥。可选地,第一密钥生成算法包括任意一项:aes128-cmac、hkdf-based kdf、pbkdf、sha、des算法、3des算法。

215.步骤502,设备云平台存储更新后的第二设备密钥。

216.设备云平台在得到更新后的第二设备密钥之后,先存储更新后的第二设备密钥,可选地,设备云平台将更新后的第二设备密钥存储在缓存中,以避免占用设备云平台的内存存储空间。

217.需要说明的一点是,本技术实施例对上述步骤501至502,以及上述步骤510至540的执行先后顺序不作限定,可选地,上述步骤501至502在上述步骤510至540之前执行;或者,上述步骤501至502和上述步骤510至540同步执行;或者,上述步骤501至502在上述步骤510至540之后执行。应理解,满足密钥更新逻辑的可能执行顺序均属于本技术的保护范围之内。

218.步骤503,配网设备在配置待入网设备接入第一接入点之后,向配网云平台发送第三身份认证结果,第三身份认证结果用于指示针对待入网设备的身份认证通过。

219.由于配网设备是在针对待入网设备的身份认证通过之后,才会配置待入网设备接入第一接入点,那么,配网设备配置待入网设备接入第一接入点即表示针对待入网设备的身份认证通过。因此,本技术实施例中,配网设备在配置待入网设备接入第一接入点之后,向配网云平台发送第三身份认证结果,以指示针对待入网设备的身份认证通过。

220.步骤504,配网云平台向设备云平台发送第三身份认证结果。

221.配网云平台接收到第三身份认证结果之后,进一步向设备云平台转发第三身份认证结果。

222.步骤505,设备云平台采用更新后的第二设备密钥替换当前的第二设备密钥。

223.设备云平台接收到第三身份认证结果,即明确待入网设备已经接入第一接入点,并且由于待入网设备是在接入第一接入点之后才进行第一设备密钥的更新,为了实现设备云平台与待入网设备实现同步地密钥更新,设备云平台在接收到第三身份认证结果之后,即采用缓存中存储的第二设备密钥替换当前的第二设备密钥,以实现第二设备密钥的更新过程。

224.在配置待入网设备接入第一接入点的过程中,可能会由于各种原因导致设备云平台无法接收到身份认证相关的结果,例如,断网、身份认证失败等原因,这种情况下,待入网设备无法实现第一设备密钥的更新,而保持当前的第一设备密钥,为了确保设备云平台与待入网设备的设备密钥保持一致,设备云平台在这种情况下也应当保持当前的第二设备密钥,基于此,上述步骤502之后,还包括:设备云平台在预设时间间隔内未接收到来自于配网云平台的第三身份认证结果的情况下,删除更新后的第二设备密钥。其中,预设时间间隔的起始时刻包括更新后的第二设备密钥的生成时刻以及更新后的第二设备密钥的生成时刻之后的时刻;或者,预设时间间隔的起始时刻包括第一密钥计算参数的发送时刻以及第一密钥计算参数的发送时刻之后的时刻。

225.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之前,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在通过身份认证且针对待入网设备配网成功后,由待入网设备和设备云平台分别更新待入网设备的设备密钥,从而在下一次针对待入网设备的配网过程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理设备或代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。

226.由上述图3实施例可见,在配置待入网设备入网之间进行身份认证的过程中仅涉及对待入网设备的身份认证,为了提升ap的安全性,本技术实施例在配置待入网设备入网之前还增加了针对设备云平台的身份认证流程。下面,介绍说明针对设备云平台的身份认证流程。

227.在一个示例中,如图6所示,上述方法还包括如下几个步骤:

228.步骤610,设备云平台生成第一云认证信息。第一云认证信息用于待入网设备在接

入第一接入点之前对设备云平台进行身份认证。

229.针对设备云平台的身份认证需要用到第一云认证信息和第二云认证信息,其中,第一云认证信息由设备云平台生成,第二云认证信息由待入网设备生成。本技术实施例对第一云认证信息和第二云认证信息的计算参数和计算方式均不作限定,实际应用中,为了确保第一云认证信息和第二云认证信息能够实现一致,第一云认证信息和第二云认证信息的计算参数和计算方式保持一致即可。

230.可选地,第一云认证信息的计算参数包括第二密钥计算参数、第三密钥计算参数和当前的第二设备密钥。基于此,上述步骤610包括:设备云平台根据第二密钥计算参数、第三密钥计算参数和当前的第二设备密钥,生成第一云认证信息。

231.第二密钥计算参数由待入网设备生成,基于此,待入网设备需要向设备云平台发送第二密钥计算参数,可选地,待入网设备广播的信标中包括第二密钥计算参数,配网设备接收到待入网设备的信标即可获取第二密钥计算参数,并通过配网云平台进一步向设备云平台发送该第二密钥计算参数。可选地,第二密钥计算参数的长度大于或等于一个字节,例如,第二密钥计算参数的长度为1个字节;或者,第二密钥计算参数的长度为2个字节;或者,第二密钥计算参数的长度为3个字节,实际应用中,第二密钥计算参数的长度可以根据第二密钥计算参数的具体内容设置来确定,本技术实施例对此不作限定。可选地,第二密钥计算参数包括随机数,该随机数既可以是预先设置的,也可以是实时更新的,本技术实施例对此不作限定。

232.第三密钥计算参数由设备云平台生成。可选地,第三密钥计算参数的长度大于或等于一个字节,例如,第三密钥计算参数的长度为1个字节;或者,第三密钥计算参数的长度为2个字节;或者,第三密钥计算参数的长度为3个字节,实际应用中,第三密钥计算参数的长度可以根据第三密钥计算参数的具体内容设置来确定,本技术实施例对此不作限定。可选地,第三密钥计算参数包括随机数,该随机数既可以是预先设置的,也可以是实时更新的,本技术实施例对此不作限定。

233.可选地,上述设备云平台根据第二密钥计算参数、第三密钥计算参数和当前的第二设备密钥,生成第一云认证信息,包括如下几个步骤:

234.步骤612,设备云平台组合第二密钥计算参数和第三密钥计算参数,得到组合密钥计算参数。

235.设备云平台可以在接收到第二密钥计算参数之后,生成第三密钥计算参数,然后组合第二密钥计算参数和第三密钥计算参数,得到组合密钥计算参数。本技术实施例对组合第二密钥计算参数和第三密钥计算参数的方式不作限定,以下示例性地示出了几种组合第二密钥计算参数和第三密钥计算参数的方式。可选地,上述步骤612包括以下任意一项:

236.(1)设备云平台对第二密钥计算参数和第三密钥计算参数进行数据拼接处理,得到组合密钥计算参数;

237.(2)设备云平台对第二密钥计算参数和第三密钥计算参数进行乘法运算处理,得到组合密钥计算参数;

238.(3)设备云平台以第二密钥计算参数为加密密钥,对第三密钥计算参数进行加密处理,得到组合密钥计算参数;

239.(4)设备云平台以第三密钥计算参数为加密密钥,对第二密钥计算参数进行加密

处理,得到组合密钥计算参数。

240.本技术实施例对加密处理的方式不作限定,设备云平台可以采用加密算法进行加密处理,可选地,加密算法包括但不限于下述任意一项:aes128-cmac、aes256-cmac、aes128-cbc(cipher block chaining,密码分组链接)、aes256-cbc、aes128-gcm(galois/counter mode)、aes256-gcm。

241.步骤614,设备云平台采用第二密钥生成算法对组合密钥计算参数和当前的第二设备密钥进行处理,得到第二加密密钥。

242.设备云平台可以采用第二密钥生成算法对组合密钥计算参数和当前的第二设备密钥进行处理,得到第二加密密钥。可选地,第二密钥生成算法包括任意一项:aes128-cmac、hkdf-based kdf、pbkdf、sha、des算法、3des算法。

243.步骤616,设备云平台采用第一编码方式对第二加密密钥进行处理,得到第一云认证信息。

244.由于通过第二密钥生成算法得到的第二加密密钥通常为二进制数据,为了得到可见字符串形式的认证信息,则需要对第二加密密钥进行编码,本技术实施例采用第一编码方式对第二加密密钥进行编码,得到第一云认证信息。可选地,第一编码方式包括:base64(基于64个可打印字符来表示二进制数据)。

245.步骤620,设备云平台向配网云平台发送第一云认证信息以及第三密钥计算参数。

246.在针对设备云平台的身份认证过程中,设备云平台和待入网设备需要分别生成云认证信息,为了待入网设备生成的云认证信息和设备云平台生成的云认证信息能够保持一致,本技术实施例中,设备云平台需要向待入网设备发送云认证信息计算过程中使用的第三密钥计算参数。另外,由于本技术实施例中,针对设备云平台的身份认证是由待入网设备来执行,因此,设备云平台还需要将其确定的第一云认证信息发送给待入网设备。因此,设备云平台需要向配网云平台发送第一云认证信息以及第三密钥计算参数。

247.步骤630,配网云平台向配网设备发送第一云认证信息以及第三密钥计算参数。

248.配网云平台在接收到第一云认证信息以及第三密钥计算参数之后,可以进一步向配网设备转发该第一云认证信息以及第三密钥计算参数。

249.步骤640,配网设备向待入网设备发送第一云认证信息以及第三密钥计算参数。

250.配网设备在接收到第一云认证信息以及第三密钥计算参数之后,可以进一步向待入网设备转发该第一云认证信息以及第三密钥计算参数。

251.需要说明的一点是,本技术实施例中,第一云认证信息、第三密钥计算参数、第一密钥计算参数可以同时向待入网设备发送,也即,第一云认证信息、第三密钥计算参数、第一密钥计算参数可以承载于相同的信息或信令中打包向待入网设备发送;或者,第一云认证信息、第三密钥计算参数、第一密钥计算参数也可以分别向待入网设备发送,也即,第一云认证信息、第三密钥计算参数、第一密钥计算参数分为不同的信息或信令向待入网设备发送。

252.步骤650,待入网设备生成第二云认证信息。

253.第二云认证信息用于对设备云平台的身份进行认证。本技术实施例中,为了确保第一云认证信息和第二云认证信息能够实现一致,第一云认证信息和第二云认证信息的计算参数和计算方式需要保持一致。基于此,上述步骤650包括:待入网设备根据第二密钥计

算参数、第三密钥计算参数和当前的第一设备密钥,生成第二云认证信息。有关第二密钥计算参数以及第三密钥计算参数等介绍说明,请参见上述实施例,此处不多赘述。

254.可选地,上述待入网设备根据第二密钥计算参数、第三密钥计算参数和当前的第一设备密钥,生成第二云认证信息,包括:待入网设备组合第二密钥计算参数和第三密钥计算参数,得到组合密钥计算参数;采用第二密钥生成算法对组合密钥计算参数和当前的第一设备密钥进行处理,得到第一加密密钥;采用第一编码方式对第一加密密钥进行处理,得到第二云认证信息。可选地,上述步骤652包括以下任意一项:待入网设备对第二密钥计算参数和第三密钥计算参数进行数据拼接处理,得到组合密钥计算参数;待入网设备对第二密钥计算参数和第三密钥计算参数进行乘法运算处理,得到组合密钥计算参数;待入网设备以第二密钥计算参数为加密密钥,对第三密钥计算参数进行加密处理,得到组合密钥计算参数;待入网设备以第三密钥计算参数为加密密钥,对第二密钥计算参数进行加密处理,得到组合密钥计算参数。有关待入网设备确定第二云认证信息的介绍说明,请参见上述有关设备云平台确定第一云认证信息的介绍说明,此处不多赘述。

255.步骤660,待入网设备在接入第一接入点之前,基于第一云认证信息和第二云认证信息,对设备云平台进行身份认证。

256.一方面,待入网设备接收设备云平台确定的第一云认证信息,另一方面,待入网设备自身确定第二云认证信息。之后,待入网设备在接入第一接入点之前,即基于第一云认证信息和第二云认证信息,对设备云平台的身份进行认证。可选地,在第一云认证信息和第二云认证信息一致的情况下,针对设备云平台的身份认证通过;在第一云认证信息和第二云认证信息不一致的情况下,针对设备云平台的身份认证不通过。

257.在针对设备云平台的身份认证不通过的情况下,待入网设备将不会接入第一接入点,从而待入网设备和设备云平台将不需要更新待入网设备的设备密钥,因此,在针对设备云平台的身份认证不通过的情况下,待入网设备需要通知设备云平台,以避免设备云平台更新待入网设备的设备密钥。基于此,上述步骤660之后,还包括如下几个步骤:

258.步骤670,待入网设备在针对设备云平台的身份认证不通过的情况下,向配网设备发送第一身份认证结果。

259.第一身份认证结果用于指示针对设备云平台的身份认证不通过。在第一云认证信息和第二云认证信息不一致的情况下,针对设备云平台的身份认证不通过,待入网设备向配网设备发送第一身份认证结果。

260.正是由于针对设备云平台的身份认证不通过,待入网设备将无法成功接入第一接入点,进而配网设备也就不必要再配置待入网设备接入第一接入点。基于此,上述步骤670之后,还包括:配网设备取消接入第二接入点。第二接入点为待入网设备启动的接入点,例如,上述实施例中所述的soft ap。

261.步骤680,配网设备向配网云平台发送第一身份认证结果。

262.配网设备接收到第一身份认证结果之后,进一步向配网云平台转发该第一身份认证结果。

263.步骤690,配网云平台向设备云平台发送第一身份认证结果。

264.配网云平台在接收到第一身份认证结果之后,进一步向设备云平台转发该第一身份认证结果。

265.步骤600,设备云平台删除更新后的第二设备密钥。

266.在针对设备云平台的身份认证不通过的情况下,待入网设备将不会接入第一接入点,进而待入网设备和设备云平台不必要更新待入网设备的设备密钥。因此,设备云平台在接收到第一身份认证结果后,删除存储的更新后的第二设备密钥,而保留当前的第二设备密钥。可选地,第一身份认证结果中包括待入网设备的设备标识,例如,待入网设备的设备id,从而设备云平台接收到第一身份认证结果之后,解析出待入网设备的设备标识,然后根据待入网设备的设备标识查找到与之对应的更新后的第二设备密钥,并删除该更新后的第二设备密钥。

267.由于待入网设备在接入第一接入点之前,是进行双向身份认证,也即,既进行针对设备云平台的身份认证,也进行针对待入网设备的身份认证。针对待入网设备的身份认证由配网设备执行。下面,介绍说明针对待入网设备的身份认证。

268.在一个示例中,如图6所示,上述方法还包括如下几个步骤:

269.步骤601,设备云平台向配网云平台发送第二设备认证信息。

270.针对待入网设备的身份认证需要用到第一设备认证信息和第二设备认证信息,其中,第一设备认证信息由待入网设备生成,第二设备认证信息由设备云平台生成。有关第一设备认证信息和第二设备认证信息的介绍说明,请参见上述图3实施例中第一认证参数和第二认证参数的介绍说明,此处不多赘述。设备云平台在生成第二设备认证信息后,向配网云平台发送该第二设备认证信息。

271.步骤602,配网云平台向配网设备发送第二设备认证信息。

272.配网云平台接收到第二设备认证信息之后,进一步向配网设备发送该第二设备认证信息。

273.步骤603,待入网设备向配网设备发送第一设备认证信息。

274.待入网设备生成第一设备认证信息后,也向配网设备发送第一设备认证信息。

275.步骤604,配网设备在配置待入网设备接入第一接入点之前,基于第一设备认证信息和第二设备认证信息,对待入网设备进行身份认证。

276.一方面,配网设备接收来自于设备云平台的第二设备认证信息,另一方面,配网设备接收来自于待入网设备的第一设备认证信息,之后,配网设备在配置待入网设备接入第一接入点之前,基于第一设备认证信息和第二设备认证信息对待入网设备的身份进行认证。本技术实施例中,在第一设备认证信息和第二设备认证信息一致的情况下,针对待入网设备的身份认证通过;在第一设备认证信息和第二设备认证信息不一致的情况下,针对待入网设备的身份认证不通过。

277.在针对待入网设备的身份认证不通过的情况下,待入网设备将不会接入第一接入点,从而待入网设备和设备云平台将不需要更新待入网设备的设备密钥,因此,在针对待入网设备的身份认证不通过的情况下,配网设备需要通知设备云平台,以避免设备云平台更新待入网设备的设备密钥。基于此,上述步骤604之后,还包括如下几个步骤:

278.步骤605,配网设备在针对待入网设备的身份认证不通过的情况下,向配网云平台发送第二身份认证结果。

279.第二身份认证结果用于指示针对待入网设备的身份认证不通过。在第一设备认证信息和第二设备认证信息不一致的情况下,针对待入网设备的身份认证不通过,配网设备

向配网云平台发送第二身份认证结果。

280.正是由于针对待入网设备的身份认证不通过,待入网设备将无法成功接入第一接入点,进而配网设备也就不必要再配置待入网设备接入第一接入点。基于此,上述步骤604之后,还包括:配网设备取消接入第二接入点。

281.步骤606,配网云平台向设备云平台发送第二身份认证结果。

282.配网云平台在接收到第二身份认证结果之后,进一步向设备云平台转发该第二身份认证结果。

283.步骤607,设备云平台删除更新后的第二设备密钥。

284.在针对待入网设备的身份认证不通过的情况下,待入网设备将不会接入第一接入点,进而待入网设备和设备云平台不必要更新待入网设备的设备密钥。因此,设备云平台在接收到第二身份认证结果后,删除存储的更新后的第二设备密钥,而保留当前的第二设备密钥。可选地,第二身份认证结果中包括待入网设备的设备标识,例如,待入网设备的设备id,从而设备云平台接收到第二身份认证结果之后,解析出待入网设备的设备标识,然后根据待入网设备的设备标识查找到与之对应的更新后的第二设备密钥,并删除该更新后的第二设备密钥。

285.综上所述,本技术实施例提供的技术方案,在配置待入网设备接入ap之前,既针对待入网设备进行身份认证,也针对设备云平台进行身份认证,从而达到双向身份认证的目的,有效避免仿冒的设备接入ap,提升ap的安全性。并且,本技术实施例中,在针对待入网设备的身份认证不通过,或者,针对设备云平台的身份认证不通过的情况下,设备云平台将不更新待入网设备的设备密钥,即删除存储的更新后的设备密钥,以确保和待入网设备侧的设备密钥更新过程实现同步。

286.由上述图5实施例和图6实施例的介绍说明可见,在成功配置待入网设备接入第一接入点的情况下,待入网设备的设备密钥将发生更新,从而待入网设备出厂时设置的设备密钥可能会被更新后的设备密钥替换。在一个示例中,为了确保待入网设备和设备云平台后续仍然可以使用待入网设备出厂时设置的设备密钥,待入网设备和设备云平台始终保留待入网设备出厂时设置的设备密钥,并且,待入网设备在广播的信标中添加用于指示是否使用待入网设备出厂时设置的设备密钥的标识。下面,针对这一示例进行介绍说明。

287.在一个示例中,如图7所示,上述方法还包括如下几个步骤(步骤710~760):

288.步骤710,待入网设备广播第二接入点的信标,信标中包括第一标识。

289.第二接入点为待入网设备启动的接入点,如上述实施例中的soft ap。待入网设备在进入配网模式的情况下可以启动第二接入点,可选地,待入网设备在首次开启时自动进入配网模式,或者,待入网设备由用户操作以被动触发进入配网模式。待入网设备启动第二接入点之后,可以广播第二接入点的信标。

290.本技术实施例中,在待入网设备广播的第二接入点的信标中添加第一标识,该第一标识用于指示是否使用待入网设备出厂时设置的设备密钥。在一个示例中,在第一标识的值为第一数值的情况下,第一标识用于指示使用待入网设备出厂时设置的设备密钥;在第一标识的值为第二数值的情况下,第一标识用于指示不使用待入网设备出厂时设置的设备密钥。其中,第一数值和第二数值为取值不同的数值。本技术实施例对第一数值和第二数值的具体取值不作限定,可选地,第一数值为1,第二数值为0;或者,第一数值为0,第二数值

为1。可选地,第一标识的长度大于或等于一个比特,例如,第一标识的长度为1个比特;或者,第一标识的长度为2个比特;或者,第一标识的长度为3个比特,实际应用中,第一标识的长度可以根据第一标识的具体内容设置来确定,本技术实施例对此不作限定。

291.在一个示例中,第二接入点的信标包括以下至少一个字段:bssid字段、ssid字段、自定义字段(如vendor specific字段)。可选地,第一标识可以设置在上述任意一个字段中,也即,bssid字段包括第一标识;或者,ssid字段包括第一标识;或者,自定义字段包括第一标识。通常情况下,由于权限限制,自定义字段有时无法被其它设备获取,兼容性较差,因此,第一标识可以在自定义字段以外的字段,以避免配网设备无法获取。

292.步骤720,配网设备接收第二接入点的信标。

293.配网设备可以在不同的信道上扫描其它设备广播的信标,从而,在待入网设备广播第二接入点的信标的信道上,配网设备可以扫描到该第二接入点的信标,也即,配网设备可以接收到第二接入点的信标。

294.步骤730,配网设备向配网云平台发送第一标识。

295.配网设备在接收到第二接入点的信标后,可以进一步解析第二接入点的信标,以获取第一标识。之后,配网设备可以向配网云平台发送该第一标识。

296.步骤740,配网云平台向设备云平台发送第一标识。

297.配网云平台接收到该第一标识之后,进一步向设备云平台发送该第一标识。

298.由于在本技术实施例中,待入网设备和设备云平台可以选择使用待入网设备出厂时设置的设备密钥,也可以选择对待入网设备配网之后更新的待入网设备的设备密钥,因此,待入网设备和设备云平台需要始终保留待入网设备出厂时设置的设备密钥,以便于后续可以选择使用该待入网设备出厂时设置的设备密钥。基于此,上述方法还包括如下几个步骤:

299.步骤750,设备云平台保留待入网设备出厂时设置的设备密钥。

300.设备云平台在待入网设备的配网过程中始终保留待入网设备出厂时设置的设备密钥。可选地,本技术实施例中,配网设备在解析第二接入点的信标获取第一标识的同时,可以获取待入网设备的设备标识,如设备id,然后将待入网设备的设备标识和第一标识同时通过配网云平台发送至设备云平台,设备云平台在接收到待入网设备的设备标识和第一标识的情况下,即可根据待入网设备的设备标识以及第一标识,确定到具体的待入网设备,进而查询到该待入网设备出厂时设置的设备密钥,并且保存该待入网设备出厂时设置的设备密钥。

301.步骤760,待入网设备保留待入网设备出厂时设置的设备密钥。

302.待入网设备也始终保留待入网设备出厂时设置的设备密钥。后续配网过程中,待入网设备既可以使用待入网设备出厂时的设备密钥作为本次配网过程中使用的当前的第一设备密钥,也可以使用上一次配网过程中更新后的第一设备密钥作为本次配网过程中使用的当前的第一设备密钥。

303.综上所述,本技术实施例提供的技术方案,通过待入网设备和设备云平台始终保留待入网设备出厂时设置的设备密钥,以实现后续配网过程中,既可以选择使用待入网设备出厂时设置的设备密钥进行身份认证,也可以选择使用上一次配网过程中更新的设备密钥进行身份认证,实现了待入网设备出厂时设置的设备密钥在配网过程中的可恢复性。另

外,本技术实施例在待入网设备广播的接入点的信标中,添加用于指示是否使用待入网设备出厂时设置的设备密钥的标识,以确保设备云平台明确本次配网过程中是否使用待入网设备出厂时设置的设备密钥,确保待入网设备和设备云平台之间进行身份认证的有效性和准确性。

304.由上述图5实施例至图7实施例可见,设备云平台侧在本次配网结束之后,是否采用更新后的第二设备密钥替换当前的第二设备密钥,依赖于身份认证结果的上报,若身份认证结果指示身份认证失败,则删除存储的更新后的第二设备密钥,若身份认证结果指示身份认证成功,则采用更新后的第二设备密钥替换当前的第二设备密钥。在一个示例中,为了能够减少待入网设备和设备云平台以及两者之间的代理设备和代理云平台之间的信令往来,本技术实施例中,在待入网设备广播的信标中增加了第二标识,该第二标识用于指示当前的设备密钥的版本。下面,针对这一示例进行介绍说明。

305.在一个示例中,如图8所示,上述方法还包括如下几个步骤(步骤810~870):

306.步骤810,待入网设备广播第二接入点的信标。

307.有关第二接入点以及第二接入点的信标的介绍说明,请参见上述实施例,此处不多赘述。本技术实施例中,在待入网设备广播的第二接入点的信标中添加当前的第二标识,该当前的第二标识用于指示当前的第一设备密钥的版本。可选地,第二标识的长度大于或等于一个字节,例如,第二标识的长度为1个字节;或者,第二标识的长度为2个字节;或者,第二标识的长度为3个字节,实际应用中,第二标识的长度可以根据第二标识的具体内容设置来确定,本技术实施例对此不作限定。

308.在一个示例中,第二接入点的信标包括以下至少一个字段:bssid字段、ssid字段、自定义字段。可选地,第二标识可以设置在上述任意一个字段中,也即,bssid字段包括第二标识;或者,ssid字段包括第二标识;或者,自定义字段包括第二标识。通常情况下,由于权限限制,自定义字段有时无法被其它设备获取,兼容性较差,因此,第一标识可以在自定义字段以外的字段,以避免配网设备无法获取。

309.步骤820,配网设备接收第二接入点的信标。

310.有关步骤820的介绍说明,请参见上述步骤720的介绍说明,此处不多赘述。

311.步骤830,配网设备向配网云平台发送当前的第二标识。

312.配网设备在接收到第二接入点的信标后,可以进一步解析第二接入点的信标,以获取当前的第二标识。之后,配网设备可以向配网云平台发送该当前的第二标识。

313.步骤840,配网云平台向设备云平台发送当前的第二标识。

314.配网云平台接收到该当前的第二标识之后,进一步向设备云平台发送该当前的第二标识。

315.步骤850,设备云平台获取参考第三标识。

316.设备云平台在每一次配网过程中均更新当前的第二设备密钥,若上一次配网过程失败,则表示待入网设备没有更新第一设备密钥,则在上一次配网过程中设备云平台更新后的第二设备密钥无效,设备云平台仍然采用上一次配网过程中使用的第二设备密钥进行本次配网过程中的身份认证;若上一次配网过程成功,则表示待入网设备也更新了第一设备密钥,则在上一次配网过程中设备云平台更新后的第二设备密钥有效,设备云平台采用上一次配网过程中更新的第二设备密钥进行本次配网过程中的身份认证。

317.因此,本技术实施例为第一设备密钥和第二设备密钥配置了版本标识,设备云平台接收来自于待入网设备的当前的第二标识,以获取待入网设备侧当前的第一设备密钥的版本,然后设备云平台获取自身存储的参考第三标识,该参考第三标识为设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本。若当前的第二标识和参考第三标识一致的情况下,则表示上一次配网过程成功;若当前的第二标识和参考第三标识不一致的情况下,则表示上一次配网过程失败。

318.步骤860,设备云平台在当前的第二标识和参考第三标识一致的情况下,采取设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为当前的第二设备密钥。

319.设备云平台在当前的第二标识和参考第三标识一致的情况下,明确上一次配网过程成功,待入网设备侧在上一次配网过程中也更新了第一设备密钥,本次配网过程中待入网设备侧使用的即为上一次配网过程中更新的第一设备密钥。因此,为了确保设备云平台侧和待入网设备侧保持一致,设备云平台侧也采用在待入网设备上一次配网过程中更新的第二设备密钥作为当前的第二设备密钥,也即,作为本次配网过程中使用的第二设备密钥。

320.步骤870,设备云平台在当前的第二标识和参考第三标识不一致的情况下,采取设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为当前的第二设备密钥。

321.设备云平台在当前的第二标识和参考第三标识不一致的情况下,明确上一次配网过程失败,待入网设备侧在上一次配网过程中没有更新第一设备密钥,本次配网过程中待入网设备侧使用的还是上一次配网过程中使用的第一设备密钥。因此,为了确保设备云平台侧和待入网设备侧保持一致,设备云平台侧也采用在待入网设备上一次配网过程中使用的第二设备密钥作为当前的第二设备密钥,也即,作为本次配网过程中使用的第二设备密钥。

322.本次配网过程中,设备云平台会更新当前的第二设备密钥;待入网设备在成功接入第一接入点之后,会更新当前的第一设备密钥。因此,为了确保下一次配网过程中设备云平台能够知晓待入网设备本次配网过程是否成功,设备云平台需要更新参考第三标识;待入网设备需要在接入第一接入点之后,更新当前的第二标识。基于此,可选地,上述方法还包括:待入网设备在接入第一接入点之后,更新当前的第二标识,得到更新后的第二标识;采用更新后的第二标识替换当前的第二标识。

323.可选地,第二标识和参考第三标识均可以使用阿拉伯数字进行编号;或者,采用罗马数字进行编号。例如,第二标识采用阿拉伯数字进行编号,若本次配网过程中当前的第二标识为1,则本次配网过程中更新后的第二标识为2,下一次配网过程中当前的第二标识为2,下一次配网过程中更新后的第二标识为3。

324.综上所述,本技术实施例提供的技术方案,通过在待入网设备广播的信标中添加待入网设备的设备密钥的版本标识,以指示待入网设备当前的设备密钥的版本,设备云平台接收到该版本标识后,将该版本标识与设备云平台在待入网设备上一次配网过程中更新的设备密钥的版本标识进行比较,若这两个版本标识一致,则表示待入网设备上一次配网过程成功,待入网设备更新了设备密钥,并且本次配网过程基于上一次配网过程更新的设备密钥进行身份认证;若这两个版本标识不一致,则表示待入网设备上一次配网过程失败,待入网设备没有更新设备密钥,并且本次配网过程基于上一次配网过程使用的设备密钥进行身份认证。通过添加设备密钥的版本标识,可以实现通过版本标识来指示配网过程及身

份认证是否成功,避免需要额外的信息或信令来指示配网结果及身份认证结果,减少了信令开销,有助于提升配网效率以及密钥更新效率。

325.下面以第二接入点为soft ap,第一接入点为家庭wifi网络为例,对配网前身份认证的soft ap配网的几种方式进行介绍说明。

326.如图9所示,本技术实施例提供的配网前身份认证的soft ap配网方法包括如下几个步骤:

327.步骤901,待入网设备启动soft ap并广播soft ap的信标。soft ap的信标用于指示待入网设备的设备信息。可选地,soft ap的信标包括以下至少一个字段:bssid字段、ssid字段、厂商自定义字段。

328.步骤902,配网设备在扫描到soft ap的信标的情况下,获取待入网设备的设备信息。可选地,待入网设备的设备信息包括以下至少一项:待入网设备的设备id、待入网设备的设备厂商名称、第二随机数。

329.步骤903,配网设备向配网云平台发送认证信息获取请求。认证信息获取请求用于请求获取身份认证信息。可选地,认证信息获取请求中包括待入网设备的设备信息。可选地,如图9所示,若配网设备与配网云平台之间没有建立安全连接,则配网设备需要先和配网云平台之间建立安全连接,之后向配网云平台发送认证信息获取请求。

330.步骤904,配网云平台确定设备云平台。本技术实施例中,配网云平台在向设备云平台发送认证信息获取请求时,需要先确定待入网设备对应的设备云平台,可选地,配网设备向配网云平台发送的认证信息获取请求中包括待入网设备的设备厂商名称,进而配网云平台可以根据该待入网设备的设备厂商名称确定待入网设备对应的设备云平台。

331.步骤905,配网云平台向设备云平台发送认证信息获取请求。配网云平台接收到认证信息获取请求后,进一步向设备云平台发送认证信息获取请求,以请求获取身份认证信息。可选地,如图9所示,若配网云平台与设备云平台之间没有建立安全连接,则配网云平台需要先和设备云平台之间建立安全连接,之后向设备云平台发送认证信息获取请求。

332.步骤906,设备云平台确定第二设备密钥。可选地,认证信息获取请求中包括待入网设备的设备id,设备云平台根据待入网设备的设备id查询到待入网设备的设备密钥。本技术实施例中,设备云平台处存储的待入网设备的设备密钥称为第二设备密钥。

333.步骤907,设备云平台根据第二设备密钥和第二随机数,确定第二设备认证信息。设备云平台可以采用第二设备密钥对第二随机数进行加密处理,以得到第二设备认证信息。

334.步骤908,设备云平台生成第三随机数,并且根据第二设备密钥、第二随机数和第三随机数,确定第一云认证信息。设备云平台可以采用第二设备密钥对第二随机数和第三随机数进行加密处理,以得到第一云认证信息。

335.步骤909,设备云平台生成第一随机数,并且根据第一随机数对第二设备密钥进行更新处理,得到更新后的第二设备密钥。设备云平台得到更新后的第二设备密钥后,可以缓存更新后的第二设备密钥。之后,在预设时间间隔内,若未接收到针对待入网设备的身份认证通过的上报信息,则删除缓存的更新后的第二设备密钥。

336.步骤910,设备云平台向配网云平台发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

337.步骤911,配网云平台向配网设备发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

338.步骤912,配网设备向待入网设备发送第三随机数、第一云认证信息、第一随机数。如图9所示,若待入网设备与配网设备之间没有建立soft ap连接,则配网设备需要先接入待入网设备启动的soft ap,再向待入网设备发送第三随机数、第一云认证信息、第一随机数。

339.步骤913,待入网设备根据第一设备密钥、第二随机数和第三随机数,确定第二云认证信息。本技术实施例中,待入网设备侧存储的待入网设备的设备密钥称为第一设备密钥,设备云平台可以采用第一设备密钥对第二随机数和第三随机数进行加密处理,以得到第二云认证信息。

340.步骤914,若第一云认证信息和第二云认证信息一致,则待入网设备通过针对设备云平台的身份认证,否则,待入网设备向配网设备发送第一身份认证结果。第一身份认证结果用于指示不通过针对设备云平台的身份认证。

341.步骤915,配网设备向配网云平台发送第一身份认证结果。本技术实施例中,如图9所示,若针对设备云平台的身份认证不通过,则配网设备取消接入soft ap,重新接入家庭wifi网络,也即,重新与配网云平台之间建立安全连接,之后,配网设备向配网云平台发送第一身份认证结果。

342.步骤916,配网云平台向设备云平台发送第一身份认证结果。

343.步骤917,设备云平台删除更新后的第二设备密钥。可选地,第一身份认证结果中包括待入网设备的设备id,设备云平台根据待入网设备的设备id可以确定缓存中与待入网设备对应的更新后的第二设备密钥,并删除该更新后的第二设备密钥。

344.步骤918,待入网设备根据第一设备密钥和第二随机数,确定第一设备认证信息。待入网设备可以采用第一设备密钥对第二随机数进行加密处理,以得到第一设备认证信息。

345.步骤919,待入网设备向配网设备发送第一设备认证信息。本技术实施例中,由配网设备针对待入网设备的身份进行认证。

346.步骤920,若第一设备认证信息和第二设备认证信息一致,则配网设备通过针对待入网设备的身份认证,否则,配网设备向配网云平台发送第二身份认证结果。第二身份认证结果用于指示不通过针对待入网设备的身份认证。

347.步骤921,配网设备向配网云平台发送第二身份认证结果。本技术实施例中,如图9所示,若针对待入网设备的身份认证不通过,则配网设备取消接入soft ap,重新接入家庭wifi网络,也即,重新与配网云平台之间建立安全连接,之后,配网设备向配网云平台发送第二身份认证结果。

348.步骤922,配网云平台向设备云平台发送第二身份认证结果。

349.步骤923,设备云平台删除更新后的第二设备密钥。可选地,第二身份认证结果中包括待入网设备的设备id,设备云平台根据待入网设备的设备id可以确定缓存中与待入网设备对应的更新后的第二设备密钥,并删除该更新后的第二设备密钥。

350.步骤924,待入网设备根据第一随机数对第一设备密钥进行更新处理,得到更新后的第一设备密钥,并采用更新后的第一设备密钥替换第一设备密钥。本技术实施例中,如图

9所示,若针对待入网设备的身份认证通过,则配网设备配置待入网设备接入家庭wifi网络,之后,待入网设备再更新第一设备密钥。

351.步骤925,配网设备向配网云平台发送第三身份认证结果。第三身份认证结果用于指示针对待入网设备的身份认证通过。本技术实施例中,如图9所示,在配网设备配置待入网设备接入家庭wifi网络之后,待入网设备与配网设备之间断开soft ap连接,并且配网设备重新与配网云平台之间建立安全连接,之后,配网设备再向配网云平台发送第三身份认证结果。

352.步骤926,配网云平台向设备云平台发送第三身份认证结果。

353.步骤927,设备云平台采用更新后的第二设备密钥替换第二设备密钥。可选地,第三身份认证结果中包括待入网设备的设备id,设备云平台根据待入网设备的设备id可以确定缓存中与待入网设备对应的更新后的第二设备密钥,并采用该更新后的第二设备密钥替换第二设备密钥。

354.如图10所示,本技术实施例提供的配网前身份认证的soft ap配网方法包括如下几个步骤:

355.步骤1001,待入网设备启动soft ap并广播soft ap的信标,信标中包括第一标识。第一标识用于指示是否采用待入网设备出厂时设置的设备密钥。

356.步骤1002,配网设备在扫描到soft ap的信标的情况下,获取待入网设备的设备信息,可选地,待入网设备的设备信息包括以下至少一项:待入网设备的设备id、待入网设备的设备厂商名称、第二随机数。

357.步骤1003,配网设备向配网云平台发送认证信息获取请求。

358.步骤1004,配网云平台确定设备云平台。

359.步骤1005,配网云平台向设备云平台发送认证信息获取请求。

360.有关步骤1003至步骤1005的介绍说明,请参见上述步骤903至步骤905的介绍说明,此处不多赘述。

361.步骤1006,设备云平台确定第二设备密钥,并且,若第一标识的值为第一数值,则采用待入网设备出厂时设置的设备密钥作为第二设备密钥。可选地,认证信息获取请求中包括待入网设备的设备id,设备云平台根据待入网设备的设备id查询到待入网设备的设备密钥。本技术实施例中,设备云平台处存储的待入网设备的设备密钥称为第二设备密钥。可选地,在第一标识为第一数值的情况下,使用待入网设备出厂时设置的设备密钥;在第一标识为第二数值的情况下,不使用待入网设备出厂时设置的设备密钥。

362.步骤1007,设备云平台根据第二设备密钥和第二随机数,确定第二设备认证信息。

363.步骤1008,设备云平台生成第三随机数,并且根据第二设备密钥、第二随机数和第三随机数,确定第一云认证信息。

364.步骤1009,设备云平台生成第一随机数,并且根据第一随机数对第二设备密钥进行更新处理,得到更新后的第二设备密钥。

365.步骤1010,设备云平台向配网云平台发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

366.步骤1011,配网云平台向配网设备发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

367.步骤1012,配网设备向待入网设备发送第三随机数、第一云认证信息、第一随机数。

368.步骤1013,待入网设备根据第一设备密钥、第二随机数和第三随机数,确定第二云认证信息。

369.步骤1014,若第一云认证信息和第二云认证信息一致,则待入网设备通过针对设备云平台的身份认证,否则,待入网设备向配网设备发送第一身份认证结果。

370.步骤1015,配网设备向配网云平台发送第一身份认证结果。

371.步骤1016,配网云平台向设备云平台发送第一身份认证结果。

372.步骤1017,设备云平台删除更新后的第二设备密钥。

373.步骤1018,待入网设备根据第一设备密钥和第二随机数,确定第一设备认证信息。

374.步骤1019,待入网设备向配网设备发送第一设备认证信息。

375.步骤1020,若第一设备认证信息和第二设备认证信息一致,则配网设备通过针对待入网设备的身份认证,否则,配网设备向配网云平台发送第二身份认证结果。

376.步骤1021,配网设备向配网云平台发送第二身份认证结果。

377.步骤1022,配网云平台向设备云平台发送第二身份认证结果。

378.步骤1023,设备云平台删除更新后的第二设备密钥。

379.有关步骤1007至步骤1023的介绍说明,请参见上述步骤907至923的介绍说明,此处不多赘述。

380.步骤1024,待入网设备根据第一随机数对第一设备密钥进行更新处理,得到更新后的第一设备密钥,并采用更新后的第一设备密钥替换第一设备密钥,同时待入网设备出厂时设置的设备密钥始终保留。

381.步骤1025,配网设备向配网云平台发送第三身份认证结果。

382.步骤1026,配网云平台向设备云平台发送第三身份认证结果。

383.有关步骤1025和步骤1026的介绍说明,请参见上述步骤925至926的介绍说明,此处不多赘述。

384.步骤1027,设备云平台采用更新后的第二设备密钥替换第二设备密钥,同时待入网设备出厂时设置的设备密钥始终保留。

385.如图11所示,本技术实施例提供的配网前身份认证的soft ap配网方法包括如下几个步骤:

386.步骤1101,待入网设备启动soft ap并广播soft ap的信标,信标中包括当前的第二标识。当前的第二标识用于指示待入网设备当前的第一设备密钥的版本。

387.步骤1102,配网设备在扫描到soft ap的信标的情况下,获取待入网设备的设备信息,可选地,待入网设备的设备信息包括以下至少一项:待入网设备的设备id、待入网设备的设备厂商名称、第二随机数。

388.步骤1103,配网设备向配网云平台发送认证信息获取请求。

389.步骤1104,配网云平台确定设备云平台。

390.步骤1105,配网云平台向设备云平台发送认证信息获取请求。

391.有关步骤1103至步骤1105的介绍说明,请参见上述步骤903至905的介绍说明,此处不多赘述。

392.步骤1106,设备云平台根据当前的第二标识确定第二设备密钥。设备云平台存储有上一次配网过程中更新的第二设备密钥k1及其版本v1,以及上一次配网过程中使用的第二设备密钥k0,可选地,设备云平台还可以保存上一次配网过程中使用的第二设备密钥k0的版本v0。可选地,设备云平台接收到的认证信息获取请求中包括待入网设备的设备id以及当前的第二标识v,根据待入网设备的设备id,设备云平台可以确定k1和v1以及k0和v0,之后,设备云平台将当前的第二标识v与版本v1进行比较,若v与v1一致,则采用上一次配网过程中更新的第二设备密钥k1作为本次配网过程中使用的第二设备密钥;若v与v1不一致,则采用上一次配网过程中使用的第二设备密钥k0作为本次配网过程中使用的第二设备密钥。

393.步骤1107,设备云平台根据第二设备密钥和第二随机数,确定第二设备认证信息。

394.步骤1108,设备云平台生成第三随机数,并且根据第二设备密钥、第二随机数和第三随机数,确定第一云认证信息。

395.有关步骤1107至步骤1108的介绍说明,请参见上述步骤907至908的介绍说明,此处不多赘述。

396.步骤1109,设备云平台生成第一随机数,并且根据第一随机数对第二设备密钥进行更新处理,得到更新后的第二设备密钥,并采用更新后的第二设备密钥替换第二设备密钥。设备云平台对第二设备密钥进行更新处理得到更新后的第二设备密钥k2及其版本v2,若v与v1一致,则采用v2替换v1,v1替换v0,k2替换k1,则针对下一次配网过程而言,k2和v2为上一次配网过程中更新的第二设备密钥及其版本,k1和v1为上一次配网过程中使用的第二设备密钥及其版本;若v与v1不一致,则采用v2替换v0,v0保持不变,k2替换k0,则针对下一次配网过程而言,k2和v2为上一次配网过程中更新的第二设备密钥及其版本,k0和v0为上一次配网过程中使用的第二设备密钥及其版本。

397.步骤1110,设备云平台向配网云平台发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

398.步骤1111,配网云平台向配网设备发送第二设备认证信息、第三随机数、第一云认证信息、第一随机数。

399.步骤1112,配网设备向待入网设备发送第三随机数、第一云认证信息、第一随机数。

400.步骤1113,待入网设备根据第一设备密钥、第二随机数和第三随机数,确定第二云认证信息。

401.有关步骤1110至步骤1113的介绍说明,请参见上述步骤910至913的介绍说明,此处不多赘述。

402.步骤1114,若第一云认证信息和第二云认证信息一致,则待入网设备通过针对设备云平台的身份认证,否则,结束配网过程。

403.步骤1115,待入网设备根据第一设备密钥和第二随机数,确定第一设备认证信息。

404.步骤1116,待入网设备向配网设备发送第一设备认证信息。

405.有关步骤1115至步骤1116的介绍说明,请参见上述步骤918至步骤919的介绍说明,此处不多赘述。

406.步骤1117,若第一设备认证信息和第二设备认证信息一致,则配网设备通过针对

待入网设备的身份认证,否则,结束配网过程。

407.步骤1118,待入网设备根据第一随机数对第一设备密钥进行更新处理,得到更新后的第一设备密钥,并采用更新后的第一设备密钥替换第一设备密钥。本技术实施例中,如图11所示,在配网设备配置待入网设备接入家庭wifi网络之后,待入网设备与配网设备之间断开soft ap连接,结束配网过程。

408.下面,针对配置待入网设备入网之后进行身份认证的密钥更新方法进行介绍说明。由于图12实施例是针对上述图4实施例的改进,有关图12实施例中未说明的身份认证过程以及配网过程,可以参见上述图4实施例的介绍说明,此处不多赘述。

409.请参考图12,其示出了本技术一个实施例提供的密钥更新方法的流程图,该方法可以应用于图1所示的配网系统中。该方法可以包括如下几个步骤:

410.步骤1210,待入网设备在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥。

411.本技术实施例中,待入网设备的设备厂商可以为待入网设备唯一分配一个密钥k,并将该密钥k预配置至待入网设备中。由于待入网设备的设备标识用于唯一标识待入网设备,因此,待入网设备的设备标识和待入网设备的密钥k之间存在一一对应的关系。待入网设备的设备厂商可以将待入网设备的设备标识和待入网设备的密钥k上传至设备厂商的云平台(也即,待入网设备对应的云平台)中。

412.正是由于待入网设备的设备密钥可以用于唯一标识待入网设备,且待入网设备的设备密钥既预置在待入网设备中,也存储于设备云平台中,在配置待入网设备接入第一接入点之后,可以基于待入网设备的设备密钥来进行身份认证。然而,若待入网设备的设备密钥始终保持不变,那么基于该待入网设备的设备密钥生成的认证信息可能也会保持不变,在多次配置待入网设备接入第一接入点的过程中,待入网设备与设备云平台之间进行身份认证的代理云平台可能会直接使用之前存储的认证信息,而不会在每一次身份认证过程中均向设备云平台或待入网设备请求获取认证信息,这样跳过认证信息的获取会为ap的安全性的提升带来局限性。因此,本技术实施例提出,在配置待入网设备接入第一接入点之后,且针对设备云平台的身份认证通过的情况下,更新待入网设备的设备密钥,从而在下一次配网成功之后,待入网设备和设备云平台之间基于更新后的待入网设备的设备密钥来进行身份认证。

413.本技术实施例使用第一密钥计算参数对待入网设备的设备密钥进行更新。可选地,第一密钥计算参数的长度大于或等于一个字节,例如,第一密钥计算参数的长度为1个字节;或者,第一密钥计算参数的长度为2个字节;或者,第一密钥计算参数的长度为3个字节,实际应用中,第一密钥计算参数的长度可以根据第一密钥计算参数的具体内容设置来确定,本技术实施例对此不作限定。可选地,第一密钥计算参数包括随机数,该随机数既可以是预先设置的,也可以是实时更新的,本技术实施例对此不作限定。

414.在一个示例中,第一密钥计算参数由设备云平台(待入网设备对应的云平台)生成。基于此,为了使得待入网设备也能够更新设备密钥,设备云平台需要向待入网设备发送第一密钥计算参数。在配置待入网设备接入第一接入点之后,设备云平台与待入网设备之间的信息传输需要经过配网云,因此,设备云平台需要先向配网云平台(第一接入点对应的

云平台)发送第一密钥计算参数,然后由配网云平台进一步向待入网设备发送该第一密钥计算参数。

415.本技术实施例中,将预置在待入网设备中的待入网设备的设备密钥称为第一设备密钥。待入网设备接收到第一密钥计算参数之后,可以根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥。可选地,待入网设备在接收到第一密钥计算参数时,并不是立即根据第一密钥计算参数更新当前的第一设备密钥,而是在通过针对设备云平台的身份认证之后,根据第一密钥计算参数更新当前的第一设备密钥,从而确保待入网设备和设备云平台是对待入网设备的设备密钥进行同步更新。

416.在一个示例中,待入网设备可以采用密钥生成算法对第一密钥计算参数和当前的第一设备密钥进行处理,以得到更新后的第一设备密钥。基于此,上述步骤540包括:待入网设备采用第一密钥生成算法对第一密钥计算参数和当前的第一设备密钥进行处理,得到更新后的第一设备密钥。可选地,第一密钥生成算法包括任意一项:aes128-cmac、hkdf-based kdf、pbkdf、sha、des算法、3des算法。

417.步骤1220,待入网设备采用更新后的第一设备密钥替换当前的第一设备密钥。

418.待入网设备在对当前的第一设备密钥进行更新之后,即采用更新后的第一设备密钥替换当前的第一设备密钥,从而,在下一次配网成功后进行身份认证时,基于第一设备密钥确定的认证信息也能够实现更新,避免配网云平台跳过获取认证信息的过程,有效提升了ap的安全性。

419.由上述图8实施例的介绍说明可见,若设备云平台可以获取待入网设备在本次身份认证过程中使用的第一设备密钥(当前的第一设备密钥)的版本,则设备云平台可以获知待入网设备上一次身份认证是否成功,以及是否进行了密钥的更新,以便于设备云平台明确本次身份认证过程中,应当使用哪一个版本的第二设备密钥来进行身份认证。基于此,在一个示例中,如图12所示,上述方法还包括:

420.步骤1230,待入网设备在接入第一接入点之后,向配网云平台发送当前的第二标识。

421.当前的第二标识用于指示当前的第一设备密钥的版本。可选地,第二标识的长度大于或等于一个字节,例如,第二标识的长度为1个字节;或者,第二标识的长度为2个字节;或者,第二标识的长度为3个字节,实际应用中,第二标识的长度可以根据第二标识的具体内容设置来确定,本技术实施例对此不作限定。待入网设备在接入第一接入点之后,可以与配网云平台之间建立安全连接,并进一步向配网云平台发送当前的第二标识。

422.步骤1240,配网云平台向设备云平台发送当前的第二标识。

423.配网云平台接收到当前的第二标识之后,可以进一步向设备云平台转发当前的第二标识。

424.步骤1250,设备云平台获取参考第三标识,参考第三标识是设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本。

425.设备云平台在每一次身份认证过程中均更新当前的第二设备密钥,若上一次身份认证失败,则表示待入网设备没有更新第一设备密钥,那么,在上一次身份认证过程中设备云平台更新后的第二设备密钥无效,设备云平台仍然采用上一次身份认证过程中使用的第二设备密钥进行本次身份认证过程中的身份认证;若上一次身份认证过程成功,则表示待

入网设备也更新了第一设备密钥,那么,在上一次身份认证过程中设备云平台更新后的第二设备密钥有效,设备云平台采用上一次身份认证过程中更新的第二设备密钥进行本次身份认证过程中的身份认证。

426.因此,本技术实施例为第一设备密钥和第二设备密钥配置了版本标识,设备云平台接收来自于待入网设备的当前的第二标识,以获取待入网设备侧当前的第一设备密钥的版本,然后设备云平台获取自身存储的参考第三标识,该参考第三标识为设备云平台在待入网设备上一次身份认证过程中更新的第二设备密钥的版本。若当前的第二标识和参考第三标识一致的情况下,则表示上一次身份认证过程成功;若当前的第二标识和参考第三标识不一致的情况下,则表示上一次身份认证过程失败。

427.步骤1260,设备云平台在当前的第二标识和参考第三标识一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为当前的第二设备密钥。

428.设备云平台在当前的第二标识和参考第三标识一致的情况下,明确上一次身份认证过程成功,待入网设备侧在上一次身份认证过程中也更新了第一设备密钥,本次身份认证过程中待入网设备侧使用的即为上一次身份认证过程中更新的第一设备密钥。因此,为了确保设备云平台侧和待入网设备侧保持一致,设备云平台侧也采用在待入网设备上一次身份认证过程中更新的第二设备密钥作为当前的第二设备密钥,也即,作为本次身份认证过程中使用的第二设备密钥。

429.步骤1270,设备云平台在当前的第二标识和参考第三标识不一致的情况下,采取设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为当前的第二设备密钥。

430.设备云平台在当前的第二标识和参考第三标识不一致的情况下,明确上一次身份认证过程失败,待入网设备侧在上一次身份认证过程中没有更新第一设备密钥,本次身份认证过程中待入网设备侧使用的还是上一次身份认证过程中使用的第一设备密钥。因此,为了确保设备云平台侧和待入网设备侧保持一致,设备云平台侧也采用在待入网设备上一次身份认证过程中使用的第二设备密钥作为当前的第二设备密钥,也即,作为本次身份认证过程中使用的第二设备密钥。

431.在本次配网之后的身份认证过程中,上一次配网之后的身份认证过程是否成功,影响到本次身份认证过程中设备云平台采用哪一个版本的第二设备密钥作为当前的第二设备密钥,但无论设备云平台针对当前的第二设备密钥是何种确定方式,设备云平台在本次配网之后的身份认证过程中,均需更新当前的第二设备密钥,以便于在本次配网之后的身份认证过程成功时,使用本次更新后的第二设备密钥作为下一次配网之后的身份认证过程使用的当前的第二设备密钥。基于此,上述方法还包括如下几个步骤:

432.步骤1280,设备云平台根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

433.设备云平台在生成第一密钥计算参数之后,即根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。在一个示例中,设备云平台可以采用密钥生成算法对第一密钥计算参数和当前的第二设备密钥进行处理,以得到更新后的第二设备密钥。此外,为了能够实现待入网设备和设备云平台分别更新得到的设备密钥保持

一致,待入网设备和设备云平台应当采用相同的密钥生成算法和密钥计算参数来对待入网设备的设备密钥进行更新处理。基于此,上述步骤501包括:设备云平台采用第一密钥生成算法对第一密钥计算参数和当前的第二设备密钥进行处理,得到更新后的第二设备密钥。可选地,第一密钥生成算法包括任意一项:aes128-cmac、hkdf-based kdf、pbkdf、sha、des算法、3des算法。

434.步骤1290,设备云平台采用更新后的第二设备密钥替换当前的第二设备密钥。

435.设备云平台在更新当前的第二设备密钥之后,采用更新后的第二设备密钥替换当前的第二设备密钥。同时,本技术实施例中,设备云平台还会保留本次配网之后的身份认证流程所使用的第二设备密钥,即当前的第二设备密钥,也即,设备云平台在本次配网之后的身份认证流程之后,所存储的第二设备密钥包括更新后的第二设备密钥和当前的第二设备密钥,从而,在下一次配网之后的身份认证流程中,若确定本次配网之后的身份认证流程失败,则采用本次配网之后的身份认证流程中使用的第二设备密钥(当前的第二设备密钥)进行下一次配网之后的身份认证流程;若确定本次配网之后的身份认证流程成功,则采用本次配网之后的身份认证流程中更新的第二设备密钥(更新后的第二设备密钥)进行下一次配网之后的身份认证流程。

436.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之后,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在待入网设备接入ap且身份认证通过的情况下,由待入网设备更新待入网设备的设备密钥,由于在本次待入网设备接入ap之后的身份认证流程中,设备云平台也会更新待入网设备的设备密钥,从而在下一次针对待入网设备接入ap之后的身份认证流程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。另外,本技术实施例通过添加设备密钥的版本标识,以实现通过版本标识来指示接入ap之后的身份认证是否成功,避免需要额外的信息或信令来指示身份认证结果,减少了信令开销,有助于提升身份认证效率以及密钥更新效率。

437.下面以第二接入点为soft ap,第一接入点为家庭wifi网络为例,对配网后身份认证的soft ap配网的方式进行介绍说明。

438.如图13所示,本技术实施例提供的配网后身份认证的soft ap配网方法包括如下几个步骤:

439.步骤1301,待入网设备生成第二随机数,并根据第一设备密钥和第二随机数,确定第一设备认证信息。本技术实施例中,待入网设备侧存储的待入网设备的设备密钥称为第一设备密钥,待入网设备可以采用第一设备密钥对第二随机数进行加密处理,以得到第一设备认证信息。可选地,如图13所示,若待入网设备与配网云平台之间没有建立安全连接,则待入网设备需要先和配网云平台之间建立安全连接,之后生成第二随机数及确定第一设备认证信息。

440.步骤1302,待入网设备向配网设备发送第一设备认证信息、当前的第二标识、待入网设备的设备信息。当前的第二标识用于指示待入网设备当前的第一设备密钥的版本。可

选地,待入网设备的设备信息包括以下至少一项:待入网设备的设备厂商名称、待入网设备的设备id、第二随机数。本技术实施例中,由配网设备针对待入网设备的身份进行认证。

441.步骤1303,配网云平台确定设备云平台。本技术实施例中,配网云平台在向设备云平台发送认证信息获取请求时,需要先确定待入网设备对应的设备云平台,可选地,待入网设备向配网云平台发送的待入网设备的设备信息中包括待入网设备的设备厂商名称,进而配网云平台可以根据该待入网设备的设备厂商名称确定待入网设备对应的设备云平台。

442.步骤1304,配网云平台向设备云平台发送认证信息获取请求。配网云平台进一步向设备云平台发送认证信息获取请求,以请求获取身份认证信息。可选地,如图13所示,若配网云平台与设备云平台之间没有建立安全连接,则配网云平台需要先和设备云平台之间建立安全连接,之后向设备云平台发送认证信息获取请求。

443.步骤1305,设备云平台根据当前的第二标识确定第二设备密钥。设备云平台存储有上一次身份认证过程中更新的第二设备密钥k1及其版本v1,以及上一次身份认证过程中使用的第二设备密钥k0,可选地,设备云平台还可以保存上一次身份认证过程中使用的第二设备密钥k0的版本v0。可选地,设备云平台接收到的认证信息获取请求中包括待入网设备的设备id以及当前的第二标识v,根据待入网设备的设备id,设备云平台可以确定k1和v1以及k0和v0,之后,设备云平台将当前的第二标识v与版本v1进行比较,若v与v1一致,则采用上一次身份认证过程中更新的第二设备密钥k1作为本次身份认证过程中使用的第二设备密钥;若v与v1不一致,则采用上一次身份认证过程中使用的第二设备密钥k0作为本次身份认证过程中使用的第二设备密钥。

444.步骤1306,设备云平台根据第二设备密钥和第二随机数,确定第二设备认证信息。设备云平台可以采用第二设备密钥对第二随机数进行加密处理,以得到第二设备认证信息。如图13所示,若第一设备认证信息和第二设备认证信息一致,则设备云平台通过针对待入网设备的身份认证,否则,结束身份认证流程。

445.步骤1307,设备云平台生成第三随机数,并且根据第二设备密钥、第二随机数和第三随机数,确定第一云认证信息。设备云平台可以采用第二设备密钥对第二随机数和第三随机数进行加密处理,以得到第一云认证信息。

446.步骤1308,设备云平台生成第一随机数,并且根据第一随机数对第二设备密钥进行更新处理,得到更新后的第二设备密钥,并采用更新后的第二设备密钥替换第二设备密钥。设备云平台对第二设备密钥进行更新处理得到更新后的第二设备密钥k2及其版本v2,若v与v1一致,则采用v2替换v1,v1替换v0,k2替换k1,则针对下一次身份认证过程而言,k2和v2为上一次身份认证过程中更新的第二设备密钥及其版本,k1和v1为上一次身份认证过程中使用的第二设备密钥及其版本;若v与v1不一致,则采用v2替换v0,v0保持不变,k2替换k0,则针对下一次身份认证过程而言,k2和v2为上一次身份认证过程中更新的第二设备密钥及其版本,k0和v0为上一次身份认证过程中使用的第二设备密钥及其版本。

447.步骤1309,设备云平台向配网云平台发送第一云认证信息、第一随机数、第三随机数。

448.步骤1310,配网云平台向待入网设备发送第一云认证信息、第一随机数、第三随机数。

449.步骤1311,待入网设备根据第一设备密钥、第二随机数和第三随机数,确定第二云

认证信息。本技术实施例中,待入网设备侧存储的待入网设备的设备密钥称为第一设备密钥,设备云平台可以采用第一设备密钥对第二随机数和第三随机数进行加密处理,以得到第二云认证信息。

450.步骤1312,若第一云认证信息和第二云认证信息一致,则待入网设备通过针对设备云平台的身份认证,否则,结束身份认证流程,并且断开与配网云平台之间的连接。

451.步骤1313,待入网设备根据第一随机数对第一设备密钥进行更新处理,得到更新后的第一设备密钥,并采用更新后的第一设备密钥替换第一设备密钥。本技术实施例中,待入网设备本次身份认证流程中使用的第一设备密钥及其版本为k和v,本次身份认证流程中更新后的第一设备密钥及其版本为k2和v2,之后,待入网设备采用k2和v2分别替换k和v。

452.需要说明的一点是,本技术实施例从待入网设备、配网设备、配网云平台、设备云平台之间交互的角度对本技术实施例提供的密钥更新方法进行了介绍说明。上述有关待入网设备执行的步骤,可以单独实现为待入网设备侧的密钥更新方法;上述有关配网设备执行的步骤,可以单独实现为配网设备侧的密钥更新方法;上述有关配网云平台执行的步骤,可以单独实现为配网云平台侧的密钥更新方法;上述有关设备云平台执行的步骤,可以单独实现为设备云平台侧的密钥更新方法。

453.下述为本技术装置实施例,可以用于执行本技术方法实施例。对于本技术装置实施例中未披露的细节,请参照本技术方法实施例。

454.请参考图14,其示出了本技术一个实施例提供的密钥更新装置的框图。该装置具有实现上述待入网设备侧的方法示例的功能,所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该装置可以是上文介绍的待入网设备,也可以设置在待入网设备中。如图14所示,该装置1400可以包括:第一密钥更新模块1410和第一密钥替换模块1420。

455.在一种可能的实施方式中:

456.第一密钥更新模块1410,用于根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥。

457.第一密钥替换模块1420,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

458.在一个示例中,所述第一密钥更新模块1410,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第一设备密钥进行处理,得到所述更新后的第一设备密钥。

459.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

460.在一个示例中,所述第一密钥计算参数包括随机数。

461.在一个示例中,所述第一密钥计算参数由设备云平台生成。

462.在一个示例中,如图15所示,所述装置1400还包括:第一云认证信息接收模块1430,用于接收来自于配网设备的第一云认证信息;第二云认证信息生成模块1440,用于生成第二云认证信息;设备云平台身份认证模块1450,用于在接入第一接入点之前,基于所述第一云认证信息和所述第二云认证信息,对设备云平台进行身份认证。

463.在一个示例中,如图15所示,所述第二云认证信息生成模块1440,用于:根据第二密钥计算参数、第三密钥计算参数和所述当前的第一设备密钥,生成所述第二云认证信息。

464.在一个示例中,如图15所示,所述第二云认证信息生成模块1440,包括:密钥组合

子模块1442,用于组合所述第二密钥计算参数和所述第三密钥计算参数,得到组合密钥计算参数;密钥处理子模块1444,用于采用第二密钥生成算法对所述组合密钥计算参数和所述当前的第一设备密钥进行处理,得到第一加密密钥;编码处理子模块1446,用于采用第一编码方式对所述第一加密密钥进行处理,得到所述第二云认证信息。

465.在一个示例中,如图15所示,所述密钥组合子模块1442,用于以下任意一项:对所述第二密钥计算参数和所述第三密钥计算参数进行数据拼接处理,得到所述组合密钥计算参数;对所述第二密钥计算参数和所述第三密钥计算参数进行乘法运算处理,得到所述组合密钥计算参数;以所述第二密钥计算参数为加密密钥,对所述第三密钥计算参数进行加密处理,得到所述组合密钥计算参数;以所述第三密钥计算参数为加密密钥,对所述第二密钥计算参数进行加密处理,得到所述组合密钥计算参数。

466.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

467.在一个示例中,所述第三密钥计算参数包括随机数。

468.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

469.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

470.在一个示例中,如图15所示,所述装置1400还包括:第一认证结果发送模块1460,用于在针对所述设备云平台的身份认证不通过的情况下,向所述配网设备发送第一身份认证结果,所述第一身份认证结果用于指示针对所述设备云平台的身份认证不通过。

471.在一个示例中,如图15所示,所述装置1400还包括:信标广播模块1470,用于广播第二接入点的信标,所述信标中包括第一标识,所述第二接入点为所述待入网设备启动的接入点;其中,所述第一标识用于指示是否使用所述待入网设备出厂时设置的设备密钥。

472.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

473.在一个示例中,所述待入网设备保留所述待入网设备出厂时设置的设备密钥。

474.在一个示例中,所述第一标识的长度大于或等于一个比特。

475.在一个示例中,所述第一标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

476.在一个示例中,如图15所示,所述装置1400还包括:信标广播模块1470,用于广播第二接入点的信标,所述信标中包括当前的第二标识,所述第二接入点为所述待入网设备启动的接入点;其中,所述当前的第二标识用于指示所述当前的第一设备密钥的版本。

477.在一个示例中,如图15所示,所述装置1400还包括:标识更新模块1480,用于在接入第一接入点之后,更新所述当前的第二标识,得到更新后的第二标识;标识替换模块1490,用于采用所述更新后的第二标识替换所述当前的第二标识。

478.在一个示例中,所述第二标识的长度大于或等于一个字节。

479.在一个示例中,所述第二标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

480.在另一种可能的实施方式中:

481.第一密钥更新模块1410,用于在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥。

482.第一密钥替换模块1420,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

483.在一个示例中,所述第一密钥更新模块1410,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第一设备密钥进行处理,得到所述更新后的第一设备密钥。

484.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

485.在一个示例中,所述第一密钥计算参数包括随机数。

486.在一个示例中,所述第一密钥计算参数由设备云平台生成。

487.在一个示例中,如图16所示,所述装置1400还包括:第二标识发送模块1401,用于在接入第一接入点之后,向配网云平台发送当前的第二标识,所述当前的第二标识用于指示所述当前的第一设备密钥的版本。

488.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之前,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在通过身份认证且针对待入网设备配网成功后,由待入网设备和设备云平台分别更新待入网设备的设备密钥,从而在下一次针对待入网设备的配网过程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理设备或代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。

489.另外,本技术实施例提供的技术方案,通过在待入网设备接入ap之后,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在待入网设备接入ap且身份认证通过的情况下,由待入网设备更新待入网设备的设备密钥,由于在本次待入网设备接入ap之后的身份认证流程中,设备云平台也会更新待入网设备的设备密钥,从而在下一次针对待入网设备接入ap之后的身份认证流程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。另外,本技术实施例通过添加设备密钥的版本标识,以实现通过版本标识来指示接入ap之后的身份认证是否成功,避免需要额外的信息或信令来指示身份认证结果,减少了信令开销,有助于提升身份认证效率以及密钥更新效率。

490.请参考图17,其示出了本技术一个实施例提供的密钥更新装置的框图。该装置具有实现上述配网设备侧的方法示例的功能,所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该装置可以是上文介绍的配网设备,也可以设置在配网设备中。如图17所示,该装置1700可以包括:第一参数接收模块1710和第一参数发送模块1720。

491.第一参数接收模块1710,用于接收来自于配网云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥。

492.第一参数发送模块1720,用于向所述待入网设备发送所述第一密钥计算参数。

493.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

494.在一个示例中,所述第一密钥计算参数包括随机数。

495.在一个示例中,所述第一密钥计算参数由设备云平台生成。

496.在一个示例中,如图18所示,所述装置1700还包括:第一云认证信息接收模块1732,用于接收来自于配网云平台的第一云认证信息,所述第一云认证信息用于在所述待入网设备接入第一接入点之前对设备云平台进行身份认证;第一云认证信息发送模块1734,用于向所述待入网设备发送所述第一云认证信息。

497.在一个示例中,如图18所示,所述装置1700还包括:第三参数接收模块1742,用于接收来自于所述配网云平台的第三密钥计算参数,所述第三密钥计算参数用于生成对所述设备云平台进行身份认证时使用的云认证信息;第三参数发送模块1744,用于向所述待入网设备发送所述第三密钥计算参数。

498.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

499.在一个示例中,所述第三密钥计算参数包括随机数。

500.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

501.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

502.在一个示例中,如图18所示,所述装置1700还包括:第一认证结果接收模块1752,用于接收来自于所述待入网设备的第一身份认证结果,所述第一身份认证结果用于指示针对设备云平台的身份认证不通过;第一认证结果发送模块1754,用于向所述配网云平台发送所述第一身份认证结果。

503.在一个示例中,如图18所示,所述装置1700还包括:接入模块1760,用于取消接入第二接入点,所述第二接入点为所述待入网设备启动的接入点。

504.在一个示例中,如图18所示,所述装置1700还包括:第一设备认证信息接收模块1772,用于接收来自于所述待入网设备的第一设备认证信息;第二设备认证信息接收模块1774,用于接收来自于所述配网云平台的第二设备认证信息;设备身份认证模块1776,用于在配置所述待入网设备接入第一接入点之前,基于所述第一设备认证信息和所述第二设备认证信息,对所述待入网设备进行身份认证。

505.在一个示例中,如图18所示,所述装置1700还包括:第二认证结果发送模块1780,用于在针对所述待入网设备的身份认证不通过的情况下,向所述配网云平台发送第二身份认证结果,所述第二身份认证结果用于指示针对所述待入网设备的身份认证不通过。

506.在一个示例中,如图18所示,所述装置1700还包括:接入模块1760,用于在针对所述待入网设备的身份认证不通过的情况下,取消接入第二接入点,所述第二接入点为所述待入网设备启动的接入点。

507.在一个示例中,如图18所示,所述装置1700还包括:第三认证结果发送模块1790,用于在配置所述待入网设备接入第一接入点之后,向所述配网云平台发送第三身份认证结

果,所述第三身份认证结果用于指示针对所述待入网设备的身份认证通过。

508.在一个示例中,如图18所示,所述装置1700还包括:信标接收模块1701,用于接收第二接入点的信标,所述信标中包括第一标识,所述第二接入点为所述待入网设备启动的接入点;第一标识发送模块1703,用于向所述配网云平台发送所述第一标识;其中,所述第一标识用于指示是否使用所述待入网设备出厂时设置的设备密钥。

509.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

510.在一个示例中,所述第一标识的长度大于或等于一个比特。

511.在一个示例中,所述第一标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

512.在一个示例中,如图18所示,所述装置1700还包括:信标接收模块1701,用于接收第二接入点的信标,所述信标中包括当前的第二标识,所述第二接入点为所述待入网设备启动的接入点;第二标识发送模块1705,用于向所述配网云平台发送所述当前的第二标识;其中,所述当前的第二标识用于指示当前的第一设备密钥的版本。

513.在一个示例中,所述第二标识的长度大于或等于一个字节。

514.在一个示例中,所述第二标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

515.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之前,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在通过身份认证且针对待入网设备配网成功后,由待入网设备和设备云平台分别更新待入网设备的设备密钥,从而在下一次针对待入网设备的配网过程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理设备或代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。

516.请参考图19,其示出了本技术一个实施例提供的密钥更新装置的框图。该装置具有实现上述设备云平台侧的方法示例的功能,所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该装置可以是上文介绍的设备云平台,也可以设置在设备云平台中。如图19所示,该装置1900可以包括:第二密钥更新模块1910和第二密钥存储模块1920。

517.第二密钥更新模块1910,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

518.第二密钥存储模块1920,用于存储所述更新后的第二设备密钥。

519.在一个示例中,所述第二密钥更新模块1910,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第二设备密钥进行处理,得到所述更新后的第二设备密钥。

520.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

521.在一个示例中,所述第一密钥计算参数包括随机数。

522.在一个示例中,所述第一密钥计算参数由所述设备云平台生成。

523.在一个示例中,如图20所示,所述装置1900还包括:第一云认证信息生成模块1930,用于生成第一云认证信息,所述第一云认证信息用于待入网设备在接入第一接入点之前对所述设备云平台进行身份认证;第一云认证信息发送模块1940,用于向配网云平台发送所述第一云认证信息。

524.在一个示例中,如图20所示,所述第一云认证信息生成模块1930,用于:根据第二密钥计算参数、第三密钥计算参数和所述当前的第二设备密钥,生成所述第一云认证信息。

525.在一个示例中,如图20所示,所述第一云认证信息生成模块1930,包括:密钥组合子模块1932,用于组合所述第二密钥计算参数和所述第三密钥计算参数,得到组合密钥计算参数;密钥处理子模块1934,用于采用第二密钥生成算法对所述组合密钥计算参数和所述当前的第二设备密钥进行处理,得到第二加密密钥;编码处理子模块1936,用于采用第一编码方式对所述第二加密密钥进行处理,得到所述第一云认证信息。

526.在一个示例中,如图20所示,所述密钥组合子模块1932,用于以下任意一项:对所述第二密钥计算参数和所述第三密钥计算参数进行数据拼接处理,得到所述组合密钥计算参数;对所述第二密钥计算参数和所述第三密钥计算参数进行乘法运算处理,得到所述组合密钥计算参数;以所述第二密钥计算参数为加密密钥,对所述第三密钥计算参数进行加密处理,得到所述组合密钥计算参数;以所述第三密钥计算参数为加密密钥,对所述第二密钥计算参数进行加密处理,得到所述组合密钥计算参数。

527.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

528.在一个示例中,所述第三密钥计算参数包括随机数。

529.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

530.在一个示例中,如图20所示,所述装置1900还包括:第三参数发送模块1950,用于向配网云平台发送第三密钥计算参数,所述第三密钥计算参数用于生成对所述设备云平台进行身份认证时使用的云认证信息。

531.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

532.在一个示例中,如图20所示,所述装置1900还包括:第一认证结果接收模块1960,用于接收来自于配网云平台的第一身份认证结果,所述第一身份认证结果用于指示针对所述设备云平台的身份认证不通过。

533.在一个示例中,如图20所示,所述装置1900还包括:第二认证结果接收模块1970,用于接收来自于配网云平台的第二身份认证结果,所述第二身份认证结果用于指示针对待入网设备的身份认证不通过。

534.在一个示例中,如图20所示,所述装置1900还包括:密钥删除模块1980,用于删除所述更新后的第二设备密钥。

535.在一个示例中,如图20所示,所述装置1900还包括:第三认证结果接收模块1990,用于接收来自于配网云平台的第三身份认证结果,所述第三身份认证结果用于指示针对待入网设备的身份认证通过。

536.在一个示例中,如图20所示,所述装置1900还包括:第二密钥替换模块1901,用于

采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

537.在一个示例中,如图20所示,所述装置1900还包括:密钥删除模块1980,用于在预设时间间隔内未接收到来自于配网云平台的第三身份认证结果的情况下,删除所述更新后的第二设备密钥,所述第三身份认证结果用于指示针对待入网设备的身份认证通过;其中,所述预设时间间隔的起始时刻包括所述更新后的第二设备密钥的生成时刻以及所述更新后的第二设备密钥的生成时刻之后的时刻;或者,所述预设时间间隔的起始时刻包括所述第一密钥计算参数的发送时刻以及所述第一密钥计算参数的发送时刻之后的时刻。

538.在一个示例中,如图20所示,所述装置1900还包括:第一标识接收模块1903,用于接收来自于配网云平台的第一标识;其中,所述第一标识用于指示是否使用待入网设备出厂时设置的设备密钥。

539.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

540.在一个示例中,所述设备云平台保留所述待入网设备出厂时设置的设备密钥。

541.在一个示例中,如图20所示,所述装置1900还包括:第二标识接收模块1905,用于接收来自于配网云平台的当前的第二标识;其中,所述当前的第二标识用于指示当前的第一设备密钥的版本。

542.在一个示例中,如图20所示,所述装置1900还包括:第三标识获取模块1907,用于获取参考第三标识,所述参考第三标识是所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本;密钥确定模块1909,用于在所述当前的第二标识和所述参考第三标识一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为所述当前的第二设备密钥;在所述当前的第二标识和所述参考第三标识不一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为所述当前的第二设备密钥。

543.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之前,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在通过身份认证且针对待入网设备配网成功后,由待入网设备和设备云平台分别更新待入网设备的设备密钥,从而在下一次针对待入网设备的配网过程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理设备或代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。

544.请参考图21,其示出了本技术一个实施例提供的密钥更新装置的框图。该装置具有实现上述设备云平台侧的方法示例的功能,所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该装置可以是上文介绍的设备云平台,也可以设置在设备云平台中。如图21所示,该装置2100可以包括:第二密钥更新模块2110和第二密钥存储模块2120。

545.第二密钥更新模块2110,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

546.第二密钥替换模块2120,用于采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

547.在一个示例中,所述第二密钥更新模块2110,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第二设备密钥进行处理,得到所述更新后的第二设备密钥。

548.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

549.在一个示例中,所述第一密钥计算参数包括随机数。

550.在一个示例中,所述第一密钥计算参数由所述设备云平台生成。

551.在一个示例中,如图22所示,所述装置2100还包括:第二标识接收模块2130,用于接收来自于配网云平台的当前的第二标识,所述当前的第二标识用于指示当前的第一设备密钥的版本。

552.在一个示例中,如图22所示,所述装置2100还包括:第三标识获取模块2140,用于获取参考第三标识,所述参考第三标识是所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本;密钥确定模块2150,用于在所述当前的第二标识和所述参考第三标识一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为所述当前的第二设备密钥;在所述当前的第二标识和所述参考第三标识不一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为所述当前的第二设备密钥。

553.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之后,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在待入网设备接入ap且身份认证通过的情况下,由待入网设备更新待入网设备的设备密钥,由于在本次待入网设备接入ap之后的身份认证流程中,设备云平台也会更新待入网设备的设备密钥,从而在下一次针对待入网设备接入ap之后的身份认证流程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。另外,本技术实施例通过添加设备密钥的版本标识,以实现通过版本标识来指示接入ap之后的身份认证是否成功,避免需要额外的信息或信令来指示身份认证结果,减少了信令开销,有助于提升身份认证效率以及密钥更新效率。

554.请参考图23,其示出了本技术一个实施例提供的密钥更新装置的框图。该装置具有实现上述配网云平台侧的方法示例的功能,所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该装置可以是上文介绍的配网云平台,也可以设置在配网云平台中。如图23所示,该装置2300可以包括:第一参数接收模块2310和第一参数发送模块2320。

555.第一参数接收模块2310,用于接收来自于设备云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥。

556.第一参数发送模块2320,用于向所述待入网设备发送所述第一密钥计算参数。

557.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

558.在一个示例中,所述第一密钥计算参数包括随机数。

559.在一个示例中,所述第一密钥计算参数由设备云平台生成。

560.在一个示例中,如图24所示,所述装置2300还包括:第二标识接收模块2330,用于接收来自于所述待入网设备的当前的第二标识,所述第二标识用于指示当前的第一设备密钥的版本;第二标识发送模块2340,用于向所述设备云平台发送所述当前的第二标识。

561.综上所述,本技术实施例提供的技术方案,通过在待入网设备接入ap之后,由待入网设备和设备云平台分别基于待入网设备的设备密钥生成身份认证的相关认证信息,并通过比较待入网设备和设备云平台分别生成的认证信息来进行身份认证,实现了在待入网设备和设备云平台之间进行身份认证的目的,提升了ap的安全性。并且,本技术实施例中,在待入网设备接入ap且身份认证通过的情况下,由待入网设备更新待入网设备的设备密钥,由于在本次待入网设备接入ap之后的身份认证流程中,设备云平台也会更新待入网设备的设备密钥,从而在下一次针对待入网设备接入ap之后的身份认证流程中,基于设备密钥生成的身份认证的相关认证信息也可以得到更新,避免待入网设备和设备云平台之间的代理云平台跳过获取认证信息的过程而直接采用存储的认证信息,达到实时更新地进行身份认证的目的,进一步提升了ap的安全性。另外,本技术实施例通过添加设备密钥的版本标识,以实现通过版本标识来指示接入ap之后的身份认证是否成功,避免需要额外的信息或信令来指示身份认证结果,减少了信令开销,有助于提升身份认证效率以及密钥更新效率。

562.需要说明的一点是,上述实施例提供的装置在实现其功能时,仅以上述各个功能模块的划分进行举例说明,实际应用中,可以根据实际需要而将上述功能分配由不同的功能模块完成,即将设备的内容结构划分成不同的功能模块,以完成以上描述的全部或者部分功能。

563.关于上述实施例中的装置,其中各个模块执行操作的具体方式已经在有关该方法的实施例中进行了详细描述,此处将不做详细阐述说明。

564.请参考图25,其示出了本技术一个实施例提供的待入网设备250的结构示意图,例如,该待入网设备可以用于执行上述待入网设备侧密钥更新方法。具体来讲,该待入网设备250可以包括:处理器251,以及与所述处理器251相连的收发器252;其中:

565.处理器251包括一个或者一个以上处理核心,处理器251通过运行软件程序以及模块,从而执行各种功能应用以及信息处理。

566.收发器252包括接收器和发射器。可选地,收发器252是一块通信芯片。

567.在一个示例中,待入网设备250还包括:存储器和总线。存储器通过总线与处理器相连。存储器可用于存储计算机程序,处理器用于执行该计算机程序,以实现上述方法实施例中的待入网设备执行的各个步骤。

568.此外,存储器可以由任何类型的易失性或非易失性存储设备或者它们的组合实现,易失性或非易失性存储设备包括但不限于:ram(random-access memory,随机存储器)和rom(read-only memory,只读存储器)、eprom(erasable programmable read-only memory,可擦写可编程只读存储器)、eeprom(electrically erasable programmable read-only memory,电可擦写可编程只读存储器)、闪存或其他固态存储其技术,cd-rom(compact disc read-only memory,只读光盘)、dvd(digital video disc,高密度数字视频光盘)或其他光学存储、磁带盒、磁带、磁盘存储或其他磁性存储设备。其中:

569.在一种可能的实施方式中:

570.所述处理器251,用于根据第一密钥计算参数对当前的第一设备密钥进行更新处理,得到更新后的第一设备密钥。

571.所述处理器251,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

572.在一个示例中,所述处理器251,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第一设备密钥进行处理,得到所述更新后的第一设备密钥。

573.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

574.在一个示例中,所述第一密钥计算参数包括随机数。

575.在一个示例中,所述第一密钥计算参数由设备云平台生成。

576.在一个示例中,所述收发器252,用于接收来自于配网设备的第一云认证信息;所述处理器251,用于生成第二云认证信息;所述处理器251,用于在接入第一接入点之前,基于所述第一云认证信息和所述第二云认证信息,对设备云平台进行身份认证。

577.在一个示例中,所述处理器251,用于:根据第二密钥计算参数、第三密钥计算参数和所述当前的第一设备密钥,生成所述第二云认证信息。

578.在一个示例中,所述处理器251,用于组合所述第二密钥计算参数和所述第三密钥计算参数,得到组合密钥计算参数;采用第二密钥生成算法对所述组合密钥计算参数和所述当前的第一设备密钥进行处理,得到第一加密密钥;采用第一编码方式对所述第一加密密钥进行处理,得到所述第二云认证信息。

579.在一个示例中,所述处理器251,用于以下任意一项:对所述第二密钥计算参数和所述第三密钥计算参数进行数据拼接处理,得到所述组合密钥计算参数;对所述第二密钥计算参数和所述第三密钥计算参数进行乘法运算处理,得到所述组合密钥计算参数;以所述第二密钥计算参数为加密密钥,对所述第三密钥计算参数进行加密处理,得到所述组合密钥计算参数;以所述第三密钥计算参数为加密密钥,对所述第二密钥计算参数进行加密处理,得到所述组合密钥计算参数。

580.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

581.在一个示例中,所述第三密钥计算参数包括随机数。

582.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

583.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

584.在一个示例中,所述收发器252,用于在针对所述设备云平台的身份认证不通过的情况下,向所述配网设备发送第一身份认证结果,所述第一身份认证结果用于指示针对所述设备云平台的身份认证不通过。

585.在一个示例中,所述收发器252,用于广播第二接入点的信标,所述信标中包括第一标识,所述第二接入点为所述待入网设备启动的接入点;其中,所述第一标识用于指示是否使用所述待入网设备出厂时设置的设备密钥。

586.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

587.在一个示例中,所述待入网设备保留所述待入网设备出厂时设置的设备密钥。

588.在一个示例中,所述第一标识的长度大于或等于一个比特。

589.在一个示例中,所述第一标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

590.在一个示例中,所述收发器252,用于广播第二接入点的信标,所述信标中包括当前的第二标识,所述第二接入点为所述待入网设备启动的接入点;其中,所述当前的第二标识用于指示所述当前的第一设备密钥的版本。

591.在一个示例中,所述处理器251,用于在接入第一接入点之后,更新所述当前的第二标识,得到更新后的第二标识;标识替换模块1490,用于采用所述更新后的第二标识替换所述当前的第二标识。

592.在一个示例中,所述第二标识的长度大于或等于一个字节。

593.在一个示例中,所述第二标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

594.在另一种可能的实施方式中:

595.所述处理器251,用于在接入第一接入点,且针对设备云平台的身份认证通过的情况下,根据第一密钥计算参数对当前的第一设备密钥进行处理,得到更新后的第一设备密钥。

596.所述处理器251,用于采用所述更新后的第一设备密钥替换所述当前的第一设备密钥。

597.在一个示例中,所述处理器251,用于:采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第一设备密钥进行处理,得到所述更新后的第一设备密钥。

598.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

599.在一个示例中,所述第一密钥计算参数包括随机数。

600.在一个示例中,所述第一密钥计算参数由设备云平台生成。

601.在一个示例中,所述收发器252,用于在接入第一接入点之后,向配网云平台发送当前的第二标识,所述当前的第二标识用于指示所述当前的第一设备密钥的版本。

602.请参考图26,其示出了本技术一个实施例提供的配网设备260的结构示意图,例如,该配网设备可以用于执行上述配网设备侧密钥更新方法。具体来讲,该配网设备260可以包括:处理器261,以及与所述处理器261相连的收发器262;其中:

603.处理器261包括一个或者一个以上处理核心,处理器261通过运行软件程序以及模块,从而执行各种功能应用以及信息处理。

604.收发器262包括接收器和发射器。可选地,收发器262是一块通信芯片。

605.在一个示例中,配网设备260还包括:存储器和总线。存储器通过总线与处理器相连。存储器可用于存储计算机程序,处理器用于执行该计算机程序,以实现上述方法实施例中的配网设备执行的各个步骤。

606.此外,存储器可以由任何类型的易失性或非易失性存储设备或者它们的组合实现,易失性或非易失性存储设备包括但不限于:ram和rom、eprom、eeprom、闪存或其他固态存储其技术,cd-rom、dvd或其他光学存储、磁带盒、磁带、磁盘存储或其他磁性存储设备。其中:

607.所述收发器262,用于接收来自于配网云平台的第一密钥计算参数,所述第一密钥计算参数用于更新待入网设备的设备密钥。

608.所述收发器262,用于向所述待入网设备发送所述第一密钥计算参数。

609.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

610.在一个示例中,所述第一密钥计算参数包括随机数。

611.在一个示例中,所述第一密钥计算参数由设备云平台生成。

612.在一个示例中,所述收发器262,用于接收来自于配网云平台的第一云认证信息,所述第一云认证信息用于在所述待入网设备接入第一接入点之前对设备云平台进行身份认证;向所述待入网设备发送所述第一云认证信息。

613.在一个示例中,所述收发器262,用于接收来自于所述配网云平台的第三密钥计算参数,所述第三密钥计算参数用于生成对所述设备云平台进行身份认证时使用的云认证信息;向所述待入网设备发送所述第三密钥计算参数。

614.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

615.在一个示例中,所述第三密钥计算参数包括随机数。

616.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

617.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

618.在一个示例中,所述收发器262,用于接收来自于所述待入网设备的第一身份认证结果,所述第一身份认证结果用于指示针对设备云平台的身份认证不通过;向所述配网云平台发送所述第一身份认证结果。

619.在一个示例中,所述处理器261,用于取消接入第二接入点,所述第二接入点为所述待入网设备启动的接入点。

620.在一个示例中,所述收发器262,用于接收来自于所述待入网设备的第一设备认证信息;所述收发器262,用于接收来自于所述配网云平台的第二设备认证信息;所述收发器261,用于在配置所述待入网设备接入第一接入点之前,基于所述第一设备认证信息和所述第二设备认证信息,对所述待入网设备进行身份认证。

621.在一个示例中,所述收发器262,用于在针对所述待入网设备的身份认证不通过的情况下,向所述配网云平台发送第二身份认证结果,所述第二身份认证结果用于指示针对所述待入网设备的身份认证不通过。

622.在一个示例中,所述处理器261,用于在针对所述待入网设备的身份认证不通过的情况下,取消接入第二接入点,所述第二接入点为所述待入网设备启动的接入点。

623.在一个示例中,所述收发器262,用于在配置所述待入网设备接入第一接入点之后,向所述配网云平台发送第三身份认证结果,所述第三身份认证结果用于指示针对所述待入网设备的身份认证通过。

624.在一个示例中,所述收发器262,用于接收第二接入点的信标,所述信标中包括第一标识,所述第二接入点为所述待入网设备启动的接入点;向所述配网云平台发送所述第一标识;其中,所述第一标识用于指示是否使用所述待入网设备出厂时设置的设备密钥。

625.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指

示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

626.在一个示例中,所述第一标识的长度大于或等于一个比特。

627.在一个示例中,所述第一标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

628.在一个示例中,所述收发器262,用于接收第二接入点的信标,所述信标中包括当前的第二标识,所述第二接入点为所述待入网设备启动的接入点;向所述配网云平台发送所述当前的第二标识;其中,所述当前的第二标识用于指示当前的第一设备密钥的版本。

629.在一个示例中,所述第二标识的长度大于或等于一个字节。

630.在一个示例中,所述第二标识位于所述信标包括的以下任意一个字段中:bssid字段、ssid字段、自定义字段。

631.请参考图27,其示出了本技术一个实施例提供的设备云平台270的结构示意图,例如,该设备云平台可以用于执行上述设备云平台侧密钥更新方法。具体来讲,该设备云平台270可以包括:处理器271,以及与所述处理器271相连的收发器272;其中:

632.处理器271包括一个或者一个以上处理核心,处理器271通过运行软件程序以及模块,从而执行各种功能应用以及信息处理。

633.收发器272包括接收器和发射器。可选地,收发器272是一块通信芯片。

634.在一个示例中,设备云平台270还包括:存储器和总线。存储器通过总线与处理器相连。存储器可用于存储计算机程序,处理器用于执行该计算机程序,以实现上述方法实施例中的设备云平台执行的各个步骤。

635.此外,存储器可以由任何类型的易失性或非易失性存储设备或者它们的组合实现,易失性或非易失性存储设备包括但不限于:ram和rom、eprom、eeprom、闪存或其他固态存储其技术,cd-rom、dvd或其他光学存储、磁带盒、磁带、磁盘存储或其他磁性存储设备。其中:

636.在一种可能的实施方式中:

637.所述处理器271,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

638.所述处理器271,用于存储所述更新后的第二设备密钥。

639.在一个示例中,所述处理器271,用于采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第二设备密钥进行处理,得到所述更新后的第二设备密钥。

640.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

641.在一个示例中,所述第一密钥计算参数包括随机数。

642.在一个示例中,所述第一密钥计算参数由所述设备云平台生成。

643.在一个示例中,所述处理器271,用于生成第一云认证信息,所述第一云认证信息用于待入网设备在接入第一接入点之前对所述设备云平台进行身份认证;所述收发器272,用于向配网云平台发送所述第一云认证信息。

644.在一个示例中,所述处理器271,用于根据第二密钥计算参数、第三密钥计算参数和所述当前的第二设备密钥,生成所述第一云认证信息。

645.在一个示例中,所述处理器271,用于组合所述第二密钥计算参数和所述第三密钥

计算参数,得到组合密钥计算参数;采用第二密钥生成算法对所述组合密钥计算参数和所述当前的第二设备密钥进行处理,得到第二加密密钥;采用第一编码方式对所述第二加密密钥进行处理,得到所述第一云认证信息。

646.在一个示例中,所述处理器271,用于以下任意一项:对所述第二密钥计算参数和所述第三密钥计算参数进行数据拼接处理,得到所述组合密钥计算参数;对所述第二密钥计算参数和所述第三密钥计算参数进行乘法运算处理,得到所述组合密钥计算参数;以所述第二密钥计算参数为加密密钥,对所述第三密钥计算参数进行加密处理,得到所述组合密钥计算参数;以所述第三密钥计算参数为加密密钥,对所述第二密钥计算参数进行加密处理,得到所述组合密钥计算参数。

647.在一个示例中,所述第三密钥计算参数的长度大于或等于一个字节。

648.在一个示例中,所述第三密钥计算参数包括随机数。

649.在一个示例中,所述第三密钥计算参数由所述设备云平台生成。

650.在一个示例中,所述收发器272,用于向配网云平台发送第三密钥计算参数,所述第三密钥计算参数用于生成对所述设备云平台进行身份认证时使用的云认证信息。

651.在一个示例中,在所述第一云认证信息和所述第二云认证信息一致的情况下,针对所述设备云平台的身份认证通过;在所述第一云认证信息和所述第二云认证信息不一致的情况下,针对所述设备云平台的身份认证不通过。

652.在一个示例中,所述收发器272,用于接收来自于配网云平台的第一身份认证结果,所述第一身份认证结果用于指示针对所述设备云平台的身份认证不通过。

653.在一个示例中,所述收发器272,用于接收来自于配网云平台的第二身份认证结果,所述第二身份认证结果用于指示针对待入网设备的身份认证不通过。

654.在一个示例中,所述处理器271,用于删除所述更新后的第二设备密钥。

655.在一个示例中,所述收发器272,用于接收来自于配网云平台的第三身份认证结果,所述第三身份认证结果用于指示针对待入网设备的身份认证通过。

656.在一个示例中,所述处理器271,用于采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

657.在一个示例中,所述处理器271,用于在预设时间间隔内未接收到来自于配网云平台的第三身份认证结果的情况下,删除所述更新后的第二设备密钥,所述第三身份认证结果用于指示针对待入网设备的身份认证通过;其中,所述预设时间间隔的起始时刻包括所述更新后的第二设备密钥的生成时刻以及所述更新后的第二设备密钥的生成时刻之后的时刻;或者,所述预设时间间隔的起始时刻包括所述第一密钥计算参数的发送时刻以及所述第一密钥计算参数的发送时刻之后的时刻。

658.在一个示例中,所述收发器272,用于接收来自于配网云平台的第一标识;其中,所述第一标识用于指示是否使用待入网设备出厂时设置的设备密钥。

659.在一个示例中,在所述第一标识的值为第一数值的情况下,所述第一标识用于指示使用所述待入网设备出厂时设置的设备密钥;在所述第一标识的值为第二数值的情况下,所述第一标识用于指示不使用所述待入网设备出厂时设置的设备密钥。

660.在一个示例中,所述设备云平台保留所述待入网设备出厂时设置的设备密钥。

661.在一个示例中,所述收发器272,用于接收来自于配网云平台的当前的第二标识;

其中,所述当前的第二标识用于指示当前的第一设备密钥的版本。

662.在一个示例中,所述处理器271,用于获取参考第三标识,所述参考第三标识是所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本;在所述当前的第二标识和所述参考第三标识一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为所述当前的第二设备密钥;在所述当前的第二标识和所述参考第三标识不一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为所述当前的第二设备密钥。

663.在另一种可能的实施方式中:

664.所述处理器271,用于根据第一密钥计算参数对当前的第二设备密钥进行更新处理,得到更新后的第二设备密钥。

665.所述处理器271,用于采用所述更新后的第二设备密钥替换所述当前的第二设备密钥。

666.在一个示例中,所述处理器271,用于采用第一密钥生成算法对所述第一密钥计算参数和所述当前的第二设备密钥进行处理,得到所述更新后的第二设备密钥。

667.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

668.在一个示例中,所述第一密钥计算参数包括随机数。

669.在一个示例中,所述第一密钥计算参数由所述设备云平台生成。

670.在一个示例中,所述收发器272,用于接收来自于配网云平台的当前的第二标识,所述当前的第二标识用于指示当前的第一设备密钥的版本。

671.在一个示例中,所述处理器271,用于获取参考第三标识,所述参考第三标识是所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥的版本;在所述当前的第二标识和所述参考第三标识一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中更新的第二设备密钥作为所述当前的第二设备密钥;在所述当前的第二标识和所述参考第三标识不一致的情况下,采取所述设备云平台在待入网设备上一次配网过程中使用的第二设备密钥作为所述当前的第二设备密钥。

672.请参考图28,其示出了本技术一个实施例提供的配网云平台280的结构示意图,例如,该配网云平台可以用于执行上述配网云平台侧密钥更新方法。具体来讲,该配网云平台280可以包括:处理器281,以及与所述处理器281相连的收发器282;其中:

673.处理器281包括一个或者一个以上处理核心,处理器281通过运行软件程序以及模块,从而执行各种功能应用以及信息处理。

674.收发器282包括接收器和发射器。可选地,收发器282是一块通信芯片。

675.在一个示例中,配网云平台280还包括:存储器和总线。存储器通过总线与处理器相连。存储器可用于存储计算机程序,处理器用于执行该计算机程序,以实现上述方法实施例中的配网云平台执行的各个步骤。

676.此外,存储器可以由任何类型的易失性或非易失性存储设备或者它们的组合实现,易失性或非易失性存储设备包括但不限于:ram和rom、eprom、eeprom、闪存或其他固态存储其技术,cd-rom、dvd或其他光学存储、磁带盒、磁带、磁盘存储或其他磁性存储设备。其中:

677.所述收发器282,用于接收来自于设备云平台的第一密钥计算参数,所述第一密钥

计算参数用于更新待入网设备的设备密钥。

678.所述收发器282,用于向所述待入网设备发送所述第一密钥计算参数。

679.在一个示例中,所述第一密钥计算参数的长度大于或等于一个字节。

680.在一个示例中,所述第一密钥计算参数包括随机数。

681.在一个示例中,所述第一密钥计算参数由设备云平台生成。

682.在一个示例中,所述收发器282,用于接收来自于所述待入网设备的当前的第二标识,所述第二标识用于指示当前的第一设备密钥的版本;向所述设备云平台发送所述当前的第二标识。

683.本技术实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被待入网设备的处理器执行,以实现如上述待入网设备侧的密钥更新方法。

684.本技术实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被配网设备的处理器执行,以实现如上述配网设备侧的密钥更新方法。

685.本技术实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被设备云平台的处理器执行,以实现如上述设备云平台侧的密钥更新方法。

686.本技术实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,所述计算机程序用于被配网云平台的处理器执行,以实现如上述配网云平台侧的密钥更新方法。

687.本技术实施例还提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在待入网设备上运行时,用于实现如上述待入网设备侧的密钥更新方法。

688.本技术实施例还提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在配网设备上运行时,用于实现如上述配网设备侧的密钥更新方法。

689.本技术实施例还提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在设备云平台上运行时,用于实现如上述设备云平台侧的密钥更新方法。

690.本技术实施例还提供了一种芯片,所述芯片包括可编程逻辑电路和/或程序指令,当所述芯片在配网云平台上运行时,用于实现如上述配网云平台侧的密钥更新方法。

691.本技术实施例还提供了一种计算机程序产品,当计算机程序产品在待入网设备上运行时,用于实现如上述待入网设备侧的密钥更新方法。

692.本技术实施例还提供了一种计算机程序产品,当计算机程序产品在配网设备上运行时,用于实现如上述配网设备侧的密钥更新方法。

693.本技术实施例还提供了一种计算机程序产品,当计算机程序产品在设备云平台上运行时,用于实现如上述设备云平台侧的密钥更新方法。

694.本技术实施例还提供了一种计算机程序产品,当计算机程序产品在配网云平台上运行时,用于实现如上述配网云平台侧的密钥更新方法。

695.本领域技术人员应该可以意识到,在上述一个或多个示例中,本技术实施例所描述的功能可以用硬件、软件、固件或它们的任意组合来实现。当使用软件实现时,可以将这些功能存储在计算机可读介质中或者作为计算机可读介质上的一个或多个指令或代码进

行传输。计算机可读介质包括计算机存储介质和通信介质,其中通信介质包括便于从一个地方向另一个地方传送计算机程序的任何介质。存储介质可以是通用或专用计算机能够存取的任何可用介质。

696.以上所述仅为本技术的示例性实施例,并不用以限制本技术,凡在本技术的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本技术的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。