一种列车的phm主机及其加密方法

技术领域

1.本发明涉及列车的phm领域,特别涉及一种列车的phm主机及其加密方法。

背景技术:

2.列车的phm(prognostics and health management,预测与健康管理)是未来列车运营保障的发展方向。phm是根据列车运行现状监控和分析,进行有针对性、预测性的维修,提前预判故障的发生时机,而不必等到故障真的发生再进行事后维修。预测性的维修,可以降低维修成本,减少维修时间,提升列车运营的效率,同时,避免重大恶性事故发生。无论是从现有动车数据量来看,还是从长远发展规划来看,动车组phm系统都应该采用大数据方式进行构建,以提高铁路各列车的监控的实时性和便捷性。

3.但现有技术中的phm物理网闸的数据单向性和数据安全性低,无法满足现有列车的使用。

技术实现要素:

4.本发明的目的是提供一种可以保证phm物理网闸的数据单向性和数据安全性,可以满足现有列车使用的phm主机及其加密方法。

5.为了实现上述目的,本发明提供如下技术方案:

6.一种列车的phm主机,所述phm主机包括内端机、外端机和物理网闸;所述内端机用于接收列车的以太网的数据,所述外端机用于将列车网络中的数据传递给地面服务器,所述内端机的数据报文通过协议到达物理网闸,所述物理网闸接收到正确的数据报文后,进行处理,之后,通过协议摆渡至外端机,所述外端机接收到物理网闸的数据报文。

7.进一步地,所述内端机、fpga物理网闸、外端机分别设置有加密算法。

8.进一步地,所述内端机、fpga物理网闸、外端机之间的数据报文设置有流加密算法。

9.一种列车的phm主机的加密方法,包括以下步骤,

10.内端机使用内端机mac和固定序列a选定加密算法及种子信息,对正文进行加密,并发送报文给物理网闸;

11.物理网闸接收到报文后,根据报文源mac和固定序列a识别出加密算法及种子信息,对正文进行解密;

12.物理网闸使用物理网闸的mac和固定序列b选定新的加密算法和种子信息,对之前解密后的报文再加密处理,并发送给外端机;

13.外端机接收到报文之后,根据报文源mac和固定序列b识别出加密算法及种子信息,对正文进行解密。

14.进一步地,所述内端机、物理网闸、外端机使用的是aes

‑

256加密密钥,且使用前会二次进行算法处理。

15.进一步地,所述报文的加密算法及其种子值可变换。

16.进一步地,所述正文部分存在安全crc32校验处理。

17.进一步地,所述物理网闸识别到加密算法异常或crc32异常,可不摆渡报文,直接丢弃。

18.本发明的有益效果为:

19.本发明的内端机、外端机和物理网闸之间的数据单向性传输,从而大大的提高了数据流向的安全性;另外本发明内端机、外端机和物理网闸内设计了复杂的加密算法,以确保数据流的安全性,使得数据内容不易被破解、修改等;而且内端机、物理网闸、外端机之间传输的报文使用了“流加密算法”以实现具体功能,还能确保数据内容的安全性。

附图说明

20.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

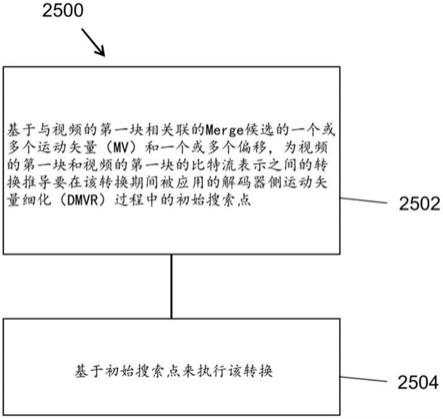

21.图1是本发明的方框原理图。

22.附图标识说明:

23.1、phm主机;2、内端机;3、外端机;4、物理网闸;

具体实施方式

24.为了使本领域的技术人员更好地理解本发明的技术方案,下面将结合附图及具体的实施方式,对本发明进行详细的介绍说明。

25.如图1所示的,一种列车的phm主机1,phm主机1包括内端机2、外端机3和物理网闸4,该物理网闸4可以是fpga物理网闸4;内端机2用于接收列车的以太网的trdp及其他相关的数据,外端机3用于将列车网络中的数据传递给地面服务器,内端机2的数据报文通过协议到达物理网闸4,物理网闸4 接收到正确的数据报文后,进行处理,之后,通过协议摆渡至外端机3,外端机 3接收到物理网闸4的数据报文。

26.本发明的内端机2、外端机3和物理网闸4之间的数据单向性传输,从而大大的提高了数据流向的安全性;另外本发明内端机2、外端机3和物理网闸4内设计了复杂的加密算法,以确保数据流的安全性,使得数据内容不易被破解、修改等;而且内端机2、物理网闸4、外端机3之间传输的报文使用了“流加密算法”以实现具体功能,还能确保数据内容的安全性。

27.本发明的数据单向性传输的,传输时:内端机2的数据报文只可以通过特定的协议到达物理网闸4;物理网闸4接收到正确的报文后,进行处理。之后,通过特定的协议摆渡至外端机3;外端机3只可以接收到物理网闸4的摆渡报文,看不到内端机2的原始报文;由于物理网闸4不会将外端机3的报文摆渡至内端机2,从而可保证数据的单向性;

28.本发明的数据内容安全性是这样保证的,内端机2、物理网闸4、外端机3 设计了复杂的加密算法,以确保数据流的安全性,使得数据内容不易被破解、修改等;另外内端机2、物理网闸4、外端机3之间的报文使用了“流加密算法”以实现具体功能;

29.一种列车的phm主机1的加密方法,

30.报文格式:报文为udp格式,由2部分组成,即“加密算法头部”、“加密正文”。

31.加密算法头部所包含的信息为:

32.1、正文加密算法的类型;

33.2、正文加密算法的种子;

34.3、正文完整性验证使用的crc32的初始值;(正文的最后4个字节为采用了此处crc32初始值并对解密后的udp正文部分进行计算后的crc32值)

35.4、为了避免加密算法头部被轻易破解,对头部内容进行了aes

‑

256加密。 aes

‑

256加密的密钥为“源mac地址 固定序列a”;

36.加密计算过程为:根据加密算法头部中的加密算法类型以及算法的种子信息,可计算得到正文加密用的随机序列,并对正文内容进行加密。

37.设备间加密处理过程包括

38.内端机2使用内端机2mac和固定序列a选定加密算法及种子信息,对正文进行加密,并发送报文给物理网闸4;

39.物理网闸4接收到报文后,根据报文源mac和固定序列a识别出加密算法及种子信息,对正文进行解密;

40.物理网闸4使用物理网闸4的mac和固定序列b选定新的加密算法和种子信息,对之前解密后的报文再加密处理,并发送给外端机3;

41.外端机3接收到报文之后,根据报文源mac和固定序列b识别出加密算法及种子信息,对正文进行解密。

42.本发明的列车的phm主机1经过上述加密方法加密后,其数据的安全性得到大大的提高,原因如下:

43.1)内端机2、fpga物理网闸4、外端机3使用的aes

‑

256加密密钥非公开,且使用前会二次进行算法处理,无法从网络捕捉的报文中分析逆推得到;

44.2)每一个报文的加密算法及其种子值可变换,无法使用固定的随机序列破解报文;

45.3)正文部分存在安全crc32校验处理,确保正文内容不被篡改;

46.4)若网闸识别加密算法异常或crc32异常,可不摆渡报文,直接丢弃,以免对安全性造成影响。

47.对所公开的实施例的上述说明,使本领域专业技术人员能够实现或使用本发明。对这些实施例的多种修改对本领域的专业技术人员来说将是显而易见的,本文中所定义的一般原理,可以在不脱离本发明的精神或范围的情况下,在其它实施例中实现。因此,本发明将不会被限制于本文所示的这些实施例,而是要符合与本文所公开的原理和新颖特点相一致的最宽的范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。