1.本发明涉及漏洞检测技术领域,具体为一种无回显命令执行漏洞的检测方法。

背景技术:

2.命令执行漏洞的原理:应用程序有时需要调用一些执行系统命令的函数,比如php中使用system、exec、shell_exec、passthru、popen、proc_popen等函数可以执行系统命令。当黑客能控制这些函数中的参数时,就可以将恶意的系统命令拼接到正常命令中,从而造成命令执行攻击。

3.命令执行漏洞又分为有回显漏洞和无回显漏洞。有回显漏洞即我们将payload通过http request发送到服务端后,服务端会将payload执行的结果通过http response返回给我们。无回显漏洞则服务端不会将payload执行的结果通过http response返回给我们,但是payload其实已经执行成功了。

4.显而易见,针对有回显漏洞,我们只需要将id放在payload中,如果目标服务运行在linux上,id命令执行后的回显如:uid=0(root)gid=0(root)groups=0(root),会通过http response返回给我们,则我们可以通过回显中是否有“uid=”、“gid=”之类的关键字检测目标是否存在漏洞。但是针对无回显漏洞,我们的漏洞扫描系统无法知道目标是否执行完成,则无法单独的使用漏洞扫描系统判断目标是否存在漏洞。目前常用的方案是采用dns域名系统服务器,如《一种漏洞检测方法、装置及系统》专利公布号为cn109040039b中所述。但是该方案成本比较高,需要搭建一个dns域名系统服务器,且如果用户为内网环境(无法访问互联网)时该方案将无法使用。

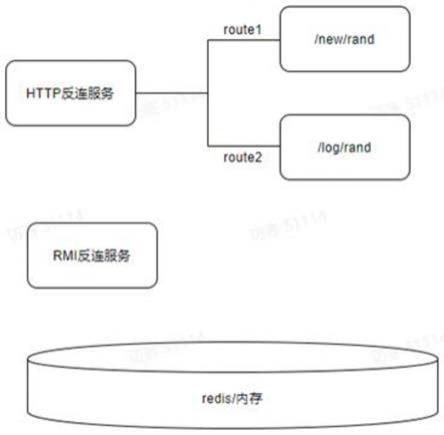

5.为了解决这些问题,我们提出一种内置http服务与rmi服务的漏洞扫描系统检测方法。我们将内置http服务和rmi服务的平台成为反连平台。

技术实现要素:

6.(一)解决的技术问题

7.针对现有技术的不足,本发明提供了一种无回显命令执行漏洞的检测方法,解决了上述背景技术中提出的问题。

8.(二)技术方案

9.为实现以上目的,本发明提供如下技术方案:一种无回显命令执行漏洞的检测方法,包括http反连服务器、rmi反连服务器和redis/内存,其特征在于:所述包括http反连服务器分为两个接口,所述接口1:/new/rand,rand表示一个随机数。当漏洞扫描系统检测漏洞时,将该url放在需要执行的命令中,如“curl反连平台ip/new/rand1”。如果命令执行完成,则反连平台会收到该请求,并将rand1记录在数据库中。且该随机数会设置一个到期时间,如5min,5min后随机数会自动被删除。

10.优选的,所述接口2:/log/rand,当漏洞扫描系统访问接口“反连平台ip/log/rand1”时,反连平台会去数据库检测rand1是否存在。如果rand1存在,则返回200,并删除

rand1,漏洞扫描系统会判定为漏洞存在。如果rand1不存在,则返回404,漏洞扫描系统会判定为漏洞不存在。

11.优选的,所述rmi反连服务器原理同http反连服务器类似,当目标回连到rmi反连服务器时,会从rmi连接串中提取一个随机数rand2存入数据库中,然后漏洞扫描系统访问接口“反连平台ip/log/rand2”。

12.优选的,所述redis/内存作为中央数据库,用于保存临时数据和传导数据。

13.(三)有益效果

14.与现有技术相比,本发明提供了一种无回显命令执行漏洞的检测方法,具备以下有益效果:

15.该无回显命令执行漏洞的检测方法,当漏洞扫描系统接收到远程命令执行漏洞检测指令时,向待检测的被扫描目标注入基于预设反连平台的ip及随机数的命令,由于被扫描目标存在远程命令执行漏洞时,该访问命令中的随机数会被被扫描目标执行回连到http反连服务器或者rmi反连服务器,因此,当漏洞扫描系统向http反连服务器请求随机值,且判断云端数据库中保存有与该随机值相同的随机值时,说明访问命令中的随机数传递到了http反连服务器或rmi反连服务,此时即可判定被扫描目标存在远程命令执行漏洞。通过这种方式,实现了对无回显命令执行漏洞的准确检测。

附图说明

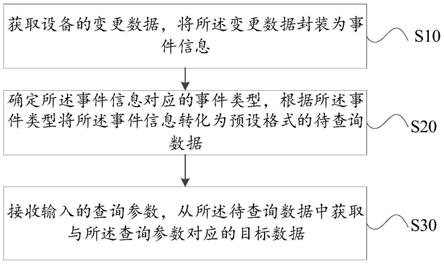

16.图1为本发明提出的一种无回显命令执行漏洞的检测方法结构流程图。

具体实施方式

17.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

18.请参阅图1,本发明提供一种技术方案:包括http反连服务器、rmi反连服务器和redis/内存,包括http反连服务器分为两个接口,接口1:/new/rand,rand表示一个随机数。当漏洞扫描系统检测漏洞时,将该url放在需要执行的命令中,如“curl反连平台ip/new/rand1”。如果命令执行完成,则反连平台会收到该请求,并将rand1记录在数据库中。且该随机数会设置一个到期时间,如5min,5min后随机数会自动被删除,接口2:/log/rand,当访问接口“反连平台ip/log/rand1”时,反连平台会去数据库检测rand1是否存在。如果rand1存在,则返回200,并删除rand1,则判定被扫描目标存在远程命令执行漏洞。如果rand1不存在,则返回404,则判定被扫描目标不存在远程命令执行漏洞。rmi反连服务器原理同http反连服务器类似,当目标回连到rmi反连服务器时,会从rmi连接串中提取一个随机数存入数据库中,redis/内存作为中央数据库,用于保存临时数据和传导数据。

19.需要说明的是,在本文中,诸如第一和第二等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要

素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、物品或者设备中还存在另外的相同要素。

20.尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

技术特征:

1.一种无回显命令执行漏洞的检测方法,包括http反连服务器、rmi反连服务器和redis/内存,其特征在于:所述包括http反连服务器分为两个接口,所述接口1:/new/rand,rand表示一个随机数。当漏洞扫描系统检测漏洞时,将该url放在需要执行的命令中,如“curl反连平台ip/new/rand1”。如果命令执行完成,则反连平台会收到该请求,并将rand1记录在数据库中。且该随机数会设置一个到期时间,如5min,5min后随机数会自动被删除。2.根据权利要求1所述的一种无回显命令执行漏洞的检测方法,其特征在于:所述接口2:/log/rand,当访问接口“反连平台ip/log/rand1”时,反连平台会去数据库检测rand1是否存在。如果rand1存在,则返回200,并删除rand1,漏洞扫描系统会判定为漏洞存在。如果rand1不存在,则返回404,漏洞扫描系统会判定为漏洞不存在。3.根据权利要求1所述的一种无回显命令执行漏洞的检测方法,其特征在于:所述rmi反连服务器原理同http反连服务器类似,当目标回连到rmi反连服务器时,会从rmi连接串中提取一个随机数rand2存入数据库中,然后漏洞扫描系统访问接口“反连平台ip/log/rand2”。4.根据权利要求1所述的一种无回显命令执行漏洞的检测方法,其特征在于:所述redis/内存作为中央数据库,用于保存临时数据和传导数据。

技术总结

本发明涉及漏洞检测技术领域,且公开了一种无回显命令执行漏洞的检测方法,包括HTTP反连服务器、RMI反连服务器和redis/内存,所述包括HTTP反连服务器分为两个接口,所述接口1:/new/rand,rand表示一个随机数。当漏洞扫描系统检测漏洞时,将该url放在需要执行的命令中,如“curl反连平台IP/new/rand1”。如果命令执行完成,则反连平台会收到该请求,并将rand1记录在数据库中。当漏洞扫描系统向HTTP反连服务器请求随机值,且判断云端数据库中保存有与该随机值相同的随机值时,说明访问命令中的随机数传递到了HTTP反连服务器或RMI反连服务,此时即可判定被扫描目标存在远程命令执行漏洞。通过这种方式,实现了对无回显命令执行漏洞的准确检测。确检测。确检测。

技术研发人员:董丽萍

受保护的技术使用者:北京凌云信安科技有限公司

技术研发日:2021.12.30

技术公布日:2022/4/15

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。