1.本发明涉及物联网取证领域,尤其涉及一种物联网权限绕过取证方法、终端设备及存储介质。

背景技术:

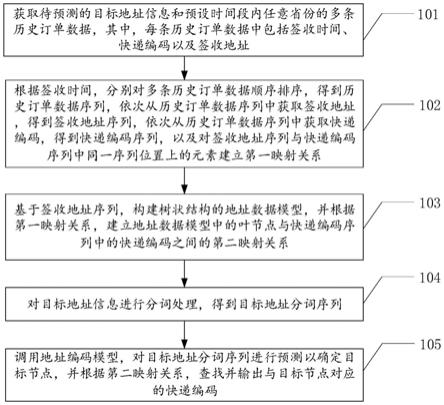

::2.随着5g时代的到来,物联网智能设备的研究又掀起了一个新的浪潮。同时随着物联网设备的生活化,物联网设备上存储着越来越多的用户行为数据,因此对物联网设备的取证分析也越来越重要。随着物联网设备与人的行为痕迹也越来越紧密,相应的物联网安全技术也越来越复杂,针对物联网设备的取证技术要求也越来越高。然而随着物联网设备安全复杂化,物联网设备系统往往会进行账号密码加密、其上存储的数据往往也会进行加密处理。3.目前针对物联网密码权限绕过的取证技术主要是通过系统漏洞、应用漏洞进行底层权限的绕过。这种方式需要依赖于现有的物联网设备漏洞为基础,但是目前物联网嵌入式设备并不像传统的windows、ios平台有成熟全面的漏洞基础,需要取证人员通过自身技术去挖掘突破,难度较大,对权限复杂或者用户区加密的物联网设备数据提取分析难度大。技术实现要素:4.为了解决上述问题,本发明提出了一种物联网权限绕过取证方法、终端设备及存储介质。5.具体方案如下:6.一种物联网权限绕过取证方法,包括以下步骤:7.s1:获取rootfs镜像;8.s2:分析并记录rootfs镜像的压缩方式和压缩参数;9.s3:对rootfs镜像中与系统权限相关的配置文件和/或用户交互程序文件对应的压缩数据块进行解压,并对解压后的数据块的内容进行修改;10.s4:将修改后的数据块通过记录的压缩方式和压缩参数重新压缩后,与rootfs镜像中未修改的压缩数据块重新组装为rootfs镜像,并将重新组装后的rootfs镜像刷写到芯片镜像中或内存中;11.s5:重启系统,进入系统的管理员模式进行取证数据下载。12.进一步的,rootfs镜像的获取方法为:通过进入系统引导模式,将rootfs镜像通过接口导出,如果无法进入系统引导模式,则通过芯片镜像的方式进行完整镜像并导出rootfs区域。13.进一步的,还包括:将与系统权限相关的配置文件和用户交互程序文件均作为待修改文件,根据rootfs镜像中所有待修改文件对应的压缩数据块构建待修改文件列表,依次对待修改文件列表中各待修改文件对应的压缩数据块通过s3和s4的步骤进行处理后,重启系统,判断是否能够进入系统的管理员模式,如果不能,将该次处理对应的待修改文件从待修改文件列表中删除后,对待修改文件列表中的下一个待修改文件对应的压缩数据块进行重复操作,直到待修改文件列表为空或者能够进入系统的管理员模式。14.进一步的,步骤s4中修改后的数据块的大小与修改前的数据块的大小相同。15.一种物联网权限绕过取证终端设备,包括处理器、存储器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现本发明实施例上述的方法的步骤。16.一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现本发明实施例上述的方法的步骤。17.本发明采用如上技术方案,可以绕过物联网设备的账号密码,进入其系统模式进行数据取证。附图说明18.图1所示为本发明实施例一的流程图。19.图2所示为该实施例中squashfs文件系统结构示意图。具体实施方式20.为进一步说明各实施例,本发明提供有附图。这些附图为本发明揭露内容的一部分,其主要用以说明实施例,并可配合说明书的相关描述来解释实施例的运作原理。配合参考这些内容,本领域普通技术人员应能理解其他可能的实施方式以及本发明的优点。21.现结合附图和具体实施方式对本发明进一步说明。22.实施例一:23.本发明实施例提供了一种物联网权限绕过取证方法,如图1所示,所述方法包括以下步骤:24.s1:获取rootfs(根文件系统)镜像。25.该实施例中rootfs镜像的获取方法为:通过进入嵌入式设备的系统引导模式,将rootfs镜像通过接口导出,如果无法进入系统引导模式,则通过芯片镜像的方式进行完整镜像并导出rootfs区域。26.s2:分析并记录rootfs镜像的压缩方式和压缩参数。27.rootfs往往采用常见的压缩型文件系统进行压缩处理,如squashfs、jffs2等文件系统,因此通过类linux系统的文件系统命令指定相关参数对rootfs镜像进行挂载分析,并记录rootfs镜像对应的压缩参数。28.s3:对rootfs镜像中与系统权限相关的配置文件和/或用户交互程序文件对应的压缩数据块进行解压,并对解压后的数据块的内容进行修改。29.rootfs是嵌入式设备内核启动时所挂载的第一个文件系统,内核代码映像文件保存在根文件系统中,而系统引导启动程序会在根文件系统挂载之后从中把一些基本的初始化脚本和服务等加载到内存中去运行。只有成功挂载rootfs之后,系统才能正常启动,从而挂载其他的文件系统。rootfs的etc目录下往往存储着与账号密码权限相关的配置文件,bin或sbin目录下存储着ssh、shell、mount等关键的用户交互程序,root目录为根用户的目录、存放root用户相关的文件,普通用户的目录是/home下的某个子目录,其他还包括dev、mnt、usr、lib、tmp等目录。通过这些目录下的配置文件及可执行程序,对系统最初的启动做管理及配置,以及挂载其他文件系统。30.由于本实施例需要绕过密码权限进行取证,因此需要对与密码权限相关的文件内容进行修改,在rootfs中对应的文件为etc目录下存储的与账号密码权限相关的配置文件和bin或sbin目录下存储的ssh、shell、mount等关键的用户交互程序。31.s4:将修改后的数据块通过记录的压缩方式和压缩参数重新压缩后,与rootfs镜像中未修改的压缩数据块重新组装为rootfs镜像,并将重新组装后的rootfs镜像刷写到芯片镜像中或内存中。32.s5:重启系统,进入系统的管理员模式,在用户区解密的状态下获取设备存储的数据,并对设备进行取证分析。33.由于rootfs中绕过密码权限时需要修改的文件种类较多且不固定,有时候可能仅需修改其中的部分文件即可,但有时候需要修改所有的文件,因此为了减少刷写次数、加快处理速度,该实施例中还包括:将与系统权限相关的配置文件和用户交互程序文件均作为待修改文件,根据rootfs镜像中所有待修改文件构建待修改文件列表dfl,依次对待修改文件列表dfl中各待修改文件对应的压缩数据块通过s3和s4的步骤进行处理后,重启系统,判断是否能够进入系统的管理员模式,如果不能,将该次处理对应的待修改文件从待修改文件列表dfl中删除后,对待修改文件列表dfl中的下一个待修改文件对应的压缩数据块进行重复操作(即与上一个待修改文件相同的操作),直到待修改文件列表dfl为空或者能够进入系统的管理员模式。34.如果待修改文件列表dfl为空则说明待修改文件列表dfl中的所有待修改文件均已进行修改,无法通过权限修改的方式进入系统管理员模式,返回失败。35.由于rootfs采用的squashfs、jffs2等压缩类文件系统,在修改文件后重新压缩成镜像过程中采用的是多线程并发压缩的方式,不同文件压缩到实际镜像中的顺序每次都会有较大差异。因此,如果是针对rootfs镜像中的局部文件的校验不能绕过时,不能采用直接将整个rootfs镜像解压后,修改对应的局部文件,在将修改后的整个rootfs重新压缩为镜像的方式。该实施例中为了解决该技术问题,采用定位rootfs镜像中需要修改的局部文件对应的压缩数据块的地址后,提取并解压该压缩数据块后,对解压的压缩数据块的内容进行修改,修改后通过步骤s2中记录的压缩方式和压缩参数重新压缩为与原始大小相同大小的数据块,替换原rootfs镜像中对应的数据块。36.以squashfs文件系统类型的rootfs镜像为例,如图2和表1所示,通过镜像中的superblock索引到具体的文件目录信息索引块directortable、文件节点信息索引块inodetable和碎片数据索引块framenttable进行文件系统解析,结合文件目录信息索引块directortable和文件节点信息索引块inodetable遍历文件目录树中的文件,找到与待修改文件列表dfl中文件相同的文件,再结合文件节点信息索引块inodetable以及碎片数据索引块framenttable进行文件系统解析并定位待修改文件列表dfl中各文件对应的具体压缩数据块的位置yb及大小ys。并输出待修改文件列表dfl中所有文件对应的数据块位置列表ybl和数据块大小列表ysl。37.表1[0038][0039]选择待修改文件列表dfl中一个待修改文件,通过ybl及ysl找到对应的数据块位置yb及数据块大小ys,导出该待修改对应的压缩数据块,结合superblock中的压缩算法对压缩块进行解压,修改需要改写的文件内容,修改后结合压缩参数重新压缩成相同大小的压缩数据块。需要说明的是修改及压缩处理过程要保证压缩块的大小不变,可通过添加删除无影响内容来实现。将修改成功的压缩块替换镜像中yb位置ys大小的数据块内容。[0040]本发明实施例通过导出、分析、修改rootfs镜像部分安全相关配置或用户交互程序文件,再回刷存储芯片,进而启动后可以进入系统的进行数据提取。涉及squashfs、jffs2等压缩型文件系统结构分析、未解压情况下数据块改写等技术,通过该技术能够解决数据区硬件加密、系统账号密码未知无法进行取证分析等难题。对新型安全复杂的物联网智能设备电子数据取证分析具有重大意义。[0041]实施例二:[0042]本发明还提供一种物联网权限绕过取证终端设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现本发明实施例一的上述方法实施例中的步骤。[0043]进一步地,作为一个可执行方案,所述物联网权限绕过取证终端设备可以是桌上型计算机、笔记本、掌上电脑及云端服务器等计算设备。所述物联网权限绕过取证终端设备可包括,但不仅限于,处理器、存储器。本领域技术人员可以理解,上述物联网权限绕过取证终端设备的组成结构仅仅是物联网权限绕过取证终端设备的示例,并不构成对物联网权限绕过取证终端设备的限定,可以包括比上述更多或更少的部件,或者组合某些部件,或者不同的部件,例如所述物联网权限绕过取证终端设备还可以包括输入输出设备、网络接入设备、总线等,本发明实施例对此不做限定。[0044]进一步地,作为一个可执行方案,所称处理器可以是中央处理单元(centralprocessingunit,cpu),还可以是其他通用处理器、数字信号处理器(digitalsignalprocessor,dsp)、专用集成电路(applicationspecificintegratedcircuit,asic)、现场可编程门阵列(field-programmablegatearray,fpga)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等,所述处理器是所述物联网权限绕过取证终端设备的控制中心,利用各种接口和线路连接整个物联网权限绕过取证终端设备的各个部分。[0045]所述存储器可用于存储所述计算机程序和/或模块,所述处理器通过运行或执行存储在所述存储器内的计算机程序和/或模块,以及调用存储在存储器内的数据,实现所述物联网权限绕过取证终端设备的各种功能。所述存储器可主要包括存储程序区和存储数据区,其中,存储程序区可存储操作系统、至少一个功能所需的应用程序;存储数据区可存储根据手机的使用所创建的数据等。此外,存储器可以包括高速随机存取存储器,还可以包括非易失性存储器,例如硬盘、内存、插接式硬盘,智能存储卡(smartmediacard,smc),安全数字(securedigital,sd)卡,闪存卡(flashcard)、至少一个磁盘存储器件、闪存器件、或其他易失性固态存储器件。[0046]本发明还提供一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现本发明实施例上述方法的步骤。[0047]所述物联网权限绕过取证终端设备集成的模块/单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本发明实现上述实施例方法中的全部或部分流程,也可以通过计算机程序来指令相关的硬件来完成,所述的计算机程序可存储于一计算机可读存储介质中,该计算机程序在被处理器执行时,可实现上述各个方法实施例的步骤。其中,所述计算机程序包括计算机程序代码,所述计算机程序代码可以为源代码形式、对象代码形式、可执行文件或某些中间形式等。所述计算机可读介质可以包括:能够携带所述计算机程序代码的任何实体或装置、记录介质、u盘、移动硬盘、磁碟、光盘、计算机存储器、只读存储器(rom,read-onlymemory)、随机存取存储器(ram,randomaccessmemory)以及软件分发介质等。[0048]尽管结合优选实施方案具体展示和介绍了本发明,但所属领域的技术人员应该明白,在不脱离所附权利要求书所限定的本发明的精神和范围内,在形式上和细节上可以对本发明做出各种变化,均为本发明的保护范围。当前第1页12当前第1页12

背景技术:

::2.随着5g时代的到来,物联网智能设备的研究又掀起了一个新的浪潮。同时随着物联网设备的生活化,物联网设备上存储着越来越多的用户行为数据,因此对物联网设备的取证分析也越来越重要。随着物联网设备与人的行为痕迹也越来越紧密,相应的物联网安全技术也越来越复杂,针对物联网设备的取证技术要求也越来越高。然而随着物联网设备安全复杂化,物联网设备系统往往会进行账号密码加密、其上存储的数据往往也会进行加密处理。3.目前针对物联网密码权限绕过的取证技术主要是通过系统漏洞、应用漏洞进行底层权限的绕过。这种方式需要依赖于现有的物联网设备漏洞为基础,但是目前物联网嵌入式设备并不像传统的windows、ios平台有成熟全面的漏洞基础,需要取证人员通过自身技术去挖掘突破,难度较大,对权限复杂或者用户区加密的物联网设备数据提取分析难度大。技术实现要素:4.为了解决上述问题,本发明提出了一种物联网权限绕过取证方法、终端设备及存储介质。5.具体方案如下:6.一种物联网权限绕过取证方法,包括以下步骤:7.s1:获取rootfs镜像;8.s2:分析并记录rootfs镜像的压缩方式和压缩参数;9.s3:对rootfs镜像中与系统权限相关的配置文件和/或用户交互程序文件对应的压缩数据块进行解压,并对解压后的数据块的内容进行修改;10.s4:将修改后的数据块通过记录的压缩方式和压缩参数重新压缩后,与rootfs镜像中未修改的压缩数据块重新组装为rootfs镜像,并将重新组装后的rootfs镜像刷写到芯片镜像中或内存中;11.s5:重启系统,进入系统的管理员模式进行取证数据下载。12.进一步的,rootfs镜像的获取方法为:通过进入系统引导模式,将rootfs镜像通过接口导出,如果无法进入系统引导模式,则通过芯片镜像的方式进行完整镜像并导出rootfs区域。13.进一步的,还包括:将与系统权限相关的配置文件和用户交互程序文件均作为待修改文件,根据rootfs镜像中所有待修改文件对应的压缩数据块构建待修改文件列表,依次对待修改文件列表中各待修改文件对应的压缩数据块通过s3和s4的步骤进行处理后,重启系统,判断是否能够进入系统的管理员模式,如果不能,将该次处理对应的待修改文件从待修改文件列表中删除后,对待修改文件列表中的下一个待修改文件对应的压缩数据块进行重复操作,直到待修改文件列表为空或者能够进入系统的管理员模式。14.进一步的,步骤s4中修改后的数据块的大小与修改前的数据块的大小相同。15.一种物联网权限绕过取证终端设备,包括处理器、存储器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现本发明实施例上述的方法的步骤。16.一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现本发明实施例上述的方法的步骤。17.本发明采用如上技术方案,可以绕过物联网设备的账号密码,进入其系统模式进行数据取证。附图说明18.图1所示为本发明实施例一的流程图。19.图2所示为该实施例中squashfs文件系统结构示意图。具体实施方式20.为进一步说明各实施例,本发明提供有附图。这些附图为本发明揭露内容的一部分,其主要用以说明实施例,并可配合说明书的相关描述来解释实施例的运作原理。配合参考这些内容,本领域普通技术人员应能理解其他可能的实施方式以及本发明的优点。21.现结合附图和具体实施方式对本发明进一步说明。22.实施例一:23.本发明实施例提供了一种物联网权限绕过取证方法,如图1所示,所述方法包括以下步骤:24.s1:获取rootfs(根文件系统)镜像。25.该实施例中rootfs镜像的获取方法为:通过进入嵌入式设备的系统引导模式,将rootfs镜像通过接口导出,如果无法进入系统引导模式,则通过芯片镜像的方式进行完整镜像并导出rootfs区域。26.s2:分析并记录rootfs镜像的压缩方式和压缩参数。27.rootfs往往采用常见的压缩型文件系统进行压缩处理,如squashfs、jffs2等文件系统,因此通过类linux系统的文件系统命令指定相关参数对rootfs镜像进行挂载分析,并记录rootfs镜像对应的压缩参数。28.s3:对rootfs镜像中与系统权限相关的配置文件和/或用户交互程序文件对应的压缩数据块进行解压,并对解压后的数据块的内容进行修改。29.rootfs是嵌入式设备内核启动时所挂载的第一个文件系统,内核代码映像文件保存在根文件系统中,而系统引导启动程序会在根文件系统挂载之后从中把一些基本的初始化脚本和服务等加载到内存中去运行。只有成功挂载rootfs之后,系统才能正常启动,从而挂载其他的文件系统。rootfs的etc目录下往往存储着与账号密码权限相关的配置文件,bin或sbin目录下存储着ssh、shell、mount等关键的用户交互程序,root目录为根用户的目录、存放root用户相关的文件,普通用户的目录是/home下的某个子目录,其他还包括dev、mnt、usr、lib、tmp等目录。通过这些目录下的配置文件及可执行程序,对系统最初的启动做管理及配置,以及挂载其他文件系统。30.由于本实施例需要绕过密码权限进行取证,因此需要对与密码权限相关的文件内容进行修改,在rootfs中对应的文件为etc目录下存储的与账号密码权限相关的配置文件和bin或sbin目录下存储的ssh、shell、mount等关键的用户交互程序。31.s4:将修改后的数据块通过记录的压缩方式和压缩参数重新压缩后,与rootfs镜像中未修改的压缩数据块重新组装为rootfs镜像,并将重新组装后的rootfs镜像刷写到芯片镜像中或内存中。32.s5:重启系统,进入系统的管理员模式,在用户区解密的状态下获取设备存储的数据,并对设备进行取证分析。33.由于rootfs中绕过密码权限时需要修改的文件种类较多且不固定,有时候可能仅需修改其中的部分文件即可,但有时候需要修改所有的文件,因此为了减少刷写次数、加快处理速度,该实施例中还包括:将与系统权限相关的配置文件和用户交互程序文件均作为待修改文件,根据rootfs镜像中所有待修改文件构建待修改文件列表dfl,依次对待修改文件列表dfl中各待修改文件对应的压缩数据块通过s3和s4的步骤进行处理后,重启系统,判断是否能够进入系统的管理员模式,如果不能,将该次处理对应的待修改文件从待修改文件列表dfl中删除后,对待修改文件列表dfl中的下一个待修改文件对应的压缩数据块进行重复操作(即与上一个待修改文件相同的操作),直到待修改文件列表dfl为空或者能够进入系统的管理员模式。34.如果待修改文件列表dfl为空则说明待修改文件列表dfl中的所有待修改文件均已进行修改,无法通过权限修改的方式进入系统管理员模式,返回失败。35.由于rootfs采用的squashfs、jffs2等压缩类文件系统,在修改文件后重新压缩成镜像过程中采用的是多线程并发压缩的方式,不同文件压缩到实际镜像中的顺序每次都会有较大差异。因此,如果是针对rootfs镜像中的局部文件的校验不能绕过时,不能采用直接将整个rootfs镜像解压后,修改对应的局部文件,在将修改后的整个rootfs重新压缩为镜像的方式。该实施例中为了解决该技术问题,采用定位rootfs镜像中需要修改的局部文件对应的压缩数据块的地址后,提取并解压该压缩数据块后,对解压的压缩数据块的内容进行修改,修改后通过步骤s2中记录的压缩方式和压缩参数重新压缩为与原始大小相同大小的数据块,替换原rootfs镜像中对应的数据块。36.以squashfs文件系统类型的rootfs镜像为例,如图2和表1所示,通过镜像中的superblock索引到具体的文件目录信息索引块directortable、文件节点信息索引块inodetable和碎片数据索引块framenttable进行文件系统解析,结合文件目录信息索引块directortable和文件节点信息索引块inodetable遍历文件目录树中的文件,找到与待修改文件列表dfl中文件相同的文件,再结合文件节点信息索引块inodetable以及碎片数据索引块framenttable进行文件系统解析并定位待修改文件列表dfl中各文件对应的具体压缩数据块的位置yb及大小ys。并输出待修改文件列表dfl中所有文件对应的数据块位置列表ybl和数据块大小列表ysl。37.表1[0038][0039]选择待修改文件列表dfl中一个待修改文件,通过ybl及ysl找到对应的数据块位置yb及数据块大小ys,导出该待修改对应的压缩数据块,结合superblock中的压缩算法对压缩块进行解压,修改需要改写的文件内容,修改后结合压缩参数重新压缩成相同大小的压缩数据块。需要说明的是修改及压缩处理过程要保证压缩块的大小不变,可通过添加删除无影响内容来实现。将修改成功的压缩块替换镜像中yb位置ys大小的数据块内容。[0040]本发明实施例通过导出、分析、修改rootfs镜像部分安全相关配置或用户交互程序文件,再回刷存储芯片,进而启动后可以进入系统的进行数据提取。涉及squashfs、jffs2等压缩型文件系统结构分析、未解压情况下数据块改写等技术,通过该技术能够解决数据区硬件加密、系统账号密码未知无法进行取证分析等难题。对新型安全复杂的物联网智能设备电子数据取证分析具有重大意义。[0041]实施例二:[0042]本发明还提供一种物联网权限绕过取证终端设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现本发明实施例一的上述方法实施例中的步骤。[0043]进一步地,作为一个可执行方案,所述物联网权限绕过取证终端设备可以是桌上型计算机、笔记本、掌上电脑及云端服务器等计算设备。所述物联网权限绕过取证终端设备可包括,但不仅限于,处理器、存储器。本领域技术人员可以理解,上述物联网权限绕过取证终端设备的组成结构仅仅是物联网权限绕过取证终端设备的示例,并不构成对物联网权限绕过取证终端设备的限定,可以包括比上述更多或更少的部件,或者组合某些部件,或者不同的部件,例如所述物联网权限绕过取证终端设备还可以包括输入输出设备、网络接入设备、总线等,本发明实施例对此不做限定。[0044]进一步地,作为一个可执行方案,所称处理器可以是中央处理单元(centralprocessingunit,cpu),还可以是其他通用处理器、数字信号处理器(digitalsignalprocessor,dsp)、专用集成电路(applicationspecificintegratedcircuit,asic)、现场可编程门阵列(field-programmablegatearray,fpga)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等,所述处理器是所述物联网权限绕过取证终端设备的控制中心,利用各种接口和线路连接整个物联网权限绕过取证终端设备的各个部分。[0045]所述存储器可用于存储所述计算机程序和/或模块,所述处理器通过运行或执行存储在所述存储器内的计算机程序和/或模块,以及调用存储在存储器内的数据,实现所述物联网权限绕过取证终端设备的各种功能。所述存储器可主要包括存储程序区和存储数据区,其中,存储程序区可存储操作系统、至少一个功能所需的应用程序;存储数据区可存储根据手机的使用所创建的数据等。此外,存储器可以包括高速随机存取存储器,还可以包括非易失性存储器,例如硬盘、内存、插接式硬盘,智能存储卡(smartmediacard,smc),安全数字(securedigital,sd)卡,闪存卡(flashcard)、至少一个磁盘存储器件、闪存器件、或其他易失性固态存储器件。[0046]本发明还提供一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现本发明实施例上述方法的步骤。[0047]所述物联网权限绕过取证终端设备集成的模块/单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本发明实现上述实施例方法中的全部或部分流程,也可以通过计算机程序来指令相关的硬件来完成,所述的计算机程序可存储于一计算机可读存储介质中,该计算机程序在被处理器执行时,可实现上述各个方法实施例的步骤。其中,所述计算机程序包括计算机程序代码,所述计算机程序代码可以为源代码形式、对象代码形式、可执行文件或某些中间形式等。所述计算机可读介质可以包括:能够携带所述计算机程序代码的任何实体或装置、记录介质、u盘、移动硬盘、磁碟、光盘、计算机存储器、只读存储器(rom,read-onlymemory)、随机存取存储器(ram,randomaccessmemory)以及软件分发介质等。[0048]尽管结合优选实施方案具体展示和介绍了本发明,但所属领域的技术人员应该明白,在不脱离所附权利要求书所限定的本发明的精神和范围内,在形式上和细节上可以对本发明做出各种变化,均为本发明的保护范围。当前第1页12当前第1页12

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。