1.本发明属于信息与通信工程技术领域,具体涉及一种考虑信息传输安全的低能耗中继功率分配方法。

背景技术:

2.随着物联网的发展,信息呈现爆炸式增长,数据传输的安全性日益严重。随着计算能力的提高,传统的基于算法复杂度的信息加密方式不再适用于现有网络,物理层安全以窃听信道为基础,采用保密编码、协作干扰等物理层技术实现信息的安全传输,成为传统安全体制的重要补充。信任度对通信安全有着至关重要的影响,同时网络中存在许多自私用户。目前,多数学者研究通过加入干扰信号,可以保障用户信息安全传输,使窃听者无法获取有用信息,但由于中继可用总功率有限,中继发送干扰信号消耗功率过大可能导致接收者无法获得有用信号,若发送信号所消耗功率过大可能导致窃听者获取发送信息,导致用户信息泄露。因此,在中继功率有限且中继信任度不同的情况下,如何保障用户信息的安全传输成为了一个亟待解决的问题。

技术实现要素:

3.针对现有技术中存在的上述问题,本发明提供一种考虑信息传输安全的低能耗中继功率分配方法,中继在接收源节点发送消息的同时发送干扰信号,需要一个发送有用信号的功率,此外还需要消耗一部分发送干扰信号的功率,本发明在满足中继最大功率限制和信任度以及平均保密速率约束的条件下,提出了一种既能保证安全性能又能最小化中继总功耗的中继功率分配策略。

4.本发明采用以下技术方案:

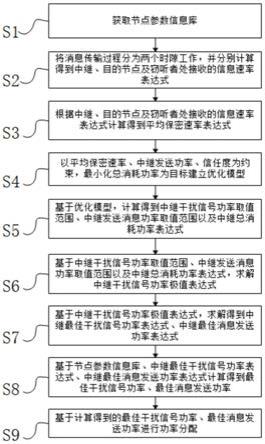

5.一种考虑信息传输安全的低能耗中继功率分配方法,包括步骤:

6.s1、获取节点参数信息库;

7.s2、将消息传输过程分为两个时隙工作,并分别计算得到中继、目的节点及窃听者处接收的信息速率表达式;

8.s3、根据中继、目的节点及窃听者处接收的信息速率表达式计算得到平均保密速率表达式;

9.s4、以平均保密速率、中继发送功率、信任度为约束,最小化总消耗功率为目标建立优化模型;

10.s5、基于优化模型,计算得到中继干扰信号功率取值范围、中继发送消息功率取值范围以及中继总消耗功率表达式;

11.s6、基于中继干扰信号功率取值范围、中继发送消息功率取值范围以及中继总消耗功率表达式,求解中继干扰信号功率极值表达式;

12.s7、基于中继干扰信号功率极值表达式,求解得到中继最佳干扰信号功率表达式、中继最佳消息发送功率表达式;

13.s8、基于节点参数信息库、中继最佳干扰信号功率表达式、中继最佳消息发送功率表达式计算得到最佳干扰信号功率、最佳消息发送功率;

14.s9、基于计算得到的最佳干扰信号功率、最佳消息发送功率进行功率分配。

15.作为优选方案,步骤s2中,中继处接收的信息速率r

si

表达式为:

[0016][0017]

其中,ps表示发送者s发送功率,g

si

表示发送者s和中继i之间的信道系数,表示中继i处的加性高斯白噪声方差。

[0018]

作为优选方案,步骤s2中,目的节点处接收的信息速率r

id

表达式为:

[0019][0020]

其中,p

ic

表示中继i的消息发送功率,g

id

表示中继i与目的节点d之间的信道系数,表示目的节点d处的加性高斯白噪声方差。

[0021]

作为优选方案,步骤s2中,窃听者处接收的信息速率re表达式为:

[0022][0023]

其中,g

se

表示发送者s和窃听者e之间的信道系数,p

ij

表示中继i接收到信号时发送的干扰信号功率,g

ie

表示中继i和窃听者e之间的信道系数,表示窃听者e处的加性高斯白噪声方差。

[0024]

作为优选方案,步骤s3中,平均保密速率表达式为:

[0025]

αi[min(r

si

,r

id

)-re],

[0026]

其中,αi表示中继i的信任度。

[0027]

作为优选方案,步骤s4中,优化模型具体为:

[0028][0029]

s.t.

[0030][0031]

0《p

ic

p

ij

≤p

max

ꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(5-2)

[0032]

0≤αi≤1

ꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(5-3)

[0033]

其中,式(5-1)代表平均保密速率约束,表示平均保密速率的下限,式(5-2)表示中继i的发送功率约束,p

max

表示中继i发送功率的上限,式(5-3)表示信任度约束。

[0034]

作为优选方案,步骤s5中,包括步骤:

[0035]

s5.1、考虑中继处接收的信息速率大于目的节点处接收的信息速率,即r

si

》r

id

,则

中继i的消息发送功率p

ic

应满足以下两个条件:

[0036][0037]

s5.2、将式(2)、式(3)代入式(5-1),若中继i发送的干扰信号功率满足:

[0038][0039]

则可获得中继i的消息发送功率p

ic

取值为:

[0040][0041]

中继i的总消耗功率p

it

为:

[0042]

p

it

=p

ic

p

ij

ꢀꢀꢀꢀ

(9)。

[0043]

作为优选方案,步骤s6中,包括步骤:

[0044]

s6.1、计算中继干扰信号功率的一阶导数如下:

[0045][0046]

s6.2、令式(10)等于零,中继干扰信号功率极值表达式为

[0047][0048]

作为优选方案,步骤s7中,中继最佳干扰信号功率p

ij*

表达式为:

[0049][0050]

作为优选方案,步骤s7中,将式(12)代入式(8),可得中继最佳发送功率p

ic*

表达式为:

[0051]

[0052]

本发明的有益效果是:

[0053]

本发明针对中继在接收源节点发送消息的同时发送干扰信号,分析信任度与中继总消耗功率的关系,在中继最大消耗功率和信任度以及平均保密速率的约束下,通过改变中继功率的分配策略,优化了中继总消耗功率,实现了协作干扰下中继功率的最小化。

附图说明

[0054]

为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

[0055]

图1是本发明所述一种考虑信息传输安全的低能耗中继功率分配方法的流程图;

[0056]

图2是网络示意图;

[0057]

图3是中继的干扰功率与总消耗功率关系图;

[0058]

图4是信任度与总消耗功率关系图。

具体实施方式

[0059]

以下通过特定的具体实施例说明本发明的实施方式,本领域技术人员可由本说明书所揭露的内容轻易地了解本发明的其他优点与功效。本发明还可以通过另外不同的具体实施方式加以实施或应用,本说明书中的各项细节也可以基于不同观点与应用,在没有背离本发明的精神下进行各种修饰或改变。需说明的是,在不冲突的情况下,以下实施例及实施例中的特征可以相互组合。

[0060]

参照图1,本实施例提供一种考虑信息传输安全的低能耗中继功率分配方法,包括步骤:

[0061]

s1、获取节点参数信息库;

[0062]

s2、将消息传输过程分为两个时隙工作,并分别计算得到中继、目的节点及窃听者处接收的信息速率表达式;

[0063]

s3、根据中继、目的节点及窃听者处接收的信息速率表达式计算得到平均保密速率表达式;

[0064]

s4、以平均保密速率、中继发送功率、信任度为约束,最小化总消耗功率为目标建立优化模型;

[0065]

s5、基于优化模型,计算得到中继干扰信号功率取值范围、中继发送消息功率取值范围以及中继总消耗功率表达式;

[0066]

s6、基于中继干扰信号功率取值范围、中继发送消息功率取值范围以及中继总消耗功率表达式,求解中继干扰信号功率极值表达式;

[0067]

s7、基于中继干扰信号功率极值表达式,求解得到中继最佳干扰信号功率表达式、中继最佳消息发送功率表达式;

[0068]

s8、基于节点参数信息库、中继最佳干扰信号功率表达式、中继最佳消息发送功率表达式计算得到最佳干扰信号功率、最佳消息发送功率;

[0069]

s9、基于计算得到的最佳干扰信号功率、最佳消息发送功率进行功率分配。

[0070]

具体地:

[0071]

本发明网络拓扑图如图2所示。在该网络中,存在一个发送者s,一个接收者d,一个窃听者e以及m个中继,用集合r表示,其中r={r1,r2,

…

,rm},中继在该系统中采用译码重传(df)传输协议。消息传输分为两个时隙中完成,在第一个时隙,发送者以功率ps给中继传输消息信号,中继接收到信号的同时以功率p

ij

发送干扰信号。此时,假设中继节点能够完全消除自干扰,步骤s2中,中继处接收的信息速率r

si

表达式为:

[0072][0073]

其中,ps表示发送者s发送功率,g

si

表示发送者s和中继i之间的信道系数,表示中继i处的加性高斯白噪声方差。

[0074]

在第二个时隙,若选定第i个中继转发消息,假设目的节点能够消除中继发送的干扰信号,步骤s2中,目的节点处接收的信息速率r

id

表达式为:

[0075][0076]

由于中继在两个时隙中都发送干扰信号,步骤s2中,窃听者处接收的信息速率re表达式为:

[0077][0078]

其中,g

se

表示发送者s和窃听者e之间的信道系数,p

ij

表示中继i接收到信号时发送的干扰信号功率,g

ie

表示中继i和窃听者e之间的信道系数,表示窃听者e处的加性高斯白噪声方差。

[0079]

在两跳中继网络中,接收者可获得的最大信息速率应当取两跳传输速率中的较小值,即min(r

si

,r

id

)。若不将信任度考虑在内,选择第i个中继转发消息的保密信息速率表达式如下

[0080]

r=min(r

si

,r

id

)-reꢀꢀꢀꢀ

(4)

[0081]

若中继i的信任度为αi,即该中继以概率αi转发发送者的信息。此时,步骤s3中,平均保密速率表达式为:

[0082]

αi[min(r

si

,r

id

)-re]。

[0083]

步骤s4中,以平均保密速率约束,选择最佳中继,以最小化总消耗功率为目标建立优化模型如下:

[0084][0085]

s.t.

[0086][0087]

0《p

ic

p

ij

≤p

max

ꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(5-2)

[0088]

0≤αi≤1

ꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(5-3)

[0089]

其中,式(5-1)代表平均保密速率约束,r表示平均保密速率的下限,式(5-2)表示中继i的发送功率约束,p

max

表示中继i发送功率的上限,式(5-3)表示信任度约束,αi取值范围从0到1。

[0090]

步骤s5中,具体为:

[0091]

为了满足保密信息速率的约束,同样可分为两种情况

[0092]

1、中继处接收的信息速率大于目的节点处接收的信息速率,即r

si

》r

id

;

[0093]

2、中继处接收的信息速率小于等于目的节点处接收的信息速率,即r

si

≤r

id

。

[0094]

本实施例中,考虑第一种情况,即r

si

》r

id

,则中继i的消息发送功率p

ic

应满足以下两个条件:

[0095][0096]

将式(2)、式(3)代入式(5-1),若中继i发送的干扰信号功率p

ij

满足:

[0097][0098]

则可获得中继i的消息发送功率p

ic

取值为:

[0099][0100]

中继i的总消耗功率p

it

为:

[0101]

p

it

=p

ic

p

ij

ꢀꢀꢀꢀ

(9)。

[0102]

步骤s6中,包括步骤:

[0103]

s6.1、计算中继干扰信号功率的一阶导数如下:

[0104][0105]

s6.2、令式(10)等于零,中继干扰信号功率极值表达式为

[0106][0107]

显然,且p

ij2

处的二阶导数大于零,由此可知p

ij2

处是极小值点。同时由于干扰功率为非负值,则步骤s7中,中继最佳干扰信号功率p

ij*

表达式为:

[0108][0109]

进一步,步骤s7中,将式(12)代入式(8),可得中继最佳发送功率p

ic*

表达式为:

[0110][0111]

进一步,将节点参数信息库中的已知参数代入中继最佳干扰信号功率p

ij*

表达式、中继最佳发送功率p

ic*

表达式即可得到最终结果。

[0112]

最后,基于该最终结果进行功率分配即可。

[0113]

最小总消耗功率p

it*

表达式为:

[0114]

p

it

=min(p

ic*

p

ij*

,p

max

)

ꢀꢀꢀꢀ

(14)。

[0115]

本发明针对中继在接收源节点发送消息的同时发送干扰信号,分析信任度与中继总消耗功率的关系,在中继最大消耗功率和信任度以及平均保密速率的约束下,通过改变中继功率的分配策略,优化了中继总消耗功率,实现了协作干扰下中继功率的最小化。

[0116]

参照图3,描述了在信任度分别为0.2、0.5、1的情况下中继干扰功率与总消耗功率之间的关系。从图中可以看出,总消耗功率随着中继干扰功率的增加,呈现一个先下降后上升的趋势,表明存在一个最佳的干扰功率,使得中继的总消耗功率最小。同理,基于不同信任度的中继,信任度越高,为满足保密速率约束,在相同干扰功率的情况下,所需的总消耗功率越小。

[0117]

参照图4,描述了在中继到目的的信道增益分别为-10db、-20db、-30db的情况下中继信任度与总消耗功率之间的关系。从图中可以看出,随着信任度的增加,总消耗功率逐渐降低并趋于稳定。分析不同信道增益的三条曲线,中继到目的的信道增益越低,信任度对总消耗功率的影响越大。由此可见,在信道情况较差的网络中,即窃听信道条件比合法信道条件更好时,对于中继信任度的要求更高。

[0118]

以上所述的实施例仅仅是对本发明的优选实施方式进行描述,并非对本发明的范围进行限定,在不脱离本发明设计精神的前提下,本领域普通技术人员对本发明的技术方案作出的各种变形和改进,均应落入本发明的保护范围内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。