1.本发明涉及信息传输技术领域,特别涉及一种用于抗量子攻击的对称密钥分配方法。

背景技术:

2.在对抗量子计算机攻击这个方面,对称密码机制有着天然的优势,因为通常情况下,对称密码机制中使用的密钥都是随机生成的,而不是由特定的算法生成的。但正是由于对称密钥的随机性,使得对称密钥的分发必须得使用其它的方式来保证安全。实际上目前广泛使用的基于非对称密码机制的保密通信中,非对称密码机制通常是用来在通信双方之间协商对称密钥的,最终用来加密数据进行传输的是对称密钥。既然对称密钥协商的安全是使用非对称密码算法来保证的,这个过程也不是抗量子计算机攻击的。

3.目前能够抗量子攻击的对称密钥分发的途径主要有两种,一种是量子通信,基于量子密钥分发的原理,通过量子信道实现对称密钥的安全传输;另一种就是通过人工或者其他渠道携带含有对称密钥的介质(比如纸质密码本、磁盘等)。前者能够在物理上实现对称密钥分发的安全,但是需要特殊的设备和光纤信道,价格非常昂贵;后者的安全性依赖于含有对称密钥的介质的传输途径,且便捷性不足且人为性失误不可避免。

技术实现要素:

4.本发明目的在于提供用于抗量子攻击的对称密钥分配方法,用于实现对称密钥在密钥管理服务器和密钥服务终端之间的安全分配的有益效果。

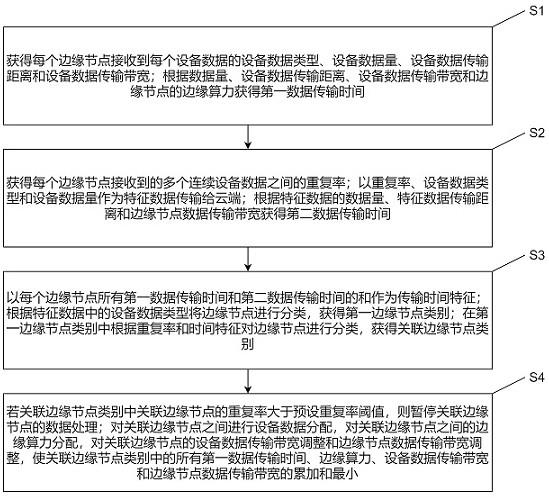

5.本发明的技术方案是这样实现的:一种用于抗量子攻击的对称密钥分配方法,所述对称密钥分配方法的双方主体为生成对称密钥的密钥管理服务器以及密钥服务终端,所述密钥管理服务器需要分发量子密钥,一种为应用密钥,用于提供给应用数据加密,其长度记为m;另一种是用于加密应用密钥的根密钥,其长度记为n,且n》m;对称密钥分配方法具体包括以下步骤:a、密钥服务终端与密钥管理服务器共享至少一个根密钥,记为kr1,之后启动密钥分发过程;b、密钥管理服务器通过随机数发生器生成1个长度为n的随机数用于更新kr1,记为kr2;同时密钥管理服务器通过随机数发生器生成k个长度为m的随机数,用作应用密钥,记为ka,且k大于等于1,然后用kr1加密并认证新生成的k 1个随机数,结果记为e(kr1,k 1),根据e(kr1,k 1)构建密钥分发报文,发送给密钥服务终端;c、密钥服务终端接收到密钥管理服务器发送的密钥分发报文,获得e(kr1,k 1),用双方共享的根密钥kr1进行认证,然后解密,得到1个kr2和k个ka;d、密钥服务终端生成根密钥更新报文,用以通知密钥管理服务器,密钥服务终端的根密钥已经更新成kr2,该根密钥更新报文用kr1加密认证后,发送给密钥管理服务器;

e、密钥管理服务器收到kr1加密的根密钥更新报文,利用kr1进行认证解密,然后生成根密钥更新确认报文,该根密钥更新确认报文用kr1加密认证;f、密钥服务终端收到加密的根密钥更新确认报文,利用kr1进行认证解密,密钥分配过程完成。

6.优选地,步骤e中,根密钥更新确认报文发送至密钥服务终端用以通知密钥服务终端删除旧的根密钥kr1,同时密钥管理服务器删除旧的根密钥kr1;步骤f中,密钥服务终端收到加密的根密钥更新确认报文,利用kr1进行认证解密,然后删除kr1,使用kr2作为唯一的根密钥。

7.优选地,,n≥256,m≥128,且n-m≥128。

8.与现有技术相比,本发明有以下有益效果:本发明的用于抗量子攻击的对称密钥分配方法,通过优化密钥管理服务器与密钥服务终端之间对称密钥分发机制,密钥管理服务器负责生成对称密钥,分发给密钥服务终端,实现对称密钥在密钥管理服务器和密钥服务终端之间的安全分配,使对称密钥在传输中被破解的几率几乎为零,可达到抗量子攻击的安全性能,从而实现对称密钥的安全传输,同时,本发明的对称密钥分配方法过程简单明了,易于实现。

具体实施方式

9.下面对本发明进行清楚、完整地描述。

10.本发明的一种用于抗量子攻击的对称密钥分配方法,所述对称密钥分配方法的双方主体为生成对称密钥的密钥管理服务器以及密钥服务终端,所述密钥管理服务器需要分发量子密钥,一种为应用密钥,用于提供给应用数据加密,其长度记为m;另一种是用于加密应用密钥的根密钥,其长度记为n,且n》m;另外n≥256,m≥128,且n-m≥128;对称密钥分配方法具体包括以下步骤:a、密钥服务终端与密钥管理服务器共享至少一个根密钥,记为kr1,之后启动密钥分发过程;b、密钥管理服务器通过随机数发生器生成1个长度为n的随机数用于更新kr1,记为kr2;同时密钥管理服务器通过随机数发生器生成k个长度为m的随机数,用作应用密钥,记为ka,且k大于等于1,然后用kr1加密并认证新生成的k 1个随机数,结果记为e(kr1,k 1),根据e(kr1,k 1)构建密钥分发报文,发送给密钥服务终端;c、密钥服务终端接收到密钥管理服务器发送的密钥分发报文,获得e(kr1,k 1),用双方共享的根密钥kr1进行认证,然后解密,得到1个kr2和k个ka;d、密钥服务终端生成根密钥更新报文,用以通知密钥管理服务器,密钥服务终端的根密钥已经更新成kr2,该根密钥更新报文用kr1加密认证后,发送给密钥管理服务器;e、密钥管理服务器收到kr1加密的根密钥更新报文,利用kr1进行认证解密,然后生成根密钥更新确认报文,该根密钥更新确认报文用kr1加密认证;f、密钥服务终端收到加密的根密钥更新确认报文,利用kr1进行认证解密,密钥分配过程完成。

11.步骤e中,根密钥更新确认报文发送至密钥服务终端用以通知密钥服务终端删除旧的根密钥kr1,同时密钥管理服务器删除旧的根密钥kr1;步骤f中,密钥服务终端收到加

密的根密钥更新确认报文,利用kr1进行认证解密,然后删除kr1,使用kr2作为唯一的根密钥。步骤e以及步骤f中将根密钥kr1删除,不仅可以降低双方密钥存储列表的冗余度,节省存储空间,主要的是避免根密钥杂乱,从而降低了对称密钥传输过程的安全性。

12.实施例:本实施例中提出的对称密钥分发机制,涉及两种密钥,一种是系统中分发的密钥,用于提供给应用数据加密,以下称之为应用密钥,其长度记为m,一种是用于加密应用密钥以保证其传输安全的密钥,以下称之为根密钥,其长度记为n,且取n=256,m=128。

13.在密钥分发过程启动之前,密钥服务终端必须已经和密钥管理服务器共享至少一个根密钥,记为kr1,之后启动密钥分发过程:(1)密钥管理服务器通过随机数发生器生成1个长度为n的随机数用于更新kr1,记为kr2;同时密钥管理服务器通过随机数发生器生成k个长度为m的随机数,用作应用密钥,记为ka,且k大于等于1,所述随机数发生器可为硬件或者软件形式,然后用kr1加密并认证新生成的k 1个随机数,结果记为e(kr1,k 1),根据e(kr1,k 1)构建密钥分发报文,发送给密钥服务终端;(2)密钥服务终端接收到密钥分发报文,获得e(kr1,k 1),用kr1进行认证,确保数据在传输的过程中没有被篡改,然后解密,得到kr2,和k个应用密钥ka;(3)密钥服务终端生成根密钥更新报文,用以通知密钥管理服务器,终端的根密钥已经更新成kr2,该报文用kr1加密认证,发送给密钥管理服务器;(4)密钥管理服务器收到加密的根密钥更新报文,利用kr1进行认证解密,然后生成根密钥更新确认报文,用以通知密钥服务终端可以删除旧的根密钥kr1,该报文用kr1加密认证。然后密钥管理管理服务器删除旧的根密钥kr1;(5)密钥服务终端收到加密的根密钥更新确认报文,利用kr1进行认证解密,然后删除kr1,使用kr2作为唯一的根密钥,密钥分配(更新)过程完成。

14.在上述步骤(4)过程中,密钥管理服务器只有在收到密钥服务终端的根密钥更新报文之后,才能激活新的根密钥kr2,在下次密钥分发过程中使用新的根密钥kr2,这样就可以避免密钥管理服务器和密钥服务终端之间因根密钥不同步而导致的密钥分发失败的问题。

15.本实施例安全性原理解析:密钥分发的安全性的本质在于根密钥是否能够被破解,若根密钥无法被破解,该分配方法就是安全的。根密钥被破解,有两种方式,一种是直接截获密钥分发报文破解,因为所有的密钥都是随机数,所以在这种情况下,根密钥被破解的概率为: 第二种方式是先破解应用密钥ka,再破解根密钥kr,假设ka被破解的概率为pa,则在此种情况下,根密钥被破解的概率:因为远小于,所以该算法被破解的概率可以近似为。特别的,在k=1时,系统被破解的概率为:

因为,所以系统被破解的最大概率为。

16.在本实施例应用中,取n=256,m=128,系统被破解的概率为2-128

,可以认为是绝对安全的。

17.综合本发明的具体方法过程以及安全性原理解析可知,本发明的用于抗量子攻击的对称密钥分配方法,通过优化密钥管理服务器与密钥服务终端之间对称密钥分发机制,密钥管理服务器负责生成对称密钥,分发给密钥服务终端,实现对称密钥在密钥管理服务器和密钥服务终端之间的安全分配,使对称密钥在传输中被破解的几率几乎为零,可达到抗量子攻击的安全性能,从而实现对称密钥的安全传输。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。