1.本发明涉及一种信息加密技术,特别是涉及一种图像加密方法。

背景技术:

2.随着网络技术的飞速发展,携带大量信息的数字图像将在各种通信网络中越来越频繁地传输。同时,盗窃和篡改数字图像内容也是常见的。这导致人们对信息安全的担忧,从而激发对图像加密的研究。目前,一些加密算法仍存在安全性弱或效率低等问题,设计一种安全且高效的图像加密方法已成为相关领域学者的研究重点。

3.为保障图像在网络中的安全传输,结合图像每个像素值的8个比特和整数混沌序列每个元素的8个比特,设计了一种用放射形结构进行的比特级扩散规则,提出了一种基于放射形扩散的图像加密方法。该方法利用三级放射形结构进行扩散操作,实现强扩散的目的,有效地提高了加密的安全性。

技术实现要素:

4.本发明的目的:针对现有的图像加密方法存在的安全性弱问题,提出一种基于放射形扩散的图像加密方法。

5.本发明的技术方案:为实现上述发明目的,采用的技术方案为基于放射形扩散的图像加密方法,令发送方为alice,接收方为bob;alice的加密步骤详述如下:步骤1:生成混沌序列:令原始灰色图像i,其大小为m

×

n,采用二维逻辑正弦耦合映射(two-dimensional logistic-sine-coupling map,2d-lscm),如公式(1)所示,产生4个混沌序列;具体为:随机选取初始值x

01

和y

01

,迭代该映射m

×

n次,可得2个长度为mn的混沌序列x1={x

1i

}和y1={y

1i

};随机选取初始值x

02

和y

02

,迭代该映射m

×

n次,可得2个长度为mn的混沌序列x2={x

2i

}和y2={y

2i

};,

ꢀꢀ

(1)其中,xi∈(0, 1),yi∈(0, 1),控制参数u=0.9912;步骤2:混沌序列排序:利用公式(2)对x1进行升序排序,[t, s]=sort(x1),

ꢀꢀ

(2)其中,sort(

·

)为排序函数,t为排序后的混沌序列,s为索引序列;步骤3:混沌序列整数化:计算,z

1i = mod(floor(y

1i

×

10

14

), 256),i=1, 2,

ꢀ…

, mn,

ꢀꢀ

(3)z

2i = mod(floor(x

2i

×

10

14

), 256),i=1, 2,

ꢀ…

, mn,

ꢀꢀ

(4)z

3i = mod(floor(y

2i

×

10

14

), 256),i=1, 2,

ꢀ…

, mn, (5)其中,y

1i

∈y1,x

2i

∈x2,y

2i

∈y2,mod(

·

)为取模运算函数,floor(

·

)为向下取整函数,可产生3个长度为mn的整数混沌序列z1={z

1i

},z2={z

2i

}和z3={z

3i

};步骤4:混沌序列二值化:将z1, z2, z3分别进行二值化处理,即混沌序列中的每个

元素由十进制转换为8个比特的二进制表示,可得3个长度为8mn的比特序列l1={l

1j

},l2={l

2j

},l3={l

3j

},其中,j=1, 2,

ꢀ…

, 8mn;步骤5:像素级置乱:将i转换为1个长度为mn的像素序列a;按照s中元素的顺序改变a中的像素位置,可得1个长度为mn的置乱图像序列p={pi};步骤6:图像序列二值化:将p进行二值化处理,即每个像素值由十进制转换为8个比特的二进制表示,可得1个长度为8mn的比特序列q={qj};步骤7:放射形扩散:放射形扩散指一种用放射形结构进行的比特级扩散,具体包括三级扩散:第一级利用q和l1进行两位放射扩散,可得1个长度为8mn的比特序列r1={r

1j

};第二级利用r1和l2进行四位放射扩散,可得1个长度为8mn的比特序列r2={r

2j

};第三级利用r2和l3进行八位放射扩散,可得1个长度为8mn的比特序列r3={r

3j

};步骤8:生成加密图像:将r3进行十进制转换,即每8个比特转换成1个十进制数,可得1个大小为m

×

n的矩阵c,即为加密图像。

[0006]

进一步地,所述步骤7中,两位放射扩散是指将一个像素值的8个比特和整数混沌序列元素的8个比特进行逐比特异或运算,并把第1比特和第2比特的异或结果互换位置,第3比特和第4比特的异或结果互换位置,第5比特和第6比特的异或结果互换位置,第7比特和第8比特的异或结果互换位置,如公式(6)所示,,i=1, 2,

ꢀ…

, mn,

ꢀꢀ

(6)其中,qj∈q,l

1j

∈l1,r

1j

∈r1,j=1, 2,

ꢀ…

, 8mn,

⊕

为异或运算。

[0007]

进一步地,所述步骤7中,四位放射扩散是指将一个像素的8个比特和整数混沌序列元素的8个比特进行逐比特异或运算,并把第1比特和第4比特的异或结果互换位置,第2比特和第3比特的异或结果互换位置,第5比特和第8比特的异或结果互换位置,第6比特和第7比特的异或结果互换位置,如公式(7)所示,

,i=1, 2,

ꢀ…

, mn,

ꢀꢀ

(7)其中,r

1j

∈r1,l

2j

∈l2,r

2j

∈r2,j=1, 2,

ꢀ…

, 8mn。

[0008]

进一步地,所述步骤7中,八位放射扩散是指将一个像素值的8个比特和整数混沌序列元素的8个比特进行逐比特异或运算,并把第1比特和第8比特的异或结果互换位置,第2比特和第7比特的异或结果互换位置,第3比特和第6比特的异或结果互换位置,第4比特和第5比特的异或结果互换位置,如公式(8)所示,,i=1, 2,

ꢀ…

, mn,

ꢀꢀ

(8)其中,r

2j

∈r2,l

3j

∈l3,r

3j

∈r3,j=1, 2,

ꢀ…

, 8mn。

[0009]

在解密过程中,利用相同的混沌序列对加密图像c进行解密操作,可恢复出原始图像i;bob的解密过程是alice加密的逆过程。

[0010]

有益效果:本发明针对目前的图像加密方法存在安全性弱的问题,提出一种基于放射形扩散的图像加密方法。主要贡献有以下3点:(1)将图像中每个像素值的8个比特和整数混沌序列中每个元素的8个比特进行异或运算,设计了一种放射形结构的比特级扩散规则,包括两位放射扩散、四位放射扩散和八位放射扩散,共三级扩散;(2)结合混沌系统,提出了一种基于放射形扩散的图像加密方法;(3)实验结果和方法分析表明:新方法加密图像时实现强扩散目的,加密效果良好,安全性强,可实现图像内容的网络传输和存储安全。

附图说明

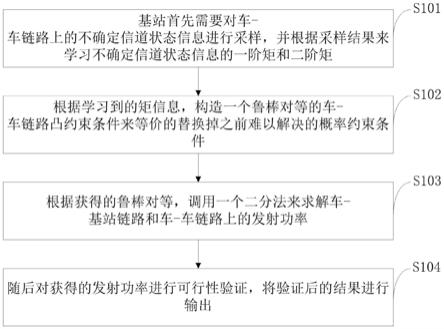

[0011]

图1:基于放射形扩散的图像加密流程图;图2:原始图像;图3:放射形扩散规则示意图;图4:放射形扩散实例示意图;图5:加密图像。

具体实施方式

[0012]

下面结合具体附图和实例对本发明的实施方式进行进一步详细说明。

[0013]

图1是基于放射形扩散的图像加密流程图。

[0014] 采用的编程软件为matlab r2018a,任选如图2所示的一幅大小为512

×

512的图像作为原始图像。采用提出的基于放射形扩散的图像加密方法,alice的加密过程详述如下。

[0015]

步骤1:生成混沌序列:采用公式(1)所示的2d-lscm产生4个混沌序列;具体为:随机选取初始值x

01

=0.2618398和y

01

=0.5194762,迭代该映射512

×

512次,可得2个混沌序列x1={x

1i

}和y1={y

1i

};随机选取初始值x

02

=0.3017294和y

02

=0.1946253,迭代该映射512

×

512次,可得2个混沌序列x2={x

2i

}和y2={y

2i

}。

[0016]

步骤2:混沌序列排序:利用公式(2)对x1进行升序排序,可得1个索引序列s。

[0017]

步骤3:混沌序列整数化:利用y1, x2, y2及公式(3-5),可产生3个长度为262144的整数混沌序列z1={z

1i

},z2={z

2i

}和z3={z

3i

}。

[0018]

步骤4:混沌序列二值化:将z1, z2, z3分别进行二值化处理,即混沌序列中的每个元素由十进制转换为8个比特的二进制表示,可得3个长度为2097152的比特序列l1={l

1j

},l2={l

2j

},l3={l

3j

},其中,j=1, 2,

ꢀ…

, 8mn。

[0019]

步骤5:像素级置乱:将i转换为1个长度为262144的像素序列a;按照s中元素的顺序改变a中的像素位置,可得1个长度为262144的置乱图像序列p={pi}。

[0020]

步骤6:图像序列二值化:将p进行二值化处理,即每个像素值由十进制转换为8个比特的二进制表示,可得1个长度为2097152的比特序列q={qj}。

[0021]

步骤7:放射形扩散:放射形扩散指一种用放射形结构进行的比特级扩散,如图3所示,图4为放射形扩散实例示意图;它具体包括三级扩散:第一级利用q和l1进行两位放射扩散,可得1个长度为2097152的比特序列r1={r

1j

};第二级利用r1和l2进行四位放射扩散,可得1个长度为2097152的比特序列r2={r

2j

};第三级利用r2和l3进行八位放射扩散,可得1个长度为2097152的比特序列r3={r

3j

}。

[0022]

步骤8:生成加密图像:将r3进行十进制转换,即每8个比特转换成1个十进制数,可得1个大小为262144的矩阵c,即为加密图像,如图5所示。

[0023]

在解密过程中,利用相同的混沌序列,对加密图像进行解密操作,可得原始图像,同图2所示。bob的解密过程是alice加密的逆过程。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。