1.本发明涉及云环境的安全领域,尤其是一种云环境下的流量防护方法及装置。

背景技术:

2.随着计算机虚拟化的发展,云环境中的安全问题变的越来越重要。无论是租户之间还是租户到外网的流量,都可能受到网络攻击。一旦一台虚拟机被攻破,攻击者就可以以其为跳板攻击网络中其他虚拟机,造成更大的损失。现有的技术多是通过虚拟安全资源池的方式为租户提供服务。但是随着业务的发展,租户所需的安全服务可能会经常变动,进而导致转发节点的流表数量变多,且变动更频繁,收敛更慢。

3.在网络环境下,一个数据流通常需要经过多个网络设备,例如ids(入侵检测系统)、ips(入侵防御系统)、fw(防火墙)、lb(负载均衡)和waf(web应用防火墙)等,最终才能到达目的端,这就是sfc(service function chain,服务链)技术最常用的场景。sfc技术可以按照用户的需求,将用户的流量按序通过相应的网络功能进行处理,以实现不同用户不同场景流量的处理目标。

技术实现要素:

4.为了解决租户所需的安全服务可能经常变动,进而导致转发节点的流表数量变多的问题,本发明提供一种云环境下的流量防护方法及装置,构建虚拟安全资源池,并使用sfc技术对租户的安全服务构成服务链,服务链根据跳数信息进行转发,和拓扑无关,当租户的安全业务发生变更时,只需要修改sdn控制器的对应关系,转发节点的流表不会随之频繁变动;同时针对https的流量进行ssl卸载和加载,使得虚拟安全设备可以防护https恶意攻击。

5.为实现上述目的,本发明采用下述技术方案:

6.在本发明一实施例中,提出了一种云环境下的流量防护方法,该方法包括:

7.建立虚拟安全资源池;

8.生成服务链,并将分类规则下发到分类器节点,同时将转发表下发到转发节点;

9.分类器节点根据分类规则将不同租户的流量转发到不同的服务链;

10.转发节点对流量进行转发,业务节点对流量进行安全防护处理。

11.进一步地,虚拟安全资源池包括:分类器节点、多个转发节点和多个业务节点,业务节点通过转发节点接入网络;

12.虚拟安全资源池使用网络控制器作为分类器节点、转发节点和业务节点的控制端。

13.进一步地,生成服务链,并将分类规则下发到分类器节点,同时将转发表下发到转发节点,包括:

14.网络控制器根据租户标识和租户订购的安全服务计算出完整的业务路径,并生成不同租户的服务链,然后将分类规则下发到分类器节点,同时将转发表下发到转发节点;

15.当租户订购的安全服务发生变动时,网络控制器重新计算业务路径,并生成新的服务链,然后将分类规则重新下发到分类器节点,同时将转发表重新下发到转发节点。

16.进一步地,分类器节点根据分类规则将不同租户的流量转发到不同的服务链,包括:

17.分类器节点收到租户的流量后,判断是否是https流量,若是https流量,则在分类器节点使用nginx对https流量做ssl卸载的操作;若是非https流量或者卸载之后的https流量,则根据分类规则将不同租户的流量转发到不同的服务链。

18.进一步地,转发节点对流量进行转发,业务节点对流量进行安全防护处理,包括:

19.转发节点之间根据服务链对应的业务路径,按顺序将流量进行转发,业务节点根据所配置的安全防护策略对流量进行安全防护处理;

20.所有业务节点处理完流量之后,在转发尾节点使用nginx对https流量做ssl加载的操作。

21.在本发明一实施例中,还提出了一种云环境下的流量防护装置,该装置包括:

22.虚拟安全资源池,用于将安全能力以虚拟机的形式提供给租户;

23.网络控制器,用于生成服务链,并将分类规则下发到分类器节点,同时将转发表下发到转发节点;

24.转发节点,用于对流量进行转发;

25.分类器节点,用于根据分类规则将不同租户的流量转发到不同的服务链;

26.业务节点,用于根据所配置的安全防护策略对流量进行安全防护处理。

27.进一步地,虚拟安全资源池包括:分类器节点、多个转发节点和多个业务节点,业务节点通过转发节点接入网络;

28.虚拟安全资源池使用网络控制器作为分类器节点、转发节点和业务节点的控制端。

29.进一步地,网络控制器,具体用于:

30.根据租户标识和租户订购的安全服务计算出完整的业务路径,并生成不同租户的服务链,然后将分类规则下发到分类器节点,同时将转发表下发到转发节点;

31.当租户订购的安全服务发生变动时,网络控制器重新计算业务路径,并生成新的服务链,然后将分类规则重新下发到分类器节点,同时将转发表重新下发到转发节点。

32.进一步地,分类器节点,具体用于:

33.收到租户的流量后,判断是否是https流量,若是https流量,则在分类器节点使用nginx对https流量做ssl卸载的操作;若是非https流量或者卸载之后的https流量,则根据分类规则将不同租户的流量转发到不同的服务链。

34.进一步地,转发节点,具体用于:

35.转发节点之间根据服务链对应的业务路径,按顺序将流量进行转发;

36.所有业务节点处理完流量之后,在转发尾节点使用nginx对https流量做ssl加载的操作。

37.在本发明一实施例中,还提出了一种计算机设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,处理器执行计算机程序时实现前述云环境下的流量防护方法。

38.在本发明一实施例中,还提出了一种计算机可读存储介质,计算机可读存储介质存储有执行云环境下的流量防护方法的计算机程序。

39.有益效果:

40.1、本发明将虚拟安全资源池和sfc结合,sfc根据跳数(跳数即转发节点的数量和顺序信息,比如防火墙是第1个转发节点,无论网络拓扑发生什么变化,对于sfc来说,防火墙都是流量的第一跳设备)进行转发,虚拟安全资源池的拓扑发生变化时,不会影响转发节点的流表配置。

41.2、本发明对不同租户的流量进行差异化处理,提高了安全防护的效率。

42.3、本发明对流量进行ssl解密并进行深度检测,增强了安全防护能力。

附图说明

43.图1是本发明云环境下的流量防护方法流程示意图;

44.图2是本发明虚拟安全资源池示意图;

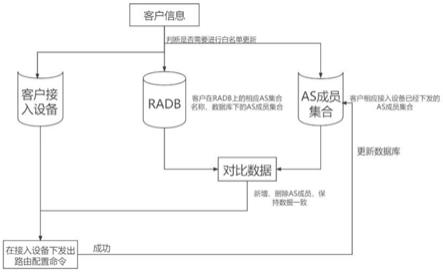

45.图3是本发明虚拟安全资源池建立示意图;

46.图4是本发明一实施例的虚拟安全资源池建立示意图;

47.图5是本发明云环境下的流量防护装置结构示意图;

48.图6是本发明计算机设备结构示意图。

具体实施方式

49.下面将参考若干示例性实施方式来描述本发明的原理和精神,应当理解,给出这些实施方式仅仅是为了使本领域技术人员能够更好地理解进而实现本发明,而并非以任何方式限制本发明的范围。相反,提供这些实施方式是为了使本公开更加透彻和完整,并且能够将本公开的范围完整地传达给本领域的技术人员。

50.本领域技术人员知道,本发明的实施方式可以实现为一种系统、装置、设备、方法或计算机程序产品。因此,本公开可以具体实现为以下形式,即:完全的硬件、完全的软件(包括固件、驻留软件、微代码等),或者硬件和软件结合的形式。

51.根据本发明的实施方式,提出了一种云环境下的流量防护方法及装置,建立虚拟安全资源池,将安全能力以虚拟机的形式提供给租户,虚拟安全资源池包括ngfw(云下一代防火墙)、waf(web应用防火墙)、hsmp(主机安全防护)和ips(入侵防御系统)等虚拟安全设备;使用转发节点将租户内部的流量和租户到外网的流量引流到虚拟安全资源池;根据租户标识和租户订购的安全服务,使用sdn(software defined network,软件定义网络)和sfc(service function chain,服务链)技术对不同的租户建立不同的服务链,对租户的流量进行差异化处理;同时针对https(超文本传输安全协议)流量进行ssl(安全套接字协议)卸载和加载,使得虚拟安全设备可以对加密数据进行深度处理。

52.下面参考本发明的若干代表性实施方式,详细阐释本发明的原理和精神。

53.图1是本发明云环境下的流量防护方法流程示意图。如图1所示,该方法包括:

54.s101、建立虚拟安全资源池;

55.如图2所示,虚拟安全资源池中包含ngfw、waf、hsmp和ips等虚拟安全设备;

56.如图2和图3所示,虚拟安全资源池使用ovs(虚拟交换机)作为转发节点,其中虚拟

安全资源池入口的ovs作为sfc的分类器节点;

57.如图2和图3所示,虚拟安全资源池中包含的ngfw、waf、hsmp和ips等虚拟安全设备作为业务节点;

58.如图3所示,虚拟安全资源池使用sdn控制器作为网络控制器。

59.s102、生成服务链,然后将分类规则下发到分类器节点,同时将转发表下发到转发节点;

60.网络控制器根据租户标识和租户订购的安全服务计算完整的业务路径,并生成不同租户的服务链,然后将分类规则下发到分类器节点,同时将转发表下发到转发节点;

61.当租户订购的安全服务发生变动时,网络控制器会重新计算业务路径(开源的控制器有相关的算法,可以直接拿来使用),并生成新的服务链,然后将分类规则重新下发到分类器节点,同时将转发表重新下发到转发节点。

62.s103、网络转发设备将租户的流量引流到虚拟安全资源池;

63.租户对外访问或者租户内部虚机互访时,网络转发设备将租户的流量引流到虚拟安全资源池入口处的分类器节点。

64.s104、分类器节点根据分类规则将不同租户的流量转发到不同的服务链;

65.虚拟安全资源池入口处的分类器节点收到租户的流量后,判断是否是https流量;

66.若是https流量,则在分类器节点使用nginx(一个软件名称,就像windows一样,是一个高性能的http和反向代理web服务器)对https流量做ssl卸载的操作;

67.若是非https流量或者卸载之后的https流量,则根据分类规则将不同租户的流量转发到不同的服务链。

68.s105、转发节点对流量进行转发,业务节点对流量进行安全防护处理;

69.转发节点之间按照服务链对应的业务路径进行转发,业务节点根据所配置的安全防护策略进行安全防护处理;

70.所有业务节点处理完流量之后,在转发尾节点使用nginx针对https流量做ssl加载的操作;

71.s106、处理完的流量引流到外网或者租户内部的目的虚拟机;

72.根据引流策略,将处理完的流量引流到外网或者租户内部的目的虚拟机。

73.需要说明的是,尽管在上述实施例及附图中以特定顺序描述了本发明方法的操作,但是,这并非要求或者暗示必须按照该特定顺序来执行这些操作,或是必须执行全部所示的操作才能实现期望的结果。附加地或备选地,可以省略某些步骤,将多个步骤合并为一个步骤执行,和/或将一个步骤分解为多个步骤执行。

74.为了对上述云环境下的流量防护方法进行更为清楚的解释,下面结合一个具体的实施例来进行说明,然而值得注意的是该实施例仅是为了更好地说明本发明,并不构成对本发明不当的限定。

75.在本实施例中,运维人员首先搭建虚拟安全资源池,将虚拟安全设备部署到虚拟安全资源池中。

76.在本实施例中,运维人员需要部署sdn控制器,作为分类器节点、转发节点和业务节点的控制端;

77.在本实施例中,使用ovs交换机作为分类器节点和转发节点。

78.本实施例的具体实施步骤如下:

79.1、首先建立虚拟安全资源池,虚拟安全资源池中包含分类器节点、多个转发节点和多个业务节点,业务节点通过转发节点接入网络;其中waf和fw对应转发节点1,ids对应转发节点2,hsmp对应转发节点3,ips对应转发尾节点,如图4所示;

80.2、网络控制器根据租户标识和租户订购的安全服务构建服务链,并将分类规则下发到分类器节点,同时将转发表下发到转发节点;例如租户a订购了waf、ids和ips,那么租户a的服务链就是:分类器节点

‑‑‑

转发节点1

‑‑‑

waf

‑‑‑

转发节点2

‑‑‑

ids

‑‑‑

转发尾节点

‑‑‑

ips

‑‑‑

;

81.3、将租户的流量引流到虚拟安全资源池入口处的分类器节点;

82.4、分类器节点收到租户a的流量,判断是否是https流量;

83.4.1、如果是https流量,在分类器节点使用nginx对流量做ssl卸载的操作;

84.4.2、如果是非https流量或者卸载之后的https流量,将流量转发到租户a对应的服务链;

85.5、转发节点根据服务链,按顺序将流量进行转发;例如:转发节点1收到流量,转发到waf,waf处理完再转发给转发节点2,ids处理完再转发给转发尾节点,给ips处理;

86.6、所有的业务节点处理完流量之后,转发尾节点使用nginx对流量做ssl加载的操作,然后将流量引流到网络出口。

87.基于同一发明构思,本发明还提出一种云环境下的流量防护装置。该装置的实施可以参见上述方法的实施,重复之处不再赘述。以下所使用的术语“模块”,可以是实现预定功能的软件和/或硬件的组合。尽管以下实施例所描述的装置较佳地以软件来实现,但是硬件,或者软件和硬件的组合的实现也是可能并被构想的。

88.图5是本发明一实施例的云环境下的流量防护装置结构示意图。如图5所示,该装置包括:

89.虚拟安全资源池201,用于将安全能力以虚拟机的形式提供给租户;

90.虚拟安全资源池201包括:分类器节点204、多个转发节点203和多个业务节点205,业务节点205通过转发节点203接入网络;

91.虚拟安全资源池201使用网络控制器202作为分类器节点204、转发节点203和业务节点205的控制端。

92.网络控制器202,用于生成服务链,并将分类规则下发到分类器节点204,同时将转发表下发到转发节点203;具体如下:

93.根据租户标识和租户订购的安全服务计算出完整的业务路径,并生成不同租户的服务链,然后将分类规则下发到分类器节点204,同时将转发表下发到转发节点203;

94.当租户订购的安全服务发生变动时,网络控制器重新计算业务路径,并生成新的服务链,然后将分类规则重新下发到分类器节点204,同时将转发表重新下发到转发节点203。

95.转发节点203,用于对流量进行转发;具体如下:

96.转发节点203之间根据服务链对应的业务路径,按顺序将流量进行转发;

97.所有业务节点205处理完流量之后,在转发尾节点使用nginx对https流量做ssl加载的操作。

98.分类器节点204,用于根据分类规则将不同租户的流量转发到不同的服务链;具体如下:

99.收到租户的流量后,判断是否是https流量,若是https流量,则在分类器节点204使用nginx对https流量做ssl卸载的操作;若是非https流量或者卸载之后的https流量,则根据分类规则将不同租户的流量转发到不同的服务链。

100.业务节点205,用于根据所配置的安全防护策略对流量进行安全防护处理。

101.应当注意,尽管在上文详细描述中提及了云环境下的流量防护装置的若干模块,但是这种划分仅仅是示例性的并非强制性的。实际上,根据本发明的实施方式,上文描述的两个或更多模块的特征和功能可以在一个模块中具体化。反之,上文描述的一个模块的特征和功能可以进一步划分为由多个模块来具体化。

102.基于前述发明构思,如图6所示,本发明还提出一种计算机设备300,包括存储器310、处理器320及存储在存储器310上并可在处理器320上运行的计算机程序330,处理器320执行计算机程序330时实现前述云环境下的流量防护方法。

103.基于前述发明构思,本发明还提出一种计算机可读存储介质,计算机可读存储介质存储有执行前述云环境下的流量防护方法的计算机程序。

104.本发明提出的云环境下的流量防护方法及装置,将sfc技术应用在虚拟安全资源池中,提高了sdn控制器和转发节点处理流量的效率;通过sfc技术控制数据流的走向,当租户的安全服务发生变更时,sfc技术使得转发节点的流表不会随之频繁变动,可以提高安全设备的处理效率,且每个租户拥有自己的服务链,租户之间的流量路径不受影响。

105.虽然已经参考若干具体实施方式描述了本发明的精神和原理,但是应该理解,本发明并不限于所公开的具体实施方式,对各方面的划分也不意味着这些方面中的特征不能组合以进行受益,这种划分仅是为了表述的方便。本发明旨在涵盖所附权利要求的精神和范围内所包含的各种修改和等同布置。

106.对本发明保护范围的限制,所属领域技术人员应该明白,在本发明的技术方案的基础上,本领域技术人员不需要付出创造性劳动即可做出的各种修改或变形仍在本发明的保护范围以内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。