1.本发明涉及数据安全技术领域,具体是利用网络环境信任程度技术选择数据防泄露策略的方法。

背景技术:

2.在以内容识别为核心的数据防泄露产品中,一般是通过防泄露系统的管理平台下发的防泄露策略,由检测pc端的防泄露进程或网络端的防泄露设备使用这些策略,对本地或网络共享中存储的文件,以及网络流量中包含的文件进行扫描,以决定pc端其他进程是否有权对该文件进行访问、拷等操作,或者网络特定的防泄露网络设备决定是否审计、审核、阻止包含此文件的流量,包括相应的流量来源、目的、时间、大小、敏感内容等信息,两种方式互相补充,构成相对完整的保护体系;通过以上方法,包含敏感信息的文件被限制到固定的pc端或局域网;用户通过usb、打印、网盘、ftp、http/s等等方式将包含敏感信息的文件外发时,需要审计、审核等监督手段;

3.以上方法,应用广泛且适合多数场景,针对不同部门、不同网络节点往往使用不同的防泄露策略,策略被下发到每个可以进行敏感内容扫描的设备;不同的设备往往预先假设了网络环境比较固定,不会经常变化,所以每种设备的策略也相对固定;但这有个重要的先决条件,它假设了需要检查的流量必然流经对应设备,但实际应用中,这种不做网络环境信任度感知,不自动根据变化调整设备的方式,就存在一些绕开流量防泄露设备,将敏感文件外泄的方式,如:移动办公设备、用户私自搭建或胡乱链接wifi等;为此,我们提出一种利用网络环境信任程度技术选择数据防泄露策略的方法。

技术实现要素:

4.本发明旨在至少解决现有技术中存在的技术问题之一。为此,本发明提出利用网络环境信任程度技术选择数据防泄露策略的方法,本发明通过在客户端增加网络环境信任度感知模块,随时监督网络环境的变化情况,自动判断用户是否从内网移动到了外网、私自搭建了wifi或者更换了科室(机密级别往往发生变化),自动选择适应的防泄露策略,然后根据当前环境更换更适当(宽泛或严格)的防泄露策略,在不影响正常使用的情况下,有效减少数据泄漏途径。

5.为实现上述目的,根据本发明的第一方面的实施例提出利用网络环境信任程度技术选择数据防泄露策略的方法,包括网络环境信任度感知模块和策略组管理模块,具体步骤如下:

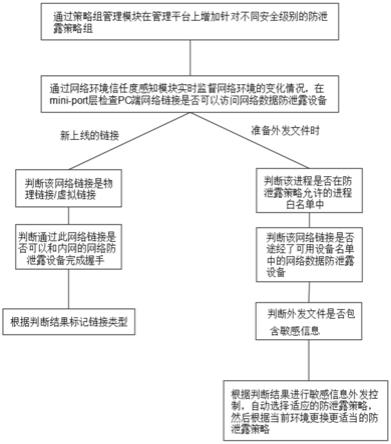

6.步骤一:通过策略组管理模块在管理平台上增加针对不同安全级别的防泄露策略组,所述防泄露策略组包括物理内网安全策略组、物理外网安全策略组、半虚拟内网安全策略组以及全虚拟外网安全策略组;

7.步骤二:通过网络环境信任度感知模块实时监督网络环境的变化情况,具体表现为:在mini-port层检查pc端网络链接是否可以访问网络数据防泄露设备;检查有两种方

式,包括:

8.s1:新上线的链接:pc端监控进程监控网络链接池,发现有新建的网络链接时,则记录;判断该网络链接是物理链接还是虚拟链接;

9.判断通过此网络链接是否可以和内网的网络防泄露设备完成握手;

10.根据判断结果标记链接类型;

11.s2:准备外发文件时:

12.判断该进程是否在防泄露策略允许的进程白名单中;

13.判断该网络链接是否途经了可用设备名单中的网络数据防泄露设备;

14.判断外发文件是否包含敏感信息;

15.根据判断结果进行敏感信息外发控制,自动选择适应的防泄露策略,然后根据当前环境更换更适当的防泄露策略。

16.进一步地,所述策略组管理模块的具体工作步骤为:

17.配置单元用于预先配置各种网络环境,所述网络环境包括外网、内网、半虚拟内网以及全虚拟外网;创建单元用于根据用户需求创建若干个不同安全级别的防泄露策略组;

18.编辑单元分别连接配置单元与创建单元,用于分别获取每种网络环境和每个防泄露策略组,并将每种网络环境添加至对应的防泄露策略组中,生成网络环境和防泄露策略组的映射关系表。

19.进一步地,判断通过此网络链接是否可以和内网的网络防泄露设备完成握手的具体过程如下:

20.告知管理平台自身pc的网络链接变化,即当时用到的各个网络链接信息;从管理平台获得网络防泄露设备的guid号和ip地址;

21.管理平台生成一对临时的非对称加密密钥,一个发给pc端,另一个发给网络防泄露设备;其中非对称加密密钥不定时变更;

22.pc端用接收到的一半密钥对网络防泄露设备的guid号和ip地址进行加密,并将加密得到的加密密文发给对应ip的网络防泄露设备;

23.该网络防泄露设备接收到加密密文后用自己的一半密钥解密,判断是否与自身guid和ip一致,将判断结果用自己的一半密钥加密后发还pc端;pc端用自己的一半密钥解密,得到结果。

24.进一步地,根据判断结果标记链接类型,具体包括:

25.若该网络链接是物理链接且能完成握手,则标记为物理内网链接;

26.若该网络链接是物理链接但不能完成握手,则标记为物理外网链接;

27.若该网络链接是虚拟链接且能完成握手,则标记为虚拟内网链接;

28.若该网络链接是虚拟链接但不能完成握手,则标记为虚拟外网链接。

29.进一步地,管理平台上预先设定了允许访问敏感文件的进程白名单,所述进程白名单包括单位特定的浏览器和应用程序;pc端在获得对应的防泄露策略组时,同时获得此进程白名单。

30.进一步地,管理平台上预先链接了允许使用的网络数据防泄露设备,形成一个可用设备名单,pc端在获得对应的防泄露策略组时,同时获得此可用设备名单。

31.进一步地,判断外发文件是否包含敏感信息,具体为:

32.文件内容识别采用文件拆解技术和字符扫描ocr技术;

33.通过文件拆解技术对文件头特征进行分析,将其中的文字、图片内容输出成通用格式,通用格式包含嵌套格式;

34.通过字符扫描ocr技术对文件中图形化的文字进行识别,转换成功通用字符格式,以便进行内容的识别分析。

35.进一步地,敏感信息的外发控制具体包括:

36.若进程白名单内的进程通过物理内网链接发送敏感文件,则使用物理内网链接的安全策略;若进程白名单内的进程通过虚拟内网链接发送敏感文件,且此虚拟内网链接没有桥接其他链接,则使用虚拟内网链接的安全策略;若有桥接其他链接,则禁用此虚拟内网链接;

37.若进程白名单外的进程通过物理内网链接发送敏感文件,则使用例外进程的物理内网链接的安全策略;若进程白名单外的进程通过虚拟内网链接发送敏感文件,则使用例外进程的虚拟内网链接的安全策略;若通过外网链接发送敏感文件,则被安全策略禁止。

38.与现有技术相比,本发明的有益效果是:

39.本发明首先通过策略组管理模块在管理平台上增加针对不同安全级别的防泄露策略组,同时利用网络环境信任度感知模块实时监督网络环境的变化情况,自动判断用户是否从内网移动到了外网、私自搭建了wifi或者更换了科室(机密级别往往发生变化),自动选择适应的防泄露策略,然后根据当前环境更换更适当(宽泛或严格)的防泄露策略;同时用户使用外网建立的vpn隧道通往单位内网不受影响,通过私搭乱建的热点外发敏感文件会被管理,通过非白名单热点,使用指定vpn进程可以建立与单位内网的vpn隧道,且在此隧道中可发文件到内网设备,出去的流量会被单位内部的网络流量监控设备管理;pc端设备会随着所处网络环境的变化自动更换防泄露策略;若局域网的组网发生变化,pc端会自动根据上外网的路径变更防泄露策略;在不影响正常使用的情况下,有效减少数据泄漏途径。

附图说明

40.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

41.图1为本发明的原理框图。

具体实施方式

42.下面将结合实施例对本发明的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其它实施例,都属于本发明保护的范围。

43.如图1所示,利用网络环境信任程度技术选择数据防泄露策略的方法,包括网络环境信任度感知模块和策略组管理模块,具体步骤如下:

44.步骤一:通过策略组管理模块在管理平台上增加针对不同安全级别的防泄露策略组,策略组管理模块包括配置单元、创建单元和编辑单元;具体过程如下:

45.配置单元用于预先配置各种网络环境,网络环境包括外网、内网、半虚拟内网以及全虚拟外网;

46.创建单元用于根据用户需求创建若干个不同安全级别的防泄露策略组;防泄露策略组包括物理内网安全策略组、物理外网安全策略组、半虚拟内网安全策略组以及全虚拟外网安全策略组;

47.编辑单元分别连接配置单元与创建单元,用于分别获取每种网络环境和每个防泄露策略组,并将每种网络环境添加至对应的防泄露策略组中,生成网络环境和防泄露策略组的映射关系表;

48.在本实施例中,各防泄露策略组应用的网络环境为:

49.物理内网安全策略组:针对日常内网工作方式,和现有方法一致;

50.物理外网安全策略组:用户pc完全在外网,流量不经过本单位的网络数据防泄露设备检查;

51.半虚拟内网安全策略组:用户使用vpn访问内网的方式访问内网,且流量经过检查;但同时可能存在不受信任外网链接;

52.全虚拟外网安全策略组:用户虽然使用的单位内部规定的vpn进程,但实际拨通的是其他单位的vpn服务;

53.步骤二:通过网络环境信任度感知模块实时监督网络环境的变化情况,具体表现为:在mini-port层检查pc端网络链接是否可以访问网络数据防泄露设备;检查有两种方式:

54.s1:新上线的链接:

55.pc端监控进程监控网络链接池,发现有新建的网络链接时,记录;判断该网络链接是物理链接还是虚拟链接以及通过此链接是否可以和内网的网络防泄露设备完成握手;

56.根据判断结果标记链接类型,具体为:

57.若该网络链接是物理链接且能完成握手,则标记为物理内网链接;若该网络链接是物理链接但不能完成握手,则标记为物理外网链接(比如:私搭乱建的4g热点);

58.若该网络链接是虚拟链接且能完成握手,则标记为虚拟内网链接;若该网络链接是虚拟链接但不能完成握手,则标记为虚拟外网链接(比如:和外人的vpn建立了隧道);

59.s2:准备外发文件时:

60.判断该进程是否在防泄露策略允许的进程白名单中,具体为:管理平台上预先设定了可以访问敏感文件的进程白名单,如:单位特定的浏览器、单位特定的应用程序等,pc端在获得对应的防泄露策略组时,同时获得此进程白名单;

61.判断该网络链接是否途经了可用设备名单中的网络数据防泄露设备,具体为:管理平台上预先链接了可以使用的网络数据防泄露设备,形成一个可用设备名单,pc端在获得对应的防泄露策略组时,同时获得此可用设备名单;

62.判断外发文件是否包含敏感信息,具体为:文件内容识别采用文件拆解技术和字符扫描ocr技术;通过文件拆解技术对文件头特征进行分析,将其中的文字、图片内容输出成通用格式,通用格式包含嵌套格式(如压缩包,word文件中插入的excel表);通过字符扫

描ocr技术对文件中图形化的文字进行识别,转换成功通用字符格式,以便进行内容的识别分析;

63.根据判断结果进行敏感信息外发控制,具体为:

64.若进程白名单内的进程通过物理内网链接发送敏感文件,则使用物理内网链接的安全策略;

65.若进程白名单内的进程通过虚拟内网链接发送敏感文件,且此虚拟内网链接没有桥接其他链接,则使用虚拟内网链接的安全策略;若有桥接其他链接,则禁用此虚拟内网链接;

66.若进程白名单外的进程通过物理内网链接发送敏感文件,则使用例外进程的物理内网链接的安全策略(相对严格,具体内容用户可以在策略组管理模块里自行修改);

67.若进程白名单外的进程通过虚拟内网链接发送敏感文件,则使用例外进程的虚拟内网链接的安全策略(相对严格,具体内容用户可以在策略组管理模块里自行修改);

68.若通过外网链接发送敏感文件,一般被安全策略禁止,具体安全策略用户可定义;

69.在本实施例中,该方法会自动检查用户的对外网络链接是否不通过网络防泄露设备而直接将数据发往外网,同时用户使用外网建立的vpn隧道通往单位内网,又不受影响;通过私搭乱建的热点外发敏感文件会被管理,通过非白名单热点,使用指定vpn进程可以建立与单位内网的vpn隧道,且在此隧道中可发文件到内网设备,出去的流量会被单位内部的网络流量监控设备管理;pc端设备会随着所处网络位置的变化自动更换防泄露策略;若局域网的组网发生变化,pc端会自动根据上外网的路径变更防泄露策略;在不影响正常使用的情况下,有效减少数据泄漏途径。

70.其中,在本实施例中,判断通过此链接是否可以和内网的网络防泄露设备完成握手的具体过程如下:

71.v1:告知管理平台,自身pc的网络链接变化,即当时用到的各个网络链接信息;

72.v2:从管理平台获得网络防泄露设备的guid号(产品出厂或硬件设备变更时产生)和ip地址;

73.v3:管理平台生成一对临时的非对称加密密钥(不定时变更),一个发给pc端,另一个发给网络防泄露设备;

74.v4:pc端用接收到的一半密钥对网络防泄露设备的guid号和ip地址进行加密,并将加密得到的加密密文发给对应ip的网络防泄露设备;

75.v5:该网络防泄露设备接收到加密密文后用自己的一半密钥解密,判断是否与自身guid和ip一致,将判断结果(如:属于内网)用自己的一半密钥加密后发还pc端;

76.v6:pc端用自己的一半密钥解密,得到结果。

77.本发明通过在客户端增加网络环境信任度感知模块,随时监督网络环境的变化情况,自动判断用户是否从内网移动到了外网、私自搭建了wifi或者更换了科室(机密级别往往发生变化),自动选择适应的防泄露策略,然后根据当前环境更换更适当(宽泛或严格)的防泄露策略,在不影响正常使用的情况下,有效减少数据泄漏途径。

78.本发明的工作原理:

79.利用网络环境信任程度技术选择数据防泄露策略的方法,在工作时,首先通过策略组管理模块在管理平台上增加针对不同安全级别的防泄露策略组,包括物理内网安全策

略组、物理外网安全策略组、半虚拟内网安全策略组以及全虚拟外网安全策略组;并将每种网络环境添加至对应的防泄露策略组中,生成网络环境和防泄露策略组的映射关系表;通过网络环境信任度感知模块实时监督网络环境的变化情况,在mini-port层检查pc端网络链接是否可以访问网络数据防泄露设备;对于新上线的链接,判断该网络链接是物理链接还是虚拟链接以及通过此链接是否可以和内网的网络防泄露设备完成握手;根据判断结果标记链接类型,分为物理内网链接、物理外网链接、虚拟内网链接以及虚拟外网链接;当准备外发文件时,判断该进程是否在防泄露策略允许的进程白名单中,判断该网络链接是否途经了可用设备名单中的网络数据防泄露设备以及判断外发文件是否包含敏感信息;根据判断结果进行敏感信息外发控制,自动选择适应的防泄露策略,然后根据当前环境更换更适当(宽泛或严格)的防泄露策略,在不影响正常使用的情况下,有效减少数据泄漏途径;

80.本发明会自动检查用户的对外网络链接是否不通过网络防泄露设备而直接将数据发往外网,同时用户使用外网建立的vpn隧道通往单位内网,又不受影响;通过私搭乱建的热点外发敏感文件被管理;通过非白名单热点,使用指定vpn进程可以建立与单位内网的vpn隧道,且在此隧道中可发文件到内网设备,出去的流量被单位内部的网络流量监控设备管理;pc端设备会随着所处网络位置的变化自动更换防泄露策略;若局域网的组网发生变化,pc端会自动根据上外网的路径变更防泄漏策略;在不影响正常使用的情况下,有效减少数据泄漏途径。

81.在本说明书的描述中,参考术语“一个实施例”、“示例”、“具体示例”等的描述意指结合该实施例或示例描述的具体特征、结构、材料或者特点包含于本发明的至少一个实施例或示例中。在本说明书中,对上述术语的示意性表述不一定指的是相同的实施例或示例。而且,描述的具体特征、结构、材料或者特点可以在任何的一个或多个实施例或示例中以合适的方式结合。

82.以上公开的本发明优选实施例只是用于帮助阐述本发明。优选实施例并没有详尽叙述所有的细节,也不限制该发明仅为的具体实施方式。显然,根据本说明书的内容,可作很多的修改和变化。本说明书选取并具体描述这些实施例,是为了更好地解释本发明的原理和实际应用,从而使所属技术领域技术人员能很好地理解和利用本发明。本发明仅受权利要求书及其全部范围和等效物的限制。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。