1.本技术涉及通信技术领域,尤其涉及认证方法,装置及系统。

背景技术:

2.现有技术中,基于安全通信的考虑,终端设备接入移动网络时,需要执行一次鉴权流程。在终端设备接入移动网络后,若终端设备需要访问第三方应用,还需要再执行一次鉴权流程。也就是说,若终端设备能够访问第三方应用,则终端设备需要支持两种鉴权方式(一次移动网络接入鉴权,一次应用接入鉴权),只有两次鉴权成功后,终端设备才能访问第三方应用。为简化终端设备的实现,目前提出了应用层鉴权和密钥管理(authentication and key management for applications,akma)架构。如图1所示,在akma架构中,akma鉴权功能(akma authentication function,aauf)网元为认证服务功能(authentication server function)网元与akma应用功能(akma application function,aapf)网元之间的代理,aapf网元通过aauf网元寻找ausf网元。其中,当终端设备接入移动网络时,终端设备和ausf网元之间鉴权成功后,ausf网元和终端设备协商生成终端设备与ausf网元之间的密钥,并基于该密钥生成用于终端设备和aapf网元安全通信的密钥。进而,aapf网元可以从ausf网元获得用于终端设备和aapf网元安全通信的密钥,并在终端设备访问第三方应用时使用该密钥。也就是说,akma架构重用移动网络对终端设备鉴权的结果,仅需在终端设备接入移动网络时执行一次鉴权流程即可实现安全通信。

3.然而,在第三方应用的用户属于多个运营商从而应用服务器需要和多个运营商设备进行交互的场景下,比如多个专网组成联盟的情况下,应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址。此外,当有专网加入或者退出联盟时,aapf网元上还要新增或者删除专网中aauf网元的接口以及接口地址,这显然增加了第三方应用的实现复杂度。

技术实现要素:

4.本技术实施例提供认证方法,装置及系统,可以简化第三方应用的配置。

5.为达到上述目的,本技术的实施例采用如下技术方案:

6.第一方面,提供一种认证方法,该方法包括:区块链系统接收来自应用服务器的第一消息,该第一消息包括第一标识、以及终端设备使用第一密钥加密的参数和/或消息;区块链系统根据该第一标识,确定该终端设备的用户上下文;区块链系统根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数和/或消息,为该应用服务器对应的第三方应用验证该终端设备的合法性。一方面,本技术实施例中,在区块链系统为第三方应用验证终端设备合法,这样可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,继续执行后续流程(如继续为第三方应用对应的应用服务器和终端设备之间的通信提供安全密钥)所造成的资源消耗与信令浪费。另一方面,相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口

以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如为第三方应用验证终端设备的合法性),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

7.在一种可能的实现方式中,该终端设备的用户上下文中包括该第一密钥,区块链系统根据该第一标识,确定该终端设备的用户上下文包括:区块链系统根据该第一标识,确定该第一密钥。

8.在一种可能的实现方式中,区块链系统根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数或消息,为该应用服务器对应的第三方应用验证该终端设备的合法性,包括:区块链系统使用该第一密钥对该终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当该解密后的参数符合预配置的该终端设备和该区块链系统交互使用的参数格式或者数值,和/或该解密后的消息符合预配置的该终端设备和该区块链系统交互使用的消息格式,区块链系统确定该终端设备合法。基于该方案,可以实现终端设备的合法性验证。

9.在一种可能的实现方式中,第一标识包括该终端设备的全局区块链标识或者第二密钥对应的密钥标识kid中的至少一个,该第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

10.在一种可能的实现方式中,第一密钥是根据第二密钥派生得到的,该第二密钥为该终端设备与认证服务功能网元之间鉴权成功后生成的密钥。基于该方案,由于后续在获得终端设备和应用服务器安全通信的密钥之前,应用服务器与终端设备可以使用移动网络中派生的密钥进行通信,因此提升了终端设备的业务安全性。

11.在一种可能的实现方式中,本技术实施例提供的通信方法还包括:在该区块链系统验证该终端设备合法后,区块链系统获取第三密钥,该第三密钥为用于该终端设备和该应用服务器安全通信的密钥;区块链系统向该应用服务器发送该第三密钥。也就是说,本技术实施例中,可以通过区块链系统获得应用服务器和终端设备之间通信的安全参数,从而实现终端设备与应用服务器之间的安全通信。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如通过区块链系统获得应用服务器和终端设备之间通信的安全参数),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

12.在一种可能的实现方式中,该终端设备的用户上下文中包括该第一密钥;区块链系统获取第三密钥,包括:区块链系统生成第三密钥,其中,生成该第三密钥的输入参数中包括该第一密钥。也就是说,本技术实施例中,可以由区块链系统获得应用服务器和终端设备之间通信的安全参数,以及由区块链系统为应用服务器对应的第三方应用验证终端设备的合法性。

13.在一种可能的实现方式中,区块链系统获取第三密钥,包括:区块链系统向认证服务功能网元发送第二消息,该第二消息包括该第一标识,该第一标识用于确定该终端设备的用户上下文,该终端设备的用户上下文中包括该第一密钥或第二密钥,该第二密钥为终

端设备与认证服务功能网元之间鉴权成功后生成的密钥;区块链系统接收来自该认证服务功能网元该第三密钥,其中,生成该第三密钥的输入参数中包括该第一密钥或该第二密钥。也就是说,本技术实施例中,可以由区块链系统为应用服务器对应的第三方应用验证终端设备的合法性,以及通过区块链系统获得应用服务器和终端设备之间通信的安全参数。

14.在一种可能的实现方式中,该生成该第三密钥的输入参数中还包括第二标识和/或解密后的参数,其中,该第二标识为该第三方应用的应用标识,该解密后的参数是使用该第一密钥对该终端设备使用第一密钥加密的参数进行解密后获得的参数。基于该方案,由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的第三密钥也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与应用服务器之间的安全通信。

15.在一种可能的实现方式中,在该区块链系统接收来自应用服务器的第一消息之前,本技术实施例提供的认证方法还包括:区块链系统接收来自认证服务功能网元的第三消息,该第三消息请求将该第一密钥、该第一标识和该认证服务功能网元的地址存储在该终端设备的用户上下文中;区块链系统将该第一密钥、该第一标识和该认证服务功能网元的地址存储在该终端设备的用户上下文中。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息(如第一密钥、第一标识和认证服务功能网元的地址),因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。此外,本技术实施例中,区块链系统将认证服务功能网元的地址存储在该终端设备的用户上下文中,这样可以使得后续区块链系统与认证服务功能网元交互时,直接从终端设备的用户上下文中获取认证服务功能网元的地址,简化了区块链系统的处理逻辑。

16.在一种可能的实现方式中,在区块链系统接收来自应用服务器的第一消息之前,本技术实施例提供的认证方法还包括:区块链系统接收来自认证服务功能网元的第三消息,该第三消息请求将该第一密钥和该第一标识存储在该终端设备的用户上下文中;区块链系统将该第一密钥和该第一标识存储在该终端设备的用户上下文中。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息(如第一密钥和第一标识),因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

17.第二方面,提供了一种认证方法,该方法包括:认证服务功能网元获取指示信息,该指示信息指示通过区块链系统进行安全操作;认证服务功能网元根据该指示信息,向该区块链系统发送第三消息,该第三消息包括第一信息,用于请求将该第一信息存储在终端

设备的用户上下文中,其中,该第一信息为应用服务器通过该区块链系统进行安全操作时所需的信息。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息,因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

18.在一种可能的实现方式中,第一信息包括第一标识和该认证服务功能网元的地址,其中,该第一标识用于确定该终端设备的用户上下文。本技术实施例中,区块链系统将认证服务功能网元的地址存储在该终端设备的用户上下文中,这样可以使得后续区块链系统与认证服务功能网元交互时,直接从终端设备的用户上下文中获取认证服务功能网元的地址,简化了区块链系统的处理逻辑。

19.在一种可能的实现方式中,该第一信息包括该第一标识和第一密钥。其中,该第一密钥是根据第二密钥派生得到的,该第二密钥为该终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

20.在一种可能的实现方式中,该第一信息包括该第一标识、第一密钥和该认证服务功能网元的地址。本技术实施例中,区块链系统将认证服务功能网元的地址存储在该终端设备的用户上下文中,这样可以使得后续区块链系统与认证服务功能网元交互时,直接从终端设备的用户上下文中获取认证服务功能网元的地址,简化了区块链系统的处理逻辑。

21.在一种可能的实现方式中,该第一标识包括该终端设备的全局区块链标识或者该第二密钥对应的密钥标识kid中的至少一个。

22.在一种可能的实现方式中,该认证服务功能网元获取指示信息,包括:认证服务功能网元接收来自该终端设备的该指示信息;或者,认证服务功能网元接收来自统一数据管理网元的该指示信息。

23.在一种可能的实现方式中,在该认证服务功能网元根据该指示信息,向该区块链系统发送第三消息之后,该方法还包括:认证服务功能网元接收来自该区块链系统的第二消息,该第二消息包括第一标识;认证服务功能网元根据该第一标识,确定该终端设备的用户上下文,该终端设备的用户上下文中包括第一密钥或第二密钥;该第一密钥是根据该第二密钥派生得到的,该第二密钥为用于该终端设备与认证服务功能网元之间鉴权成功后生成的密钥;认证服务功能网元生成第三密钥,该第三密钥为用于该终端设备和该应用服务器安全通信的密钥,其中,生成该第三密钥的输入参数中包括该第一密钥或该第二密钥;认证服务功能网元向该区块链系统发送该第三密钥。也就是说,本技术实施例中,可以由认证服务功能网元生成应用服务器和终端设备之间通信的安全参数(如第三密钥)。进而,应用服务器可以通过区块链系统获得应用服务器和终端设备之间通信的安全参数。

24.在一种可能的实现方式中,该第二消息还包括第二标识和/或该终端设备使用第一密钥加密的参数,该第二标识为该应用服务器对应的第三方应用的应用标识;相应的,该生成该第三密钥的输入参数中还包括该第二标识和/或解密后的参数,其中,该解密后的参数是使用该第一密钥对该终端设备使用第一密钥加密的参数进行解密后获得的参数。基于

该方案,由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的第三密钥也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与应用服务器之间的安全通信。

25.在一种可能的实现方式中,该第二消息还包括该终端设备使用该第一密钥加密的参数和/或消息;在认证服务功能网元生成第三密钥之前,该方法还包括:认证服务功能网元根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数和/或消息,为该应用服务器对应的第三方应用验证该终端设备合法。基于该方案,可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,继续执行后续流程(如继续为第三方应用对应的应用服务器和终端设备之间的通信提供安全密钥)所造成的资源消耗与信令浪费。

26.在一种可能的实现方式中,该终端设备的用户上下文中包括该第一密钥;认证服务功能网元根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数或消息,为该应用服务器对应的第三方应用验证该终端设备合法,包括:认证服务功能网元使用该第一密钥对该终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当该解密后的参数符合预配置的该终端设备和该认证服务功能网元交互使用的参数格式或者数值,和/或该解密后的消息符合预配置的该终端设备和该认证服务功能网元交互使用的消息格式,认证服务功能网元确定该终端设备合法。基于该方案,可以实现终端设备的合法认证。

27.在一种可能的实现方式中,该通过区块链系统进行安全操作包括通过该区块链系统获得该应用服务器和该终端设备之间通信的安全参数。

28.在一种可能的实现方式中,该通过区块链系统进行安全操作还包括通过该区块链系统为该应用服务器对应的第三方应用验证该终端设备的合法性。

29.第三方面,提供了一种认证方法,该方法包括:区块链系统接收来自应用服务器的第一消息,该第一消息包括第一标识;区块链系统根据该第一标识,确定终端设备的用户上下文,该终端设备的用户上下文中包括第一密钥;区块链系统生成第三密钥,该第三密钥为用于该终端设备和应用服务器安全通信的密钥,其中,生成该第三密钥的输入参数中包括该第一密钥。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如通过该区块链系统获得该应用服务器和该终端设备之间通信的安全参数),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

30.在一种可能的实现方式中,该第一密钥是根据第二密钥派生得到的,该第二密钥为该终端设备与认证服务功能网元之间鉴权成功后生成的密钥。基于该方案,由于后续在获得终端设备和应用服务器安全通信的密钥之前,应用服务器与终端设备可以使用移动网络中派生的密钥进行通信,因此提升了终端设备的业务安全性。

31.在一种可能的实现方式中,该第一消息还包括第二标识和/或该终端设备使用第一密钥加密的参数,该第二标识为该应用服务器对应的第三方应用的应用标识;相应的,该生成该第三密钥的输入参数中还包括该第二标识和/或解密后的参数,其中,该解密后的参

数是使用该第一密钥对该终端设备使用第一密钥加密的参数进行解密后获得的参数。基于该方案,由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的第三密钥也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与应用服务器之间的安全通信。

32.在一种可能的实现方式中,在区块链系统接收来自应用服务器的第一消息之前,本技术实施例提供的通信方法还包括:区块链系统接收来自认证服务功能网元的第三消息,该第三消息请求将该第一密钥和该第一标识存储在该终端设备的用户上下文中;区块链系统将该第一密钥和该第一标识存储在该终端设备的用户上下文中。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息(如第一密钥和第一标识),因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

33.第四方面,提供了一种认证方法,该方法包括:认证服务功能网元接收来自区块链系统的第二消息,该第二消息包括第一标识;认证服务功能网元根据第一标识,确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥或第二密钥;第一密钥是根据第二密钥派生得到的,第二密钥为用于终端设备与认证服务功能网元之间鉴权成功后生成的密钥;认证服务功能网元生成第三密钥,该第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥或第二密钥。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如通过该区块链系统获得该应用服务器和该终端设备之间通信的安全参数),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

34.在一种可能的实现方式中,该第二消息还包括第二标识和/或该终端设备使用第一密钥加密的参数,该第二标识为该应用服务器对应的第三方应用的应用标识;相应的,该生成该第三密钥的输入参数中还包括该第二标识和/或解密后的参数,其中,该解密后的参数是使用该第一密钥对该终端设备使用第一密钥加密的参数进行解密后获得的参数。基于该方案,由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的第三密钥也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与应用服务器之间的安全通信。

35.在一种可能的实现方式中,该第二消息还包括该终端设备使用该第一密钥加密的参数和/或消息;在认证服务功能网元生成第三密钥之前,该方法还包括:认证服务功能网元根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数和/或消息,为该应用服务器对应的第三方应用验证该终端设备合法。基于该方案,可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,继续执行后续流程(如继续为第三方应用对应的应用服务器和终端设备之间的通信提供安全密

钥)所造成的资源消耗与信令浪费。

36.在一种可能的实现方式中,该终端设备的用户上下文中包括该第一密钥;认证服务功能网元根据该终端设备的用户上下文,以及该终端设备使用第一密钥加密的参数或消息,为该应用服务器对应的第三方应用验证该终端设备合法,包括:认证服务功能网元使用该第一密钥对该终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当该解密后的参数符合预配置的该终端设备和该认证服务功能网元交互使用的参数格式或者数值,和/或该解密后的消息符合预配置的该终端设备和该认证服务功能网元交互使用的消息格式,认证服务功能网元确定该终端设备合法。基于该方案,可以实现终端设备的合法认证。

37.第五方面,提供了一种通信装置用于实现上述方法。该通信装置可以为上述第一方面或第三方面中的区块链系统中的一个或多个区块链装置,或者包含上述区块链系统的装置;或者,该通信装置可以为上述第二方面或第四方面中的认证服务功能网元,或者包含上述认证服务功能网元的装置。该通信装置包括实现上述方法相应的模块、单元、或手段(means),该模块、单元、或means可以通过硬件实现,软件实现,或者通过硬件执行相应的软件实现。该硬件或软件包括一个或多个与上述功能相对应的模块或单元。

38.第六方面,提供了一种通信装置,包括:处理器和存储器;该存储器用于存储计算机指令,当该处理器执行该指令时,以使该通信装置执行上述任一方面所述的方法。该通信装置可以为上述第一方面或第三方面中的区块链系统中的一个或多个区块链装置,或者包含上述区块链系统的装置;或者,该通信装置可以为上述第二方面或第四方面中的认证服务功能网元,或者包含上述认证服务功能网元的装置。

39.第七方面,提供了一种通信装置,包括:处理器;该处理器用于与存储器耦合,并读取存储器中的指令之后,根据该指令执行如上述任一方面所述的方法。该通信装置可以为上述第一方面或第三方面中的区块链系统中的一个或多个区块链装置,或者包含上述区块链系统的装置;或者,该通信装置可以为上述第二方面或第四方面中的认证服务功能网元,或者包含上述认证服务功能网元的装置。

40.第八方面,提供了一种通信装置,包括:处理器和接口电路;接口电路,用于接收计算机程序或指令并传输至处理器;处理器用于执行所述计算机程序或指令,以使该通信装置执执行如上述任一方面所述的方法。该通信装置可以为上述第一方面或第三方面中的区块链系统中的一个或多个区块链装置,或者包含上述区块链系统的装置;或者,该通信装置可以为上述第二方面或第四方面中的认证服务功能网元,或者包含上述认证服务功能网元的装置。

41.第九方面,提供了一种计算机可读存储介质,该计算机可读存储介质中存储有指令,当其在计算机上运行时,使得计算机可以执行上述任一方面所述的方法。

42.第十方面,提供了一种包含指令的计算机程序产品,当其在计算机上运行时,使得计算机可以执行上述任一方面所述的方法。

43.第十一方面,提供了一种通信装置(例如,该通信装置可以是芯片或芯片系统),该通信装置包括处理器,用于实现上述任一方面中所涉及的功能。在一种可能的实现方式中,该通信装置还包括存储器,该存储器,用于保存必要的程序指令和数据。该通信装置是芯片系统时,可以由芯片构成,也可以包含芯片和其他分立器件。

44.其中,第五方面至第十一方面中任一种可能的实现方式所带来的技术效果可参见上述第一方面至第四方面中不同设计方式所带来的技术效果,此处不再赘述。

45.第十二方面,提供了一种通信系统,该通信系统包括区块链系统和应用服务器;应用服务器,用于向区块链系统发送第一消息,该第一消息包括第一标识、以及终端设备使用第一密钥加密的参数和/或消息;区块链系统,用于接收来自应用服务器的第一消息,并根据第一标识,确定终端设备的用户上下文之后,根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器对应的第三方应用验证终端设备的合法性。其中,第十二方面的技术效果可参考上述第一方面,在此不在赘述。

46.第十三方面,提供了一种通信系统,该通信系统包括区块链系统和应用服务器;应用服务器,用于向区块链系统发送第一消息,该第一消息包括第一标识;区块链系统,用于接收来自应用服务器的第一消息,并根据第一标识确定终端设备的用户上下文之后,生成第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥。其中,终端设备的用户上下文中包括第一密钥,生成第三密钥的输入参数中包括第一密钥。其中,第十三方面的技术效果可参考上述第三方面,在此不在赘述。

47.第十四方面,提供了一种通信系统,该通信系统包括认证服务功能网元和区块链系统;认证服务功能网元,用于获取指示信息,该指示信息指示通过区块链系统进行安全操作。认证服务功能网元,还用于根据该指示信息,向区块链系统发送第三消息,第三消息包括第一信息,用于请求将第一信息存储在终端设备的用户上下文中,其中,所述第一信息为应用服务器通过区块链系统进行安全操作时所需的信息。区块链系统,用于接收来自认证服务功能网元的第三消息,并将第一信息存储在终端设备的用户上下文中。其中,第十四方面的技术效果可参考上述第二方面,在此不在赘述。

附图说明

48.图1为现有的akma架构示意图;

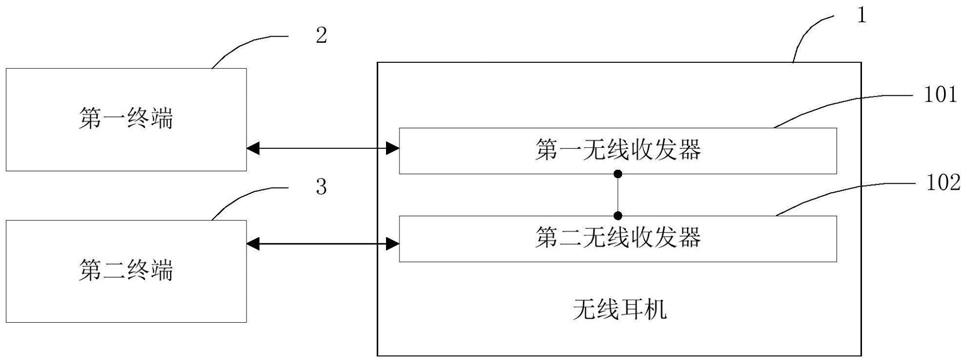

49.图2为本技术实施例提供的一种通信系统的结构示意图;

50.图3为本技术实施例提供的另一种通信系统的结构示意图;

51.图4为本技术实施例提供的5g网络的架构示意图;

52.图5为本技术实施例提供的通信设备的结构示意图;

53.图6为本技术实施例提供的认证方法的交互示意图一;

54.图7为本技术实施例提供的认证方法的交互示意图二;

55.图8为本技术实施例提供的认证方法的交互示意图三;

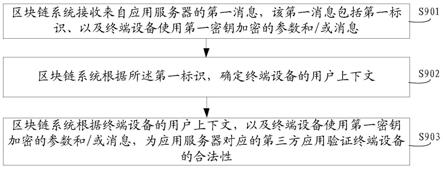

56.图9为本技术实施例提供的认证方法的流程示意图一;

57.图10为本技术实施例提供的认证方法的流程示意图二;

58.图11为本技术实施例提供的认证方法的流程示意图三;

59.图12为本技术实施例提供的认证方法的流程示意图四;

60.图13为本技术实施例提供的通信装置的结构示意图。

具体实施方式

61.为方便理解本技术实施例的方案,首先给出相关概念的简要介绍如下:

62.第一,区块链技术

63.区块链技术,也被称为分布式账本技术,是一种由若干台计算设备共同参与“记账”(即记录交易数据),共同维护一份完整的分布式数据库的新兴技术。由于区块链技术具有去中心化(即没有中心节点)、公开透明、每台计算设备可以参与数据库记录、并且各计算设备之间可以快速的进行数据同步的特性,使得区块链技术已在众多的领域中广泛的进行应用。

64.目前,区块链按照部署方式可以分为:公有链和联盟链。公有链是指全世界任何设备都可读取的区块链,或者是任何设备都能参与交易的共识验证过程的区块链。联盟链,也称共同体区块链(consortium block chains),是指由指定区块链的参与成员组成联盟,成员之间的业务往来信息被记录在区块链中,限定了使用规模和权限。

65.第二,区块链系统

66.本技术实施例中的区块链系统也可以简称为区块链。该区块链系统包括一个或多个区块链装置,该区块链装置例如是区块链安全处理模块。示例性的,本技术实施例中的区块链安全处理模块例如可以为区块链智能合约模块,区块链智能合约模块为区块链系统中处理用户访问第三方应用安全操作的智能合约模块,在此统一说明,以下不在赘述。

67.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行描述。其中,在本技术的描述中,除非另有说明,“/”表示前后关联的对象是一种“或”的关系,例如,a/b可以表示a或b;本技术中的“和/或”仅仅是一种描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b这三种情况,其中a,b可以是单数或者复数。并且,在本技术的描述中,除非另有说明,“多个”是指两个或多于两个。“以下至少一项(个)”或其类似表达,是指的这些项中的任意组合,包括单项(个)或复数项(个)的任意组合。例如,a,b,或c中的至少一项(个),可以表示:a,b,c,a-b,a-c,b-c,或a-b-c,其中a,b,c可以是单个,也可以是多个。另外,为了便于清楚描述本技术实施例的技术方案,在本技术的实施例中,采用了“第一”、“第二”等字样对功能和作用基本相同的相同项或相似项进行区分。本领域技术人员可以理解“第一”、“第二”等字样并不对数量和执行次序进行限定,并且“第一”、“第二”等字样也并不限定一定不同。同时,在本技术实施例中,“示例性的”或者“例如”等词用于表示作例子、例证或说明。本技术实施例中被描述为“示例性的”或者“例如”的任何实施例或设计方案不应被解释为比其它实施例或设计方案更优选或更具优势。确切而言,使用“示例性的”或者“例如”等词旨在以具体方式呈现相关概念,便于理解。

68.此外,本技术实施例描述的网络架构以及业务场景是为了更加清楚的说明本技术实施例的技术方案,并不构成对于本技术实施例提供的技术方案的限定,本领域普通技术人员可知,随着网络架构的演变和新业务场景的出现,本技术实施例提供的技术方案对于类似的技术问题,同样适用。

69.如图2所示,为本技术实施例提供的一种通信系统20。该通信系统20包括区块链系统201和应用服务器202。其中,区块链系统201和应用服务器202之间可以直接通信,也可以通过其他设备的转发进行通信,本技术实施例对此不作具体限定。示例性的,应用服务器202可以通过在目前的5g通信系统中新增的区块链处理功能(block chain handling function,bchf)网元与区块链系统201交互,本技术实施例对此不作具体限定。也就是说,

本技术实施例中的bchf网元可以在应用服务器202不具有区块链处理功能(也可以理解为不支持区块链相关操作)时作为应用服务器202和区块链系统201之间的代理,代表应用服务器202和区块链系统201交互。比如,bchf网元负责将网络处理信息作为交易发布到区块链系统中,同时将区块链系统和网络相关的事物发布到网络中。其中,bchf网元的功能包括但不限于:发布交易,记录区块或者执行智能合约中的一项或多项。

70.当然,本技术实施例中的bchf网元也可以在其他网元不具有区块链处理功能时作为第一网元和区块链系统之间的代理,代表其他网元和区块链系统交互。比如,在图3所示的通信系统30中,bchf网元可以在认证服务功能网元301不具有区块链处理功能时作为认证服务功能网元301和区块链系统302之间的代理,代表认证服务功能网元301和区块链系统302交互,在此统一说明,以下不在赘述。

71.一种可能的实现方式中,在图2所示的通信系统20中,应用服务器202,用于向区块链系统201发送第一消息,该第一消息包括第一标识、以及终端设备使用第一密钥加密的参数和/或消息。区块链系统201,用于接收来自应用服务器202的第一消息,并根据第一标识,确定终端设备的用户上下文之后,根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器202对应的第三方应用验证终端设备的合法性。其中,上述方案的具体实现将在后续方法实施例中详细阐述,在此不予赘述。一方面,本技术实施例中,在区块链系统为第三方应用验证终端设备合法,这样可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,继续执行后续流程(如继续为第三方应用对应的应用服务器和终端设备之间的通信提供安全密钥)所造成的资源消耗与信令浪费。另一方面,相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如为第三方应用验证终端设备的合法性),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

72.另一种可能的实现方式中,在图2所示的通信系统20中,应用服务器202,用于向区块链系统201发送第一消息,该第一消息包括第一标识。区块链系统201,用于接收来自应用服务器202的第一消息,并根据第一标识确定终端设备的用户上下文之后,生成第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥。其中,终端设备的用户上下文中包括第一密钥,生成第三密钥的输入参数中包括第一密钥。其中,上述方案的具体实现将在后续方法实施例中详细阐述,在此不予赘述。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如为第三方应用验证终端设备的合法性),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

73.如图3所示,为本技术实施例提供的一种通信系统30。该通信系统30包括认证服务功能网元301和区块链系统302。认证服务功能网元301和区块链系统302之间可以直接通信,也可以通过其他设备的转发进行通信,本技术实施例对此不作具体限定。示例性的,如

上所述,认证服务功能网元301可以通过在目前的5g通信系统中新增的bchf网元与区块链系统302交互,本技术实施例对此不作具体限定。

74.其中,认证服务功能网元301,用于获取指示信息,该指示信息指示通过区块链系统进行安全操作。认证服务功能网元301,还用于根据该指示信息,向区块链系统302发送第三消息,第三消息包括第一信息,用于请求将第一信息存储在终端设备的用户上下文中,其中,所述第一信息为应用服务器通过区块链系统302进行安全操作时所需的信息。区块链系统302,用于接收来自认证服务功能网元301的第三消息,并将第一信息存储在终端设备的用户上下文中。其中,本技术实施例中,通过区块链系统302进行安全操作包括通过区块链系统302获得应用服务器和终端设备之间通信的安全参数。可选的,通过区块链系统302进行安全操作包括通过区块链系统302为应用服务器对应的第三方应用验证终端设备的合法性。在此统一说明,以下不再赘述。上述方案的具体实现将在后续方法实施例中详细阐述,在此不予赘述。相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息,因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

75.需要说明的是,本技术实施例中的“第三方应用”中的“第三方”是相对运营商的传输网络,比如移动传输网来说的。换言之,本技术实施例中的“第三方应用”可以为目前的任一可运行的应用,在此统一说明,以下不在赘述。

76.可选的,图2所示的通信系统20或图3所示的通信系统30可以应用于目前的5g网络或者未来的其他网络,本技术实施例对此不作具体限定。

77.示例性的,如图4所示,若图2所示的通信系统20或图3所示的通信系统30应用于目前的5g网络,则图2所示的通信系统20中的应用服务器202所对应的网元或者实体可以为5g网络架构中的应用功能(application function,af)网元,图3所示的通信系统中的认证服务功能网元所对应的网元或者实体可以为5g网络架构中的认证服务器功能(authentication server function,ausf)网元。

78.此外,如图4所示,目前的5g网络还可以包括接入网设备、接入和移动性管理功能(core access and mobility management function,amf)网元、会话管理功能(session management function,smf)网元、bchf网元、用户面功能(user plane function,upf)网元、网络切片选择功能(network slice selection function,nssf)网元、网络开放功能(network exposure function,nef)网元、网络功能存储功能(network exposure function repository function,nrf)网元、策略控制功能(policy control function,pcf)网元、统一数据管理(unified data management,udm)网元等,本技术实施例对此不作具体限定。

79.其中,如图4所示,终端设备通过接入网设备接入5g网络,终端设备通过n1接口(简称n1)与amf网元通信;接入网设备通过n2接口(简称n2)与amf网元通信;接入网设备通过n3接口(简称n3)与upf网元通信,smf网元通过n4与upf网元通信,upf网元通过n6接口(简称

n6)接入数据网络。此外,图4所示的ausf网元、amf网元、smf网元、nssf网元、nef网元、nrf网元、pcf网元、udm网元、af网元或者bchf网元等控制面网元也可以采用服务化接口进行交互。比如,ausf网元对外提供的服务化接口可以为nausf;amf网元对外提供的服务化接口可以为namf;smf网元对外提供的服务化接口可以为nsmf;nssf网元对外提供的服务化接口可以为nnssf;nef网元对外提供的服务化接口可以为nnef;nrf网元对外提供的服务化接口可以为nnrf;pcf网元对外提供的服务化接口可以为npcf;udm网元对外提供的服务化接口可以为nudm;af网元对外提供的服务化接口可以为naf,bchf网元对外提供的服务化接口可以为nbchf。相关描述可以参考23501标准中的5g系统架构(5g system architecture)图,在此不予赘述。此外,示例性的,如图4所示,在ausf网元、af网元、udm网元、udr网元、amf网元、smf网元或者nef网元不具有区块链处理功能时,可以通过bchf网元与区块链系统交互,在此统一说明,以下不再赘述。

80.可选的,本技术实施例中的bchf网元可以是独立功能模块,独立于5g网元单独部署,也可以是一个分布式功能模块和5g网元合一部署,本技术实施例对此不作具体限定。

81.可选的,本技术实施例中的区块链系统、应用服务器或者认证服务功能网元也可以称之为通信装置或通信设备,其可以是一个通用设备或者是一个专用设备,本技术实施例对此不作具体限定。

82.可选的,本技术实施例中的区块链系统、应用服务器或者认证服务功能网元的相关功能可以由一个设备实现,也可以由多个设备共同实现,还可以是由一个设备内的一个或多个功能模块实现,本技术实施例对此不作具体限定。可以理解的是,上述功能既可以是硬件设备中的网络元件,也可以是在专用硬件上运行的软件功能,或者是硬件与软件的结合,或者是平台(例如,云平台)上实例化的虚拟化功能。

83.例如,本技术实施例中的区块链系统、应用服务器或者认证服务功能网元的相关功能可以通过图5中的通信设备500来实现。图5所示为本技术实施例提供的通信设备500的结构示意图。该通信设备500包括一个或多个处理器501,通信线路502,以及至少一个通信接口(图5中仅是示例性的以包括通信接口504,以及一个处理器501为例进行说明),可选的还可以包括存储器503。

84.处理器501可以是一个通用中央处理器(central processing unit,cpu),微处理器,特定应用集成电路(application-specific integrated circuit,asic),或一个或多个用于控制本技术方案程序执行的集成电路。

85.通信线路502可包括一通路,用于连接不同组件之间。

86.通信接口504,可以是收发模块用于与其他设备或通信网络通信,如以太网,ran,无线局域网(wireless local area networks,wlan)等。例如,所述收发模块可以是收发器、收发机一类的装置。可选的,所述通信接口504也可以是位于处理器501内的收发电路,用以实现处理器的信号输入和信号输出。

87.存储器503可以是具有存储功能的装置。例如可以是只读存储器(read-only memory,rom)或可存储静态信息和指令的其他类型的静态存储设备,随机存取存储器(random access memory,ram)或者可存储信息和指令的其他类型的动态存储设备,也可以是电可擦可编程只读存储器(electrically erasable programmable read-only memory,eeprom)、只读光盘(compact disc read-only memory,cd-rom)或其他光盘存储、光碟存储

(包括压缩光碟、激光碟、光碟、数字通用光碟、蓝光光碟等)、磁盘存储介质或者其他磁存储设备、或者能够用于携带或存储具有指令或数据结构形式的期望的程序代码并能够由计算机存取的任何其他介质,但不限于此。存储器可以是独立存在,通过通信线路502与处理器相连接。存储器也可以和处理器集成在一起。

88.其中,存储器503用于存储执行本技术方案的计算机执行指令,并由处理器501来控制执行。处理器501用于执行存储器503中存储的计算机执行指令,从而实现本技术实施例中提供的认证方法。

89.或者,可选的,本技术实施例中,也可以是处理器501执行本技术下述实施例提供的认证方法中的处理相关的功能,通信接口504负责与其他设备或通信网络通信,本技术实施例对此不作具体限定。

90.可选的,本技术实施例中的计算机执行指令也可以称之为应用程序代码,本技术实施例对此不作具体限定。

91.在具体实现中,作为一种实施例,处理器501可以包括一个或多个cpu,例如图5中的cpu0和cpu1。

92.在具体实现中,作为一种实施例,通信设备500可以包括多个处理器,例如图5中的处理器501和处理器508。这些处理器中的每一个可以是一个单核(single-core)处理器,也可以是一个多核(multi-core)处理器。这里的处理器可以包括但不限于以下至少一种:中央处理单元(central processing unit,cpu)、微处理器、数字信号处理器(dsp)、微控制器(microcontroller unit,mcu)、或人工智能处理器等各类运行软件的计算设备,每种计算设备可包括一个或多个用于执行软件指令以进行运算或处理的核。

93.在具体实现中,作为一种实施例,通信设备500还可以包括输出设备505和输入设备506。输出设备505和处理器501通信,可以以多种方式来显示信息。例如,输出设备505可以是液晶显示器(liquid crystal display,lcd),发光二级管(light emitting diode,led)显示设备,阴极射线管(cathode ray tube,crt)显示设备,或投影仪(projector)等。输入设备506和处理器501通信,可以以多种方式接收用户的输入。例如,输入设备506可以是鼠标、键盘、触摸屏设备或传感设备等。

94.上述的通信设备500有时也可以称为通信装置,其可以是一个通用设备或者是一个专用设备。例如通信设备500可以是台式机、便携式电脑、网络服务器、掌上电脑(personal digital assistant,pda)、移动手机、平板电脑、无线终端设备、嵌入式设备、上述终端设备,上述网络设备、或具有图5中类似结构的设备。本技术实施例不限定通信设备500的类型。

95.下面将结合附图,对本技术实施例提供的认证方法进行示例性说明。

96.需要说明的是,本技术下述实施例中各个网元之间的消息名字或消息中各参数的名字等只是一个示例,具体实现中也可以是其他的名字,本技术实施例对此不作具体限定。

97.以图2或图3所示的通信系统应用于如图4所示的5g网络为例,如图6所示,为本技术实施例提供的一种认证方法,该方法包括如下步骤:

98.s601、终端设备向amf网元发送注册请求(registration request)。相应的,amf网元接收来自终端设备的注册请求。其中,该注册请求用于终端设备注册到移动网络。注册请求中的相关参数可参考现有技术,在此不再赘述。

99.可选的,本技术实施例中的注册请求中还可以包括指示信息1。该指示信息1指示通过区块链系统进行安全操作。本技术实施例中,通过区块链系统进行安全操作包括通过区块链系统获得第三方应用对应的af网元和终端设备之间通信的安全参数(如安全密钥)。可选的,本技术实施例中,通过区块链系统进行安全操作还包括通过区块链系统为第三方应用验证终端设备的合法性,在此统一说明,以下不再赘述。

100.一种可能的实现方式中,本技术实施例中,可以通过某个信元的数值指示需要通过区块链系统进行安全操作。比如,当某个信元的值为“1”时,可以表征需要通过区块链系统进行安全操作;或者,当某个信元的值为“0”时,可以表征需要通过区块链系统进行安全操作。

101.另一种可能的实现方式中,本技术实施例中,可以通过某个信元是否存在指示需要通过区块链系统进行安全操作。比如,当某个信元存在时,可以表征需要通过区块链系统进行安全操作。

102.s602、amf网元向ausf网元发送鉴权请求(authentication request)。相应的,ausf网元接收来自amf网元的鉴权请求。

103.本技术实施例中,当步骤s601中的注册请求中包括指示信息1时,步骤s602中的鉴权请求中也包括指示信息1,在此统一说明,以下不再赘述。

104.s603、ausf网元向udm网元发送鉴权获取请求(authentication get request)。相应的,udm网元接收来自ausf网元的鉴权获取请求。其中,该鉴权获取请求用于请求获取终端设备的鉴权数据。

105.s604、udm网元向ausf网元发送鉴权获取响应(authentication get response)。相应的,udm网元接收来自ausf网元的鉴权获取响应。其中,该鉴权获取响应中包括终端设备的鉴权数据。

106.可选的,本技术实施例中,鉴权获取响应中可以包括上述指示信息1。该指示信息1指示通过区块链系统进行安全操作。其中,指示信息1的实现方式可参考步骤s601,在此不再赘述。

107.也就是说,本技术实施例中,ausf网元获取的指示信息1可以是终端设备通过amf网元发送的,也可以是udm网元发送的,本技术实施例对此不做具体限定。

108.s605、ausf网元和终端设备进行相互鉴权,协商生成终端设备与ausf网元之间的密钥(本技术实施例中将终端设备与ausf网元之间的密钥记作kausf);以及,ausf网元为终端设备分配kausf对应的密钥标识(key identifier,kid)

109.可选的,本技术实施例中,在ausf网元和终端设备进行相互鉴权的过程中,终端设备与ausf网元还可以根据kausf派生密钥(本技术实施例中将根据kausf派生的密钥记作kchain)。示例性的,根据kausf派生密钥的方式例如可以包括:根据kausf以及终端设备的全局区块链标识生成kchain。其中,本技术实施例中,终端设备的全局区块链标识用于在区块链系统唯一标识该终端设备,可以是udm网元发送给ausf网元的,也可以是amf网元发送给ausf网元的,本技术实施例对此不做具体限定。示例性的,终端设备的全局区块链标识例如可以为区块链系统为终端设备分配的标识,也可以为通用公共用户标识符(generic public subscription identifier,gpsi)或者签约永久标识(subscription permanent identifier,supi)。需要说明的时,本技术实施例后续步骤以af网元与终端设备之间使用

移动网络中派生的密钥进行通信为例进行说明。由于后续在获得终端设备和af网元安全通信的密钥之前,af网元与终端设备可以使用移动网络中派生的密钥进行通信,因此提升了终端设备的业务安全性。

110.基于上述步骤s601-s605,终端设备可以注册到移动网络。进一步的,本技术实施例提供的认证方法还可以包括如下步骤s606:

111.s606、ausf网元在区块链系统注册。

112.本技术实施例中,ausf网元在区块链系统注册第一标识和kchain。第一标识用于定位终端设备的用户上下文,该第一标识例如可以为终端设备的全局区块链标识或者kid中的至少一个,在此统一说明,以下不再赘述。

113.本技术实施例中,ausf网元可以根据指示信息1在区块链系统注册。

114.需要说明的是,本技术实施例中,ausf网元在区块链系统注册第一标识和kchain的过程可以理解为ausf网元将第一标识和kchain存储在区块链系统的区块链安全处理模块中的过程,在此统一说明,以下不再赘述。其中,区块链安全处理模块的相关描述可参考具体实施方式前序部分,在此不再赘述。

115.需要说明的是,为了安全考虑,本技术实施例中,ausf网元在区块链系统注册kchain时,ausf网元需要加密kchain并将加密后的kchain发送至区块链系统,进而区块链系统的区块链安全处理模块存储加密后的kchain。一种可能的实现方式中,ausf网元加密kchain的方式例如可以包括:ausf网元使用区块链系统为区块链安全处理模块分配的公钥加密kchain。进一步的,后续需要使用kchain时,区块链安全处理模块使用区块链系统为区块链安全处理模块分配的公钥对应的私钥解密加密后的kchain从而获得kchain,在此统一说明,以下不再赘述。当然,也可以通过其他方式加密kchain以及解密加密后的kchain,本技术实施例对此不做具体限定。

116.需要说明的是,本技术实施例中,ausf网元可以直接与区块链系统交互,也可以通过bchf网元与区块链系统交互,本技术实施例对此不做具体限定。其中,在ausf网元通过bchf网元与区块链系统交互的情况下,bchf网元可以向区块链系统注册bchf网元的地址,以使得后续区块链系统可以根据bchf网元的地址与该bchf网元进行交互,本技术实施例对此不做具体限定。此外,需要说明的是,本技术实施例中,bchf网元与区块链系统交互时,还可能经过nef网元的转发,本技术实施例对此不做具体限定。上述说明同样适用于后续图7和图8所示的实施例,在此统一说明,以下不再赘述。

117.基于步骤s606,ausf网元可以注册到区块链系统。进一步的,本技术实施例提供的认证方法还包括通过区块链系统进行安全操作的过程,包括如下步骤:

118.s607、终端设备向af网元发送登录请求。相应的,af网元接收来自终端设备的登录请求。其中,该登录请求用于请求登录该af网元对应的第三方应用。

119.本技术实施例中,该登录请求包括第一标识。可选的,该登录请求还可以包括使用kchain加密的参数和/或消息。其中,本技术实施例中,使用kchain加密的参数和/或消息可以表示:单独存在使用kchain加密的参数,单独存在使用kchain加密的消息、同时存在使用kchain加密的参数和消息这三种情况,在此统一说明,该说明适用于本技术所有实施例,以下不再赘述。

120.本技术实施例中,加密的参数例如可以是终端设备选择的随机数、第一标识、或者

终端设备和区块链系统约定的值,本技术实施例对此不做具体限定。加密的消息例如可以是注册消息。第一标识的相关描述可参考上述步骤s606,在此不再赘述。

121.s608、af网元向区块链系统发送验证请求(validate request)1。相应的,区块链系统接收来自af网元的验证请求1。

122.本技术实施例中,该验证请求1包括步骤s607中的第一标识。可选的,该验证请求1还可以包括步骤s607中使用kchain加密的参数和/或消息。

123.可选的,该验证请求1还可以包括第三方应用的应用标识(app id)。该应用标识可以包括在验证请求1的消息体中,也可以包括在验证请求1的消息头中,还可以以app的数字签名的形式表达,本技术实施例对此不做具体限定。

124.可选的,本技术实施例中,当验证请求1包括步骤s607中的第一标识以及使用kchain加密的参数和/或消息时,本技术实施例提供的认证方法还包括如下步骤s609:

125.s609、区块链系统为第三方应用验证终端设备的合法性。

126.其中,本技术实施例中,区块链系统可以根据第一标识确定终端设备的用户上下文。进而区块链系统可以根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为第三方应用验证终端设备的合法性。

127.可选的,本技术实施例中,区块链系统根据第一标识,确定终端设备的用户上下文包括:区块链系统根据所述第一标识,确定区块链系统中存储的kchain。一种可能的实现方式中,区块链系统可以根据第一标识以及第一标识和终端设备的用户上下文的对应关系,确定区块链系统中存储的终端设备的用户上下文,进一步的区块链系统可以确定终端设备的用户上下文中的kchain(即ausf网元在区块链系统中存储的kchain)。示例性的,区块链系统确定终端设备的用户上下文中的kchain例如可以包括:区块链系统可以根据终端设备的用户上下文中的第一标识和kchain的对应关系,确定kchain。

128.本技术实施例中,区块链系统根据kchain,以及终端设备使用第一密钥加密的参数和/或消息,为第三方应用验证终端设备的合法性,包括:区块链系统可以使用kchain解密终端设备发送的使用kchain加密的参数和/或消息。在终端设备发送使用kchain加密的参数,未发送使用kchain加密的消息的情况下,若解密后的参数符合区块链系统预配置的终端设备和区块链系统交互使用的参数格式或者数值,或者解密后的参数符合终端设备和区块链系统约定的参数,则认为终端设备合法。在终端设备发送使用kchain加密的消息,未发送使用kchain加密的参数的情况下,若解密后的消息格式符合区块链系统预配置的终端设备和区块链系统交互使用的消息格式,则认为终端设备合法。在终端设备发送使用kchain加密的消息,且发送使用kchain加密的参数的情况下,若解密后的消息格式符合区块链系统预配置的终端设备和区块链系统交互使用的消息格式;并且解密后的参数符合区块链系统预配置的终端设备和区块链系统交互使用的参数格式或者数值,或者解密后的参数符合终端设备和区块链系统约定的参数,则认为终端设备合法。

129.示例性的,以终端设备和区块链系统约定的参数为app id为例,区块链系统解密终端设备发送的使用kchain加密的参数后,确定解密后的参数是否与af网元发送的app id一致,若一致则认为终端设备合法,若不一致则认为终端设备不合法。其中,一种可能的实现方式中,终端设备可以通过域名系统(domain name system,dns)查询获得app id,当然,终端设备也可以通过其他方式获得app id,本技术实施例对此不做具体限定。

130.进一步的,本技术实施例中,区块链系统接收来自af网元的验证请求1之后,需要为第三方应用对应的af网元和终端设备之间的通信提供安全密钥,包括如下步骤:

131.s610、区块链系统根据kchain生成用于终端设备和af网元安全通信的密钥(本技术实施例中用于终端设备和af网元安全通信的密钥记作kapp)。

132.其中,本技术实施例中,区块链系统可以根据第一标识确定相应的用户上下文。该用户上下文中包括ausf网元在区块链系统中存储的kchain。

133.可选的,若本技术实施例执行上述步骤s609,则在区块链系统验证终端设备合法后,区块链系统根据kchain生成kapp。否则,若区块链系统验证终端设备不合法,则可以终止终端设备访问第三方应用的流程。基于该方案,可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,区块链系统仍然生成kapp并向af网元下发kapp所造成的资源消耗与信令浪费。

134.可选的,本技术实施例中,当验证请求1包括app id时,区块链系统还可以将app id作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

135.可选的,本技术实施例中,区块链系统还可以将第一标识作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

136.可选的,本技术实施例中,在终端设备发送使用kchain加密的参数的情况下,区块链系统还可以将解密后的参数作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的kapp也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与af网元之间的安全通信。

137.s611、区块链系统向af网元发送验证响应(validate response)1。相应的,af网元接收来自区块链系统的验证响应1。

138.其中,该验证响应1包括上述kapp。可选的,该验证响应1还可以包括kapp的有效期。当kapp的有效期结束后,终端设备和af网元之间可以发起kapp的重协商流程,使得af网元再次通过区块链系统获取kapp,具体流程可参考上述实施例,在此不再赘述。

139.可选的,本技术实施例中,当验证请求1包括使用kchain加密的参数和/或消息时,该验证响应1还可以包括使用kchain解密后的参数和/或消息,该使用kchain解密后的参数和/或消息用于后续验证网络的安全性,本技术实施例对此不做具体限定。

140.s612、af网元向终端设备发送登录响应。相应的,终端设备接收来自af网元的登录响应。

141.本技术实施例中,当登录请求中包括使用kchain加密的消息,例如注册请求时,该登录响应中可以包括根据使用kchain解密后的注册请求获得的注册接受消息。可选的,当验证响应1包括kapp的有效期时,该注册接受消息中可以包括kapp的有效期。

142.可选的,本技术实施例中,当登录请求中包括使用kchain加密的参数时,该登录响应中可以包括使用kchain解密后的参数。进而终端设备接收到登录响应后,可以读取登录响应中包括的使用kchain解密后的参数,并将登录响应中包括的使用kchain解密后的参数与中终端设备向af网元发送登录请求之前未加密的参数进行比较,若二者一致则认为终端设备对网络侧的验证通过(即终端设备确认网络安全)。

143.可选的,本技术实施例中,登录响应中的消息或参数可以使用kapp进行加密,从而

可以保证终端设备与af网元之间的安全通信。

144.本技术实施例中,当终端设备接收到登录响应后,可以在后续与af网元的信息交互流程中,使用本地生成的kapp加密关键信息。其中,终端设备生成kapp的方式与区块链系统生成kapp的方式一致,在此不再赘述。此外,需要说明的是,若本技术实施例未执行上述步骤s609(即区块链系统未利用kchain为第三方应用验证终端设备的合法性),则也可以通过后续流程验证终端设备的合法性。比如,由于kapp是由kchain派生的,如果终端设备合法,则该终端设备可以获得正确kchain,进而终端设备生成的kapp与af网元获得的kapp相同,后续终端设备与af网元之间利用kapp进行安全通信会成功。反之,如果终端设备不合法,则该终端设备无法获得正确kchain,进而终端设备生成的kapp不同于af网元获得的kapp,后续终端设备与af网元之间利用kapp进行安全通信会失败,从而保护了合法终端设备的利益。

145.可选的,本技术实施例中,当登录响应中未包括使用kchain解密后的参数时,由于后续终端设备和af网元均可以利用kapp加密信息,因此终端设备也可以通过后续的消息交互验证网络侧是否合法,本技术实施例对此不做具体限定。

146.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得af网元通过该接口与区块链系统交互,通过区块链系统进行安全操作,如为第三方应用对应的af网元和终端设备之间的通信提供安全密钥、为第三方应用验证终端设备的合法性等,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

147.其中,上述步骤s601至s612中ausf网元、af网元或者区块链系统的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令ausf网元、af网元或者区块链系统执行,本实施例对此不作任何限制。

148.可选的,以图2或图3所示的通信系统应用于如图4所示的5g网络为例,如图7所示,为本技术实施例提供的一种认证方法,该方法包括如下步骤:

149.s701-s705、同图6所示的实施例中的步骤s601-s605,相关描述可参考图6所示的实施例,在此不再赘述。

150.基于上述步骤s701-s705,终端设备可以注册到移动网络。进一步的,本技术实施例提供的认证方法还可以包括如下步骤s706:

151.s706、ausf网元在区块链系统注册。

152.本技术实施例中,ausf网元可以根据指示信息1在区块链系统注册。

153.一种可能的实现方式中,本技术实施例中,ausf网元在区块链系统注册时,可以注册第一标识和kchain。

154.又一种可能的实现方式中,在ausf网元可以获取kchain的情况下,本技术实施例中,ausf网元在区块链系统注册时,可以注册ausf网元的地址、第一标识和kchain。需要说明的是,本技术实施例中,ausf网元在区块链系统注册第一标识和kchain的过程可以理解为ausf网元将第一标识和kchain存储在区块链系统的区块链安全处理模块中的过程;ausf网元在区块链系统注册ausf网元的地址、第一标识和kchain的过程可以理解为ausf网元将ausf网元的地址、第一标识和kchain存储在区块链系统的区块链安全处理模块中的过程在

此统一说明,以下不再赘述。

155.需要说明的是,为了安全考虑,本技术实施例中,ausf网元在区块链系统注册kchain时,ausf网元需要加密kchain并将加密后的kchain发送至区块链系统,进而区块链系统的区块链安全处理模块存储加密后的kchain。相关实现可参考图6所示的实施例中的步骤s606,在此不再赘述。

156.基于步骤s706,ausf网元可以注册到区块链系统。进一步的,本技术实施例提供的认证方法还包括通过区块链系统进行安全操作的过程,包括如下步骤:

157.s707、终端设备向af网元发送登录请求。相应的,af网元接收来自终端设备的登录请求。其中,该登录请求用于请求登录该af网元对应的第三方应用。

158.本技术实施例中,该登录请求包括第一标识、使用kchain加密的参数和/或消息。其中,加密的参数例如可以是终端设备选择的随机数、第一标识、或者终端设备和区块链系统约定的值,本技术实施例对此不做具体限定。加密的消息例如可以是注册消息。第一标识的相关描述可参考图6所示的实施例中的步骤s606,在此不再赘述。

159.s708、af网元向区块链系统发送验证请求(validate request)1。相应的,区块链系统接收来自af网元的验证请求1。

160.本技术实施例中,该验证请求1包括步骤s607中的第一标识、以及使用kchain加密的参数和/或消息。

161.可选的,该验证请求1还可以包括第三方应用的应用标识(app id)。该应用标识可以包括在验证请求1的消息体中,也可以包括在验证请求1的消息头中,还可以以app的数字签名的形式表达,本技术实施例对此不做具体限定。

162.s709、区块链系统为第三方应用验证终端设备的合法性。

163.其中,步骤s709的具体实现可参考图6所示的实施例中的步骤s609,在此不再赘述。

164.s710、在区块链系统验证终端设备合法后,区块链系统向ausf网元发送验证请求2。相应的,ausf网元接收来自区块链系统的验证请求2。

165.其中,该验证请求2包括第一标识。可选的,该验证请求2还可以包括第三方应用的应用标识(app id)。可选的,该验证请求2还可以包括终端设备发送的使用kchain加密的参数和/或消息,本技术实施例对此不做具体限定。

166.一种可能的实现方式中,本技术实施例中,若ausf网元已经在区块链系统注册ausf网元的地址,则区块链系统向ausf网元发送验证请求2之前,可以根据第一标识确定相应的用户上下文。该用户上下文中包括ausf网元在区块链系统注册的ausf网元的地址。进而,区块链系统可以根据该ausf网元的地址确定相应的ausf网元。

167.另一种可能的实现方式中,本技术实施例中,若ausf网元未在区块链系统注册ausf网元的地址,则本技术实施例中的登录请求和验证请求1中还可以包括服务终端设备的网络标识。进而,区块链系统向ausf网元发送验证请求2之前,可以根据该网络标识确定服务终端设备的ausf网元,本技术实施例对此不作具体限定。示例性的,本技术实施例中的网络标识例如可以是公共陆地移动网络(public land mobile network,plmn),或者域名(比如cmcc.com),本技术实施例对此不做具体限定。此外,需要说明的是,本技术实施例中的网络标识可以是一个独立的信元,也可以是包括在其他信元中的信息,本技术实施例对

此不做具体限定。

168.需要说明的是,本技术实施例中,区块链系统可以直接与ausf网元交互,也可以通过bchf网元与ausf网元交互,本技术实施例对此不做具体限定。上述两种实现方式均是示例性的以区块链系统寻址ausf网元为例进行说明。当然,若区块链系统通过bchf网元与ausf网元交互,则区块链系统也可以通过类似的方式寻址bchf网元,本技术实施例在此不再赘述。

169.s711、ausf网元根据kchain或者kausf生成用于终端设备和af网元安全通信的密钥(本技术实施例中用于终端设备和af网元安全通信的密钥记作kapp)。

170.其中,本技术实施例中,区块链系统可以根据第一标识确定相应的用户上下文。该用户上下文中包括ausf网元生成的kchain或者kausf。

171.可选的,本技术实施例中,当验证请求1包括app id时,ausf网元还可以将app id作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

172.可选的,本技术实施例中,ausf网元还可以将第一标识作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

173.可选的,本技术实施例中,在终端设备发送使用kchain加密的参数的情况下,ausf网元还可以将解密后的参数作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的kapp也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与af网元之间的安全通信。

174.s712、ausf网元向区块链系统发送验证响应2。相应的,区块链系统接收来自ausf网元的验证响应2。其中,该验证响应2包括kapp。可选的,该验证响应2还可以包括kapp的有效期。当kapp的有效期结束后,终端设备和af网元之间可以发起kapp的重协商流程,使得af网元再次通过区块链系统获取kapp,具体流程可参考上述实施例,在此不再赘述。

175.可选的,本技术实施例中,当验证请求2包括使用kchain加密的参数和/或消息时,该验证响应2还可以包括使用kchain解密后的参数和/或消息,该使用kchain解密后的参数和/或消息用于后续验证网络的安全性,本技术实施例对此不做具体限定。

176.s713、区块链系统向af网元发送验证响应1。相应的,af网元接收来自区块链系统的验证响应1。该验证响应1中包括步骤s712中验证响应2中的参数,如kapp、kapp的有效期(可选)、以及使用kchain解密后的参数和/或消息(可选)。

177.当然,本技术实施例中,若验证请求2中不包括使用kchain加密的参数和/或消息,则验证响应1中还可以包括使用kchain解密后的参数和/或消息,该使用kchain解密后的参数和/或消息用于后续验证网络的安全性,本技术实施例对此不做具体限定。

178.s714、af网元向终端设备发送登录响应。相应的,终端设备接收来自af网元的登录响应。

179.其中,步骤s714的具体实现可参考图6所示的实施例中的步骤s612,在此不再赘述。

180.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得af网元通过该接口与区块链系统交互,通过区块链系统进行安全操作,如为第三方

应用对应的af网元和终端设备之间的通信提供安全密钥、为第三方应用验证终端设备的合法性等,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。此外,本技术实施例中,在区块链系统为第三方应用验证终端设备合法,这样可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,ausf网元仍然生成kapp并通过区块链系统向af网元发送kapp所造成的资源消耗与信令浪费。

181.其中,上述步骤s701至s714中ausf网元、af网元或者区块链系统的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令ausf网元、af网元或者区块链系统执行,本实施例对此不作任何限制。

182.可选的,以图2或图3所示的通信系统应用于如图4所示的5g网络为例,如图8所示,为本技术实施例提供的一种认证方法,该方法包括如下步骤:

183.s801-s805、同图6所示的实施例中的步骤s601-s605,相关描述可参考图6所示的实施例,在此不再赘述。

184.基于上述步骤s801-s805,终端设备可以注册到移动网络。进一步的,可选的,本技术实施例提供的认证方法还可以包括如下步骤s806:

185.s806、ausf网元在区块链系统注册。

186.本技术实施例中,ausf网元在区块链系统注册第一标识和ausf网元的地址。第一标识的描述可参考图6所示的实施例中的步骤s606,在此不再赘述。

187.本技术实施例中,ausf网元可以根据指示信息1在区块链系统注册。

188.需要说明的是,本技术实施例中,ausf网元在区块链系统注册第一标识和ausf网元的地址的过程可以理解为ausf网元将第一标识和ausf网元的地址存储在区块链系统的区块链安全处理模块中的过程,在此统一说明,以下不再赘述。

189.基于步骤s806,ausf网元可以注册到区块链系统。进一步的,本技术实施例提供的认证方法还包括通过区块链系统进行安全操作的过程,包括如下步骤:

190.s807-s808、同图6所示的实施例中的步骤s607-s608,相关描述可参考图6所示的实施例,在此不再赘述。

191.s809、区块链系统向ausf网元发送验证请求2。相应的,ausf网元接收来自区块链系统的验证请求2。其中,该验证请求2包括步骤s808中验证请求1中的参数,如第一标识、以及使用kchain加密的参数和/或消息(可选)。

192.可选的,该验证请求2还可以包括第三方应用的应用标识(app id)。

193.本技术实施例中,若执行上述步骤s806,即ausf网元在区块链系统注册ausf网元的地址,则区块链系统向ausf网元发送验证请求2之前,可以根据第一标识确定相应的用户上下文。该用户上下文中包括ausf网元在区块链系统注册的ausf网元的地址。进而,区块链系统可以根据该ausf网元的地址确定相应的ausf网元。

194.本技术实施例中,若未执行上述步骤s806,此时,本技术实施例中的登录请求和验证请求1中还可以包括服务终端设备的网络标识。进而,区块链系统向ausf网元发送验证请求2之前,可以根据该网络标识确定服务终端设备的ausf网元。相关描述可参考图7所示的实施例中的步骤s710,在此不再赘述。

195.s810、ausf网元根据kchain或者kausf生成用于终端设备和af网元安全通信的密

钥(本技术实施例中用于终端设备和af网元安全通信的密钥记作kapp)。

196.其中,本技术实施例中,区块链系统可以根据第一标识确定相应的用户上下文。该用户上下文中包括ausf网元生成的kchain或者kausf。

197.可选的,本技术实施例中,当验证请求1包括app id时,ausf网元还可以将app id作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

198.可选的,本技术实施例中,ausf网元还可以将第一标识作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。

199.可选的,本技术实施例中,在终端设备发送使用kchain加密的参数的情况下,ausf网元还可以将解密后的参数作为生成kapp的输入参数之一,本技术实施例对此不做具体限定。由于解密后的参数例如可以包括终端设备选择的随机数,而随机数具有随机性,因此基于该随机数生成的kapp也更具灵活性,不容易被攻击者攻击,从而进一步保证了终端设备与af网元之间的安全通信。

200.可选的,本技术实施例中,在终端设备发送使用kchain加密的参数和/或消息,并且验证请求2中包括使用kchain加密的参数和/或消息的情况下,ausf网元还可以为第三方应用验证终端设备的合法性,在ausf网元验证终端设备合法后,ausf网元根据kchain或者kausf生成kapp,若ausf网元验证终端设备不合法,则可以终止终端设备访问第三方应用的流程。基于该方案,可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,ausf网元仍然生成kapp并通过区块链系统向af网元下发kapp所造成的资源消耗与信令浪费。

201.本技术实施例中,ausf网元为第三方应用验证终端设备的合法性的方式例如可以为:ausf网元可以根据第一标识确定终端设备的用户上下文。进而ausf网元可以根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为第三方应用验证终端设备的合法性。

202.可选的,本技术实施例中,ausf网元根据第一标识,确定终端设备的用户上下文包括:ausf网元根据所述第一标识,确定ausf网元中存储的kchain。一种可能的实现方式中,ausf网元可以根据第一标识以及第一标识和终端设备的用户上下文的对应关系,确定ausf网元中存储的终端设备的用户上下文,进一步的ausf网元可以确定终端设备的用户上下文中的kchain。示例性的,ausf网元确定终端设备的用户上下文中的kchain例如可以包括:ausf网元可以根据终端设备的用户上下文中的第一标识和kchain的对应关系,确定kchain。

203.本技术实施例中,ausf网元根据kchain,以及终端设备使用第一密钥加密的参数和/或消息,为第三方应用验证终端设备的合法性,包括:ausf网元可以使用kchain解密终端设备发送的使用kchain加密的参数和/或消息。其中,在终端设备发送使用kchain加密的参数,未发送使用kchain加密的消息的情况下,若解密后的参数符合预配置的终端设备和ausf网元交互使用的参数格式或者数值,或者解密后的参数符合终端设备和ausf网元约定的参数,则认为终端设备合法。在终端设备发送使用kchain加密的消息,未发送使用kchain加密的参数的情况下,若解密后的消息格式符合预配置的终端设备和ausf网元交互使用的消息格式,则认为终端设备合法。在终端设备发送使用kchain加密的消息,且发送使用kchain加密的参数的情况下,若解密后的消息格式符合预配置的终端设备和ausf网元交互

使用的消息格式;并且解密后的参数符合预配置的终端设备和ausf网元交互使用的参数格式或者数值,或者解密后的参数符合终端设备和ausf网元约定的参数,则认为终端设备合法。

204.示例性的,以终端设备和ausf网元约定的参数为app id为例,ausf网元解密终端设备发送的使用kchain加密的参数后,确定解密后的参数是否与af网元发送的app id一致,若一致则认为终端设备合法,若不一致则认为终端设备不合法。其中,一种可能的实现方式中,终端设备可以通过dns查询获得app id,当然,终端设备也可以通过其他方式获得app id,本技术实施例对此不做具体限定。

205.s811-s813、同图7所示的实施例中的步骤s712-s714,相关描述可参考图7所示的实施例,在此不再赘述。

206.需要说明的是,若本技术实施例中,ausf网元未为第三方应用验证终端设备的合法性,则也可以通过后续流程验证终端设备的合法性。比如,由于kapp是由kchain派生的,如果终端设备合法,则该终端设备可以获得正确kchain,进而终端设备生成的kapp与af网元获得的kapp相同,后续终端设备与af网元之间利用kapp进行安全通信会成功。反之,如果终端设备不合法,则该终端设备无法获得正确kchain,进而终端设备生成的kapp不同于af网元获得的kapp,后续终端设备与af网元之间利用kapp进行安全通信会失败,从而保护了合法终端设备的利益。

207.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得af网元通过该接口与区块链系统交互,通过区块链系统进行安全操作,如为第三方应用对应的af网元和终端设备之间的通信提供安全密钥、为第三方应用验证终端设备的合法性等,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

208.其中,上述步骤s801至s813中ausf网元、af网元或者区块链系统的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令ausf网元、af网元或者区块链系统执行,本实施例对此不作任何限制。

209.如图9所示,为本技术实施例提供的一种认证方法,该认证方法包括如下步骤:

210.s901、区块链系统接收来自应用服务器的第一消息,该第一消息包括第一标识、以及终端设备使用第一密钥加密的参数和/或消息。

211.示例性的,本技术实施例中的应用服务器例如可以为图6或图7所示的实施例中的af网元,本技术实施例中的区块链系统例如可以为图6或图7所示的实施例中的区块链系统。

212.示例性的,本技术实施例中的第一消息例如可以为图6所示的实施例中步骤s608中的验证请求1;或者,本技术实施例中的第一消息例如可以为图7所示的实施例中步骤s708中的验证请求2。

213.s902、区块链系统根据所述第一标识,确定终端设备的用户上下文。

214.s903、区块链系统根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器对应的第三方应用验证终端设备的合法性。

215.示例性的,步骤s902-s903的具体实现可参考图6所示的实施例中步骤s609或者图

7所示的实施例中步骤s709,在此不再赘述。

216.一方面,本技术实施例中,在区块链系统为第三方应用验证终端设备合法,这样可以在终端设备访问第三方应用不合法时,及时终止访问流程,避免了终端设备访问第三方应用不合法时,继续执行后续流程(如继续为第三方应用对应的应用服务器和终端设备之间的通信提供安全密钥)所造成的资源消耗与信令浪费。另一方面,相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如为第三方应用验证终端设备的合法性),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

217.其中,上述步骤s901至s903中区块链系统的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令区块链系统执行,本实施例对此不作任何限制。

218.如图10所示,为本技术实施例提供的一种认证方法,该认证方法包括如下步骤:

219.s1001、区块链系统接收来自应用服务器的第一消息,该第一消息包括第一标识。

220.示例性的,本技术实施例中的应用服务器例如可以为图6所示的实施例中的af网元,本技术实施例中的区块链系统例如可以为图6所示的实施例中的区块链系统。

221.示例性的,本技术实施例中的第一消息例如可以为图6所示的实施例中步骤s608中的验证请求1。

222.s1002、区块链系统根据第一标识,确定终端设备的用户上下文,该终端设备的用户上下文中包括第一密钥。

223.示例性的,本技术实施例中的第一密钥例如可以为图6所示的实施例中的kchain。

224.s1003、区块链系统生成第三密钥,该第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥。

225.示例性的,本技术实施例中的第三密钥例如可以为图6所示的实施例中的kapp。

226.其中,步骤s1002-s1003的具体实现可参考图6所示的实施例中步骤s610,在此不再赘述。

227.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如通过该区块链系统获得该应用服务器和该终端设备之间通信的安全参数),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

228.其中,上述步骤s1001至s1003中区块链系统的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令区块链系统执行,本实施例对此不作任何限制。

229.如图11所示,为本技术实施例提供的一种认证方法,该认证方法包括如下步骤:

230.s1101、认证服务功能网元获取指示信息,该指示信息指示通过区块链系统进行安全操作。

231.示例性的,本技术实施例中的认证服务功能网元例如可以为图6至图8所示的实施例中的ausf网元,本技术实施例中的区块链系统例如可以为图6至图8所示的实施例中的区块链系统。

232.示例性的,本技术实施例中,认证服务功能网元获取指示信息的方式可参考图6所示的实施例中步骤s604的描述,在此不再赘述。

233.s1102、认证服务功能网元根据指示信息,向区块链系统发送第三消息,该第三消息包括第一信息,用于请求将第一信息存储在终端设备的用户上下文中,其中,第一信息为应用服务器通过所述区块链系统进行安全操作时所需的信息。

234.示例性的,本技术实施例中的应用服务器例如可以为图6至图8所示的实施例中的af网元。

235.示例性的,本技术实施例中的第三消息例如可以为图6所示的实施例步骤s606中ausf网元在区块链系统注册时ausf网元向区块链系统发送的消息。相应的,第一信息可以为图6所示的实施例步骤s606中ausf网元在区块链系统注册的第一标识和kchain。

236.或者,示例性的,本技术实施例中的第三消息例如可以为图7所示的实施例步骤s706中ausf网元在区块链系统注册时ausf网元向区块链系统发送的消息。相应的,第一信息可以为图7所示的实施例步骤s706中ausf网元在区块链系统注册的第一标识和kchain,或者,第一信息可以为图7所示的实施例步骤s706中ausf网元在区块链系统注册的第一标识、kchain和ausf网元的地址。

237.或者,示例性的,本技术实施例中的第三消息例如可以为图8所示的实施例步骤s806中ausf网元在区块链系统注册时ausf网元向区块链系统发送的消息。相应的,第一信息可以为图8所示的实施例步骤s806中ausf网元在区块链系统注册的第一标识和ausf网元的地址。

238.其中,步骤s1102的具体实现可参考图6所示的实施例中步骤s606或者图7所示的实施例中步骤s706或者图8所示的实施例中步骤s806,在此不再赘述。

239.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例中,认证服务功能网元可以向区块链系统发送应用服务器通过区块链系统进行安全操作时所需的信息,因此可以使得后续应用服务器可以通过区块链系统进行安全操作。也就是说,本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作,因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

240.其中,上述步骤s1101至s1102中认证服务功能网元的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令认证服务功能网元执行,本实施例对此不作任何限制。

241.如图12所示,为本技术实施例提供的一种认证方法,该认证方法包括如下步骤:

242.s1201、认证服务功能网元接收来自区块链系统的第二消息,该第二消息包括第一标识。

243.示例性的,本技术实施例中的认证服务功能网元例如可以为图7或图8所示的实施例中的ausf网元,本技术实施例中的区块链系统例如可以为图7或图8所示的实施例中的区

块链系统。

244.示例性的,本技术实施例中的第二消息例如可以为图7所示的实施例中步骤s710中的验证请求2;或者,本技术实施例中的第二消息例如可以为图8所示的实施例中步骤s809中的验证请求2。

245.s1202、认证服务功能网元根据第一标识,确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥或第二密钥;第一密钥是根据第二密钥派生得到的,第二密钥为用于终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

246.示例性的,本技术实施例中的第一密钥例如可以为图7或图8所示的实施例中的kchain,第二密钥例如可以为图7或图8所示的实施例中的kausf。

247.s1203、认证服务功能网元生成第三密钥,该第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥或第二密钥。

248.示例性的,本技术实施例中的应用服务器例如可以为图7或图8所示的实施例中的af网元。

249.示例性的,本技术实施例中的第一密钥例如可以为图7或图8所示的实施例中的kapp。

250.示例性的,步骤s1202-s1203的具体实现可参考图7所示的实施例中步骤s711或者图8所示的实施例中步骤s810,在此不再赘述。

251.s1204、认证服务功能网元向区块链系统发送第三密钥。

252.示例性的,步骤s1204的具体实现可参考图7所示的实施例中步骤s712或者图8所示的实施例中步骤s811,在此不再赘述。

253.相比较现有akma方案中应用方aapf网元需要一一配置与不同网络中aauf网元的接口以及接口地址的方式,由于本技术实施例可以由区块链系统提供统一的跨域认证接口,使得应用服务器通过该接口与区块链系统交互,通过区块链系统进行安全操作(如通过该区块链系统获得该应用服务器和该终端设备之间通信的安全参数),因此不仅简化了第三方应用的配置,而且避免了第三方应用方和运营商一一谈判,并部署网元规划路由的问题,提高了第三方应用方的效率。

254.其中,上述步骤s1201至s1204中认证服务功能网元的动作可以由图5所示的通信设备500中的处理器501调用存储器503中存储的应用程序代码以指令认证服务功能网元执行,本实施例对此不作任何限制。

255.可以理解的是,图6至图12所示的实施例中,由区块链系统实现的方法和/或步骤,也可以由可用于区块链系统的部件(例如区块链系统中的一个或多个区块链装置)实现;由认证服务功能网元(如图6至图8所示的实施例中的ausf网元、或者如图11至图12所示的实施例中的认证服务功能网元)实现的方法和/或步骤,也可以由可用于认证服务功能网元的部件(例如芯片或者电路)实现。

256.上述主要从各个网元之间交互的角度对本技术实施例提供的方案进行了介绍。相应的,本技术实施例还提供了通信装置,该通信装置可以为上述方法实施例中的区块链系统中的一个或多个区块链装置,或者包含上述区块链系统的装置,或者为可用于上述区块链装置的部件;或者,该通信装置可以为上述方法实施例中的认证服务功能网元,或者包含上述认证服务功能网元的装置,或者为可用于认证服务功能网元的部件。可以理解的是,该

通信装置为了实现上述功能,其包含了执行各个功能相应的硬件结构和/或软件模块。本领域技术人员应该很容易意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,本技术能够以硬件或硬件和计算机软件的结合形式来实现。某个功能究竟以硬件还是计算机软件驱动硬件的方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

257.图13示出了一种通信装置130的结构示意图。该通信装置130包括收发模块1301和处理模块1302。所述收发模块1301,也可以称为收发单元用以实现收发功能,例如可以是收发电路,收发机,收发器或者通信接口。

258.以通信装置130为上述方法实施例中的区块链系统中的一个或多个区块链装置或者设置在该区块链装置中的芯片或其他部件为例,一种可能的实现方式中:

259.收发模块1301,用于接收来自应用服务器的第一消息,第一消息包括第一标识、以及终端设备使用第一密钥加密的参数和/或消息。处理模块1302,用于根据第一标识,确定终端设备的用户上下文。处理模块1302,还用于根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器对应的第三方应用验证终端设备的合法性。

260.可选的,终端设备的用户上下文中包括第一密钥,处理模块1302,用于根据第一标识,确定终端设备的用户上下文包括:用于根据第一标识,确定第一密钥。

261.可选的,处理模块1302,用于根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数或消息,为应用服务器对应的第三方应用验证终端设备的合法性,包括:用于使用第一密钥对终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当解密后的参数符合预配置的终端设备和区块链系统交互使用的参数格式或者数值,和/或解密后的消息符合预配置的终端设备和区块链系统交互使用的消息格式,确定终端设备合法。

262.可选的,第一标识包括终端设备的全局区块链标识或者第二密钥对应的密钥标识kid中的至少一个,该第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

263.可选的,第一密钥是根据第二密钥派生得到的,第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

264.可选的,处理模块1302,还用于在验证终端设备合法后,获取第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥。收发模块1301,还用于向应用服务器发送第三密钥。

265.可选的,终端设备的用户上下文中包括第一密钥;处理模块1302,用于获取第三密钥,包括:用于生成第三密钥,其中,生成第三密钥的输入参数中包括第一密钥。

266.可选的,处理模块1302,用于获取第三密钥,包括:用于通过收发模块1301向认证服务功能网元发送第二消息,第二消息包括第一标识,第一标识用于确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥或第二密钥,该第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥;通过收发模块1301接收来自认证服务功能网元第三密钥,其中,生成第三密钥的输入参数中包括第一密钥或第二密钥。

267.可选的,生成第三密钥的输入参数中还包括第二标识和/或解密后的参数,其中,第二标识为第三方应用的应用标识,解密后的参数是使用第一密钥对终端设备使用第一密钥加密的参数进行解密后获得的参数。

268.可选的,收发模块1301,还用于在接收来自应用服务器的第一消息之前,接收来自认证服务功能网元的第三消息,第三消息请求将第一密钥、第一标识和认证服务功能网元的地址存储在终端设备的用户上下文中。处理模块1302,还用于将第一密钥、第一标识和认证服务功能网元的地址存储在终端设备的用户上下文中。

269.可选的,收发模块1301,还用于在接收来自应用服务器的第一消息之前,接收来自认证服务功能网元的第三消息,第三消息请求将第一密钥和第一标识存储在终端设备的用户上下文中;处理模块1302,还用于将第一密钥和第一标识存储在终端设备的用户上下文中。

270.以通信装置130为上述方法实施例中的区块链系统中的一个或多个区块链装置或者设置在该区块链装置中的芯片或其他部件为例,另一种可能的实现方式中:

271.收发模块1301,用于接收来自应用服务器的第一消息,第一消息包括第一标识。处理模块1302,用于根据第一标识,确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥。处理模块1302,还用于生成第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥。

272.可选的,第一密钥是根据第二密钥派生得到的,第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

273.可选的,第一消息还包括第二标识和/或终端设备使用第一密钥加密的参数,第二标识为应用服务器对应的第三方应用的应用标识;相应的,生成第三密钥的输入参数中还包括第二标识和/或解密后的参数,其中,解密后的参数是使用第一密钥对终端设备使用第一密钥加密的参数进行解密后获得的参数。

274.可选的,收发模块1301,还用于在接收来自应用服务器的第一消息之前,接收来自认证服务功能网元的第三消息,第三消息请求将第一密钥和第一标识存储在终端设备的用户上下文中。处理模块1302,还用于将第一密钥和第一标识存储在终端设备的用户上下文中。

275.以通信装置130为上述方法实施例中的认证服务功能网元或者设置在该认证服务功能网元中的芯片或其他部件为例,一种可能的实现方式中:

276.处理模块1302,用于获取指示信息,指示信息指示通过区块链系统进行安全操作。收发模块1301,用于根据指示信息,向区块链系统发送第三消息,第三消息包括第一信息,用于请求将第一信息存储在终端设备的用户上下文中,其中,第一信息为应用服务器通过区块链系统进行安全操作时所需的信息。

277.可选的,第一信息包括第一标识和认证服务功能网元的地址;或者,第一信息包括第一标识和第一密钥;或者,第一信息包括第一标识、第一密钥和认证服务功能网元的地址;其中,第一标识用于确定终端设备的用户上下文,第一密钥是根据第二密钥派生得到的,第二密钥为终端设备与认证服务功能网元之间鉴权成功后生成的密钥。

278.可选的,第一标识包括终端设备的全局区块链标识或者第二密钥对应的密钥标识kid中的至少一个。

279.可选的,处理模块1302,用于获取指示信息,包括:用于通过收发模块1301接收来自终端设备的指示信息;或者,用于通过收发模块1301接收来自统一数据管理网元的指示信息。

280.可选的,收发模块1301,还用于在向区块链系统发送第三消息之后,接收来自区块链系统的第二消息,第二消息包括第一标识。处理模块1302,还用于根据第一标识,确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥或第二密钥;第一密钥是根据第二密钥派生得到的,第二密钥为用于终端设备与认证服务功能网元之间鉴权成功后生成的密钥。处理模块1302,还用于生成第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥或第二密钥。收发模块1301,还用于向区块链系统发送第三密钥。

281.可选的,第二消息还包括第二标识和/或终端设备使用第一密钥加密的参数,第二标识为应用服务器对应的第三方应用的应用标识;相应的,生成第三密钥的输入参数中还包括第二标识和/或解密后的参数,其中,解密后的参数是使用第一密钥对终端设备使用第一密钥加密的参数进行解密后获得的参数。

282.可选的,第二消息还包括终端设备使用第一密钥加密的参数和/或消息。处理模块1302,还用于在生成第三密钥之前,根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器对应的第三方应用验证终端设备合法。

283.可选的,终端设备的用户上下文中包括第一密钥;处理模块1302,用于根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数或消息,为应用服务器对应的第三方应用验证终端设备合法,包括:用于使用第一密钥对终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当解密后的参数符合预配置的终端设备和认证服务功能网元交互使用的参数格式或者数值,和/或解密后的消息符合预配置的终端设备和认证服务功能网元交互使用的消息格式,确定终端设备合法。

284.可选的,通过区块链系统进行安全操作包括通过区块链系统获得应用服务器和终端设备之间通信的安全参数。

285.可选的,通过区块链系统进行安全操作还包括通过区块链系统为应用服务器对应的第三方应用验证终端设备的合法性。

286.以通信装置130为上述方法实施例中的认证服务功能网元或者设置在该认证服务功能网元中的芯片或其他部件为例,另一种可能的实现方式中:

287.收发模块1301,用于接收来自区块链系统的第二消息,第二消息包括第一标识。处理模块1302,用于根据第一标识,确定终端设备的用户上下文,终端设备的用户上下文中包括第一密钥或第二密钥;第一密钥是根据第二密钥派生得到的,第二密钥为用于终端设备与认证服务功能网元之间鉴权成功后生成的密钥。处理模块1302,还用于生成第三密钥,第三密钥为用于终端设备和应用服务器安全通信的密钥,其中,生成第三密钥的输入参数中包括第一密钥或第二密钥。收发模块1301,还用于向区块链系统发送第三密钥。

288.可选的,第二消息还包括第二标识和/或终端设备使用第一密钥加密的参数,第二标识为应用服务器对应的第三方应用的应用标识;相应的,生成第三密钥的输入参数中还包括第二标识和/或解密后的参数,其中,解密后的参数是使用第一密钥对终端设备使用第一密钥加密的参数进行解密后获得的参数。

289.可选的,第二消息还包括终端设备使用第一密钥加密的参数和/或消息。处理模块1302,还用于在生成第三密钥之前,根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数和/或消息,为应用服务器对应的第三方应用验证终端设备合法。

290.可选的,终端设备的用户上下文中包括第一密钥;处理模块1302,用于根据终端设备的用户上下文,以及终端设备使用第一密钥加密的参数或消息,为应用服务器对应的第三方应用验证终端设备合法,包括:用于使用第一密钥对终端设备使用第一密钥加密的参数和/或消息进行解密,获得解密后的参数和/或消息;当解密后的参数符合预配置的终端设备和认证服务功能网元交互使用的参数格式或者数值,和/或解密后的消息符合预配置的终端设备和认证服务功能网元交互使用的消息格式,确定终端设备合法。

291.其中,上述方法实施例涉及的各步骤的所有相关内容均可以援引到对应功能模块的功能描述,在此不再赘述。

292.在本实施例中,该通信装置130以采用集成的方式划分各个功能模块的形式来呈现。这里的“模块”可以指特定asic,电路,执行一个或多个软件或固件程序的处理器和存储器,集成逻辑电路,和/或其他可以提供上述功能的器件。在一个简单的实施例中,本领域的技术人员可以想到该通信装置130可以采用图5所示的通信设备500的形式。

293.比如,图5所示的通信设备500中的处理器501可以通过调用存储器503中存储的计算机执行指令,使得通信设备500执行上述方法实施例中的认证方法。

294.具体的,图13中的收发模块1301和处理模块1302的功能/实现过程可以通过图5所示的通信设备500中的处理器501调用存储器503中存储的计算机执行指令来实现。或者,图13中的处理模块1302的功能/实现过程可以通过图5所示的通信设备500中的处理器501调用存储器503中存储的计算机执行指令来实现,图13中的收发模块1301的功能/实现过程可以通过图5中所示的通信设备500中的通信接口504来实现。

295.由于本实施例提供的通信装置130可执行上述认证方法,因此其所能获得的技术效果可参考上述方法实施例,在此不再赘述。

296.需要说明的是,以上模块或单元的一个或多个可以软件、硬件或二者结合来实现。当以上任一模块或单元以软件实现的时候,所述软件以计算机程序指令的方式存在,并被存储在存储器中,处理器可以用于执行所述程序指令并实现以上方法流程。该处理器可以内置于soc(片上系统)或asic,也可是一个独立的半导体芯片。该处理器内处理用于执行软件指令以进行运算或处理的核外,还可进一步包括必要的硬件加速器,如现场可编程门阵列(field programmable gate array,fpga)、pld(可编程逻辑器件)、或者实现专用逻辑运算的逻辑电路。

297.当以上模块或单元以硬件实现的时候,该硬件可以是cpu、微处理器、数字信号处理(digital signal processing,dsp)芯片、微控制单元(microcontroller unit,mcu)、人工智能处理器、asic、soc、fpga、pld、专用数字电路、硬件加速器或非集成的分立器件中的任一个或任一组合,其可以运行必要的软件或不依赖于软件以执行以上方法流程。

298.可选的,本技术实施例还提供了一种通信装置(例如,该通信装置可以是芯片或芯片系统),该通信装置包括处理器,用于实现上述任一方法实施例中的方法。在一种可能的实现方式中,该通信装置还包括存储器。该存储器,用于保存必要的程序指令和数据,处理器可以调用存储器中存储的程序代码以指令该通信装置执行上述任一方法实施例中的方

法。当然,存储器也可以不在该通信装置中。该通信装置是芯片系统时,可以由芯片构成,也可以包含芯片和其他分立器件,本技术实施例对此不作具体限定。

299.在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件程序实现时,可以全部或部分地以计算机程序产品的形式来实现。该计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行计算机程序指令时,全部或部分地产生按照本技术实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或者数据中心通过有线(例如同轴电缆、光纤、数字用户线(digital subscriber line,dsl))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可以用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质(例如,软盘、硬盘、磁带),光介质(例如,dvd)、或者半导体介质(例如固态硬盘(solid state disk,ssd))等。

300.尽管在此结合各实施例对本技术进行了描述,然而,在实施所要求保护的本技术过程中,本领域技术人员通过查看所述附图、公开内容、以及所附权利要求书,可理解并实现所述公开实施例的其他变化。在权利要求中,“包括”(comprising)一词不排除其他组成部分或步骤,“一”或“一个”不排除多个的情况。单个处理器或其他单元可以实现权利要求中列举的若干项功能。相互不同的从属权利要求中记载了某些措施,但这并不表示这些措施不能组合起来产生良好的效果。

301.尽管结合具体特征及其实施例对本技术进行了描述,显而易见的,在不脱离本技术的精神和范围的情况下,可对其进行各种修改和组合。相应地,本说明书和附图仅仅是所附权利要求所界定的本技术的示例性说明,且视为已覆盖本技术范围内的任意和所有修改、变化、组合或等同物。显然,本领域的技术人员可以对本技术进行各种改动和变型而不脱离本技术的精神和范围。这样,倘若本技术的这些修改和变型属于本技术权利要求及其等同技术的范围之内,则本技术也意图包含这些改动和变型在内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。