1.本技术涉及计算机技术领域,具体而言,涉及一种区块链中非法节点识别方法和装置。

背景技术:

2.加密数字货币是区块链技术最为广泛的应用场景之一。目前市场上的加密货币超过5000种、市值超过2000亿美元,然而在这个以区块链为核心的新兴金融生态系统中存在着以网络钓鱼攻击为代表的欺诈行为。网络钓鱼是一种信息安全领域的犯罪机制,它利用社会工程学和黑客技术来窃取网络用户的隐私信息。攻击者向被害者发送伪造的貌似来自合法企业和机构的欺骗性信息,引导受害者进入假冒的网页,诱骗被害人泄露个人身份信息、金融账户凭证等隐私数据。对于一般的网络钓鱼攻击的检测防范方法,是通过记录正规网站和非法网站urls,然后对邮件、短信中的urls进行比对,从而实现钓鱼攻击检测的目的。但是在区块链加密货币交易中的钓鱼欺诈具有独特之处,区块链钓鱼攻击不再以url作为攻击的入口,这使得现有的大部分基于url的钓鱼检测方法无法工作。

技术实现要素:

3.本技术的主要目的在于提供一种区块链中非法节点识别方法和装置,以解决上述问题。

4.为了实现上述目的,根据本技术的一个方面,提供了一种区块链中非法节点识别方法,包括:

5.构建区块链加密数字货币交易图;

6.获取所述区块链加密数字货币交易图中的每个节点的向量;

7.将所述每个节点的向量输入到钓鱼欺诈识别模型中,得到每个节点的类型的识别结果;

8.所述类型包括:正常节点或者非法节点。

9.在一种实施方式中,构建区块链加密数字货币交易图之前,所述方法包括:

10.获取区块链加密数字货币交易数据,其中,所述交易数据包括交易的节点,所述节点为账号;

11.从标准数据库中获取每个账号对应的标签;

12.为每个交易账号节点打上对应的标签;标签包括合法标签或者非法标签;

13.根据打标签后的每个账号节点构建区块链加密数字货币交易图。

14.在一种实施方式中,构建区块链加密数字货币交易图,包括:

15.采用以下的公式构建区块链加密数字货币交易图:

16.g_bctg=(v,e,w);

17.其中,v表示所述区块链加密数字货币交易图中的节点,e表示区块链加密数字货币交易图中的边,w为每条边对应的交易强度。

18.在一种实施方式中,确定任意的两个节点之间的交易强度w,包括:

19.确定所述两个节点之间的交易金额和交易次数;

20.计算所述交易金额与对应的预设第一权重的乘积a;

21.计算所述交易次数与对应的预设第二权重的乘积b;

22.计算所述乘积a和乘积b的和得到所述两个节点之间的交易强度w。

23.在一种实施方式中,获取所述区块链加密数字货币交易图中的每个节点的表示向量,包括:

24.将所述区块链加密数字货币交易图输入到经过改进的图卷积神经网络,

25.所述经过改进的图卷积神经网络输出得到每个节点的表示向量。

26.在一种实施方式中,所述经过改进的图卷积神经网络的损失函数为:

[0027][0028][0029]

其中,w表示权重矩阵;

[0030]

ω(w)表示正则函数;

[0031]vtrain

表示参与训练的结点集合;

[0032]fw

(x,a)表示函数softmax的输出值;

[0033]yv

表示区块链加密数字货币交易图中各结点的分类标签;

[0034]

其中是一个对角矩阵,i是单位矩阵;

[0035]

a为邻接矩阵;

[0036]aij

为邻接矩阵中的第i行,第j列个元素;

[0037]

x为区块链交易地址的特征向量;

[0038]w∝

和w

β

分别为预先设定的权重矩阵。

[0039]

在一种实施方式中,钓鱼欺诈识别模型为transformer神经网络;

[0040]

所述transformer神经网络包括编码器和解码器;

[0041]

所述编码器包括依次连接的输入层、第一层正则化模块、门线性单元、第二层正则化模块;

[0042]

第一求和模块,用于对所述门线性单元的输出和所述输入层的输出进行求和,将结果分别输出给所述第二层正则化模块,以及第二求和模块;

[0043]

所述第二层正则化模块,接收端连接所述第一求和模块的输出端;输出端分别连接第一卷积层、第二卷积层和第三卷积层的输入端;

[0044]

所述第一卷积层、第二卷积层和第三卷积层的输出端分别连接所述第二求和模块;

[0045]

第二求和模块的输出端分别连接了第三层正则化模块和第三求和模块的输入端;

[0046]

第三层正则化模块的输出端连接第四卷积层的输入端;

[0047]

第四卷积层的输出端连接所述第三求和模块的输入端;

[0048]

第三求和模块的输出端分别连接了第四层正则化模块和第五求和模块的输入端;

[0049]

第四层正则化模块的输出端连接了多头注意力模块的输入端;

[0050]

多头注意力模块的输出端连接了所述第五求和模块的输入端;

[0051]

所述第五求和模块的输出端分别连接了第五层正则化模块和第六求和模块的输入端;

[0052]

所述第五层正则化模块的输出端连接第五卷积层的输入端;

[0053]

第五卷积层的输出端连接第六卷积层的输入端;

[0054]

第六卷积层的输出端连接第六求和模块的输入端;

[0055]

第六求和模块的输出端的输出为所述编码器的输出结果;

[0056]

所述解码器包括:第六层正则化模块,第六层正则化模块的输入端连接所述解码器的输入端;

[0057]

所述第六层正则化模块的输出端分别连接了第二多头注意力模块和第三多头注意力模块的输入端;

[0058]

第二多头注意力模块和第三多头注意力模块的输出端分别连接了第七求和模块的输入端;

[0059]

第七求和模块的输出端分别连接了第七层正则化模块和第九求和模块的输入端;

[0060]

第七层正则化模块的输出端分别连接了第七卷积层、第八卷积层和第九卷积层的输入端;

[0061]

所述第七卷积层、第八卷积层和第九卷积层的输出端分别连接了第八求和模块的输入端;

[0062]

所述第八求和模块的输出端连接第八层正则化模块的输入端;

[0063]

所述第八层正则化模块的输出端连接第十卷积层的输入端;

[0064]

第十卷积层的输出端连接第九求和模块的输入端;

[0065]

所述第九求和模块的输出端分别连接了第九层正则化模块的输入端,和第十求和模块的输入端;

[0066]

第九层正则化模块的输出端连接多头自注意力层的输入端;

[0067]

多头自注意力层的输出端连接了所述第十求和模块的输入端;

[0068]

第十求和模块的输出端分别连接第十层正则化模块和第十一求和模块的输入端;

[0069]

第十层正则化模块的输出端连接第十一卷积层的输入端;

[0070]

第十一卷积层的输出端连接第十二卷积层的输入端;

[0071]

第十二卷积层的输出端连接第十一求和模块的输入端;

[0072]

第十一求和模块的输出端为所述解码器的输出。

[0073]

第二方面,提出了一种区块链中非法节点识别装置,包括:

[0074]

交易图构建模块,用于构建区块链加密数字货币交易图;

[0075]

获取节点向量模块,用于获取所述区块链加密数字货币交易图中的每个节点的向量;

[0076]

输入模块,用于将所述每个节点的向量输入到钓鱼欺诈识别模型中,得到每个节点的类型的识别结果;

[0077]

所述类型包括:正常节点或者非法节点。

[0078]

在一种实施方式中,交易图构建模块还用于:

[0079]

构建区块链加密数字货币交易图之前,所述方法包括:

[0080]

获取区块链加密数字货币交易数据,其中,所述交易数据包括交易的节点,所述节点为账号;

[0081]

从标准数据库中获取每个账号对应的标签;

[0082]

为每个交易账号节点打上对应的标签;标签包括合法标签或者非法标签;

[0083]

根据打标签后的每个账号节点构建区块链加密数字货币交易图。

[0084]

在一种实施方式中,交易图构建模块还用于:

[0085]

构建区块链加密数字货币交易图,包括:

[0086]

采用以下的公式构建区块链加密数字货币交易图:

[0087]

g_bctg=(v,e,w);

[0088]

其中,v表示所述区块链加密数字货币交易图中的节点,e表示区块链加密数字货币交易图中的边,w为每条边对应的交易强度。

[0089]

在一种实施方式中,交易图构建模块还用于:

[0090]

确定所述两个节点之间的交易金额和交易次数;

[0091]

计算所述交易金额与对应的预设第一权重的乘积a;

[0092]

计算所述交易次数与对应的预设第二权重的乘积b;

[0093]

计算所述乘积a和乘积b的和得到所述两个节点之间的交易强度w。

[0094]

在一种实施方式中,获取节点向量模块,还用于将所述区块链加密数字货币交易图输入到经过改进的图卷积神经网络,

[0095]

所述经过改进的图卷积神经网络输出得到每个节点的表示向量。

[0096]

第三方面,本技术提出了一种电子设备,包括:至少一个处理器和至少一个存储器;所述存储器用于存储一个或多个程序指令;所述处理器,用于运行一个或多个程序指令,用以执行如上述任一项所述的方法。

[0097]

第四方面,本技术提出了一种计算机可读存储介质,其特征在于,计算机可读存储介质中包含一个或多个程序指令,所述一个或多个程序指令用于执行如上述任一项所述的方法。

[0098]

结合区块链钓鱼欺诈的特殊性,本发明拟利用区块链加密货币在交易过程中形成的高维数据,提出一种在硬件资源受限条件下仍然具有较高性能的检测模型,使其可以嵌入到区块链加密货币钱包中,从交易“入口”处进行欺诈风险预警,帮助用户在使用区块链加密货币时避免遭受钓鱼欺诈

附图说明

[0099]

构成本技术的一部分的附图用来提供对本技术的进一步理解,使得本技术的其它特征、目的和优点变得更明显。本技术的示意性实施例附图及其说明用于解释本技术,并不构成对本技术的不当限定。在附图中:

[0100]

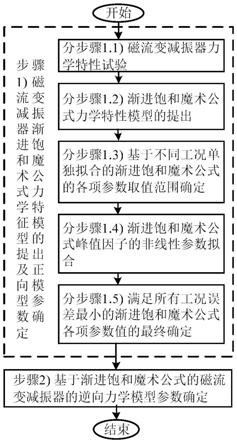

图1是根据本技术实施例的一种区块链中非法节点识别方法的流程图;

[0101]

图2是根据本技术实施例的bctg的数据来源和构建流程图;

[0102]

图3是根据本技术实施例的基于自编码的bctg图嵌入的示意图;

[0103]

图4a是根据本技术实施例的一种编码器的结构示意图;

[0104]

图4b是根据本技术实施例的一种解码器的结构示意图;

[0105]

图5是根据本技术实施例的一种区块链中非法节点识别装置的结构示意图;

[0106]

图6是根据本技术实施例的一种区块链中非法节点识别设备的结构示意图。

具体实施方式

[0107]

为了使本技术领域的人员更好地理解本技术方案,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本技术一部分的实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都应当属于本技术保护的范围。

[0108]

需要说明的是,本技术的说明书和权利要求书及上述附图中的术语“第一”、“第二”等是用于区别类似的对象,而不必用于描述特定的顺序或先后次序。应该理解这样使用的数据在适当情况下可以互换,以便这里描述的本技术的实施例。此外,术语“包括”和“具有”以及他们的任何变形,意图在于覆盖不排他的包含,例如,包含了一系列步骤或单元的过程、方法、系统、产品或设备不必限于清楚地列出的那些步骤或单元,而是可包括没有清楚地列出的或对于这些过程、方法、产品或设备固有的其它步骤或单元。

[0109]

在本技术中,术语“上”、“下”、“左”、“右”、“前”、“后”、“顶”、“底”、“内”、“外”、“中”、“竖直”、“水平”、“横向”、“纵向”等指示的方位或位置关系为基于附图所示的方位或位置关系。这些术语主要是为了更好地描述本发明及其实施例,并非用于限定所指示的装置、元件或组成部分必须具有特定方位,或以特定方位进行构造和操作。

[0110]

并且,上述部分术语除了可以用于表示方位或位置关系以外,还可能用于表示其他含义,例如术语“上”在某些情况下也可能用于表示某种依附关系或连接关系。对于本领域普通技术人员而言,可以根据具体情况理解这些术语在本发明中的具体含义。

[0111]

此外,术语“安装”、“设置”、“设有”、“连接”、“相连”、“套接”应做广义理解。例如,可以是固定连接,可拆卸连接,或整体式构造;可以是机械连接,或电连接;可以是直接相连,或者是通过中间媒介间接相连,又或者是两个装置、元件或组成部分之间内部的连通。对于本领域普通技术人员而言,可以根据具体情况理解上述术语在本发明中的具体含义。

[0112]

需要说明的是,在不冲突的情况下,本技术中的实施例及实施例中的特征可以相互组合。下面将参考附图并结合实施例来详细说明本技术。

[0113]

加密数字货币是区块链技术最为广泛的应用场景之一。目前市场上的加密货币超过5000种、市值超过2000亿美元,然而在这个以区块链为核心的新兴金融生态系统中存在着以网络钓鱼攻击为代表的欺诈行为。网络钓鱼(phishing)是一种信息安全领域的犯罪机制,它利用社会工程学和黑客技术来窃取网络用户的隐私信息。攻击者向被害者发送伪造的貌似来自合法企业和机构的欺骗性信息,引导受害者进入假冒的网页,诱骗被害人泄露个人身份信息、金融账户凭证等隐私数据。

[0114]

对于一般的网络钓鱼攻击的检测防范,常用方法可分为:黑白名单法、传统机器学习方法、深度学习方法等三类行之有效的检测方法。其中,黑白名单法就是通过记录正规网站和非法网站urls,然后对邮件、短信中的urls进行比对,从而实现钓鱼攻击检测的目的。传统机器学习方法需要先收集训练数据,接着找到可充分描述钓鱼行为的特征(features),并将其提取出来提供给机器学习算法进行模型训练。深度学习方法是指基于

深度学习的端到端模型,其特点是可以避免繁琐的特征工程。在研究传统的phishing检测问题时,人们提出了许多从钓鱼网址和钓鱼网页中提取钓鱼欺诈特征的方法。这些成果对解决区块链生态系统中的钓鱼欺诈问题很有借鉴意义,但是,在区块链加密货币交易中的钓鱼欺诈具有独特之处。首先,区块链钓鱼攻击不再以url作为攻击的入口,这使得现有的大部分基于url的phishing检测方法无法工作;其次,区块链交易信息中只有交易双方的地址(账号)、交易数额等极少的信息;第三点,传统钓鱼攻击的检测模型工作在服务器或是网络浏览器上,而区块链钓鱼攻击的检测模型最理想的部署位置是“加密货币钱包(blockchain cryptocurrency wallet)”,通常钱包的计算资源受限所以对嵌入其中的检测模型的效能提出了更高的要求。结合区块链钓鱼欺诈的特殊性,本发明,拟利用区块链加密货币在交易过程中形成的高维数据,提出一种在硬件资源受限条件下仍然具有较高性能的检测模型,使其可以嵌入到区块链加密货币钱包中,从交易“入口”处进行欺诈风险预警,帮助用户在使用区块链加密货币时避免遭受钓鱼欺诈。

[0115]

本技术提出了一种区块链中非法节点识别方法,参见附图1所示的一种区块链中非法节点识别方法的流程图;该方法包括以下的步骤:

[0116]

步骤s102,构建区块链加密数字货币交易图;

[0117]

具体的,参见附图2所示的bctg的数据来源和构建流程图。使用区块链客户端收集一定时间范围内的区块链加密货币交易数据;采用网络爬虫技术从区块链地址标签数据库网站上爬取经过验证的钓鱼欺诈区块链地址,得到欺诈检测模型的正样本标签数据。根据bctg定义,完成bctgether的构建工作,得到以太坊区块链加密数字货币交易图。为下一步的图嵌入做好准备。

[0118]

在一种实施方式中,构建区块链加密数字货币交易图之前,获取区块链加密数字货币交易数据,其中,所述交易数据包括交易的节点,所述节点为账号;从标准数据库中获取每个账号对应的标签;

[0119]

示例性的,标准数据库为图2中的区块链地址标签数据库,其中存储了大量的合法标签和非法标签。

[0120]

为每个交易账号节点打上对应的标签;标签包括合法标签或者非法标签;根据打标签后的每个账号节点构建区块链加密数字货币交易图。

[0121]

步骤s104,获取所述区块链加密数字货币交易图中的每个节点的向量;

[0122]

步骤s106,将所述每个节点的向量输入到钓鱼欺诈识别模型中,得到每

[0123]

个节点的类型的识别结果;所述类型包括:正常节点或者非法节点。

[0124]

在一种实施方式中,构建区块链加密数字货币交易图,采取以下的步骤:

[0125]

采用以下的公式构建区块链加密数字货币交易图:

[0126]

g_bctg=(v,e,w);

[0127]

其中,v表示所述区块链加密数字货币交易图中的节点,e表示区块链加密数字货币交易图中的边,w为每条边对应的交易强度。

[0128]

在一种实施方式中,确定任意的两个节点之间的交易强度w,采取以下的步骤:

[0129]

确定所述两个节点之间的交易金额和交易次数;

[0130]

计算所述交易金额与对应的预设第一权重的乘积a;

[0131]

计算所述交易次数与对应的预设第二权重的乘积b;

[0132]

计算所述乘积a和乘积b的和得到所述两个节点之间的交易强度w。

[0133]

本发明的技术方案分为三个阶段分步进行:上述的方法步骤s102为第一阶段,第一阶段提出一种名为区块链加密数字货币交易图(bctg,blockchaincryptocurrency transaction graph)的图数据结构,对区块链加密数字货币的交易数据进行有效的表达;第二阶段,步骤s104,使用一个特殊的图卷积神经网络技术,在自编码器架构下对bctg中蕴含的结构信息和属性信息进行表示学习 (representation learning),获得图中各个节点的表示向量z;第三阶段,步骤s106,将表示向量z作为输入,使用基于注意力机制的双向gru架构对bctg图中节点进行欺诈节点与正常节点的识别。

[0134]

第二阶段的关键技术:基于特殊图卷积神经网络的区块链加密数字货币交易图bctg的表示学习方法,这一步基于图卷积神经网络技术,对bctg的进行表示学习。基本思路为:采用自编码器(autoencoder)架构,通过自监督学习,得到编码器的输入的表示向量z。

[0135]

在一种实施方式中,获取所述区块链加密数字货币交易图中的每个节点的表示向量,采取以下的步骤:

[0136]

将所述区块链加密数字货币交易图输入到经过改进的图卷积神经网络,

[0137]

所述经过改进的图卷积神经网络输出得到每个节点的表示向量。

[0138]

示例性的,参见附图3所示的基于自编码的bctg图嵌入的示意图。如图所示,本发明的编码器输入是一个图(graph),所以在编码阶段使用图卷积神经网络gcn代替传统的全连接神经网络。bctg在图卷积神经网络中的计算方法是这一步的关键技术,简述如下:

[0139]

bctg记为g

btg

=(v,e,w),其中顶点集v={v1,

…

,vn},边集邻接矩阵a的大小为n

×

n,当顶点vi和vj之间有连边时a

i,j

=1,否则a

i,j

=0。为了对bctg进行卷积,定义图拉普拉斯矩阵l=d-a,其中d

i,i

=∑

jai,j

,并且当i≠j时,d

i,j

=0,用表示所有n

×

n邻接矩阵的集合,即这时的图节点分类任务就可以表示为:

[0140][0141]

其中x是图上顶点即区块链交易地址的特征向量,n 是特征向量的长度。神经网络训练中的正则损失为:

[0142][0143]

其中v

train

为训练集,是一个节点读出函数。ω是正则函数。更具体来说,拟采用两层时域图卷积来拟合fw,即:

[0144][0145]

其中,w表示权重矩阵;

[0146]

ω(w)表示正则函数;

[0147]

具体的,表示正则函数ω对权重w进行了约束;

[0148]vtrain

表示参与训练的结点集合;

[0149]fw

(x,a)表示函数softmax的输出值;表示图神经网络的计算过程;

[0150]

其中,a为邻接矩阵,即图中各个顶点的连接关系;x为区块链交易地址的特征向量;

[0151]yv

表示区块链加密数字货币交易图中各结点的分类标签;

[0152]

其中是一个对角矩阵,i是单位矩阵;

[0153]

其中,邻接矩阵a的大小为n

×

n,当节点v_i和v_j之间有连边时 a_(i,j)=1,否则a_(i,j)=0。a

ij

为邻接矩阵中的第i行,第j列个元素;

[0154]w∝

和w

β

分别为预先设定的权重矩阵。

[0155]

需要特别说明的是,为了满足嵌入区块链加密货币钱包的高性能要求,发明将对常规gcn中的fw(x,a)函数进行改进(常规:fw(x,a)=softmax 本发明中的gcn与常规gcn的区别在于:一是放弃非线性激活函数(relu);二是采用预设计的固定权重(w

∝

和w

β

)代替可训练权重(w1和w2)。实验表明,这种改进在不降低模型准确性的前提下,可以大大提升计算速度,同时在计算过程中占用更少的硬件资源。在项目组改进的图卷积自编码器模型中完成bctg的自监督训练,就可以得到bctg的图嵌入 (graph embedding)。这将为下一步进行钓鱼欺诈节点识别提供了特征支持。

[0156]

(3)第三阶段的关键技术:区块链加密数字货币交易中的钓鱼欺诈检测模型的实现

[0157]

通过上一步的工作,bctg图模型中的每一个节点被表示为一个n维特征向量,记为:nodei={x1,x2,x3,

…

,xn};接下来,本发明提出一种特殊的 transformer神经网络架构,用于nodei节点的分类(即检测nodei节点代表的区块链地址是否为钓鱼欺诈的高风险账户)。transformer神经网络架构的基本形式如下:

[0158]

在一种实施方式中,钓鱼欺诈识别模型为transformer神经网络;transformer 神经网络包括编码器和解码器;

[0159]

参见附图4a所示,所述编码器包括依次连接的输入层、第一层正则化模块、门线性单元、第二层正则化模块;

[0160]

第一求和模块,用于对所述门线性单元的输出和所述输入层的输出进行求和,将结果分别输出给所述第二层正则化模块,以及第二求和模块;

[0161]

所述第二层正则化模块,接收端连接所述第一求和模块的输出端;输出端分别连接第一卷积层、第二卷积层和第三卷积层的输入端;

[0162]

所述第一卷积层、第二卷积层和第三卷积层的输出端分别经过对应的激活函数模块非线性数据处理之后,连接所述第二求和模块;

[0163]

其中,第一卷积层的卷积核为1

×

1,数量为1024;第二卷积层的卷积核为 3

×

1,数量为256;第三卷积层的卷积核为6

×

1,数量为256;

[0164]

在上述的第一卷积层、第二卷积层和第三卷积层的输出端分别设置对应的第一激活函数模块、第二激活函数模块和第三激活函数模块;其中,激活函数模块的激活函数为relu。

[0165]

第二求和模块的输出端分别连接了第三层正则化模块和第三求和模块的输入端;

[0166]

第三层正则化模块的输出端连接第四卷积层的输入端;

[0167]

第四卷积层的输出端连接所述第三求和模块的输入端;

[0168]

第四卷积层的卷积核为9

×

1,数量为256;

[0169]

第三求和模块的输出端分别连接了第四层正则化模块和第五求和模块的输入端;

[0170]

第四层正则化模块的输出端连接了多头注意力模块的输入端;

[0171]

其中,关于多头注意力模块:

[0172]

attention机制是对source中元素的value值进行加权求和,而query和key 用来计算对应value的权重系数,attention计算公式为:

[0173][0174]

通过计算query和各个key的相关性,得到每个key对应value的权重系数,通过softmax归一化后,对权重和相应value进行加权求和,即得到了最终的attention数值。而多头attention允许模型同时注意来自不同位置的不同表示子空间的信息。

[0175][0176]

multihead(q,k,v)=concat(head1,...,headh)wo;

[0177]

q,k,v首先经过一个线性变换,然后输入到放缩点积attention,这里要做h次,也就是所谓的多头,每一次算一个头,头之间参数不共享,每次q, k,v进行线性变换的参数是不一样的。然后将h次的放缩点积attention结果进行拼接,再进行一次线性变换得到的值作为多头attention的结果。

[0178]

多头注意力模块的输出端连接了所述第五求和模块的输入端;

[0179]

所述第五求和模块的输出端分别连接了第五层正则化模块和第六求和模块的输入端;

[0180]

所述第五层正则化模块的输出端连接第五卷积层的输入端;

[0181]

其中,第五卷积层的卷积核为1

×

1,数量为1024;

[0182]

第五卷积层的输出端连接对应设置的第四激活函数模块;激活函数模块的激活函数为relu;

[0183]

第四激活函数的输出端连接第六卷积层的输入端;

[0184]

其中,第六卷积层的卷积核为1

×

1,数量为256;

[0185]

第六卷积层的输出端连接第六求和模块的输入端;

[0186]

第六求和模块的输出端的输出为所述编码器的输出结果;

[0187]

参见附图4b所示,所述解码器包括:第六层正则化模块,第六层正则化模块的输入端连接所述解码器的输入端;

[0188]

所述第六层正则化模块的输出端分别连接了第二多头注意力模块和第三多头注意力模块的输入端;

[0189]

第二多头注意力模块和第三多头注意力模块的输出端分别连接了第七求和模块的输入端;

[0190]

第七求和模块的输出端分别连接了第七层正则化模块和第九求和模块的输入端;

[0191]

第七层正则化模块的输出端分别连接了第七卷积层、第八卷积层和第九卷积层的输入端;

[0192]

所述第七卷积层、第八卷积层和第九卷积层的输出端分别连接了第八求和模块的输入端;

[0193]

其中,第七卷积层的卷积核为11

×

1,可分离卷积,数量为1024;

[0194]

在第七卷积层的输出端连接了第五激活函数模块的输入端;

[0195]

其中,第五激活函数模块中的激活函数为relu;

[0196]

第八卷积层的卷积核为7

×

1,可分离卷积,数量为256;

[0197]

第九卷积层的卷积核为7

×

1,可分离卷积,数量为256;

[0198]

所述第八求和模块的输出端连接第八层正则化模块的输入端;

[0199]

所述第八层正则化模块的输出端连接第十卷积层的输入端;

[0200]

其中,第十卷积层的卷积核为7

×

1,数量为512;

[0201]

第十卷积层的输出端连接第九求和模块的输入端;

[0202]

所述第九求和模块的输出端分别连接了第九层正则化模块的输入端,和第十求和模块的输入端;

[0203]

第九层正则化模块的输出端连接多头自注意力层的输入端;

[0204]

多头自注意力层的输出端连接了所述第十求和模块的输入端;

[0205]

具体的,多头的数量可以设置为8,也就是8头自注意力层。

[0206]

第十求和模块的输出端分别连接第十层正则化模块和第十一求和模块的输入端;

[0207]

第十层正则化模块的输出端连接第十一卷积层的输入端;

[0208]

其中,第十一卷积层的卷积核为1

×

1,数量为2048,激活函数为swish;

[0209]

swish激活函数的公式如下:f(x)=xgsigmoid(βx);

[0210]

当β时,swish激活函数变为线性函数

[0211]

当β=∞时,swish激活函数变为0或x,相当于relu。

[0212]

所以,swish函数可以看作是介于线性函数与relu函数之间的平滑函数,其特点为函数和其一阶导数都具有平滑特性,有下界,无上界,非单调。

[0213]

第十一卷积层的输出端连接第十二卷积层的输入端;

[0214]

第十二卷积层的卷积核为1

×

1,数量为512;

[0215]

第十二卷积层的输出端连接第十一求和模块的输入端;

[0216]

第十一求和模块的输出端为所述解码器的输出。

[0217]

本发明的上述的方法,将区块链交易的原始数据构建成一种特殊的数据结构,在此基础上提出一种快速提取这种数据结构有效特征的方法,最后以提取的有效特征为输入,进行区块链加密数字货币交易中钓鱼欺诈检测。本发明的优点是:对区块链加密数字货币交易中钓鱼欺诈检测有很好的效果;该方法对硬件资源的要求低,可以部署在资源受限的区块链数字钱包内。

[0218]

需要说明的是,在附图的流程图示出的步骤可以在诸如一组计算机可执行指令的计算机系统中执行,并且,虽然在流程图中示出了逻辑顺序,但是在某些情况下,可以以不同于此处的顺序执行所示出或描述的步骤。

[0219]

第二方面,提出了一种区块链中非法节点识别装置,参见附图5所示的一种区块链中非法节点识别装置的结构示意图;该装置包括:

[0220]

交易图构建模块41,用于构建区块链加密数字货币交易图;

[0221]

获取节点向量模块42,用于获取所述区块链加密数字货币交易图中的每个节点的向量;

[0222]

输入模块43,用于将所述每个节点的向量输入到钓鱼欺诈识别模型中,得到每个

节点的类型的识别结果;

[0223]

所述类型包括:正常节点或者非法节点。

[0224]

在一种实施方式中,交易图构建模块41还用于:

[0225]

构建区块链加密数字货币交易图之前,所述方法包括:

[0226]

获取区块链加密数字货币交易数据,其中,所述交易数据包括交易的节点,所述节点为账号;

[0227]

从标准数据库中获取每个账号对应的标签;

[0228]

为每个交易账号节点打上对应的标签;标签包括合法标签或者非法标签;

[0229]

根据打标签后的每个账号节点构建区块链加密数字货币交易图。

[0230]

在一种实施方式中,交易图构建模块41还用于:

[0231]

构建区块链加密数字货币交易图,包括:

[0232]

采用以下的公式构建区块链加密数字货币交易图:

[0233]

g_bctg=(v,e,w);

[0234]

其中,v表示所述区块链加密数字货币交易图中的节点,e表示区块链加密数字货币交易图中的边,w为每条边对应的交易强度。

[0235]

在一种实施方式中,交易图构建模块41还用于:

[0236]

确定所述两个节点之间的交易金额和交易次数;

[0237]

计算所述交易金额与对应的预设第一权重的乘积a;

[0238]

计算所述交易次数与对应的预设第二权重的乘积b;

[0239]

计算所述乘积a和乘积b的和得到所述两个节点之间的交易强度w。

[0240]

在一种实施方式中,获取节点向量模块42,还用于将所述区块链加密数字货币交易图输入到经过改进的图卷积神经网络;

[0241]

所述经过改进的图卷积神经网络输出得到每个节点的表示向量。

[0242]

根据本技术的第三方面,提供了一种电子设备,参见附图6所示的电子设备的结构示意图;包括至少一个处理器51和至少一个存储器52;所述存储器52用于存储一个或多个程序指令;所述处理器51,用于运行一个或多个程序指令,用以执行上述任意一项的方法。

[0243]

第四方面,本技术还提出了一种计算机可读存储介质,计算机可读存储介质中包含一个或多个程序指令,所述一个或多个程序指令用于执行上述任一项所述的方法。

[0244]

可以实现或者执行本发明实施例中的公开的各方法、步骤及逻辑框图。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等。结合本发明实施例所公开的方法的步骤可以直接体现为硬件译码处理器执行完成,或者用译码处理器中的硬件及软件模块组合执行完成。软件模块可以位于随机存储器,闪存、只读存储器,可编程只读存储器或者电可擦写可编程存储器、寄存器等本领域成熟的存储介质中。处理器读取存储介质中的信息,结合其硬件完成上述方法的步骤。

[0245]

存储介质可以是存储器,例如可以是易失性存储器或非易失性存储器,或可包括易失性和非易失性存储器两者。

[0246]

其中,非易失性存储器可以是只读存储器(read-only memory,简称rom)、可编程只读存储器(programmable rom,简称prom)、可擦除可编程只读存储器(erasable prom,简称eprom)、电可擦除可编程只读存储器(electricallyeprom,简称eeprom)或闪存。

[0247]

易失性存储器可以是随机存取存储器(random access memory,简称ram),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如静态随机存取存储器(static ram,简称sram)、动态随机存取存储器(dynamicram,简称dram)、同步动态随机存取存储器(synchronous dram,简称 sdram)、双倍数据速率同步动态随机存取存储器(double data ratesdram,简称ddrsdram)、增强型同步动态随机存取存储器(enhanced sdram,简称 esdram)、同步连接动态随机存取存储器(synchlink dram,简称sldram) 和直接内存总线随机存取存储器(directrambus ram,简称drram)。

[0248]

本发明实施例描述的存储介质旨在包括但不限于这些和任意其它适合类型的存储器。

[0249]

本领域技术人员应该可以意识到,在上述一个或多个示例中,本发明所描述的功能可以用硬件与软件组合来实现。当应用软件时,可以将相应功能存储在计算机可读介质中或者作为计算机可读介质上的一个或多个指令或代码进行传输。计算机可读介质包括计算机存储介质和通信介质,其中通信介质包括便于从一个地方向另一个地方传送计算机程序的任何介质。存储介质可以是通用或专用计算机能够存取的任何可用介质。

[0250]

显然,本领域的技术人员应该明白,上述的本发明的各模块或各步骤可以用通用的计算装置来实现,它们可以集中在单个的计算装置上,或者分布在多个计算装置所组成的网络上,可选地,它们可以用计算装置可执行的程序代码来实现,从而,可以将它们存储在存储装置中由计算装置来执行,或者将它们分别制作成各个集成电路模块,或者将它们中的多个模块或步骤制作成单个集成电路模块来实现。这样,本发明不限制于任何特定的硬件和软件结合。

[0251]

以上所述仅为本技术的优选实施例而已,并不用于限制本技术,对于本领域的技术人员来说,本技术可以有各种更改和变化。凡在本技术的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本技术的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。