1.本技术实施例涉及数据处理领域,尤其涉及云计算技术,具体涉及一种业务系统。

背景技术:

2.云计算(cloud computing),指的是通过网络接入弹性可扩展的共享物理或虚拟资源池,资源可以包括服务器、操作系统、网络、软件、应用和存储设备等,并可以按需、自服务的方式对资源进行部署和管控的技术体系。

3.在云计算平台涉及多业务方的场景下,对各业务方的管理控制能够便于维护整个云计算平台的良好运行。

技术实现要素:

4.本技术提供一种业务系统,以实现对业务系统中各业务方的统一管控。

5.本技术实施例提供了一种业务系统,包括:管控端和至少一个业务端;

6.所述管控端和各所述业务端分别设置有管控网卡;

7.基于管控平面的网络地址段,为各所述管控网卡分配所述管控平面的网络地址;

8.分别建立所述管控端的管控网卡与至少一个所述业务端的管控网卡之间的管控访问关系;

9.具备所述管控访问关系的管控网卡,基于对应管控访问关系传输管控关联数据。

10.本技术通过在业务系统的管控端和至少一个业务端中设置管控网卡,并基于管控平面的网络地址段,为各管控网卡分配管控平面的网络地址;分别建立管控端的管控网络与业务端的管控网卡之间的管控访问关系;具备管控访问关系的管控网卡,基于对应管控访问关系传输管控关联数据,从而实现了管控端对各业务端的统一管控,提高了管控效率和安全性。同时,由于在业务系统中采用了统一管控平面,便于扩展,当存在新增业务端时,直接动态进行访问关系配置即可,操作便捷,提高了业务系统整体的稳定性。

附图说明

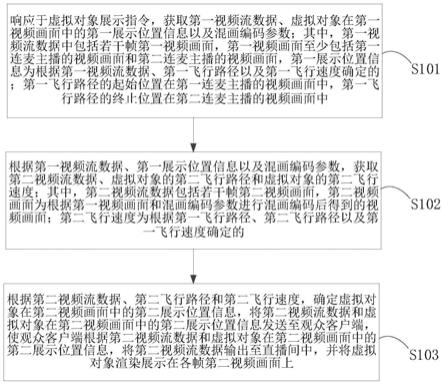

11.图1是本技术实施例提供的一种业务系统的结构示意图;

12.图2是本技术实施例提供的另一种业务系统的结构示意图;

13.图3是本技术实施例提供的另一种业务系统的结构示意图;

14.图4是本技术实施例提供的另一种业务系统的结构示意图。

具体实施方式

15.下面结合附图和实施例对本技术作进一步的详细说明。可以理解的是,此处所描述的具体实施例仅仅用于解释本技术,而非对本技术的限定。另外还需要说明的是,为了便于描述,附图中仅示出了与本技术相关的部分而非全部结构。

16.图1是本技术实施例提供的一种业务系统的结构示意图,本实施例可适用于对涉

及多业务方的业务系统中的各业务方进行统一管控的应用场景。

17.参见图1所示的业务系统,包括:管控端和至少一个业务端;

18.所述管控端和各所述业务端分别设置有管控网卡;

19.基于管控平面的网络地址段,为各所述管控网卡分配所述管控平面的网络地址;

20.分别建立所述管控端的管控网卡与至少一个所述业务端的管控网卡之间的管控访问关系;

21.具备所述管控访问关系的管控网卡,基于对应管控访问关系传输管控关联数据。

22.其中,业务端用于为业务方提供相应的应用服务。不同业务端所提供的应用服务相同或不同;不同业务端对应的业务方相同或不同。

23.业务端可以通过自身软件和/或硬件为业务方提供相应功能服务。例如,业务端可以通过部署虚拟机实现相应业务功能。此时,一个虚拟机即可视为一个业务端。

24.相应的,管控端用于提供管控服务,例如可以为管控员提供管控工具,用于对各业务端进行管控控制。管控端可以通过自身软件和/或硬件提供管控服务。例如,管控端可以通过部署虚拟机实现管控功能。此时,一个虚拟机即可视为一个管控端。

25.通常,在业务系统中,管控端的数量为1个,业务端的数量为至少一个,通常为多个。在一个具体实现方式中,业务端的数量可以根据业务规模动态部署或扩展。

26.示例性的,管控端和各业务端可以基于虚拟私有云实现,提供相同应用服务的业务端对应虚拟私有云相同,提供不同应用服务的业务端对应虚拟私有云不同。在一个可选实施例中,管控网卡可以为实体网卡或虚拟网卡。

27.示例性的,可以采用预设管控协议动态为各管控网卡分配管控平面的网络地址,预设管控协议可以由技术人员根据实际需求或经验值进行设置。例如,预设协议可以是dhcp(dynamic host configuration protocol,动态主机配置协议)协议。

28.在管控端和业务端中分别设置管控网卡,并为各管控网卡分配管控平面的网络地址,通过管控端的管控网卡与业务端的管控网卡之间的管控访问关系,实现不同管控网卡之间的管控关联数据的传输,从而能够实现管控端对各业务端的集中管控控制,提高了管控效率和安全性。同时,由于在业务系统中采用了统一管控平面,便于扩展,当存在新增业务端时,直接动态进行访问关系配置即可,操作便捷,提高了业务系统整体的稳定性。

29.需要说明的是,管控访问关系可以是单向访问关系或双向访问关系,本领域技术人员可以根据实际需求进行配置或调整。通常情况下,管控访问关系会设置为单向访问关系,从而避免了无关流量带来的传输带宽的浪费,提高了带宽资源的利用率。同时,采用单向访问关系能够避免该单向访问关系涉及的其中一个参与方被攻破的情况下,给另一参与方带来的安全隐患,有助于提高业务系统整体的安全性。

30.在一个可选实施方式中,管控端的管控网卡响应于管控访问关系配置请求,从至少一个业务端中选取目标业务端;建立管控端的管控网卡访问目标业务端的单向管控访问关系,从而实现管控端对目标业务端的主动监管。

31.其中,管控访问关系配置请求中通常包括管控访问参考信息,根据该管控访问参考信息,从至少一个业务端中选取目标业务端。

32.示例性的,管控访问参考信息可以包括管控访问意图和管控访问目标。管控访问意图可以包括流量监控、数据采集、脚本下发和统一启停等中的至少一种。管控访问目标可

以用于确定全量业务端或所选取的部分业务端。

33.可选的,部分业务端可以直接在管控访问目标中添加或选取得到;或者可选的,部分业务端还可以由管控访问目标中所携带的管控目标条件选取确定。

34.在一个具体实现方式中,管控目标条件可以是目标业务端的性能类别或功能类型。例如,数据库类业务端、cpu(central processing unit,中央处理器)处理速度小于预设速度的业务端、或特定网络地址段对应的业务端等。

35.在另一可选实施方式中,至少一个业务端中的目标业务端响应于管控访问关系配置请求,建立目标业务端访问管控端的单向管控访问关系,从而实现管控端对目标业务端的被动监管。

36.其中,管控访问关系配置请求中通常包括访问参考信息,根据该管控访问参考信息,从至少一个业务端中选取目标业务端。

37.示例性的,管控访问参考信息可以包括管控访问意图和/或管控访问目标。管控访问意图可以包括上报内容类别等;管控访问目标为管控端。需要说明的是,业务端访问管控端的单向访问关系中,管控访问目标固定为管控端,因此可以预先将管控端设置为默认管控访问目标,无需额外进行配置。

38.在一个可选实施例中,管控平面的网络地址可以包括至少一个网络协议类型,从而通过构建不同类型的网络地址空间,适配不同协议类型的网络地址之间的访问关系的建立。

39.示例性的,管控平面的网络地址可以包括ipv4(internet protocol version 4,网际协议版本4)和ipv6(internet protocol version 6,网际协议版本6)等中的至少一种,还可以根据实际需求进行灵活配置。

40.在一个具体实现方式中,若管控平面的网络地址为ipv4,则该管控平面的挽留过地址可以支持但不限于a类、b类和c类网络地址段。

41.进一步参见图2所示的一种业务系统,管控端和至少一个业务端各管控网卡中部署有管控安全组,从而通过管控安全组,实现对管控平面流量的细粒度访问控制。

42.在一个可选实施例中,管控安全组用于配置管控访问关系的五元组规则,从而能够精确地控制源ip(internet protocol address,互联网协议地址)地址、源端口、目的ip地址、目的端口和传输层协议。

43.在另一可选实施例中,管控安全组还可以用于配置管控访问关系的访问权限,从而能够实现管控过程的按需访问。

44.可选的,可以通过设置访问黑名单,实现组内“互信”模式,默认管控平面内所有管控网卡之间网络连通。或者可选的,可以通过设置访问白名单,实现组内“隔离”模式,默认管控平面内所有管控网卡之间网络隔离。

45.需要说明的是,上述实施例中的管控安全组可以采用软件和/或硬件实现。例如,管控安全组可以包括虚拟防火墙、虚拟路由、硬件防火墙和硬件交换机等中的至少一种。

46.举例说明,设置管控安全组内互信关闭,默认各管控网卡之间相互隔离,并在管控安全组中配置管控端访问某一目标业务端之间的安全组规则,配置管控端的源ip地址src_ip和源端口src_port、配置该目标业务端的目标ip地址dst_ip和目标端口dst_port,以及该访问关系对应的传输层协议,从而基于src_ip地址中src_port端口,采用对应传输层协

议访问该dst_ip地址中的dst_port端口时,访问可达,其他访问方式下访问不可达。

47.需要说明的是,为了便于管控端对业务端的管理,可以在管控端中部署统一管控工具和业务管理系统,便于管理员操作。例如,可以在管控端中部署统一代理工具或数据库服务管理系统等。

48.在上述各技术方案的基础上,参见图3所示的一种业务系统,管控端和各业务端分别设置有业务网卡;基于业务平面的网络地址段,为各业务网卡分配业务平面的网络地址;分别建立不同业务网卡之间的业务访问关系;具备业务访问关系的业务网卡,基于对应业务访问关系传输业务关联数据。

49.示例性的,不同业务网卡对应当前服务端(管控端或业务端),响应于业务访问关系配置请求,从其他服务端中选取目标服务端;建立当前服务端的业务网卡与目标服务端的业务网卡的业务访问关系,从而实现当前服务端向目标服务端的业务关联数据的传输。

50.其中,业务访问关系配置请求中通常包括业务访问参考信息,根据该业务访问参考信息,从其他服务端中选取目标服务端。

51.示例性的,业务访问参考信息可以包括业务访问意图和业务访问目标。业务访问意图可以包括数据下发或数据上报等,或者还可以包括下发或上报数据的数据类型。业务访问目标可以用于确定至少一个目标服务端。

52.可选的,目标服务端可以直接在业务访问目标中添加或选取得到;或者可选的,目标服务端还可以由业务访问目标中所携带的业务目标条件选取确定。

53.在一个具体实现方式中,业务目标条件可以是目标业务端的性能类别或功能类型。例如,上游业务端、下游业务端、或特定网络地址段对应的业务端等。

54.可以理解的是,通过在管控端和业务端中分别设置业务网卡,并基于业务访问关系实现不同业务网卡之间业务关联数据的传输,从而实现了业务关联数据和管控关联数据的相互隔离,便于进行业务系统的管控和维护,有助于提高业务系统的稳定性和网络配置的收敛。

55.在一个可选实施例中,业务网卡可以为实体网卡或虚拟网卡。

56.示例性的,可以采用预设业务协议动态为各业务网卡分配业务平面的网络地址,预设业务协议可以由技术人员根据实际需求或经验值进行设置。需要说明的是,预设业务协议与预设管控协议相同或不同,本技术不作任何限定。

57.在上述各技术方案的基础上,参见图4所示的一种业务系统,管控端和至少一个业务端各业务网卡中部署有业务安全组,从而通过业务安全组,实现对业务平面流量的细粒度访问控制。

58.在一个可选实施例中,业务安全组用于配置业务访问关系的五元组规则,从而能够精确地控制源ip(internet protocol address,互联网协议地址)地址、源端口、目的ip地址、目的端口和传输层协议。

59.在另一可选实施例中,业务安全组还可以用于配置业务访问关系的访问权限,从而能够实现对业务关联数据的按需访问。

60.可选的,可以通过设置访问黑名单,实现组内“互信”模式,默认业务平面内所有业务网卡之间网络连通。或者可选的,可以通过设置访问白名单,实现组内“隔离”模式,默认业务平面内所有业务网卡之间网络隔离。

61.需要说明的是,上述实施例中的业务安全组可以采用软件和/或硬件实现。例如,业务安全组可以包括虚拟防火墙、虚拟路由、硬件防火墙和硬件交换机等中的至少一种。

62.举例说明,设置业务安全组内互信关闭,默认各业务网卡之间相互隔离,并在业务安全组中配置业务端访问某一目标业务端之间的安全组规则,配置业务端的源ip地址src_ip和源端口src_port、配置该目标业务端的目标ip地址dst_ip和目标端口dst_port,以及该访问关系对应的传输层协议,从而基于src_ip地址中src_port端口,采用对应传输层协议访问该dst_ip地址中的dst_port端口时,访问可达,其他访问方式下访问不可达。

63.注意,上述仅为本技术的较佳实施例及所运用技术原理。本领域技术人员会理解,本技术不限于这里所述的特定实施例,对本领域技术人员来说能够进行各种明显的变化、重新调整和替代而不会脱离本技术的保护范围。因此,虽然通过以上实施例对本技术进行了较为详细的说明,但是本技术不仅仅限于以上实施例,在不脱离本技术构思的情况下,还可以包括更多其他等效实施例,而本技术的范围由所附的权利要求范围决定。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。