1.本发明属于网络安全领域,尤其涉及一种基于随机镜像端口的分布式云防御系统。

背景技术:

2.网络安全问题由来已久,甚至已经上升到国家安全层面,成为了国家战略的一部分。全球针对我国政府、医疗、电信、金融、能源、高科技制造业等国计民生重大相关领域的攻击事件层出不穷,危害越来越大。

3.针对互联网上对外服务的公网ip地址,包括idc机房内托管的各类政企服务器、云主机、政企集团专线内的服务器,甚至是公网ip地址的任意设备,进行网络安全防御,减少网络嗅探、控制、后门,以减少网络入侵事件,实现网络安全的固若金汤,是亟待解决的问题。因此,需要一种有效的网络安全防御技术,实现在互联网上防御针对各类政企公网ip地址的探测及攻击,实现一点发现、n点提前防御拦截,探测攻击拦截率大于99.9%的目标。

技术实现要素:

4.技术问题:为了解决现有技术的缺陷,本发明提供了一种基于随机镜像端口的分布式云防御系统。

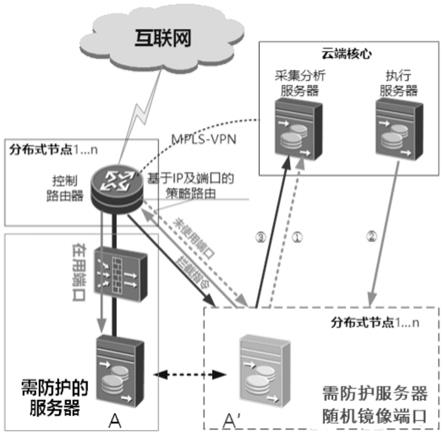

5.技术方案:本发明提供的一种基于随机镜像端口的分布式云防御系统,包括云端核心分析服务器以及实体服务器、云端镜像、控制路由器;实体服务器的端口包括在用端口和未使用随机镜像端口;所述云端镜像为实体服务器的镜像;通过控制路由器,将在用端口指向实体服务器,将未使用随机镜像端口指向云端镜像;云端核心分析服务器接受来自于云端镜像的流量数据并进行分析。

6.作为改进,一个实体服务器、一个控制路由器为一组分布式节点,云端服务器与多组分布式节点连接形成多个云端镜像,云端核心分析服务器接受来自于多个云端镜像的流量数据并进行分析。

7.本发明还提供了一种基于随机镜像端口的分布式云防御方法,包括如下步骤:

8.步骤1,网络环境构建:在需防护的实体服务器上层,设置控制路由器;在控制路由器上设置与实体服务器相关的云端镜像;

9.步骤2,网络数据流向构建:排查梳理需防护的实体服务器的在用端口与未使用端口,其他端口保持关闭;通过控制路由器将在用端口指向实体服务器;通过控制路由器将未使用随机镜像端口指向云端镜像;

10.步骤3,入侵者ip识别:未使用端口理论上是不会有正常的通信流量的,因此与未使用随机镜像端口的通信流量很可能是入侵者的通信流量;在与云端镜像的通信流量中,包含入侵者扫描探测的流量、病毒木马、恶意程序自动探测的流量,将这些流量送到云端核心分析服务器,通过分析手段(统计分析、报文分析等)溯源出入侵者ip;

11.步骤4,入侵通信流拦截:云端核心分析服务器将已识别的入侵者ip进行标签化标

识(归属国家区域、运营商),同时将入侵者ip与白名单、常用ip列表进行比对分析,判断出符合入侵者ip特征后,系统自动将拦截指令下发给控制路由器进行拦截;

12.步骤5,取消拦截指令:拦截指令执行一定时间后,经检测无入侵流量,系统会自动发布取消拦截指令,控制路由器收到指令后取消拦截,并进行记录。

13.步骤1中,所述控制路由器包括3个接口,分别与实体服务器、城域网和云端镜像。5、根据权利要求3所述的一种基于随机镜像端口的分布式云防御系统,其特征在于:步骤1中,所述控制路由器与云端镜像采用mpls-vpn方案连接。

14.步骤2中,随机镜像端口分布离散;随机镜像端口的分布离散性越好,数量越多,分析效果越好。

15.步骤3中,设置多个分布式节点,云端核心分析服务器检测到相同ip的网络入侵探测流量,则向整个城域网发布拦截指令。

16.步骤4中,入侵通信流拦截具体为:

17.(1)统计源地址通信数量并分析数据流量特征及计算源ip的拦截权值;

18.(2)判断源地址是否在白名单中,如果在白名单中,则判断为非入侵者ip;

19.(3)判断源地址是否在城域网常用ip地址表中,防止被伪造ip地址干扰,如果在城域网常用ip地址表中,则判断为非入侵者ip;

20.(4)判断源地址是否已拦截或获取历史拦截记录,如果已拦截,则将ip拦截权值加倍,同时加倍拦截时间,并扩大拦截的分布式结点范围,直至整个城域网进行拦截;

21.(5)判断控制路由数是否超限,如果超限,则删除无流量时间最长的条目;

22.(6)判断出符合入侵者ip特征后,系统自动将拦截指令下发给控制路由器进行拦截。

23.还包括步骤6,网络入侵前期态势分析可视化:通过对入侵者ip的多维度分析(ip归属国家、时间、频度、报文特征等),以及对回程报文的全量分析(通信的ip数量,回程报文的特征),勾画入侵前期的态势图,为后期安全决策提供数据。

24.有益效果:本发明提供了基于随机镜像端口的分布式云防御系统,目标是在互联网上防御针对各类公网ip地址的探测及攻击实现一点发现、n点提前防御拦截,探测攻击拦截率大于99.9%。

附图说明

25.图1为发明基于随机镜像端口的分布式云防御系统的结构示意图。

26.图2为入侵通信流拦截的流程图。

27.图3为系统测试运行效果图。

具体实施方式

28.下面对本发明作出进一步说明。

29.基于随机镜像端口的分布式云防御系统,见图1,包括云端核心分析服务器以及实体服务器、云端镜像、控制路由器;实体服务器的端口包括在用端口和未使用随机镜像端口;所述云端镜像为实体服务器的镜像;通过控制路由器,将在用端口指向实体服务器,将未使用随机镜像端口指向云端镜像;云端核心分析服务器接受来自于云端镜像的流量数据

并进行分析。

30.作为改进,一个实体服务器、一个控制路由器为一组分布式节点,云端服务器与多组分布式节点连接形成多个云端镜像,云端核心分析服务器接受来自于多个云端镜像的流量数据并进行分析;从而实现以一个云端服务器(包括云端镜像和云端核心分析服务器)和一组分布式节点的云防御系统,一个分布式节点发现侵入者,同时发布拦截指令到其他各分布式节点。若多个分布式节点检测到相同ip有网络入侵探测流量,则系统发布整个城域网拦截指令。

31.利用该防御系统的分布式云防御方法,包括如下步骤:

32.步骤1,网络环境构建:在需防护的实体服务器上层,设置控制路由器;在控制路由器上设置与实体服务器相关的云端镜像;

33.步骤2,网络数据流向构建:排查梳理需防护的实体服务器的在用端口与未使用端口,其他端口保持关闭;通过控制路由器将在用端口指向实体服务器;通过控制路由器将未使用随机镜像端口指向云端镜像;

34.步骤3,入侵者ip识别:未使用端口理论上是不会有正常的通信流量的,因此与未使用随机镜像端口的通信流量很可能是入侵者的通信流量;在与云端镜像的通信流量中,包含入侵者扫描探测的流量、病毒木马、恶意程序自动探测的流量,将这些流量送到云端核心分析服务器,通过分析手段(统计分析、报文分析等)溯源出入侵者ip;

35.步骤4,入侵通信流拦截:云端核心分析服务器将已识别的入侵者ip进行标签化标识(归属国家区域、运营商),同时将入侵者ip与白名单、常用ip列表进行比对分析,判断出符合入侵者ip特征后,系统自动将拦截指令下发给控制路由器进行拦截;

36.入侵通信流拦截,见图2,具体为:

37.(1)统计源地址通信数量并分析数据流量特征及计算源ip的拦截权值;

38.(2)判断源地址是否在白名单中,如果在白名单中,则判断为非入侵者ip;

39.(3)判断源地址是否在城域网常用ip地址表中,防止被伪造ip地址干扰,如果在城域网常用ip地址表中,则判断为非入侵者ip;

40.(4)判断源地址是否已拦截或获取历史拦截记录,如果已拦截,则将ip拦截权值加倍,同时加倍拦截时间,并扩大拦截的分布式结点范围,直至整个城域网进行拦截;

41.(5)判断控制路由数是否超限,如果超限,则删除无流量时间最长的条目;

42.(6)判断出符合入侵者ip特征后,系统自动将拦截指令下发给控制路由器进行拦截。

43.步骤5,取消拦截指令:拦截指令执行一定时间后,经检测无入侵流量,系统会自动发布取消拦截指令,控制路由器收到指令后取消拦截,并进行记录。

44.步骤6,网络入侵前期态势分析可视化:通过对入侵者ip的多维度分析(ip归属国家、时间、频度、报文特征等),以及对回程报文的全量分析(通信的ip数量,回程报文的特征),勾画入侵前期的态势图,为后期安全决策提供数据。

45.图3为该系统运行后显示,结果表明,该方法针对互联网上对外服务的公网ip地址,包括idc机房内托管的各类服务器、云主机、包括专线内的服务器,及具有公网ip地址的任意设备,采用镜像端口技术分布式部署并采集需保护对象未用端口的使用信息,采集随机镜像监测端口的通信流量,送云端集中分析决策,识别非法入侵者,切断非法入侵者与保

护对象间的通信,实现发现节点实时拦截,其他节点预防拦截的功能。

46.以上所述实施例仅表达了本发明的几种实施方式,其描述较为具体和详细,但并不能因此而理解为对发明专利范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本发明构思的前提下,还可以做出若干变形和改进,这些都属于本发明的保护范围。因此,本发明专利的保护范围应以所附权利要求为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。