1.本发明涉及网络升级技术领域,特别涉及一种升级方法、系统、可读存储介质及车辆。

背景技术:

2.空中下载技术(over the air,ota)是一种通过无线网络进行数据下载的技术,现已被广泛应用于智能电视、手机、平板电脑、机顶盒等设备的软件升级中。随着智能网联汽车的发展,ota也逐渐应用于智能网联汽车的软件升级中。原始设备制造商(original equipment manufacturer,oem)不再局限于通过obd接口进行本地升级,转而通过ota升级智能网联汽车的相关软件或固件,为整车软件更新提供了新的升级途径。可以减少车辆召回的次数,降低厂商的运营成本,并且可以快速响应用户的需求,提升用户体验。

3.ota刷写升级关键的步骤是,从云端下载数据至车端,并将数据更新至车辆控制器内。然而,当数据在传输过程中,其传输的数据包被暴露在网络通道中,导致数据包容易发生数据篡改以及被窃取破译的问题,软件升级的安全性难以得到保证。

技术实现要素:

4.数据传输过程中不仅要保证数据的完整性,同时需要防止车端数据被篡改,因此数据更新包的完整性以及防止被窃取破译的安全性问题显得尤为重要。本发明提供了一种加密升级方法、系统、可读存储介质及车辆,解决软件升级过程中,软件升级数据难以保证完整性以及安全性的问题。

5.本发明提供一种升级方法,应用于车辆盒子,所述方法包括:获取认证控制器发出的认证请求信息;根据所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述认证控制器;获取认证控制器的反馈信息,根据所述反馈信息判断所述密钥是否被所述认证控制器认证通过,用于确保升级的合法性;若是,则接收云端发出的升级数据并对目标控制器进行升级;若否,则退出升级并提示认证错误。

6.另外,根据本发明提出的一种升级方法,还可以具有如下附加的技术特征:

7.进一步地,所述接收云端发出的升级数据并对目标控制器进行升级的步骤还包括:获取所述云端传输的升级数据;判断所述升级数据是否完整;若是,则控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级;若否,则提示数据不完整并退出升级。

8.进一步地,在所述控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级的步骤之前,所述方法还包括:储存所述目标控制器的原始数据。

9.进一步地,在所述控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级的步骤之后,所述方法还包括:获取所述控制器的软件版本信息;判断所述软件版本信息是否与云端升级数据的版本信息一致;若是,则退出升级;若否,则控制所述控制器进行数据擦除,并将原始数据传输至所述目标控制器进行复原。

10.进一步地,在所述获取认证控制器发出的认证请求信息的步骤之前,所述方法还包括:响应于接收到云端的升级请求,发送握手请求至网关;获取所述网关反馈的握手信息;根据所述握手信息判断与所述网关是否握手成功;若是,则唤醒认证控制器;若否,则提示握手失败并退出升级。

11.进一步地,在所述获取认证控制器发出的认证请求信息的步骤之前,所述方法还包括:获取云端发出的升级信息;根据所述升级信息确认升级对应的目标控制器,其中目标控制器为单个或者多个;发送升级请求至所述目标控制器。

12.进一步的,所述接收云端发出的升级数据并对目标控制器进行升级的步骤具体包括:建立所述目标控制器与所述云端的通信通道,其中所述通信通道为加密通道;接收云端发出的升级数据并通过所述通信通道传输至所述目标控制器进行升级。

13.本发明还提供一种升级系统,应用于车辆上,所述系统包括:认证请求信息获取模块,用于获取目标控制器发出的认证请求信息;密钥计算模块,用于根据所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述目标控制器;第一判断模块,用于判断所述密钥是否被所述目标控制器确认,用于确保升级的合法性;升级模块,用于当所述密钥是被所述目标控制器确认时,接收云端发出的升级数据并对所述目标控制器进行升级。

14.本发明还提出一种计算机可读存储介质,其上存储有计算机程序,该程序被处理器执行时实现上述的升级方法。

15.本发明还提出一种车辆,包括存储器、处理器以及存储在存储器上并可在处理器上运行的计算机程序,所述车辆包括车辆盒子控制目标控制器与云端进行安全密钥认证,所述处理器执行所述程序时实现上述的升级方法。

16.本发明当中的升级方法、系统、可读存储介质及车辆,通过所述t

‑

box(车辆盒子)接收认证控制器发出的请求信息,根据预设的解密算法获取密钥并发送指认证控制器,从而获得认证控制器的认可,实现t

‑

box与车辆内部通信的加密可靠性,有效防止数据包在传输过程中被篡改以及被窃取破译的问题,提升了软件升级的安全性。

附图说明

17.图1为本发明实施例中提供的车辆的结构示意图;

18.图2为本发明第一实施例中的升级方法的流程图;

19.图3为本发明第二实施例中的升级方法的流程图;

20.图4为本发明第三实施例中的升级系统的结构示意图;

21.图5为本发明第四实施例中的车辆的结构示意图。

22.以下具体实施方式将结合上述附图进一步说明本发明。

具体实施方式

23.为了便于理解本发明,下面将参照相关附图对本发明进行更全面的描述。附图中给出了本发明的若干实施例。但是,本发明可以以许多不同的形式来实现,并不限于本文所描述的实施例。相反地,提供这些实施例的目的是使对本发明的公开内容更加透彻全面。

24.需要说明的是,当元件被称为“固设于”另一个元件,它可以直接在另一个元件上或者也可以存在居中的元件。当一个元件被认为是“连接”另一个元件,它可以是直接连接

到另一个元件或者可能同时存在居中元件。本文所使用的术语“垂直的”、“水平的”、“左”、“右”以及类似的表述只是为了说明的目的。

25.除非另有定义,本文所使用的所有的技术和科学术语与属于本发明的技术领域的技术人员通常理解的含义相同。本文中在本发明的说明书中所使用的术语只是为了描述具体的实施例的目的,不是旨在于限制本发明。本文所使用的术语“及/或”包括一个或多个相关的所列项目的任意的和所有的组合。

26.ota刷写升级关键的步骤是,从云端下载数据至车端,并将数据更新至车辆控制器内。然而,当数据在传输过程中,其传输的数据包被暴露在网络通道中,导致数据包容易发生数据篡改以及被窃取破译的问题,软件升级的安全性难以得到保证。

27.本发明的目的在于提供一种升级方法方法、系统、可读存储介质及车辆,旨在解决现有技术中,在进行ota升级过程中,数据包容易发生数据篡改以及被窃取破译的问题。

28.以下各实施例均可以应用到图1所示的升级系统架构示意图当中。

29.图1示出的升级系统架构包括车辆1以及云端2。其中车辆1包括t

‑

box101(telematics box,车辆盒子)、网关102、认证控制器103以及多个目标控制器104。其中多个目标控制器104包括整车控制器、发动机控制器、变速箱控制器等,目标控制器104包括但不限于上述提出的控制器。

30.t

‑

box 101设有各种各样的接口与总线相连,不仅包括传统的控制器局域网can(controller area network)、局域互联网络lin(local interconnect network)以及调试接口rs232/rs485/usb2.0等,还包括了新一代汽车总线车载以太网(ethernet)等。

31.图1中的t

‑

box 101具备与车辆1外部的设备以及车辆1内部的设备通信连接的功能,在本实施例中,在车辆之外包括的设备称之为外部设备,例如,图1中示出的云端2;在车辆内部所包括的设备称之为内部设备,例如网关102、认证控制器103、目标控制器104。

32.同样的,图1中示出的网关102可以通过多种连接方式与控制器103连接,例如:网关102与认证控制器103通过控制器局域网can连接,网关102与认证控制器103通过车载以太网连接。

33.在本实施例中t

‑

box 101通过接口接入can总线,通过can网络进行数据采集。主要对车辆信息、整车控制器信息、电机控制器信息、电池管理系统bms、车载充电机等数据进行采集并解析。

34.另外t

‑

box 101作为无线网关,通过远程无线通讯、无线数据传输、gps卫星定位、加速度传感和can通讯等功能,为整车提供远程通讯接口,提供包括行车数据采集、行驶轨迹记录、车辆故障监控、车辆远程查询和控制,在本实施例中,主要运用到的是t

‑

box 101将云端的数据升级请求以及数据进行接收并处理。

35.车辆控制器的升级是由云端2数据传输至车辆1内部,云端2与车辆1在进行通信时采用相同的通信协议进行传输。然而,通信协议作为常规的技术途径,很容易被非官方的人或云端识别,因此升级数据包容易被非官方的渠道进行破译,以及车辆1的控制器数据被篡改,导致数据的传输出现安全性差的问题。

36.需要指出的是,图1示出的结构并不构成对车辆的限定,在其它实施例当中,该车辆还可以包括比图示更少或者更多的部件,或者组合某些部件,或者不同的部件布置。

37.实施例一

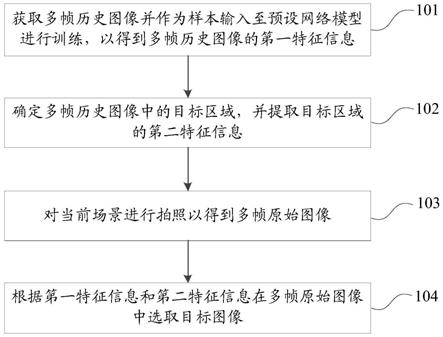

38.请参阅图2,所示为本发明第一实施例中的升级方法,所述方法应用于车辆盒子,所述方法包括步骤s01至步骤s03。

39.步骤s01,获取认证控制器发出的认证请求信息。

40.在本实施例中,当t

‑

box(车辆盒子)通过无线通信接收到来自云端发出的升级请求时,此时无法判断该升级请求是否为官方发布,云端发送的升级请求以及升级数据无法保障安全性。

41.当t

‑

box接收到了云端发出的升级请求时,需通过t

‑

box与车辆内部构建通信通道。在此之前,为了保障通信通道的安全性,需要确认t

‑

box与网关的数据通道是否被认证控制器确认,在本实施例中,认证控制器为bcm/peps。

42.具体的,云端负责下发ota升级任务,提供升级软件包和升级说明文件,t

‑

box以及网关唤醒can网络总线,t

‑

box通过网关向总线发起远程上电请求。作为响应,认证控制器在接收到ota升级需求时,认证控制器在通电后发出认证请求信息,作为车辆网络总线的收发信号设备网关,其对该认证请求信息进行转发,从而t

‑

box在车辆网络总线上获取到网关转发的认证请求信息。

43.可以理解的,在本实施例中,上电请求以及认证请求均由网关进行转发,然示例而非限定,在某些实施例中,t

‑

box可以集成网关的功能,上电请求以及认证请求均可以通过t

‑

box直接向can网络总线进行传输。

44.步骤s02,根据所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述认证控制器。

45.在本实施例中,当t

‑

box接收到认证请求信息后,根据认证请求信息以及预设的解密算法计算出密钥,并且把密钥通过网关转发至认证控制器。预设的解密算法可以为aes128加密算法等。

46.可以理解的,解密算法能够预先定义,该算法遵循的算法协议包括多种,常用的加密算法如aes算法、rsa算法、md5算法等,通过密钥进行加密和解密。可以理解的,本发明采用的加密算法包括但不限于上述所提出的加密算法中的一个或多个。

47.步骤s03,获取认证控制器的反馈信息,根据所述反馈信息判断所述密钥是否被所述认证控制器认证通过,用于确保升级的合法性;若是,则执行步骤步骤s04;若否,则执行步骤s05。

48.认证控制器在获取到t

‑

box计算出的密钥后,做出密钥是否通过的决定,具体的,当密钥与预设值一致时,则认证控制器判定认证成功,当密钥与预设值存在偏差时,则认证控制器判定认证失败,将上述判定结果输出为认证控制器的反馈信息。

49.t

‑

box获取到认证控制器的反馈信息,t

‑

box根据上述反馈信息判断密钥是否被所述认证控制器认证通过。

50.在本步骤中,认证控制器与t

‑

box间的相互认证,避免虚拟的或是非官方的升级请求或数据传输,避免了虚拟的或是非官方的人员对数据进行恶意篡改以及窃取和破译数据,避免将不可靠、不安全的数据传输至车辆内部,从而有效保障升级请求的合法性。

51.步骤s04,接收云端发出的升级数据并对目标控制器进行升级;

52.目标控制器是指需要升级的控制器,若所述密钥被所述认证控制器认证通过,那么t

‑

box与车辆内部的目标控制器间的数据传输通道合法。即能够通过接收云端发出的升

级数据并对目标控制器进行升级。

53.具体的,在一些实施例中,为实现数据传输的保密性,对t

‑

box与目标控制器的数据传输路径进行加密,包括建立所述目标控制器与所述云端的通信通道,其中所述通信通道为加密通道;

54.另外,接收云端发出的升级数据并通过所述通信通道传输至所述目标控制器进行升级。

55.步骤s05,退出升级并提示认证错误。

56.可以理解的,当所述密钥不被所述认证控制器认证,说明t

‑

box的信号合法性缺失,认证控制器为了保障系统的安全性,通信通道不予打开,并通过车辆的输出设备进行提示,提示输出设备包括当不限于,语音输出,报警信号输出,以及显示屏幕输出等方式。

57.综上,本发明上述实施例当中的升级方法,通过所述t

‑

box(车辆盒子)接收认证控制器发出的请求信息,根据预设的解密算法获取密钥并发送指认证控制器,从而获得认证控制器的认可,实现t

‑

box与车辆内部通信的加密可靠性,有效防止数据包在传输过程中被篡改以及被窃取破译的问题,提升了软件升级的安全性。

58.实施例二

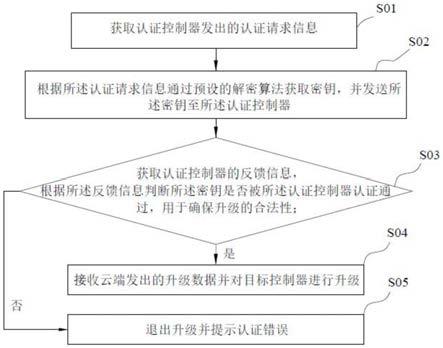

59.请参阅图3,所示为本发明第二实施例中的升级方法,所述方法应用于车辆盒子,所述方法包括步骤s01至步骤s03。

60.步骤s101,响应于接收到云端的升级请求,发送握手请求至网关;

61.当t

‑

box(车辆盒子)接收到云端发出的升级请求时,t

‑

box被升级任务唤醒并发起握手流程,此时网关处于等待握手流程状态。t

‑

box首先向网关发起握手请求check_requst报文。

62.步骤s102,获取所述网关反馈的握手信息;

63.可以理解的,当网关接收到握手请求check_requst报文,网关发送check seed报文至t

‑

box,继而t

‑

box收到seed后计算正确的key并向网关发送check_key报文,网关接收到key后和储存在自身ecu中的key进行对比,根据对比的结果将握手的状态在check_response报文中发出对应的值。

64.步骤s103,根据所述握手信息判断与所述网关是否握手成功;若是,则执行步骤步骤s104;若否,则执行步骤步骤s105。

65.当t

‑

box接收到check_response报文时,从该check_response报文提取出对比结果,可以理解的,当网关接收到key后和储存在自身ecu中的key一致则判断为握手成功。

66.步骤s104,唤醒认证控制器;

67.当check_response报文确认握手成功后,t

‑

box通过网关向总线发起远程上电请求,并唤醒认证控制器,在本实施例中认证控制器为bcm/peps。

68.步骤s105,提示握手失败并退出升级。

69.当check_response报文中确认握手失败,则向客户提示t

‑

box与网关握手失败的结果。

70.可以理解的,当t

‑

box与网关握手失败时,通过车辆的输出设备进行提示,提示输出设备包括当不限于,语音输出,报警信号输出,以及显示屏幕输出等方式。

71.步骤s201,获取认证控制器发出的认证请求信息;

72.在一些实施例中,所述方法在步骤s201之前还包括,获取云端发出的升级信息;根据所述升级信息确认升级对应的目标控制器,其中目标控制器为单个或者多个;发送升级请求至所述目标控制器。当目标控制器为多个时,相应的升级通道也为多个。

73.步骤s301,根据所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述认证控制器;

74.步骤s302,获取认证控制器的反馈信息,根据所述反馈信息判断所述密钥是否被所述认证控制器认证通过,用于确保升级的合法性;若是,则执行步骤s3031;若否,则执行步骤步骤s401。

75.步骤s3031,若所述密钥被所述认证控制器认证通过时,获取所述云端传输的升级数据;

76.整车上电后,t

‑

box读取目标控制器的软件版本号,若该目标控制器的软件版本号与云端数据一致,则退出升级流程,若目标控制器的软件版本较低,t

‑

box通过bcm/peps,根据目标ecu需求控制整车电源模式(on档或off档),t

‑

box将云端传输至本地的数据报进行存储。

77.步骤s3032判断所述升级数据是否完整;

78.由于在数据存储时存在信号不稳定,电源断电等情况,从而导致由云端传输至本地的数据包存在不完整的情况,假设将该不完整的数据报刷写至目标控制器中,将会导致目标控制器出现文件丢失带来不可预测的故障风险,影响车辆的正常使用,因此需要通过对存储至本地的数据报进行校验,并判断数据包是否是完整的,具体的,t

‑

box通过crc算法验证app数据完整性。

79.步骤s3033若数据包是完整的时,则控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级;

80.步骤s3034若数据包不是完整的时,则提示数据不完整并退出升级。

81.在优选的实施例当中,步骤s3033,当判断到数据包是完整数据包时,则控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级的步骤之前还包括:

82.储存所述目标控制器的原始数据;具体的,将目标控制器中包括的原始数据进行打包并存储值存储器中。

83.在步骤s3033,对控制目标控制器进行原始数据擦除,并传输所述升级数据至所述目标控制器进行升级的步骤之后还包括:获取所述控制器的软件版本信息;

84.刷写完成后,t

‑

box再次读取目标ecu软件版本号。判断所述软件版本信息是否与云端升级数据的版本信息一致;通过读取当前控制器的软件版本号,并与云端数据的版本号进行对比。若所述软件版本信息与云端升级数据的版本信息一致,则退出升级;若所述软件版本信息与云端升级数据的版本信息不一致时,则控制所述控制器进行数据擦除,并将所述原始数据传输至所述目标控制器进行复原。

85.步骤s401,在步骤s302中的判断中,当所述密钥未被所述认证控制器认证通过时,则退出升级并提示认证错误。

86.综上,本发明上述实施例当中的升级方法,通过所述t

‑

box(车辆盒子)接收认证控制器发出的请求信息,根据预设的解密算法获取密钥并发送指认证控制器,从而获得认证

控制器的认可,实现t

‑

box与车辆内部通信的加密可靠性,有效防止数据包在传输过程中被篡改以及被窃取破译的问题。

87.另外,当t

‑

box(车辆盒子)接收到云端传输至本地的更新数据包后,t

‑

box通过对存储至本地的数据报进行校验,判断数据包是否是完整,再决定是否对数据进行擦除更新,并且在擦除目标控制的原始数据之初,会将原始数据进行备份存储,在数据更新操作结束后读取目标控制器的软件版本号以判断数据更新是否成功,仅当数据更新成功时才将原始数据擦除,以满足当数据更新失败时能够进行原始数据的回滚恢复操作。避免了在升级过程中由于车辆网络以及电源的稳定性问题,导致数据包不完整,以至造成更新不成功,反而导致整车软件出现问题。

88.实施例三

89.本发明另一方面还提供一种升级系统,请查阅图4,所示为本发明第三实施例中的升级系统,应用于车辆盒子上,所述系统包括:

90.认证请求信息获取模块11,用于获取认证控制器发出的认证请求信息。

91.密钥计算模块12,根据所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述认证控制器。

92.第一判断模块13,用于获取认证控制器的反馈信息,判断所述密钥是否被所述认证控制器认证通过,用于确保升级的合法性。

93.升级模块14,用于接收云端发出的升级数据并对目标控制器进行升级。

94.进一步地,在本发明一些可选实施例当中,所述升级模块14可以包括:

95.数据完整性判断单元,用于获取所述云端传输的升级数据,根据升级数据,判断所述升级数据是否完整;

96.进一步地,在本发明一些可选实施例当中,所述升级模块14可以包括:

97.原始数据存储单元,用于储存所述目标控制器的原始数据;

98.进一步地,在本发明一些可选实施例当中,所述升级模块14可以包括:

99.数据版本比对单元,用于获取所述控制器的软件版本信息;判断所述软件版本信息是否与云端升级数据的版本信息一致;

100.数据回滚恢复单元,用于当所述软件版本信息与云端升级数据的版本信息不一致时,则控制所述控制器进行数据擦除,并将原始数据传输至所述目标控制器进行复原。

101.进一步地,在本发明一些可选实施例当中,所述系统可以包括:

102.握手请求模块,用于当接收到云端的升级请求,发送握手请求至网关。

103.握手信息获取模块,用于获取所述网关反馈的握手信息。

104.第二判读模块,用于判断与所述网关是否握手成功。

105.唤醒模块,用于当与所述网关握手成功时唤醒认证控制器。

106.提示模块,用于当与所述网关握手失败时提示握手失败并退出升级。

107.上述各模块、单元被执行时所实现的功能或操作步骤与上述方法实施例大体相同,在此不再赘述。

108.综上,本发明上述实施例当中的升级系统,通过所述认证请求信息获取模块11获取认证控制器发出的认证请求信息,通过密钥计算模块12对所述认证请求信息通过预设的解密算法获取密钥,并发送所述密钥至所述认证控制器,第一判断模块13获取认证控制器

的反馈信息并根据所述反馈信息判断所述密钥是否被所述认证控制器认证通过,用于确保升级的合法性。避免车辆在ota升级过程中,数据包容易发生数据篡改以及被窃取破译的问题。

109.实施例四

110.本发明还提出一种车辆,请参阅图5,所示为本发明第四实施例当中的车辆,包括处理器10、存储器20、网关102、认证控制器103、目标控制器104以及存储在存储器上并可在处理器上运行的计算机程序30,所述处理器10执行所述程序时实现上述实施例一、实施例二中任意一个所述的方法的步骤。

111.以上各个实施例的各技术特征可以进行任意的组合,为使描述简洁,未对上述实施例中的各个技术特征所有可能的组合都进行描述,然而,只要这些技术特征的组合不存在矛盾,都应当认为是本说明书记载的范围。

112.其中,处理器10在一些实施例中可以是电子控制单元(electronic control unit,简称ecu,又称行车电脑)、中央处理器(central processing unit,cpu)、控制器、微控制器、微处理器或其他数据处理芯片,用于运行存储器20中存储的程序代码或处理数据,例如执行访问限制程序等。

113.其中,存储器20至少包括一种类型的可读存储介质,所述可读存储介质包括闪存、硬盘、多媒体卡、卡型存储器(例如,sd或dx存储器等)、磁性存储器、磁盘、光盘等。存储器20在一些实施例中可以是车辆的内部存储单元,例如该车辆的硬盘。存储器20在另一些实施例中也可以是车辆的外部存储装置,例如车辆上配备的插接式硬盘,智能存储卡(smart media card,smc),安全数字(secure digital,sd)卡,闪存卡(flash card)等。进一步地,存储器20还可以既包括车辆的内部存储单元也包括外部存储装置。存储器20不仅可以用于存储安装于车辆的应用软件及各类数据,还可以用于暂时地存储已经输出或者将要输出的数据。

114.需要指出的是,图5示出的结构并不构成对车辆的限定,在其它实施例当中,该车辆可以包括比图示更少或者更多的部件,或者组合某些部件,或者不同的部件布置。

115.综上,本发明上述实施例当中的车辆,通过处理器10执行实施例一、实施例二中的升级方法,避免车辆在ota升级过程中,数据包容易发生数据篡改以及被窃取破译的问题。

116.本发明实施例还提出一种计算机可读存储介质,其上存储有计算机程序,该程序被处理器执行时实现如上述的升级方法。

117.本领域技术人员可以理解,在流程图中表示或在此以其他方式描述的逻辑和/或步骤,例如,可以被认为是用于实现逻辑功能的可执行指令的定序列表,可以具体实现在任何计算机可读介质中,以供指令执行系统、装置或设备(如基于计算机的系统、包括处理器的系统或其他可以从指令执行系统、装置或设备取指令并执行指令的系统)使用,或结合这些指令执行系统、装置或设备而使用。就本说明书而言,“计算机可读介质”可以是任何可以包含、存储、通信、传播或传输程序以供指令执行系统、装置或设备或结合这些指令执行系统、装置或设备而使用的装置。

118.计算机可读介质的更具体的示例(非穷尽性列表)包括以下:具有一个或多个布线的电连接部(电子装置),便携式计算机盘盒(磁装置),随机存取存储器(ram),只读存储器(rom),可擦除可编辑只读存储器(eprom或闪速存储器),光纤装置,以及便携式光盘只读存

储器(cdrom)。另外,计算机可读介质甚至可以是可在其上打印所述程序的纸或其他合适的介质,因为可以例如通过对纸或其他介质进行光学扫描,接着进行编辑、解译或必要时以其他合适方式进行处理来以电子方式获得所述程序,然后将其存储在计算机存储器中。

119.应当理解,本发明的各部分可以用硬件、软件、固件或它们的组合来实现。在上述实施方式中,多个步骤或方法可以用存储在存储器中且由合适的指令执行系统执行的软件或固件来实现。例如,如果用硬件来实现,和在另一实施方式中一样,可用本领域公知的下列技术中的任一项或它们的组合来实现:具有用于对数据信号实现逻辑功能的逻辑门电路的离散逻辑电路,具有合适的组合逻辑门电路的专用集成电路,可编程门阵列(pga),现场可编程门阵列(fpga)等。

120.在本说明书的描述中,参考术语“一个实施例”、“一些实施例”、“示例”、“具体示例”、或“一些示例”等的描述意指结合该实施例或示例描述的具体特征、结构、材料或者特点包含于本发明的至少一个实施例或示例中。在本说明书中,对上述术语的示意性表述不一定指的是相同的实施例或示例。而且,描述的具体特征、结构、材料或者特点可以在任何的一个或多个实施例或示例中以合适的方式结合。

121.以上所述实施例仅表达了本发明的几种实施方式,其描述较为具体和详细,但并不能因此而理解为对本发明专利范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本发明构思的前提下,还可以做出若干变形和改进,这些都属于本发明的保护范围。因此,本发明专利的保护范围应以所附权利要求为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。