1.本发明关于一种电子装置,特别是一种能通过全域加密及局部加密保护机密数据的电子装置。

背景技术:

2.固件是一种低阶电脑软体,通常用以对电子装置进行初始设置。由于每次电子装置开机时都会使用固件,因此在关机时应该保留固件。同时,固件对于电子装置的启动程序来说至关重要。若没有正确的固件,则无法将电子装置设置于正确的运作条件,造成电子装置无法正常运作。固件通常存储在快闪存储器中。

3.由于固件的作用至关重要,因此骇客会持续试图存取固件。例如,当将固件下载到快闪存储器时,骇客可能试图在工厂中复制固件,或试图将固件从授权的电子装置复制到未授权的电子装置。因此,需要使用加密技术来保护固件不受骇客攻击。

技术实现要素:

4.实施例揭露一种电子装置,包含第一非易失性存储器及应用电路。第一非易失性存储器用以存储使用全域密钥进行加密的第一加密数据。应用电路,包含第二非易失性存储器、第一解密单元、本地密钥单元及加密单元。第二非易失性存储器,用以存储全域密钥。第一解密单元,耦接于第一非易失性存储器及第二非易失性存储器,用以从第二非易失性存储器撷取全域密钥,及使用全域密钥对第一加密数据进行解密以生成明文数据。本地密钥单元,用以生成或存储本地密钥。加密单元,耦接于本地密钥单元,用以使用本地密钥对明文数据进行加密以生成第二加密数据,及使用第二加密数据覆盖第一非易失性存储器中的第一加密数据。

5.实施例另揭露一种操作电子装置的方法,电子装置包含第一非易失性存储器及应用电路,应用电路包含第二非易失性存储器、第一解密单元及加密单元,方法包含第一非易失性存储器存储使用全域密钥进行加密的第一加密数据,第二非易失性存储器存储全域密钥,第一解密单元从第二非易失性存储器中获取全域密钥,第一解密单元使用全域密钥对第一加密数据进行解密以生成明文数据,加密单元使用本地密钥对明文数据进行加密以生成第二加密数据,及加密单元使用第二加密数据覆盖第一非易失性存储器中的第一加密数据。

附图说明

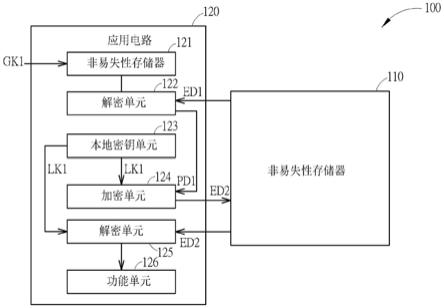

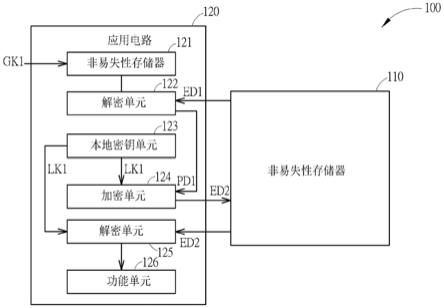

6.图1显示本发明实施例中的一种电子装置。

7.图2显示图1中的本地密钥单元的一种puf单元。

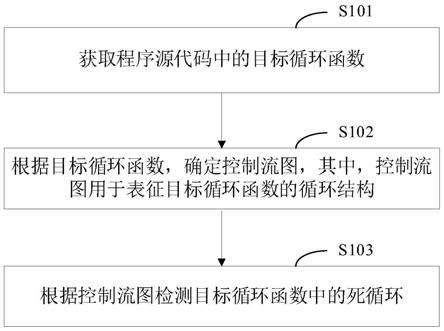

8.图3显示图1中电子装置的控制方法的流程图。

9.其中,附图标记说明如下:

10.100:电子装置

11.110,121:非易失性存储器

12.120:应用电路

13.122,125:解密单元

14.123:本地密钥单元

15.124:加密单元

16.126:功能单元

17.af:反熔丝控制线

18.at1,at2:反熔丝晶体管

19.bl1,bl2:位元线

20.ed1,ed2:加密数据

21.gk1:全域密钥

22.il:隔离控制线

23.it:隔离晶体管

24.lk1:本地密钥

25.p1:puf单元

26.pd1:明文数据

27.t1,t2:选择晶体管

28.wl:字线

29.200:控制方法

30.s210至s290:步骤

具体实施方式

31.图1显示本发明实施例中的一种电子装置100。电子装置100包含非易失性存储器110及应用电路120。在一些实施例中,应用电路120可以是特定应用积体电路(application specific integrated circuit,asic),且非易失性存储器110可存储应用电路120所需的固件。例如,非易失性存储器110可包含快闪存储器及/或安全数码卡(secure digital memory card,sd卡)。

32.在一些实施例中,非易失性存储器110及应用电路120可由不同的公司设计及制造。在此情况下,为了防止骇客入侵固件,可使用全域密钥gk1将固件加密为加密数据ed1,并将加密数据ed1提供给工厂。因此,负责将加密数据ed1存储到非易失性存储器110的工厂将仅收到加密数据ed1,而不会收到固件的明文数据pd1,因此提高固件下载过程中的资讯安全性。

33.在此情况下,为了对加密数据ed1进行解密,全域密钥gk1将被存储到应用电路120。应用电路120包含非易失性存储器121、解密单元122、本地密钥单元123及加密单元124。解密单元122可耦接于非易失性存储器110及非易失性存储器121。非易失性存储器121可存储全域密钥gk1,用以对固件进行加密以用以生成加密数据ed1。因此,解密单元122可从非易失性存储器121中撷取全域密钥gk1,并使用全域密钥gk1对加密数据ed1进行解密,以获得固件的明文数据pd1。在一些实施例中,非易失性存储器121可包含一次性可编程(one

‑

time programmable,otp)非易失性存储器,以将全域密钥gk1存储在安全且无法改变

的环境中。

34.在图1,加密单元124可耦接于本地密钥单元123。本地密钥单元123可生成或存储本地密钥lk1,且加密单元124可在获得固件的明文数据pd1之后,使用本地密钥lk1对明文数据pd1进行加密,以生成第二加密数据ed2。之后,加密单元124可使用第二加密数据ed2覆盖非易失性存储器110中的第一加密数据ed1。在一些实施例中,加密单元124可依据具有关联数据的认证加密(authenticated encryption with associated data,aead)算法来加密明文数据pd1以生成加密数据ed2。例如,加密单元124可使用由高级加密标准(advanced encryption standard,aes)提供的伽罗瓦/计数器模式(galois/counter mode,gcm)来进行加密。在一些实施例中,由于gcm加密方法已经包含了伽罗瓦杂凑(ghash,galois hash)及伽罗瓦讯息认证码(galois message authentication code,gmac)技术,因此可保护固件不被修改。因此,加密单元124可采用gcm加密方法来使用本地密钥lk1加密明文数据pd1,以提供完整的保护。在一些实施例中,可使用相同的加密算法来生成加密数据ed1及加密数据ed2。然而,在一些其他实施例中,可使用相异的加密算法来生成加密数据ed1及加密数据ed2。

35.此外,由于本地密钥lk1由本地密钥单元123于本地存储或生成,因此使用其他本地密钥的其他电子装置无法解密使用本地密钥lk1加密的加密数据ed2。亦即,即使骇客可从电子装置100的非易失性存储器110中下载加密数据ed2,但若没有本地密钥lk1,加密数据ed2也无法在其他电子装置使用。因此,可减少固件在未授权装置上的非法传播。

36.在一些实施例中,本地密钥单元123可包含物理不可压缩函数(physically unclonable function,puf)单元。每个物理不可压缩函数单元都可依据制造过程中所生成的固有且不可控制的物理特性来生成随机位元。因此,本地密钥单元123可生成唯一且不可预测的的本地密钥lk1,藉以增强加密单元124的加密强度。然而,在一些其他实施例中,本地密钥lk1可由其他系统预先提供并可于稍后存储到本地密钥单元123。

37.图2显示本地密钥单元123中的一种puf单元p1。puf单元p1包含第一选择晶体管t1、第二选择晶体管t2、隔离晶体管it、第一反熔丝晶体管at1及第二反熔丝晶体管at2。第一选择晶体管t1具有第一端,耦接于第一位元线bl1;第二端;及控制端,耦接于字线wl。第一反熔丝晶体管at1具有第一端,耦接于第一选择晶体管t1的第二端;第二端;及控制端,耦接于反熔丝控制线af。第二反熔丝晶体管at2具有第一端;第二端;及控制端,耦接于反熔丝控制线af。第二选择晶体管t2具有第一端,耦接于第二位元线bl2;第二端,耦接于第二反熔丝晶体管at2的第一端;及控制端,耦接于字线wl。隔离晶体管it具有第一端,耦接于第一反熔丝晶体管at1的第二端;第二端,耦接于第二反熔丝晶体管at2的第二端;及控制端,耦接于隔离控制线il。

38.在puf单元p1的登记操作期间,位元线bl1及bl2处于低电压,字线wl处于高电压,隔离控制线il处于高电压,且反熔丝控制线af处于编程电压,编程电压高于高压。在此情况下,隔离晶体管it及选择晶体管t1及t2导通,因此低电压及编程电压都会施加在反熔丝晶体管at1及at2上。施加在反熔丝晶体管at1及at2上的大电压差足以使反熔丝晶体管at1及at2断开。然而,由于在反熔丝晶体管at1及at2的制造过程中造成的物理特性,所以反熔丝晶体管at1及at2中的其中一者会先断开,且先断开的反熔丝晶体管会减少电压应力,防止另一反熔丝晶体管断开。也就是说,在登记操作之后,反熔丝晶体管at1及at2将处于不同的

条件:一者断开,一者不断开。一旦登记了puf单元p1,便可通过读取操作从位元线bl1及bl2读取位数据。在读取操作期间,字线wl处于高电压,隔离控制线il处于低电压,反熔丝控制线af处于读取电压,读取电压实质上等于字线wl上的高电压。在此情况下,隔离晶体管it截止,选择晶体管t1及t2导通,并且反熔丝晶体管at1及at2会依据各自状况生成电流。即反熔丝晶体管at1及at2所生成的电流的强度与熔丝晶体管at1及at2是否断开有关。因此,感测放大器可用以感测位元线bl1及bl2上的电流之间的差值,用以读取puf单元p1中的登记位元数据。

39.图2中所示的puf单元p1仅为一种实施例,在一些其他实施例中,本地密钥单元123可包含其他类型的puf单元,用以生成本地密钥lk1。

40.在图1,应用电路120可另包含解密单元125及功能单元126。解密单元125可耦接于非易失性存储器110及本地密钥单元123。解密单元125可从本地密钥单元123撷取本地密钥lk1,且可使用本地密钥lk1对加密数据ed2进行解密以生成明文数据pd1。因此,功能单元126可依据明文数据pd1执行操作。功能单元126可例如为但不限于处理器或控制器,并且明文数据pd1可以是固件,用以设置功能单元126及/或电子装置100。

41.在一些实施例中,应用电路120及非易失性存储器110可设置在两个不同的晶片中,且可由不同的公司制造或设计。此外,在一些实施例中,可于应用电路120的封装过程之前或期间将全域密钥gk1预安装到非易失性存储器121中,并且可在电子装置100的晶片组装程序之前将加密数据ed1预安装到非易失性存储器110中。因此,可防止明文数据pd1由工厂泄漏。另外,在将电子装置100交付给用户之前,解密单元122可使用全域密钥gk1对加密数据ed1进行解密以生成明文数据pd1,且加密单元124可使用本地密钥lk1对明文数据pd1重新加密。因此,明文数据pd1可受到保护而免于被其他未经授权的电子装置使用。

42.在本实施方式中,明文数据pd1可以是应用电路120所需的固件。然而,在一些其他实施例中,明文数据pd1可以是应用电路120所需的其他类型的重要资讯。

43.图3显示电子装置100的控制方法200的流程图。方法200包含步骤s210至s290。

44.s210:使用全域密钥gk1对明文数据pd1进行加密,生成加密数据ed1;

45.s220:非易失性存储器110存储用全域密钥gk1加密的加密数据ed1;

46.s230:非易失性存储器121存储全域密钥gk1;

47.s240:启动电子装置100;

48.s250:解密单元122从非易失性存储器121中获取全域密钥gk1;

49.s252:解密单元122使用全域密钥gk1对加密数据ed1进行解密;

50.s260:使用全域密钥gk1解密后,若成功获得明文数据pd1,则继续步骤

51.s262,否则继续步骤s270;

52.s262:加密单元124使用本地密钥lk1对明文数据pd1进行加密,以生成加密数据ed2;

53.s264:加密单元124使用加密数据ed2覆盖非易失性存储器110中的加密数据ed1,跳至步骤s250;

54.s270:解密单元125使用本地密钥lk1对加密数据ed2进行解密;

55.s280:在使用本地密钥lk1解密后,若成功获得明文数据pd1,则继续步骤

56.s282,否则跳至步骤s290;

57.s282:功能单元126依据明文数据pd1进行操作;

58.s290:终止程序。

59.在步骤s210中,使用全域密钥gk1对明文数据pd1进行加密以生成加密数据ed1,因此在步骤s220中,当请求工厂将数据存储到非易失性存储器110时,工厂仅会收到代替明文数据pd1的加密数据ed1,进而提高了固件下载过程的资讯安全性。

60.另外,为了正确解密加密数据ed1,可在步骤s230中将全域密钥gk1存储到非易失性存储器121。在一些实施例中,应用电路120及非易失性存储器110可设置在两个不同的晶片中,且可由不同的工厂制造。因此,在将晶片整合为电子装置100之前,可在不同的工厂执行步骤s220及s230。在此情况下,负责将加密数据ed1存储到非易失性存储器110的工厂不会收到全域密钥gk1,而负责将全域密钥gk1存储到非易失性存储器121的工厂不会收到加密数据ed1。因此,可保护明文数据pd1免受骇客攻击。

61.在一些实施例中,在将电子装置100送给用户之前,可将与全域密钥gk1相对应的加密数据ed1替换为与本地密钥lk1相对应的加密数据ed2。因此,当用户收到电子装置100时,仅须使用电子装置100所生成的唯一本地密钥lk1对存储在非易失性存储器110中的加密数据ed2进行加密,其他没有本地密钥lk1的电子装置便无法使用及解密加密数据ed2。

62.例如,在将非易失性存储器110及应用电路120封装为电子装置100之后,可在运送到客户之前在步骤s240中启动电子装置。在此情况下,解密单元122可在步骤s250中从非易失性存储器121中撷取全域密钥gk1,并且在步骤s252中用全域密钥gk1对加密数据ed1进行解密。在步骤s260中,检查解密结果以确认是否已成功获得明文数据pd1。在一些实施例中,明文数据pd1可以是用以设置应用电路120的固件,因此若解密成功,则应用电路120应能够识别明文数据pd1。

63.若成功获得明文数据pd1,则在步骤s262及s264中,使用本地密钥lk1对明文数据pd1进行加密以生成加密数据ed2,并将加密数据ed1替换为加密数据ed2。在将加密数据ed2存储到非易失性存储器110之后,可重启应用电路120,且可再次执行步骤s250。然而,这次在步骤s260中,步骤s252中的解密可能失败,且无法成功获得明文数据pd1。因此,在步骤s260之后,会执行步骤s270以使用本地密钥lk1解密加密数据ed2。在此情况下,若可正确解密加密数据ed2以获得具有本地密钥lk1的明文数据pd1,则将执行步骤s282,因此功能单元126可相应地执行操作。若解密失败,则程序会终止。亦即,若本地密钥lk1与加密数据ed2不匹配,则应用电路120将无法使用正确的固件初始化,因此无法运作。因此,可减少固件在未授权装置上的非法传播。

64.综上所述,电子装置及其操作方法可在不同阶段用全域密钥及本地密钥对机密数据进行加密。因此,可保护机密数据不受骇客攻击。

65.以上所述仅为本发明的优选实施例而已,并不用于限制本发明,对于本领域的技术人员来说,本发明可以有各种更改和变化。凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。