1.本发明属于信息安全技术领域,具体涉及一种基于双二维混沌系统的轻量级分组文本加密方法。

背景技术:

2.随着网络技术的快速发展,信息交流已经从过去的纸质交流转变为现在的电子化交流。因为网络的公开性和人们对低延时的要求,开发一种针对文本的轻量级加密方法就尤为重要

1.。目前国内外常见的轻量级分组密码方法有:jian guo等人在ches2011上提出的基于spn结构的led算法

2.,suza

‑

ki等人在sac2012上提出的基于feistel结构的twine算法

3.,iso29192

‑

2标准指定的基于spn结构的present算法

4.,索尼公司在fse2007上提出的基于广义feistel结构的clefia

5.算法,m.izadi等人在cans2009上提出的基于feistel结构的mibs

6.算法以及由我国学者提出的基于feistel结构的lblock算法

7.。

3.这些算法在加密时间等指标上都有着优秀的性能,但随着计算机技术的飞速发展、计算能力的不断提高,这些密码算法的安全性受到了极大的挑战。一是因为这些密码算法使用的s盒是4bit*4bit的,s盒空间偏小。二是因为伪随机序列的取值范围为0

‑

16,取值空间过小。在高性能计算的条件下,这两个问题可能会导致密钥被破解,从而被攻击者得到明文信息,造成损失。

4.基于此,本发明提出了一个采用spn结构的基于双二维混沌系统的轻量级分组文本加密方法。该方法使用8bit*8bit的s盒并且使用混沌系统生成伪随机序列。因为混沌系统具有初值敏感性和长期不可预测性,所以使用混沌系统生成的伪随机序列具有优秀的伪随机性。同时,上一分组的加密结果会与初始向量一起生成下一分组加密所使用的混沌初值。每个分组的加密都与初始向量和上一密文分组相关,使各个分组的加密结果存在着紧密的联系,进一步提高了安全性,极大的提高了攻击者的破解难度。

5.高维混沌系统的动力学特性十分复杂,被暴力破解的可能性很低,但是高维混沌系统的计算相对来说要慢很多。为了平衡安全性和性能,本发明基于两个二维混沌系统进行研究并设计了分组文本加密方法。

技术实现要素:

6.本发明目的在于针对现有基于低维混沌系统的文本加密方法的不足,提出了一个基于双二维混沌系统的轻量级分组文本加密方法。该方法将gb2312编码的文本以八位一组进行编码,转化成一组范围在0

‑

255的十进制序列流然后使用混沌系统生成的伪随机序列以及s盒和p盒进行分组加密。因为混沌系统具有初值敏感性和长期不可预测性,所以使用混沌系统生成的伪随机序列具有优秀的伪随机性。同时,上一分组的加密结果会与初始向量一起生成下一分组加密所使用的混沌初值。每个分组的加密都与初始向量和上一密文分组相关,使各个分组的加密结果存在着紧密的联系,进一步提高了安全性,极大的提高了攻击者的破解难度。

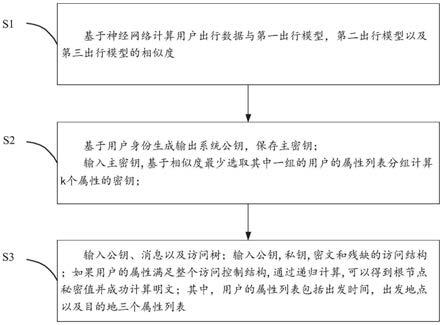

7.本发明的设计包括三个模块,分别是伪随机序列生成模块、s盒&p盒生成模块以及分组加密模块。

8.1.伪随机序列生成模块

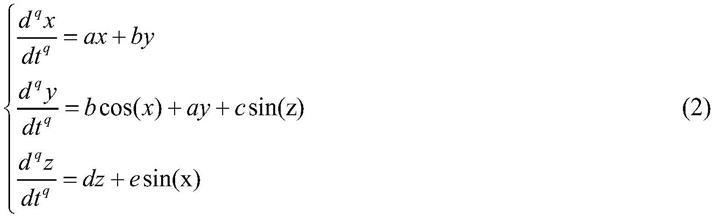

9.2.1二维混沌系统

10.(1)二维logistic混沌系统

11.二维logistic混沌系统是经典的二维混沌系统

8.,其数学定义如下:

[0012][0013]

当x1,y1∈(0,1),2.75<μ1≤3.40,2.75<μ2≤3.45,0.15<ν1≤0.21,0.13<ν2≤0.15时,系统处于极强的混沌状态。本发明中μ1=3.3,μ2=3.25,ν1=0.18,ν2=0.14。

[0014]

(2)二维standard混沌系统

[0015]

二维standard混沌系统是实数域上的二维混沌系统

[9]

,其数学定义如下:

[0016][0017]

当k>18时,系统将不受初值的影响一直处在混沌状态下。本发明中k=20。

[0018]

2.2伪随机序列发生器

[0019]

利用公式(1)生成两个长度为20的混沌序列y1和y2,丢弃前20%(即丢弃前4项以提高随机性),并将y1和y2通过公式(3)从实数域映射到整数域上,即可得到两组取值范围在0

‑

255的伪随机序列x1和x2,其中floor表示向下取整。

[0020][0021]

2.s盒&p盒生成模块

[0022]

利用公式(2)生成两个长度为5000的混沌序列w1和w2,丢弃前20%(即丢弃前1000项以提高随机性),并将w1和w2通过公式(4)从实数域映射到整数域上得到z1和z2,然后利用公式(5)生成两组线性同余发生器lcg1和lcg2。在得到z1、z2、lcg1以及lcg2后,将z1与lcg1、z2与lcg2进行按位异或的结果再进行按位异或后与指定数取余(生成s盒时与256取余,生成p盒时与分组长度取余)即可得到初始的s盒、p盒,最后通过arnold映射即可得到最终的s盒和p盒,其中ceil表示向上取整。

[0023][0024][0025]

3.分组加密模块

[0026]

根据分组顺序控制信号t1和组内顺序控制信号t2,使用不同的伪随机序列对明文分组a

i

进行异或得到初步加密结果c

i

、然后使用s盒以及p盒对c

i

进行扩散和混淆,重复八次操作,得到对应的密文分组b

i

,如公式(6)和公式(7)所示。

[0027][0028][0029]

使用公式(8)生成当前密文分组的特征值k,然后使用公式(9)生成下一分组加密所需要的初值st,其中roundn表示保留几位小数。

[0030]

k=roundn(mod(sum(b

i

),256)

×

1.0/257,

‑

4)

ꢀꢀꢀ

(8)

[0031]

st=mod(st k,1)

ꢀꢀꢀ

(9)

[0032]

重复以上操作直到所有分组完成八轮加密。此时加密完成。最后根据公式(10)确定移位位数t,进行移位操作,即可得到密文。其中sum_s表示密钥和。

[0033]

t=floor(mod(sum_s

×232

,length(b)))

ꢀꢀ

(10)

[0034]

4.加解密结果与安全性分析

[0035]

4.1加解密结果

[0036]

本发明采用文本数据进行测试。原始文本在加密解密后的结果如图2所示。通过图2可以看出,原始文本和解密后的文本完全一致,加密解密的过程中没有任何损失。

[0037]

4.2安全性分析

[0038]

安全性分析主要针对文本数据《邹忌讽齐王纳谏》的加解密过程和结果进行分析。

[0039]

(1)密钥敏感性

[0040]

为了保证加密效果的安全性,需要保证即使差距很小的密钥解密出的结果必须是完全不同的,本文提出的加密方法在修改任意一位密钥后解密的结果如图3所示。

[0041]

经过比较,使用正常密钥解密的结果与修改一位密钥后的解密结果完全不同,所以该方法具有优秀的密钥敏感性。

[0042]

(2)信息熵

[0043]

信息熵用来表示信息中的随机不确定性,其计算公式如公式(11)所示。

[0044][0045]

根据公式(11)可以算出,在以8bit为单位进行加密时,信息熵的理论最大值为8。经过实验测定,该方法对一个100万字文本进行加密产生的密文的信息熵为7.999984066087394,该数值十分接近理论值,所以密文的随机不确定性较好。

[0046]

(3)字符数据平衡性

[0047]

字符数据平衡性用来分析密文的随机性,一个优秀的加密方法产生的密文中的各个字符出现的几率应该比较接近,同时密文比特流中0和1的比例应该接近1,这样的密文具有较好的随机分布性,不容易被破解。该方法的字符平衡性分析结果如图4所示。

[0048]

该结果表明,在明文中只有部分字符的情况下,密文中字符出现的几率较为平均,同时密文比特流中0

‑

1比例接近1,所以,该方法产生的密文具有较好的字符平衡性。

[0049]

(4)密钥空间

[0050]

该方法采用了256bit的密钥,所以密钥空间大小为2

256

,由上文可知,该方法具有密钥敏感性,同时,各混沌系统参数由多组密钥共同确定,进一步加大了破解难度,所以该

方法能够抵抗暴力破解攻击。

[0051]

(5)选择明文攻击

[0052]

选择明文攻击指的是通过加密重复字段尝试推导出密钥或者明文与密文之间的对应关系。所以一个优秀的加密方法在加密重复字段时所产生的密文也应该完全不同。选择明文攻击测试结果如图5所示。

[0053]

从测试结果可以看出,该方法在加密重复字段产生的的密文也完全不同,所以该方法能够抵抗选择明文攻击。

[0054]

(6)加密速率

[0055]

经过实验测定,该加密方法的加密速率为1411200b/s,即加密一个字节仅需要5.7us,具有较快的加密速率。

[0056]

从以上结果可以看出,本发明提出的加密方法接近理论值的信息熵,较为优秀的密文字符数据平衡性,较好的密钥敏感性,较大的密钥空间以及较快的加密速度,以及能够抵抗选择明文攻击,因此该发明具备较强的安全性。

附图说明

[0057]

图1是本发明设计的加密方法的流程示意图。

[0058]

图2是本发明的加密和解密结果,其中a)是待加密文本,b)是加密结果,c)是加密结果编码,d)是解密结果。

[0059]

图3是本发明的修改一位密钥后的解密结果。

[0060]

图4是本发明的字符数据平衡性分析,其中a)是明文中各个字符所占比例,b)是密文中各个字符所占比例,c)是密文比特流中0

‑

1比例。

[0061]

图5是本发明的选择明文攻击分析图,其中a)是选择明文攻击测试文本,b)是选择明文攻击初步加密结果,c)是选择明文攻击最终加密结果,d)是选择明文攻击解密结果。

具体实施方式

[0062]

以下结合附图和实例对本发明作进一步说明和描述。

[0063]

第一步,将要加密的文本填充为128bit的整数倍,然后以8bit为一单元转换成0

‑

255范围内的十进制流,最后按照16的长度进行分组。;

[0064]

第二步,根据分组顺序和组内顺序生成两个控制信号t1和t2;

[0065]

第三步,利用二维standard混沌系统生成4个不同的s盒和p盒,生成时采用对序列两两异或之后取余的方式;

[0066]

第四步,利用二维logistic混沌系统生成两个长度为20的伪随机序列y1、y2,并丢弃前20%,然后将y1、y2从实数域映射到整数域上,即可得到两组长度与当前加密分组长度一致,取值范围在0

‑

255的伪随机序列x1和x2;

[0067]

第五步,根据分组顺序控制信号t1和组内顺序控制信号t2,使用不同的伪随机序列对明文分组a

i

进行异或得到初步加密结果c

i

,然后使用s盒以及p盒对c

i

进行替代和置乱,重复八次操作,得到对应的密文分组b

i

;

[0068]

第六步,对密文分组进行处理和计算得到当前密文分组的特征值k,从而生成下一分组加密所需要的新初值st,将st与密钥一起共同生成下一分组加密时所使用的伪随机序

列;

[0069]

第七步,重复第五步和第六步直到所有分组完成八轮加密时,视为完成加密;

[0070]

第八步,将所有密文分组按照先后顺序进行拼接并移位,即可得到最终的密文;

[0071]

第九步,解密时逆向加密操作即可完成解密。

[0072]

按照以上步骤对文本数据进行测试。结果表明该发明的加密结果具有较大的密钥空间以及接近理论值的信息熵、字符数据平衡性,能够抵抗选择明文攻击,并具备很强的密钥敏感性和较快的加密速度。所以,该发明具备良好的性能,加密结果具有较高的安全性,能抵抗较为常见的攻击,具有一定的应用前景。

[0073]

参考文献

[0074]

[1]li w,zhang w,gu d,et al.security analysis of the lightweight cryptosystem twine in the internet of things[j].ksii transactions on internet and information systems(tiis),2015,9(2):793

‑

810.

[0075]

[2]guo j,peyrin t,poschmann a,et al.the led block cipher[c]//international workshop on cryptographic hardware and embedded systems.springer,berlin,heidelberg,2011:326

‑

341.

[0076]

[3]suzaki t,minematsu k,morioka s,et al.twine:a lightweight block cipher for multiple platforms[c]//international conference on selected areas in cryptography.springer,berlin,heidelberg,2012:339

‑

354.

[0077]

[4]bogdanov a,knudsen l r,leander g,et al.present:an ultra

‑

lightweight block cipher[c]//international workshop on cryptographic hardware and embedded systems.springer,berlin,heidelberg,2007:450

‑

466.

[0078]

[5]shirai t,shibutani k,akishita t,et al.the 128

‑

bit blockcipher clefia[c]//international workshop on fast software encryption.springer,berlin,heidelberg,2007:181

‑

195.

[0079]

[6]izadi m,sadeghiyan b,sadeghian s s,et al.mibs:a new lightweight block cipher[c]//international conference on cryptology and network security.springer,berlin,heidelberg,2009:334

‑

348.

[0080]

[7]wu w,zhang l.lblock:a lightweight block cipher[c]//international conference on applied cryptography and network security.springer,berlin,heidelberg,2011:327

‑

344.

[0081]

[8]fan c x,jiang c s.image encryption/decryption algorithm based on standard chaos map[j].journal of harbin institute of technology,2006,38(1):119

‑

122.

[0082]

[9]rim z,ridha e,mourad z.an improved partial image encryption scheme based on lifting wavelet transform,wide range beta chaotic map and latin square[j].multimedia tools and applications,2021,80(10):15173

‑

15191.

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。