1.本发明涉及一种情报数据收集反追踪的方法,特别涉及一种情报调查中数据收集反追踪的方法。

背景技术:

2.情报调查数据收集包括采集器和接收器。采集器负责数据的收集,与数据源交互。接收器负责数据的接收并与调查方交互。数据收集的反追踪是指保障数据在网络传输中对收集的内容的保护,以及对网络链路的隐藏。

3.在一般数据收集过程中,采集器直接与数据源进行网络请求得到成果数据,再通过压缩算法压缩后由http请求回传至接收器。采集器信息对于采集源是透明的,收集的数据在网络传输中是非加密的。而在情报信息调查过程中,对数据的反追踪要求较高,采集器一般会采用高匿代理采集,数据的传输会采用主流的加密传输,以此提供反追踪能力。流程如图3,步骤如下:

4.步骤一:采集器收集数据,根据需要数据源的链接地址通过代理的方式请求并获得数据。数据包括请求头和响应体。

5.步骤二:数据加密,采集器获得数据后对数据加密,加密算法是主流的对称或非对称加密。

6.步骤三:数据回传,本地服务提供指定的接口,采集器将数据回传至本地。

7.步骤四:数据解密,本地使用解密算法与密钥解密获取数据并保存数据。

8.情报的调查者被溯源与追踪技术发现对情报调查方的隐私、公正与安全会产生较大影响,对调查者提供强大的反追踪的能力是十分必要的。

9.一般的数据收集方式,在采集器可以提供请求代理,数据回传的时候提供数据加密。虽然采用代理方式可以提供一定的隐匿性,主流的加密算法也能够让大多数追踪者难以破译,但是对于情报分析领域数据的隐秘性要求极高,单层的代理跳转、单层的数据加密仍然不能满足情报调查安全性的需要。

10.因此如果能够在数据回传中提供多级的转发跳转、多级的数据加密,将有效的提高数据传输的反追踪能力。

技术实现要素:

11.本发明的目的在于提供一种情报调查中数据收集反追踪的方法,由于情报调查数据敏感度极高,本发明通过数据多级转发与多级多类型加密的方式,通过跳转机制来转发数据,跳转机制内部会对转发的数据进行加密,每个转发服务器的加密方式都不一样,数据通过1

‑

n次跳转转发加密后返回到接收器,再将数据从接收器转发到本地,最后根据加密顺序依次解密得到真正的数据,提高传输的反追踪能力,使密钥管理更方便、安全,而且在加密安全性上大于单节点的加密,解决了现有技术在情报调查数据收集过程信息传出泄露、痕迹被追踪的问题。

12.为实现上述目的,本发明提供如下技术方案:

13.一种情报调查中数据收集反追踪的方法,包括如下步骤:

14.步骤1:采集器收集加密转发;

15.步骤2:传输节点加密数据,记录加密路径;

16.步骤3:传输节点转发接收器;

17.步骤4:接收器转发;

18.步骤5:本地服务器数据解密。

19.进一步地,步骤1的采集器通过高匿代理加载数据源得到目标数据并将数据加密,从传输节点列表1

‑

3中随机选择一个传输节点发送。

20.进一步地,步骤2的传输节点获取到数据后,对数据加密,然后在0

‑

3之间随机选择一个数字(1

‑

3代表几台跳转的服务器,0表示接收器),选到数字几就把加密后的数据与加密路径转发到此传输节点。

21.进一步地,步骤3中当传输节点选择了数字0或者转发次数超过限定次数后,将数据转发接收器。

22.进一步地,步骤4的接收器与传输节点类似,加密数据记录加密路径后转发本地服务器。

23.进一步地,步骤5的本地服务器进行数据的解密与保存,数据的解密依赖于加密路径和加密字典,加密字典记录有服务器名、解密方式、解密密钥。

24.进一步地,传输节点数量为3台以上,转发次数大于等于于传输节点数量。

25.进一步地,包括一种数据流转系统,系统包括:

26.采集器:采用高匿代理加载数据源,使用rsa加密算法加密数据,http请求方式回传至传输节点;

27.传输节点:传输节点一组服务器构成,通过节点间的跳转机制交互,最终由其中某个传输节点回传至接收器,回传协议包括:加密的数据与跳转的路径,交互方式为http请求,传输节点是数据跳转传输加密机制的载体;

28.接收器:接收器与传输节点和本地服务器通信,通过设置网络白名单实现,接收数据后同样执行加密动作,并将数据转发至本地服务器;

29.本地服务器:接收数据后,通过加密字典与加密路径获得解密路径、解密方式、解密密钥,依次进行解密后获得数据并保存。

30.与现有技术相比,本发明的有益效果是:

31.1.本发明一种情报调查中数据收集反追踪的方法,多级传输跳转:原有情报收集方式仅有一层代理跳转,而多级传输跳转,类似于多级代理跳转,大大提高传输的反追踪能力。

32.2.本发明一种情报调查中数据收集反追踪的方法,多级加密:原有收集方式采用单节点加密,密钥安全性不足。多传输节点加密,不仅对开发者分段开发,使密钥管理更方便、安全,而且在加密安全性上大于单节点的加密。

附图说明

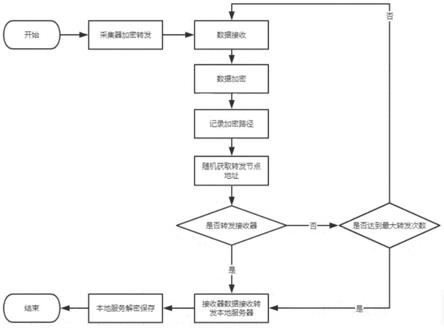

33.图1为本发明的情报调查中数据收集反追踪的方法流转流程图;

34.图2为本发明的数据流转系统示意图;

35.图3为现有技术的流程示意图。

具体实施方式

36.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

37.以传输节点为3台,转发次数为3次为例:

38.请参阅图1,一种情报调查中数据收集反追踪的方法,包括如下步骤:

39.步骤1:采集器收集加密转发

40.采集器通过高匿代理加载数据源得到目标数据并将数据加密,从传输节点列表1

‑

3中随机选择一个传输节点发送。

41.步骤2:传输节点加密数据,记录加密路径

42.传输节点获取到数据后,对数据加密,每台传输节点可以使用不同的加密方式,然后在0

‑

3之间随机选择一个数字(1

‑

3代表几台跳转的服务器,0表示接收器),选到数字几就把加密后的数据与加密路径转发到此传输节点。

43.步骤3:传输节点转发接收器

44.当传输节点选择了数字0或者转发次数超过限定次数后,将数据转发接收器,传输节点内部会配置有可转发的节点列表,包含节点的名称与地址,中转控制需要使用策略从节点列表选出特定的节点并转发。

45.步骤4:接收器转发

46.接收器与传输节点类似,加密数据记录加密路径后转发本地服务器。接收器是最后一个转发节点。

47.步骤5:本地服务器数据解密

48.本地服务器进行数据的解密与保存。数据的解密依赖于加密路径和加密字典,加密词典记录每台传输节点的加密方式与对应的解密密钥,加密字典记录有服务器名、解密方式、解密密钥。比如加密路径为1

‑2‑

3,那么解密路径为3

‑2‑

1,从字典找到名称为3、2、1的分别的解密方式与解密密钥,依次解密,最终得到真正数据。

49.本发明提供的传输节点组与接收器模块是普通的收集模式所缺失的。数据在传输节点组与接收器之间的传递提供了将数据多级跳转、多层数据加密的能力。

50.请参阅图2,本发明还包括一种数据流转系统,系统包括:

51.采集器:采用高匿代理加载数据源,使用rsa加密算法加密数据,http请求方式回传至传输节点;

52.传输节点:传输节点一组服务器构成,通过节点间的跳转机制交互,最终由其中某个传输节点回传至接收器,回传协议包括:加密的数据与跳转的路径,交互方式为http请求,传输节点是数据跳转传输加密机制的载体;传输节点中转协议,协议包含:被加密的数据、加密路径。最重要的是多个传输节点跳转与多种加密机制衔接的机制定义,每个节点加密方式与加密密钥不尽相同,如果不能制定良好的衔接机制,将导致加密数据无法解密。

53.传输节点数量为3台以上,转发次数大于等于于传输节点数量。节点数量是跳转层级与加密层级的保障。从性能与经济上考虑,5台传输节点传输5次是安全保障下的较好选择。

54.接收器:接收器是一个特殊的传输节点,是传输节点的最终转发的节点,接收器仅与传输节点和本地服务器通信,通过设置网络白名单实现。接收数据后同样执行加密动作,并将数据转发至本地服务器;

55.本地服务器:接收数据后,通过加密字典与加密路径获得解密路径、解密方式、解密密钥,依次进行解密后获得数据并保存。

56.本发明的原理为:

57.本发明会部署多台不同的服务器。采集器采用高度匿名代理获取数据,通过一个跳转机制来转发数据,跳转机制内部会对转发的数据进行加密,每个转发服务器的加密方式都不一样,数据通过1

‑

n次跳转转发加密后返回到接收器,再将数据从接收器转发到本地,最后根据加密顺序依次解密得到真正的数据。由于跳转机制的加入,使得数据进行了多级跳转,并且数据传输过程多层加密无法识别,使得数据的收集过程无法追踪。

58.通过本实施例可以看出,本发明与现有技术的区别在于:

59.现有技术采集器可以提供请求代理,数据回传的时候提供数据加密。虽然采用代理方式可以提供一定的隐匿性,主流的加密算法也能够让大多数追踪者难以破译,但是对于情报分析领域数据的隐秘性要求极高,单层的代理跳转、单层的数据加密仍然不能满足情报调查安全性的需要。

60.本发明采集器采用高度匿名代理获取数据,通过一个跳转机制来转发数据,跳转机制内部会对转发的数据进行加密,每个转发服务器的加密方式都不一样,数据通过1

‑

n次跳转转发加密后返回到接收器,再将数据从接收器转发到本地,最后根据加密顺序依次解密得到真正的数据。

61.首先每台传输节点的加密方式可以完全不同,每个传输节点可以分工开发,避免开发人员对全链路加密的掌握。其次数据转发次数是能动的,在传输节点足够多的情况下,传输的性能依赖于传输次数,传输次数越多,性能越低,而本发明的传输性能是可配置的。

62.以上所述,仅为本发明较佳的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明披露的技术范围内,根据本发明的技术方案及其发明构思加以等同替换或改变,都应涵盖在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。