1.本发明涉及内外网数据传输加密技术领域,具体涉及基于国密技术的数据传输加密、解密方法及加解密系统。

背景技术:

2.企业在面对外网访问内网资源数据时,为了应对网络安全问题,一般会采用远程访问控制技术,对访问者的身份和权限进行管理、对访问的数据在传输过程中提供加密保护。现有网络传输安全方案一般采取硬件vpn、软件vpn等方式实现,按协议类型又可分为pptp、lp2p、ipsec vpn、ssl vpn等,目前企业采用比较多的是ipsec vpn和sslvpn。

3.1) ipsec vpn方案在公网上为两个私有网络提供安全通信通道,通过ike进行密钥协商,建立双向sa,实现访问客户端的身份认证、传输数据的加密、防重防攻击,建立进行加密通道保证连接的安全。ipsecvpn是基于网络层构建,任何局域网应用都可以通过ipsec隧道访问,由于基于网络层,相对于其它方案应用更广泛,对于网络权限的管理更理想。但ipsecvpn需要对用户的网络进行改造,在布署ipsec安全网关时要改变网络结构,针对于新添加的安全网关进行重新部署,网络中的nat设备、waf产品都要进行相应的配置与重新布署,用户的建议成本高、维护复杂。

4.2) ssl vpn方案是基于安全套接层协议(security socket layer

‑

ssl)建立远程安全访问通道的vpn技术,优点是应用简单,快速实现,而且ssl本身客户端不需要复杂的安装(浏览器中一般都内嵌了ssl协议),ssl是基于四层和七层数据进行的安全防护,由于ssl协议本身的局限性,只支持tcp协议,相对于硬件设备和基于网络层的ipsec,性能远低于使用ipsec协议的设备,在协议上也无法像ipsec一样,对ip层上常用的协议,如udp等的支持。同时ssl设备和客户端本身对国密的支持较差,面对一些有国密需求的中国企业,存在很大的应用局限。

技术实现要素:

5.发明目的:本发明目的在于针对现有技术的不足,提供一种基于国密技术的数据传输加密、解密方法及加解密系统,能够灵活布署于企业网络中任意结点,无需网络改造和其它网络设备的重新布署,保证不改变原有网络与通信的质量的同时,保证企业网络边界数据的传输安全,同时密码算法自主可控,符合国家相关安全规范和要求。

6.技术方案:本发明提供的基于国密技术的数据传输加密方法,包括如下步骤:(1)获取来自内网口的数据;(2)通过数据报文获取ip的五元组;(3)根据五元组查询所属会话,若会话不存在、则创建新的会话,若会话存在、执行步骤(4);(4)检查会话密钥合法性,若会话密钥不合法、内网口与外网口进行密钥协商形成会话密钥,若会话密钥合法、执行步骤(5);

(5)根据会话密钥分组加密的长度对数据报文的长度进行分组检查;(6)采用会话密钥对数据报文进行分组加密,生成加密载荷;(7)将ip报文和加密载荷发送至外网口。

7.进一步完善上述技术方案,所述步骤(1)中还包括查询acl端口配置信息及acl的处理方式,处理方式为:透传、加解密、丢弃。

8.进一步地,所述步骤(4)中采用ike算法进行密钥协商,包括:就绪状态:发送方启用协商传送安全参数的提议值;协商启动:若响应方不接受所有提议值就返回就绪状态,否则响应方选定可接受的安全参数,进行选定协议;保护套件选定:若选定协议不在发起的协议中返回就绪状态,否则发送方发送密钥素材和必须的辅助数据;开始交换密钥素材:若密钥格式错误返回就绪状态,否则响应方发送密钥素材和必须的辅助数据,dh交换完成,计算出skeyid相关素材;结束交换密钥素材:若密钥格式错误返回就绪状态,否则,结束交换,发送方发送身份信息;身份验证:若发送方身份不对则返回就绪状态,否则响应方发送身份信息;isakmp sa建立:若响应方身份不对则返回就绪状态,否则isakmp sa建立成功。

9.进一步地,假定数据报文的长度为n m,会话密钥分组加密的长度是k,最终加密载荷为m;所述步骤(5)中检查数据报文的长度是否为分组加密的整数倍:若为整数倍,则数据报文均为合法数据,执行(6.1);若数据报文的长度不是分组加密的整数倍,执行(6.2);若数据报文的长度过短,执行(6.3);(6.1)数据报文的合法数据为n,m=0,n为分组加密k的整数倍,采用会话密钥分组加密n得到合法加密载荷m,m的长度与n相同,无需修改ip头域;(6.2)数据报文的合法数据为n,n/k>=1、n%k=m,0<m<k;第一步,取合法数据n末尾的n1长度数据进行加密,m n1 =k;第二步,用会话密钥分组加密长度n的数据得到最终加密的有效载荷m,m的长度与n相同,无需修改ip头域;(6.3)数据报文的合法数据为n,n<k,填充m 1字节到n后面,填充后n m 1 = 2k,对填充后的数据加密得到有效加密载荷m,m > n且 m = k,修改ip头域的长度,重新计算ip头域和checksum校验。

10.基于国密技术的数据传输解密方法,包括如下步骤:(1)获取来自外网口的数据;(2)通过数据报文获取ip的五元组;(3)根据五元组查询所属会话,若会话不存在、则创建新的会话,若会话存在、执行步骤(4);(4)检查会话密钥合法性,若会话密钥不合法、内网口与外网口进行密钥协商形成会话密钥,若会话密钥合法、执行步骤(5);(5)根据会话密钥分组加密的长度对数据报文的长度进行分组检查;(6)采用会话密钥对数据报文进行分组解密,还原明文载荷;(7)将ip报文和明文载荷发送至内网口。

11.进一步地,假定数据报文长度为n m,会话密钥分组解密的长度是k,最终解密得到的明文载荷为m:所述步骤(5)检查数据报文的长度是否为分组解密长度的整数倍:若数据报文不是分组解密的整数倍,执行(6.1);若数据报文是分组解密的二倍,执行(6.2);其它情况执行(6.3);

(6.1)载荷数据为n,n%k=m,0<m<k,用会话密钥解密n得到合法载荷m1,从m1中取最后n1字节,n1 m = k,用会话密钥解密得到最终明文载荷m;(6.2)载荷数据为n,n=2k;第一步,用会话密钥解密n得合法载荷m1;第二步,取m1最后一字节n1,如果n1>k并且n1前面k

‑

1个字节为零,则m1前2k

‑

n1为明文载荷m,修改ip头域的长度,重新计算ip头域和checksum校验;如果上述条件不满足,m1即为明文有效载荷m,无需修改ip头域;(6.3)载荷数据为n,n能够整除k,用会话密钥解密n得到明文载荷m。

12.用于实现上述加密、解密过程的基于国密技术的数据传输加解密系统:包括加解密设备一、加解密设备二、交换机,所述加解密设备一用于连接内网口,所述加解密设备二用于连接外网口,所述加解密设备一通过交换机与加解密设备二建立连接;加解密设备一用于内网口向外网口传输数据的加密和解密,所述加解密设备二用于外网口向内网口传输数据的加密和解密。

13.所述加解密设备一、加解密设备二均包括:acl端口查询单元,用于查询acl端口配置信息和处理方式;ip五元组查询单元,用于获取ip的源ip、源端口、目的ip、目的端口、协议类型;会话查询单元,用于根据五元组查询所属会话,若会话不存在,则创建新的会话;会话密钥检查单元,用于检查会话密钥的合法性;ike密钥协商单元,用于在会话密钥非法时协商会话密钥;数据报文长度检测单元,用于检查数据报文的长度是否为会话密钥分组长度的整数倍;加密单元:采用会话密钥对数据报文进行加密生成加密载荷;解密单元,采用会话密钥对数据报文进行解密生成明文载荷。

14.进一步地,假定数据报文的长度为n m,会话密钥分组加密或解密的长度是k,最终加密载荷或明文载荷为m;所述加密单元的加密过程如下:数据报文的合法数据为n、m=0,n为k的整数倍,采用会话密钥分组加密n得到合法加密载荷m,m的长度与n相同,无需修改ip头域;数据报文的合法数据为n,n/k>=1、n%k=m,0<m<k;第一步,取合法数据n末尾的n1长度数据进行加密,m n1 =k;第二步,用会话密钥分组加密长度n的数据得到最终加密的有效载荷m,m的长度与n相同,无需修改ip头域;数据报文的合法数据为n,n<k,填充m 1字节到n后面,填充后n m 1 = 2k,对填充后的数据加密得到有效加密载荷m,m > n且 m = k,修改ip头域的长度,重新计算ip头域和checksum校验;所示解密单元的解密过程如下:载荷数据为n,n%k=m,0<m<k,用会话密钥解密n得到合法载荷m1,从m1中取最后n1字节,n1 m = k,用会话密钥解密得到最终明文载荷m;载荷数据为n,n=2k;第一步,用会话密钥解密n得合法载荷m1;第二步,取m1最后一字节n1,如果n1>k并且n1前面k

‑

1个字节为零,则m1前2k

‑

n1为明文载荷m,修改ip头域的长度,重新计算ip头域和checksum校验;如果上述条件不满足,m1即为明文有效载荷m,无需修改ip头域;载荷数据为n,n能够整除k,用会话密钥解密n得到明文载荷m。

15.进一步地,所述ike密钥协商单元包括策略协商模块、dh交换模块、dh交换及验证模块;所述策略协商模块用于发送方发送本地ike策略至接收方,接收方查找匹配的策略并确认策略;所述dh交换模块用于发起方接收确认的策略并发送密钥生成信息,接收方用于生成密钥;所述dh交换及验证模块用于发起方接收密钥信息并发起身份验证数据,接收方进行身份验证并交换身份验证,发起方对接收方进行身份验证。

16.有益效果:与现有技术相比,本发明的优点在于:本发明提供的加密、解密方法,工作在网络的传输层,为一种针对网络中ip数据包的加解密方法,同时为了支持国密算法,并保证高性能的网络数据转发处理,在网卡数据报文处理上,基于网络二层的报文处理和转发,在报文收发时,通过访问控制acl按协议类型、源ip、源端口、目的ip、目的端口对数据包进行过滤处理,可实现报文的透传、加密、解密、丢弃等处理行为。对用户业务数据不做更深层次的解析,对ip的有效载荷进行数据加密保护与数据解密还原,在数据加解密配置时,支持国密算法(sm4或sm1)等,密码算法自主可控,符合国家相关安全规范和要求。

17.本发明主要是提供ip数据载荷的有效加解密,为了保证加解密的会话密钥安全性,采用ike协议进行会话密钥的协商和快速更新。如果企业需要认证和授权操作,可以在本发明方案中配合ah协议或其它认证方法(如业务层的认证方式)。

18.相对于传统的ipsec等vpn产品,本发明能够灵活布署在企业网络中任意结点,根据需要添加,无需网络改造和其它网络设备的重新布署,保证不改变原有网络与通信的质量,在无感知的情况下,实现了网络边界中网络与通信传输过程的数据加解密,保障企业网络边界数据的传输安全,提供高性能、高吞吐率的网络通信数据传输加解密。

附图说明

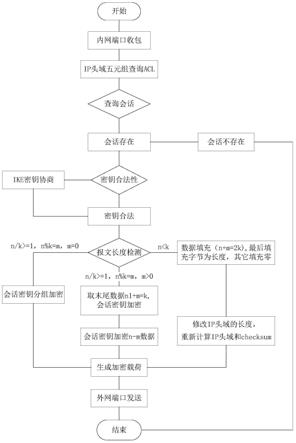

19.图1是本发明的系统组成框图;图2是本发明中数据加密流程图;图3是本发明中数据解密流程图;图4是ike协商过程示意图;图5是dh算法原理图;图6是ike主模式状态转换图。

具体实施方式

20.下面通过附图对本发明技术方案进行详细说明,但是本发明的保护范围不局限于所述实施例。

21.如图1所示的基于国密技术的数据传输加解密系统,包括加解密设备一、加解密设备二、交换机。约定:把连接业务网络系统的网口称为内网口,把连接外部网络的网口称为外网口;加解密设备一用于连接内网口,加解密设备二用于连接外网口,加解密设备一通过交换机与加解密设备二建立连接。

22.如图2所示的数据传输加密过程如下:1)从内网口收到数据后,查询acl端口配置信息,查询acl的处理方式(透传、加解密、丢弃)。

23.2)通过数据报文中获取ip的五元组:源ip、源端口、目的ip、目的端口、协议类型(tcp/udp等)。

24.3)根据五元组,找到所属的会话,如果找不到会话,则创建新的会话。

25.4)找到会话后,检查会话密钥合法性(是否存在,是否失效),若密钥非法,采用ike与对端进行密钥协商会话密钥。

26.5)会话密钥合法,检查数据报文的长度是否是分组密钥的整数倍,密钥合法执行

6.1,报文不是密钥倍数执行6.2,报文过短执行6.3。

27.假定数据报文长度为n m,分组加密的长度是k,最终加密载荷为m:6.1)合法数据为n,m=0,用会话密钥分组加密n得到合法加密载荷m,m的长度与n相同,无需修改ip头域;6.2)合法数据n,n可以整除k,余留数据m(0<m<k);第一步,取合法数据末尾的n1长度数据(m n1 =k)进行加密;第二步,用会话密钥分组加密长度n的数据得到最终加密的有效载荷m,m的长度与n相同,无需修改ip头域;6.3)报文长度n,n<k,填充(m 1)个字节(m个字节的值为0,最后1个字节的值为字节长度m 1)到n后面,n m 1 = 2k,对填充后的数据加密得到有效加密载荷m(m > n,m = k),修改ip头域的长度,重新计算ip头域和checksum校验。

28.7)将ip报文和加密载荷从外网口端口发送出去。

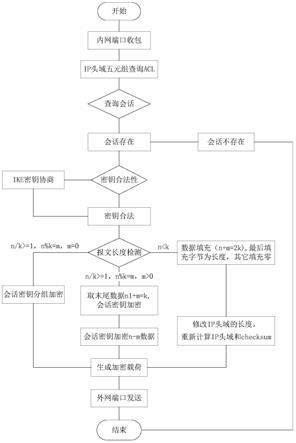

29.如图3所示的数据传输解密功能,包括如下步骤:1)从外网口收到数据后,查询acl端口配置信息,查询acl的处理方式(透传、加解密、丢弃)。

30.2) 通过数据报文中获取ip的五元组:源ip、源端口、目的ip、目的端口、协议类型(tcp/udp等)。

31.3)根据五元组,找到所属的会话,如果找不到会话,则创建新的会话。

32.4)找到会话后,检查会话密钥合法性(是否存在,是否失效),若密钥非法,采用ike与对端进行密钥协商会话密钥。

33.5)会话密钥合法,检查数据报文的长度是否为会话密钥分组密钥的整数倍,数据报文不是密钥倍数执行6.1,数据报文是密钥分组长度二倍执行6.2, 其它情况执行6.3。

34.假定数据报文长度为n m,会员密钥分组加密的长度是k,最终解密载荷为m:6.1)载荷数据为n(n%k=m,0<m<k),用会话密钥解密n得到合法载荷m1,从m1中取最后n1(n1 m = k)字节,用会话密钥解密得到最终明文载荷m;6.2)载荷数据为n(n=2k),第一步,用会话密钥解密n得合法载荷m1;第二步,取m1最后一字节n1,如果n1>k并且n1前面(k

‑

1)个字节为零,则m1前2k

‑

n1为明文载荷m,修改ip报文头域的长度,重新计算ip头域和checksum较验;如果上述条件不满足,m1即为明文有效载荷m,无需修改ip头域;6.3)载荷数据为n(n整除k),用会话密钥解密n得到明文载荷m。

35.7)将ip报文和明文载荷m从内网口端口发送出去。

36.在加密和解密的步骤(4)中,通过ike和dh算法生成密钥,ike(internet key exchange protocol)为internet密钥交换协议。如图4的策略协商过程,ike协商的结果为通信双方提供了加密算法、认证算法等信息。ike采用udp通讯,端口为500和4500,协商分为两个阶段,第一阶段协商结果为第二阶段协商提供保护功能,协商出来的sa称之为isakmp sa;第二阶段协商的结果才是最终通信双方使用的sa。dh(diffie

‑

hellman)算法,ike通过dh交换生成用于本发明的会话密钥k,会话密钥默认有效期为一小时,最长有效期是一天。

37.如图5所示dh(diffie

‑

hellman)算法原理,包括策略协商、dh交换、dh交换及验证。策略协商:发送方发送本地ike策略,响应方查找匹配的策略,确认对方使用的算法;dh交换:发送方接收响应方确认的策略,响应方生成密钥;dh交换及验证:发送方接收生成密钥,

响应方进行身份验证并与发送方交换身份验证。

38.如图6所示的ike主模式状态转换图:就绪状态:发送方启用协商传送安全参数的提议值,协商启动:若响应方不接受所有提议值就返回就绪状态,否则响应方选定可接受的安全参数,进行选定协议;保护套件选定:若选定协议不在发起的协议中返回就绪状态,否则发送方发送密钥素材和必须的输助数据;开始交换密钥素材:若密钥格式错误返回就绪状态,否则响应方发送密钥素材和必须的输助数据,dh交换完成,计算出skeyid相关素材;结束交换密钥素材:若密钥格式错误返回就绪状态,否则,结束交换,发送方发送身份信息;身份验证:若发送方身份不对则返回就绪状态,否则响应方发送身份信息;isakmp sa建立:若响应方身份不对则返回就绪状态,否则isakmp sa建立成功。

39.本发明公开的方法,使企业无需改动网络布署、并在无感知的情况下,在网络边界实现了网络与通信传输过程中的数据加解密,保障企业的数据安全,支持国密算法,提供高性能、高吞吐率的网络通信数据传输加解密。

40.如上所述,尽管参照特定的优选实施例已经表示和表述了本发明,但其不得解释为对本发明自身的限制。在不脱离所附权利要求定义的本发明的精神和范围前提下,可对其在形式上和细节上作出各种变化。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。