1.本技术涉及计算机技术领域,特别涉及一种基于硬件辅助的虚拟可信平台及安全处理方法。

背景技术:

2.面向5g云化网络环境下安全性需求,往往采用在云化架构中部署灵活、扩展性高的虚拟可信平台来增强5g云化网络环境下的安全性。

3.但是,现行的云环境下虚拟可信平台对数据的安全性保护能力不足,导致数据的安全性差。并且,虚拟可信平台对数据的隔离效果较差。

技术实现要素:

4.本技术提供如下技术方案:

5.一种安全处理方法,基于虚拟可信平台,所述虚拟可信平台包括:虚拟机用户空间、虚拟机内核空间、主机用户空间和主机内核空间,所述虚拟机用户空间中部署有应用程序和tss接口,所述虚拟机内核空间包含虚拟安全设备和virtio前端驱动,所述主机用户空间至少包含virtio后端驱动和密码协处理器加密接口,所述主机内核空间包含密码协处理器驱动程序,该方法包括:

6.所述应用程序使用所述tss接口调用所述virtio前端驱动,由所述virtio前端驱动将待处理请求写入环形队列;

7.所述virtio后端驱动从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口;

8.所述密码协处理器加密接口通过调用所述密码协处理器驱动程序,将所述待处理请求发送给密码协处理器,以使所述密码协处理器对所述待处理请求进行安全运算处理,得到处理结果,并将所述处理结果返回给所述应用程序;

9.所述应用程序获取所述处理结果。

10.可选的,所述将所述处理结果返回给所述应用程序,包括:

11.通过所述密码协处理器驱动程序将所述处理结果返回给所述密码协处理器加密接口;

12.所述密码协处理器加密接口将所述处理结果返回给所述virtio后端驱动;

13.所述virtio后端驱动通过中断注入机制将所述处理结果返回给所述应用程序。

14.可选的,所述密码协处理器与所述主机用户空间中的硬件安全设备具备绑定关系,所述绑定关系通过以下方式建立:

15.所述硬件安全设备在向本地证书签发机构展示ek密钥证明其身份后,向所述本地证书签发机构申请硬件aik证书;

16.所述硬件安全设备利用所述硬件aik证书为所述密码协处理器颁发aik证书,以建立所述硬件安全设备与所述密码协处理器的绑定关系。

17.可选的,所述方法还包括:

18.基于所述密码协处理器生成所述虚拟安全设备的ek密钥,并利用所述密码协处理器aik密钥为所述虚拟安全设备的ek密钥颁发证书;

19.所述虚拟安全设备在使用所述虚拟安全设备的ek密钥向所述本地证书签发机构证明其身份后,向所述本地证书签发机构申请虚拟aik证书,以使所述本地证书签发机构向所述虚拟安全设备颁发虚拟aik证书。

20.可选的,所述方法还包括:

21.将所述主机用户空间中的硬件安全设备的寄存器中的度量值映射到所述虚拟安全设备的寄存器中;

22.在对所述虚拟机用户空间及所述虚拟机内核空间进行远程证明的情况下,所述虚拟安全设备通过所述虚拟aik证书对所述虚拟安全设备的寄存器中的度量值进行签名,得到度量值签名;

23.所述虚拟安全设备将所述度量值签名及所述虚拟安全设备的寄存器中的度量值发送给远程证明设备,以使所述远程证明设备基于所述虚拟安全设备的寄存器中的度量值,对所述硬件安全设备进行可信证明,及基于所述度量值签名及所述虚拟安全设备的寄存器中的度量值,对所述虚拟安全设备进行可信证明。

24.可选的,所述方法还包括:

25.所述虚拟可信平台获取云计算迁移控制服务器的迁移命令,并锁定所述虚拟可信平台,对与所述虚拟安全设备关联的数据进行打包,得到数据包;

26.所述虚拟可信平台获取所述云计算迁移控制服务器为所述虚拟可信平台分配的会话加密密钥,所述会话加密密钥通过以下方式分配:基于所述虚拟可信平台中硬件安全设备对所述虚拟可信平台进行可信证明,在证明所述虚拟可信平台可信后,为所述虚拟可信平台分配会话加密密钥;

27.所述虚拟可信平台利用所述会话加密密钥对所述数据包进行加密,得到加密数据,并利用所述密码协处理器对所述加密数据包进行签名,得到数据签名;

28.将所述加密数据及所述数据签名发送给另一个虚拟可信平台,以使另一个虚拟可信平台向所述云计算迁移控制服务器申请与所述会话加密密钥匹配的会话解密密钥,并利用所述会话解密密钥对所述加密数据进行解密,并对所述数据签名进行验签。

29.一种基于硬件辅助的虚拟可信平台,包括:虚拟机用户空间、虚拟机内核空间、主机用户空间和主机内核空间,所述虚拟机用户空间中部署有应用程序和tss接口,所述虚拟机内核空间包含虚拟安全设备和virtio前端驱动,所述主机用户空间至少包含virtio后端驱动和密码协处理器加密接口,所述主机内核空间包含密码协处理器驱动程序;

30.所述应用程序,用于使用所述tss接口调用所述virtio前端驱动;

31.所述virtio前端驱动,用于将待处理请求写入环形队列;

32.所述virtio后端驱动,用于从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口;

33.所述密码协处理器加密接口,用于调用所述密码协处理器驱动程序;

34.所述密码协处理器驱动程序,用于将所述待处理请求发送给密码协处理器,以使所述密码协处理器对所述待处理请求进行安全运算处理,得到处理结果,并将所述处理结

果返回给所述应用程序;

35.所述应用程序,还用于获取所述处理结果。

36.可选的,所述密码协处理器加密接口,还用于接收所述密码协处理器通过所述密码协处理器驱动程序返回的所述处理结果,及将所述处理结果返回给所述virtio后端驱动;

37.所述virtio后端驱动,还用于通过中断注入机制将所述处理结果返回给所述应用程序。

38.可选的,所述虚拟可信平台还包括:

39.建立模块,用于所述硬件安全设备在向本地证书签发机构展示ek密钥证明其身份后,向所述本地证书签发机构申请硬件aik证书;

40.所述硬件安全设备利用所述硬件aik证书为所述密码协处理器颁发aik证书,以建立所述硬件安全设备与所述密码协处理器的绑定关系。

41.可选的,基于所述密码协处理器生成所述虚拟安全设备的ek密钥,并利用所述密码协处理器aik证书为所述虚拟安全设备的ek密钥颁发证书;

42.所述虚拟安全设备,用于在使用所述虚拟安全设备的ek密钥向所述本地证书签发机构证明其身份后,向所述本地证书签发机构申请虚拟aik证书,以使所述本地证书签发机构向所述虚拟安全设备颁发虚拟aik证书。

43.可选的,还包括:

44.将所述主机用户空间中的硬件安全设备的寄存器中的度量值映射到所述虚拟安全设备的寄存器中;

45.在对所述虚拟机用户空间及所述虚拟机内核空间进行远程证明的情况下,所述虚拟安全设备,还用于通过所述虚拟aik证书对所述虚拟安全设备的寄存器中的度量值进行签名,得到度量值签名;

46.所述虚拟安全设备,还用于将所述度量值签名及所述虚拟安全设备的寄存器中的度量值发送给远程证明设备,以使所述远程证明设备基于所述虚拟安全设备的寄存器中的度量值,对所述硬件安全设备进行可信证明,及基于所述度量值签名及所述虚拟安全设备的寄存器中的度量值,对所述虚拟安全设备进行可信证明。

47.可选的,所述虚拟可信平台,具体用于:

48.获取云计算迁移控制服务器的迁移命令,并锁定所述虚拟可信平台,对与所述虚拟安全设备关联的数据进行打包,得到数据包;

49.获取所述云计算迁移控制服务器为所述虚拟可信平台分配的会话加密密钥,所述会话加密密钥通过以下方式分配:基于所述虚拟可信平台中硬件安全设备对所述虚拟可信平台进行可信证明,在证明所述虚拟可信平台可信后,为所述虚拟可信平台分配会话加密密钥;

50.利用所述会话加密密钥对所述数据包进行加密,得到加密数据,并利用所述密码协处理器对所述加密数据包进行签名,得到数据签名;

51.将所述加密数据及所述数据签名发送给另一个虚拟可信平台的主机用户空间,以使另一个虚拟可信平台的主机用户空间向所述云计算迁移控制服务器申请与所述会话加密密钥匹配的会话解密密钥,并利用所述会话解密密钥对所述加密数据进行解密,并对所

述数据签名进行验签。

52.与现有技术相比,本技术的有益效果为:

53.在本技术中,提供一种虚拟可信平台,虚拟可信平台中虚拟机内核空间包含虚拟安全设备和virtio前端驱动,主机用户空间至少包含virtio后端驱动和密码协处理器加密接口,及主机内核空间包含密码协处理器驱动程序,其中,应用程序使用tss接口通过调用所述virtio前端驱动,将待处理请求写入环形队列,virtio后端驱动从环形队列中获取待处理请求,并将待处理请求发送给密码协处理器加密接口,密码协处理器加密接口通过调用密码协处理器驱动程序,将待处理请求发送给密码协处理器,以使密码协处理器对待处理请求进行安全运算处理,得到处理结果,实现基于硬件对数据进行安全运算,增强虚拟可信平台的安全性保护能力,提高数据的安全性。

54.并且,在虚拟可信平台部署了virtio前端驱动、virtio后端驱动、密码协处理器加密接口及密码协处理器驱动程序的基础上,由密码协处理器对不同虚拟可信平台的密钥进行隔离保存和使用,在多个虚拟机同时请求密码运算时,可以保障不同运算、密钥互不干扰,做到实例隔离,改善虚拟可信平台的隔离效果。

附图说明

55.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

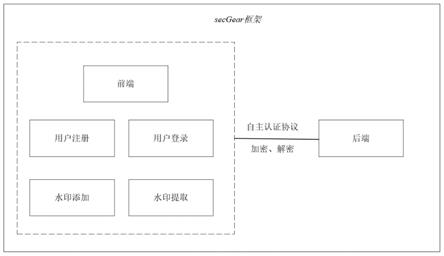

56.图1是本技术提供的一种基于硬件辅助的虚拟可信平台的架构示意图;

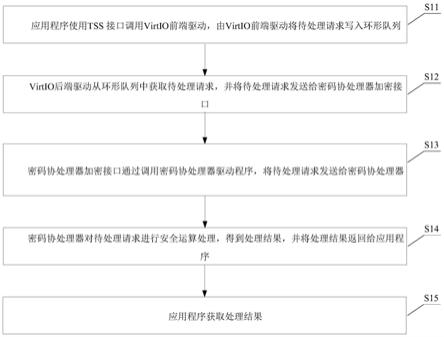

57.图2是本技术实施例1提供的一种安全处理方法的流程示意图;

58.图3是本技术实施例2提供的一种安全处理方法的流程示意图;

59.图4是本技术提供的一种寄存器映射示意图;

60.图5是本技术实施例3提供的一种安全处理方法的流程示意图。

具体实施方式

61.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本技术一部分实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本技术保护的范围。

62.为了解决上述问题,本技术提供了一种安全处理方法,接下来对本技术提供的安全处理方法进行介绍。

63.本技术提供的安全处理方法基于虚拟可信平台,虚拟可信平台可以理解为:基于硬件辅助的虚拟可信平台,如图1所示,基于硬件辅助的虚拟可信平台可以包括:虚拟机用户空间、虚拟机内核空间、主机用户空间、主机内核空间和密码协处理器。

64.所述虚拟机用户空间中部署有应用程序和tss(tcg可信协议栈)接口;其中,虚拟机用户空间中的tss接口是通过对主机用户空间中用于调用硬件安全设备(硬件tpm)的tss接口进行复用得到的,因此,虚拟机用户空间中的tss接口与主机用户空间中的tss接口的

功能一致。

65.虚拟机用户空间中的tss接口,可以用于为其他安全程序提供使用vtpm的标准接口,及向下调用virtio前端驱动。

66.所述虚拟机内核空间可以包含虚拟安全设备(vtpm)和virtio前端驱动(virtio fe driver)。

67.virtio前端驱动可以用于注册vtpm,实现virtqueue的创建、feature的协商和vtpm的配置读取等。

68.virtqueue,可以理解为:virtio的前后端环形队列,用于实现虚拟机和主机数据交换。通过virtqueue可以找到底层virtio

‑

vring(可以理解为virtio传输机制的具体实现)进而传输数据。

69.feature定义了客户端虚拟机和主机支持的功能。

70.virtio是一种i/o半虚拟化解决方案,是一套通用i/o设备虚拟化的程序,是对半虚拟化hypervisor中的一组通用i/o设备的抽象。virtio抽象了一套vring接口来完成虚拟机和宿主机之间的数据收发过程,提供了一套上层应用与vtpm(如,qemu虚拟化设备)之间的通信框架和编程接口,减少跨平台所带来的兼容性问题,大大提高驱动程序开发效率。

71.在具体实施中,virtio包括位于虚拟机内核空间的virtio前端驱动和位于主机用户空间的virtio后端驱动,virtio前端驱动和virtio后端驱动之间通过vring机制来实现通信。

72.其中,虚拟机用户空间和虚拟机内核空间组成虚拟网元。

73.所述主机用户空间至少可以包含virtio后端驱动(virtio be driver)和密码协处理器加密接口(crypto api)。

74.主机用户空间还可以包括硬件安全设备,硬件安全设备对主机的数据进行可信保护。

75.主机用户空间中可以但不局限于部署虚拟安全设备管理模块。虚拟安全设备管理模块可以用于注册virtio后端驱动,及启动虚拟网元,及调用密码协处理器加密接口。

76.虚拟安全设备管理模块可以为但不局限于:qemu模拟器。

77.密码协处理器加密接口,可以用于访问密码协处理器驱动程序。

78.所述主机内核空间可以包含密码协处理器驱动程序(crypto co

‑

processor drive)。

79.密码协处理器驱动程序可以用于访问密码协处理器。

80.本实施例中,所述密码协处理器与所述主机用户空间中的硬件安全设备具备绑定关系,所述绑定关系可以通过以下方式建立:

81.所述硬件安全设备在向本地证书签发机构(ca,certificate authority)展示ek密钥证明其身份后,向所述本地证书签发机构申请硬件aik证书;

82.所述硬件安全设备利用所述硬件aik证书为所述密码协处理器颁发aik证书,以建立所述硬件安全设备与所述密码协处理器的绑定关系。

83.在建立所述硬件安全设备与所述密码协处理器的绑定关系之后,可以通过以下方式实现从硬件安全设备到虚拟安全设备的证书链接:

84.基于所述密码协处理器生成所述虚拟安全设备的ek密钥,并利用所述密码协处理

器aik证书为所述虚拟安全设备的ek密钥颁发证书。

85.在实现从硬件安全设备到虚拟安全设备的证书链接之后,可以通过以下方式完成虚拟安全设备证书链的扩展:

86.所述虚拟安全设备在使用所述虚拟安全设备的ek密钥向所述本地证书签发机构证明其身份后,向所述本地证书签发机构申请虚拟aik证书,以使所述本地证书签发机构向所述虚拟安全设备颁发虚拟aik证书。

87.基于上述虚拟可信平台,本技术提供的安全处理方法可以参见图1,该方法可以包括以下步骤:

88.步骤s11、所述应用程序使用所述tss接口调用所述virtio前端驱动,由所述virtio前端驱动将待处理请求写入环形队列。

89.步骤s12、所述virtio后端驱动从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口。

90.步骤s13、所述密码协处理器加密接口通过调用所述密码协处理器驱动程序,将所述待处理请求发送给密码协处理器。

91.步骤s14、所述密码协处理器对所述待处理请求进行安全运算处理,得到处理结果,并将所述处理结果返回给所述应用程序。

92.本实施例中,将所述处理结果返回给所述应用程序的过程,可以包括:

93.s141、通过所述密码协处理器驱动程序将所述处理结果返回给所述密码协处理器加密接口。

94.步骤s15、所述应用程序获取所述处理结果。

95.对应步骤s141,所述应用程序获取所述处理结果的过程,可以包括:

96.s151、所述密码协处理器加密接口将所述处理结果返回给所述virtio后端驱动;

97.s152、所述virtio后端驱动通过中断注入机制将所述处理结果返回给所述应用程序。

98.所述virtio后端驱动通过中断注入机制将所述处理结果返回给所述应用程序,保证应用程序获取处理结果的及时性,提高效率。

99.在本技术中,提供一种虚拟可信平台,虚拟可信平台中虚拟机内核空间包含虚拟安全设备和virtio前端驱动,主机用户空间至少包含virtio后端驱动和密码协处理器加密接口,及主机内核空间包含密码协处理器驱动程序,其中,应用程序使用tss接口通过调用所述virtio前端驱动,将待处理请求写入环形队列,virtio后端驱动从环形队列中获取待处理请求,并将待处理请求发送给密码协处理器加密接口,密码协处理器加密接口通过调用密码协处理器驱动程序,将待处理请求发送给密码协处理器,以使密码协处理器对待处理请求进行安全运算处理,得到处理结果,实现基于硬件对数据进行安全运算,增强虚拟可信平台的安全性保护能力,提高数据的安全性。

100.在虚拟可信平台部署了virtio前端驱动、virtio后端驱动、密码协处理器加密接口及密码协处理器驱动程序的基础上,由密码协处理器对不同虚拟可信平台的密钥进行隔离保存和使用,在多个虚拟机同时请求密码运算时,可以保障不同运算、密钥互不干扰,做到实例隔离,改善虚拟可信平台的隔离效果。

101.作为本技术另一可选实施例,参照图3,为本技术实施例2提供的一种安全处理方

法的流程示意图,本实施例主要是对上述实施例1描述的安全处理方法的扩展方案,如图3所示,该方法可以包括但并不局限于以下步骤:

102.步骤s21、所述应用程序使用所述tss接口调用所述virtio前端驱动,由所述virtio前端驱动将待处理请求写入环形队列。

103.步骤s22、所述virtio后端驱动从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口。

104.步骤s23、所述密码协处理器加密接口通过调用所述密码协处理器驱动程序,将所述待处理请求发送给密码协处理器.

105.步骤s24、所述密码协处理器对所述待处理请求进行安全运算处理,得到处理结果,并将所述处理结果返回给所述应用程序。

106.步骤s25、所述应用程序获取所述处理结果。

107.步骤s21

‑

s25的详细过程可以参见步骤s11

‑

s15的相关介绍,在此不再赘述。

108.步骤s26、所述虚拟安全设备将所述主机用户空间中的硬件安全设备的寄存器中的度量值映射到所述虚拟安全设备的寄存器中。

109.如图4所示,将所述主机用户空间中的硬件安全设备的寄存器中的度量值映射到所述虚拟安全设备的寄存器中,可以包括:将所述主机用户空间中的硬件安全设备(硬件tpm)的pcr 0

‑

7寄存器中的度量值映射到所述虚拟安全设备(vtpm)的pcr0

‑

7寄存器中。

110.步骤s27、在对所述虚拟机用户空间及所述虚拟机内核空间进行远程证明的情况下,所述虚拟安全设备通过所述虚拟aik证书对所述虚拟安全设备的寄存器中的度量值进行签名,得到度量值签名。

111.步骤s28、所述虚拟安全设备将所述度量值签名及所述虚拟安全设备的寄存器中的度量值发送给远程证明设备,以使所述远程证明设备基于所述虚拟安全设备的寄存器中的度量值,对所述硬件安全设备进行可信证明,及基于所述度量值签名及所述虚拟安全设备的寄存器中的度量值,对所述虚拟安全设备进行可信证明。

112.本实施例中,所述虚拟安全设备将所述度量值签名及所述虚拟安全设备的寄存器中的度量值发送给远程证明设备,以使所述远程证明设备基于所述虚拟安全设备的寄存器中的度量值,对所述硬件安全设备进行可信证明,及基于所述度量值签名及所述虚拟安全设备的寄存器中的度量值,对所述虚拟安全设备进行可信证明,实现了对虚拟网元的深度证明,满足5g云化网络中虚拟网元信任需求。

113.作为本技术另一可选实施例,参照图5,为本技术实施例3提供的一种安全处理方法的流程示意图,本实施例主要是对上述实施例1描述的安全处理方法的扩展方案,如图5所示,该方法可以包括但并不局限于以下步骤:

114.步骤s31、所述应用程序使用所述tss接口调用所述virtio前端驱动,由所述virtio前端驱动将待处理请求写入环形队列。

115.步骤s32、所述virtio后端驱动从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口。

116.步骤s33、所述密码协处理器加密接口通过调用所述密码协处理器驱动程序,将所述待处理请求发送给密码协处理器。

117.步骤s34、所述密码协处理器对所述待处理请求进行安全运算处理,得到处理结

果,并将所述处理结果返回给所述应用程序。

118.步骤s35、所述应用程序获取所述处理结果。

119.步骤s31

‑

s35的详细过程可以参见步骤s11

‑

s15的相关介绍,在此不再赘述。

120.步骤s36、所述主机用户空间中虚拟安全设备管理模块获取云计算迁移控制服务器的迁移命令,并锁定所述虚拟可信平台,对与所述虚拟安全设备关联的数据进行打包,得到数据包。

121.本实施例中,锁定所述虚拟可信平台,可以理解为:所述虚拟可信平台不再进行可信度量和运算处理。

122.步骤s37、所述虚拟安全设备管理模块获取所述云计算迁移控制服务器为所述虚拟可信平台分配的会话加密密钥,所述会话加密密钥通过以下方式分配:基于所述虚拟可信平台中硬件安全设备对所述主机用户空间及所述主机内核空间进行可信证明,在证明所述主机用户空间及所述主机内核空间可信后,为所述虚拟可信平台分配会话加密密钥。

123.步骤s38、所述虚拟安全设备管理模块利用所述会话加密密钥对所述数据包进行加密,得到加密数据,并利用所述密码协处理器对所述加密数据包进行签名,得到数据签名。

124.步骤s39、所述虚拟安全设备管理模块将所述加密数据及所述数据签名发送给另一个虚拟可信平台的主机用户空间,以使另一个虚拟可信平台的主机用户空间向所述云计算迁移控制服务器申请与所述会话加密密钥匹配的会话解密密钥,并利用所述会话解密密钥对所述加密数据进行解密,并对所述数据签名进行验签。

125.本实施例中,通过对所述数据签名进行验签,验证迁移过来的数据是否被篡改,确保数据的完整性。

126.在另一个虚拟可信平台的主机用户空间向云计算迁移控制服务器发送迁移已完成信息后,云计算迁移控制服务器可以将迁移已完成信息发送给发送数据的虚拟可信平台,发送数据的虚拟可信平台将删除密码协处理器中已经迁移的vtpm数据,确保vtpm的唯一性。同时随着vtpm的迁移,导致了vtpm基础设施的变化。vek和vaik证书必须重新进行证书链的扩展,以确保vtpm与硬件设备的绑定关系。

127.接下来对本技术提供的虚拟可信平台进行介绍,下文介绍的基于硬件辅助的虚拟可信平台与上文介绍的安全处理方法可相互对应参照。

128.本实施例中,如图1所示,基于硬件辅助的虚拟可信平台包括:虚拟机用户空间、虚拟机内核空间、主机用户空间、主机内核空间和密码协处理器,所述虚拟机用户空间中部署有应用程序和tss接口,所述虚拟机内核空间包含虚拟安全设备和virtio前端驱动,所述主机用户空间至少包含virtio后端驱动和密码协处理器加密接口,所述主机内核空间包含密码协处理器驱动程序。

129.所述应用程序,用于使用所述tss接口调用所述virtio前端驱动;

130.所述virtio前端驱动,用于将待处理请求写入环形队列;

131.所述virtio后端驱动,用于从所述环形队列中获取所述待处理请求,并将所述待处理请求发送给所述密码协处理器加密接口;

132.所述密码协处理器加密接口,用于调用所述密码协处理器驱动程序;

133.所述密码协处理器驱动程序,用于将所述待处理请求发送给密码协处理器;

134.所述密码协处理器,用于对所述待处理请求进行安全运算处理,得到处理结果,并将所述处理结果返回给所述应用程序;

135.所述应用程序,还用于获取所述处理结果。

136.本实施例中,所述密码协处理器加密接口,还用于接收所述密码协处理器通过所述密码协处理器驱动程序返回的所述处理结果,及将所述处理结果返回给所述virtio后端驱动;

137.所述virtio后端驱动,还用于通过中断注入机制将所述处理结果返回给所述应用程序。

138.本实施例中,所述虚拟可信平台还包括:

139.建立模块,用于所述硬件安全设备在向本地证书签发机构展示ek密钥证明其身份后,向所述本地证书签发机构申请硬件aik证书;

140.所述硬件安全设备利用所述硬件aik证书为所述密码协处理器颁发aik证书,以建立所述硬件安全设备与所述密码协处理器的绑定关系。

141.本实施例中,所述密码协处理器,还用于:

142.生成所述虚拟安全设备的ek密钥,并为所述虚拟安全设备的ek密钥颁发证书;

143.所述虚拟安全设备,用于在使用所述虚拟安全设备的ek密钥向所述本地证书签发机构证明其身份后,向所述本地证书签发机构申请虚拟aik证书,以使所述本地证书签发机构向所述虚拟安全设备颁发虚拟aik证书。

144.本实施例中,所述虚拟安全设备,还可以用于:

145.将所述主机用户空间中的硬件安全设备的寄存器中的度量值映射到所述虚拟安全设备的寄存器中;

146.在对所述虚拟机用户空间及所述虚拟机内核空间进行远程证明的情况下,通过所述虚拟aik证书对所述虚拟安全设备的寄存器中的度量值进行签名,得到度量值签名;

147.将所述度量值签名及所述虚拟安全设备的寄存器中的度量值发送给远程证明设备,以使所述远程证明设备基于所述虚拟安全设备的寄存器中的度量值,对所述硬件安全设备进行可信证明,及基于所述度量值签名及所述虚拟安全设备的寄存器中的度量值,对所述虚拟安全设备进行可信证明。

148.本实施例中,所述主机用户空间还可以包括:虚拟安全设备管理模块,用于:

149.获取云计算迁移控制服务器的迁移命令,并锁定所述虚拟可信平台,对与所述虚拟安全设备关联的数据进行打包,得到数据包;

150.获取所述云计算迁移控制服务器为所述虚拟可信平台分配的会话加密密钥,所述会话加密密钥通过以下方式分配:基于所述虚拟可信平台中硬件安全设备对所述虚拟可信平台进行可信证明,在证明所述虚拟可信平台可信后,为所述虚拟可信平台分配会话加密密钥;

151.利用所述会话加密密钥对所述数据包进行加密,得到加密数据,并利用所述密码协处理器对所述加密数据包进行签名,得到数据签名;

152.将所述加密数据及所述数据签名发送给另一个虚拟可信平台的主机用户空间,以使另一个虚拟可信平台的主机用户空间向所述云计算迁移控制服务器申请与所述会话加密密钥匹配的会话解密密钥,并利用所述会话解密密钥对所述加密数据进行解密,并对所

述数据签名进行验签。

153.需要说明的是,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似的部分互相参见即可。对于装置类实施例而言,由于其与方法实施例基本相似,所以描述的比较简单,相关之处参见方法实施例的部分说明即可。

154.最后,还需要说明的是,在本文中,诸如第一和第二等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、物品或者设备中还存在另外的相同要素。

155.为了描述的方便,描述以上装置时以功能分为各种单元分别描述。当然,在实施本技术时可以把各单元的功能在同一个或多个软件和/或硬件中实现。

156.通过以上的实施方式的描述可知,本领域的技术人员可以清楚地了解到本技术可借助软件加必需的通用硬件平台的方式来实现。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品可以存储在存储介质中,如rom/ram、磁碟、光盘等,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本技术各个实施例或者实施例的某些部分所述的方法。

157.以上对本技术所提供的一种基于硬件辅助的虚拟可信平台及安全处理方法进行了详细介绍,本文中应用了具体个例对本技术的原理及实施方式进行了阐述,以上实施例的说明只是用于帮助理解本技术的方法及其核心思想;同时,对于本领域的一般技术人员,依据本技术的思想,在具体实施方式及应用范围上均会有改变之处,综上所述,本说明书内容不应理解为对本技术的限制。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。